基于PUF模型的物联网设备密钥保护机制研究

摘" 要: 在各类型设备大量接入实验室以及物联网技术普及的背景下,数据出力、传输、分析以及存储过程中会出现数据安全问题,为此设计一种基于物理不可克隆函数和分布式云计算相配合的密钥安全保护机制。利用物理不可克隆函数的不被复制性和不被克隆性,对局域设备物联网环境下的设备接入数据、安全访问数据以及计算数据进行统一出力。与此同时,通过引入分布式云计算技术对物联网设备数据进行分级管理、分级传输以及加密存储,既保证了物联网自身的安全,也为数据安全问题提供了解决方案。以传输过程中的数据集为样本进行对比实验测试,结果表明,相比于其他安全机制,文中所提机制的安全性可达87%以上,能够为高校实验室中的物联网设备提供数据处理与传输的安全保障。

关键词: 高校实验室; 物联网技术; 物理不可克隆函数; 分布式云计算技术; 安全密钥; 保护机制; 数据传输

中图分类号: TN915.08⁃34; TP309" " " " " " " "文献标识码: A" " " " " " " " " " "文章编号: 1004⁃373X(2024)24⁃0055⁃05

Research on IoT devices key protection mechanism based on PUF model

ZENG Zhiqu

(Guangzhou Huashang College, Guangzhou 511300, China)

Abstract: In the context of a large number of different types of devices accessing laboratories and the popularization of Internet of Things (IoT) technology, data security problems will occur in the process of data output, transmission, analysis and storage. Therefore, a key security protection mechanism based on the combination of physical unclonable function (PUF) and distributed cloud computing is designed. By utilizing the non replicability and non cloning properties of PUF, unified output is realized for the device access data, secure access data, and computation data in the local device IoT environment. At the same time, by introducing distributed cloud computing technology, hierarchical management, hierarchical transmission, and encrypted storage of IoT device data are carried out, which not only ensures the security of the IoT itself, but also provides a solution for data security issues. The comparative experimental tests are conducted by using data sets in the transmission process as samples. The results show that, in comparison with other security mechanisms, the security of the proposed mechanism can reach more than 87%, which can provide security protection for data processing and transmission of IoT devices in university laboratories.

Keywords: university laboratory; Internet of Things technology; physical unclonable function; distributed cloud computing technology; security key; protection mechanism; data transmission

0" 引" 言

随着物联网技术的发展和应用,物联网设备在各类环境中的接入与使用日益普及。在高校实验室管理和信息化建设的场景中,实验室通常涉及大量的实验设备、传感器和监控系统,这些设备不仅需要与网络进行紧密的连接,还需要处理和传输大量的敏感数据[1⁃3]。随着设备的多样化和数量的增加,物联网系统的安全性问题愈发突出,因此如何保护数据的安全成为一个亟待解决的重要问题。

针对数据传输以及物联网安全问题,文献[4]设计了一种基于对称加密技术的安全机制,但该技术并不适合大规模分布环境中的密钥管理。文献[5]设计了一种基于哈希函数的数据保护技术,但其只能保证数据的完整性,无法确保数据的保密性。文献[6]设计了一种基于云平台和访问控制技术的安全保护机制,但该方法无法处理复杂的权限要求和动态变化的安全问题。文献[7]设计了一种基于数字签名的安全密钥技术,但该技术的安全性依赖于密钥自身的安全和签名算法的强度,因此计算量较大。文献[8]则设计了一种入侵防御系统,但需要不断更新特征库和规则集,复杂性较高。

针对上述数据安全保护技术存在的不足,本文利用物理不可克隆函数(Physical Unclonable Function, PUF)的防伪造和防篡改能力,提升了数据传输的安全性。同时结合分布式云计算技术对数据进行优化,提升了系统的整体安全性能。与其他的数据保护技术相比,本文所提出的技术方案具有更高的安全性,不仅能够为高校实验室物联网环境的安全保护提供一种新的解决方案,也为相关领域的研究提供了新思路。

1" 密钥安全保护机制设计

高校实验室通常涉及多种类型的实验设备和传感器,这些设备不仅需要实时监控及数据采集,还需要进行管理和保护[9]。随着设备数量的激增和数据处理需求的提高,传统的安全机制面临着严峻的挑战。因此,为提高安全性,本文设计引入了PUF模型。

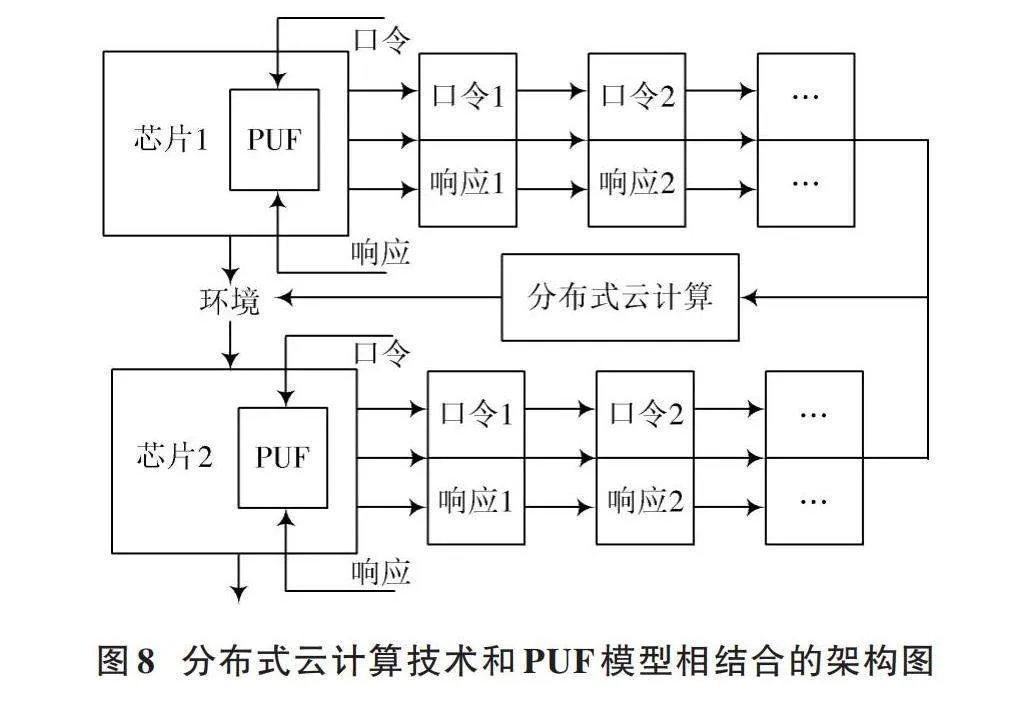

PUF模型是一种利用设备的物理特性生成唯一且难以复制的安全密钥技术[10⁃11]。通过PUF模型独特的物理特性可以生成随机、安全的密钥,从而提高系统的安全性。PUF模型的架构图如图1所示。

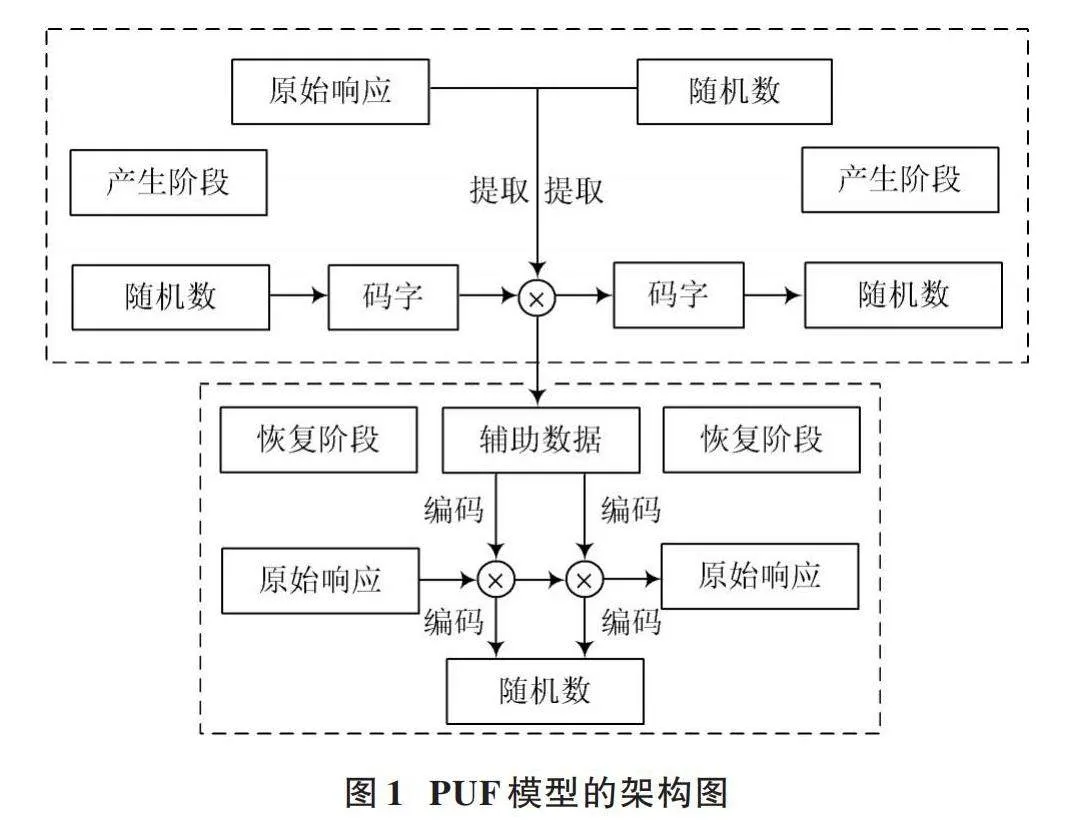

在不同的环境条件下,PUF模型需要在设备的生命周期内保持稳定性。因此,在设计时需要考虑温度波动、老化等因素,以确保生成的密钥在设备的整个生命周期内能够保持一致。PUF模型的密钥生成过程可以划分为3个步骤,分别为响应生成、密钥提取和密钥储存。响应生成过程的结构图如图2所示。

由图2可知,PUF模型接收到挑战信号后,会根据其内部的物理特性生成相应的响应信号。PUF模块内的电路对信号进行激活,激发设备的物理特性。

密钥提取结构图如图3所示。

由图3可知,首先需要对生成的响应信号进行校准,以确保其在不同环境条件下的稳定性;接着,通过算法去除响应信号中的噪声,提取可靠的密钥信息;最后,根据处理后的响应信号生成最终的密钥。

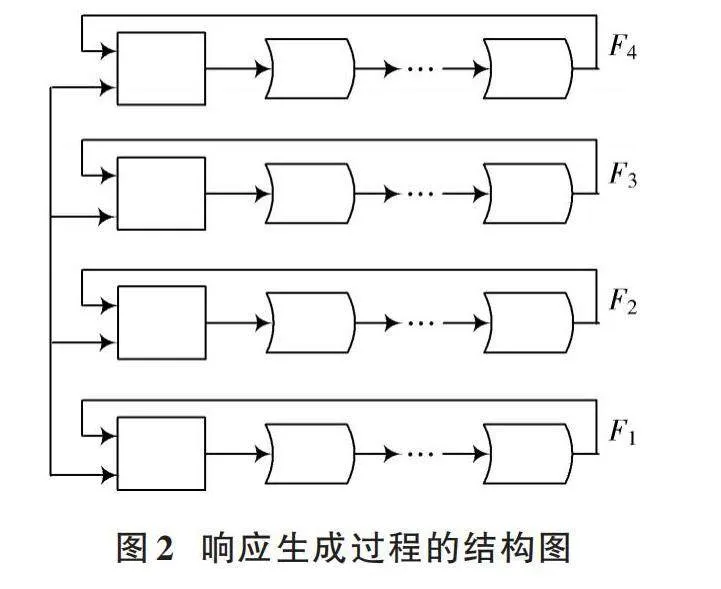

密钥储存结构图如图4所示。

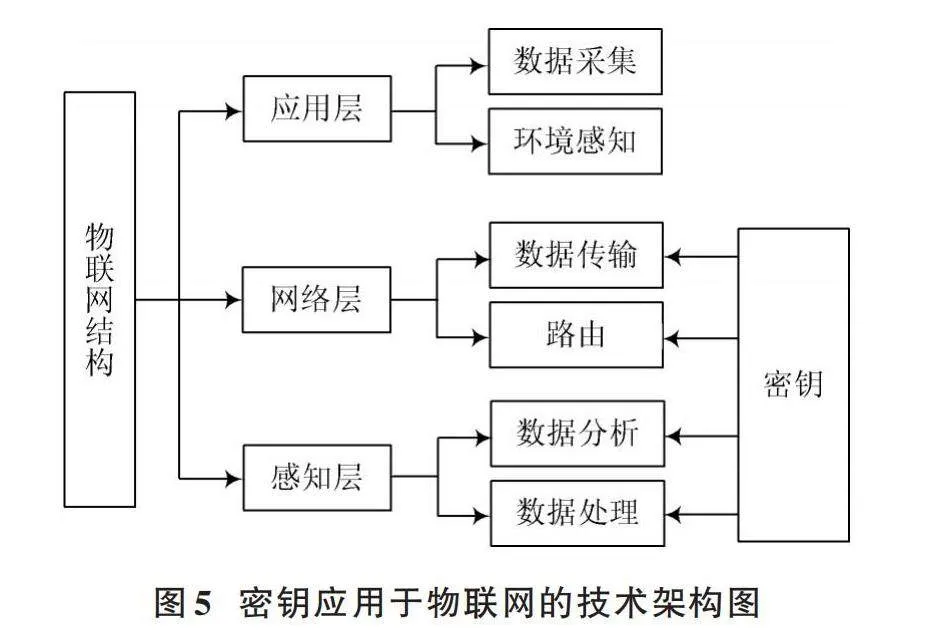

将产生的密钥用于物联网技术中,以此来保证网内设备和数据的安全。物联网结构[12⁃13]包括应用层、网络层和感知层,将密钥应用于网络层和感知层中,可以保证数据传输、分析以及输出处理的安全性。密钥应用于物联网的技术架构图如图5所示。

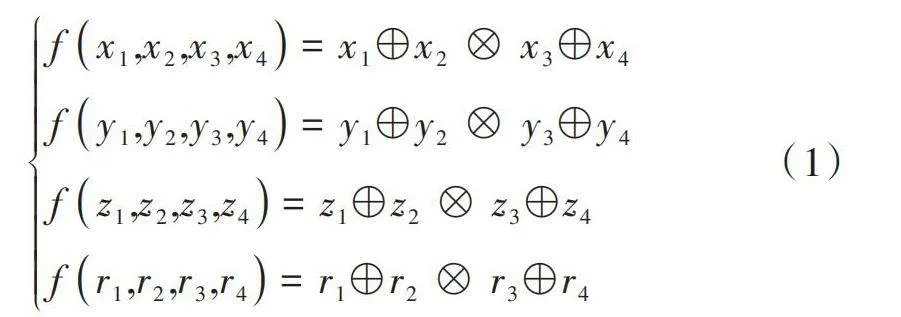

对形成的PUF模型进行分组处理,将其分为4组,然后对4组PUF中的数据变量分别进行运算,表达式为:

[fx1,x2,x3,x4=x1⊕x2⊗x3⊕x4fy1,y2,y3,y4=y1⊕y2⊗y3⊕y4fz1,z2,z3,z4=z1⊕z2⊗z3⊕z4fr1,r2,r3,r4=r1⊕r2⊗r3⊕r4]" (1)

式中:x1~x4为第1组的PUF变量;y1~y4为第2组的PUF变量;z1~z4为第3组的PUF变量;r1~r4为第4组的PUF变量;f(·)为PUF函数。

为加快这4组PUF变量的迭代速度,本次设计引入了迭代梯度矩阵,该矩阵的表达式为:

[Q=-α0ααβ0ββλλλ00γγγ]" " " " "(2)

式中:Q为梯度矩阵;α为第1组PUF的梯度参量;β为第2组PUF的梯度参量;λ为第3组PUF的梯度参量;γ为第4组PUF的梯度参量。

其次,构造4组PUF变量的迭代过程,如图6所示。

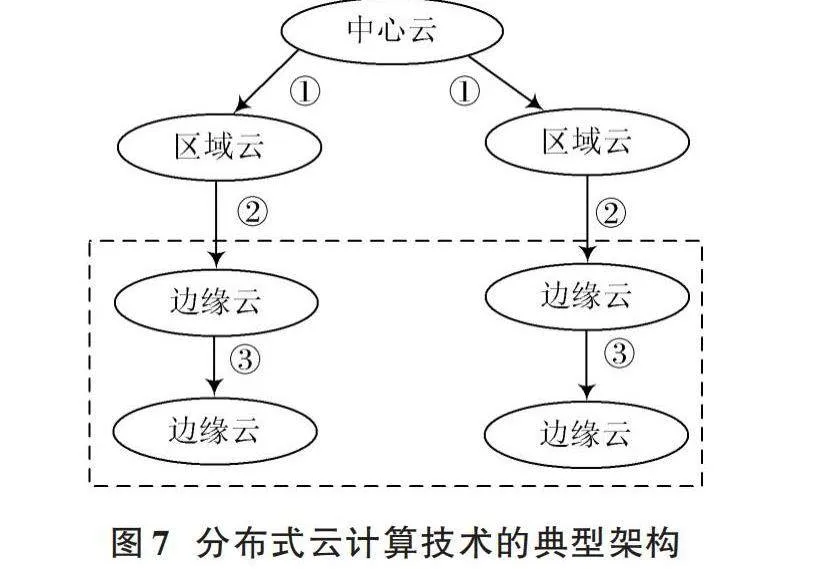

由设计原理可知,PUF模型的应用能够有效提升系统的安全性和抗攻击能力,其通过将物理层的不可克隆特性与加密算法结合,使得每个设备在生成认证信息时都具有唯一性与不可预测的特征。这不仅提高了设备在网络中的安全性,还降低了攻击者通过复制或伪造设备进行恶意操作的风险。此外,PUF技术的应用还能减少传统密钥管理和存储的复杂性,使得密钥的生成和管理更加安全高效。为进一步加强密钥安全性能,本文还在PUF模型的基础上引入分布式云计算技术[14⁃15]。分布式云计算技术是一种通过将计算资源分散到多个物理位置的服务器上来提供服务的模式,其典型架构如图7所示。

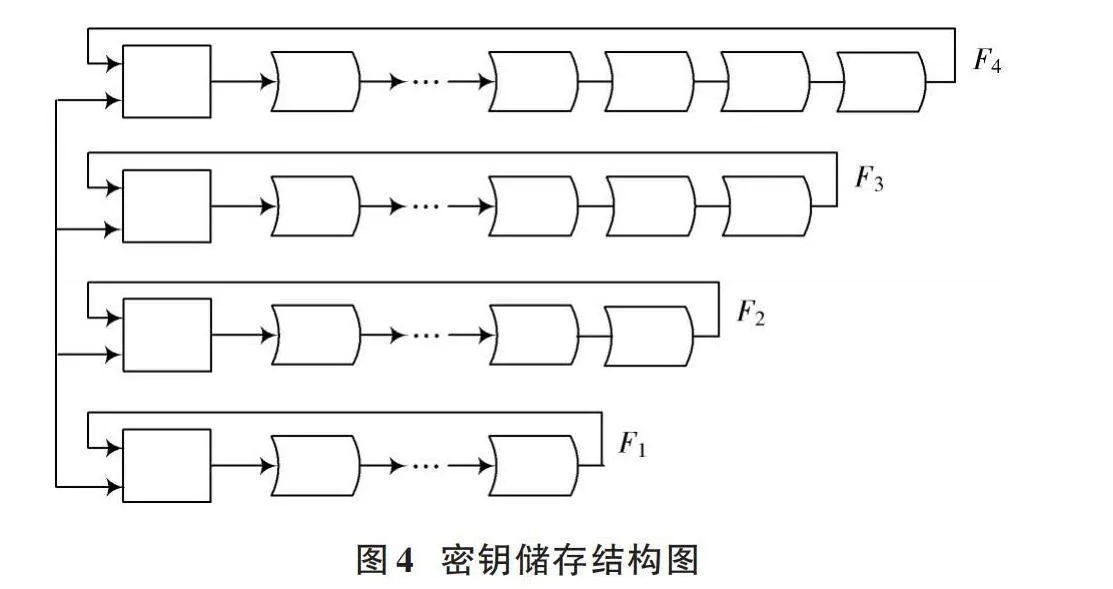

将分布式云计算技术与PUF模型相结合,能够显著提升数据安全性和系统的抗攻击能力。分布式云计算通过将计算任务和数据存储分布在多个节点上,实现了系统的高可用性和灵活性。而PUF模型则利用设备的物理特性生成唯一的认证信息,提供了强大的身份认证和密钥保护能力。本文所设计的分布式云计算技术和PUF模型相结合的架构图如图8所示。

2" 实验对比

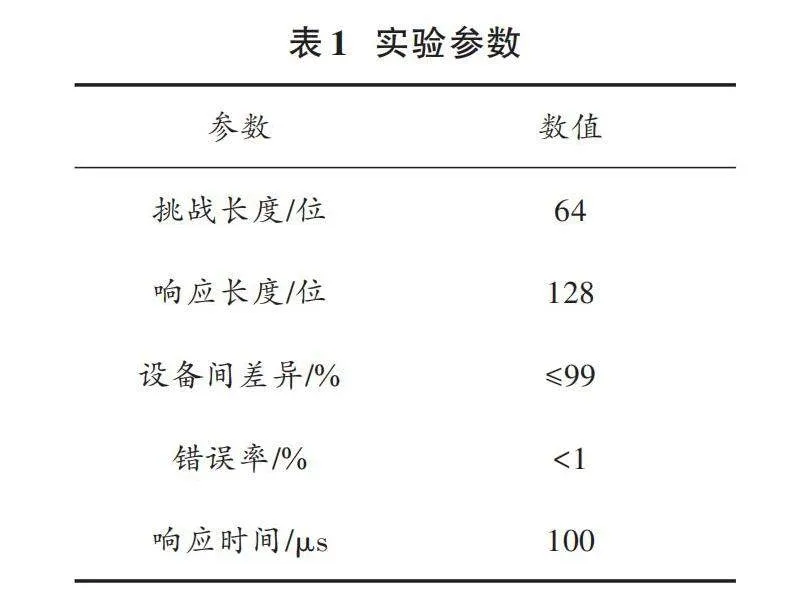

为了验证基于PUF和分布式云计算相配合的密钥安全保护机制的安全性能高于其他技术,实验选取了某高校实验室中的联网设备数据作为样本数据集进行验证。设备数据主要包括设备运行数据以及在物联网应用下的数据等,实验参数如表1所示。

设备数据样本通过分布式云计算技术转为二进制表示,当设备数据的位数发生错误时,各种技术机制的安全可靠性会受到影响。因此,利用错误位数对不同技术的安全可靠性进行对比验证。不同技术在不同错误位数下的安全可靠性测试结果如表2所示。

根据表2的数据显示,在不同错误位数条件下,本文方法的安全可靠性结果较优,均高于89%,其中最高可达96.36%。相比之下,其他技术方案的安全可靠性在不同错误位数下的最大值均未超过90%。此外,本文的安全机制在处理不同错误位数时,始终保持较高的安全可靠性,在所有测试条件下均展现出了最优的结果,验证了其在实际应用中具有较为理想的性能和优势。由此证明,文中所提出的安全机制在应对各种错误情况下,能够提供更为可靠和稳定的保护。

由于数据在分析、传输以及处理过程中会受到多种网络攻击的影响,而网络攻击会导致整个系统的安全性降低。因此,实验选用不同类型网络攻击手段对各种安全机制进行了对比验证,结果如表3所示。

由表3的安全性测试对比结果可知,面对不同的网络攻击,本文所提出的保护机制在安全性方面表现突出,始终保持在87%以上,峰值更是高达94.26%,超过了90%的安全标准。相较之下,其他保护技术的安全性均未触及90%。该对比结果清晰地表明,文中所设计的保护机制在网络安全领域中具有显著优势,能够有效抵御多种网络攻击,为数据安全提供了更为有效的保障。

安全态势值作为衡量安全机制效果的关键指标,能够全面反映系统在面对各种威胁时的防御能力和安全状态。通过对比不同技术机制的安全态势值,可以更加客观地综合评估其优劣,从而为实际应用中选择最合适的安全机制提供有力依据。不同时长下不同安全机制的安全态势值如表4所示。

根据表4的数据可知:在时长逐渐增加的情况下,4类安全机制的安全态势值均呈现出逐步下降的趋势;但在所有技术方案中,本文所提方法的表现最佳,其安全态势值在所有时长中均保持最高,最小值仅为0.84。尤其是时长在2 min和4 min,本文方法的安全态势值等于或高于0.9,而其他技术机制在任意时长下的安全态势值均低于0.9。该结果表明,本文所提方案在长期运行中的安全性表现优于其他对比方案,能够有效地维持较高的安全状态。

3" 结" 语

在高校实验室及物联网技术普及背景下,网络及其数据的安全问题日益突出。为应对这些挑战,本文设计了一种结合物理不可克隆函数与分布式云计算的密钥安全保护机制。将物理不可克隆函数的独特性用于统一处理设备接入数据、安全访问数据及计算数据,而分布式云计算技术则负责对数据进行分级管理、传输和加密存储。与其他安全技术相比,本文所提安全机制在公开数据传输过程中安全性最高,且显著提升了数据处理与传输的安全保障,不仅能够为高校实验室的数据安全问题提供重要途径,还可为物联网环境中的设备接入和数据处理提供可靠的安全保障。

参考文献

[1] 张子扬,赵军辉,马小婷.面向5G蜂窝物联网的大规模设备接入算法[J].应用科学学报,2023,41(4):626⁃635.

[2] 楼顺天,庞斯琪,李明昱.基于物联网的单片机创新实验系统设计[J].电子科技,2020,33(11):1⁃6.

[3] 苑毅,黄珍.基于MEC⁃UAV的海域物联网设备的覆盖优化算法[J].吉林大学学报(信息科学版),2024,42(3):387⁃392.

[4] 张继飞.基于对称加密算法的嵌入式物联网终端访问认证方法[J].九江学院学报(自然科学版),2024,39(2):71⁃75.

[5] 滕飞.基于复合结构的哈希函数设计与实现[D].延吉:延边大学,2022.

[6] 徐浩,张侃,刘亚天.云计算平台下属性基数据加密与安全访问控制技术研究[J].软件,2023,44(11):91⁃93.

[7] 黄佩达,林超,伍玮,等.基于SM2数字签名的区块链匿名密钥交换协议[J].信息安全学报,2024,9(3):19⁃28.

[8] 孔丹丹.面向网络安全的基于SDN的入侵检测与防御系统[J].信息系统工程,2023(5):85⁃87.

[9] 田培培,彭涛,李云峰,等.高校实验室安全检查信息化系统的构建与应用[J].实验室研究与探索,2024,43(8):220⁃224.

[10] 谢峰,孟坤,张旺,等.基于多PUF模组的身份标识与身份认证机制研究[J].计算机技术与发展,2024,34(8):73⁃77.

[11] 刘国,焦玉雷,陈弈,等.基于PUF的TEE可信根生成方法研究[J].哈尔滨师范大学自然科学学报,2024,40(1):61⁃67.

[12] 陈彬,徐欢,邹文景.多模态马尔科夫决策泛在电力物联网大数据智能挖掘[J].沈阳工业大学学报,2024,46(2):144⁃149.

[13] 李来存.基于物联网技术的信息系统数据存储系统[J].信息技术,2024(5):120⁃126.

[14] 张照明.基于云计算的分布式数据安全存储方法[J].信息记录材料,2023,24(3):227⁃229.

[15] 王琦.基于动态随机需求的分布式云计算资源调度研究[D].郑州:河南工业大学,2023.

作者简介:曾志区(1980—),男,广东阳江人,硕士研究生,高级实验师,研究方向为信息化建设及管理。