多窃听下NOMA网络的保密性分析

刘瑞政

(福建泉州幼儿师范高等专科学校,福建 泉州 362000)

0 引言

非正交多址接入(NOMA)技术因其较高的频谱效率被认为是目前除5G和无线网络以外最有发展前景的技术之一。NOMA技术在电源域的信号源上复用不同用户的信号,允许所有用户节点以不同的功率水平共享相同的资源。在NOMA中,信号源采用叠加编码混合信号,将多路复用信号转发给不同的用户。此外,在目的地采用连续干扰抵消方式提取用户自身信息[1-2]。在协同NOMA中,中继节点的信息传输采用基本的前向放大(AF)和后向解码(DF)协议。XIAO等[3]研究了一种具有固定功率分配(FPA)的协同NOMA系统,在该系统中,近端用户帮助远端用户进行信息传输。ZONG等[4]研究分析了系统中全双工和半双工模式下协同NOMA系统的中断概率。DING等[5]提出了一种新的协作NOMA网络中继选择方案,以降低中断概率,提高通信系统性能。

无线网络对数据高速、安全传输的要求越来越高,由于无线信道具有广播的性质,源信息可能会被泄露给无线网络中的所有未授权用户[6],在这个系统中,保密率是由源到目的地和源到窃听者的无线链路之间的链路容量差决定的。无线网络的鲁棒性可以通过提高保密链路的容量,同时最小化窃听链路的容量来提高。文献[7-9]提出了最优的干扰器和中继选择方案,以提高协作网络在存在窃听者的情况下的保密性能。在文献[10]中,针对存在不可信中继的协作网络,提出了一种安全感知的AF中继方案,并讨论了干扰和中继选择技术,以最大限度地提高保密能力。Gurrala等[11]讨论了无线协作网络中不同的干扰方案。文献[12]对无线信息传输中防止窃听的协作中继进行了综合研究。文献[13]考虑了一种具有偏最小二乘(PLS)的基于双向中继的NOMA系统,从保密中断概率和拦截概率两个方面验证了窃听者对保密性能的影响。文献[14]在不考虑干扰方案的情况下,对基于NOMA的AF和DF中继协议的保密率进行了研究。不考虑干扰器的情况下,KHAN[16]研究了具有功率分配的AF中继网络中的物理层保密问题,并通过使用单个窃听器来评估系统的安全速率。与文献[13-15]不同,LV等[16]探讨了在存在不可信中继的情况下,利用干扰辅助协同NOMA网络来提高保密率。ZHOU等[17]研究了一种基于SWIPT-Enable的多输入、单输出的NOMA认知无线电网络的性能,采用基于人工噪声的协同干扰方案来提高保密性能。

通过前述文献可知,协作NOMA网络的保密性能分析还没有解决协作和非协作窃听的问题,没有得出应对窃听者的干扰方案。在干扰和控制干扰的条件下,也没有引入最优功率分配方案。因此,本文提出了一种新的控制干扰(CJ)方案,用于具有多个窃听者的NOMA DF中继网络。假设窃听者对两个NOMA用户都有显著的影响,提出了一种基于差分进化(DE)算法的功率分配方案,以寻找继电器、干扰机和两个NOMA用户的最优功率分配因子。

1 系统模型

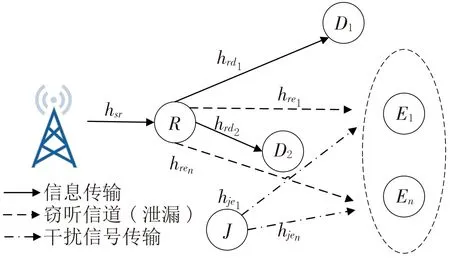

将一种无线协作NOMA网络作为系统模型,该网络由一个源节点(S)组成,在存在多个窃听者的情况下,通过DF中继节点(R)的协作,将多路复用信号广播给两个NOMA用户(D1和D2)。引入干扰器(J)节点将干扰信号转发给窃听者(E),如图1所示。

图1 具有PLS的双跳协同NOMA网络

分析中,所有信道链路都被认为是独立的,显示平坦瑞利衰落,并在半双工模式下工作。在这个网络中,源到窃听者和源到目的地之间不存在直接链接。信息传输分为2个阶段(广播阶段和协作阶段)。在广播阶段,源采用叠加原理将信息信号xs=(a1x1+a2x2)发送给继电器。其中,a1和a2分别表示远端用户(D1)和近端用户(D2)的功率分配因子。在这个阶段,假设源到中继的信息传输是安全的,不受窃听者的干扰。

在第1个时隙中,继电器接收到的信号为

(1)

式中Ps为源发射功率。在协作阶段,中继检测将从源接收到的信号转发到相应的目的地。目的地接收到的信号可以表示为

(2)

yen=yren+yjenn=1,…,N,

(3)

其中

(4)

(5)

从干扰机接收到的信号为

(6)

在无干扰方案(WJ)中,中继和目的地(NOMA)用户能够正确解码接收到信号,且该方案不包含任何干扰过程。对于干扰方案(J)中,对于目的地和窃听者来说,干扰器的干扰是未知的。最后,在协作的NOMA网络中引入了一种新的干扰方案(CJ),在这种方案中,干扰器产生的干扰信号信息为NOMA用户所知,而窃听者却不知道。

2 保密性能分析

2.1 采用CJ方案的保密率

对于具有控制干扰的中继网络,为了用户的公平性,根据NOMA的基本原理,将高功率分配给运行在较差信道条件下的远端用户(D1),将低功率分配给运行在较强信道条件下的近端用户(D2)。远端用户(D1)将近端用户(D2)信号x2视为干扰,直接对自身信号x1进行解码。假设将完美SIC应用于近端用户,通过从组合NOMA信号中去除远端用户信号x1来解码其自身信号x2。根据中继接收到的信号和相应的目的地,得到了信噪比的计算方式。根据式(1),检测信号x1和x2对应的继电器接收到的信号的信噪比分别为

(7)

(8)

在协作阶段,目标接收到的信号为

(9)

利用式(9),远端用户(D1)的接收信噪比(SINR)可以表示为

(10)

同理,近端用户(D2)的接收信噪比为

(11)

在协作阶段,窃听者能够检测到这两种信息信号。利用式(3)分别得到协作窃听和非协作窃听情况下检测信号x1和x2对应的窃听者的接收信噪比。

协作的情况表示为

(12)

(13)

非协作情况表示为

(14)

n=1,…,N。

(15)

式中Seaves为所有非协作窃听者的集合。在非协作窃听的情况下,考虑了最高信噪比的窃听者的影响。最后,在控制干扰条件下,协作窃听和非协作窃听D1和D2的保密率[18]分别表示为

(16)

(17)

2.2 基于CJ方案的遍历保密率

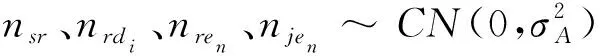

DF中继的遍历保密率为

(18)

概率分布函数fγDi(γ)和fγEi(γ)分别为

(19)

(20)

协作窃听情况表示为

(21)

非协作窃听表示为

(22)

3 问题陈述及解决方案

3.1 问题陈述

本文的主要目标是提高存在多个协作和非协作窃听者时的网络信息传输的保密性能。在协同窃听条件下,优化问题定义为

(23)

满足a1>a2,a1+a2=1,0<α1<1,Ps+Pr+Pj=P,Ps=P/3,Pr=α1(P-Ps),Pj=(1-α1)(P-Ps)。

(24)

对于非协作窃听情况,问题可以表述为

(25)

满足a1>a2,a1+a2=1,0<α1<1,Ps+Pr+Pj=P,Ps=P/3,Pr=α1(P-Ps),Pj=(1-α1)(P-Ps)。

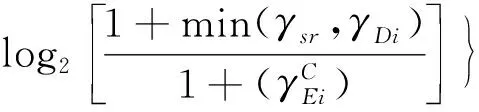

3.2 基于DE算法的功率分配

求解了定义的优化问题,给出了最优功率分配因子α1和α2,这些最优因素决定了中继、干扰机和NOMA用户的最优功率,从而进一步提高保密率。尽管有凸优化技术,但进化算法由于其计算量小、收敛速度快而更适合于解决已定义的优化问题。在这种情况下,采用DE算法[19]将保密率最大化作为代价函数。DE算法是最简单、最有效的进化搜索优化算法之一,该方法具有只用少量控制参数就能求出全局最小值、收敛速度快、能用十进制格式定义变量等优点。所提出的求解最优功率分配因子的DE算法框图和流程图分别如图2和图3所示。流程图中使用的参数Gd表示总代数,NP表示种群成员总数,g表示个体代数,d表示目标函数的参数。

图2 提出的基于DE的算法框图

满足0<α1<1,Ps+Pr+Pj=P,Ps=P/3,Pr=α1(P-Ps),Pj=(1-α1)(P-Ps),0<α2<1,a1=α2,a2=(1-α2),a1>a2,a1+a2=1

输入Ps,Pr,Pj,N0,hsr,hrdi,hren,hjen,dsr,drdi,dren,djen,R,m。

图3 求得最优功率分配因子的DE算法流程图

输出α1,α2。

初始化:在第g代中,种群的第j个个体为

αg,j=[α1g,j,α2g,j]Tj=1,2,…,NP。

(26)

适应度进化:功率分配因子优化的代价函数为

(27)

(28)

E2是(vg,j)第g代第j个个体的成本函数值:

(29)

(30)

式中ug,j为目标向量,vg,j为变异和交叉操作后生成的轨迹向量。

(31)

4 模拟结果

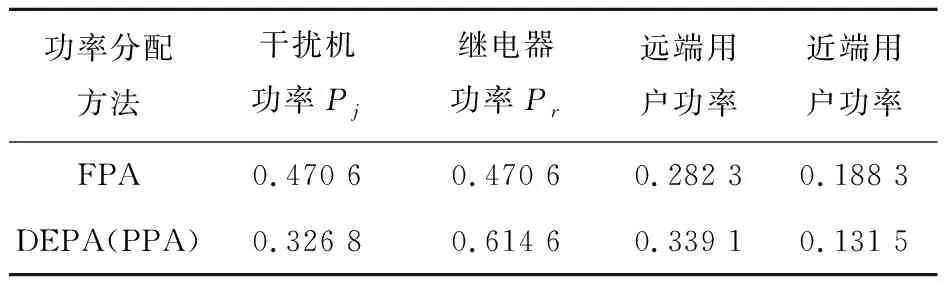

通过蒙特卡罗仿真法研究了在不同干扰方案下,基于DF中继的协同和非协同窃听者NOMA网络的保密性能分析。基于DE的功率分配算法给出了最优值α1(继电器、干扰机功率分配因子)和α2(NOMA用户功率分配因子),见表1。在分析中,信噪比为0~30 dB。

表1 当中继器位于窃听者附近、

对于CJ和其他干扰方案,具有PPA和FPA的远端用户(D1)的保密率分析如图4所示。本文同时考虑了协同窃听和非协同窃听两种情况。C窃听条件的保密率小于NC窃听条件,这是因为所有的窃听者都对中继到目的地的信息传输产生了显著的影响,且中继与窃听者之间存在着很强的联系。在所有的情况下,可以注意到CJ方案优于其他的干扰方案,因为在这种情况下,目的地知道干扰机产生的干扰。此外,在C和NC两种窃听条件下,方案PPA方案的保密率都优于FPA方案。在ρ=20 dB的NC窃听条件下,CJ方案PPA和FPA的保密率分别为0.78 bits/s/Hz和0.56 bits/s/Hz。由于D1是弱用户,信道条件较差,观测到的保密率较低,但当PPA分配成比例的信号功率时,观测到的保密率在高信噪比区域得到增强。

图4 在C和NC窃听条件下, D1的保密率与信噪比

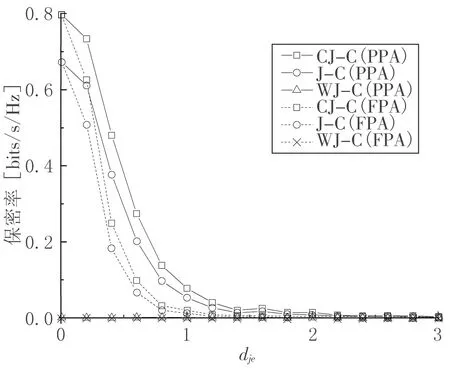

图5给出了在远端用户(D1)处PPA和FPA协同窃听时,干扰器位置相对于窃听者位置对性能度量保密率的影响。在这种情况下,控制干扰是对抗强中继-窃听链路的一种有效的解决方案,可以避免目的地的干扰,最大限度地提高保密率。从图中可以看出,随着干扰器与窃听器之间距离的增加,会降低保密性能,因为只要窃听者远离干扰器,干扰就会变弱。在这种情况下,PPA的保密率也优于FPA。

图5 干扰-窃听距离对保密率的影响

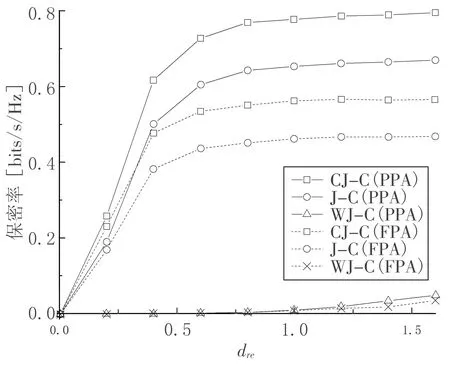

图6显示了中继到窃听者的距离对保密率的影响。这一结果表明,保密性能随着中继到窃听者距离的增加而提高,因为中继与窃听者之间的链路变弱。在这种情况下,CJ方案具有解码远端用户(D1)干扰器信号的能力,是一种有效提高保密能力的技术。PPA的保密率最高,而非FPA。

图6 在D1存在协作窃听者时,中继到 窃听者的距离对保密率的影响

图7给出了C和NC窃听条件下,CJ等干扰方案下近端用户(D2)的保密率与发射信噪比的关系。在这种情况下,由于干扰机和近端用户(D2)之间存在很强的联系,因此保密率较高。由于D2是具有SIC能力的近端用户,因此它获得了比远端用户(D1)更高的保密率。由于中继设置在窃听者附近,所以WJ方案的效率较低。从图中可以看出,NC监听条件比C监听条件有更好的性能。在保密率方面,CJ方案比J和WJ方案获得了更高的收益。

图7 在C和NC条件下, D2时的保密率与信噪比

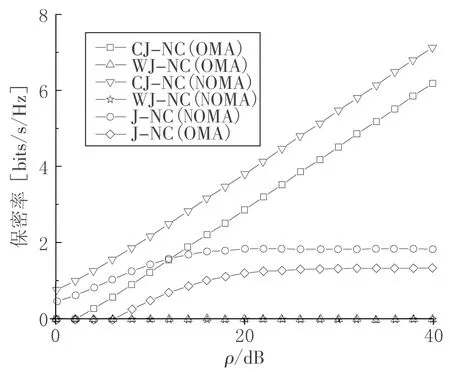

图8显示了干扰者与窃听者之间的距离对D2和PPA处保密率的影响。采用CJ和J两种干扰方案对窃听者进行干扰,提高了所考虑的无线网络的保密率。当干扰器-窃听器的链路较弱时,保密性能就会下降。图中显示CJ方案比其他所有干扰方案提供了更高的保密率。图9为C窃听条件下不同信噪比和不同干扰方案下D2的保密率性能。在这种情况下,CJ方案也获得了比J和WJ方案更好的保密率。此图验证了D2相对于D1的保密率提高。图10反映了在D2处,在NC窃听条件下,通过FPA采用不同的干扰方案,NOMA比传统OMA的保密性能提高的情况。为了比较,我们认为OMA网络中每个用户的信号发射功率是相同的,可以看出,在CJ和J条件下,NOMA都取得了较好的保密性能。

图8 D2处C窃听条件下干扰-窃听 距离对保密率的影响

5 结语

本文研究了在协同和非协同且存在多个窃听者的情况下,利用NOMA实现的DF中继网络的保密性能分析,为进一步提高保密率,提出了一种基于DE算法的功率分配方法,通过采用不同的干扰方案,找出中继、干扰机和NOMA用户的最优功率分配因子。此外,通过改变中继和干扰器相对于窃听者的位置,对所提出的CJ方案以及所考虑的无线网络的J和WJ方案进行了性能比较。可以得出:

图10 NOMA和OMA方案在 D2时的保密率与信噪比

1)在所有干扰方案下,网络的保密性能在非协作窃听情况下比在协作窃听情况下更好。2)3种干扰方案中,在存在协作和非协作窃听者的情况下,CJ方案比J和WJ方案具有更高的保密率。3)随着干扰器与窃听者之间距离的增加,保密率降低。4)在所有干扰方案下,无论是协作窃听还是非协作窃听,PPA方案都能比FPA方案提供更高的保密率。