开放网络中分布式隐私数据主动防御仿真分析

窦萌萌,程小辉

(1. 河南理工大学鹤壁工程技术学院,河南 鹤壁 458030;2. 桂林理工大学信息科学与工程学院,广西 桂林 541004)

1 引言

目前,世界各国纷纷加速建立有关数据隐私保护的法律法规,对数据的处理和应用提出了多方面约束条件,使数据主体能够更好地得到控制和保护。现阶段常用的防御手段主要分为两种:被动防御和主动防御。主动防御属于积极防御,与被动防御有所不同,在攻击发生之前,就已经根据某些行为预先判断出将要发生的攻击行为,及时进行自动闭环阻止。

针对主动防御,文献[1]提出了一种最小代价下网络攻击主动防御算法。首先,利用信息熵进行运算,根据运算结果确定网络空间的安全状况,并得出疑似非安全数据和攻击模式的集合;然后,选择限制指数,在该指数的基础上构造一个具有防御策略的集合,从而得到不同的保护措施;其次,基于目标限制,构建主动防御策略的代价集;最后,利用粒子群算法进行迭代循环计算,在网络空间中,以最小代价为目标,进行主动防御。文献[2]运用非合作信号博弈理论对网络攻击进行了主动防御。建立了多阶段网络欺诈博弈模型,并在此基础上,利用欺诈信号的阻尼效应,对多阶段攻防对抗进行了动态的分析和推理;在分析网络攻击和防御行为动态特性的基础上,给出了多阶段网络欺骗对策的均衡解,并选择适当的主动防御策略,以此达到主动防御的目的。

上述两种方法虽然实现了网络攻击的主动防御,但是防御过程较为繁杂。从技术方面来说,主动防御可分为身份认证和攻击检测。本文从这两方面展开分析,针对开放网络提出一种分布式隐私数据主动防御方法。对用户的身份进行认证,并将身份异常的用户进入到下一步的DDOS攻击检测中;针对检测到的异常网络流量,利用主动防御策略实施积极防御。通过将本文方法与其它方法展开对比仿真,结果表明,本文方法可有效控制攻击流量,同时保护正常用户流量不受影响,取得较为理想的主动防御效果。

2 持续身份认证

在针对分布式隐私数据生成访问行为图谱基线之前,需要获取开放网络中隐私数据的源目的IP、访问URL等字段信息,在此不包含被保护站点的源目的IP。在特定的时间段内,从同一站点中抽取同一源IP的访问记录,以此获得整个源IP地址的URL序列。将所有URL序列都看作是图的节点,从一个URL到其它URL的路径,将其看作是图中的一个有向边,综合在一起即可得到同一个源IP访问站点的访问行为图谱。同时,通过源IP访问不同网站URL的时间间隔,得到用户访问时间序列图谱,以明确用户在网站中每一个URL序列上的停留时间长短。

在历史数据访问列表中包含许多源IP访问网点对,为了更快地获取用户数据访问行为图谱基线,这里引入Spark分布式算子将所有行为图谱基线转变为二进制对象的形式,同时存储在HDFS[3](分布式文件系统)中,以便其它URL序列进行提取和读写。

给定一个URL序列集合{u1,u2,u3,…,un},其中包含N个元素,按照序列排列的先后顺序提取得到N-1个子序列{u1-≻u2,u2-≻u3,…,un-1-≻un}。通过对所提取的子序列和行为图谱做对比,任意一方只要不包含另一方的节点,就认为该用户身份异常,需要进一步做攻击检测。

3 主动防御模型建立

开放网络中分布式隐私数据主动防御模型分为两个阶段:攻击检测阶段和主动防御阶段。通过对网络流量[4]进行分析,判断当前网络是否被攻击或将要被攻击;当发现攻击行为后,发送报警信息给管理员,同时采取主动防御策略,保障开放网络的正常服务以及隐私数据的安全性。分布式隐私数据主动防御模型如图1所示。

图1 分布式隐私数据主动防御模型

3.1 DDOS攻击检测

DDOS攻击有着追踪困难、防范困难等诸多显著特征。当前阶段,尚未发现能有效抵御DDOS攻击的软件和方法,使得其对分布式隐私数据攻击成功率高、主动防御困难。因此,本文主要针对DDOS攻击进行检测和防御。

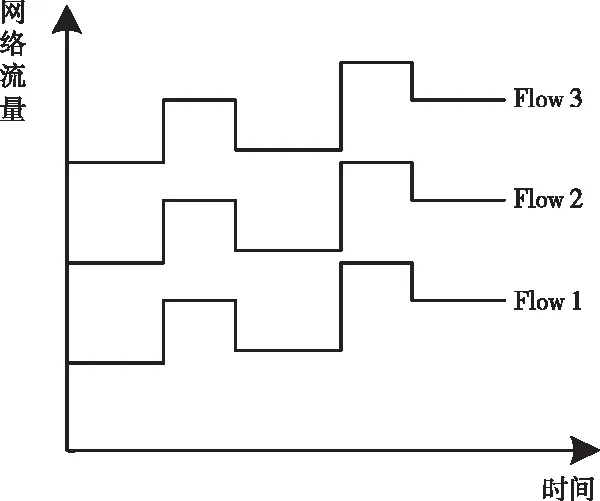

当网络遭受到DDOS攻击时,流量将会产生非常明显的变化,正常用户流量被削弱,攻击用户流量增加速度非常快,直至占据整个网络,尤其是开放网络,将直接导致整个网络无法继续正常使用。随着时间的变化,本文分析了正常网络流量线Flow[5],具体内容如图2所示。

图2 正常网络流量线Flow

网络运行一段时间后,当流量Flow2的值高于Flow1的值a(a≻1)倍后,即被认定是可疑流量;当流量Flow3的值高于Flow2的值b(b≻a)倍后,则认定其为攻击流量。当网络流量值在Flow1与Flow2之间时,分布式隐私数据处于安全环境下,不会被攻击;当流量值在Flow2与Flow3之间时,虽然网络安全受到一定的威胁,但是数据可能不被攻击,称之为可疑;当流量值大于Flow3,即可认定该开放网络中的数据一定受到了DDOS攻击。

DDOS攻击检测阈值通常设定为Flow3的值,但是此时网络已经受到了攻击,数据已经被破坏。为了进一步预防攻击,提高数据安全性,本文在流量值为Flow2~Flow3时就启动DDOS攻击检测,一旦发现攻击行为及时采用主动防御模型。

3.2 防御数据调用

Windows防御数据调用[6]是支持隐私数据主动防御模型运行的基本条件之一。当开放网络中入侵数据较多时,防御数据首先会进行状态的改变,从稳定到活跃,然后在TCP、UDP以及其它传输协议的作用下,实现防御数据调用。防御数据调用的过程不能影响网络正常节点的稳定性,在此基础上,防御数据调用表达式如式(1)所示:

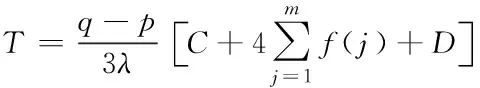

(1)

式中,T表示调用防御数据结果,λ表示调用防御数据所执行的参数,q表示入侵数据上限值[7],p表示入侵数据下限值,C、D分别表示一级、二级防御数据调用系数,j表示Windows防御数据,f(j)表示j的固定定义函数,m表示调用防御数据的限值。

3.3 主动入侵列表的确定

主动入侵列表能够根据访问控制的特点来判定开放网络中的入侵数据数量。调用Windows防御数据之后,整个开放网络就会变得非常紧张,每一个可附着节点都包含了大量的入侵信息。为了快速确定每个入侵数据附着的节点信息,将同一种类型的信息以同一数据链的方式储存于主动入侵列表中。通常,数据链用.pProcRuleList作为后缀[8],而且这种格式不会因为入侵的数量和攻击强度而改变。

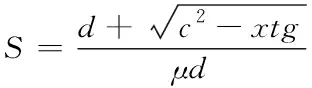

从开放网络中随机选定一个节点列表β,计算该节点列表可防御的入侵数据量为:

(2)

式中,S表示β采用主动防御策略后,抵御的入侵数据总数量,μ表示β的分布参数,d表示常数求和定量,c表示入侵数据的特征根,x表示随机给定的自然数,t表示β的稳定系数,g表示入侵数据脚本指针数量[9]。

3.4 核心入侵防御等级的确定

对于开放网络来说,主动防御模型是一种高效且有效的隐私数据保护方式。当入侵数据对网络执行代码的形式产生一定影响时,安全漏洞的风险性将会直线上升,致使入侵数据数量增长迅速。不仅如此,一些安全节点中的信息将会逐步被入侵数据取代,使得开放网络整体安全性和稳定性出现下降趋势。为了有效避免此种情况的发生,文中提出的主动防御模型将B/S与C/S相结合,局部改变原有网络传输协议。当发现入侵数据总数超过限定值后,模型自动调用Windows防御数据,并根据现有的安全节点数目来判定入侵的数据,同时依据式(3)来判定目前的入侵防御等级:

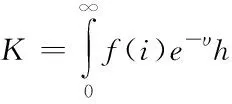

(3)

式中,K表示当开放网络受到入侵攻击时,实际的防御等级,i表示开放网络中安全节点数量相加的结果,f(i)表示开放网络节点固定定义函数,e表示数据定值算子,υ为e的固定幂系数[10-12],h表示入侵数据的限定值。

将f(K)定义为积分变量,结合式(1)、式(2)和式(3),得到开放网络中分布式隐私数据主动防御模型的表达式为:

(4)

式中,F表示主动防御模型判断的入侵数据总量,b表示与入侵数据相关的不固定变量[13-15]。

4 仿真研究

为了验证本文方法在应对攻击时的主动防御有效性,在仿真工具NS2中,将本文方法与引言中提到的最小代价方法和非合作信号博弈方法展开了对比仿真。

4.1 NS2仿真拓扑结构与实验流程设计

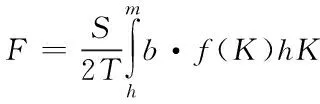

NS2拓扑结构如图3所示。

图3 NS2仿真拓扑结构

三种方法均在相同的环境下展开对比测试,本文实验设计如下:

实验目的:对三种主动防御方法的DDOS攻击防御能力进行测试。

实验条件:攻击目标主体为S1,其余主机均为正常主机,可随意访问S1、S2、S3。

实验参数:S1的理想带宽为90-120Mbps,S2、S3的理想带宽为75-90Mbps。

4.2 实验结果及分析

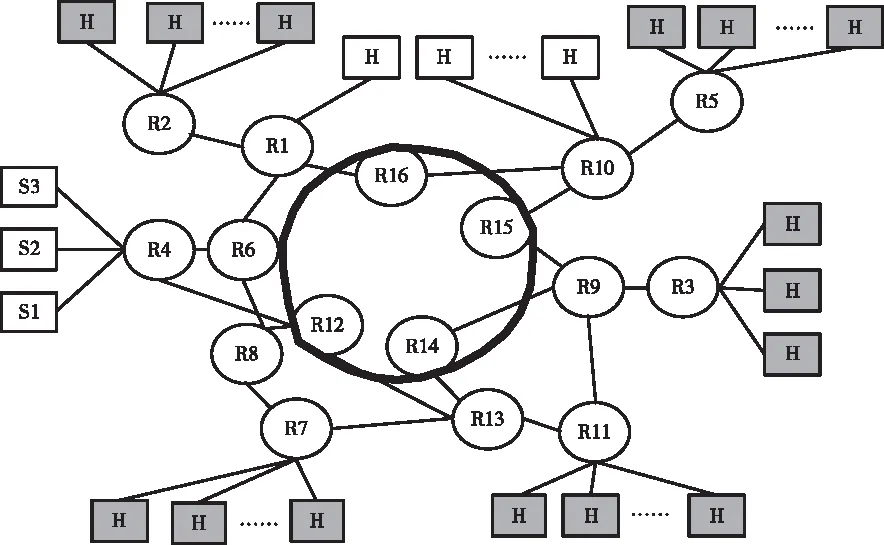

首先,从DDOS攻击主动防御能力方面对三种方法进行对比实验测试。设置两次DDOS攻击,时间段分别为10-15s和35-45s。DDOS攻击后的数据序列如图4(a)所示,采用三种主动防御方法后的数据序列如图4(b)、(c)、(d)所示。

图4 三种方法主动防御对比结果

通过观察图4可以很明显地看出,三种方法中,只有本文方法有效识别到了两次DDOS攻击,配合所提的主动防御策略避免分布式隐私数据被攻击;而最小代价方法只针对后一段攻击做出了防御措施,10-15s这一段的攻击并未识别到,因此也不会采取任何主动防御策略,致使数据被攻击;而非合作信号博弈方法对第二段攻击并未作出任何防御措施,依然有隐私数据被攻击的可能性。

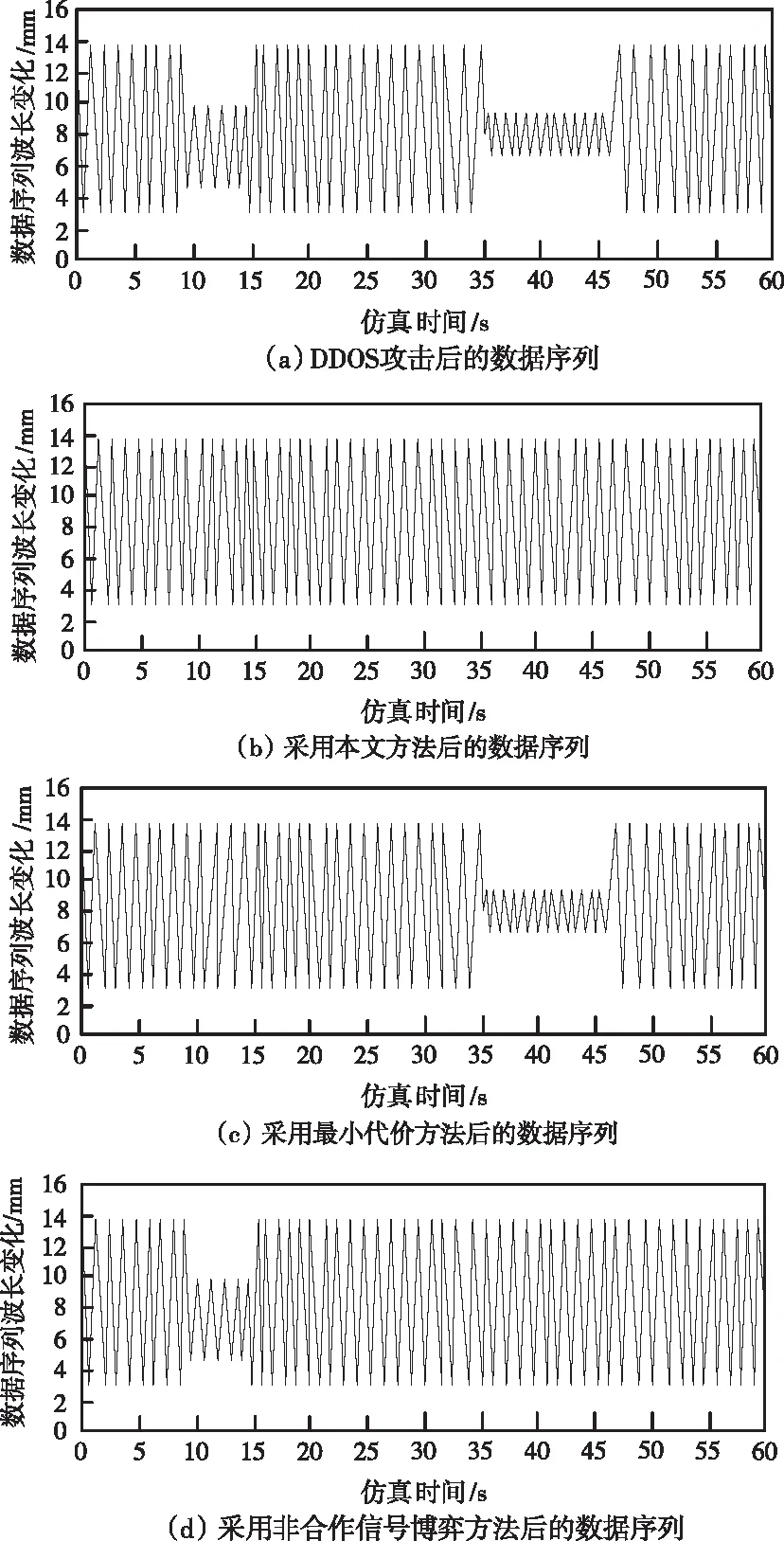

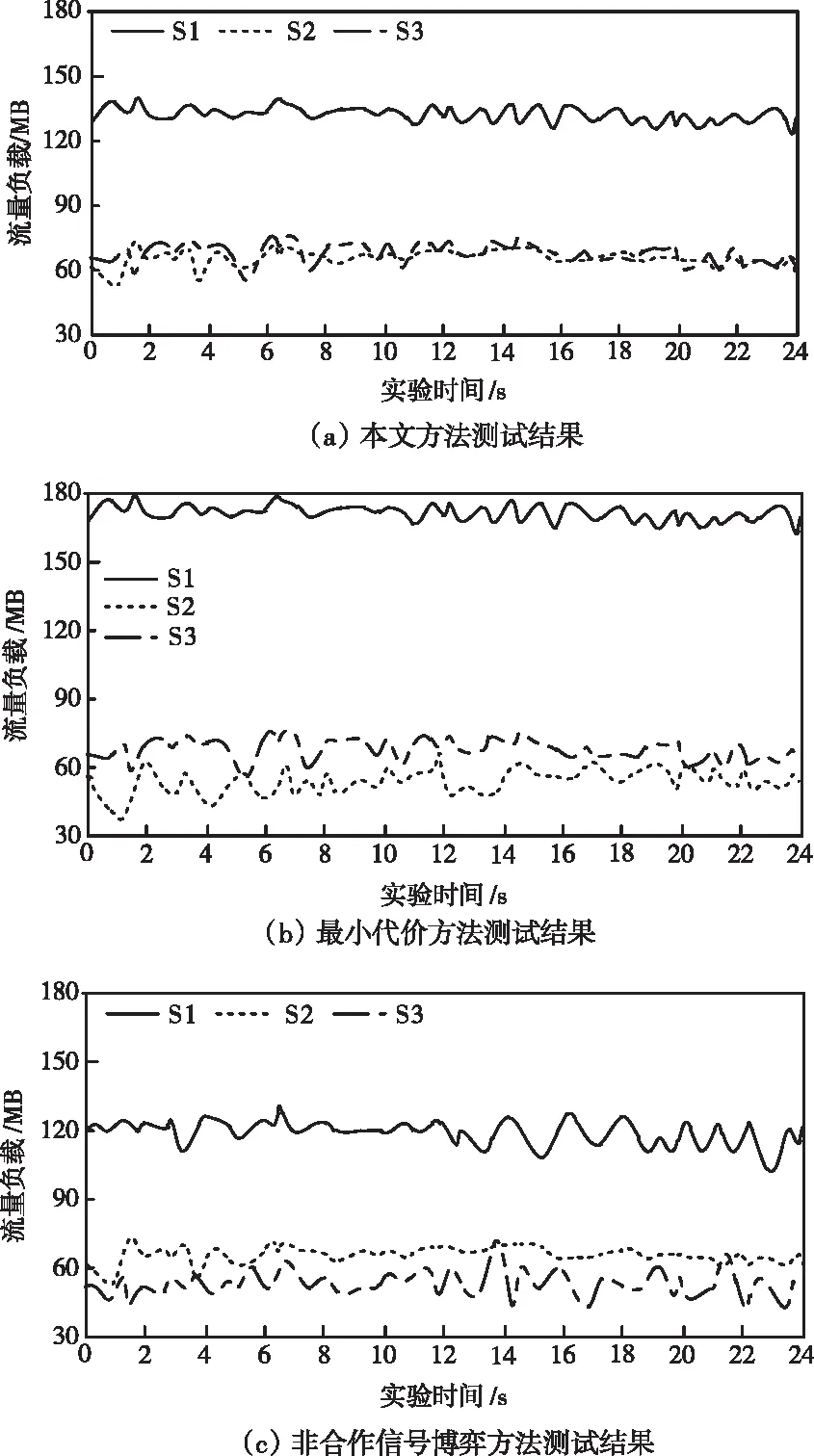

接下来对三种方法的失效情况展开仿真对比分析。失效指的是方法没有对攻击流量做出控制,而是控制了正常用户流量,即将正常聚集认定为攻击聚集,影响正常流量负载,出现误判的情况。假设S1的实际带宽为150Mbps,流量负载为176MB左右,S2、S3的实际带宽为100Mbps,流量负载为60MB左右;接入R4需要具备125Mbps的线速率;攻击用户和普通用户二者具有相同的流量,都是4Mbps;在NS2网络拓扑仿真结构中选择12个攻击主机。得到三种方法的失效情况对比结果如图5所示。

图5 三种方法失效情况对比结果

从图5中可以清晰地看出,本文方法对于S1攻击流量实现了很好的控制,对于正常用户流量S2和S3并未作出任何防御措施;而最小代价方法对S1攻击流量没有任何控制,反而控制了S2正常用户流量;非合作信号博弈方法虽然控制了S1攻击流量,但同样控制了S3正常用户流量。因此得出结论,本文方法未出现防御失效的情况,而其它两种方法均出现了明显的防御失效问题。

5 结论

为了提高开放网络中分布式隐私数据的安全性,本文构建了一种主动防御模型。从用户身份认证和攻击检测两方面出发,当判定用户身份异常后,随即对其进行DDOS攻击检测;当检测到网络中出现异常流量后,判断其为攻击流量还是可疑流量,如果是攻击流量,在发出报警提醒的同时利用主动防御模型对其进行防御。在仿真中,通过将本文方法与其它方法展开对比仿真,结果表明,本文方法可有效防御DDOS入侵攻击,很好地实现主动防御,严格控制攻击流量负载,同时保护正常流量不受影响。