基于零信任安全架构的网络用户身份跨域匹配

石洁

(四川中烟工业有限责任公司信息中心,四川成都 610017)

相较于其他的互联网安全架构,零信任安全架构并不是一种单一的网格状结构,而是在网络技术与数据加密技术的支持下,完成由通用模型框架到特定安全结构的转变[1-2]。简单来说,互联网组织为了达成零信任的目标,在改变了传统架构体系连接模式的同时,制定具有弹性执行能力的安全控制措施,一方面,能够避免由风险管控策略带来的安全性威胁;另一方面,也可以最大程度提升网络主机对于数据样本的存储能力,从而保证互联网架构的信息安全性。

网络用户身份就是指用户对象在互联网中的身份ID,对于网络主机而言,保证ID 信息安全性是实现用户身份跨域认证的关键。基于区块链和布谷鸟过滤器的认证方法以LevelDB 存储证书为载体,确定用户身份ID 编码模板,通过判断记录证书附加状态的方式推导出完整的ID 代码认证表达式,以此实现用户身份匹配与认证[3]。基于动态组的有效身份认证方法通过为每个MTC 设备匹配全新的身份认证信息,利用会话密钥模板完善整个跨域认证机制,以达到用户身份匹配与认证的目标[4]。随着用户身份信息量的增加,上述两种方法并不能使用户身份信息的跨域认证结果始终与网络ID 原码保持完全一致,因此使网络主机对于用户身份信息匹配和认证效果不佳。为解决上述问题,设计基于零信任安全架构的网络用户身份跨域匹配方法。

1 网络用户身份建模

在零信任安全架构的基础上,根据用户对象的身份属性信息,求解用户行为的轨迹特征,以此实现网络用户身份建模。

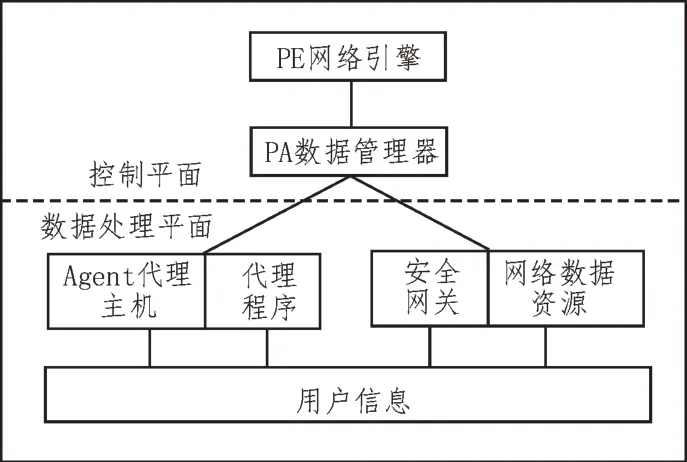

1.1 零信任安全架构部署

零信任安全架构主要由控制平面、数据处理平面两部分组成,负责提取网络用户身份信息。其中,控制平面以PE 网络引擎为主体,在PA 数据管理器元件的支持下,分别获取网络数据库中存储的代理程序与安全网关信息,将已获取信息样本整合成原始资源,以供主机元件利用这些信息定义完整的用户身份ID 原码[5]。数据处理平面配置了Agent 代理主机与收集了大量的网络信息资源,可以联合用户信息参量,向上级管理器设备反馈建立零信任安全模型所需的信息样本。完整的零信任安全架构布局形式如图1 所示。

图1 零信任安全架构

网络主机在设置零信任安全架构时,要求用户身份ID 原码信息的传输方向只能由数据处理平面到控制平面,以保证信息访问的安全性[6]。

1.2 身份属性定义

身份属性就是指网络用户对象在零信任安全架构中特有的ID 原码信息。由于用户对象所执行的指令文本不同,所以定义跨域匹配条件时,要求ID 原码信息格式不能完全相同[7-8]。设w1表示网络用户对象在零信任安全架构中的ID 原码,wδ表示编译后的用户属性代码,δ表示用户信息重复概率,联立上述物理量,可将网络用户身份属性定义式表示为:

其中,α1表示原码编译系数,αδ表示属性代码编译系数,χ1表示原码匹配参数,χ2表示属性代码匹配参数。随着零信任安全架构部署范围的扩大,网络用户身份属性定义映射数量也会不断增加,当已存储映射链接数量达到网络数据库的上限存储条件时,PE 网络引擎与PA 数据管理器之间的连接服务会断开,以此最大程度保证信息安全性。

1.3 用户行为轨迹特征

用户行为轨迹特征是用户在浏览信息时所产生的轨迹特征,以此能确定认证协议对身份属性信息的约束能力[9-10]。假设表示用户身份信息的跨域传输度量值,其求解表达式如下:

其中,E1,E2,…,En表示n个不同的用户身份信息样本,表示信息样本均值,β表示信息样本匹配权限。在式(2)的基础上,设表示用户身份信息取值基参量,u表示用户对象行为参量,i表示用户对象行为轨迹分布参量,综合上述物理量,推导用户行为轨迹特征表达式为:

式中,ΔT表示网络用户身份属性信息的单位编码时长。为避免网络主机在用户身份属性编码时出现信息遗漏的情况,定义用户行为轨迹特征时,要求系数u、系数i不能同时取最大值或最小值。

2 用户身份的跨域匹配

在零信任安全架构的支持下,按照网络功能区域划分、跨域认证协议设置、匹配调用链码求解的处理流程,完成网络用户身份跨域匹配。

2.1 网络功能区域划分

网络功能区域划分标准决定了网络主机对于用户身份信息的存储与承载能力,功能区域划分条件直接影响主机元件对用户身份信息ID 原码的编码[11-12]。如果将基于零信任安全架构的网络体系看作一个完整的数据存储空间,其对于信息样本的存储能力可表示为:

其中,ε表示网络安全评级结果,Pε表示系数ε条件下的网络评级向量,表示用户身份信息的存储特征。

假设Sˉ表示网络区域限定参数,dε表示系数ε下的用户身份信息运存参量,联立式(4),可将基于零信任安全架构的网络功能区域划分条件表示为:

2.2 跨域认证协议设置

跨域认证协议由私钥签名、公钥签名、区块链根证书三部分组成,具体如下:

1)私钥签名:私钥签名可以理解为网络主机对于用户身份信息的加密条件,是完成跨域匹配的基础[13-14]。

2)公钥签名:公钥签名是指网络主机的数据加密条件,在网络功能区域划分标准保持不变的情况下,公钥签名的定义形式也需要保持不变。

3)区块链根证书:区块链根证书也称作网络节点安全连接证书,可以确保私钥签名、公钥签名之间数据传输具有稳定性。

2.3 匹配调用链码求解

在零信任安全架构中,匹配调用链码负责将多个独立的跨域节点串联起来,以供网络主机能够按照既定数据排列模式,完成对用户身份信息的选取与匹配[15-16]。设z1,z2,…,zn表示n个独立的跨域节点,其定义条件如下:

其中,x表示节点调用参数,其求解标准满足式(7):

式中,f表示链型连接系数,φ表示用户身份信息占位参数,B表示信息样本的跨域传输标准值。

联立式(5)-(7)调用链码匹配,即网络用户身份跨域匹配结果为:

其中,ϕ表示网络用户身份信息的跨域匹配处理权重值。通过上述过程完成网络用户身份跨域匹配。

3 实例分析

文中实验选择基于零信任安全架构的网络用户身份跨域匹配方法、基于区块链和布谷鸟过滤器的认证方法、基于动态组的有效身份认证方法作为实验对比方法,分别利用上述方法对用户身份信息进行跨域匹配认证,得到相关的实验结果。

3.1 网络ID原码

网络ID 原码是网络主机对用户身份信息的预设认证结果,在用户身份跨域匹配处理的过程中,用户身份信息认证结果若与网络ID 原码高度匹配,则表示网络主机能够实现对用户身份信息的准确匹配;若个别身份信息的认证结果不能与网络ID 原码匹配,则表示网络主机对用户身份匹配处理能力有限,不符合相关应用需求。

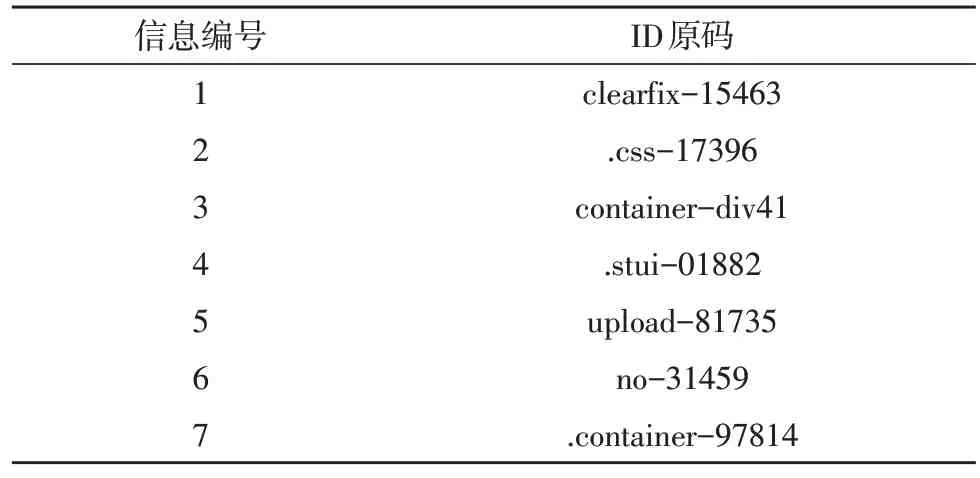

文中实验选择七组用户身份信息作为实验对象,利用Windows 主机定义这些信息参量的ID 原码,详细原码格式如表1 所示。

表1 用户身份信息的网络ID原码

为了避免实验过程中出现明显的信息占位行为,Windows 主机在单位运行时间内只对一类用户身份信息进行跨域匹配。

3.2 实验结果

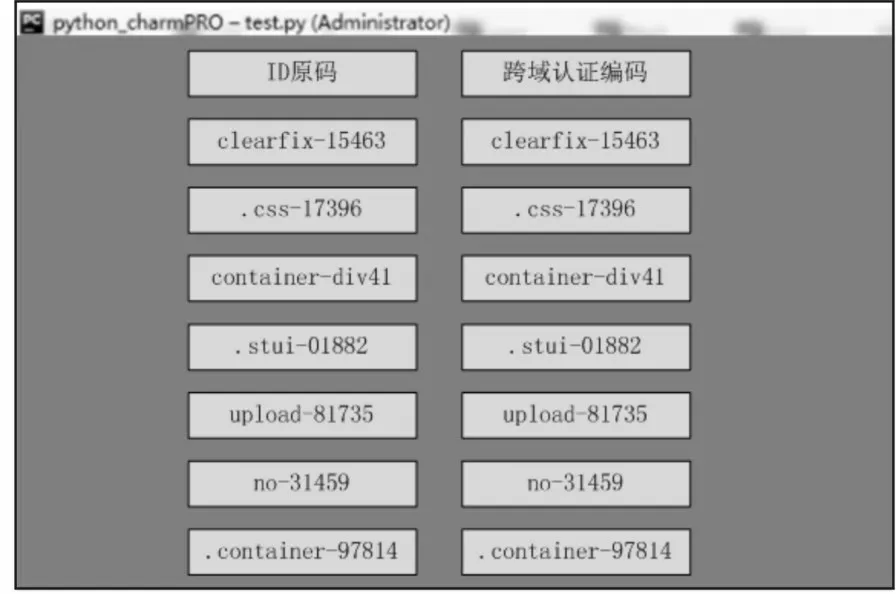

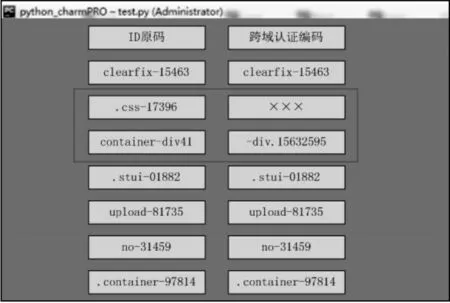

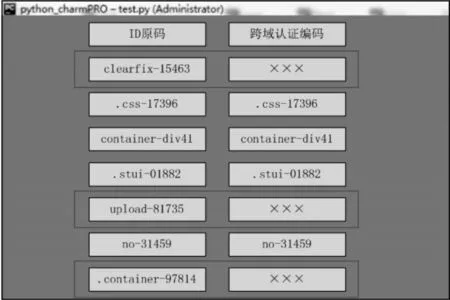

在Windows 主机中,利用Python charmPRO 软件分别运行基于零信任安全架构的网络用户身份跨域匹配方法(第一组)、基于区块链和布谷鸟过滤器的认证方法(第二组)、基于动态组的有效身份认证方法(第三组)的执行程序,得到用户身份匹配实验结果如图2-4 所示。

图2 第一组实验结果

图3 第二组实验结果

图4 第三组实验结果

分析图2 可知,在基于零信任安全架构的网络用户身份跨域匹配方法的应用下,实验所选七类用户身份信息的跨域认证结果与网络ID 原码的编码形式完全一致,匹配成功率高达100%。

应用基于区块链和布谷鸟过滤器的认证方法,第三类用户身份信息的跨域认证结果与网络ID 原码的编码形式不一致,第二类用户身份信息无法被Windows 主机识别,其他信息的跨域认证结果与网络ID 原码的编码形式一致,匹配质量不高。

应用基于动态组的有效身份认证方法,第一类、第五类、第七类用户身份信息无法被Windows 主机识别,其他四组信息样本的认证结果与网络ID 原码的编码形式一致,网络用户身份跨域匹配质量不高。

对于文中实验所选的七类信息样本而言,基于动态组的有效身份认证方法、基于区块链和布谷鸟过滤器的认证方法在进行用户身份匹配过程中,都存在跨域认证结果与网络ID 原码不符合的情况。而基于零信任安全架构的网络用户身份跨域匹配方法的跨域认证结果则始终与网络ID 原码保持一致,即应用该方法可以实现对网络主机对用户身份信息的准确匹配,匹配成功率始终保持在较高的水平。

4 结束语

所设计的网络用户身份跨域匹配方法以零信任安全架构为基础,对用户对象的身份属性进行了重新定义,通过提取用户行为轨迹特征的方式,完成对网络功能区域划分。联合跨域认证协议,确定匹配调用链码,以此完成网络用户身份跨域匹配。面对多种用户身份信息样本时,该方法能够确保跨域认证结果与网络ID 原码的一致性,实现对于用户身份信息的准确匹配,实际应用效果好。