深圳都市圈智能城际铁路网络安全防护体系研究

黄曼全,肖彦峰,王辉麟,张德栋,冯凯亮,白 丽

随着大数据、云计算、物联网和人工智能等新一轮智能信息技术发展热潮的兴起,以及交通强国、新型基础设施建设等国家战略规划的颁布实施,传统的轨道交通行业也积极引入这些新技术,以促进轨道交通的新应用、新业态和新体系的发展,对轨道交通行业进行重构。目前,在深圳都市圈智能城际铁路规划中,提出了以加大5G、互联网、大数据、物联网及AI 等新型基础设施的建设,以数字化转型促进轨道交通智能化运营的发展理念。以数字化信息平台为传统的城际铁路业务赋能,促进其智能化、安全运营是当下都市轨道交通规划的基本导向,构建一套具有内生性安全的智能城际铁路信息基础设施,是确保整个轨道交通运营安全的关键。基于此背景,探讨深圳都市圈智能城际铁路的网络安全整体架构和技术方案,从城际铁路业务安全、通信链路安全和安全域隔离等方面探索相关安全防护的落地途径。

1 都市圈城际铁路网络安全现状

运用前端物联网感知系统、后端云计算的算力和大数据挖掘能力,以及AI 的业务赋能能力,以构建都市圈城际铁路的全面感知、智能融合的应用,全面实现运营生产、运营管理、企业管理、建设管理和资源管理等业务的智能化[1]。基于新基建、新技术和新业态的城际铁路在实际运营中所面临的安全威胁[2],使得都市圈城际铁路的网络安全呈现出以下不同特点:①传统安全边界被打破,业务上云、用户及终端接入方式及位置具有不确定性;②前端物联感知设备数量大、位置分散且暴露易遭受攻击者利用[3];③业务跨部门、跨域系统的耦合及交互,针对信息系统的攻击面增大;④基于大数据的业务融合及分析,使得数据安全风险增加[4];⑤5G、移动互联网等技术引入,使得用户的访问行为复杂化,用户身份管理风险增大;⑥在第三方产品、服务及业务融合中,因各自安全水平的不一致,易引入新的外部安全风险。

同时,国内各大都市圈现有城际铁路各线路系统所采用的信息安全产品自成体系,产品之间缺乏联动和兼容性,安全方面缺乏相应的顶层设计,不具备安全事件的关联分析能力,无法开展主动式防御。为了应对上述安全风险及弥补现有安全方案的不足之处,在深圳都市圈智能城际铁路的网络安全防护体系设计中,提出以确保城际铁路运营的核心业务安全为中心,分别从云安全、数据安全、网络安全等不同层面,构建主动式安全防护体系。

2 网络安全架构

2.1 安全策略及目标

遵循中国轨道交通协会针对城市轨道系统安全所提出的“系统自保、平台统保、边界防护、等保达标、安全确保”的总体方针[5],依照国家所颁布的“网络安全法”“等级保护条例”和轨道交通行业安全相关标准,结合深圳都市圈智能城际铁路网中的各条线路业务特点和实际情况,确立系统安全规划总体目标如图1所示。

图1 安全规划总体目标Fig.1 Overall security planning objectives

(1)等保合规,纵深防御,安全能力合规化。遵照国家网络安全方面的法律和条例,严格遵循等级保护的体系及标准,从安全计算环境、安全区域边界、安全通信网络和安全管理中心等方面,落实安全等级保护技术要求,在终端、网络、边界、云平台、数据等不同层面实体部署安全机制,以实现纵深式防御。

(2)面向应用,云网安协同,安全能力最大化。根据业务应用系统特性,从威胁攻击路径出发,以保证应用系统持续稳定运行为目标,云平台、网络、安全一体化协同防护,为应用提供安全保障与服务,兼顾业务系统的安全性与可用性。通过持续监测,建立全面立体化信息采集及监控体系,形成全域多层级的信息感知、资产全覆盖、内部安全检测+外部威胁检测、网络安全事件监测,并在网络层及终端设备上实现安全阻断[6]。

(3)智能运营,安全能力智能化。结合运营体系,通过集中管理,统一监测,安全运维,实现安全机制间相互补强、协同防护[7],从威胁事件的识别、防御、检测、响应、恢复等安全环节进行闭环管理,构建端到端的安全运维体系,提升安全维护的数字化、智能化水平,形成以主动防御、态势感知为支撑的动态协同安全防御体系。

2.2 网络安全总体架构

依据《城市轨道交通云平台网络安全技术规范》(T/CAMET 11005—2020),网络架构划分为运维管理网、安全生产网、内部服务网、外部服务网4部分,其通信网一般由线网中心网络、通信传输网、站段局域网、车地通信网、车载网络构成。

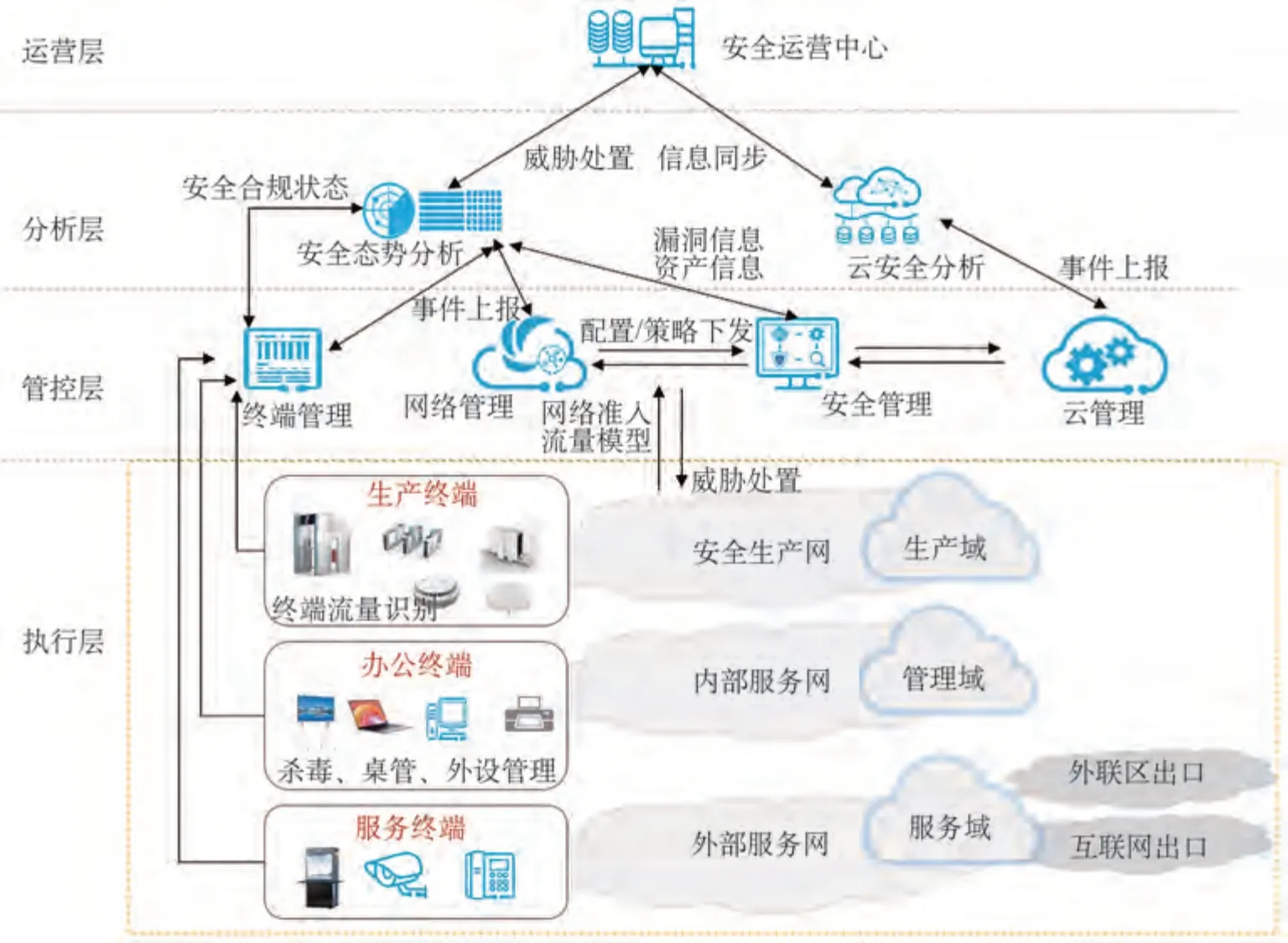

基于上述的安全设计目标和思路,结合实际的网络结构和划分情况,深圳智能城际铁路的网络信息安全体系不仅要实现从终端、网络、云平台、业务应用到数据平台等实体的安全防护,还应将网络、安全、云平台的组件和安全能力统一调度和管理,提供一体化、可视化、全局化的体验。通过将传统网络安全产品与云计算技术相融合以实现“云网安一体”的智能化安全管控平台,并将其分为运营层、分析层、管控层和执行层4 个部分,深圳都市圈智能城际铁路网络安全总体架构图如图2所示。

图2 网络安全总体架构图Fig.2 Overall network security architecture

(1)执行层,是指参与业务交互的物理设备及其部署所依赖的环境和设施,由终端、网络、云3个部分组成,每个部分均包含各自的安全设备,如防火墙、探针、IPS、终端安全软件、云安全资源池等。其中,终端包括生产终端、办公终端和服务终端3 大类型的不同具体应用的设备。网络由安全生产网、内部服务网、外部服务网组成,站段与数据中心网络通过骨干网络完成连接。云包括云平台、云内应用、数据等部分。执行层在整体架构中负责收集转发用户流量,收集资产、状态、流信息、日志信息,并上传至安全分析系统,接受控制器下发的授权策略和阻断策略,对终端、用户、流量进行相应的处置。

(2)管控层,由终端管理、网络管理、安全管理、云管理等平台组成。终端管理负责收集终端资产、终端状态、终端安全日志,并对终端进行安全处置。网络/安全控制器通过南向NETCONF、SNMP 等接口,统一管理控制物理和虚拟网络,完成网络配置的自动化下发。同时北向与安全分析平台对接,完成安全威胁的自动化闭环。云管理平台负责云业务的部署,以及虚拟网络、虚拟机创建等服务。管控层在架构中,向下对执行层进行管理控制,向上和安全分析平台进行协同,提供溯源等信息,管控层从分析层接受授权、阻断、查询策略并下发给执行层,是实现自动化阻断和溯源的关键部件。

(3)分析层,由网络安全态势感知平台、云安全分析平台组成。网络安全态势感知平台收集终端和网络的信息,并进行分析,实现网络侧的态势感知。云安全分析平台负责收集云平台、应用、数据的安全信息,完成云自身安全威胁分析。分析层在整体架构中通过智能算法对所有信息进行综合分析和研判,并将全网的安全态势进行统一呈现,对于需要处置的事件下发给控制器进行处理,是云网安一体架构的核心。

(4)运营层,由深圳地铁集团统一运维运营系统构成。统一运维运营系统承担集团IT 系统的统一运维和运营管理功能,从运营角度实现对安全事件的溯源、工单派发、闭环处置等安全生命周期管理。通过部署安全运营中心,收集网络安全态势感知平台和多个云安全分析平台的事件信息,进行关联分析和威胁统一呈现,响应处置。安全运营中心可实现对网络设备、安全设备、系统、主机、中间件、数据库、存储、应用、虚拟化等多种资产的安全事件、设备运行状态、网络通信流量、资产脆弱性、网络安全防护能力等数据的采集、集中管理和全网安全态势可视化。在实际部署中,安全运营中心和网络安全态势感知平台或者云安全分析平台合一。统一运维运营系统通过调用安全运营中心接口,实现上述功能。

2.3 云网安一体安全架构

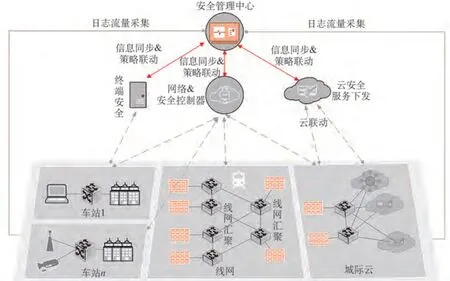

云网安协同防护通过收集网络流量、安全日志、漏洞扫描日志、主机日志等多维度的安全威胁事件信息,进行统一综合研判,提升安全分析精准度,实现精准溯源,对于违规的主体立即就近阻断,实现一体化协同防护。云网安一体安全架构图如图3 所示。云网安协同防护方案主要分为3 阶段,统一安全分析、精准溯源、近源处置,即通过持续收集全网全量的流量信息,以及终端的安全、漏洞等安全事件信息,进行统一的安全关联分析,提升安全分析准确率,减少重复或者无效的告警;进一步对威胁源进行精准溯源;根据溯源后的位置进行近源快速阻断,防止威胁横向扩散。

图3 云网安一体安全架构图Fig.3 Integrated architecture of cloud network security

3 网络安全方案与设计

3.1 网络安全域划分

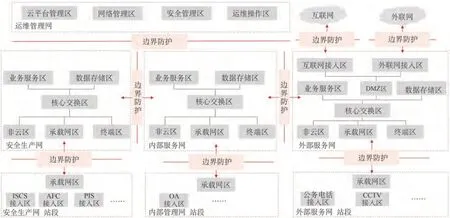

依据上述网络结构和所设计的网络安全架构,在实际实现及部署过程中,面向深圳都市圈智能城际铁路的核心关键业务及所依赖的网络环境,结合等级防护的要求,进一步将上述的安全目标及功能分配至各个模块。网络安全域系统划分示意图如图4所示。

图4 网络安全域系统划分示意图Fig.4 Network security domain division

(1)安全管理中心,其主要功能是实现全网的统一安全运营,以安全大数据平台为底座,联动其他安全设备,实现海量安全数据的采集、治理、分析、检索等能力,支持风险识别、主动防御、精准检测、快速响应与恢复的完整的智能闭环能力。

(2)安全生产网,主要承载的专业系统有自动售检票系统(Auto Fare Collection,AFC)、列车自动监控系统(Automatic Train Supervision,ATS)、乘客信息系统(PIS)、城市轨道交通综合监控系统(Integrated Supervisory Control System,ISCS)等,其中部署在云平上的业务系统通过云平台自身的安全防护能力实现等保防护,车站及车辆段通过部署防火墙等设备实现对应的等保防护,两个区域同时与安全管理中心的安全大数据平台对接,实现云上、云下统一态势感知。

(3)内部服务网,主要承载企业管理业务和OA业务,同样分为云上业务部分和车站业务2 个部分,2 个区域同时与安全管理中心的安全大数据平台对接,实现云上、云下统一态势感知。

(4)外部服务网,主要承载对外部提供服务的业务,包括互联网售检票系统(IAFC)、智能运维系统(Intelligent Maintenance System,IMS)、公共电话等,同样分为云上业务部分和车站业务2个部分,2 个区域同时与安全管理中心的安全大数据平台对接,实现统一态势感知。

(5)互联网接入区域,主要给外部服务网提供外部网络的链接出口,通过部署防火墙、入侵检测、上网行为管理、DDoS 防御等系统来抵御外部互联网的攻击。

3.2 多层级的边界防护

参照《智慧城市轨道交通信息技术架构及网络安全规范第三部分:网络安全》(T/CAMET 11001.3—2019)及《城市轨道交通云平台网络安全技术规范》(T/CAMET 11005—2020),安全域之间通过网络划分,使用安全设备进行隔离。网络安全多层级安全分区及边界防护示意图如图5所示。

图5 网络安全多层级安全分区及边界防护示意图Fig.5 Network security multi-level partition and boundary protection

内部服务网和安全生产网之间宜采用逻辑隔离方式,外部服务网和内部服务网之间应采用数据摆渡技术作为强隔离手段,设置隔离区(Demilitarized Zone,DMZ),为重要资源提供公共服务。站段局域网与骨干传输网应划分不同的网络安全区域并设置安全隔离策略进行边界隔离和访问控制。

外部服务网应设置互联网接入区和外联网接入区,部署抗DDoS 设备防御来自互联网的分布式拒绝服务攻击,部署入侵防护设备防御来自互联网的网络入侵,部署WEB应用防护设备防御对WEB应用服务的攻击,部署沙箱设备防御未知威胁攻击,部署VPN 隧道加密设备为远程接入用户提供安全接入,部署上网行为管理设备规范内部员工访问行为,部署负载均衡设备均衡互联网访问压力。

3.3 网络通信安全防护

由于网络协议及文件格式均具有标准、开发、公开的特征,因此数据在网上存储和传输过程中面临信息丢失、信息泄露或信息篡改的风险。因此,在信息传输和存储过程中,必须要确保信息内容在发送、接收及保存环节的一致性;并在信息遭受篡改攻击的情况下,提供有效的察觉与发现机制,实现通信的完整性。而数据在传输过程中,为能够抵御不良企图者采取的各种攻击,防止遭到窃取,应采用加密措施保证数据的机密性。

对于信息传输和存储的完整性校验可以采用的技术包括校验码技术、消息鉴别码、密码校验函数、散列函数、数字签名等技术手段。对于信息传输的完整性校验应由传输加密系统完成,通过识别传输协议类型对网络数据进行隧道封装,为用户认证提供安全加密传输,并实现全业务数据在复杂网络环境下的传输。对于信息存储的完整性校验应由应用系统和数据库系统完成。建议部署SSL/IPSec安全接入网关加密机来实现。

3.4 面向等保的业务系统安全防护

网络安全等级保护是国家信息安全保障的基本制度、基本策略、基本方法。网络安全等级保护工作是对信息系统和信息系统软硬件,按照其重要性、对经济社会的影响程度分级别进行网络安全保护的一种工作[8-10]。针对深圳都市圈智能城际铁路业务系统采用了“1-6-18-X”设计原则,即基于1 个云脑平台,以6 个城际铁路板块为基础、涉及18 个业务领域的X 个业务系统,以云脑平台为支撑,为整个深圳都市圈智能城际铁路业务系统提供服务。其中,6 大城际铁路板块包括智能施工、智能调度与列控、智能列车、智能客运、智能检测监测、智能运维网络安全防护,重点从基础设施、访问控制、数据安全、安全审计等方面考虑,进行细粒度控制和动态调整,实现整个深圳都市圈智能城际铁路业务安全。

针对18个具体业务系统,则应保障其自身的等保安全。参照《智慧城市轨道交通 信息技术架构及网络安全规范第三部分:网络安全》(T/CAMET 11001.3—2019)、《信息安全技术 网络安全等级保护基本要求》(GB/T 22239—2019),明确了各专项业务系统的等保防护建议,梳理得到业务等级保护参照表如表1所示。

表1 业务等级保护参照表Tab.1 Service level protection

4 综合安全防护能力的建设及关键技术

4.1 基于XDR的“一体化”平台防护能力

在安全方面一个重大改变就是将之前的“面向线路的安全防护”提升为基于“线网的平台化防护”。通过构建一个基于云、网、端的一体化防御平台,将“态势感知”技术与可扩展检测响应平台(Extended Detection and Response,XDR)[11-13]相结合,形成智能城际铁路对信息安全产品的广度、深度的扩展能力,提高各条线路及线网云平台内部安全的协调通畅性,进而构建“平台化”的安全能力。使用态势感知系统的后端事件分析和持续监控能力,结合XDR 前端安全产品的高效集成能力,可以构建智能城际铁路的云、网、端一体化纵深式安全防御平台,提高系统安全产品的可扩展能力。

4.2 基于零信任及SDP的动态防护能力

针对城际铁路相关业务在无线化和移动化方面的拓展,以及泛在物联接入、移动化接入和业务上云,原有的信任边界被打破。通过安全域、云端隔离等多层级的边界防护技术来应对该问题。但边界防护的本质是构建信任机制,而对穿透边界的异常行为依然缺乏应对手段,为此,在云端的安全管理平台引入“零信任”及软件定义边界(Software Defined Perimeter,SDP)技术[14],以实现端到端的实体(用户/应用)鉴别、授权、访问控制框架。在实体“鉴别、授权”过程中,将根据实体终端环境与行为,不断更新信任评估结果,实现实体间的“持续可信”与“自适应安全”,以提高安全性。

4.3 基于隐私计算的安全数据共享能力

不同线路、不同业务及不同部门之间数据要素的有序共享,是实现深圳都市圈智能城际铁路云网安一体的数据挖掘及决策分析能力的前提保证。为此,提出了构建数据南北向、东西向的安全共享能力,通过云端部署业务隔离、安全应用程序接口(Application Programming Interface,API)及SDP 控制器,能够有效地确保调用的合法性。同时,进一步采用差分隐私、同态加密、多方计算等隐私计算技术[15],能够帮助各方在不泄露各自数据的前提下,实现数据脱敏、隐私保护和多方数据共享等能力,还可以实现关键业务数据不出本地,实现“数据可用不可见”的保护。

5 结束语

根据《网络安全法》《数据安全法》和《智慧城市轨道交通信息技术架构网络安全规范》等法律和规范,结合深圳智能城际铁路实际业务需求和现有网络结构,提出基于云技术的云网安一体架构。从业务等保合规、通信网络安全和边界防护等角度,明确各业务系统的等保安全体系建议及防护等级要求,设计相关安全功能的实现方案,并结合系统的纵深式综合安全防御能力,探讨其落地部署时所涉及的关键技术,可为京津冀、长三角、成渝等国家重点发展区域智能城际铁路网络安全体系建设提供借鉴和参考。