电子选举研究综述

摘 要:选举是民主进程的重要组成部分,投票是选民表达其民主意愿的重要手段,电子选举是当代选举中最重要的形式。为了保障选民的重要权利和维护选举的安全性,同时也为了能有效促进电子选举的深入研究,本文在总结电子选举领域现有研究的基础上,分析了电子选举的安全需求,阐述了电子选举常用的技术方案,并列举和对比分析了有代表性的电子选举系统。最后,根据电子选举研究的不同侧重点,指出了电子选举在将来的发展方向。

关键词:电子选举;电子投票;投票安全性;可验证性;投票系统

中图分类号:TP309 文献标志码:A文章编号:1673-5072(2023)04-0413-11

选举是民主进程的重要组成部分,是社会文明程度的一定体现,投票是选举的基本手段。在科技进步的推动下,选举也发展为电子投票的形式,不仅可以提升计票的效率,还能节省大量的资源。因此,关于电子选举的研究受到越来越多的关注。

早在1970年就有人开始研究电子投票系统,1977年就开始关注投票的隐私性。不过,公认的第一个可行电子选举方案是Chaum等[1]在1981年提出的“不可追踪电子邮件方案”。经过多年的研究和在各国(爱沙尼亚[2-3]、德国[4-5]、澳大利亚[6]、挪威[7-9]、巴西[10]、加拿大[11]、印度[12-13]和美国[14-15]等)的实践,电子选举已经广泛应用于从学生会选举到全国大选等各种场合。

文献[16]认为,采用电子选举系统的主要意义有:允许或能够吸引更多民众参与民主意愿的表达;可以为立法机构提供更广泛、更准确和更积极的民主意见;可以使现有投票方案更加经济和高效。相比传统纸质投票,电子选举面临诸多安全问题的挑战。为了更有效地普及电子选举系统,获取更多选民的信任,进一步推进电子选举的研究,本文从电子选举的基本需求、技术方案和典型系统等方面阐述电子选举的研究现状、进展以及未来的发展方向。

1 背景知识

1.1 基本角色

完整的电子选举系统通常包括以下几个方面[17-18]。

1)选民:经相关法律和机构认定,拥有投票资格的参与者。

2)候选人:经相关法律和机构认定,有资格被投票的参与者。

3)授权中心:根据选举法律法规要求,代表选举官方的组织机构。

4)投票中心:接收选民投票的场所或设备。

5)审计中心:相当于监票机构,负责监督选举的全过程。

6)公告牌:用来公布选民信息、投票信息和选举结果的机构或设备。

1.2 基本过程

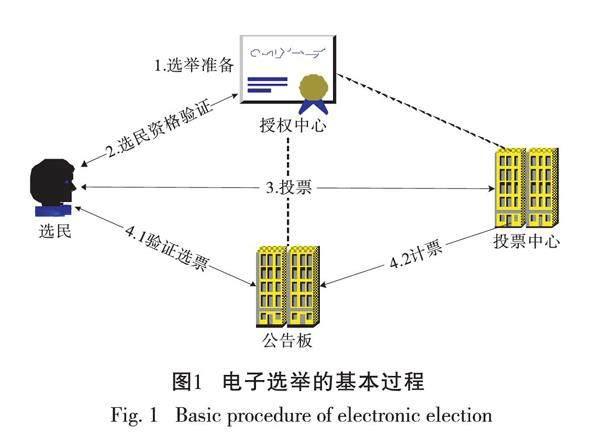

不同选举系统的流程稍有区别[17-20],本文将选举系统划分为4个阶段(图1)。

1)准备阶段:依照相关法律法规,确定候选人名单、登记选民真实身份信息,产生加密需要的密钥等。

2)选民资格验证阶段:选民提供有效的身份证件,完成选民资格验证。

3)投票阶段:选民填涂选票,并发送(或投递)选票到投票中心。

4)验证选票/计票阶段:投票中心验证所有选票的合法性和投票有效性,并在公告板上公布选民信息、选票信息和选举结果。

1.3 投票方式

按照投票地点的不同,可以将电子投票划分为物理站点投票和远程网络投票。

1)物理站点投票:选举开始前,授权中心在指定地点设置选举投票站;选举开始后,选民按照规定到指定投票站投票。這种方式既可以采用纸质投票,也可以部署电子投票系统进行投票。

2)远程网络投票:允许选民通过网络进行异地投票,包括互联网投票、电子邮件投票和局域网投票等。允许选民借助电脑、手机等完成投票,尤其适合行动不便或长期停留在外地的选民。

1.4 投票策略

投票策略表示如何选择候选人,如“二选一”“多选一”“多选多”等[21]。

1)二选一:选民从两个选项中选择一个,又称为“0/1”选举或对某事进行表决。

2)多选一:选民从L名候选人中选择其中一名,这是最常见的选举策略。

3)多选多:选民可以在L名候选人中为不超过K名(K≤L)候选人投票,这是另一种常见的选举情形。比较适合于职称评审、项目评审和代表推选等场景。

4)波达投票:采用波达计数法进行投票,即候选人顺位不同,波达分值不同。常见于体育类投票,比如著名的“金球奖”投票。

5)写入式选举:选民可在选票上填写或添加额外信息,比如增加新的候选人,并标记为选中。

2 电子选举方案的需求

Fujioka等[17]认为,安全的电子选举方案应该具备以下7个核心特征。

1)完备性:所有的有效选票都应该被准确统计。

2)公正性:不诚实的选民不能干扰选举的正常进行。

3)保密性:所有的投票都应该是保密的,除了选民本人,其他任何个人和机构都无法获知其投票内容。

4)准确性:每个选民只能一次投票,不能重复投票。也称为投票的唯一性。

5)合法性:只有通过资格认证的合法选民才能参加投票。

6)公平性:投票进行中,不能发生任何投票结果泄露,从而影响正在投票的选民。

7)可验证性:任何人都不能伪造或篡改投票的结果,选举结果应该接受选民和相关机构的验证。可验证性分为三类:个人可验证性、普遍可验证性和端到端的可验证性。

Benaloh等[22]第一次提出了无收据性的需求,因此电子选举方案的需求增至8个。

8)无收据性:又称抗胁迫性,选民无法获得投票系统的一个收据,来向他人证明自己的投票内容。这个特性可以有效防止胁迫投票和选票买卖。

3 常用技术方案

3.1 混合信道

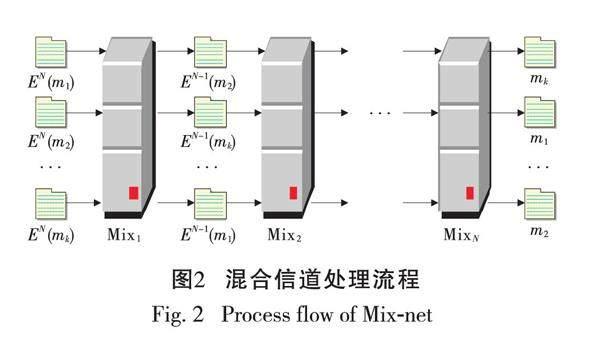

Chaum[1]在1981年提出了一种Mix-net方案,用于隐藏电子邮件发送方的真实地址。如图2所示,有k个消息mi(1ik)和N台混合服务器Mixj(1jN),每台服务器的公钥分别为pkj(1jN),消息mi经过j次加密后表示为Ej(mi),如果消息m采用第j台混合服务器的公钥pkj进行加密表示为encpkj(r,m),其中r是一个随机数,则:EN(mi)=encpk1(r1,encpk2(r2,…,encpkn(rn,mi)…))。

依次使用MixN,MixN-1,…,Mix2,Mix1的公钥进行消息加密,然后输入到第一台混合服务器Mix1,混合服务器Mix1使用自己的私钥解密,可以去掉消息当前最外层包裹,随机交换顺序后,再输出到下一台混合服务器。以此类推,消息经过最后一台混合服务器后,得到了原始消息的某种洗牌顺序,目标主机无法获知该消息的真实来源,从而实现了匿名信道的功能。

显然,如果混合网络中的任意混合服务器异常,整个匿名信道就无法正常工作;另外,加密数据长度和计算复杂度,与混合服务器的数量成正比。后来,Sako和Kilian[23]设计了一种“无收据”的混合信道投票方案,最后得到的密文由多台服务器使用门限进行解密。为了证明操作的正确性,每台混合服务器都必须给出一个零知识证明[24],带来更高的计算复杂度。

3.2 盲签名

Chaum[25]在1983年第一次提出了盲签名。盲签名是指数字签名机构在无需解密签名消息(消息已被盲化)的情况下,直接进行签名,之后再对已签名的数据进行脱盲操作,最终得到对真实消息的签名。比如,有签名机构C,其签名的密钥为skC,用signskC(m)表示对消息m签名。如果用户希望得到机构C的盲签名,首先需要创建盲方法blindb()和脱盲方法deblindb(),其中的b称为“盲化因子”。那么,显然有:

deblindb(signskC(blindb(m)))=signskC(m)。

Fujioka等[17]提出了一种基于盲签名的投票方案FOO。该方案的基本投票过程如下。

1)盲化:选民填写选票,然后加密选票,保留解密要用的密钥;再选择一个“盲化因子”,盲化加密后的选票,将选票数字签名后发送到签名机构申请签名。

2)签名:签名机构验证选民的数字签名,如果是合法投票人,并且尚未完成投票,則对选票进行签名,将签名后的选票返回给选民,并记录当前选民已投票。

3)投票:选民验证签名机构的数字签名有效性,如果有效,则对选票进行脱盲处理,即可获得已签名的选票,随后,将该选票通过匿名信道发送到计票中心;如果签名无效,拒绝执行并报警提示。

4)收集:计票中心验证选票是否已经被签名机构签名,如果验证通过,说明是合法选票,将此加密选票进行公布,可以提供给选民查询。

5)计票:投票结束以后,选民将解密密钥通过匿名信道提交给计票中心,完成选票解密和计票,最后公布收到的密钥和选举计票结果。

显然,盲签名解除了选民和选票之间的联系,保证了投票保密性;也提供了个人可验证性,只有选民自己才能验证选票是否被正确统计。但是,系统无法提供普遍可验证性,因为所有选票都是加密的,公众无法完成解密和统计操作;此外,选民需要等到投票结束提交解密密钥,所以不能在选举中途离场;更关键的是,系统要求实现全民公钥系统,在大规模选举时几乎是不可能的。盲签名的方案后来得到了一系列的改进研究[26-28],但仍然没能解决其核心的问题。

3.3 同态加密

同态加密最早由Rivest[29]在1978年提出,该算法在数据加密的前提下,无需解密操作,就能对多个密文进行合并计算。“同态”是指对多个密文数据,先计算后解密,等价于先解密后计算。

用表示对明文的某种运算,用表示对密文的某种运算,用enck()表示加密操作,如果满足等式enck(m1)enck(m2)=enck(m1m2),则表示这两种运算具有同态性。

显然,对明文消息m1和m2的加密结果执行操作,等价于对两个明文消息进行操作后再加密,用deck()表示解密操作,可以得到:deck(enck(m1)enck(m2))=deck(enck(m1m2))=m1m2。

如果表示加法,称加法同态加密;如果表示乘法,则称乘法同态加密;如果既满足加法同态,又满足乘法同态,则称全同态加密。常见的RSA算法和ELGamal算法是乘法同态,Paillier是加法同态,2009年Gentry[30]第一次给出了全同态的加密算法。

利用同态加密的特点,将选民的投票加密后发送到计票中心,计票中心在不用解密的情况下可以直接合并选民的选票。基于同态加密,研究人员提出了多种投票方案[31-34]。但是,如果有选民恶意投票,则可能抵消其它有效选票。所以,为了保证投票有效性,还要求选民提交能证明选票的零知识证明。

3.4 秘密分享

秘密分享最早由Shamir[35]和Blakley[36]在1979年分别独立提出的,两者的方法虽然不尽相同,但思想比较统一。有一个秘密s,现被拆分为n部分,分别表示为s1,s2,…,sn,如果通过其中不少于t(t≤n)部分就能恢复出原来的秘密s,且数量少于t的任何部分都不能恢复出s,这种方案就称为(t,n)门限秘密分享,其中t称为阈值,或称为门限。

一种简单的秘密分享,可以通过插值多项式来生成。比如,在一个(4,7)(即t=4,n=7)门限秘密分享系统中,要分享一个秘密s,首先生成一个t-1阶多项式P(x)=ax3+bx2+cx+d(a≠0),使得P(0)=s。然后,在多项式中取n个点(xi,P(xi)),i=0,1,…,6,其中xi≠0,将xi公开,P(xi)作为子秘密,分发给7个信任主体。需要恢复秘密s时,只需要从7个信任主体中收集到4个子秘密后,即可采用Lagrange插值方法还原多项式P(x),然后计算出秘密为s=P(0)。

电子投票中如果只有一个信任中心,很难保证其稳定性和安全性。一种有效方式是,公布选票加密公钥,将私钥拆成多个子密钥,分发给各个计票中心(信任主体)。投票时,使用公钥加密选票,然后发送到不同的计票中心,只有达到门限要求的最少子密钥数,才能恢复出解密密钥,解密选票并完成计票。

Liu和Zhao[37]基于秘密分享提出了一种电子选举方案。采用秘密分享的选举方案,要求可信任机构数大于等于门限数目,如果超过门限数目的机构串通,就可能破坏选举。

3.5 安全多方计算

Yao[38]在1982年提出了安全多方计算,可以应用于秘密投票和数据库私有查询等。最开始安全计算被用来处理两个参与者的安全计算问题,后来Ben和Wigderson[39]引入多个参与者的安全多方计算。安全多方计算是指多个(至少两个)参与者利用各自的私有数据作为某个操作函数的输入,进行联合计算,并将计算后的函数结果发给相应的参与者,最后联合得出计算结果。采用一般化的描述[40],即有m个参与者P1,P2,…,Pm,分别拥有各自的n维私有数据向量X1=(x11,x12,…,x1n),X2=(x21,x22,…,x2n),…,Xm=(xm1,xm2,…,xmn),他們希望进行联合计算Y=a1X1+a2X2+…+amXm=(y1,y2,…,ym,但又不愿意透露自己拥有的任何信息。

仲红等[41]提出了一种基于安全多方计算的电子选举方案,可以实现“多选多”的操作,该方案不依赖任何计算难解的问题假设,通过所有选民协作完成选举。显然,这种方式无法应用于大规模选举,对于通信信道不够安全和恶意攻击等问题也无能为力,更适合应用在信道安全的小规模选举或电子表决等场景。

3.6 视觉密码

视觉密码是由Naor和Shamir[42]在1994年提出来的,视觉密码可以将图片和文字信息通过视觉加密的方式拆分为多个副本。每个单独的副本不能表示原来的任何信息,只有叠加所有副本,才能从视觉上呈现出真实内容。以一张黑白图片为例,图片中的每个像素有两种取值:(值为1)和(值为0)。将原图片的每个像素拆分为2×2的方阵所表示的4个小像素:如图3所示的规则,原图按像素被分成2张图片:原像素如果是1(黑色),则拆分后的2张图片对应的像素进行“异或”运算应该得1,有两种拆分方式,如图3(a)所示。如果原像素是0(白色),则拆分后的2张子图像素进行“异或”运算后得到0,如图3(b)所示。图中的表示小像素的“异或”操作。

3.7 区块链

Nakamoto[43]在2008年首次提出了比特币,使用公开的分布式账本即区块链技术来记录交易,摆脱了传统的中心化机构的制约。区块链由一串使用密码算法产生的数据块组成,其中每个数据块包含了过去一段时间内的部分交易信息,将若干个数据块首尾相连,使用哈希值作为身份标识。交易只有被打包到某个区块中,并且该区块正确接入整个链上,才算真正生效。区块链有以下特征。

1)分布式信任:区块链的数据存储在每台“矿机”(执行打包交易的用户电脑)中,没有传统的集中式中心,每个节点都是中心,这样可以避免传统的“单点信任”故障。由于数据存储在每个网络节点上,没有办法通过攻击某个节点或某几个节点的方式轻易修改数据,因为只有获得多数(大于等于51%)节点认可的修改才会被最终认可并生效。

2)数据不可篡改:区块链上每个区块中的每个交易,一旦被确认了,则其所在区块的哈希值就与其中的每个交易密切相关,任何一个交易的变化都会导致整个区块的哈希值发生改变,结合第1)点,除非攻击者可以修改链上51%及以上的节点,才能认可该修改。

2015年,Zhao和Chan[44]第一次在电子投票中使用了区块链技术,通过奖励来鼓励选民诚信投票。2017年,Ben[45]提出了一种基于区块链的安全投票系统,使选举变得安全、匿名和可靠。经过发展,使用“智能合约”的区块链2.0[46]和区块链3.0[47]技术架构的投票方案也开始不断出现,从最开始只能完成“二选一”,到现在可以完成“多选多”的投票,在线投票系统也得到了进一步研究。

区块链如果应用于大规模选举,对节点的计算能力和网络带宽都是严峻的考验;另外,区块链本身有“竞争”的特点,一笔交易在正式确认之前,可能被若干节点同时处理,造成大量的重复计算。

4 代表性的电子选举系统

4.1 典型的投票系统

4.1.1 Prêt à voter

Prêt à voter系统是Ryan等[48]在2009年提出的纸质投票方案,该方案希望独立于特定的硬件和软件,提供投票的安全性。选票由表格的两列组成,第一列随机排列候选人的姓名,第二列用来标记投票,候选人的排列顺序加密后被印刷到表格第二列的底部,如图4所示。

选民正常填写选票(选中了“李大山”),然后沿虚线将表格两列分开,并销毁左边部分,手持右边部分到投票处扫描。选票被扫描完成数字化并数字签名后,保存为选民的数字投票信息,纸质部分作为选民的投票收据允许带走。计票时,采用混合信道(参见3.1),由多个信任主体共同解密选票底部的加密代码,重构原始选票,最后完成计票。该系统可以提供个人可验证性和端到端的可验证性。澳大利亚维多利亚州使用的vVote系统[49]开发思想就源自Prêt à voter。

4.1.2 Scratch & Vote

Adida和Rivest[50]在2006年提出了一种新的投票方案(Scratch & Vote,S&V)。方案借鉴了Prêt à voter,在一张选票上随机排列候选人,并采用概率随机的方式,生成每个候选人的加密因子,再根据加密因子计算每个候选人的加密信息,以条码的形式将加密信息印刷在选票的右下角,加密因子也印刷在右下角用不可见涂层遮挡起来,只有在投票前确认选票时才能刮开,如图5所示。

选民拿到如图5左边所示的完全相同的两张选票,一张用于核验,另一张用于投票。选民任选一张刮开涂层,验证加密因子(r1,r2和r3)的有效性,确认选票有效后销毁该选票。选民在另一张选票上标记候选人,将选票沿中间分开,将左边部分和右下角涂层销毁,余下部分作为投票,进行扫描、加密,最后留下作为投票收据。

授权机构将收到的选票公布到公告板上,选民可以核验相应的条码和填涂标志。扫描后的选票采用了Paillier算法进行加密,计票时,从条码中得到的密文信息将被聚合到计票中心,最后,通过法定人数的受托人(门限秘密分享)共同解密可以获得计票结果。

4.1.3 Scantegrity II

2008年,Chaum等[51]提出了Scantegrity投票方案,同年,在EVT 2008上又提出了该方案的改进版本Scantegrity II(Scantegrity Invisible Ink)[52]。Prêt à voter之类的投票方案容易遭受著名的“意大利攻击”和“随机攻击”,而Scantegrity II较好地解决了这个问题。

如图6所示,一张完整的选票包括两部分:上面的投票部分和下面的收据部分,用可裁剪的水平虚线分开,两部分都包含了该选票唯一的编号。投票部分隨机顺序显示了候选人列表,每个候选人前面有一个椭圆形的涂写区,椭圆区已经事先使用隐形墨水印刷了唯一的确认码,该确认码通常情况下肉眼不可见。投票前,选民使用专用的解码笔(使用特殊的墨水)在对应候选人的椭圆区进行涂写,该区域的确认码就会显示,并带有一个灰色背景,方便光学扫描仪读取。确认码只能显示几分钟,选民需要在此期间完成选票扫描(投票),在收据上记录确认码,并裁下收据带走,在个人投票验证时使用。可以像Scratch & Vote一样,每次领取两张选票,任选一张用于检查确认码,另一张用来投票。

Scantegrity II在2009年11月被应用到马里兰州塔科马公园的市长和市议会议员选举,当时参加投票的选民达到了1 728人,虽然出现了一些故障,但整体上比较顺利[53]。

4.1.4 ThreeBallot

Rivest在2006年首次提出了ThreeBallot(“三联票”)投票方案,并在2007年正式发表了ThreeBallot的具体方案VAV和Twin[54]。ThreeBallot的一次完整投票由3张独立的子选票组成。

填涂规则为:(1)选民必须且仅需在其中两张子选票上标记中意的候选人;(2)选民在任意一张子选票上标记其他候选人;(3)选民标记两次的候选人数量不得超过本次选举规定的人数。

图7表示选民希望为候选人“张小江”投票。投票之前,选民从3张子选票中任选一张复印为自己的收据,用于投票验证。投票收据无法用来向其他任何人证明选民的真正投票意图,可以防止胁迫投票或选票买卖。计票的时候,将每位候选人的子选票得票数相加,得到子选票的计票结果;由于每位候选人至少会得到1张子选票,因此,将子选票计票结果减去投票人数,即可得到该候选人的实际得票数。

“三联票”方案的安全性需要依赖于一种“短选票假设”,即选民人数远大于候选人数,否则,很容易受到选票重构攻击[55]。因此,Rivest同时提出了VAV方案和Twin方案,在VAV方案中,采用了“正负抵消”的方式进行投票;在Twin方案中,采用了“浮动收据”,选民的收据并不是自己的,而是其他选民的,可以有效防止“共谋攻击”等。

2009年,Henry等[56]对ThreeBallot的攻击效率进行研究;2015年,Moran等[57]研究了ThreeBallot和VAV,对SBA假设给出了更明确和清晰的定义,在保证匿名性的前提下更为实用;2017年,Suharsono等[58]对ThreeBallot进行了改进,将选民的可验证选票比例从1/3变为全部,称为“完全可验证”;2020年,Belardinelli等[59]对ThreeBallot进行了优化和新的应用拓展。

4.1.5 DRE-i

DRE(Direct Recording Electronic)是一种基于按键或触摸屏的投票系统,2020年美国总统大选仍然大量采用了DRE投票机。DRE最早的思想是由Frank[60]在1898年提出来的,经过多年的发展,DRE投票机被广泛应用于美国和巴西选举。投票前,投票机对选票进行有效性核查,可以尽量避免无效选票的产生。2004年,美国注册选民中,通过DRE投票的人数比例达到了28.7%,而1996年这个比例只有7.7%。

尽管如此,DRE的计票完整性问题一直存在争议,Hao等[61]于2010年提出了一种基于DRE的新方案DRE-i(DRE with Integrity),并正式发表于2014年。该方案在应用于大规模投票时,也能保证计票的完整性。在进行个人投票验证时,收据长度通常长达50位字符,人工完成字符串比对几乎不可能。作者对其进行了改进,最终的验证码字符长度大约10位,初步具备了实用性,并成功应用到了校园投票(2018年)和英国地方选举(2019年)。

4.1.6 Helios

2008年,Adida[62]实现了一款开源的、基于网页的投票系统,称为Helios。该系统的投票过程基于Benaloh的简单验证协议和混合信道技术。作者表示该系统并不打算采用和发明“新的”加密手段,而是将现有的加密方式集成到系统中,使之能充分发挥作用,最后实现一个可以“开放审计”的“匿名”投票系统。

投票的时候,选民在选票准备系统(Ballot Preparation System,BPS)的引导下,回答一系列相关问题,一旦选民确认了这些问题,BPS将加密这些选项,并通过一段密文的哈希来承诺相应的加密。选民接下来可以选择审计选票,BPS将显示创建该选票的随机值和加密内容来证明其已经正确记录了选民的选项,也可以提供选民重新生成一个随机数加密其选项。选民还可以选择密封其选票,BPS将销毁随机信息和明文信息,只保留密文内容。当选民确认需要投票时,才会开启身份验证,一旦身份验证成功,刚才的承诺就将记录为选民的当前投票。

Helios出發点明确,被大量应用于学校和社团组织,其可用性和用户心理模型也被深入分析和研究,文献[63]发现了Helios存在可能被过度利用的投票漏洞,并提出了修正方案。

4.2 特征对比

越来越多的研究正在努力将电子选举方案更好地应用于实际需求,都希望在用户隐私、投票安全、投票可验证等方面达到较高的要求,但是,投票系统的多个需求,有时互相影响甚至互相矛盾。表1列举了现有选举方案(系统)的特征对比。

每种方案都满足“无收据性”,选民无法向其他任何人证明自己投票的真实意图,从而避免胁迫投票和选票买卖;所有方案都满足“端到端可验证性”,实现了投票被正确记录、选票按投票存储以及按存储完成计票等。不同方案采用了不同的密码学技术,比如同态加密、混合网络、重加密和零知识证明等。但是,在实际应用时,每种方案都面临处理过程复杂、操作繁琐、安全问题突出、无法广泛应用等问题。

5 结 语

为了将电子投票系统更广泛地应用于现实生活,电子选举研究将会继续关注以下内容。

1)投票地点:目前广泛实际应用的投票基本基于物理投票站点,选票采用了纸质选票或者电子选票,同时,研究人员也进行了远程投票的尝试。将来较长时间内,实用型投票系统仍将偏向于站点式投票。

2)安全技术:大量引入加密技术,可以增强电子选举的安全性,有效保护选民的投票隐私;但相对传统投票来说,引入的安全技术越多,投票可验证操作就越复杂。除了区块链,现有的其它加密方案或技术都比较成熟,相应的电子选举系统也逐步进行推广。为了适应大范围和海量选民参与的选举,相关技术会朝着方案安全而计算简单的方向发展。单从技术层面而言,区块链这种新兴技术会有很大的发展潜力。

3)可验证性:现有的大量选举系统都已经实现投票结果个人可验证、公众普遍可验证,以及端到端的可验证,这保证了选民对选举的基本信任,将会吸引更多选民积极参与到选举中来;不过,如果验证方式能更简单一些,相信选民的参与积极性会更高。

4)区块链:区块链技术的“不可篡改”性,很好地匹配了投票的安全性要求;不过,目前计算效率和计算复杂性严重制约了其在电子选举领域的发展,这方面的研究有相当的持续性。2020年美国总统大选,尽管投票率创历史新高66.9%,但仍然不到70%,原因有很多,但选民对选举系统的不信任是重要原因之一。仅有区块链是不够的,仍然需要借助传统的加密技术,如数字签名、同态加密和零知识证明等,来构建一个安全可靠、抗胁迫和可验证的电子选举系统。

实际上,社会生活中的选举,尤其是大范围选举,远不只是一个技术问题和学术问题,而是一个涉及政治、民主、学术、技术、工程和教育等的综合问题。一个国家和地区选民的素质、选举机构和工作人员的素养和能力、选举方案的完善程度、电子投票系统的物理硬件协调性、选举系统软件工程实现的完善性和鲁棒性以及国民受教育的程度等,都会或多或少影响到选举的某个因素。因此,电子选举系统的研究和发展,除了加密技术和理论模型的研究,还需在工程实现、设备制造和选民培训等方面做大量的工作。

致谢:特别感谢中国科学院成都计算机应用研究所林德坤博士研究生给本文的帮助和参考意见。

参考文献:

[1] CHAUM D L.Untraceable electronic mail,return addresses,and digital pseudonyms[J].Communications of the ACM,1981,24(2):84-90.

[2] MAATEN E,HALL T.Improving the transparency of remote e-voting:the Estonian experience[C]// Proceedings of the 3rd International Conference on Electronic Voting.Castle Hofen:Gesellschaft für Informatik e.V,2008:31-43.

[3] SPRINGALL D,FINKENAUER T,DURUMERIC Z,et al.Security analysis of the Estonian internet voting system[C]// Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security.New York:Association for Computing Machinery,2014:703-715.

[4] VOLKAMER M.Electronic voting in Germany[M]// Data Protection in a Profiled World.Dordrecht:Springer,2010:177-189.

[5] KLING C C,KUNEGIS J,HARTMANN H,et al.Voting behaviour and power in online democracy:a study of liquid feedback in Germanys Pirate Party[EB/OL].https://www.aaai.org/ocs/index.php/ICWSM/ICWSM15/paper/view/10566,2015.

[6] BURTON C,CULNANE C,HEATHER J,et al.Using Prêt à voter in Victoria state elections[C]// Proceedings of the 2012 Electronic Voting Technology Workshop/Workshop on Trustworthy Elections.Bellevue:USENIX Association,2012.

[7] GJSTEEN K,LUND A S.An experiment on the security of the Norwegian electronic voting protocol[J].Annals of Telecommunications,2016,71(7-8):299-307.

[8] KARDAS,KIRAZ M S,BINGL M A,et al.Norwegian internet voting protocol revisited:ballot box and receipt generator are allowed to collude[J].Security and Communication Networks,2016,9(18):5051-5063.

[9] CORTIER V,WIEDLING C.A formal analysis of the Norwegian e-voting protocol[J].Journal of Computer Security,2017,25(1):21-57.

[10]ARANHA D F,VAN DE GRAAF J.The good,the bad,and the ugly:two decades of e-voting in Brazil[J].IEEE Security and Privacy,2018,16(6):22-30.

[11]BUDD B,GABEL C,GOODMAN N.Online voting in a first nation in Canada:implications for participation and governance[C]// Proceedings of International Joint Conference on Electronic Voting,E-Vote-ID.Cham:Springer,2019:50-66.

[12]AVGEROU C,MASIERO S,POULYMENAKOU A.Trusting e-voting amid experiences of electoral malpractice:the case of Indian elections[J].Journal of Information Technology,2019,34(3):263-289.

[13]MOHANTY V,CULNANE C,STARK P B,et al.Auditing Indian elections[C]// Proceedings of International Joint Conference on Electronic Voting.Cham:Springer,2019:150-165.

[14]BERGEL H.Election integrity 2018:are we better off than we were in 2016?[J].Computer,2018,51(11):90-94.

[15]OTTOBONI K,STARK P B.Election integrity and electronic voting machines in 2018 Georgia,USA[C]// Proceedings of International Joint Conference on Electronic Voting.Cham:Springer,2019:166-182.

[16]STIEFEL R C.Electronic voting system[J].Socio-Economic Planning Sciences,1970,4(1):33-39.

[17]FUJIOKA A,OKAMOTO T,OHTA K.A practical secret voting scheme for large scale elections[C]// Proceedings of International Workshop on the Theory and Application of Cryptographic Techniques,Advances in Cryptology.Berlin:Springer,1992:244-251.

[18]WANG K-H,MONDAL S K,CHAN K,et al.A review of contemporary e-voting:requirements,technology,systems and usability[J].Data Science and Pattern Recognition,2017,1:31-47.

[19]HAO F,RYAN P Y A.Real-world electronic voting:design,analysis and deployment[M].Boca Raton:CRC Press,2017.

[20]蒲泓全,崔喆,劉霆,等.安全性电子投票方案研究综述[J].计算机科学,2020,47(9):275-282.

[21]MONA M,GHAZY A,AHMED A,et al.On the development of electronic voting:a survey[J].International Journal of Computer Applications,2013,61(16):1-11.

[22]BENALOH J,TUINSTRA D.Receipt-free secret-ballot elections (extended abstract)[C]// Proceedings of the twenty-sixth annual ACM symposium on Theory of computing.Montreal:ACM,1994:544-553.

[23]SAKO K,KILIAN J.Receipt-free mix-type voting scheme-a practical solution to the implementation of a voting booth[C]// Proceedings of International Conference on the Theory and Applications of Cryptographic Techniques,Advances in Cryptology.Berlin:Springer,1995:393-403.

[24]FIAT A,SHAMIR A.How to prove yourself:practical solutions to identification and signature problems[C]// Proceedings of Conference on the Theory and Application of Cryptographic Techniques,Advances in Cryptology.Berlin:Springer,1986:186-194.

[25]CHAUM D.Blind signatures for untraceable payments[C]// Proceedings of Advances in Cryptology.Boston:Springer,1983:199-203.

[26]OHKUBO M,MIURA F,ABE M,et al.An improvement on a practical secret voting scheme[C]// Proceedings of International Workshop on Information Security.Berlin:Springer,1999:225-234.

[27]AZIZ A.Coercion-resistant e-voting scheme with blind signatures[C]// Proceedings of the 2019 Cybersecurity and Cyberforensics Conference (CCC).Melbourne:IEEE,2019:143-151.

[28]LARRIBA A M,SEMPERE J M,LóPEZ D.A two authorities electronic vote scheme[J].Computers and Security,2020,97.

[29]RIVEST R.On databanks and privacy homomorphism[J].Foundations of Secure Computation,1978,4(11):169-180.

[30]GENTRY C.Fully homomorphic encryption using ideal lattices[C]// Proceedings of the 41st annual ACM symposium on Symposium on theory of computing.New York:ACM,2009:169-178.

[31]CRAMER R,GENNARO R,SCHOENMAKERS B.A secure and optimally efficient multi-authority election scheme[J].European Transactions on Telecommunications,1997,8(5):481-490.

[32]HIRT M,SAKO K.Efficient receipt-free voting based on homomorphic encryption[C]// Proceedings of International Conference on the Theory and Applications of Cryptographic Techniques.Berlin:Springer,2000:539-556.

[33]黃仕杰,洪璇.基于同态实现多候选人的电子投票方案[J].计算机应用与软件,2017,34(03):284-288.

[34]FAN X,WU T,ZHENG Q,et al.HSE-voting:a secure high-efficiency electronic voting scheme based on homomorphic signcryption[J].Future Generation Computer Systems,2020,111:754-762.

[35]SHAMIR A.How to share a secret[J].Communications of the ACM,1979,22(11):612-613.

[36]BLAKLEY G R.Safeguarding cryptographic keys[C]// Proceedings of the 1979 International Workshop on Managing Requirements Knowledge.Los Alamitos:IEEE,1979:313-318.

[37]LIU Y N,ZHAO Q Y.E-voting scheme using secret sharing and K-anonymity[J].World Wide Web,2019,22(4):1657-1667.

[38]YAO A C.Protocols for secure computations[C]// Proceedings of the 23rd Annual Symposium on Foundations of Computer Science.Chicago:IEEE,1982:160-164.

[39]BEN-OR M,WIGDERSON A.Completeness theorems for non-cryptographic fault-tolerant distributed computation[C]// Proceedings of the 20th annual ACM symposium on Theory of computing.New York:ACM,1988:1-10.

[40]周素芳,竇家维,郭奕旻,等.安全多方向量计算[J].计算机学报,2017,40(05):1134-1150.

[41]仲红,黄刘生,罗永龙.基于安全多方求和的多候选人电子选举方案[J].计算机研究与发展,2006,43(8):1405-1410.

[42]NAOR M,SHAMIR A.Visual cryptography[C]// Proceedings of Workshop on the Theory and Application of Cryptographic Techniques,Advances in Cryptology.Berlin:Springer,1994:1-12.

[43]NAKAMOTO S.Bitcoin:a peer-to-peer electronic cash system[EB/OL].(2009-03-24)[2022-02-27].http://bitcoin.org/bitcoin.pdf.

[44]ZHAO Z,CHAN T-H H.How to vote privately using Bitcoin[C]// Proceedings of International Conference on Information and Communications Security.Cham:Springer,2016:82-96.

[45]BEN AYED A.A conceptual secure blockchain based electronic voting system[J].International Journal of Network Security and Its Applications,2017,9(3):01-09.

[46]DARAMOLA O,THEBUS D.Architecture-centric evaluation of blockchain-based smart contract e-voting for national elections[J].Informatics,2020,7(2):1-22.

[47]DAMIANO D F M,PAPLO M.Blockchain 3.0 applications survey[J].Journal of Parallel and Distributed Computing,2020,138:99-114.

[48]RYAN P Y A,BISMARK D,HEATHER J et al.Prêt à voter Voter:a voter-verifiable voting system[J].IEEE Transactions on Information Forensics and Security,2009,4(4):662-673.

[49]BURTON C,CULNANE C,SCHNEIDER S.vVote:verifiable electronic voting in practice[J].IEEE Security and Privacy,2016,14(4):64-73.

[50]ADIDA B,RIVEST R L.Scratch & vote:self-contained paper-based cryptographic voting[C]// Proceedings of the 5th ACM workshop on Privacy in electronic society.New York:ACM,2006:29-40.

[51]CHAUM D,ESSEX A,CARBACK R,et al.Scantegrity:end-to-end voter-verifiable optical-scan voting[J].IEEE Security and Privacy Magazine,2008,6(3):40-46.

[52]CHAUM D,CARBACK R T,CLARK J,et al.Scantegrity II:end-to-end verifiability by voters of optical scan elections through confirmation codes[J].IEEE Transactions on Information Forensics and Security,2009,4(4):611-627.

[53]CARBACK R,CHAUM D,CLARK J,et al.Scantegrity II municipal election at Takoma park:the first e2e binding governmental election with ballot privacy[C]// Proceedings of the 19th USENIX Security Symposium.Washington DC:USENIX Association,2010:291-306.

[54]RIVEST R L,SMITH W D.Three voting protocols:ThreeBallot,VAV,and Twin[C] // Proceedings of the 16th USENIX Security Symposium.Boston:EVT,2007.

[55]APPEL A W.How to defeat Rivests ThreeBallot voting system[EB/OL].(2006-10-05)[2022-02-27].http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.116.5156&rep=rep1&type=pdf.

[56]HENRY K,STINSON D R,JIAYUAN S.The effectiveness of receipt-based attacks on ThreeBallot[J].IEEE Transactions on Information Forensics and Security,2009,4(4):699-707.

[57]MORAN M,HEATHER J,SCHNEIDER S.Automated anonymity verification of the ThreeBallot and VAV voting systems[J].Software & Systems Modeling,2015,15(4):1049-1062.

[58]SUHARSONO T N,KUSPRIYANTO,RAHARDJO B,et al.Verifiability notion in e-voting based on modified ThreeBallot system[C]// Proceedings of International Conference on Information Technology Systems and Innovation.Bandung:IEEE,2017:67-72.

[59]BELARDINELLI F,CONDURACHE R,DIMA C,et al.Bisimulations for verifying strategic abilities with an application to the ThreeBallot voting protocol[J].Information and Computation,2020,276,YINCO:104552.

[60]FRANK S W.Electric voting-machine:616174[P].1897-01-16.

[61]HAO F,KREEGER M N,RANDELL B,et al.Every vote counts:ensuring integrity in large-scale electronic voting[J].USENIX Journal of Election Technology and Systems,2014,2(3):1-25.

[62]ADIDA B.Helios:web-based open-audit voting[C]// Proceedings of the 17th USENIX Security Symposium.San Jose:USENIX Association,2008:335-348.

[63]MEYER M,SMYTH B.Exploiting re-voting in the Helios election system[J].Information Processing Letters,2019,143:14-19.

A Review of Electronic Election Research

YANG Jun

(a.School of Electronic Information and Artificial Intelligence,b.Intelligent Network Security Detection and Evaluation Laboratory,Leshan Normal University,Leshan Sichuan 614000,China)

Abstract:As election is a fundamental part of the democratic process,voting is an important way to express the democratic will of voters.The most important form of contemporary election is electronic election.Based on the overview of present electronic election research,this paper analyzes the security requirements,elaborates on the frequently-used technologies,enumerates and compares the typical electronic election systems in order to protect the important rights of voters and maintain the security of election.At last,the possible development direction of electronic election in the future is pointed out in accordance with the different focuses of electronic election research.

Keywords:electronic election;electronic voting;voting security;verifiability;voting system

收稿日期:2022-03-02基金項目:“互联网自然语言智能处理”四川省高等学校重点实验室开放项目(INLP201906);乐山市科技局重点科技计划项目(20GZD020)

作者简介:杨骏(1976—),男,博士研究生,副教授,主要从事信息安全与数据挖掘研究。

通信作者:杨骏,E-mail:yangjun192@mails.ucas.ac.cn

引文格式:杨骏.电子选举研究综述[J].西华师范大学学报(自然科学版),2023,44(4):413-423.[YANG J.A review of electronic election research[J].Journal of China West Normal University (Natural Sciences),2023,44(4):413-423.]