主动防御技术在医院信息网络安全中的应用

张树梅

(安徽医科大学第一附属医院 安徽 合肥 230000)

0 引言

网络技术在各个领域内的推广使用,在一定程度上为用户提供了便利条件,但随之而来的网络安全问题也得到相关部门的重点关注[1]。以医疗机构信息系统为例,在对医院网络安全性研究时发现,大部分医院的医疗信息、患者信息与诊断信息被存储在管理终端设备中,但终端的跨网络保护性能存在一定安全问题,当终端有大量用户同时在线时,网络将呈现开放性状态,此时保护机制将无法发挥其预期效果,导致部分信息在流通与传输时存在安全隐患,也是外部环境不法分子入侵的关键点[2-3]。为解决外界攻击问题,提高网络安全性与医院信息的隐私性,提出针对医院信息安全防护的主动防御技术,消除信息系统中的潜在安全隐患,全面保障医疗系统的安全性,解决由于信息丢失造成的医患问题。

1 医院信息网络安全监测与感知

为实现对医院信息网络安全态势的全面感知,本次研究引进大数据技术,建立医院信息网络安全监测技术框架。设计内容见图1。

按照图1 所示内容,在医院信息网络前端服务器上部署网络流量传感器,将传感器与防火墙服务程序输出接口、TSA 与IDS 进行衔接[4]。启动传感器后,装置将主动采集TSA、IDS、IPS、APT 等前端服务器的数据。数据收集过程可表示为下述计算公式。

公式(1)中:X表示为传感器实时反馈的医院信息网络流量数据;l表示为数据在医院信息网络中的传输距离;I表示为医院信息网络节点数量;c表示为数据在传输中的损失值。按照上述方式,完成对医院信息网络在运行中相关数据的获取与采集。为避免网络传输信道中存在干扰值,对采集的医院信息网络流量数据造成影响,应对采集的数据进行集中过滤与处理[5]。处理过程如下计算公式所示。

公式(2)中:P表示为数据过滤方法;j表示为数字重组行为;eval表示为数据范式化处理过程;a表示为数据携带的白噪声。将完成处理的数据进行汇总,存储在Hadoop 服务器上,利用Hadoop 服务器的分析、聚类、处理等能力,进行信息网络流量数据的挖掘分析。对医院信息网络流量数据挖掘处理过程进行描述,如下计算公式所示。

公式(3)中:Q表示为医院信息网络流量数据挖掘处理;t表示为数据输出时序点;r表示为数据在随机空间中处理产生的随机数。按照上述计算公式,输出不同时刻下的数据挖掘处理结果,统计并整理结果,根据时序进行数据排列,以此掌握医院信息网络流量是否存在异常变化情况,从而实现对医院信息网络安全的监测与态势感知。

2 基于主动防御技术的信息网络定向攻击联动防御

在掌握医院信息网络安全态势基础上,引进主动防御技术,设计医院信息网络形象攻击联动防御[6]。此项技术在信息网络中起到的防御本质为入侵数据的对抗,而对抗的过程是指在数据进入端口,通过对数据资源的整合、协调,监测数据进入动态轨迹,以此种方式,掌握完整的情报数据[7]。根据情报数据的驱动进行定向攻击的主动防御,以此种方式,保障对定向攻击对象的安全感知与高效协同指挥决策,保证医院信息网络的联动防御过程可形成一个闭环性结构。此过程见图2。

在主动防御过程中,可以将监测到的定向攻击数据表示为n维数据,通过对n维数据在空间内的离散与集成,保证网络模糊节点的最大隶属度在安全范围内,通过此种方式,保证信息网络安全性[8]。对此过程进行描述,如下计算公式所示。

公式(4)中:B表示为网络模糊节点的最大隶属度;A表示为医院信息网络安全范围;i表示为模糊超盒数规模。完成对网络模糊节点最大隶属度的计算后,利用主动防御技术中的隶属度函数,进行输入模式数据属性程度的分析。分析前应在网络前端预设一个输入模式数据隶属度的安全范围,当计算发现信息网络中输入端口数据属性程度超出预设的安全范围时,即可证明此时信息网络存在被攻击的威胁[9]。此时,可使用主动防御中的追溯算法,对攻击路径进行跟踪。此过程可表示为如下计算公式。

公式(5)中:b表示为信息网络定向攻击路径跟踪行为;h表示为可追溯范围;ε表示为数据属性程度;x表示为输入模式数据隶属度的安全范围。按照上述公式,完成基于主动防御技术的信息网络定向攻击联动防御。

3 基于关联分析的医院信息网络安全防护与预警

采用关联分析的方式,进行医院信息网络安全防护与预警,提取医院信息网络日志信息,对信息进行回溯分析,查看并检索信息TCP 会话全过程,掌握网络被攻击事件的全部过程。此过程可用下述计算公式表示。

公式(6)中:conf表示为网络被攻击事件全过程;Y表示为TCP 会话行为;sup 表示为回溯过程;γ表示为医院信息网络日志信息。

在此基础上,提取攻击事件中日志信息的主要属性,包括:时间属性、攻击源位置属性、目标IP 地址、攻击行为与攻击类型等,集成各类属性信息,对不同类型的信息进行关联分析,此过程如下计算公式所示。

公式(7)中:u0表示为日志信息关联程度;L表示为攻击源位置属性;p表示为目标IP 地址;w表示为攻击类型。根据计算得到的u0结果,设计信息网络主动防护行为,此过程如下计算公式所示。

公式(8)中:F表示为信息网络主动防护行为;τ表示为主动防护路径;k表示为安全防护行为覆盖范围。根据上述公式,实现对医院信息网络安全的防护,在启动安全防护行为的同时,防护指令将通过时间窗口进行传输,传输后的数据在终端将形成一个知识库,将知识库积累的数据达到一定数量后,集成在知识库中的数据挖掘技术将主动分析原始传输信息与报警信息之间的关联关系,通过此种方式,输出报警事件关联图示,实现对医院信息网络安全的预警,完成基于主动防御技术信息网络安全防护设计。

4 实例应用分析

上文完成了基于主动防御技术的信息网络安全防护方法设计,为检验此方法是否可以正式在市场医疗机构中推广使用,下文将以某地区试点医院作为研究对象,通过设计实例应用实验的方式,对本文方法进行检验。

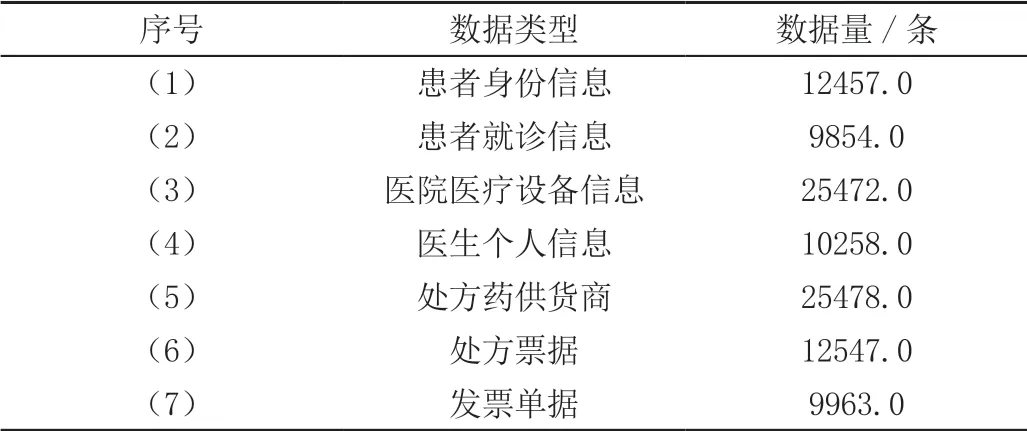

为满足实验结果的真实性需求,在所选试点单位的数据库中选择KKD-CPU-188数据集作为此次实验的测试数据。所选数据集中涉及的医院存储信息类型见表1。

表1 KKD-CPU-188 数据集内容

上述收集的实验数据主要有两类,分别为安全数据与入侵数据,将安全数据作为实验数据,将入侵数据作为测试数据。在上述设计内容的基础上,在网络监测终端部署流量传感器、防火墙与重要资产流传感器。将测试数据随机导入网络环境,使用大数据技术,进行医院信息网络安全监测与感知,截取部分时段下的医院终端网络流量,终端监测界面的监测结果见图3。

由图3 的医院终端网络流量监测结果可以看出,本文设计的方法可以实现对信息网络流量的实时监测,且监测结果具有一定连续性。完成对医院信息网络安全态势的感知后,按照上文设计的内容,设计基于主动防御技术的定向攻击联动防御模式。通过联动防御过程中,对网络数据的关联分析,进行网络安全防护与预警。

按照上述方式,将本文设计的方法部署在终端,建立一个在医院内部信息网络环境下的传输作业模式,传输终端表示为1,接收终端表示2,医院信息传输信道表示为3,随机选择实验数据,从1 传输到2,并在3 中使用测试数据进行实验数据的攻击,对信息在传输过程的主动防御过程进行描述,见图4。

由图4 可以看出,1 向2 发送的数据包在网络中是呈规律性变化趋势的,但在传输中受到外界环境的攻击后便主动发生了离散,避免数据传输过程中真实的信息被获取,但在数据到达接收终端后,数据被重整成为规律性变化的数据包。通过此种方式,可以保证医院信息网络的全面安全性。在证明主动防御技术在实际应用中的可行性后,对信息网络的防篡改能力进行测试。测试中,随机在发送终端设置信息网络待发送数据包的大小,在信息网络接收终端进行接收数据包大小的统计,对比发送数据包与接收数据包的大小是否发生改变(在测试过程中随机在信息网络中插入入侵程序)。将其作为信息网络安全性能的主要评价指标,对防篡改率进行计算,计算公式如下。

公式(9)中:C表示为医院信息网络防篡改率;C2表示为接收数据包大小(未被篡改数据包大小);1C表示为发送数据包大小。

按照上述计算公式计算多次在信息网络中传输数据的网络防篡改率,统计实验结果,见表2。

表2 医院信息网络防篡改能力测试结果

通过上述实验结果可知,本文设计的方法可以实现将医院信息网络防篡改率控制在97%以上,以此种方式,确保医院信息网络具有较高的安全性。

5 结语

目前大部分医院已在其信息管理终端建立了完善的信息防火墙与安全防护软件,但由于攻击源具有随机性与多元化特点,使得现有的安全防护工具与软件无法在实际应用中发挥预期效果。而相比早期使用的防护软件而言,主动防御技术具有较强的鲁棒性,能更好地适应医院网络环境。为实现对此项技术的推广使用,本文从医院信息网络安全监测与感知、基于主动防御技术的信息网络定向攻击联动防御、基于关联分析的医院信息网络安全防护与预警3 个方面,开展了基于主动防御技术的医院信息网络安全防护方法设计,并通过实验证明了此方法具有可行性。但通过表2 的实验结果可以看出,此方法的防篡改率在97%以上,仍存在一定的提升空间,可在后续的研究中,以此作为切入点,对设计的方法进行全面完善,通过此种方式,进一步提高信息网络的防篡改率,保证医院等诊疗机构在共享信息时的安全性,发挥医疗机构在地区经济市场建设中更高的效能与价值,实现为产业发展提供助力。