基于零信任内生安全架构的智慧校园数据中心安全体系的研究

张平华

(合肥职业技术学院 信息工程与传媒学院,安徽 合肥 230000)

第一台计算机是智能计算的开端,阿帕网是互联网的始祖,以5G技术为核心的大数据、云计算、边缘计算、网格计算等智能计算和互联网技术等则开启了“网络地球村”时代。但在纷繁复杂的网络中,黑客攻击、木马、病毒等各种攻击手段层出不穷,面对不断变化的网络威胁,传统的网络安全防护思路和与技术难以及时感知和捕获到互联网中的安全威胁,也不能确保用户的设施、数据和业务操作等系统安全。特别是针对高校的校园网中复杂多样的业务[1],传统的安全防护中的“查缺补漏”的模式无法应对不断更新变化的网络威胁。在数字化转型的关键时期和复杂的信息化环境中,将安全能力内置在业务系统中,能够有效确保校园业务数据和隐私等[2]信息安全,对于打造平安校园具有重要的意义。

1 智慧校园安全风险分析

1.1 网络安全边界模糊,暴露面多

在以大数据、云计算、边缘计算[3]、边界模糊计算和人工智能为代表的核心产业与技术下,网络的边界变得不那么明确。随着5G技术和物联网技术在智慧校园网中的应用,网络终端设备日益丰富,网络安全边界逐渐变得模糊,暴露面增多,数据的流转途径更加多样化,网络南北方向上的数据流量巨大,无形中加剧了网络业务操作和信息安全等问题。在边界思维指导下构建的安全架构不能很好地满足数据安全访问控制需求。

1.2 用户杂乱,控制策略制定难度大

高校智慧校园信息系统庞杂,设备类型多,品牌乱,业务流程多且繁,网络出口数据流量庞大,检测难。数字化时代下,校园信息化系统和数据中心的管理人员复杂多变,数据泄露严重;业务流程多且繁,访问控制策略制定难度大;数据中心访问人员身份类型复杂,多数高校甚至将这些管理外包给网络技术公司,传统的网络防护体制通常采用基于网络的、静态的访问控制策略。对于动态安全来说,攻击者则有更多机会直接窃取身份凭证,伪装成可信的外部访问者篡改信息、窃取数据,严重干扰了正常的业务流程的办理与校园正常教学与管理秩序。

1.3 网络攻击繁杂,防不胜防

智慧校园网中业务繁多,数据流呈现多样化,在边界思维的指导下在企业内部网络中缺乏足够的安全访问控制[4],默认校园网(内部网)是信任区,是足够安全的。

为了管理的方便,校园网管理者对外网用户访问或安全防护通常采取“封赌”策略,通过大量的硬件安全防护设备拒绝用户的访问,来保证内部合法用户。近年来,特别是以高级可持续威胁攻击为代表的高级攻击层出不穷,攻击者可以利用身份仿冒及大量的漏洞“武器”,试图对各种重要目标进行攻击[5]。而内网中的安全访问控制策略多数是基于网段设置的,只要是合法的内网IP地址,可以广泛地收集敏感信息,轻松访问所谓“信任区”中所有的主机或服务等资源。

2 基于零信任和的内生安全架构的安全防护体系

2.1 零信任安全模型

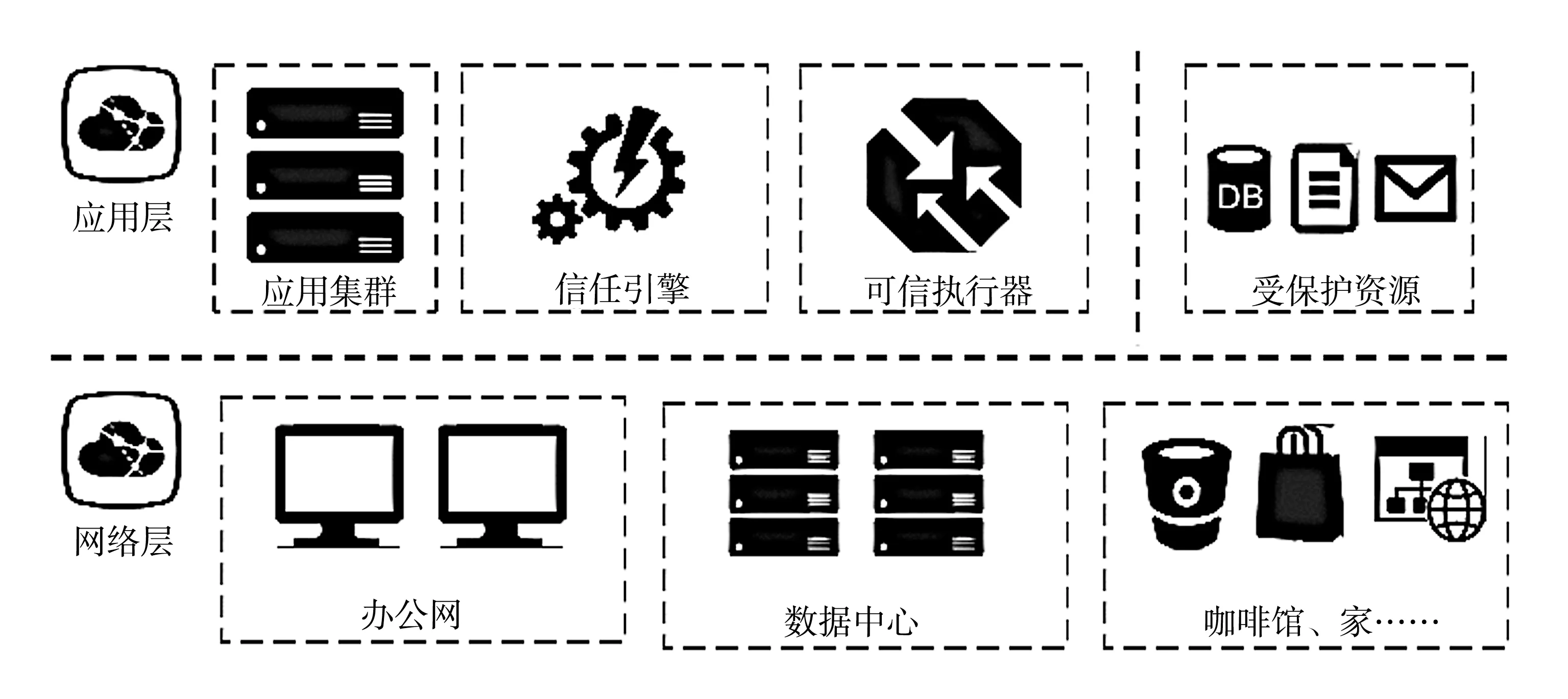

零信任是一种网络安全范式,是一个以数据为中心的安全框架。零信任只是一种网络安全架构设计的指导思想,其目标是尽量减少执行准确性的不确定性和未经授权的访问系统和服务。零信任网络架构(如图1所示)的原则是“不默认信任任何人或任何事”。对所有尝试建立连接的对象的身份和可信度在其对资源授予访问权限之前必须进行验证,即在网络中“不相信任何实体”。

图1 零信任安全架构示意图

零信任的安全模型认为攻击者存在于网络中,内部网络不再值得信赖。零信任旨在防止数据泄露和控制数据访问,减少了对数据和应用程序等系统和服务访问,防止未经授权访问数据和服务,以便具有访问权限控制的对象只能根据要求获得访问权限,为每个访问请求增加了安全性。

2.2 零信任架构设计原则

2.2.1 保护通信资源对象

在通信过程中,所有参与的对象,如设备、用户、数据、协议等均称为网络通信对象。对网络安全而言,不仅要对信任对象负责,还要确保网络基础设施中的其它设备必须具有相同的访问控制和通信安全。零信任架构下的网络防御由传统网络在边界上设置隔离认证区进行认证与控制转移到每一个用户、设备或每一次连接、每一组资源上,以消除内部网络未经授权的访问操作。

2.2.2 按需求提供访问权限控制

数据访问控制策略是依据资源属性及防护方式而创建的一组关于数据访问的权限和访问控制的规则组合。传统的做法是依据业务要求和设备防护等需求为网络中的用户、设备以及应用程序提供基本的访问特权,没有建立可复用的规则池,很难依据网络对象的身份,选择合适的访问控制方式。

在零信任架构体系的网络中,策略判决模块可以实现判别主体对客体的访问服务请求是否通过,并将判决结果告知策略执行模块。而策略执行模块采用信任算法进行信任分析与评分,以决定访问通道的是否开启。

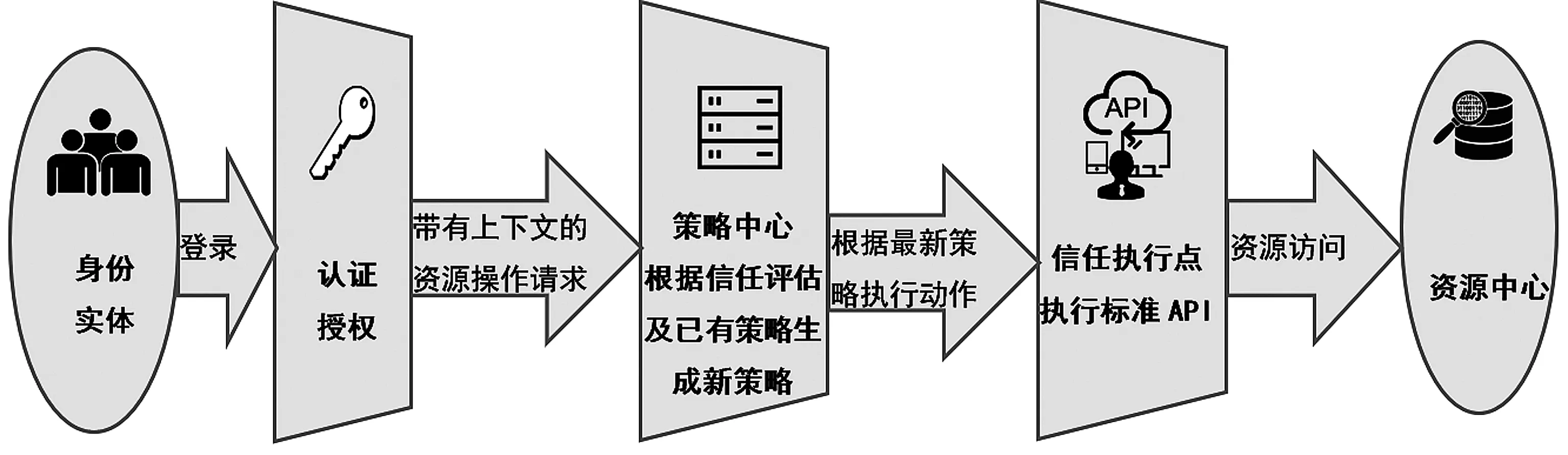

2.2.3 资源保护

网络中诸如设备、用户、业务流、数据、服务等都被视为资源。在零信任架构思想下,网络中没有值得信任的资源,必须实施连续诊断和缓解系统来记录设备状态。零信任安全架构中,资源保护是核心,对用户、设备、应用和应用程序接口等进行行为分析与认证、授权,以资源请求和信任评估策略为驱动生成新的访问控制策略,最后执行对资源的信任访问。

在网络中实施身份验证和访问授权,在提供对系统的访问之前,所有资源都必须经过身份验证和授权。对资源的访问按请求授予相应的有限权限——最低特权原则,拒绝自动授予对其他资源的访问权。由策略中心根据最新策略执行相应动作,以实现对资源中心的合法访问。零信任安全架构下的资源访问控制流程如图2所示。

图2 零信任安全架构资源访问控制流程示意图

2.3 内生安全防护体系框架

奇安信科技集团董事长齐向东认为“内生安全的关键是管理,管理的关键是框架,框架的关键是组件化”。2019年,奇安信科技集团提出了“内生安全”的概念,并在2020年3月正式推出面向新基建的新一代网络安全框架——内生安全框架。从工程实现的角度将网络安全建设与设计进行分步实施,在数字化环境内部建立“深度融合体系化”内生安全的网络。

高校的智慧校园架构复杂、身份多样、应用众多、业务复杂、数据海量、访问行为不确定,校园网的安全风险高。为保证业务安全,要求网络安全建设从业务需求出发,在安全运营管理的庇护下,采用合适的技术对网络应用、身份认证、数据资源访问控制及网络行为进行过虑,以建设具有动态防御、整体防护、联防联控等网络安全协同防御体系,真正实现网络的自适应性、自主性、自生长性的安全管制能力[6]。

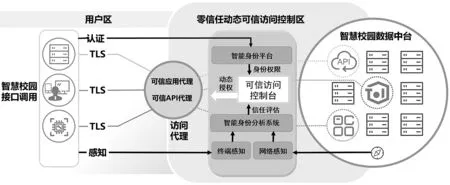

基于零信任和内生安全架构的智慧校园数据中心的设计思想是:结合网络业务功能,联通智慧校园中的“信息孤岛”,融合各类数据,实现整体联动、流程优化,将不同安全级别的应用系统将智慧校园数据中心网络划分为核心业务区、安全边界区、安全运营管理区三个相对独立的区域,构建一套安全的、生态的、内生驱动运行机制,推动学校的信息化建设和数字转型。基于零信任和内生安全架构的智慧校园数据中心安全体系如图3、图4所示。

图4 身份动态安全控制架构

3 智慧校园数据中心安全体系测试

3.1 测试环境准备

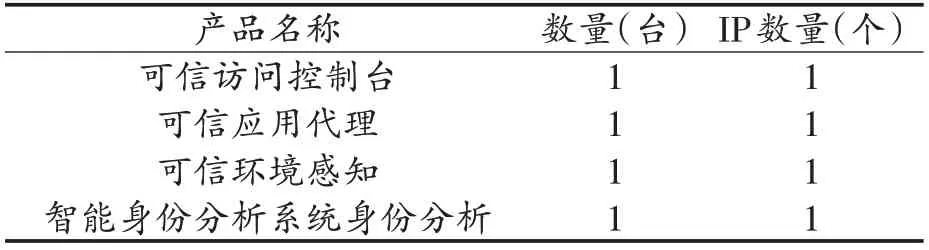

通过在校园网中构建奇安信网神零信任身份服务系统与云计算、大数据、应用系统等进行集成,通过部署到IT的各层次的零信任访问控制组件,执行动态、精细化的访问控制。零信任环境部署如表1所示。

表1 零信任环境部署

3.2 测试用例

为体现测试效果,本案添加了一个7层WEB应用和4层代理应用。下面以用户与设备绑定和黑名单软件感知访问控制为例演示测试效果。

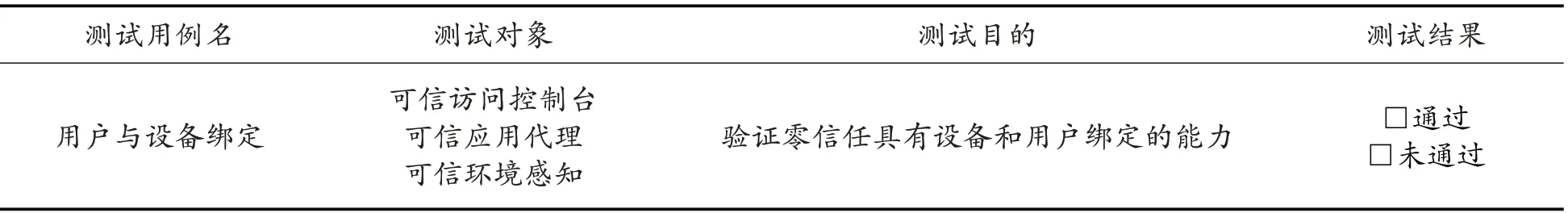

3.2.1 用户与设备绑定用例

零信任安全平台不但要求对终端安装状态进行综合评估,至少包括设备、身份、应用、行为几个维度来持续信任评估,还要求能够识别用户的异常行为,如异地、新设备登录、异常时间、操作次数过高等威胁,触发二次认证。下面通过用户与设备绑定测试用例(如表2所示)来验证零信任具有设备和用户绑定的能力。

表2 用户与设备绑定

3.2.1.1 测试过程

(1)在可信访问控制台[身份访问管理]-[设备管理]-[设备策略配置]-[设备绑定策略]中可绑定最大设备数设置为1,单台设备可绑定最大用户数设置为1;

(2)在可信访问控制台[身份访问管理]-[设备管理]-[设备清单管理]中确保当前终端为“启用”状态;

(3)在[身份访问管理]-[身份管理]-[用户和组]中添加用户user02;并在[身份访问管理]-[权限管理]-[授权策略]中授权user02能够访问「demo7层演示业务」应用;

(4)访问「demo7层演示业务」,通过user01登录零信任,有预期结果1;

(5)继续访问「demo7层演示业务」,过user02登录零信任,有预期结果2。

3.2.1.2 预期结果

(1)user01可以正常访问业务;

(2)user02访问业务被阻断,提示“应用访问失败,物理机设备绑定用户已达上限”。

3.2.2 黑名单软件感知访问控制用例

动态访问控制与持续信任评估可以从访问安全策略、黑名单软件感知访问控制、远控软件感知访问控制、USB感知访问控制等方面进行控制。下面以黑名单软件感知访问控制为例进行演示,测试内容如表3所示。

表3 黑名单软件感知访问控制

3.2.2.1 测试过程

(1)可信访问控制台[身份访问管理]-[权限管理]-[动态过滤策略]中添加动态访问控制策略“动态控制策略”,选择设备信任分,输入设备信任分不能低于50分才能被访问,然后保存;

(2)可信访问控制台添加授权策略,授权用户user01通过动态过滤策略“动态控制策略”访问B/S应用「demo7层演示业务」应用;

(3)确保安装可信环境感知客户端;登录可信环境感知客户端管理页面:https://TESS_IP:8443配置感知模板,进入[感知管理]-[感知模板],点击[新建模板],名字输入:“软件感知黑名单”,在[软件感知配置项]中点击“设置黑名单”,输入“SunloginClient.exe”,输入后回车,其余感知项都不勾选(基础安全感知、系统安全感知、健康状态感知、物理环境感知,都不勾选“启动评估项”),配置好后点击[保存并启用此策略];

(4)配置感知策略,进入[感知管理]-[模板分发],[感知策略名称]:“软件感知黑名单”,[选择感知模板]选择上一步的应用合规感知模板,[策略执行方式]为间隔执行,[最长间隔]输入1小时,选中[执行前通知用户],并在[客户端提示消息]中输入“终端感知测试”,[风险预警方式]选中[有风险时提示用户],点击[策略下发],弹窗页面选中默认分组,点击[确定下发],有预期结果1;

(5)终端运行Sunlogin Client软件,通过浏览器访问「demo7层演示业务」应用有预期结果2;

(6)终端关闭Sunlogin Client软件,通过浏览器访问「demo7层演示业务」应用有预期结果3。

3.2.2.2 预期结果

(1)终端收到感知策略后,在右下角弹窗提示“终端感知测试”,并弹出感知结果界面,分数为100,可以访问「demo7层演示业务」应用;

(2)终端上点击感知结果界面[重新感知]或等待1分钟,终端感知到不通过项,分数扣为0,不能访问「demo7层演示业务」应用,“您的可信环境感知不满足:终端设备可信分未达到最低要求(50分)”;

(3)终端上点击感结果界面[重新感知]或等待1分钟,终端感知分数变为100分,可以访问「demo7层演示业务」应用。

4 测试结果分析

零信任安全架构很好地解决了时间策略、IP限制、终端限制等访问策略的控制,对业务系统进行用户最小化授权,对终端设备状态进行持续信任评估。同时,零信任安全准确地识别用户的异常行为,如异地、新设备登录、异常时间、操作次数过高等威胁,触发二次认证。

通过基于零信任和内生安全的架构和安全运营中心集约化、体系化的管理,在技术层面上减少了边界的暴露面,对网络资源的访问进行持续地身份认证,消除了对资源的未授权访问,实现了对人、设备、系统的全面、动态、智能的访问控制,对安全策略的自动化分析,能够及时发现校园业务流和应用系统所面临的安全问题,达到了基于“零信任”的动态、细粒度访问控制,有效地减少了安全隐患,降低了安全事件发生的概率,保障学校在数字转型中信息化建设等各项工作的有序、健康、高质量发展。