基于标识密码算法的电力物联网安全通信机制研究

王 睿,马 雷,刘 新,刘冬兰,张 昊

(国网山东省电力公司电力科学研究院,山东 济南 250003)

0 引言

电力物联网是围绕发、输、变、配、用电等各环节,充分应用“大云物移智链”等先进信息技术、网络技术、控制技术,实现电力系统各个环节万物互联、人机交互,具有状态全面感知、信息高效处理、应用便捷灵活特征的智能化服务系统[1]。电力物联网网络安全是保障电力安全稳定运行的重要基础。

在国家新型电力系统战略目标指引下,电力物联网已广泛开展建设,充电桩、用电采集终端、手持作业终端等电力物联网终端将以数百万级甚至千万级的数量接入电网中。为保障电力业务安全,电力物联网终端通常需要安全接入边缘物联代理,进一步接入电力物联网平台层。由于物联终端计算能力有限,传统基于公钥基础设施(Public Key Infrastructure,PKI)的身份认证体系,在数字证书创建、分发、注销等过程中,面临数字证书体积大,认证时带宽、功耗要求高等问题,不适用于物联网环境下海量终端的身份认证需求[2-3]。相比之下,基于身份标识的密码技术(Identity-based Cryptography,IBC),如国密SM9算法,以终端身份标识作为公钥,公钥可以由身份信息直接计算出来,不必再用证书绑定公钥和身份,具有公钥管理成本低廉、不需要证书、支持离线认证、运营管理成本低等优势[4]。标识密码算法已在物联网终端安全认证、数据安全通信等领域得到了广泛的应用[5-8]。

因此,基于标识密码算法,设计适用于电力物联网边缘环境的安全通信机制,可实现电力物联网终端轻量级安全接入边缘物联代理,保障底层终端通信的安全性。

1 电力物联网终端安全接入现状

当前“逆全球化”持续升温,网络攻击手段不断演进,网络空间已成为大国战略博弈的重要领域。近年来,电力网络安全攻击事件频发,乌克兰、委内瑞拉等电力系统屡遭网络攻击或病毒勒索,轻者造成企业经济损失,重则引发大范围停电严重破坏社会经济运转,电力网络安全形势日趋严峻[9]。电网作为关系国计民生的重要基础设施,安全防护日益受到国家重视。

电力物联网是物联网技术在智能电网中的应用。如图1 所示,电力物联网包含感知层、平台层、网络层、应用层4 层结构,覆盖“云-管-边-端”技术架构体系[2]。在电力物联网边缘环境中,电力物联网智能业务终端主要实现物体状态采集、就地处理与物联接入;边缘物联代理负责对各类智能传感器、智能业务终端进行统一接入、数据解析和实时计算[10]。边缘物联代理可接入各种不同终端,联通本地通信网络和远程通信网络。

图1 电力物联网架构

随着电力物联网的深入建设,大量电力物联网终端通过边缘物联代理接入电网中。然而,由于安全漏洞、网络入侵手段不断增加以及网络边界日趋模糊,不安全的终端接入将为电网安全带来极大的安全风险隐患,数据在无线网络传输时,极易遭到数据窃听、数据篡改等破坏性行为,影响通信安全。同时,电力物联网终端朝着小型化、低成本方向发展,目前电力信息系统主要采用基于数字证书的公钥密码技术进行安全认证和数据防护[11],向海量终端部署数字证书将带来极大的硬件成本和管理开销。因此,在电力物联网终端北向接入边缘物联代理时,亟须形成轻量级的安全接入方案,以有效解决电力终端规模化接入及终端通信安全难题[10-12]。

基于标识密码算法的认证加密技术可以有效解决电力系统规模化安全认证问题[11]。标识密码算法是一种无证书非对称密码认证技术,根据用户标识信息即可生成公私钥用于认证过程,无须第三方认证中心保障公钥合法性,免去了证书创建及维护过程,具有安全、高效、可靠等技术优势,适用于电力物联网环境[10-12]。

2 基于标识密码算法的电力物联网安全通信机制研究

2.1 基于密码的安全通信研究

密码是信息安全的核心,在保障大电网安全、电网经营管理和社会服务方面发挥着重要作用。密码体系通常可分为对称密码体制及非对称密码体制两类[13]。对称密码体制加解密使用同一密钥,具有运行速度快、配置简单、易于实现等优势。然而,对称密码一般不具有数字签名、不可否认性等特性;当网络规模较大时,面临密码分发、密钥管理等可扩展问题;终端密钥泄露,将会导致与该终端共享密钥的所有其他终端面临通信安全问题。非对称密码体制使用公钥和私钥两类密钥进行密码操作,有效解决了密码分发、抗抵赖性等技术难题。然而,在传统PKI 体系中,公钥是随机计算生成的一串数字,必须通过数字证书才能与用户的身份关联到一起,数字证书的创建、查找、撤销等都涉及复杂的计算开销和存储开销,这些问题严重限制了其在物联网领域的应用。

标识密码算法由传统PKI 基础设施发展而来,公钥可以是任意的字符数据,能方便直接关联到用户的身份或角色,用户私钥由私钥产生中心(Private Key Generator,PKG)计算生成,无须经过证书交换以及建设昂贵的基础设施,基于用户标识即可完成通信功能[14]。基于标识密码算法的加密通信机制可以有效降低密钥管理成本,降低网络资源消耗,特别适用于物联网环境。

2.2 基于标识密码算法的电力物联网安全通信架构设计

在电力物联网边缘环境中,由于部分边缘物联网代理与电力物联网终端之间尚未采用密码技术,面临数据窃听、数据伪造、身份伪造等安全挑战。在海量终端接入情况下,传统基于PKI 机制的安全认证面临巨大的软硬件成本和管理开销。

为实现终端轻量级安全接入及加密通信,如图2所示,设计一种基于标识密码算法的电力物联网安全通信架构。整个安全通信架构由电力物联网终端、边缘物联代理、安全接入平台(密钥生成中心)构成。整个安全通信架构分为系统建立、密钥提取以及安全接入3个阶段。

图2 基于标识密码算法的电力物联网安全通信架构

系统建立阶段。在安全接入平台部署密钥生成中心PKG,选定特定双线性对e:G1×G1→G2,生成主密钥s和系统公钥Ppub=sP。其中,G1为循环加法群,G2为循环乘法群,P为G1的生成元。系统参数设置为公开,而主密钥只有PKG持有。

密钥提取阶段。为每个终端分配具有可用于通信识别的唯一标识Ii。基于每个电力物联网终端的身份信息Ii,利用Map-to-point 哈希函数H1生成对应的公钥Qi=H1(Ii),终端私钥由PKG 通过计算Si=sQi得到,用于标识密码算法加解密操作。为避免不安全链路导致密钥外泄,私钥在出厂阶段预置到每个终端中,可设定相应时间在规定日期内有效。

安全接入阶段。边缘物联代理可通过安全接入区、安全接入网关等机制接入安全接入平台,完成自身身份认证工作,确保边缘物联代理身份的合法性。随后,当智能巡检机器人、配网终端等电力物联网终端接入网络时,与边缘物联代理利用基于标识密码算法的认证与密钥协商机制进行身份认证与密钥协商,在完成身份认证的同时建立加密链路,保障数据的安全传输。只有通过合法身份认证的终端,才被允许通过边缘物联代理接入电力物联网中,避免了非法终端不安全接入的风险。在允许两个电力物联网终端直接通信,且两终端有通信需求时,可采用同样的认证与密钥协商机制,在识别双方身份的可信性后,双方进行加密通信。

在整个安全通信体系中,通信双方根据对方标识Ii即可直接进行认证与加密通信,避免了传统PKI体系所需的证书请求、证书验证等流程,在保障数据安全性的同时,降低了硬件成本、通信负担,能够高效满足海量终端接入需求。

2.3 基于标识密码算法的电力物联网安全通信机制设计

在基于标识密码算法的电力物联网安全通信架构设计中,基于标识密码算法的认证与密钥协商机制是实现终端之间身份认证与安全通信的关键。在此,基于计算性能及安全性能考虑,在文献[15]的基础上,改进设计一种基于身份标识的认证与密钥协商机制(Identity-Based Authenticated Key and Agreement,IBAKA)实现安全通信。具体安全通信机制设计如图3所示。

图3 基于标识密码算法的电力物联网安全通信机制设计

由图3可知,两个电力物联网终端只需进行3次交互即可完成认证与密钥协商过程。

1)电力物联网终端A 发起认证与协商请求,请求中包含其自身身份信息IDA、临时密文TA=aP及时间戳C。其中,a∈是A 生成的一个临时密钥为模q的循环乘法群且不包含0元素。

2)电力物联网终端B 收到请求后,根据终端A的标识信息生成其公钥QA,并生成自身临时密文TB=bP,其中,b∈是B生成的一个临时密钥,结合A的临时密文,计算得到共享安全秘密GBA为

同时,利用单向哈希函数H2生成会话密钥KBA为

电力物联网终端B 对终端A 消息进行回复,包含B 的临时密文TB及利用会话密钥KBA加密的认证信息MB。

3)电力物联网终端A 收到请求后,根据B 的临时密文TB,生成共享安全信息GAB

同时,利用单向哈希函数H2生成会话密钥KAB为

由aTB=abP=baP=bTA,且根据双线对性质:

可得到KAB=KBA,双方拥有共同的会话密钥。终端A 利用会话密钥解密消息MB,可以验证终端B 的合法性。

4)最后,终端A 发送加密的认证确认信息MA给终端B,终端B 解密后可以确认终端A 的身份合法性,获取通信信息Message,并进行后续安全通信。

在此过程中,终端A 和终端B 只需3次信息交换即可完成双方认证过程,认证过程无须传递数字证书,有效降低了网络通信开销。在认证完成后,通信双方获得了共同的会话密钥,为后续数据通信提供了安全保障。

3 安全分析及试验验证

3.1 安全分析

对所设计基于标识密码算法的电力物联网安全通信机制从抵御中间人攻击、重放攻击、前向安全性、认证性与机密性4个方面进行安全分析。

抵御中间人攻击。在安全通信过程中,即使某个恶意中间人使用a'P替换TA=aP,并使用b'P伪造TB=bP,则新的GAB′为

中间人在计算e(P,QB)ase(QA,QB)s过程中,因为不知道终端B 的私钥SB,且由于计算性迪菲-赫尔曼问题(Computational Diffie-Hellman,CDH)困难性问题,无法从aP和sP获取asP[15],无法计算出正确的共享安全秘密GAB′,进而无法得到正确的共享密钥,有效抵御了中间人攻击。

抗重放攻击。由于在每次认证过程中,临时密文TA,TB均为随机生成,且认证信息MA,MB等中均包含时间戳C信息,可以有效抵御重放攻击。

前向安全性。即便终端A 和终端B 的私钥被泄露,从aP,bP中计算出abP是CDH 困难问题。所以,通信双方之前的会话密钥不会被计算出来,本机制具有前向安全性。

认证性与机密性。在认证过程中,通信双方可以互相确认对方的身份信息,可以满足认证性要求。在认证完成后,通信双方可以使用会话密钥加密通信信息,从而满足数据机密性要求。

3.2 试验验证

利用开源标识密码类库PBC-0.5.14及开源安全通信套件OpenSSL-1.1.1d 实现基于标识密码算法的电力物联网安全通信机制[16]。双曲线采用PBC 运行速度较快的Type A 类型:y2=x3+x,其定义于有限域Fq,对于某些质数满足q=3 mod 4。考虑到电力物联网终端性能,采用树莓派4B 设备进行模拟,其配置为1.5-GHz Cortex-A72 CPU,2GB RAM,以及Linux 5.4.42内核。

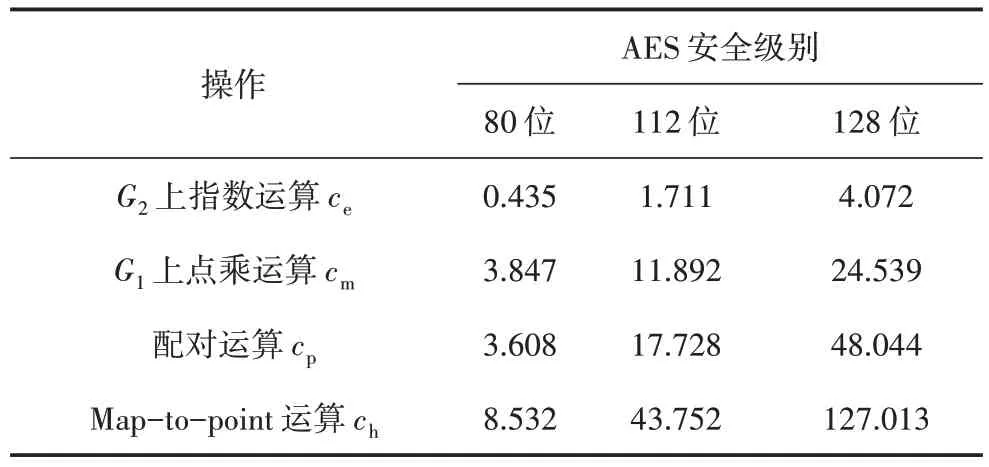

在树莓派4B设备上,在AES的80、112、128位安全级别下,PBC 基本密码操作的消耗时间如表1所示。

表1 PBC基本操作的运行时间 单位:ms

从表1可以看出,PBC耗时最大的操作为Map-topoint 运算,其次为双线对的配对运算[16]。其中,Mapto-point 运算负责将用户标识映射到G1上的一个元素上,在首次认证通信过程中,会占用一定时间,但当后续通信过程中,通过对用户公钥进行缓存可以有效降低时间开销。通过忽略对称加密、普通哈希函数等耗时较低的操作,在整个安全通信过程中计算开销为2ch+2cp+6cm。

基于上述分析,在终端A 和B 首次及后续通信过程中安全认证与密钥协商过程的时间开销如图4所示。可以看出,即便在最高128 位安全级别下,首次通信时延在500 ms 以内,后续通信时延在240 ms左右,使得安全通信的时间开销在较低的范围内。

图4 不同AES安全级别下安全通信的时间开销

通信传输开销与所传输的临时密文TA,TB的长度有关。在最高128 位安全级别下,通过采用压缩技术,单个临时密文大小可在193 字节。相比之下,在相同安全级别时,即便采用椭圆曲线ECC数字证书,其数字证书大小也在800 字节左右[17],有效降低了安全通信的资源开销。

4 结语

分析了电力物联网边缘环境中终端安全接入现状,对比了不同密码体制在安全接入方面的优缺点。为实现电力物联网终端轻量级安全接入边缘物联代理,设计了基于标识密码算法的电力物联网安全通信架构及通信机制。安全分析及试验结果验证了安全通信架构及机制的安全性,有效降低了终端身份认证及安全通信开销,提升了电力物联网边缘网络的通信安全性。