Eclipse攻击下计算机区块链的安全检测研究

王 彦,林世平

(1. 福建省科学技术信息研究所,福建 福州 350003;2. 福建省信息网络重点实验室,福建 福州 350003; 3. 福州大学数学与计算机科学学院,福建 福州 350108)

1 引言

网络存在的安全隐患中较为典型就是eclipse攻击,目前一般通过预防检测eclipse攻击,来抵消其对计算机网络安全造成的威胁。但是计算机中还存在一些区域并没有被检测,例如区块链系统。因此,本文提出一种攻击下计算机区块链的安全检测方法。通过分析eclipse攻击被检测的状态,构建区块链的安全检测模型,检测区块链安全状态并拟定抑制器与检测器的字符串,构建区块链估算模糊模型。再重新拟定模型的要素,通过潜质挖掘算法,使其能够二次检测,得到区块链安全检测的优化模型。该方法能够较为精准的检测区块链的安全性,并且检测的效率较高,速度较快。

2 区块链安全检测

2.1 eclipse攻击检测体系架构分析

通常来说,eclipse攻击下区块链安全检测的体系架构是通过三种部分组成,其分别为Console、Agent与Manager。其中Agent的作用是有效的监控计算机网段内的区块链,同时从其中搜索出可能是攻击行为的信息,随后将存在关联的分析数据传输至计算机网络管理器内;Console的作用是统一收集代理信息,同时具体显示已经收到攻击的信息,随后把搜索到的攻击行为信息和存在关联的分析数据传输至计算机的网络管理器内;Managet的作用是在eclipse进行攻击时实时的有效的响应攻击警告信息,并且Manager也能够执行网络控制台发出的所有命令,随后再通过Manager来把代理所发送的攻击警告传输至计算机网络的控制台内。

2.2 eclipse攻击检测的运行方式

基于计算机网络的eclipse攻击检测,要在每一种网络段内放置多种eclipse攻击检测代理,而网络架构都各不相同,同时其代理的链接方式都不同。其中,如果凭借总线式的集线器来当做网络段[1]的链接方式,那么只要将集线器与代理的某个端口链接,如果利用太网交换机当做链接的方式,因为交换机自身并没有方法来完成媒介共享,因此只利用一种代理来对子网处理,是没有办法完成检测的。也正是从这个方向考虑,可以将交换机的芯片[2]用作调式的端口里,同时将该端口与eclipse攻击链接,或者把该端口放置在数据流的关键口内,这样就可以较为轻易的得到所有重要的数据信息了。

2.3 攻击相应和自定义攻击特征

拟定eclipse攻击信息已经被攻击检测系统所检测到,其能够出现的响应形式存在很多种。并且,升级攻击特征库能够将攻击特征库内的每一种文件经过必要的形式,从存在关联的站点内加载下来,随后再使用计算机的控制台把其形式添加到网络攻击特征库[3]里。在这个过程中,网络管理员可以利用单位资源状态和大致的使用情况,凭借攻击检测系统特征库作为基础来自定义攻击特征,从而更为有效的保证单位的特定资源与使用。

2.4 区块链安全检测模型架构

为完成区块链的安全检测,本文凭借以往的模型优缺点,把信息流检测、直接语句分析与Wrapper技术组合在一起,构建了一种全新的安全检测模型[4],如图1所示。其也是经过对每种构建的检测来确保整体区域链的安全性。

图1 安全检测过程

步骤1:从外部获取所需要的架构,然后使用直接语句分析与携带码保证书的方法来检测,凭借检测的结果对所有构建,拟定输入输出的数据形式、是否循环、是否转换等属性标签、简易分类上述标签及其安全性。安全性较强的拟定成最高等级,有可能存在错误的就拟定成中等级别,存在严重错误或是系统直接拒绝执行的拟定成危险等级。但因加入安全分类过于严谨,也有可能会导致系统运行的效率降低。

步骤2:把每一种构建都融入至构建容器[5],把构建融合时的属性使用沙盒技术进行分析,确保需要进行的对应处理。

步骤3:凭借步骤2的结果使用Wrapper技术封装处理所有安全问题,确保区块链运行的安全性。在这个流程内,假如区块链出现变化,例如当某种构建出现删除、增加或是转变时,必须自动的重新检测。重新检测时只需要检测中档安全级的构建与出现转变的构建,进而节省区块链的不必要开销。但其还是存在一些eclipse攻击后冗余的数据流信息在影响整体区块链的正常运作,因此需要对模型的基本要素进行拟定,同时在融合一种安全检测方法进一步二次检测。

2.5 模型要素的拟定

通过图1能够得知,该检测模型内存在抑制器与检测器。其中,抑制器具有非自体数据、自体数据,检测器具有记忆检测器、成熟检测器与未成熟检测器[6]。在该模型运行之前,需要形式化的拟定以上的每一个概念。

拟定Ag代表抑制集合,Ag⊂R。针对每一种任意拒绝源x∈Ag,x是存在其它受入侵节点与区块链节点建造的TCP链接。自体集合Self⊂Ag,非自体集合Nonself⊂Ag.Self∪Nonself=Ag,Self∩Nonself=∅。Self为被攻击区块链节点的正常网络数据[7]集合,Nonself表示来自攻击节点的网络数据集合。

拟定I={(c,r,age)|c,r∈B,age∈N}代表成熟检测器集合。其中,c为被向量化的eclipse攻击特征,其具有三维向量的两组向量与一维向量IPi,r为c的三维向量扩展值,age代表计算机区块链的使用期限,N代表自然数的集合。

拟定D={(c,r,age,count)|c,r∈B.age,count∈N}代表检测器的集合。其中,count为匹配数。

检测器集合D凭借成熟检测器T与记忆检测器M两个部分形成。所以D=M∪T,M∩T=∅,M代表记忆检测器集合,β代表匹配非自体次数的阈值,x|x∈D,∀y∈Self(〈x,y〉∉Match∧x,count<β)代表成熟检测器的集合。其中,集合T={Match={{x,y}|x∈D,y∈Ag,fmatch(x,c,y)=1}}代表D×Ag的匹配关联,fmatch(x,c,y)的取值决定于x,c与y之间的匹配度[8],如果其大于拟定的阈值,fmatch值是1,反之是0。所以,拟定自体集合Self和某检测器x的不匹配,并且x在区块链里检测出的非自体次数超过了阈值β,所以该检测器就表示为记忆检测器。假如某自体集合Self和检测器x和y不匹配。并且x在区块链里检测出了非自体[9]次数要比拟定的阈值β小,那么该检测器就表示为成熟检测器。

在以往的安全检测模型里,亲和力fmatch能够通过欧几里距离、r连续位匹配、曼哈顿距离与海明距离等方式估算。本文模型估算为

fmatch(x,y)=(I+D)T

(1)

2.6 潜质挖掘方法

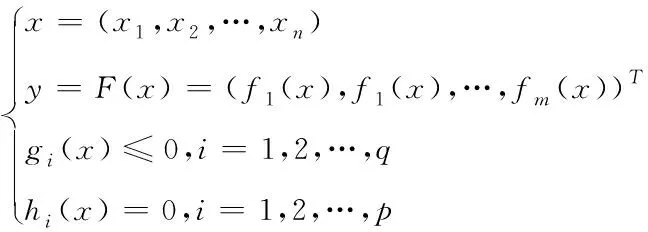

因在eclipse攻击后会存在冗余的数据流信息影响整体区块链的正常运作,因此需要对模型的要素进行重新拟定。潜质挖掘即在计算机受到eclipse攻击输入控制元素的条件下优化控制计算机的区块链,从而提高性能。设定具有n种eclipse攻击输入控制参量[10],m种区块链安全监测输出参量的潜质挖掘,其挖掘的问题可以设定为

(2)

式中,x=(x1,x2,…,xn)代表维的决策矢量,y=F(x)为决策矢量的空间反射函数,q为不等式的约束条件,p为等式约束条件。

拟定xA与xB代表潜质挖掘算法的两种最优解,量化[11]总解的对比结果,占优解能够拟定成

(3)

在使用潜质挖掘算法的时候,首先要利用所有eclipse攻击网络个体分类相应的级别,其中,对所有非支配eclipse网络个体的级别都拟定为1。

在使用潜质挖掘算法训练之后,对潜质挖掘算法的现实性能测试,随机从eclipse攻击网络进化种群内挑选多种区域链内的个体,传输至eclipse攻击网络数据对比集里,如果其中不受对比集支配的数量较少,那么就把较少的个体进化,将其进化为下一代个体进而完成对eclipse攻击网络的评测。

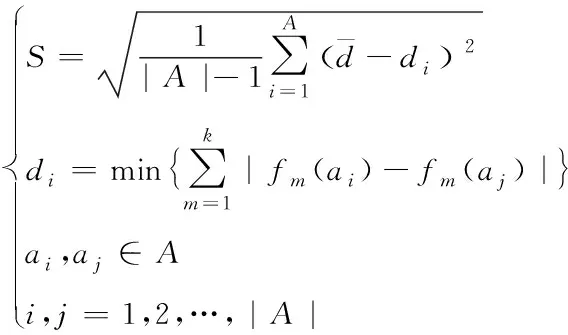

潜质挖掘算法的收敛性标准评测时,使用以下定义

(4)

其中,p*代表最优解的集合,定义成

p*=(p1,p2,…,p|m|)

(5)

潜质挖掘算法收敛性度量设定为集合A里所有归一化平均的长度,其能够拟定成

(6)

使用时,潜质挖掘算法的平均尺寸越小,就证明算法收敛后解的性能越好。

最优解之间的距离能够拟定为

(7)

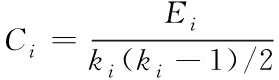

潜质挖掘算法的聚类系数就是测评挖掘算法性能的重要指标。在潜质挖掘算法里,拟定和一种eclipse攻击节点i存在链接的共有ki种eclipse攻击节点,那么这ki种eclipse攻击节点最多能够组成ki(ki-1)/2种边,这ki种eclipse攻击节点实际组成的边Ei和ki(ki-1)/2的比值即聚类系数Ci,整体的潜质挖掘算法的聚类系数为

(8)

本文模型可以优化为

(9)

通过上述能够看出,潜质挖掘算法可以很好的完成再eclipse攻击下区块链的安全检测。

3 仿真证明

仿真环境为:Windows Server 2012 R2Intel(R) Xeon (TM) CPU E5-2650 @2.30GHz 2.30GHz with 32.0GB of RAM,MATLAB2014a编程实现。

为证明本文方法的实用性,拟定区块链的循环次数是26000,循环的次数越多得到的区块链状态数量就越多,假如想得到所有的状态,需要运作较长的时间,同时可行性较低,因此本文实验值需要得到区块链的绝大多数状态就可以了。

图2代表循环次数是26000时,在eclipse的不同攻击力度下,区块链的状态数量。

图2 eclipse不同的攻击力度下,状态数量的变化

通过图2能够看出,在不同的攻击程度下,状态的数量都与19300较为临近。结果证明,区块链状态数量和攻击的力度不存在关联,在该实验的流程内,状态数量值在19300附近,所以之后的实验会把19300当做状态的总量。

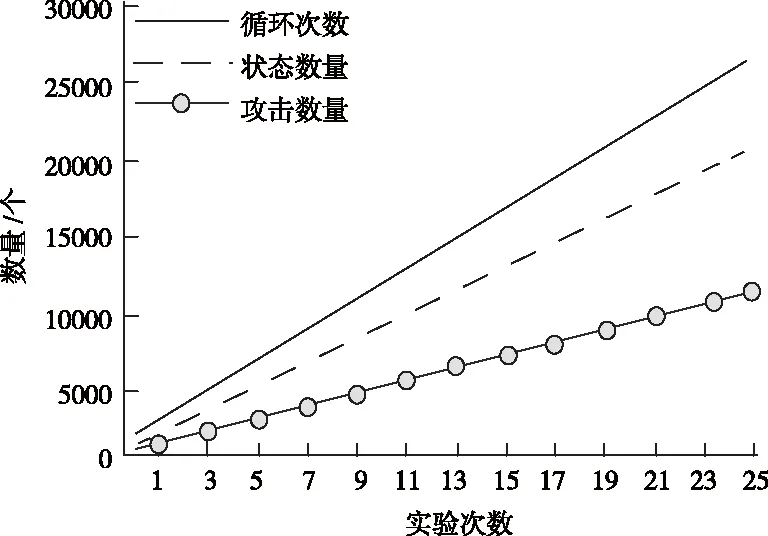

经过上述实验,研究分析得到了循环的次数、攻击的数量与状态数量这三者之间的关联。实验流程把循环次数拟定成1000至28000,随后统计状态的数量、攻击的数量与循环的次数,同时使用折线图来表示实验的结果。

攻击状态即一种含有虚假信息的区块后面连接了六种或六种以上的区块后,那么该区块即攻击区块,该区块链就处攻击成功的情况。图3内表明了状态数量、攻击数量与循环的次数之间的关联,从图3中能够看出,随着循环次数的增长,状态数量与攻击数量也在逐渐的增长,状态数量增长的速度要比攻击数量增加的要快。因此,本文方法检测速度较快,效率较高。

图3 攻击数量、状态数量与循环次数的关联

经过上述实验将实验中的循环次数拟定成26000、攻击力度拟定成0.5,来分析区块链的深度与状态数量之间的关联,表1统计了区块链的不同层次内状态的数量与攻击成功的数量。

表1 不同深度区块链的状态数量/个

实验结果证明,总的攻击数量是843,深度是六的状态数量是18462,两者的比例8642/18462近似于0.6,其符合本文的预期。因为攻击者的选择策略内几率与区块链的深度之间出现一种等比的关系,同时最后一层的状态数量占总的状态数量的一半,攻击数量的变化规律和状态数量的变化规律较为相同。因此,本文方法检测的精度较高。

凭借模拟方法,本文得到了区块链内每个层次内的状态与攻击架构,进而能够分析出不同层次的状态至每种攻击状态的几率,评测区块链的安全性。

本文将找到的攻击状态将其当做分析的目标,分析不同架构到达攻击状态架构的几率,这些几率综合表示该状态下被攻击成功的可能性大小,在数值超过拟定的参数时,就能够向区块链内的用户传输警告,使用一些必要的措施来将攻击的几率降低,比如增加确认交易的时间等。拟定某处区块链节点内存在虚假信息,在用计算机没有检测出区块的状态下,依然能够把新产生的区块链接上去,攻击者则会快速的把更多的节点链接至节点所在的链上,攻击者也能够使用日蚀攻击,把搜索到的区块存在一段时间后在一次性的释放,使区块的操作信息都处于一种稳定的状态,攻击的种类很多,从攻击层面分析区块链的安全性就会较为复杂,而区块链内的架构基本都是相同且有限的,经过分析所有状态的架构特征,估算被攻击的几率,就能够评测区块链的安全性,比如在该架构的高度是三时,本文使用随机化的方式进行估算该结构到高度是四的攻击架构几率,通过上述表1能够看出,深度是四时的状态存在982种,深度是三时其它状态存在124种,能够估算该状态至这974种状态的几率来简化估算状态的数量,因为很多状态是没有办法从目前的状态添加一种节点后获得,以此类推,直至估算出到达攻击状态的几率位置,进而得到攻击几率的大小,从而评测出区块链的安全性。

4 结论

eclipse攻击首先会在区块链的受害节点重启前,利用攻击节点来恶意的对受害节点的路由表进行填充,进而将路由表与受害节点重启后的攻击地址传输出去,同时,攻击节点会不断的对受害节点进行传送链接,最终完成垄断受害节点信息、控制器信息流的目的。对此就需要一种能够对计算机区块链进行安全检测的方法。本文将信息流检测、直接语句分析与Wrapper技术组合在一起,构建一种安全检测模型,在模型内添加潜质挖掘算法,进一步优化计算机的区块链安全检测模型。实验结果表明,本文方法能够有效的对eclipse攻击下的计算机区块链安全进行检测,并且还有着检测效率快,与检测精准度高的优点,为实际应用提供一定的参考。