基于AHP-Fuzzy 法的宁夏S 企业信息安全评价体系应用研究★

刘银风, 付 森, 赵 威

(宁夏大学 经济管理学院, 宁夏 银川 750021)

引言

20世纪90年代末期Interne 的出现标志着当今社会正式步入了信息时代,企业Internet 迅猛发展,使企业对计算机技术的依赖越来越强,各个企业为了方便管理建立了信息管理系统,但由于Internet 共享性和对外开放性的特点,很多企业出现了信息安全问题,甚至威胁到了企业的存亡。科学地建立信息安全评价体系能够直观地体现企业信息安全的状况,为提升企业信息安全水平提供可靠依据。宁夏S 企业是宁夏优秀的IT 技术综合性服务提供商,其信息安全水平关系着上万用户的隐私安全,构建信息安全评价体系,提升该公司的信息安全水平,对保障该公司客户信息安全有着极其重要的现实意义。

关于企业信息安全评价体系的研究国外最早始于21世纪初,Rayford Vaughn 对企业信息安全评价的内涵做出了简要概述,国外学者以信息安全管理体系整体为研究对象,运用层次分析法、贝叶斯网络、Markov 法、决策树法神经网络等方法构建相关研究模型,来进行企业信息安全评价;国内学者基本选择构建“影响信息安全因素+评价指标+评价模型”的研究框架,开展多个维度,多个领域的研究[1]。

1 研究方法

1.1 专家打分综合法

专家打分法是研究某个行业的专家,或多年从事该行业的专业人员结合自身知识储备、工作学习经验在定性分析之后采用打分的形式来进行定量化评价的方法。这种方法的优点是在缺少数据并且问题难以量化的条件下进行定量分析,其缺点是结果可能带有专家的主观色彩,相对片面。本文在进行模糊评价隶属度矩阵时采用该方法来进行量化分析[2]。

1.2 AHP- 模糊综合评价法

AHP 模糊综合评价法是AHP 层次分析法和模糊综合评价法相结合的系统评价的方法,把分析过程中成对的比较值模糊化并使用模糊数作为度来构造两两比较判断矩阵。该综合评估的方法以模糊数学,依据模糊数学的隶属度理论将不可评估定性分析转为可评估定量分析,最终对受到多种因素限制的对象或事务做出一个整体的、综合的评价。该评价法的特点是数据分析结果清晰,系统性较强[2]。

2 模型构建

2.1 评价指标体系的构建

影响企业信息安全水平的因素有诸多方面,遵循目的性、重点突出性、科学性、可行性、独立性、系统性和全面性[3]等指标确立原则确定了两级信息安全评价指标,第一级为影响信息安全的5 个维度,即物理维度、网络维度、管理维度、运维维度、人员维度。第二级为影响企业信息安全的具体指标。构建的评价指标体系如下页图1。

2.2 构造判断矩阵与一次性检验

利用调查问卷构造判断矩阵,邀请十位有经验的企业信息安全管理方面的专业人员对安全体系中的各个一级指标包含的二级指标依据层次分析法同级内进行两两比较,结果求平均,得出判断矩阵,再计算出各级指标权重[4],判断矩阵打分标准见下页表1。

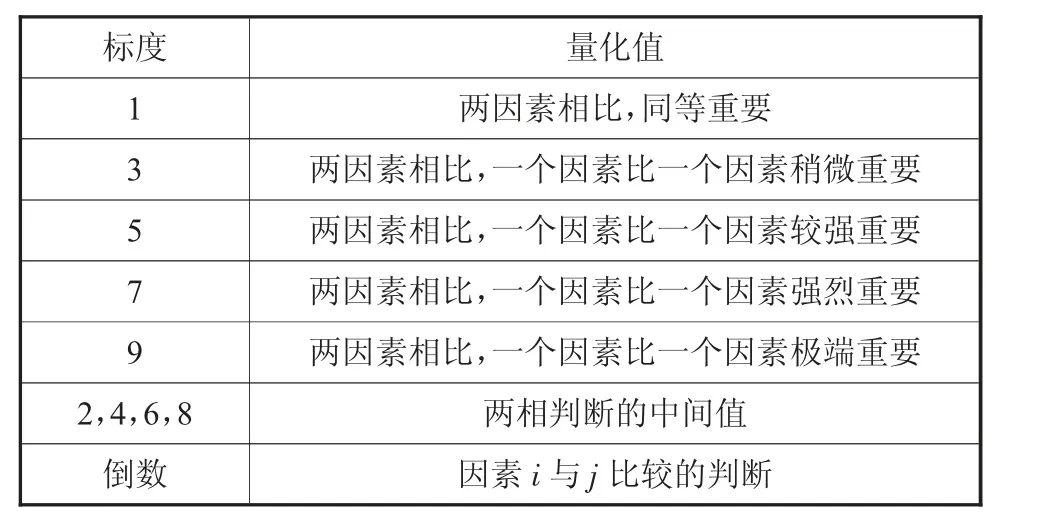

表1 判断矩阵打分尺度

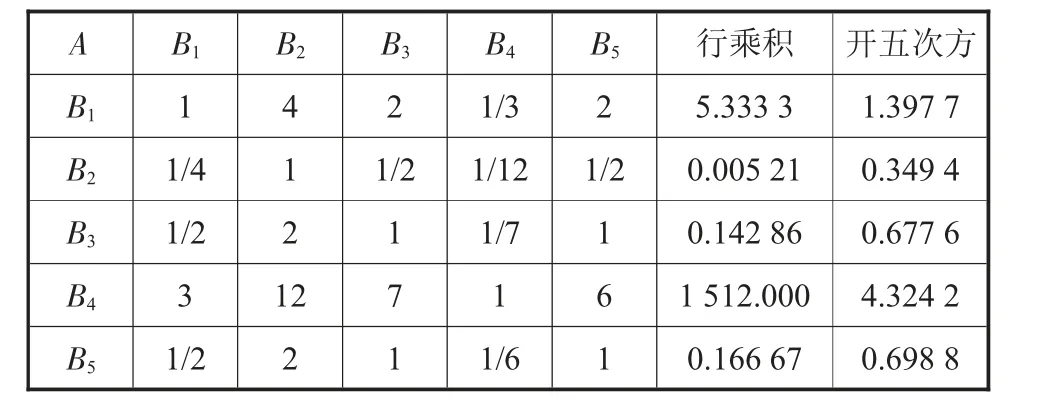

依据方根(几何平均)法,将表2 开五次方根后的结果按列归一化,得到一级指标的权重向量ω 为(0.187 7,0.046 9,0.091 0,0.580 6,0.093 8),运用公式λmax=∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=5.002 9,依据公式CI=λ-n/(n-1)=0.000 7。查阅一致性检验RI 值表,知,当n=5 时,RI=1.12。因此CR=CI/RI=0.000 6<0.10,特征向量通过了一致性检验。

表2 一级指标重要程度判断矩阵

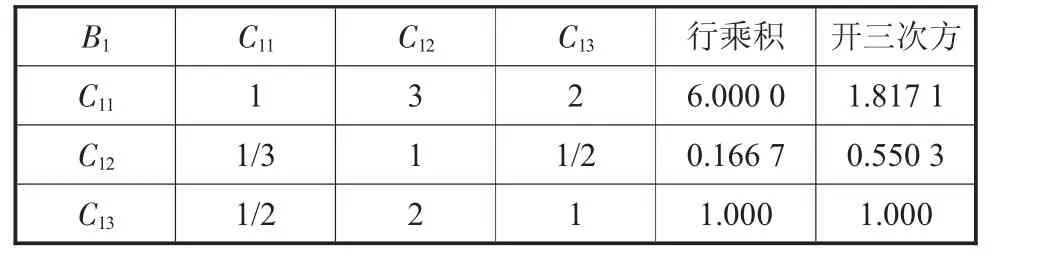

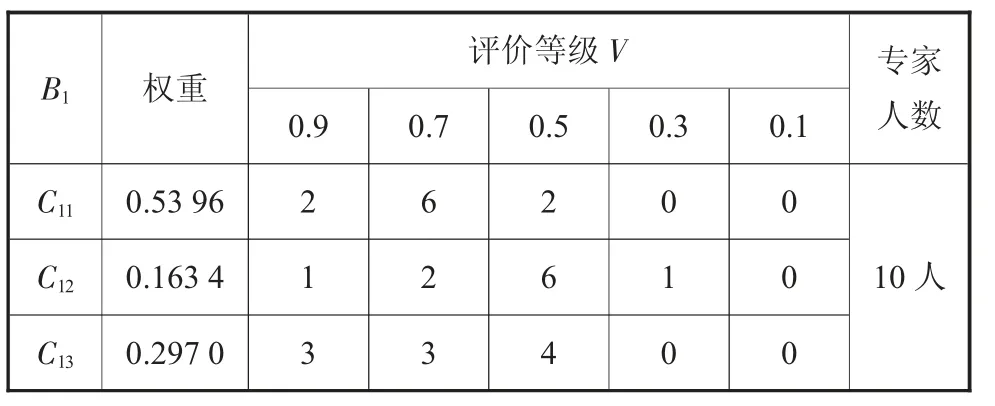

同理如表3 所示,物理安全包含的二级指标的权重向量ω 为(0.539 6,0.163 4,0.297 0),运用公式λmax= ∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=3.009 2,依据公式CI=λ-n/(n-1)= 0.004 6。查阅一致性检验RI 值表,当n=3 时,RI=0.52。因此CR=CI/RI=0.01<0.10,即特征向量通过一致性检验。

表3 物理安全包含的二级指标重要程度判断矩阵

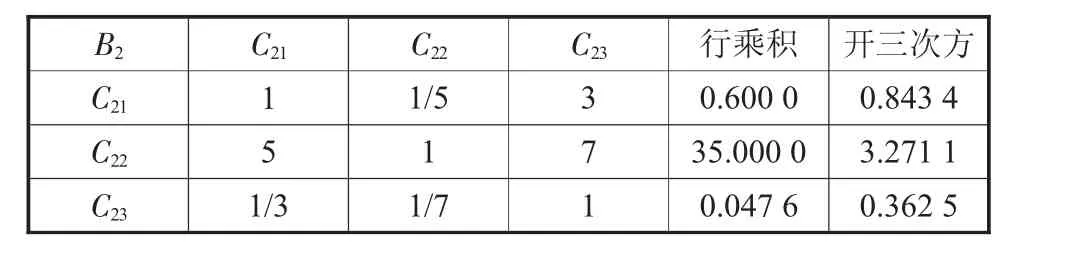

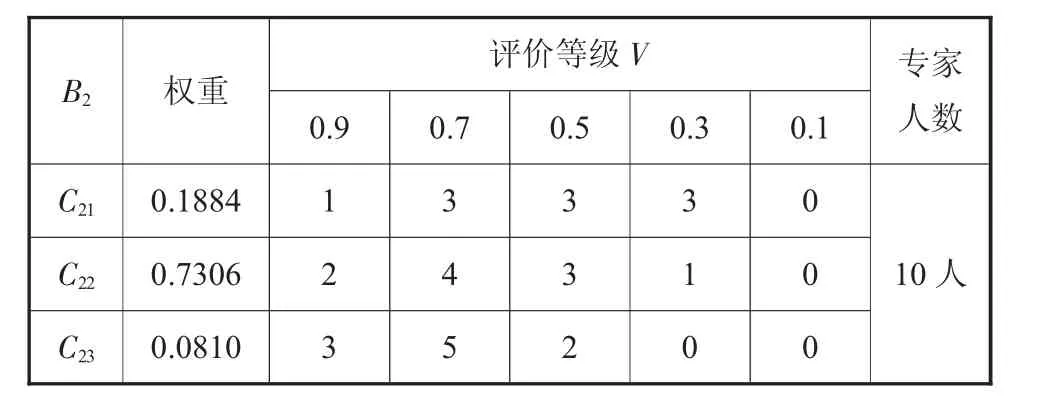

同理如表4 所示,得管理安全所包含的二级指标的权重向量ω 为(0.188 4,0.730 6,0.081 0),运用公式λmax=∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=3.064 9,依据公式CI=λ-n/(n-1)= 0.032 4。查阅一致性检验RI 值表,当n=3 时,RI=0.52。因此CR=CI/RI=0.062 4<0.10,即特征向量通过一致性检验。

表4 管理安全包含二级指标重要程度判断矩阵

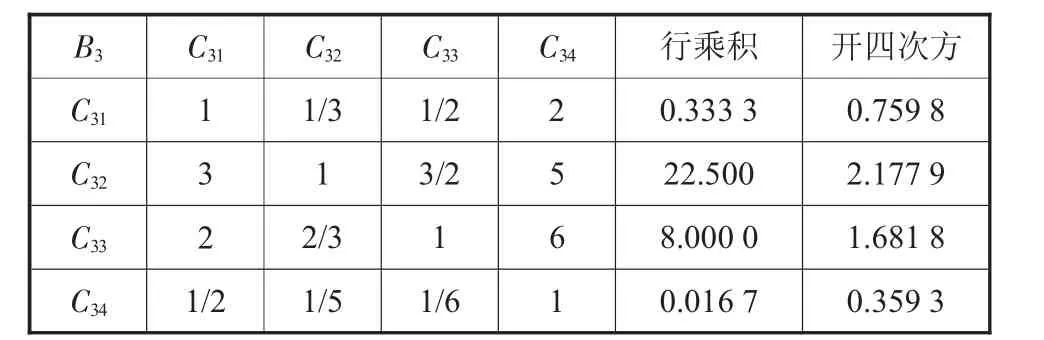

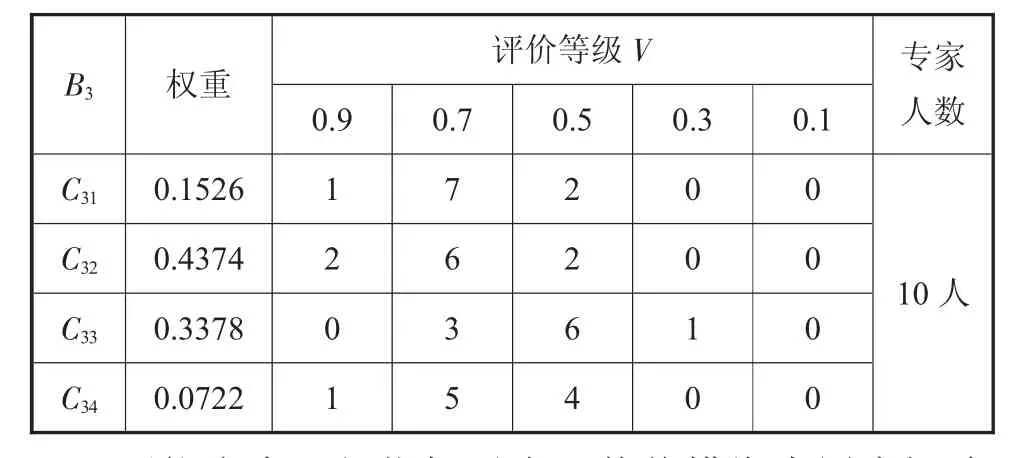

同理如表5 所示,得网络安全所包含的二级指标的权重向量ω 为(0.152 6,0.437,0.337 8,0.072 2),运用公式λmax=∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=4.034 1,依据公式CI=λ-n/(n-1)=0.011 4。查阅一致性检验RI 值表,当n=4 时,RI=0.89。因此CR=CI/RI=0.012 8<0.10,即特征向量通过一致性检验。

表5 网络安全包含二级指标重要程度判断矩阵

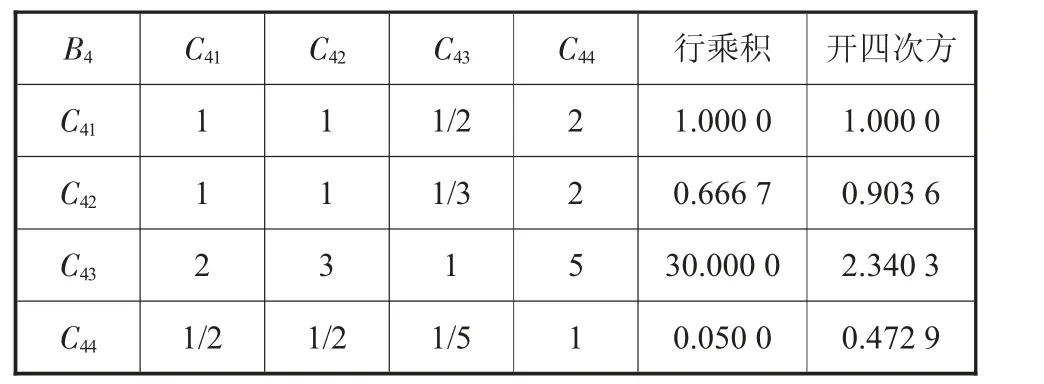

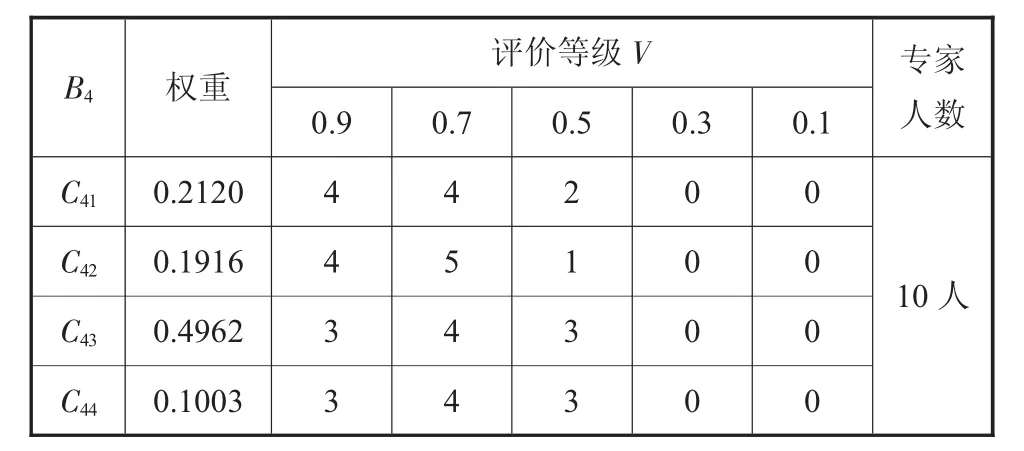

同理如表6 所示,得运维安全二级指标的权重向量ω 为(0.212 0,0.191 6,0.496 2,0.100 3),运用公式λmax=∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=4.015 49,依据公式CI=λ-n/(n-1)=0.005 2。查阅一致性检验RI 值表,当n=4 时,RI=0.89。因此CR=CI/RI=0.005 8<0.10,即特征向量通过一致性检验。

表6 运维安全包含二级指标重要程度判断矩阵

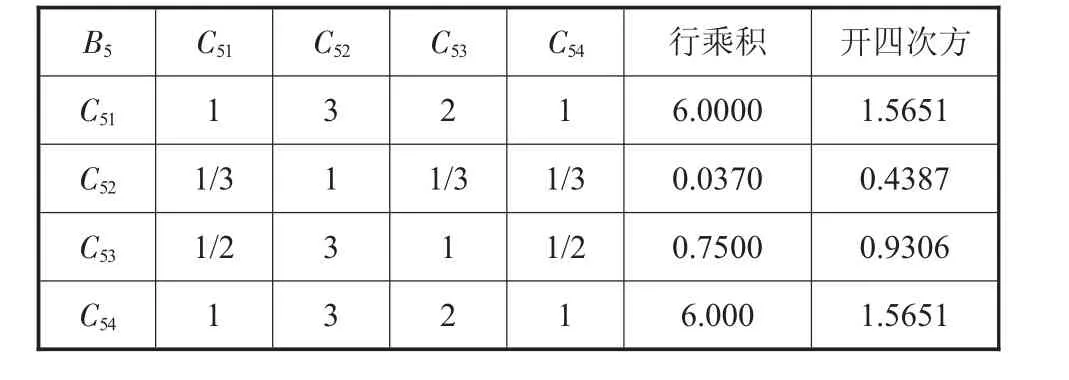

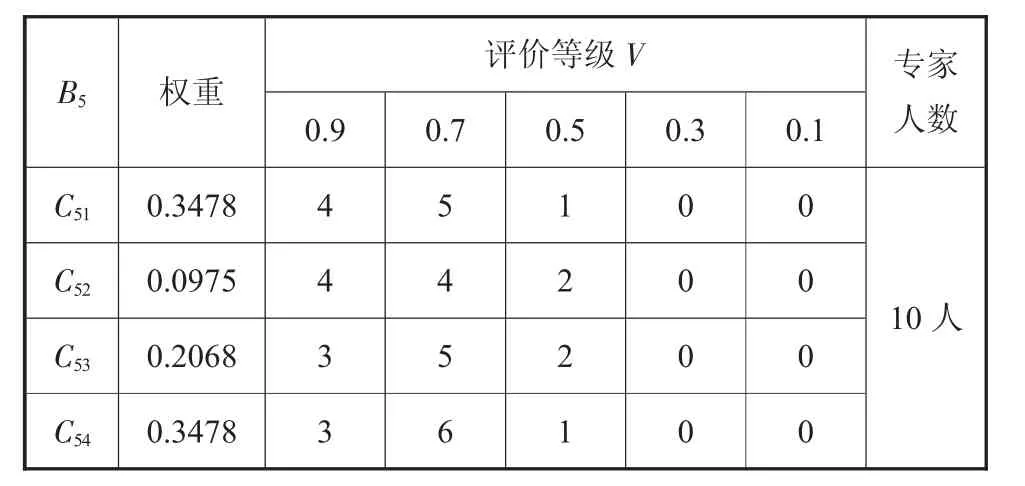

同理如表7 所示,人员安全二级指标的权重向量ω 依次为(0.347 8,0.097 5,0.206 8,0.347 8),运用公式λmax=∑[(Ai·ωi)/nωi](Ai为指标的判断矩阵),求得判断矩阵最大特征值λmax=4.060 4,依据公式CI=λ-n/(n-1)=0.020 1。查阅一致性检验RI 值表,当n=4 时,RI=0.89。因此CR=CI/RI=0.022 6<0.10,即特征向量通过一致性检验。

表7 人员安全包含的二级指标重要程度比较矩阵

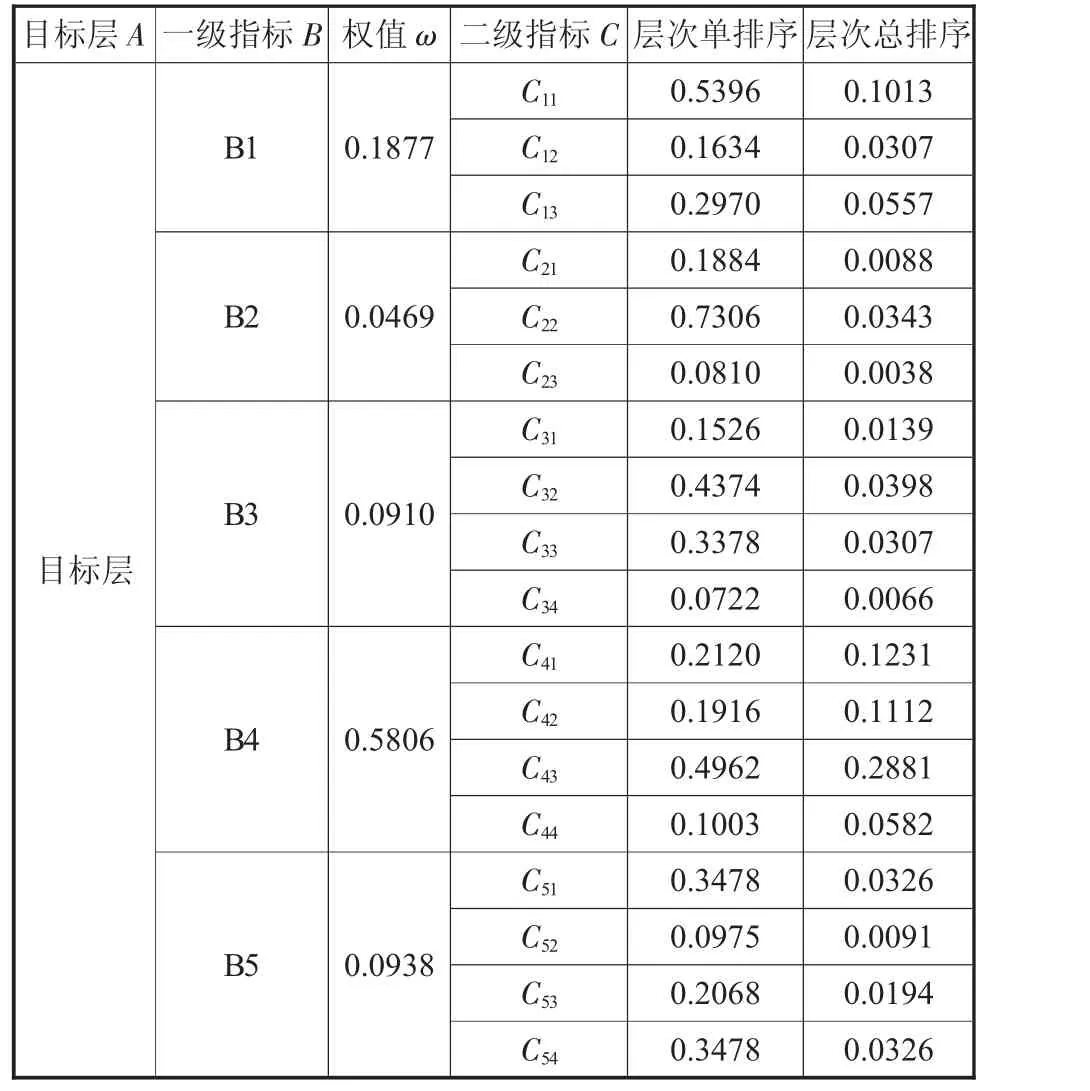

2.3 层次单排序与层次总排序

指标的层次总排序和层次单排序见表8。

表8 层次总排序

2.4 S 企业信息安全模糊综合评价应用

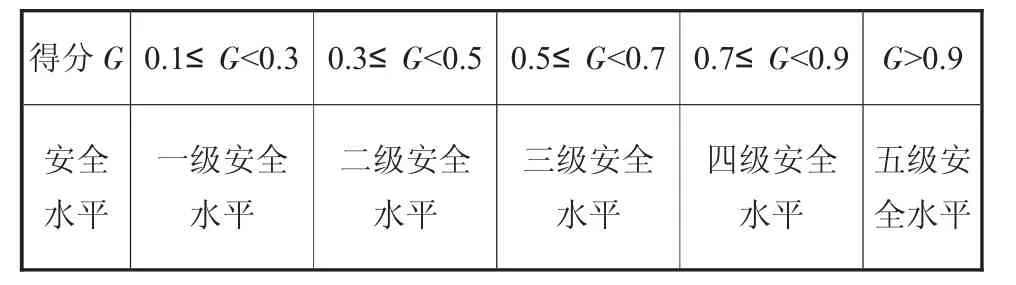

将评价集合定义为E=(E1,E2,E3,E4,E5)=(一级安全水平,二级安全水平,三级安全水平,四级安全水平,五级安全水平),各级对应的分值向量为L=(0.1,0.3,0.5,0.7,0.9),企业得分对应的等级如表9所示。

表9 企业信息安全评价分级标准

2.4.1 确定指标模糊综合评价隶属度矩阵

在确定指标的隶属关系时,邀请了10 位从事业信息安全管理的专业人员运用专家打分综合法对评级对象进行打分,然后对打分结果进行统计。(本文隶属度指的是针对每个等级的专家打分人数占总的专家人数的百分比。)

表10 专家对物理安全的评议结果表

物理安全二级指标对应评价值模糊隶属度矩阵

表11 专家对管理安全的评议结果表

管理安全二级指标对应评价值模糊隶属度矩阵

表12 专家对网络安全的评议结果表

网络安全二级指标对应评价值模糊隶属度矩阵

表13 专家对运维安全的评议结果表

运维安全二级指标对应评价值模糊隶属度矩阵

表14 专家对人员安全的评议结果表

人员安全二级指标对应评价值模糊隶属度矩阵

2.4.2 模糊综合评价集

将上述各个维度隶属度矩阵R 和其对应的权重集ω 进行矩阵乘法运算,得到模糊综合评价集F,即F=ωR[4]。

2.4.3 评价体系构建结果

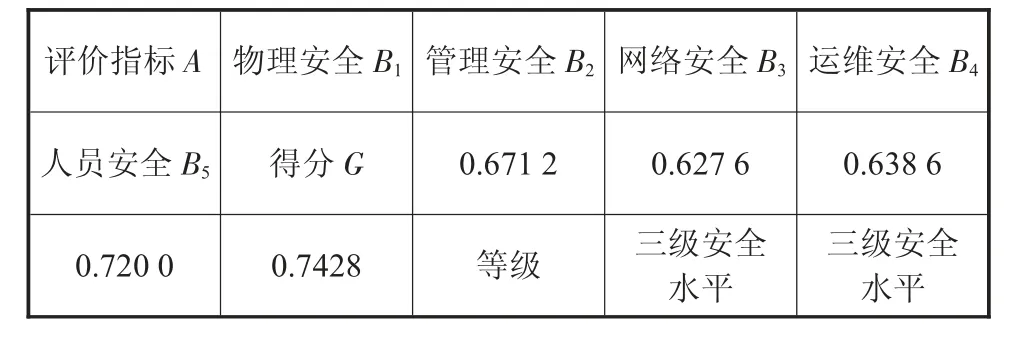

企业得分G=F*LT得到各个一级指标得分,以及企业信息安全水平综合得分。企业信息安全各个维度指标评级表见表15。

表15 S 企业信息安全各维度指标评级表

S 企业信息安全水平综合得分G=0.701 2,即三级安全水平。

3 评价分析

S 企业信息安全水平刚刚达到三级水平,属于中等水平,所以企业信息安全水平从各个方面都有待提高。在五大一级指标管理安全、人员安全、物理安全、网络安全、运维安全中,依据层次分析法的可知该企业的运维安全、物理安全、人员安全对企业信息安全影响较大,而管理安全、网络安全相对较小。又依据模糊综合评价法管理安全、网络安全处于三级水平,但其对信息安全影响相对较小,不必过多担心,而物理安全对信息安全影响较大,却只处于三级水平,企业领导层应该在该方面投入较多的关注,同时也要持续关注运维安全和人员安全。

4 结语

越来越多的研究者关注企业信息安全评价系统的研究,如何完善企业信息安全评价体系模型构建,精准客观地评价企业信息安全水平,对企业信息安全管理地发展具有深远意义。

1)限于篇幅限制,信息安全一级指标以及二级指标设置并不全面,可以更加全面更加深层次的设定指标,以便更加综合地评价S 企业信息安全体系。

2)本文获取数据的方法存在一定的主观性,数据源的不准确导致了评价结果的偏差,未来在获取数据上尽量减少偏差。

3)研究方法存在一定的、不准确性,可以从综合评价方法入手、研究如何更好的将定性评价转化为定量评价,更加精准的将定性评价定量化。