一种基于分级策略的电力营销大数据访问控制方案

张悦 田秀霞 颜赞成 卢官宇

摘要:随着科技的发展,金融业信息化程度不断提高,金融行业和电力营销平台在紧密结合的同时,增加 了用户与电力营销平台大数据(如客户基本档案数据、电能计量数据、电费回收数据等)的雙向互动.而这 种双向互动增加了数据泄露的风险.营销数据泄露会导致用电策略、电价等的错误制定,从而给电力企业 带来巨大经济损失,严重影响电力企业的经济效益.因此,需要采用访问控制机制来满足电力营销系统数 据交互的安全需求,从而保障电力企业的经济效益.提出了一个基于有序二兀决策图(Ordered Binary Decision Diagram, OBDD)的密文策略、基于属性加密(Ciphertext Policy Attribute Based Encryption, CP-ABE)分 级访问控制方案,解决了访问远程终端单元共享数据权限控制自主性过高的问题,并提高了数据访问的效 率及安全性.最后,安全分析和性能分析表明,所提访问控制方案相较于其他方案更高效安全.

关键词:电力营销;分级访问控制;有序二元决策图;基于属性加密的密文策略 中图分类号:TP309.7 文献标志码:A DOI: 10.3969/j.issn.1000-5641.2021.05.015

Power marketing big data access control scheme

based on a multi-level strategy

ZHANG Yue1, TIAN Xiuxia1, YAN Yuncheng2, LU Guanyu1

(1. College of Computer Science and Technology, Shanghai University of Electric Power, Shanghai 200090,

China; 2. College of Energy and Mechanical Engineering, Shanghai University of

Electric Power, Shanghai 200090, China)

Abstract: With the rapid proliferation of technology, the degree of informatization in the financial industry continues to increase. The integration of financial data with power marketing platforms, moreover, is accelerating the interaction between users and power marketing platform data (e.g., basic customer details, energy metering data, electricity fee recovery data). The increased interaction, however, leads to higher data transmission leakage which can result in incorrect formulation of power usage strategies and electricity prices. Therefore, to satisfy the security requirements for data interaction in power marketing systems and ensure economic benefits for the power company, we propose an Ordered Binary Decision Diagram (OBDD) based on Ciphertext Policy Attribute Based Encryption (CP-ABE). This multi-level access approach can reduce the autonomy of shared data authority control in the remote terminal unit and improve the efficiency of data access. In addition, based on security and performance analysis, the proposed access control scheme is both more efficient and more secure than other schemes.

Keywords: power marketing; multi-level access control; OBDD; CP-ABE

收稿日期:2021-08-09

基金项目:国家自然科学基金(61772327);国网甘肃省电力公司电力科学研究院横向项目(H2019-27(5);上海市 大数据管理系统工程研究中心开放课题(H2020-216)

通信作者:田秀霞,女,教授,硕士生导师,研究方向为机器学习与人工智能、数据安全与隐私保护.

E-mail: xxtian@shiep.edu.cn

0引 言

随着科技及金融业的不断发展进步,信息化成为金融业发展的趋势.国家电网和金融行业推出通 用共享、具有电力行业特色的大数据服务产品.通过综合分析企业用电数据及电费缴纳情况,建立 “能源企业白名单”,与金融机构征信数据进行关联,实现出贷方和融资方的供需匹配.这不仅能更大 程度地利用有价值的电力数据,同时能降低用能成本,推动电力企业良性健康发展[1].

为进一步实现共赢,国家电网对电力营销业务的管理精益化程度及信息的安全性提出了更高要 求,必须建设企业总部和分公司两级电力营销大数据平台,实现电力营销类信息系统业务数据实时数 据存储及访问,实现大量用户与营销平台进行信息双向互动.然而,双向互动的增多提升了隐私信息 泄露的风险.电力营销系统的远程终端单元存储着大量实时、高保真的营销数据,如客户名称、地址、 用电容量、电价电费、客户联系信息、客户基本信息、电能计量数据、电费回收数据等,恶意攻击者通 过读取和分析这些数据获得用户的用电习惯、企业的用电量、电力企业经济状况等隐私信息.恶意攻 击者还可以篡改关键数据,使得电力企业错误分析用电量、用电时间、用电区间等数据,进而制定错 误的用电策略、电价等,严重破坏金融行业与国家电网聚合的安全性,降低了电力企业经济效益,造成 金融行业重大经济损失12-41.

为保障国家电网和金融行业的信息化聚合,必须采用有效的访问控制机制,以保证电力营销数据 交互的安全性,实现对电力营销系统数据的安全访问[2-4].在电力营销数据安全访问中,现有的基于有 序二元决策图(Ordered Binary Decision Diagram,OBDD)15-61加解密方案不能对访问者和数据进行实 时分级处理,导致共享数据权限控制的自主性过高.而现有的分级访问控制方案[7-8]无法实时分级用户 和数据,且不适用于用户或数据的属性较多的场景.

为了解决共享数据权限控制自主性过高和不适用于属性较多的场景的问题,本文针对电力营销 数据属性繁多的特点,采用OBDD结构设计分级访问控制方案,提出了一种基于分级策略的电力营 销大数据访问控制方案.本方案解决了电力营销系统中远程终端单元隐私数据保护问题,保障了电力 企业经济效益.在远程终端单元将数据分级,并基于对应数据等级的OBDD加密数据,发送至主控制 中心.主控制中心中,基于用户等级的OBDD将访问者分级.主控制中心根据制定的等级访问规则决 定用户访问权限,用户是否能够获取密文取决于用户访问权限.最后,通过安全性分析和性能分析,得 到本方案能够有效降低共享数据权限控制的自主性,同时基于OBDD加解密数据,用户可以安全地 访问电力营销数据,从而保证国家电网和金融行业的安全聚合.

本文的贡献是首次将访问者和数据分级与OBDD结构相结合,实现了实时分级它们的访问等级, 保证了访问电力营销隐私数据的安全性.在不增加系統开销的情况下,本方案支持一个属性在同一策 略中的多次出现,并可以利用任何布尔操作自由描述分级策略.此外,本方案在属性较多的情况下使 用更加高效.以上所有特性使得本方案可以高效且安全地访问属性繁多、数量庞大的电力营销隐私数据.

1相关工作

Sahai等提出了一种模糊身份加密方案.它是一种支持阈值密钥策略的基于属性的加密方案 (Attribute Based Encryption,ABE),该方案支持细粒度数据共享.Goyal等[10]提出了两种概念:基于密钥 策略(Key Policy Attribute Based Encryption,KP-ABE)和基于密文策略(Ciphertext Policy Attribute Based Encryption,CP-ABE).在基于密钥策略中,密文与属性集合相关联,而密钥与访问策略相关联. 只要与密文相关的属性集合满足嵌入在密钥中的访问策略,密文就可以被恢复.在基于密文策略中, 密文与访问策略相关联,而密钥与一组属性相关.只要与密钥相关的属性集合满足嵌入在密文中的访 问策略,密文就可以被恢复.基于密文策略更适合实现基于属性的数据共享,因为它允许数据所有者 自己指定访问结构[11-12].本文使用基于密文策略设计本方案.目前基于密文策略的访问控制研究多采 用门、访问树和线性秘密共享协议(Linear Secret Sharing Scheme, LSSS)矩阵3类结构进行方案设计, OBDD结构使用较少.这3类结构能基本保证安全访问隐私数据,但也存在如下问题:

(1)门限结构运算单一,不能描述复杂的访问控制策略;

(2)访问树结构不适用于新型计算环境下用户数量和属性数量动态增长的场景;

(3)对于访问策略复杂的系统,LSSS结构消耗的计算资源过多.

Li等[5]2017年提出基于有序二元决策图(OBDD)的单授权CP-ABE方案,该算法无论总属性集 如何扩大,只要与访问策略相关的属性集不发生变化,计算损耗都不会增加,从访问结构的角度对计 算效率做了很大的改进.但是该方案是单授权的,并且没有实现用户、属性撤销.Edemacu K等[6]2020 年提出了一种新颖的表达性、效率和抗合作的访问控制方案,并具有即时属性/用户撤销功能.与门、 访问树和LSSS矩阵3类结构相比,OBDD具有如下优点:

(1)OBDD结构能制定复杂的访问控制策略;

(2)OBDD结构能应用于用户及属性数量实时变化的场景;

(3)OBDD结构能有效防止属性扩张,降低计算损耗.

2003年袁小芳[7]将系统用户依据角色的不同予以分级,在角色分级的基础上进行权限分级,有利 于权限的管理,也有利于系统自动实现权限的分配.2006年肖宝亮等提出的基于分级角色的访问控 制(Graded Role Based Access Control, GRBAC),通过动态改变等级,可以改变用户对不同授权资源 的访问.2009年康丽珠[13]提出了一种改进的基于角色的分级授权访问控制模型,成功地解决了基于角 色的访问控制模型的数据访问控制能力有限的问题,增强对数据访问的控制能力.2012年郭军[14]提出 了基于角色的访问控制分级授权管理模型.分级授权管理模型能更好地反映系统访问控制需求策略, 平衡了系统中管理人员的操作量,同时能抑制权限的滥用.2016年李莉等[15]在文献中提出了文件加密 存储分级访问控制方案,通过给用户、文件一定的等级分类,采用一定的分级访问控制策略,实现对共 享文件的分级访问控制;通过使用密码卡使文件按文件等级加密存储,保证文件存储及传输过程的安 全性.但该方案存在如下问题:

(1)该方案不能对用户和文件进行实时分级处理,共享文件权限控制自主性过高;

(2)利用密码卡第三方加密安全性不高.

2017年林曦等[16]在文献中提出了基于属性加密的文件分级访问控制方案,构造了一种基于LSSS 的新型属性加密算法,实现了文件的分级访问控制.但该方案存在问题如下:

(1)访问策略相关属性增多,会使得加解密的损耗变大;

(2)现有的分级访问控制方案不适用于属性较多的场景且不能实现实时分级.

为解决上述问题,本方案首次将用户和数据的访问等级分级与OBDD结构相结合,设计分级访问 控制方案,实现实时分级,保证访问电力营销隐私数据的安全性.

2预备知识

本章主要是后续章节的知识预备,分别介绍了双线性映射、决策双线性Difie-Hellman (Decisional Bilinear Difie-Hellman, DBDH)假设、OBDD结构和CP-ABE基本框架.本方案的安全模型以及安全 性分析是根据DBDH假设进行构造与分析的,分别在3.2节和第4章中.本方案的方案构造是根据双 线性映射、OBDD结构和CP-ABE基本框架进行设计的.

首先,本方案基于双线性映射定义设计加解密算法.双线性映射:设两个乘法循环群分别为 G、GT,它们的阶均为素数p, G的生成元为& e是双线性映射,即e:GxG4GT,且它满足

(1) 双线性 & G^v & G,e(ua ,vb~) = e(ub ,va) = e(u,v)ab ;

(2)可计算性V3i,32 & G ,都有有效算法可以计算出e(3U(2);

(3)非退化性 Vgi ,g2 ^ G,e(gi ,g(2) = 1 .

其次, 本方案基于 DBDH 假设构建安全模型, 并进行安全性分析. DBDH 假设: 假设双线性映射,e : G × G → GT a, b, c, z ∈ Z?p Z?是与素数 互素的所有类构成的集合, 的生成元为 , 存在两个数据组, 即 和 . 定義概率多项式时间 (Probabilistic Polynomial-Time Algorithm, PPT) 的算法为 A, Pr 为概率. DBDH 假设描述如下: 攻击者在任意的概率多项式时间段中无法分辨出数据组 和数据组 . 将攻击者在任意的概率多项式时间段中求解 DBDH 问题的成功概率用 表示, 定义式为

Adv = Pr[A(ga,gb,gc,e(g,g)abc) = 1]- Pr[A(ga,gb,gc,e(g,g)z) = 1]| .

若Adv可以忽略,则假设的DBDH问题成立.

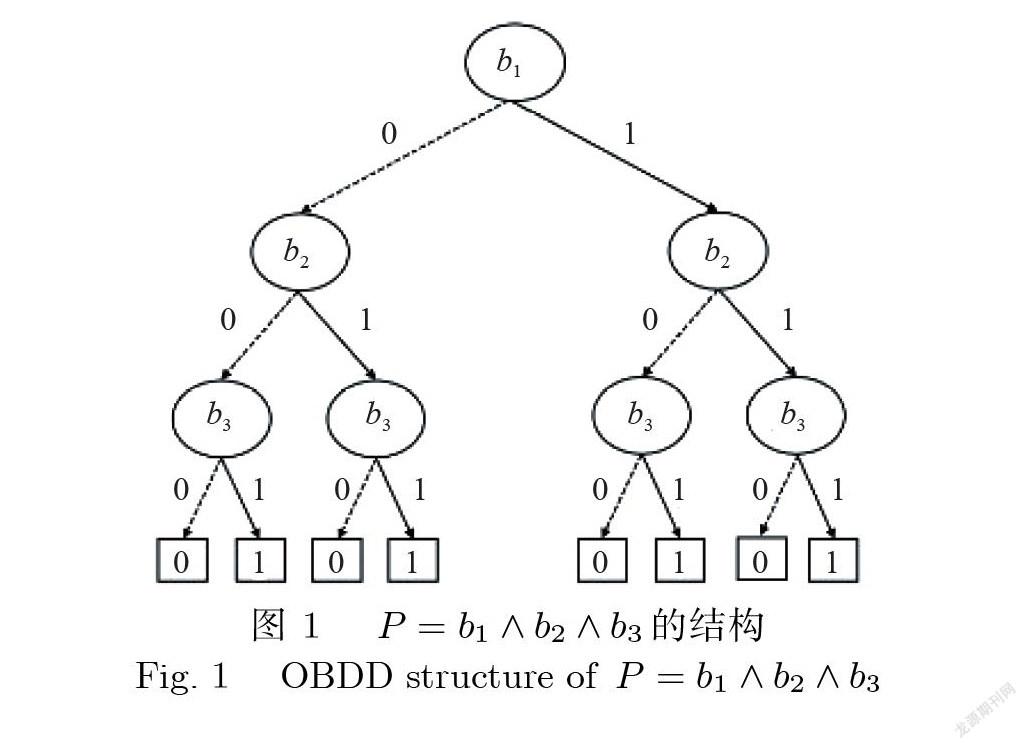

此外,本方案基于OBDD结构描述访问策略和分级策略,并设计基于OBDD结构的加解密算法 和基于OBDD结构的分级用户和数据算法.OBDD结构是一种特殊的表达结构,可以表达访问策略. OBDD包含的节点有根节点、非终端节点、终端节点.每条路径中包含的节点的属性不能重复,当路 径的终端节点为1时,称此条路径为有效路径.

本方案是将用户制定的访问策略先转化为布尔函数, 然后再根据布尔函数构建相应的 OBDD. 举例如下: P = b1 ∧ b2 ∧ b3( p为访问策略, 的属性表示为 ). 布尔函数表示为:f(b1, b2, b3) = b1 · b2 · b3 OBDD ={Nodeiid|id ∈ ID, i ∈ N}

,其中,N 为 OBDD 中的所有属性集,id 为非终端节点的序列数, 为节点,i 为当前节点属性的序列数.

最后,本方案基于CP-ABE框架设计加解密算法,框架的4种算法如下.

(1)初始化算法属性机构运行该算法生成公钥(Public Key,PK)和主密钥(Master Key,MK).

(2)加密算法数据所有者的运行算法加密明文m生成密文(Cipher Text,CT).

(3)用户密钥生成算法属性管理机构根据用户提供的属性集运行算法生成用户密钥(Secret Key,SK).

(4)解密算法数据用户运行算法,使用用户密钥SK解密密文CT.

3系统模型及安全模型

本章将讨论基于OBDD设计的新型分级访问控制方案的系统模型、算法构造和实例概述等相关 内容.

3.1系统模型

基于OBDD的属性集加密分级访问控制方案模型如图3所示,本方案被应用于电力营销智能终 端设备中隐私数据的保护.本方案包括智能终端设备单元、地区控制中心、主控制中心、用户、属性管 理机构(Attribute Authority System,AAS)、认证机构(Certification Authority,CA).

(1)智能终端设备单元用于储存智能终端设备采集的营销数据,包括营销数据集(电费电价、客 户基本信息、电能计量数据、用电容量)、文件分级单元、加密单元.接收地区控制中心访问请求后,在 数据分级单元将营销数据分级,在加密单元将营销数据加密.

(2)地区控制中心包括地区数据库,作用是实现智能终端单元与主控制中心之间的信息交互.

(3)主控制中心包括主数据库、用户分级单元、等级访问规则,实现单独与用户进行信息交互. 接收用户的访问请求后,在用户分级单元将用户分级,在等级访问规则单元明确用户访问权限.

(4) 用户用户用唯一身份进行身份认证,身份认证通过后获取私钥,并且用一个属性集标记, 解密过程用属性遍历访问结构,遍历成功后获取明文.

(5)AAS每个机构管理不同的属性集,解密过程中,为用户生成密钥,属性撤销后,属性管理机 构会更新相应参数.

(6)CA CA是诚实的、用于认证用户身份的机构,用于记录撤销属性的用户.CA不参与访问过 程中涉及的算法,不具备任何解密或获取密钥的能力.

3.2安全模型

为了证明本方案的安全性,构造了安全模型,使Challenger和Adversary进行安全博弈.本方案定 义了一个选择明文攻击(Chosen Plaintext Attack, CPA),即挑战者接收并处理来自Adversary的所有 查询.如果在概率多项式时间内,可以忽略敌手赢得安全博弈的优势,我们的方案被认为是安全的,博 弈进行如下:

(1)开始挑战者MN收到攻击者发送的访问策略OBDD& .

(2)初始化Adversary选择访问策略OBDD6和属性集6",并向Challenger提出挑战.

(3)系统建立Challenger将系统参数进行初始化后,Challenger保存密钥,同时Adversary将接 收到Challenger传递的公钥.

(4) 查询阶段1 Adversary可以通过每次向Challenger发出用户属性集6和用户标识来运行 算法密钥生成算法查詢密钥,遍历访问策略OBDD6,若访问策略不能被属性集6满足,即51= OBDD6 时,则会循环遍历.

(5) 挑战阶段信息被媽和Mi两个等长的消息加密,Mq和Mi由Adversary随机生成.Challenger 接收到加密后的信息,比特值c G {O, 1}由随机投掷硬币选择,加密消息Mc .最后,Adversary接收到 Challenge发送的加密后的密文.

(6)查询阶段2同查询阶段1.

(7) 猜测阶段Adversary猜测c的值c,若c = c则返回值为O,若c = c则返回1. Adversary取得 安全博弈成功的概率为|巧[c = c'] - 1|.

3.3方案构造

根据数据分级的访问需求制定访问策略,转化为布尔函数,最后生成OBDD6 (—级有序二元决策 图OBDD^、二级有序二元决策图OBDD^……).根据用户分级的访问需求制定访问策略,转化为布 尔函数,最后生成OBDDa (—级有序二元决策图OBDDai、二级有序二元决策图OBDDa2……).运行 接下来的算法实现电力营销数据的访问控制.具体算法样例分析如图4所示.

(1)初始化算法AAS输入安全参数A,生成公共参数PK和密钥MK.与策略相关的属性为m, 双线性映射e : G × G → GT G的生成元为g;当前属性机构记为k,k包含的与访问策略相关的属性 为 ^,fc从 中随机选择yk, tk0, tk1 , · · · , tk(Uk?1) , t′k0, t′k1 , · · · , t′k(Uk?1),Tki (tki ), T′ki (t′ki )则可计算出Tki = gtki , T‘ki = gt′ki分别对应属性的正值和负值.

公钥PKk = (e, g, e(g, g)yk ,((Tki, T′ki )|i ∈ Uk ));密钥 MKk = (yk,((tki, t′ki )|i ∈ Uk ))

(2)用户分级算法用户向主控制中心发出访问请求,主控制中心基于OBDDa对用户进行分级处 理并将分级结果a传输至地区控制中心.以一级用户二元决策图为例,OBDDai&递归过程如图5所示.

(3)数据分级算法智能终端设备单元中的文件分级单元基于OBDD&对用户访问的营销数据进 行分级处理并将分级结果6传输至分级访问规则单元.以一级数据二元决策图为例,OBDD^的递归 过程如图6所示.

(4)数据加密算法智能终端设备单元中的加密单元对数据进行加密.密文发送至地区控制中心, 并将营销数据分级结果传输至等级访问规则中.以一级文件为例,选取数据分级算法遍历出的等级对 应的访问结构OBDD6i作为加密使用的结构.设rook 4 1表示OBDD6i的有效路径,Eb = {E(b1,0), E(b1,1), · · · , E(b1,f?1)}为有效路径的集合,从g随机选择秘密值s,数据明文为m,路径相关的属性集 合用/表示.c^(ti /)表示与每条有效路径相关的密钥组件.计算过程如下:

(5)访问权限等级比较算法在智能终端设备中,等级访问规则单元比较用户和数据的等级,明 确访问权限.以一级数据为例,若用户具有访问权限,由地区控制中心向主控制中心发送访问的数据 文件密文CTbi.等级对比流程如图7所示.

若输出1,则用户具有数据访问权限,地区控制中心将密文发送至主控制中心,进而将密文发送给 用户.若输出0,则用户不具有数据访问权限,地区控制中心将发送至主控制中心,进而发送至用户.

(6)用户密钥生成算法AAS利用身份通过CA验证是否发生用户属性撤销.若用户属性不在CA 的维护列表内,则发生了用户属性撤销,反之无用户属性撤销现象.若发生用户属性撤销,算法结束, 密钥8^)1无法生成,反之则生成用户密钥,将密钥发送至用户.以代表属性机构fc从%中随机选择的 指数.遍历属性集厂若则苎=乃;若表示为密钥组件.SK^表示用户密钥似互,O =

(7) 用户解密算法用户对密文进行解密处理,利用身份通过CA验证是否发生用户属性撤 销.若用户属性不在CA的维护列表内,则发生了用户属性撤销,反之无用户属性撤销现象.若发生用 户属性撤销,算法结束,用户解密失败,反之则进行解密.以一级数据二元决策图为例,遍历OBDD^W 过程如图5所示.4 1代表用户属性集满足访问策略,即为有效路径.乓6i,/)代表有效路径的参 数.若解密结束,结束遍历,获得明文M.解密计算如下:

(8)属性撤销算法用户发生属性撤销,会更新相关算法.首先,在系统初始化阶段,属性机构更 新密钥对的生成.其次,在用户分级阶段,主控制中心更新用户等级a及输出的OBDD^.最后,根据数 据加密算法更新密文,根据用户密钥生成算法更新用户密钥.

举例说明如下:设用户B的属性&i发生撤销,对应管理该属性的属性管理机构生成随机数生成密钥对(pui)为(P1. Lpi名),公钥中的(pui) = ,更新用户等级a和OBDD6l,进

而更新OBDD6l上与属性&1相关的有效路径密钥组件如(61/).

(9)用户撤销算法CA验证用户是否在自己的维护列表内,判断用户集{*屯*如}是否发生撤 销,若发生撤销会重新运行加密算法,运行密钥生成算法.

3.4方案实例概述

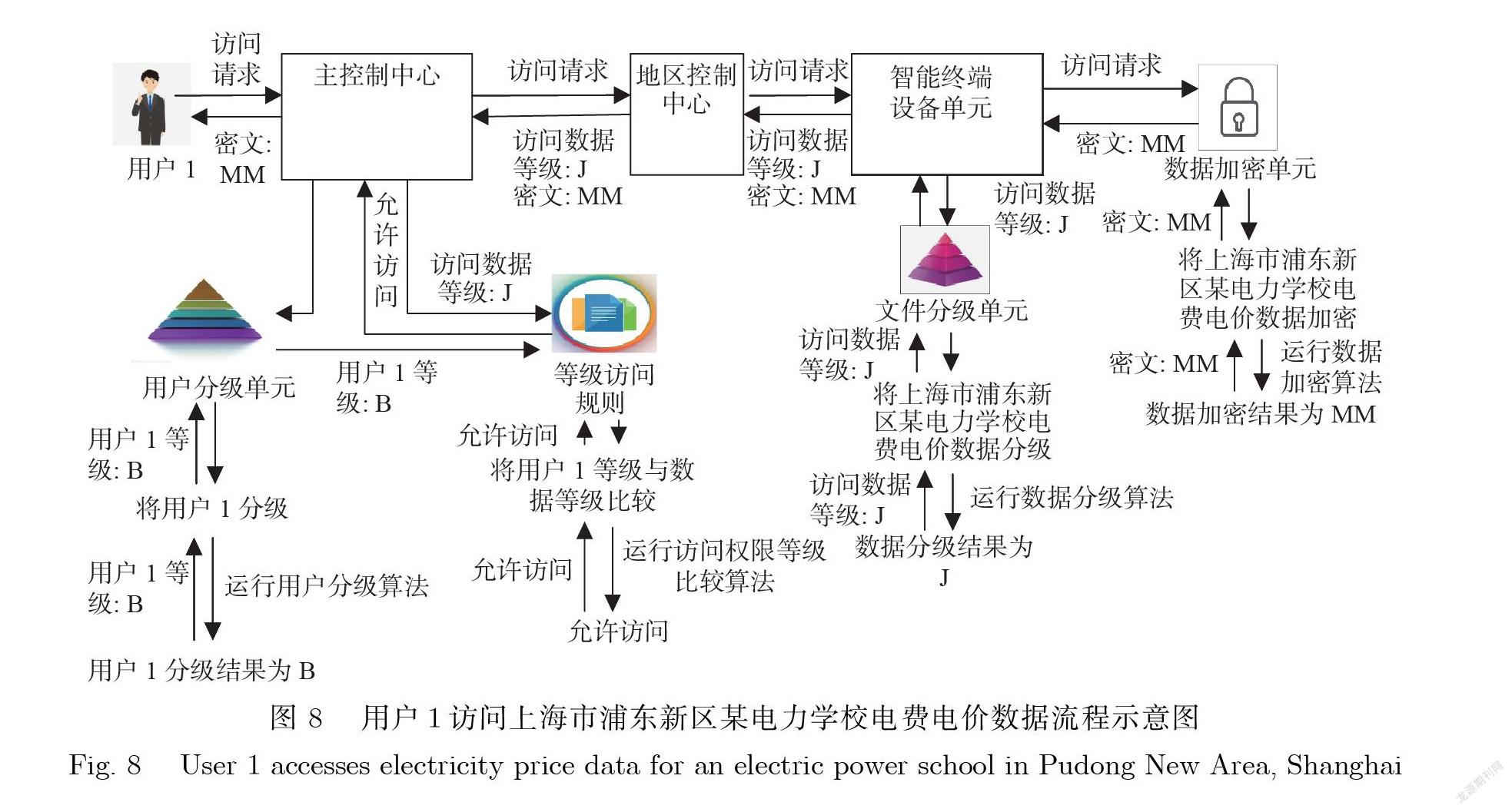

图8所示为本方案的一个实例:用户1需要访问上海市浦东新区某电力学校电费电价数据.首先 用户1发送访问请求至主控制中心,主控制中心将用户1的访问请求发送至地区控制中心,同时运行 用户分级算法将用户1分级,将用户1分级结果B存储至等级访问规则中.随后,地区控制中心将用 户1的访问请求发送至智能终端设备单元.智能終端设备单元运行数据分级算法,将上海市浦东新区 某电力学校电费电价数据分级,存储数据分级结果为J,同时运行数据加密算法,将上海市浦东新区某 电力学校电费电价数据加密,存储密文MM.随后,智能终端设备单元将数据分级结果J以及密文 MM传输至地区控制中心,地区控制中心将数据分级结果J以及密文MM传输至主控制中心.主控制 中心运行访问权限等级比较算法,若用户1的等级满足访问等级,主控制中心将密文MM传输至用 户1.此访问控制过程结束.

4安全性分析

本章将基于OBDD结构设计的分级访问控制方案进行安全性分析.

串谋攻击若发生属性撤销,本方案可以有效抵抗串谋攻击.由于可以更新密钥组件 0 ,从而避免了属性撤销而用户密钥未更新的情况发生.

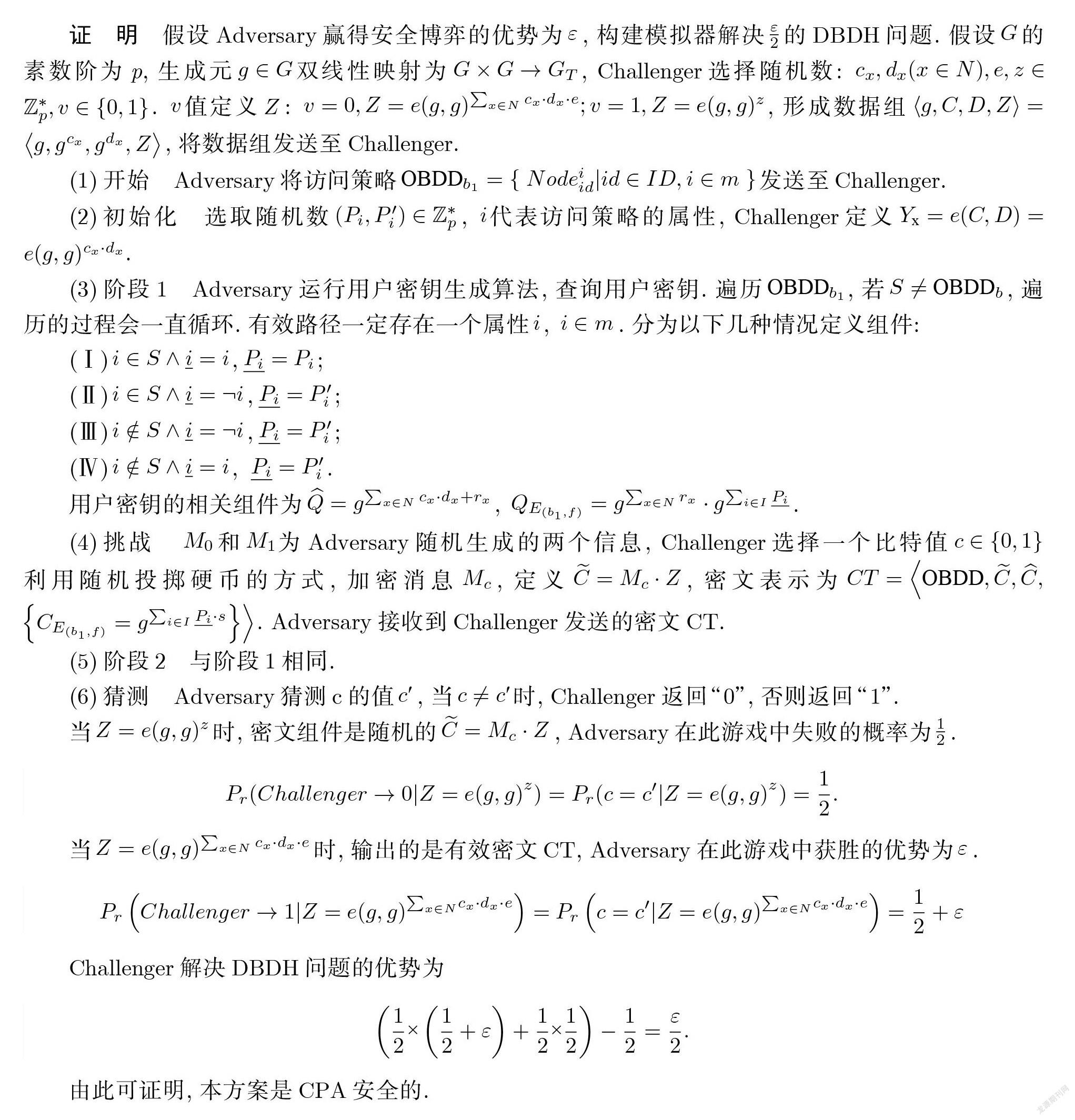

CPA安全本方案的安全性由DBDH假设证明.关于本方案,m表示访问策略相关属性的总个 数,#为属性机构的总个数.z表示当前属性机构,K代表与z管理的访问策略相关的属性的个数,即∑Ux = m.

定理1如果在概率多项式时间内,可以忽略Adversary赢得安全博弈的优势,我们的方案被认 为是安全的.

证明假设Adversary赢得安全博弈的优势为e ,构建模拟器解决f的DBDH问题.假设G的 素数阶为p,生成元g ∈ G双线性映射为G × G → GT,Challenger选择随机数:cx, dx(x ∈ N), e, z ∈,Z?p, v ∈ {0, 1}.v 值定义 Z : r = e(ASOz,形成数据组?g, C, D, Z? =?g, gcx , gdx , Z?,将数据组发送至 Challenger.

(1)开始 Adversary 将访问策略 OBDDbi ={ |id G i G m }发送至 Challenger.

(2) 初始化选取随机数(Pi, Pi′) ∈ Z?p;, i代表访问策略的属性,Challenger定义Yx = e(C, D) = e(g, g)cx·dxe(g, g)Cx dx .

(3) 阶段1 Adversary运行用户密钥生成算法,查询用户密钥.遍历OBDD6l,若S^OBDDb,遍 历的过程会一直循环.有效路径一定存在一个属性i, i G m.分为以下几种情况定义组件:

(Ⅰ)i ∈ S ∧ i = i, Pi = Pi ;

(Ⅱ)i ∈ S ∧ i = ?i, Pi = Pi′ ; i /∈ S ∧ i = ?i Pi = Pi′

(Ⅲ) , ; i /∈ S ∧ i = i Pi = Pi′.

(Ⅳ)i /∈ S ∧ i = i Pi = Pi′

用户密钥的相关组件为$ = gEx^Cx—dx+rx,如?乃=gEx^rx .gE^ — .

⑷挑战 和Mi为Adversary随机生成的两个信息,Challenger选择一个比特值c G {0,1} 利用随机投掷硬币的方式,加密消息Mc,定义(5 = Mc.Z,密文表示为CT= (5)阶段2与阶段1相同. (6) 猜测 Adversary猜测c的值c,当c = c时,Challenger返回“0”,否则返回“ 1”. 当Z = e(g,g)z时,密文组件是随机的(5 = Mc . Z,Adversary在此游戏中失败的概率为1 . Pr(Challenger → 0|Z = e(g, g)z) = Pr(c = c′|Z = e(g, g)z) = 12. 当Z = e(g,g)ZxeW Cx+dx+e时,输出的是有效密文CT,Adversary在此游戏中获胜的优势为e . Pr (Challenger ^ 1|Z = e(g,g)J:Cx dx ^ = Pr (c = c'lZ = e(g,g)J:Cx dx ^ = I + e Challenger解决DBDH问题的优势为 由此可证明,本方案是CPA安全的. 5性能分析 本章将基于OBDD设计的新型分级访问控制方案与现有的其他方案进行性能对比. 将本方案和其他方案16,15-161的分级方式、加密方式、加密结构的特征进行分析比较,如表1所示. 文献[16]的分级使用两类属性加密策略,基于LSSS加解密.文献[15]的分级方式使用指定的4个等 级根据其重要程度划分等级,利用密码卡加解密.文献[6]虽然加密结构与本文相同,但无分级处理, 会导致共享数据权限控制自主性较高.而本方案分级方式采用基于OBDD属性分级,实现实时分级, 并且可以同时实现访问控制过程中的基于OBDD加解密. 与此同时,为了易于描述,我们使用了一些符号.参数定义见表2. 为了进一步衡量方案性能,一般采用密钥生成复杂度和加解密复杂度两个指标进行衡量.从表3 可以看出,本方案密钥生成算法和解密算法的时间复杂度均为0(1);特别的是,密钥生成算法只需要 在中取两次幂,而解密算法只需要在Gi中取两次幂和两个双线性对计算.并且,密钥的大小是一 个常数,而不是属性个数的函数.这些特性将大大减轻授权机构生成密钥的负担,减少授权机构与解 密机构之间的通信流量,实现快速解密.此外,加密算法的复杂度与OBDD中包含的有效路径的数量 有关,而与属性的数量无关;尤其是在OBDD访问结构包含的有效路径数量很少的情况下,这些因素 将提高密文加密和共享的效率. 进一步对本方案与现有方案进行了理论计算成本分析,存储损耗包括存储用于加密明文的公钥 和用于解密密文的密钥.通信损耗只考虑上传密文的消耗.此次实验,主要对文献[16-17]与本文方案 的存储损耗、通信损耗和计算损耗进行了比较,结果见表4、表5. 表4描述了本方案与文献[16-17]在存储和通信性能方面的比较.本方案公钥和私钥的空间与访 问策略属性集的大小有关.若解密成功,则文献[16-17]中存储损耗大于或等于本方案的存储损耗.若 解密失败,文献[16-17]的私钥存储损耗小于本方案的私钥存储耗损,但文献[16-17]的公钥存储损耗 大于本方案的公钥存储耗损.在通信损耗方面,本方案不受属性机构数量的影响,而文献[16-17]则相反. 表5是两种方案在计算性能方面的比较.结果表明,在访问策略不变的情况下,本方案加密损耗 与解密损耗保持不变,而文献[16-17]的加密损耗与解密损耗与属性机构的数量和每个属性机构的管 理属性有关. 采用MATLAB进行实验,比较本方案和文献[16-17]的性能.固定心、心设置 W e[l,15].比较结果如图9所示.固定?r、W、W、设置[8, 22].比较结果如图10所示. 图9(a)表示本方案和文献[16-17]方案的加密时间与属性机构数量的关系,图9(b)表示本方案和文献 [16-17]方案的解密时间与属性机构数量的关系.图10(a)表示本方案和文献[16-17]方案的加密时间与 属性机构管理属性数量的关系,图10(b)表示本方案和文献[16-17]方案的解密时间与属性机构管理 属性数量的关系. 图9、图10所示的结果表明,基于LSSS的文献[16]方案和基于TREE的文献[17]方案的计算损 耗是会随着属性集和每个属性机构管理属性数量大小不断变化的,而基于OBDD的本方案计算损耗 是稳定的,且效率较高.本方案比文献[16-17]方案的性能更好,因为它执行的幂运算较少. 与此同时,将提出的方案与文献[16-17]方案对比了密钥生成时间.实验使用的是一台笔记本,处 理器为Intel Core i7 (2.60 GHzx4 cores),內存为8.00 GB,运行Windows 10操作系统.我们安装了 PBC和OpenSSL库、python 2.7和Charm-0.42|18]来实现实验对比.在实现过程中,我们使用了基于 512位基域的超奇异对称曲线(SS51(2)的160位曲线组.在每种情况下,实验结果为10次独立试验的 平均值,实验结果如图11所示. 图11显示了用户密钥生成的计算时间随用户属性数量的变化.可以看出,计算时间随着用户属 性数量的增加而增加.然而,与本方案相比,文献[16-17]方案增长更多.这是因为与文献[16-17]方案 相比,本方案不需要哈希运算. 综上所述,理论分析结合实验验证,证明了本方案相比于文献[6,16-17]方案更加安全高效. 6总结 国家电网和金融行业的聚合,增加了用户与电力营销大数据的交互风险,严重影响金融行业的信 息化发展和电力企业的经济效益,阻碍国家经济发展[19-2°].为聚合电力大数据和金融行业,保证营销数 据交互的安全性,针对电力营销数据属性多的特点,本文首次提出了一种基于分级策略的电力营销大 数据访问控制方案.本方案基于OBDD结构对隐私数据和用户进行分级处理,制定分级访问规则,确 定用户访问权限,降低了远程终端单元共享权限控制的自主性.同时,基于OBDD结构对隐私数据进 行加解密,实现了密文传输.最后,通过安全性和性能分析,证明了本方案是安全且高效的.运用本方 案可以保证营销数据的安全访问,正确分析用电容量、电能计量、电费回收等数据,获得准确的用户 用电习惯、企业用电量、电力企业经济状况等,据此制定合理的营销经营策略,提高电力企业经济效益. [参考文献] [1]张鄞吴·金融科技中数据安全的挑战与对策分析[J].科学与信息化,2020(3): 140-141. [2]KHALID H, SHOBOLE A. Existing developments in adaptive smart grid protection: A review [J]. Electric Power Systems Research, 2021, 191: 106901. [3]叶婉琦·大数据环境下电网信息安全技术分析[J].电子技术与软件工程,2020, 185(1(5): 239-240. [4]周一波,李战,庞潇.电力企业金融业务信息安全保障体系建设研究[C]//2012电力行业信息化年会论文集.中国电机工程学会电力信息化专业委 员会,2012:5. [5]LI L, GU T, CHANG L, et al. A ciphertext-policy attribute-based encryption based on an ordered binary decision diagram [J]. IEEE Access,2017. [6]EDEMACU K,JANG B,KIM J W. Collaborative ehealth privacy and security: An access control with attribute revocation based on OBDD access structure [J]. IEEE Journal of Biomedical and Health Informatics,2020. [7]袁小芳·一种基于用户角色一权限分级的访问控制模型[J].矿业工程研究,2003, 25(4): 30-32. [8]肖宝亮,顾春华,高小伍,等·基于分级角色的访问控制[J] ·华东理工大学学报(社会科学版),2006(1(1):1327-1330. [9]SAHAI A,WATERS B. Fuzzy identity-based encryption [C]//Proceedings of the Annual International Conference on the Theory and Applications of Cryptographic Techniques,Aarhus,Denmark. 2005: 457-473. [10]GOYAL V,PANDEY O,SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data [C]//Proceedings of the 13th ACM Conference on Computer and Communications Security,Alexandria,USA. 2006: 89-98. [11]邓宇乔,杨波,唐春明,等·基于密文策略的流程加密研究[J] ·计算机学报,2019, 42(5): 1063-1075. [12]王冬,李文,徐高升,等·一种大数据环境下的数据隐私保护策略及其实践[J].微型电脑应用,2013, 30(6): 6-8. [13]康麗珠,黄青松,刘利军·一种改进的基于角色的分级授权访问控制模型[J]·昆明理工大学学报(理工版),2009, 34(1): 39-42. [14]郭军·基于角色的访问控制分级授权管理的研究[D] ·西安:西安电子科技大学,2012. [15]李莉,史国振,王璇,等·共享文件加密存储分级访问控制方案的实现[J].网络与信息安全学报,2016, 2(7): 26-32. [16]林犧,韩益亮·基于属性加密的共享文件分级访问控制方案[J].燕山大学学报,2017, 41(5): 450-456. [17]WAN Z,LIU J,DENG R H. HASBE: A hierarchical attribute-based solution for flexible and scalable access control in cloud computing [J] · IEEE Transactions on Information Forensics and Security,2012,7(2): 743-754. [18]AKINYELE J A,GARMAN C,MIERS I,et al. Charm: A framework for rapidly prototyping cryptosystems [J]. Journal of Cryptographic Engineering,2013,3(2): 111-128. [19]黄宁玉,宋式斌,孙浩志·高校网上支付系统的访问控制模型研究及系统实现[J] ·华东师范大学学报(自然科学版),2015(S(1): 340-344. 李家治·云存储中基于属性的密文检索与访问控制[D] ·上海:华东师范大学,2015. (责任编辑:李万会)