面向边缘计算的隐私保护密钥分配协议

沈剑,周天祺,王晨,杨惠杰

面向边缘计算的隐私保护密钥分配协议

沈剑,周天祺,王晨,杨惠杰

(南京信息工程大学江苏省网络监控工程中心,江苏 南京 210044)

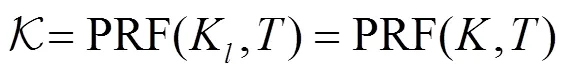

针对边缘计算多应用场景下的隐私保护问题,提出两种基于策略的密钥分配协议,所提出的协议基于约束伪随机函数的概念分别实现了轻量高效和灵活细粒度的策略选择。具体来说,基于GGM伪随机数生成器,构建前缀谓词策略的密钥分配协议,该协议可有效支持轻量高效的密钥分配,适用于单一网络环境下设备资源受限的应用场景。在此基础上,基于多线性对,构建位固定谓词策略的密钥分配协议,该协议可支持灵活细粒度的策略选择,适用于异构网络动态灵活的多设备场景。最后,通过形式化证明分析所提出协议的安全性。

边缘计算;隐私保护;约束伪随机函数;密钥分配

1 引言

随着物联网的发展和广泛应用,边缘计算以其低时延、高可靠、海量连接、异构汇聚等优点受到越来越多的关注。作为物联网的关键技术,物联网基础设施的建设将引起边缘计算的进一步发展。据统计,物联网连接数量在2018年开始爆发式增长。2010—2018年全球物联网设备数量高速增长,复合增长率达20.9%。预测2025年全球物联网联网设备将达到252亿个[1]。由此可见,边缘计算在未来几年内将迎来新的发展机遇,与此同时,将迎来新的挑战[2]。

边缘计算处理包括智能家居、智能驾驶、智慧安防等多种场景下的设备接入并需要为接入设备的安全通信提供保障,这就要求认证、签名、加密等密码技术的合理部署。在各种密码技术中,如何在公开的不安全的网络环境下产生通信双方共享的密钥是各种密码技术实施的关键。与此同时,随着人们隐私保护[3]意识的增强,边缘计算不但需要提供高可靠的安全访问,更需要在异构网络中为不同的应用场景提供灵活动态的隐私保护机制。共享密钥作为各种密码技术实施的前提,密钥分配[4]过程中的隐私保护将成为边缘计算环境下隐私保护的第一道关卡。

目前,密钥分配协议往往针对付费电视、视频会议、云存储等单一环境,无法直接应用于边缘计算动态多变的多场景环境。此外,现有的密钥分配协议大多基于身份基加密、认证、签名等密码体制,无法保障分配过程中的用户隐私。

1.1 相关工作

针对车联网中的密钥管理问题,文献[5]基于公钥基础设施提出了一种匿名密钥管理方案。然而,随着接入节点的增多和动态变化,证书的管理将变得低效而复杂。文献[6]提出了一种基于特殊组合结构的密钥协商方案,该方案可以为云环境下多用户数据共享安全提供保障,并且使用的对称平衡不完全区组设计结构可以极大地降低协商的通信开销。在此基础上,文献[7]提出了支撑匿名的群组密钥方案,能够保证云环境下的用户隐私安全。借助分布式并行计算,文献[8]提出了一种支持动态操作的密钥协商协议,能够保证车联网环境下多用户的安全交互。虽然上述协议实现了公开网络下多用户的密钥生成,然而,边缘计算中的付费应用或者访问控制机制往往需要多设备的集中管理或者分层结构模式。由此,密钥分配协议更适用于边缘计算中的集中管理结构。文献[9]提出了一种车联网中安全即时通信的密钥分配方案,然而,该协议仅能支持两方进行密钥分配。此外,密钥分配过程需要安全的通信信道。文献[10]提出了一种基于强化学习的群密钥分配管理技术,该协议能够支持群组用户的密钥分配,降低加解密时延。然而,缺少形式化的安全性分析和证明。

密钥作为边缘计算中安全传输、身份认证[11-12]以及数据加密的基础,为边缘计算的安全提供了有力的保障。同时,密钥分配过程中的隐私保护问题是实现边缘计算本地安全隐私保护的重要一环。基于策略选择的非交互式密钥分配是隐私保护的有效实现方案。具体来说,基于策略选择的非交互式密钥分配指的是:由复杂策略标识的一组用户可以非交互式地建立秘密组密钥,该密钥可用于组成员之间的安全通信。

1.2 本文工作

本文针对边缘计算异构网络中的隐私保护问题,提出了两种基于策略的密钥分配协议,所提协议可以实现轻量高效和灵活细粒度的密钥分配。本文的贡献总结如下。

(1)设计了基于约束伪随机函数的策略选择。针对边缘计算中的本地安全隐私保护问题,本文基于约束伪随机函数[13]的概念实现了密钥分配的策略选择。在此基础上,分别实现了边缘计算多应用场景的轻量高效和灵活细粒度的策略选择,为边缘计算多场景下的隐私保护提供技术支撑。

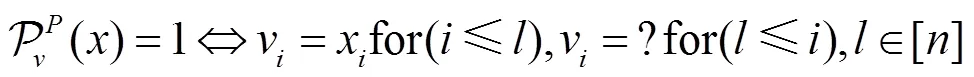

(2)提出了基于前缀谓词(prefix predicate)策略的密钥分配协议。针对单一网络环境下设备资源受限的场景中的密钥分配问题,本文提出了一种基于前缀谓词策略的密钥分配协议,该协议可以支持资源受限设备进行高效轻量的密钥分配。具体来说,基于GGM伪随机数生成器[14],构建前缀谓词约束的伪随机函数,并利用GGM的高效构建以及前缀约束的简单易实现的性质,有效支持边缘资源受限设备的高效密钥分配。

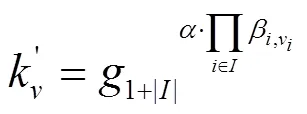

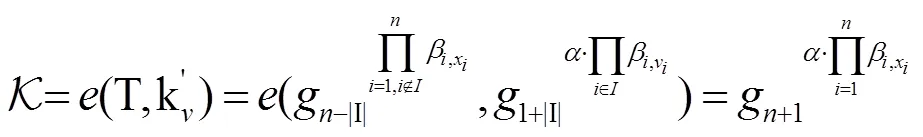

(3)提出了基于位固定谓词(bit fixing predicate)策略的密钥分配协议。针对异构网络动态灵活的多设备场景中的密钥分配问题,本文提出了一种基于位固定谓词策略的密钥分配协议,该协议可以支持动态灵活的策略选择。具体来说,基于多线性对,构建位固定谓词约束的伪随机函数,并利用多线性对分布计算的优点,巧妙地设计出一种支持动态灵活策略选择的密钥分配协议,有效支持边缘动态设备基于策略选择的密钥分配。

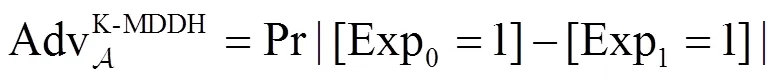

(4)形式化安全性证明。形式化定义密钥协商安全模型,模拟现实环境中攻击者所具备的能力。在此基础上,基于K-MDDH假设,在ROM模型下分析并证明所提出协议的安全性。

2 预备知识

本节介绍协议相关的密码学预备知识。

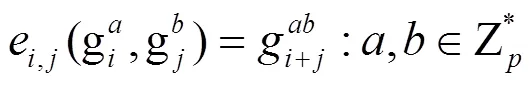

2.1 多线性对

2.2 伪随机函数

2.3 前缀谓词

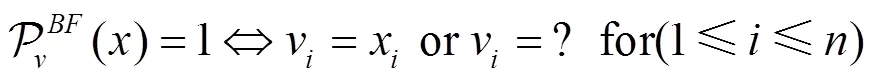

2.4 位固定谓词

2.5 基于策略的密钥分配

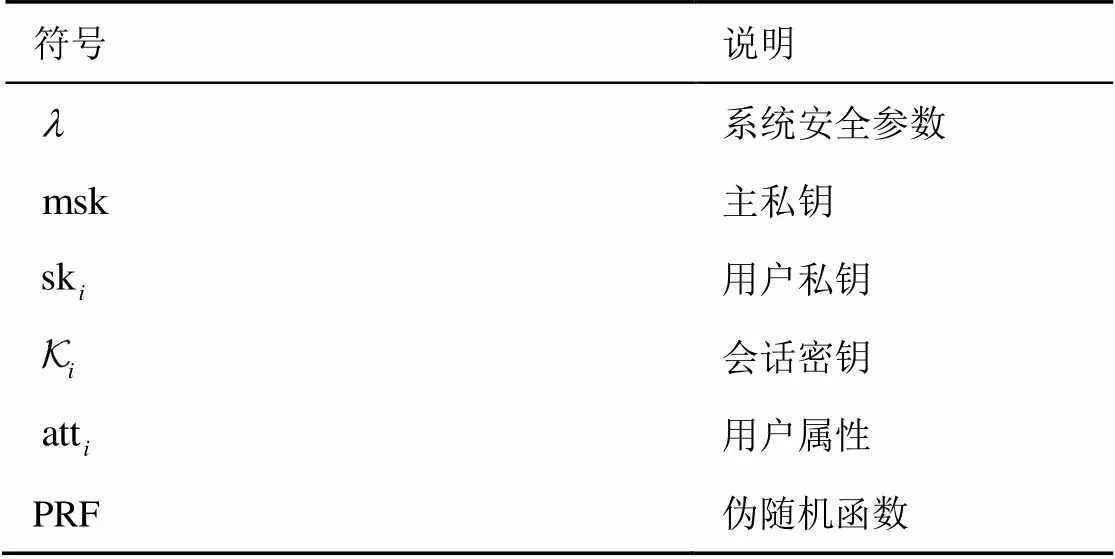

为方便读者阅读,表1给出了本文常见符号及其对应说明。

表1 符号说明

3 系统模型和安全模型

3.1 系统模型

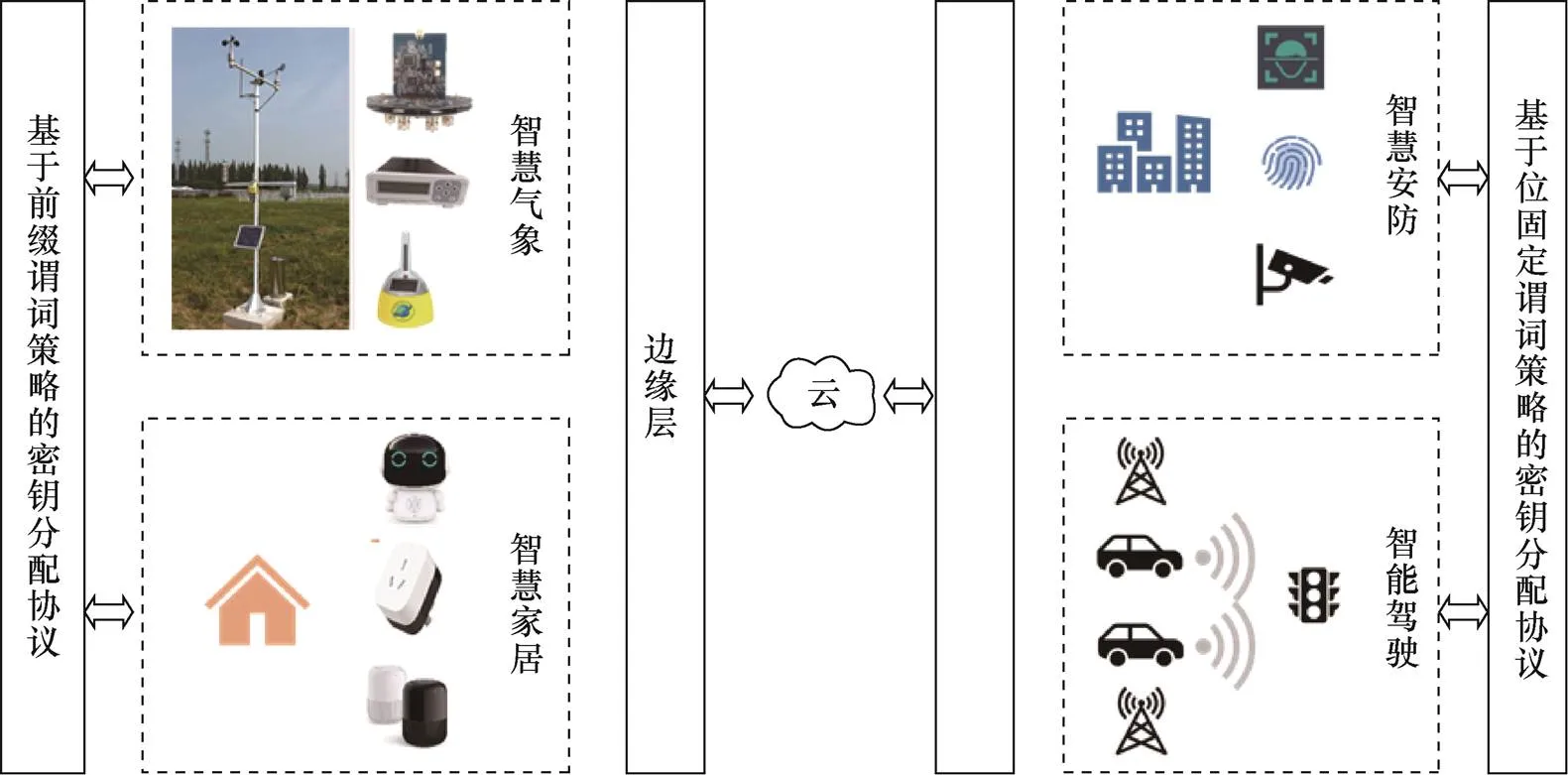

本文所设计的协议系统模型如图1所示。针对边缘计算中的不同需求设计基于前缀谓词策略的密钥分配协议以及基于位固定谓词策略的密钥分配协议。其中,基于前缀谓词策略的密钥分配协议具备轻量高效的特点,适用于智慧气象采集节点以及智能家居中的不同设备;基于前缀谓词策略的密钥分配协议具备灵活动态的特点,可有效支撑智慧安防以及智能驾驶中接入设备动态多变的特点。协议的实体主要包括边缘设备、边缘层和云。其中,边缘设备主要由智慧气象、智能家居、智慧安防、智能驾驶等传感器设备构成,设备间的安全通信或者共享需要密钥的支持;边缘层负责收集边缘设备的数据进行处理,边缘层与设备间的交互需要密钥保证安全;云负责存储和批量处理数据后向边缘设备进行反馈,云与边缘层的交互需要密钥对传输数据进行保护。

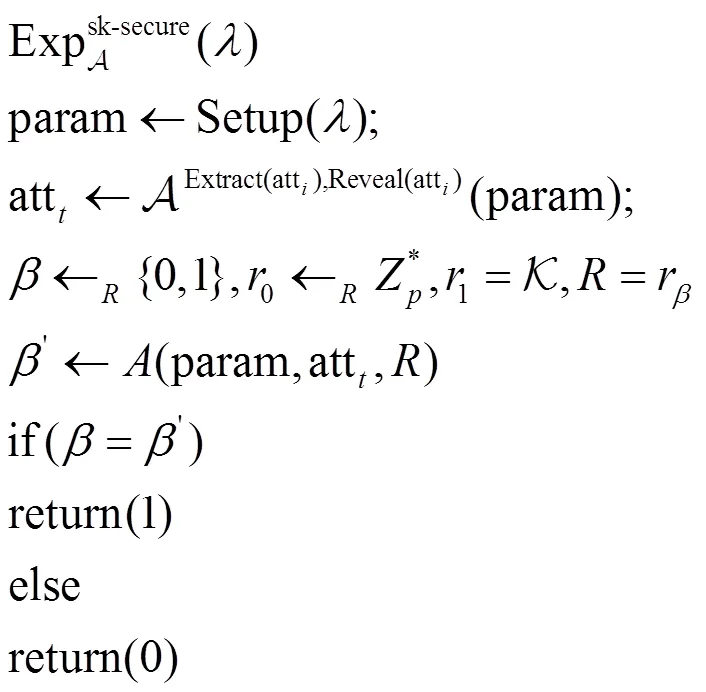

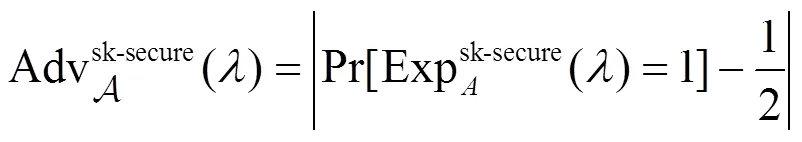

3.2 安全模型

本文所提出的密钥分配协议包括以下3个算法。

图1 系统模型

Figure 1 The system model

4 方案设计

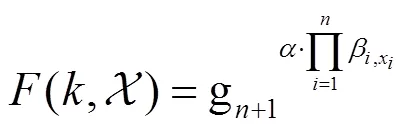

4.1 基于前缀谓词策略的密钥分配协议

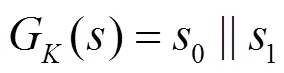

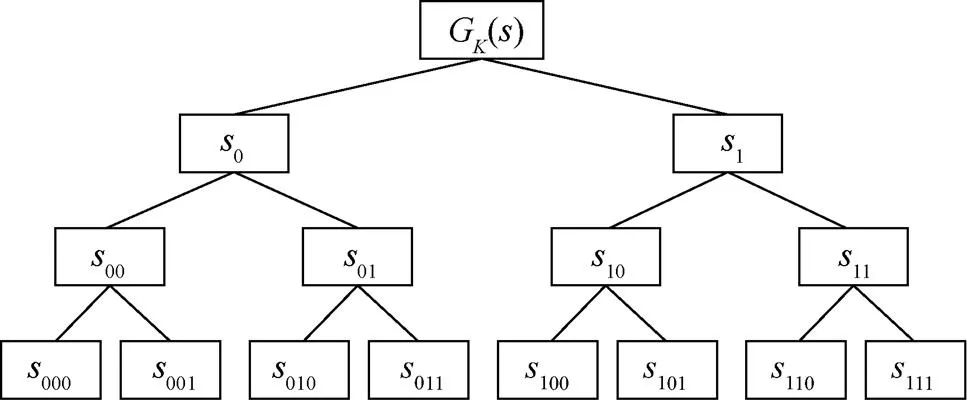

基于经典的GGM伪随机数生成器[12],本文提出了一种前缀谓词策略的密钥分配协议。协议具体包括以下4个步骤。

图2 基于扩展GGM函数的伪随机函数

Figure 2 The construction of the cPRF based on the extension of the GGM function

具体来说,扩展过程可以用一个二叉树表示,二叉树的根节点表示初始的输入值,即伪随机数生成器的初始密钥。之后,根据输入为0或1,二叉树向下不断迭代扩展。每个节点的左孩子节点为输入是0时的计算结果,右孩子节点为输入是1时的计算结果。每一轮的计算结果为下一层计算的输入密钥。

4.2 基于位固定谓词策略的密钥分配协议

基于多线性对,本文提出了一种位固定谓词策略的密钥分配协议,协议具体包括以下4个步骤。

5 安全分析

基于GGM方案的安全性和K-MDDH假设,本节证明基于前缀谓词策略的密钥分配协议以及基于位固定谓词策略的密钥分配协议的安全性。

5.1 基于前缀谓词密钥分配协议的安全性

定理1 如果GGM方案是安全的,则本文设计的基于前缀谓词策略的密钥分配协议是安全的。

5.2 基于位固定谓词密钥分配协议的安全性

定理2 如果K-MDDH问题是困难的,则本文设计的基于位固定谓词策略的密钥分配协议是安全的。

5.3 性能分析

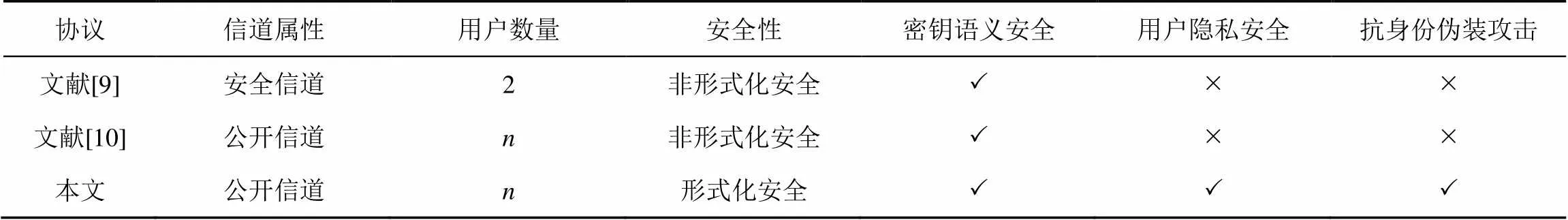

在性能分析方面,本文选取了两个最新的密钥分配协议与本文所提出的协议进行分析对比。表2展示了具体的分析结果,由表2可知,相对于文献[9]协议,本文所提出的协议能够支持多用户的密钥分配。此外,本文所提出的协议可以在公开信道中安全执行。与文献[10]协议相比,本文在安全模型中正式地定义了攻击者所具备的能力并基于ROM模型形式化证明了所提出协议的安全性。

6 结束语

针对边缘计算的隐私保护密钥分配问题,本文提出了两种基于策略的密钥分配协议,特别地,基于约束伪随机函数和谓词,分别提出了基于前缀谓词的密钥分配协议和基于位固定谓词的密钥分配协议。其中,基于前缀谓词的密钥分配协议利用经典的GGM方案实现了面向边缘节点资源受限环境的高效轻量密钥分配;基于位固定谓词的密分配协议利用多线性对实现了面向灵活动态环境的密钥分配。在此基础上,本文形式化定义了协议安全模型并基于ROM形式化证明了所提出协议的安全性。

表2 安全属性分析

[1]潘爱民. 创新物联网OS安全应对IoT风险[J]. 中国信息安全, 2020(2): 44-51. PAN A M. Resisting IOT risk by the innovation of the IOT OS security[J]. China Information Security, 2020(2): 44-51.

[2]施巍松, 张星洲, 王一帆, 等. 边缘计算: 现状与展望[J]. 计算机研究与发展, 2019, 56(1): 69-89. SHI W S, ZHANG X Z, WANG Y F, et al. Edge computing: state-of-the-art and future directions[J]. Journal of Computer Research and Development, 2019, 56(1): 69-89.

[3]彭维平, 熊长可, 贺军义, 等.边缘计算场景下车联网身份隐私保护方案研究[J]. 小型微型计算机系统, 2020, 41(11): 2399-2406. PENG W P, XIONG C K, HE J Y, et al. Research on the identity privacy protection scheme of internet of vehicles in edge computing scenario[J]. Journal of Chinese Computer Systems, 2020, 41(11): 2399-2406.

[4]QIU H, QIU M, LU Z, et al. An efficient key distribution system for data fusion in V2X heterogeneous networks[J]. Information Fusion, 2019, 50: 212-220.

[5]RAYA M, HUBAUX J P. Securing vehicular ad hoc networks[J]. Journal of Computer Security, 2007, 15(1): 39-68.

[6]SHEN J, ZHOU T Q, HE D B, et al. Block design-based key agreement for group data sharing in cloud computing[J]. IEEE Transactions on Dependable and Secure Computing, 2017.

[7]SHEN J, ZHOU T Q, CHEN X F, et al. Anonymous and traceable group data sharing in cloud computing[J]. IEEE Transactions on Information Forensics and Security, 2017, 13(4): 912-925.

[8]周天祺, 杨惠杰, 沈剑. 车联网中支持动态操作的密钥协商协议[J]. 密码学报, 2020, 7(3): 375-388. ZHOU T Q, YANG H J, SHEN J. Key agreement protocol with dynamic property for VANETs[J]. Journal of Cryptologic Research, 2020, 7(3): 375-388.

[9]单莉. 车联网中面向V2V安全即时通信的密钥分配方案设计[J]. 信息安全与通信保密, 2020(10): 107-113. SHAN L. Key distribution program design for V2V instant secure messaging in Internet of Vehicles[J]. Information Security and Communications Privacy, 2020(10):107-113.

[10]徐堂炜, 张海璐, 刘楚环, 等. 基于强化学习的低时延车联网群密钥分配管理技术[J]. 网络与信息安全学报, 2020, 6(5): 119-125. XU T W, ZHANG H L, LIU C H, et al. Reinforcement learning based group key agreement scheme with reduced latency for VANET[J]. Chinese Journal of Network and Information Security, 2020, 6(5): 119-125.

[11]WANG D, WANG P. Two birds with one stone: two-factor authentication with security beyond conventional bound[J]. IEEE Transactions on Dependable and Secure Computing, 2016, 15(4): 708-722.

[12]王晨宇, 汪定, 王菲菲, 等. 面向多网关的无线传感器网络多因素认证协议[J]. 计算机学报, 2020, 43(4): 683-700. WANG C Y, WANG D, WANG F F, et al. Multi-factor user authentication scheme for multi-gateway wireless sensor networks[J]. Chinese Journal of Computers, 2020, 43(4): 683-700.

[13]BONEH D, WATERS B. Constrained pseudorandom functions and their applications[C]//International Conference on the Theory and Application of Cryptology and Information Security. 2013: 280-300.

[14]GOLDREICH O, GOLDWASSER S, MICALI S. How to construct random functions[M]//Providing Sound Foundations for Cryptography: On the Work of Shafi Goldwasser and Silvio Micali. 2019: 241-264.

[15]GARG S, GENTRY C, HALEVI S. Candidate multilinear maps from ideal lattices[C]//Annual International Conference on the Theory and Applications of Cryptographic Techniques. 2013: 1-17.

[16]LI J, TANG X, WEI Z, et al. Identity-based multi-recipient public key encryption scheme and its application in IoT[J]. Mobile Networks and Applications, 2019: 1-8.

[17]DUPONT R, ENGE A. Provably secure non-interactive key distribution based on pairings[J]. Discrete Applied Mathematics, 2006, 154(2): 270-276.

[18]PATERSON K G, SRINIVASAN S. On the relations between non-interactive key distribution, identity-based encryption and trapdoor discrete log groups[J]. Designs, Codes and Cryptography, 2009, 52(2): 219-241.

Privacy protection key distribution protocol for edge computing

SHEN Jian, ZHOU Tianqi, WANG Chen, YANG Huijie

Jiangsu Engineering Center of Network Monitoring, Nanjing University of Information Science and Technology, Nanjing 210044, China

Aiming at the privacy protection problem in the multi-application scenarios of edge computing, two policy-based key distribution protocols were proposed. The proposed protocols are based on the concept of constrained pseudo-random functions to achieve efficient and flexible policy selection. Specifically, based on the GGM pseudo-random number generator, the key distribution protocol with a prefix-predicate is constructed, which can effectively support lightweight and efficient key distribution. Moreover, based on the multilinear pairing, the key distribution protocol with a bit fixing predicate is constructed. This protocol can support flexible and fine-grained strategy selection and is suitable for dynamic and flexible multi-device scenarios in heterogeneous networks. Finally, the security proof of the proposed protocols is presented.

edge computing, privacy protection, constrained pseudorandom function, key distribution

TP309

A

10.11959/j.issn.2096−109x.2021010

2020−12−14;

2021−01−03

沈剑,s_shenjian@126.com

国家自然科学基金(U1836115, 61672295, 61922045, 61672290, 61877034);江苏省自然科学基金(BK20181408);鹏城实验室网络空间安全研究中心(PCL2018KP004);2020年江苏省研究生科研创新计划(KYCX20-0936)

The National Natural Science Foundation of China (U1836115, 61672295, 61922045, 61672290, 61877034), The Natural Science Foundation of Jiangsu Province (BK20181408), Cyberspace Security Research Center, Peng Cheng Laboratory Project of Guangdong Province (PCL2018KP004), 2020 Research Innovation Program for Postgraduates of Jiangsu Province(KYCX20-0936)

沈剑, 周天祺, 王晨, 等. 面向边缘计算的隐私保护密钥分配协议[J]. 网络与信息安全学报, 2021, 7(1): 93-100.

SHEN J, ZHOU T Q, WANG C, et al. Privacy protection key distribution protocol for edge computing[J]. Chinese Journal of Network and Information Security, 2021, 7(1): 93-100.

沈剑(1985− ),男,江苏南京人,南京信息工程大学教授、博士生导师,主要研究领域为数据安全、公钥密码学和云计算安全。

周天祺(1994−),女,贵州黔南人,南京信息工程大学博士生,主要研究方向为公钥密码学和云计算安全。

王晨(1994−),男,江苏无锡人,南京信息工程大学博士生,主要研究方向为数据安全和公钥密码学。

杨惠杰(1995−),女,北京人,南京信息工程大学博士生,主要研究方向为公钥密码学和安全多方计算。

——论胡好对逻辑谓词的误读