网络设备内嵌分层次一体化安全防护研究*

(中国电子科技集团公司第三十研究所,四川 成都 610041)

0 引言

在通用网络体系结构下,网络设备和安全防护设备采用分离叠加式部署,安全防护策略配置和网络流量交换调度相互独立,无法有效地进行统一联动,从而阻碍了动态防御效能的提升;而且,传统的网络运维手段不能实时跟踪网络状态信息,缺乏快速收集网络状态并及时针对相应场景进行网络流量优化,不能满足网络业务运行过程中流状态实时触发的安全防护的要求。因此,研究在网络设备中嵌入安全防护技术,能够提高网络效能,降低网络建设成本,是提高网络安全防护有效性的一个方法。

1 网络设备内嵌分层次一体化安全防护的研究思路

安全防护一体化并不是一个新的概念,在早期网络建设中,网络安全部署使用一体化安全防护建设能够比较全面地实现安全防护。但是,该“一体化”概念中的网络设备与安全防护设备是分离部署的,例如将防火墙串接在网络入口,在网络出口部署流量采集设备,并在网络数据中心部署入侵检测设备等。这样的一体化防护部署能够在一定程度上具备比较全面的防护能力,但在主动防御的时效性、动态策略联动等方面有所欠缺,部分安全防护设备的性能瓶颈也会严重影响网络性能和效率。

本文提出了内嵌的、分层次一体化安全防护思路,拟通过分析业务流经过网络设备需要匹配的状态和特征,研究流状态触发的实时安全检测技术。一方面,需要研究在业务模块上对线速报文进行状态和特征匹配识别出非法报文的第一层防护,并构建转发平面业务流实时状态感应和流量可视化的框架,实现实时网络状态监控的实时性、精细化和智能化。另一方面,需要研究进一步对数据流执行第二层防护,将网络设备内部的数据业务转发、安全检测以及管理模块进行整合,实现数据包的快速深度安全检查和转发处理。本文的主要研究内容如下:

第一层防护:在网络设备的业务层,能够分析报文流的关键字段,对这些关键字段的组合进行判断,看报文是否为非法报文。对于疑似攻击报文的数据流,可通过策略配置将数据流进行丢弃或转发至第二层防护的模块进行分析和处理。

第二层防护:在网络设备安全防护模块(多核处理器)上整合网络、应用和管理功能,以深度包检测技术为核心,结合基于报文内容及基于行为特征的技术,实现网络中应用的自动识别和智能分类,并根据识别结果采取不同的处理策略实现动态、主动防护。

2 网络设备内嵌分层次一体化安全防护的实施方案

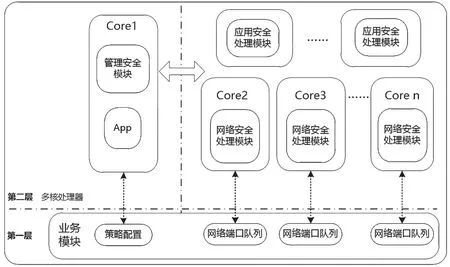

网络设备内嵌分层次一体化安全防护的设计,首先,需要兼顾考虑安全防护和网络设备各自体系结构的要求,将两者进行一体化融合设计。其次,由于网络交换的吞吐能力通常大于安全防护的性能,为了进一步提升安全防护的性能,需要突破高性能多核并行深度检测等技术,充分发挥多核处理器的并行处理能力,实现数据包的快速深度安全检查和转发处理。图1 为该方案框架:

图1 内嵌分层次一体化安全防护设计方案

如图1 所示,第一层防护依托于业务模块的硬件平台(交换芯片或者FPGA),执行规则匹配、ACL 控制、策略匹配、数据包提取与分流等功能。该层次防护主要是针对原始大流量的网络数据进行初步检测,将规则匹配符合判断条件的数据包进行过滤,并可按照上层策略配置,将特定流量或第一层无法匹配的异常包提交给第二层的防护模块进行深度检测。该层次的检测一般基于L2~L3 层的网络协议特征字段进行匹配和统计,基于硬件处理,其转发速度可达到线速,不影响网络传输效率。

第二层防护则在多核处理器中实现。网络流量经过第一层初步检测和过滤后,存在部分规则无法匹配到的流量,或者根据上层需求需要对特定字段进行检测的数据报文,这些流量可通过策略配置,将其导流到第二层防护模块中进行处理。第二层防护包括三大安全功能模块,分别是管理安全、网络安全以及应用安全处理模块,运行在用户空间。网络安全处理模块结合网络并行处理技术及应用加速技术等,可根据处理器的核数和端口队列数,将多个实例分别绑定到不同的核上独立运行,减少处理器间的竞争和上下文切换开销,实现数据包的快速处理与转发。同时根据安全策略的设置,网络安全处理模块将处理后的数据送到应用安全处理模块的实例,应用安全处理模块可以根据实际硬件情况和性能需求,运行一个或多个实例。第二层防护能够实现L4~L7 的自定义字段的检测。

3 关键技术分析

本节将对网络设备内嵌分层次一体化安全防护所涉及的关键技术进行分析。

3.1 流状态触发的实时安全检测技术

基于硬件平台(交换芯片或FPGA),通过ACL 控制功能,可配置相应的键值对报文流进行匹配,并执行相应动作,从而实现相应的报文检测功能。通过策略配置,可执行以下动作:

(1)路由选择L3 报文;

(2)转发控制报文到CPU,例如OAM 类型报文;

(3)分配新的优先级、VLAN ID、VRF,以选择报文流;

(4)计数或测量一个给定的穿过多个端口的报文流;

(5)重定向一个报文流到新的出口或者端口组;

(6)基于出口更改或镜像重定向一个报文流。

处理器可通过分析报文流的关键字段,对这些关键字段的组合进行判断,看报文是否为非法或攻击报文,对疑似攻击报文的数据流进行统计,一定时间内达到设定的阈值后,就认为其是攻击报文,然后通过下发策略配置,对该数据流进行丢弃。

如图2 所示,将时间轴分成间隔周期和统计周期,并为每种疑似攻击报文设置一个计数器和阈值。在统计周期内,对某种疑似报文的个数进行统计,在统计周期结束时与配置的门限值进行比较,如果超过门限值,则认为是攻击报文,在间隔周期内对该类型的报文进行丢弃;否则不丢弃。下一个统计周期和间隔周期重复以上动作。

图2 报文统计设计

表1 为部分非法报文判据及处理示例。

表1 非法报文类型及处理方式示例

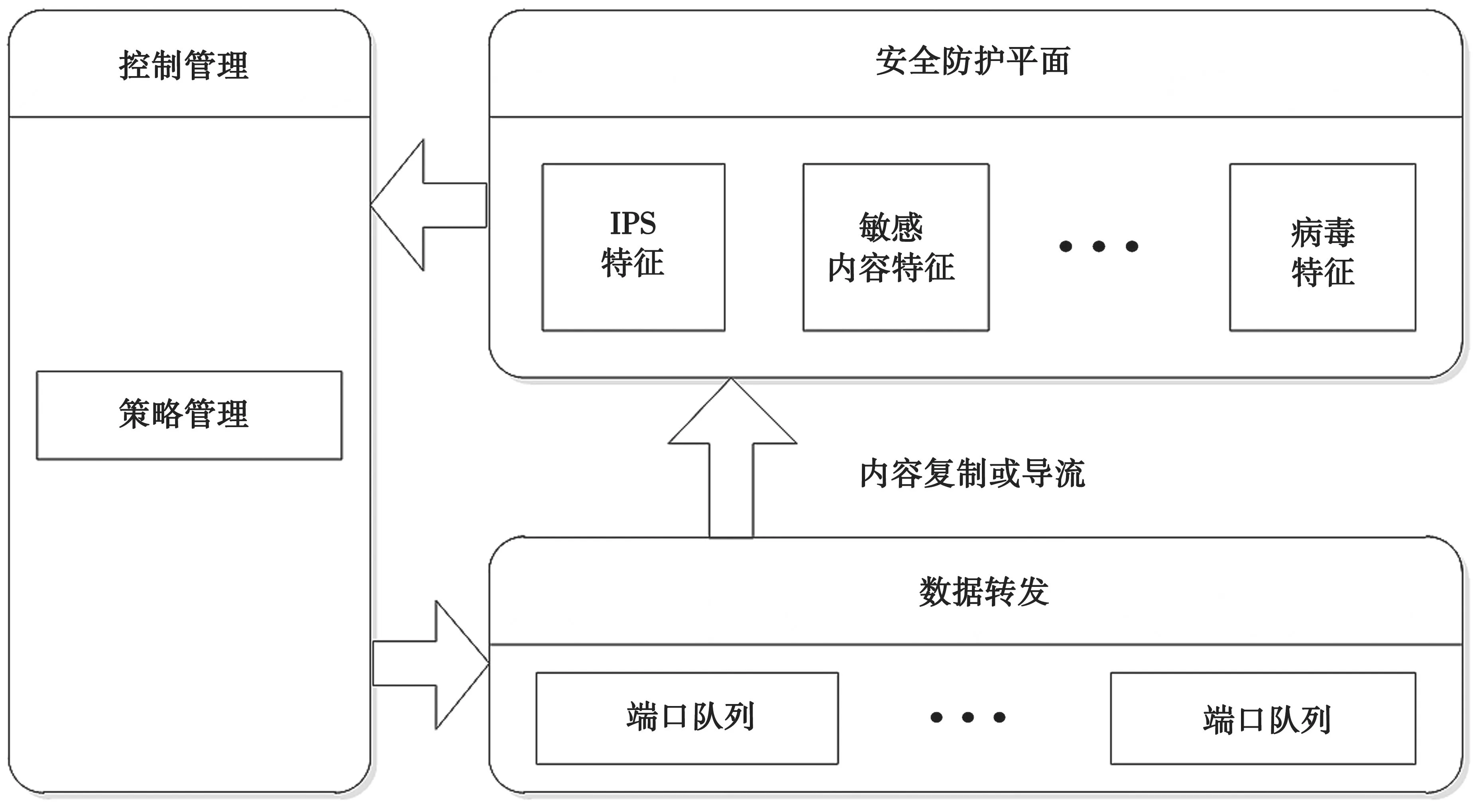

3.2 安全模块的整合

一体化安全防护功能涉及三个安全模块的整合,主要包括管理控制模块、网络安全处理模块、应用安全处理模块。其功能结构如图3 所示。

网络安全处理模块在用户空间提供网络协议栈功能,提供各种网络环境适配能力。同时,网络安全处理模块可综合多种安全处理技术,功能模块包括:网络地址转换NAT、策略路由、流量统计、包过滤、IP/MAC 绑定、应用识别、用户管控、会话管理、带宽控制、抗拒绝服务攻击、URL 访问控制等。

应用安全检测模块主要处理应用层安全防护事务,其功能包括:入侵防御、内容恢复、WEB 攻击防护、恶意代码防护、信息防泄露、应用访问控制等功能模块。

管理控制模块实现设备自身的配置管理和状态监控等功能,支持Web 管理、SSH 管理和Console管理方式,提供网络接口设置、安全策略定义、路由拓扑配置、系统状态显示、安全事件展示、知识库更新(包括病毒特征库、应用识别库、IDS 特征库、URL 分类库)、升级维护等管理控制功能。管理控制模块可接受智能化管控系统的统一管理,并可提供相应接口用于与其他安全系统或设备的协同联动。

3.3 单次解析多业务并行处理技术

传统检测根据逐个报文进行威胁特征匹配,这种方式对处理器性能消耗很大,不但造成性能瓶颈,而且容易造成攻击者逃避检测。

图3 整合后的安全模块功能结构

图4 一次解析多业务并行处理原理示意

内嵌的一体化安全防护摒弃了此种方式,采用全新架构的智能识别机制(如图4),将报文根据会话进行重组,结合实时威胁防御、丰富的特征地址知识库及应用识别等核心组件,检测各层协议中的威胁,实现应用程序识别与控管、传输内容检测与防御能力,限制未经授权的文件传输、检测并阻挡各种的网络安全威胁,以及控制和管理各种非工作相关的网络浏览。在检测过程中,基于多核处理器硬件平台,采用一次解析,多业务并行处理的架构。核心的应用解析和特征匹配处理由硬件加速模块高速处理,各个安全业务并行跟踪处理结果并更新状态,当威胁特征的条件都符合时,立即根据安全策略触发响应动作,而当条件不符合时,会自动调整跟踪状态,确保检测安全的流量高速转发。

4 结语

网络设备由于其自身的安全防护手段比较单一,对性能要求比较高,目前网络体系中往往采用了网络设备与安全设备分离部署的方式,这种部署方式不仅增加了设备数量,提高了部署成本,而且不利于实时监测与处理策略的联动。本专题拟采用分级防护体系架构,将安全防护功能嵌入网络设备中,能够兼顾性能和安全性,达到提高网络设备安全防护能力的目的。

第一层防护在网络设备的业务模块上实现,主要研究在业务模块上对线速报文进行状态和特征匹配识别出非法报文,并构建转发平面业务流实时状态感应和流量可视化框架,实现网络状态监控的实时性、精细化和智能化。第二层防护则将专用的安全防护功能嵌入设备中,将网络安全处理、应用安全处理及管理控制进行整合,实现数据包的快速深度安全检查和转发处理。