云环境下基于签密的异构跨域身份认证方案

江泽涛,徐娟娟

(桂林电子科技大学广西图像图形处理与智能处理重点实验室,广西桂林541004)

(*通信作者电子邮箱1903281466@qq.com)

0 引言

云计算技术的飞速发展,普及了智能终端及移动设备的使用[1],并促使开发更多的服务以及应用部署到移动设备,而移动设备的特点使其所面临的安全问题日益凸显,因此云环境下的移动设备安全与隐私保护技术引起了广泛的关注。云计算环境自身的结构特点[2]有参与计算的节点种类多样、位置分布稀疏且通常无法有效控制。各个域内用户在传输、处理和存储的过程中均存在泄露隐私的风险。窃取服务攻击可以非法窃取他人的云计算资源[3],所以云环境下的安全性至关重要。在面向云环境在不同的地方可能采用不同的公钥密码体制[4-5]实现跨域身份认证的新思路,有必要提出一种云环境下实现异构系统的高效跨域认证方案。

目前,跨域平台在公司内部实现各种不同的功能,并且要保证每个体制的用户和云服务提供商身份的完整性和合法性,能够抵抗外来的恶意攻击者,防止信息的泄露等。实现公共密钥基础设施(Public Key Infrastructure,PKI)和无证书公钥密码体制(CertificateLess public key Cryptography ,CLC)域之间安全高效的跨域认证是保证安全信息服务的前提[6-7]。文 献[8]提 出 了 便 携 式 TPM(portable Trusted Platform Module,PTPM)和无证书公钥的认证模型,实现了用户与云端之间双向因子身份认证,但在注册以及重复跨域认证没有提高计算效率,且只针对同一体制的跨域认证。文献[9]基于代理重签名的跨域认证模型,实现了强不可伪造的域之间的跨域认证,但是存在异构系统的跨域认证以及高效认证问题。文献[10]基于无证书签名的云端跨域身份认证框架,引入分层ID 树结构确保身份的唯一性,并能抵抗伪造、重放与替换攻击,具有较高的安全性,但是无法实现异构系统的跨域认证,并且计算负载大。文献[11]提出了基于身份的公钥密码体制(Identity-Based Cryptography,IBC)域之间信息服务实体的跨域认证模型,但是无法满足不同密码体制的跨域认证。文献[12]基于区块链技术的跨域认证方案的联盟链跨域模型满足跨异构域认证,但无法实现身份的匿名性追踪。

针对目前存在的大部分跨域身份认证模型[13-16]不能很好地实现不同密码体制的认证。在面向云环境在不同的地方可能采用不同的公钥密码体制实现跨域身份认证的安全问题,本文提出了一种云环境下基于签密的异构跨域[17]身份认证方案。利用签密算法[18]对匿名身份签密不仅提高通信的计算效率,同时保证身份信息的机密性和双向认证性,不可伪造性、满足身份匿名性等。恶意攻击者无法从密文中获取发送方或接收方的身份信息,可以起到有效地保护收发双方用户的身份隐私的作用,并允许云间身份认证中心对用户身份签密信息进行验证,返回认证结果,减少了用户承载的计算量。

1 相关知识

1.1 双线性映射

设G1和G2是阶为q素数的循环群,P是G1的一个生成元,若e:G1×G2→G2满足:

1)双线性性。对任意的a,b∈,能够满足e(Pa,Pb)=(P,P)ab。

2)非退化性。e(P,P)≠1G2,其中1G2是G2的单位元。

3)可计算性。对任意的P1,P2∈G1,存在一个有效的算法计算e(P1,P2)。

那么称e是一个双线性映射。

1.2 安全性理论假设

本方案的安全性基于BDH(Bilinear Diffie-Hellman)问题假设和CDH(Computational Diffie-Hellman)问题假设,下面是具体的定义。

BDH 问题G1,G2均是阶为素数q的加法循环群和乘法循环群,P是G1的生成元,给定(P,aP,bP,cP),其中a,b,c∈是未知的,计算e(P,P)abc∈G2。

定义1 BDH 假设。对于算法A存在任何一个概率多项式时间能成功求解BDH 问题的概率为AdvBDH(A)=Pr[A(P,aP,bP,cP)=e(P,P)abc∈G2,abc∈],若AdvBDH(A)是可忽略的,则称BDH是困难性问题。

CDH 问题G1是阶为素数q的加法循环群,P是G1的生成元,给定(P,aP,bP)∈G1,其中a,b∈是未知的,计算abP∈G1。

定义2 CDH 假设。对于算法A存在任何一个概率多项式时间能成功求解CDH 问题的概率为AdvCDH(A)=Pr[A(P,aP,bP)=abP∈G1,a,b∈],若AdvCDH(A)是可忽略的,则称CDH是困难性问题。

1.3 CK安全模型

CK(Canetti-Krawczyk)安全模型[10]定义了两种攻击模型分别为认证链路的模型AM(Authenticated-links adversarial Model)和未认证链路的模型UM(Unauthenticated-links adversarial Model)。理想模型AM 中,任意攻击者不能对消息进行伪造、篡改和重放,且对于同一个消息只能传递一次,并具有查询会话密钥、调用运行、攻陷协议参与者和暴露会话密钥及测试会话密钥的能力。

定义3 若对于A是AM 中的任一个攻击者。如果认证协议的会话密钥在AM中是安全的,则满足当下所列性质。

性质1 未被攻陷的双方参与者在执行完协议后,参与双方均能获取相同的会话密钥;

性质2 攻击者A进行测试会话密钥查询攻击,根据结果A能够正确判断会话密钥输出值是随机值,还是真实值的概率不超过1/2 +ε(ε表示安全参数范围内可忽略的任何值)。

2 基于签密的异构跨域身份认证方案

2.1 异构系统跨域身份认证模型

本方案重新构建了异构系统跨域身份认证模型如图1 所示。本模型设计了用户与云服务器两个不同的密码体制PKI ↔CLC,增加了认证实际性,从而满足云环境中不同地方可能使用不同的密码体制实现跨域身份认证;跨域认证阶段去除所属域管理中心的认证计算,用户和云服务提供商(Cloud Service Provider,CSP)直接接受认证结果,增加模型交互的简洁性,同时降低了系统管理中心的通信量;此外,云间引入了第三方证书颁发机构(Certificate Authority,CA)认证来完成用户和CSP的交互信息认证,增加跨域认证效率,减少了系统的计算开销和负载。通过该模型实现一个安全、简洁、高效的基于签密算法的异构跨域认证方案。

图1 中CA1是PKI 域中的认证中心,U 是PKI 域中的任意一个用户;CA 是负责两个域之间的云间跨域身份验证;密钥生成中心(Key Generation Center,KGC)在CLC 域中负责密钥生产发布,CSP也是该域中任意一个云服务提供商。主要有4个实体参与认证。

1)认证中心:云间身份认证中心CA主要负责不同安全密码体制内的用户身份以及签密进行验证,返回结果;认证中心CA1负责所属安全域内用户证书的申请、颁发、撤销和查询操作,对所属域用户临时身份的签名。

2)用户U:用户通过注册与下载证书完成域内身份的认证,采用签密算法生成签密密文与CSP交互。

3)密钥发布中心KGC:KGC对所在域的CSP身份验证,临时身份签名完成注册保存,同时完成部分密钥的生成和发布,解决密钥托管问题。

4)云服务提供商CSP:在所属安全域内完成自己的身份认证,并采用签密算法生成签密密文,为合法的访问者提供云资源服务。

这里以U 访问CSP 的跨域资源为例。PKI 域用户对异构安全域CLC 的云服务提供商提交访问资源请求消息,CSP 将收到的用户访问请求消息解密;解密得到的消息上传至云间身份认证中心完成用户身份的验证,并将验证结果返回云服务提供商;云服务提供商读取验证结果,若验证结果不通过,则返回失败消息并结束验证;若验证结果通过,云服务提供商为用户提供云资源服务并向用户返回成功消息;此时用户将云服务提供商的解密消息上传云间身份认证中心,由CA完成CSP 的身份验证,并返回验证结果给用户,验证结果失败,则拒绝CSP 提供的云资源,验证结果成功,计算会话密钥建立PKI ↔CLC异构跨域信任连接。

图1 异构系统跨域身份认证模型Fig. 1 Cross-domain identity authentication model for heterogeneous systems

2.2 方案的具体描述

主要分为系统初始化、用户注册、异构跨域身份认证和异构重复跨域身份认证这4 个阶段,分别完成系统参数选择,所属安全域内用户的身份注册,签密算法生成密文完成异构系统的跨域身份验证以及重复跨域身份合法性的验证。

2.2.1 系统初始化

系统输入安全参数R,令G1和G2分别是素数阶为q的加法循环群和乘法循环群,P是G1的一个生成元,定义双线性映{0,1}*→G1,H2:{0,1}n→,H3:G2→{0,1}n,表示身份信射e:G1×G2→G2。 定 义3 个 安 全 的 哈 希 函 数H1:息的长度;为确保哈希函数的输出值是Zq中的一个元素,定义n<q;表示有限域;Zq={0,1,2,…,q- 1}去掉零元素所有的集合;符号“||”表示字符串的连接操作符。

2)CA1随机选择s1∈作为系统主密钥,计算系统公钥PCA1=s1P,公 开 系 统 参 数pa{G1,G2,n,e,q,P,Ppub,H1,H2,H3}。与CA1密钥的生成过程相似,用户随机选着参数xU∈则用户私钥SKU=xU,公钥PU=xUP。

3)KGC 随机选着s2∈作为系统主密钥,计算系统参数PKGC=s2P, 公 开 系 统 参 数pa2{G1,G2,n,e,q,P,PKGC,H1,H2,H3}。

2.2.2 用户注册

1)CA1→PKI的用户注册。

已知用户U 的真实身份IDU,用户选随机数rU∈Z*q,计算临时身份TIDU=H1(IDU||rUP)。将用户申请注册消息En{IDU,IDCA1,TIDU,rUP}PCA1通过公钥PCA1加密发送给CA1;认证中心CA1利用自身私钥对收到的申请注册消息进行解密,CA1验证用户身份IDU在本地安全域内的合法性,即验证用户临时身份是否成立TIDU≟H1(IDU||rUP),若验证不通过,则返回失败申请注册消息;若验证通过,检查用户身份IDU在用户注册列表中是否已存在,若已存在,直接给用户颁发证书;若不存在,CA1先选随机数γ∈,计算γP,证书GertU={IDCA1,θU,mU,Tbegin,Tend,PU,γP}。其中:θU是CA1对证书信息mU的签名,Tbegin,Tend分别为证书的有效起始、结束日期;然后读取用户证书颁发的时间戳TU,对用户临时身份签名计算δU=s1H2(TIDU||TU),并在已注册用户信息列表中保存{IDU,TIDU,δ1,TU,rUP,PU},同时将证书存储到证书库。CA1发送en{GertU,δU,TU}PU给U,用户下载证书,通过验证θU的正确性来判断证书的合法性并验证间戳TU的有效性。

2)KGC →CLC用户注册。

已知密钥发布中心KGC 的真实身份为DKGC;云服务提供商CSP 的真实身份为IDCSP,CSP 选择随机秘密值rCSP∈,计算临时身份证TIDCSP=H1(IDCSP||rCSPP),将申请注册消息通过密 钥 发 布 中 心 的 公 钥PKGC加 密En{IDCSP,TIDCSP,PCSP,αCSPP}PKGC发送给KGC;KGC 利用自己主密钥s2对其加密信息解密后,验证用户身份IDCSP在本地安全域内的合法性,验证临时身份进行是否正确TIDCSP≟H1(IDCSP||rCSPP);若验证不通过,则回应失败申请消息;若验证通过,读取本地时间戳TCSP,KGC对临时身份TIDCSP签名计算δCSP=s2H2(TIDCSP||TCSP),并计算QCSP=H2(TIDCSP),部分私钥D=s2QCSP∈G1,并保存用户注册列表{IDCSP,TIDCSP,PCSP,rCSPP,TCSP};并 通 过 安 全 通 道 返 回 消 息en{QCSP,D,δCSP}PCSP给CSP,CSP 随 机 选 择 一 个 秘 密 值xCSP∈Z*q,计算完整私钥SKCSP=xCSPs2QCSP,PCSP=xCSPP作为公钥。

2.2.3 异构系统跨域认证

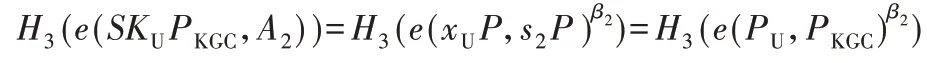

为了满足不同环境下的密码体制跨域身份认证,本文利用对用户临时身份的签密,由云间身份认证中心对签密和身份进行认证,并返回认证结果,并且此过程保证了用户的数据信息安全和身份隐私,实现异构系统的跨域双向身份认证,基本过程如图2所示。

图2 异构跨域认证基本流程图Fig. 2 Basic flowchart of heterogeneous cross-domain authentication

1)已知PKI 系统中的用户身份IDU、私钥SKU、临时身份TIDU;用户随机选择秘密数a∈,CYU∈,αU∈{0,1}n,并计算 会 话 密 钥 协 商 参 数YU=aP,β1=αU+H2(TIDU),ϖ1=H3(e(PKGC,QCSP)β1,β1PCSP),A1=β1P,S1=β1+SKUH2(TIDU),生成签密密文σ1=((S1)PCSP,A1,ϖ1),用户通过安全通道向CSP 发 送 申 请 跨 域 资 源 访 问 消 息{σ1,δU,YU,TU,CYU,request1},其中CYU随机数是保持会话消息的新鲜性。

2)CSP 收到用户申请访问消息后,通过自身的私钥SKCSP对消息解密。先判断request1是否是访问请求,如果不是,则拒绝用户的访问;如果是,并且时间戳TU是在有效范围内,CSP 根据自己的私钥解密签密密文,计算f1=H3(e(D,A1),xCSPA1),获 取 本 地 时 间 戳 时 间TCSP,上 传 消 息{S1,A1,ϖ1,f1,δU,δCSP,TU,TCSP,TIDCSP}Ppub到 云 间 身 份 认 证中心CA。

3)CA 用自身私钥对收到CSP 的消息解密。CA 执行操作:

① 验 证 信 息 来 源 CSP 身 份 的 合 法 性δCSPP≟PKGCH2(TIDCSP||TCSP),若验证不通过,返回验证失败消息,若验证通过,继续执行第②步;

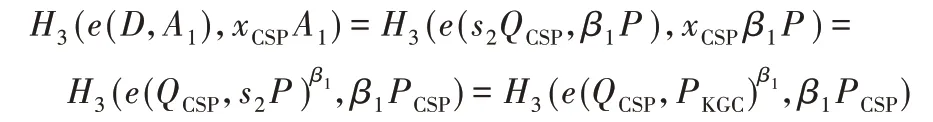

②验证S1=A1是否相等,先验证等式(1)是否成立。

证明

式(1)验证通过之后,继续执行步骤③;

③验证等式V1=S1P-H2(TIDU)PU等于Α1是否成立。

证明

若等式(2)验证也通过,继续往下执行步骤④;

④验证用户身份合法性,δUP≟PCA1H2(TIDU||TU)。若以上4 个步骤验证都成功结果为result1;反之则输出错误符号“⊥”。CA将消息{result1,TIDU}PCSP返回CSP。

4)CSP查看CA返回的消息,若结果是“⊥”,CSP拒绝为用户提供资源;若结果是result1,CSP 为用户提供资源;CSP 选择随机秘密数b∈,CYCSP∈,αCSP∈{0,1}n,计算会话协商参数YCSP=bP,β2=αCSP+H2(TIDCSP),ϖ2=H3(PKGC,PU)β2,A2=β2P,和S2=A2+H2(TIDCSP)SKCSP,生 成 签 密 密 文σ2=((S2)PU,A2,ϖ2),并 保 存 用 户 注 册 信 息 列 表{TIDU,δU,Num1,TU},其中Numi和TU是用户跨域认证次数和有 效 时 间 ; 云 服 务 提 供 商 响 应 消 息{σ2,δCSP,YCSP,TCSP,CYCSP,request2}给用户。

5)用户判断是否是响应消息,并对TCSP时间戳的有效性进行检查;若时间在有效范围内对签密密文解密,用户计算f2=H3(e(SKUPKGC,A2)), 用Ppub加 密 消 息{S2,A2,ϖ2,f2,δU,δCSP,TCSP,TIDU,TU}Ppub上传CA。

6)CA接收并解密用户发送的消息。CA先验证上传消息用户身份合法性:

①δUP≟PCA1H2(TIDU),若验证通过,说明上传者的用户身份是合法的,则代理以下验证:

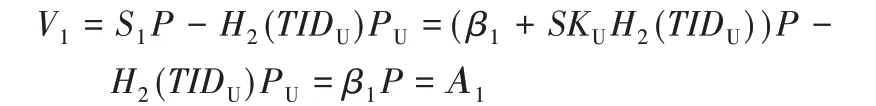

②验证S2=A2是否相等,先验证等式(3)是否成立。

证明

若验证通过,继续执行步骤③;

③等式验证V2=S2P-H2(TIDCSP)PKGCPCSP等于A2是否成立:

证明

若此验证通过,执行步骤④;

④ 验 证 云 服 务 提 供 商 身 份 合 法 性δCSPP≟PKGCH2(TIDCSP||TCSP)。只有以上4 个步骤都验证通过结果为result2,反之则错误符号输出“⊥”。CA 将消息{result2,TIDCSP}PU返回用户。

7)用户收到CA 发来的结果:若结果是符号“⊥”,则验证终止;如果是result2,用户接受云服务提供商提供的云资源,并且计算与CSP 间的会话密钥,PKI 系统中的用户,CLC 系统的云服务提供商建立PKI ↔CLC用户信任跨域连接。

以上描述是PKI ↔CLC域的异构系统跨域身份认证的方案,若CLC 系统中的用户想要访问PKI 系统云服务提供商提供的云资源,认证步骤与上述步骤一致,故不再赘述。

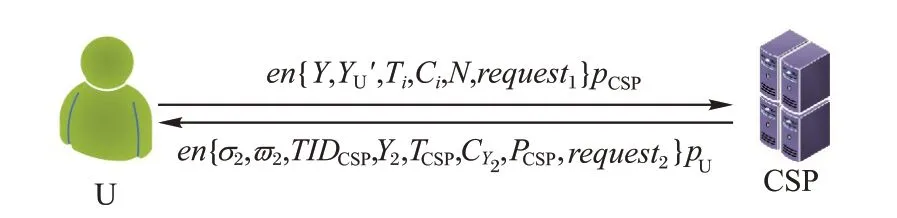

2.2.4 异构系统重复跨域认证

用户与云服务提供商通过签密完成异构跨域认证,CSP将用户身份信息记录在用户注册列表中。重复跨域认证,主要是通过用户与云服务提供建立的会话密钥,来判断用户注册列表中是否存在前后一致的会话密钥,跨越次数和时间戳是否在有效范围内,从而判断重复跨越认证是否成功。后续的再次异构跨域认证不再需要云间身份跨域认证中心代理验证,用户和云服务提供商也不需要后续的大量计算,即完成了双向跨域身份的安全认证,而且不需要云间身份认证中心参与计算验证,减少了CA的工作量。重复异构跨域认证模型如图3所示。

图3 重复异构跨域认证模型Fig. 3 Repetitive heterogeneous cross-domain authentication model

1)用户在所属安全域内读取本地时间戳Ti,并选取随机数ai∈,N∈,Ci∈;计算新的会话密钥协商参数YU′ =aiP, 发 送 重 复 异 构 跨 域 认 证 消 息en{Y,YU′,Ti,Ci,N,request1}PCSP给云服务提供商CSP,其中Y是用户与云服务提供商之前建立信任连接计算的会话密钥。

2)CSP 收到用户发送的重复异构跨域认证消息后,进行如下的认证操作。

①判断request1是否是请求访问消息,检查Ci会话参数的新鲜性,根据用户身份读取用户注册信息列表是否存在用户消息{TIDU,Y,σ1,Num1,TU},若存在,判断CSP 收到会话密钥Y与用户列表存储的会话密钥是否相等,若不相等,异构跨域重复认证失败。

②若相等,基于Num1,TU检查异构跨域次数是否在规定跨域范围内和时间戳Ti的有效性是否在有效范围TU内,若跨域次数和时间戳有一个不满足,重复异构跨域认证失败。

③如果以上①②情况验证都成功,说明用户重复异构跨域认证成功;更新异构跨域次数为Num1+ 1,时间戳TU更新为Ti,会话消息的有效性更新为Ci。CSP 选择随机数bi∈Z*q,Cj∈Z*q,计算新的会话密钥协商参数YCSP′=biP,并读取本地时间戳Tj,CSP回应用户消息{YCSP′,Tj,Cj,N,request2}PU。

3)用户U 收到CSP 消息后,检查request2是不是回应消息,检查Tj,Cj的新鲜性,以及收到的随机数N是否前后一致,只有验证都通过,用户才会接受CSP的信息提供,并且计算更新会话密钥Y=aibiP,完成PKI ↔CLC 的重复跨域认证,并建立PKI ↔CLC信任跨域连接。

3 方案分析

3.1 安全性分析

3.1.1 AM中的跨域身份安全分析

采用文献[1,10]的具体证明方法,把异构系统跨域认证描述为AM 中的协议ψ。在CK 安全模型下对本方案的协议ψ的安全性进行分析。本文方案采用的是基于安全且难解时异构签密算法,文献[19]证明该算法是满足不可伪造的,则会话密钥在AM中是安全,协议ψ也是安全的。

1)在协议ψ交互执行完毕时,由于协议的消息参与者都没有被AM 中的攻击者A攻陷,因此U 和CSP均能获取没有被篡改的密钥协商参数YU和YCSP,并计算获取到相同的会话密钥Y,满足定义3会话密钥安全的第1个性质。

2)假设游戏猜测AM 中攻击者A发起q轮猜测后,存在一个算法B,利用A的猜测结果已不可忽略的概率ε正确区分协议ψ的会话密钥是真实值还是随机值。随机选择测试会话轮数t∈{1,2,…,q},在t轮会话中B的输入值(,,K*),其中为U →CSP 的密钥协商参数,Y为CSP →U 的密钥协商参数,K*为询问应答。讨论以下2种情况:

①A在第t轮会话被选中。A能以1/2 +ε概率猜测响应值是真实值还是随机值,则B也能以1/2 +ε的概率猜出输入值是真实值还是随机值。因为如果B输入值的是真实的会话消息,则响应A也是真实的值会话密钥Y;反之若是随机值则响应K*为随机值。

3.1.2 双向实体身份的匿名追踪

为了确保PKI 系统的U 与CLC 系统的CSP 的身份安全,各自域内U 的与CSP选取随机秘密数的形式创建临时身份的TIDU=H1(IDU||rUP)与δUP≟PCA1H2(TIDU||TU)并对临时身份签密S1,S2。当U 向CSP 发送访问消息时,CSP 无法确定访问者的是否是合法用户,CSP 将TIDU与S1发送给云间身份认证中心,CA 会对用户的S1与临时身份进行验证:S1≟β1P(A1),δCSPP≟PKGCH2(TIDCSP||TCSP),返回结果给CSP,如果验证通过,说明TIDU是用户的临时身份,并且身份合法;如果验证不通过,说明访问者是非法用户,不对其进行云资源提供。当CSP对用户发送提供云资源响应,用户利用上述方法在云间身份认 证 中 心 对CSP 的 签 密S2和TIDCSP验 证:S2=A2,δCSPP≟PKGCH2(TIDCSP||TCSP),返回结果给U,若验证通过,接受云资源提供;若不通过,用户认为CSP提供的是恶意资源拒绝接受提供。故本方案实现双向实体身份的匿名追踪。

3.1.3 双向实体身份认证

PKI 域内的CA1对用户完成身份认证并为其临时身份签名δU,CLC 域内的KGC 对CSP 完成身份认证并为其临时身份签名δCSP。CSP通过发送S1,δU让云间身份认证中心完成对用户的身份认证,确定用户是否是合法用户。U 也是通过发送S2,δCSP让云间认证中心完成对CSP的身份认证。实现双向实体身份认证。。

3.1.4 抗中间人攻击

在U 与CSP 进行通信时,对方都是发送安全域内对临时身份签发的签名,只有所属域内系统的私钥才能解密,并用指定通信的接受放公钥对签密进行加密,接收方只要利用自己私钥才能解密,实现了抗中间人攻击。

3.1.5 抗重放攻击

本方案用户与CLC 云服务提供商进行跨域认证时,用户和云服务提供商获取本地时间戳,并选取一个随机参数来保持会话的新鲜性;发送这两个参数给对方来保持消息与会话的有效性。若恶意攻击者通过截取消息重放到认证过程中,因为时间戳与保持会话参数新鲜性无法篡改,所以截取消息重放会导致时间戳以及保持会话参数新鲜性不相同而失效,有效防止抗重放攻击。

3.1.6 强有效的抗替换攻击

本方案中的用户真实身份都选取了秘密随机数对其真实身份进行绑定,得到临时身份,并对其临时身份用各自所属域系统的私钥进行了签名,用户并对临时身份进行签密,进一步加强了身份的保护。若攻击者想要替换身份进行验证,那么攻击者是无法攻破临时身份的签密信息和签名,因为攻击者是无法获取私钥的,若进行替换,验证就会失败,强有效地防范了抗替换攻击。

3.1.7 机密性

本方案在不同安全域下的用户都是通过安全加密或安全通道传送参数消息,保证了参数的安全性,认证都是基于离散对数与双线性的数学困难性问题来保证数据的安全认证,实现了参数和认证机密性。

3.1.8 身份与时间戳的同步性

在跨域阶段,当用户向云服务提供商发送访问申请,用户所属域的CA1认证中心采用本地时间戳TU将其和用户的临时身份进行绑定H2(TIDU||TU),用户在跨域身份认证过程中若时间戳失效,则临时身份认证也就会失效,确保身份验证与时间戳的同步性;云服务提供商所属域中的KGC 也采用本地时间戳TCSP将其和CSP 的临时身份进行绑定H2(TIDCSP||TCSP),达到身份验证与时间戳的同步性的效果,有效实现双向身份和时间戳的同步性。

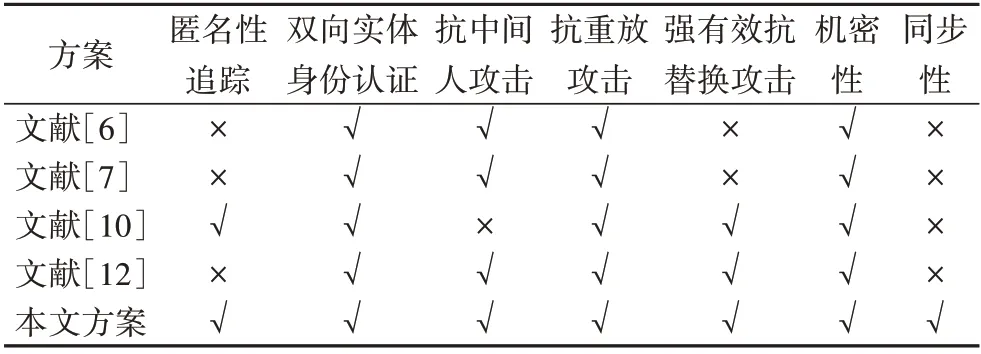

以上是对本方案的安全性分析,与近几年的跨域方案相比较,从表1 可以看出,本方案在安全性上的优越。其中“×”表示文献不满足该性能,“√”表示文献满足该性能。

表1 跨域认证方案的安全性比较Tab. 1 Comparison of security of cross-domain authentication schemes

3.2 方案性能分析

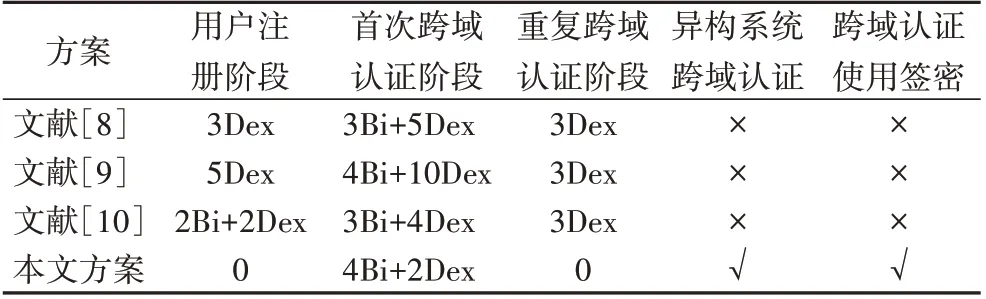

本文由于双线性计算与指数对数计算的复杂性,主要考虑用户阶段、跨域阶段、重复跨域阶段的计算量,其中,Bi表示双线性运算时间,Dex表示指数计算时间。

表2 给出了本方案与文献[8-10]在计算量与性能比较结果。

表2 异构跨域身份认证计算开销与安全性能比较Tab. 2 Comparison of computing overhead and security of heterogeneous cross-domain identity authentication

3.3 跨域认证效率分析

本文用户注册阶段和重复跨域认证阶段与其他文献相比不需要对双线性与指数计算开销,提高方案总体的计算效率。

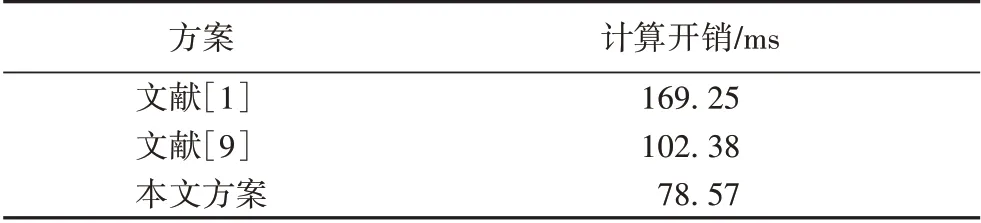

在首次跨域认证阶段的签密认证需要4 个双线性运算时间,2 个指数计算时间。所以对于相同的信息长度240 bit 的首次跨域认证阶段计算开销分析比较,如表3所示。

从表3 可知,本方案与文献[1]、文献[9]用户进行首次跨域身份认证时,由于认证方案都需要进行双线性与指数运算,对于相同的信息长度的计算,由于本方案不需要运行代理重签名算法和公钥加密算法,减少了指数与双线性的计算,使得本方案首次异构跨域身份安全认证的时间开销低。

表3 首次跨域认证计算开销对比分析Tab. 3 Comparison and analysis of the first cross-domain authentication computing overhead

4 结语

本方案提出了一种云环境下基于签密的异构跨域身份认证方案,结合当前云环境下跨域身份认证存在的问题,基于传统公共密钥体制与无证书的公钥密码体制,实现云环境下跨域身份认证的异构系统的身份认证,本文中首次跨域阶段用户用到签密算法对临时身份进行签密,实现跨域参数以及身份的安全性;并且引入一个第三方云间认证中心完成跨域用户的签密和临时身份进行验证,返回结果给接收方,以减少云服务提供商的计算效率与计算负担。基于双线性和指数对数的困难性问题上,提高了认证效率,达到了双向实体身份认证、身份的匿名性、机密性、抗重放攻击与中间人攻击、抗替换攻击以及身份与时间的同步性的效果。对于没有第三方认证中心完成异构跨域证明的安全方案,可以作为后续的研究工作。