基于双向协作中继网络的物理层安全技术研究

潘蕾,李赞,李向阳,张峰干

(1.西安电子科技大学 综合业务网国家重点实验室,陕西 西安 710071;2.火箭军工程大学,陕西 西安 710025)

0 引言

随着信息技术的飞速发展,现代战争已进入信息战时代。以窄带、低速为特征的传统军事通信系统已经很难满足通信需求,军事通信将朝着高速化、宽带化和网络化方向发展。由于在实战环境中,作战单元分布广泛、地形地貌相对复杂,与有线通信相比,无线通信系统在适应战场环境方面更具优势。因此,军用移动通信系统将在未来信息化战争中占据重要的地位。如何进一步提高军用移动通信系统的信息传输速率和频谱利用率、扩大通信覆盖范围以及提升安全可靠的传输性能,成为军用无线通信领域的研究重点。

在现阶段的研究中,多输入多输出(MIMO)技术成为一种重要的解决方案。MIMO技术要求在发射端和接收端配置多根天线,充分开发空间资源,获得空间分集增益。然而,对于军用移动通信系统而言,无线通信终端会受到体积、质量和功率等因素的限制,因此在各终端上配备多根天线是不现实的。为了解决这一问题,协作中继技术[1-3]应运而生。协作中继技术的核心思想是在多用户通信网络中,通过每个单天线用户节点间的相互协作,共享彼此的天线进行信息传输,形成了一种虚拟的MIMO系统。按照中继节点对源节点所发信号的转发方式不同,协作中继技术主要可分为放大转发(AF)方式[4-5]和译码转发(DF)方式[6-7]。在AF方式下,中继节点仅仅对所接收到的信号进行功率放大,然后转发到目的节点。这种方式中继节点的信号处理过程相对简单,但在放大信号功率的同时也提高了噪声功率。在DF方式下,中继节点先要对所接收到的信号进行译码,再将此信息按原来的编码方式编码,最后转发到目的节点,这样就可以解决AF方式中的噪声功率放大问题。

然而,无线通信系统具有天然的开放特性和广播特性,窃听者极易通过无线信道进行非法接收,给无线通信系统带来安全威胁。因此在作战环境中,为了能够保证通信的安全性,军用移动通信系统必须具备较强的保密性。传统的以密码学为基础的信息安全技术,通过一定的密码算法对信息进行加密和解密。这种方式通常是以计算量为代价,需要高性能的硬件支持,而且如果当窃听者掌握了一部分的明文消息,同时又具有无限的计算能力时,密码很容易被破解,此时信息将被完全泄漏,造成非常大的安全隐患。

近年来,通过利用无线信道的物理特征构建无线通信安全信道来保障信息安全传输的物理层安全技术[8-10],可以有效阻止窃听者通过非法接收获取信息,逐渐成为了无线通信领域的研究热点。1975年,Wyner[10]首先提出了窃听信道的数学模型,并定义了物理层安全意义下窃听信道的安全速率。文献[11]针对窃听者既能获得信源发出的信号,又能窃取中继节点转发数据的单向(即信息只能单方向从源节点传送到目的节点)DF协作通信网络提出了3 种中继选择方案来对抗窃听者,增强了系统的物理层安全性。为了提升单向AF协作通信网络的物理层安全性,文献[12]提出了基于半定规划算法和广义特征值的新方法,实现了最优中继选择和功率分配。文献[13]考虑了双向AF协作通信网络中可选中继不可信情况下的物理层安全问题,提出了一种基于最大- 最小准则的中继选择方案。文献[14]研究了基于分段解噪转发的双向认知中继网络安全传输问题,提出了基于最大和速率和最大保密容量的中继选择方案。

此外,在作战环境下为了避免被敌方监测及干扰,军用移动通信系统的发射功率是受限的,不能过大。这就意味着,在研究双向协作中继网络的物理层安全时,只研究最优中继选择是不够的,还应该考虑各终端的功率分配问题。因此,本文重点研究系统的中继选择及功率分配联合优化问题。然而通过分析得出,这是一个非凸优化的问题,计算复杂度较高,很难得到闭式解,在以前的文献中很少被研究。为了解决这一问题,本文采用了粒子群优化(PSO)算法[15-18]进行系统优化。

综上所述,本文针对军用移动通信系统机动性、保密性及宽覆盖等要求,研究了双向协作中继网络的物理层安全问题。在存在窃听者的情况下,提出了一种基于DF协议的中继选择及功率分配联合优化算法,并利用PSO算法降低计算复杂度,得到最大安全速率,提升系统的性能。

1 系统模型

双向协作中继网络的系统模型,如图1所示。该系统由两个源节点(S1,S2)、L个中继节点(R1,R2,…,RL)和一个窃听者E组成。由于障碍物等因素的影响,S1和S2之间没有直达路径,无法直接通信,必须借助于中继节点实现双向通信。假定窃听者E可以窃听到所有节点的信息,且所有的数据链路和窃听链路均相互独立、服从平坦瑞利衰落、信道特性具有互易性,系统的传输过程采用DF方式,所有节点都只配备了一根天线,通过半双工模式传输信息。

图1 系统模型

源节点S1和S2之间的信息传输分为两个时隙完成。在第1个时隙中,S1和S2分别广播自身信号x1和x2到所有备选的中继节点。同时,窃听者也可以接收到该信号。中继节点和窃听者接收到的信号分别为

(1)

(2)

式中:1≤i≤L;PS1Ri和PS2Ri分别表示S1和S2到中继节点Ri的发射功率;hS1Ri和hS2Ri分别表示S1和S2到中继节点Ri的信道衰落系数;fS1E和fS2E分别表示S1和S2到窃听者E的信道衰落系数;nRi和nE1分别为中继节点Ri和窃听者E处服从均值为0、方差为σ2的加性高斯白噪声,E1表示窃听者E的第1个时隙。

由于本文重点研究物理层安全问题,假设中继节点能够正确译码。因此,在第2个时隙中,中继节点Ri对接收到的信号进行译码,然后重新编码(利用异或运算处理来自两个源节点的信号,即r=x1⊕x2),最后通过广播方式发送给源节点S1和S2.在此阶段,窃听者也可以接收到中继节点所发出的信号,则S1、S2和E接收到的信号分别为

(3)

(4)

(5)

式中:PRi为中继节点Ri的发射功率;fRiE为中继节点Ri到窃听者E的信道衰落系数;nS1、nS2和nE2分别为S1、S2和E处服从均值为0、方差为σ2的加性高斯白噪声,E2表示窃听者E的第2个时隙。S1节点将接收到的信号与自身信号同样利用异或运算,就可以分离得到所要接收的S2节点的信号,即x2=r⊕x1.同理,S2节点也可以得到S1节点所发送的信号,即x1=r⊕x2.因此,由(3)式和(4)式就可以得出中继节点Ri到S1和S2节点的信噪比分别为

(6)

(7)

此外,从(2)式和(5)式可以看出,窃听者在这两个阶段接收到的都是S1和S2的混合信号。假设S1和S2发送的信号是互不相关的,并且窃听者对它们的信号可以进行独立处理。那么假定窃听者把从两个阶段窃听到的信号采用最大比值合并(MRC)方式处理,最后可得出窃听者接收到S1和S2节点信号的信噪比分别为

(8)

(9)

由(6)式~(9)式,可以得到窃听中继信道安全速率[19]的表达式为

(10)

式中:[x]+表示max(x,0)。

2 中继选择和功率分配联合优化算法

2.1 最优化问题的建立

为了最大化系统安全速率,采用了一种中继选择和功率分配的联合优化策略。假设各节点已知全部传输链路的瞬时信道状态信息,则联合优化策略[20]可以表示为

(11)

(12)

根据(11)式和(12)式,可以得出最优功率分配表达式为

s.t.PS1Ri+PS2Ri+PRi≤U,

(13)

式中:P=(PS1Ri,PS2Ri,PRi);U为系统的总发射功率限制。然而,通过分析得出,该优化问题是一个非凸优化的问题,计算复杂度较高,求解比较困难。因此,为了求解该问题,采用标准PSO算法进行优化。

2.2 PSO算法流程

假设种群中包括n个粒子(即潜在的可行解),迭代次数为m.通过各粒子之间的相互协作,每个粒子在解空间运动,并不断更新粒子的速度和位置来寻找全局最优值。标准PSO算法流程图如图2所示。

图2 PSO算法的流程图

首先,初始化粒子种群,随机设置各粒子的位置与速度值,并根据(13)式确定适应度函数,同时计算每个粒子的适应度值。

其次,更新粒子的速度和位置,粒子的速度、位置更新方程分别为

(14)

(15)

然后,更新局部最优值与全局最优值,通过比较局部最优值所对应的适应度值大小来确定种群中的全局最优值。局部最优值和全局最优值的更新方程分别为

(16)

G(k+1)=

(17)

最后,判断是否满足最大迭代次数:若不满足,则继续更新迭代;若满足,则输出此时的全局最优值,即为(13)式的最优解。同时,通过(12)式可选出最优中继节点,并得到系统最大安全速率。

3 仿真结果及分析

3.1 仿真参数设置

为了验证本文所提出中继选择和功率分配联合优化算法的性能,利用蒙特卡洛仿真对所提算法进行仿真分析,仿真环境为瑞利分布的加性高斯白噪声信道。假设所有信道的瞬时信道状态信息是已知的。仿真参数设置如下:总发射功率限制U=30 dBm,备选的中继节点个数L=10,粒子数目n=30,迭代次数m=50,惯性权值ω=0.5,学习因子c1=2.05、c2=2.05.

3.2 仿真结果分析

图3分析了4种不同算法时系统安全速率与中继节点数量的关系。4种算法分别为:1)本文所提出的中继选择和功率分配的联合优化算法;2)等功率分配和最优中继选择算法;3)最优功率分配和随机中继选择算法;4)等功率分配和随机中继选择算法。从图3中可以清晰地看出本文所提算法的安全速率(物理层安全性)最高。算法1和算法2的系统安全速率都随着备选中继节点数量的增加而增加。这是因为备选中继数量增加时,系统可选择的最佳中继数目也随之增加,这样就提高了系统的分集增益。然而,算法2(L≥2)的安全速率明显比算法1低,这是因为算法2采用的是等功率分配,而功率分配是抵抗阴影效应和远近效应的一种强有力手段,有助于提高系统性能。算法3和算法4的系统安全速率不会随着备选中继数量的增加而增加,这是因为这两种算法的中继是随机选择的,备选中继数量的增加无法提高系统的分集增益。而算法4的安全速率比算法3低的原因是算法3采用了最优功率分配方案。

图3 不同算法时系统安全速率与中继节点数量的关系

当系统总功率限制分别为30 dBm、20 dBm和10 dBm的情况下,分析本文所提算法的系统安全速率与中继节点数量的关系,如图4所示。从图4中可以看出,随着备选中继数量的增加,系统总功率限制越大,系统安全速率就越大。这是因为系统总功率限制增大时,各节点分配到的功率也会随之增大,从而加大了各节点的信噪比,提升了系统的性能。

图4 不同总功率限制时系统安全速率与中继节点数量的关系

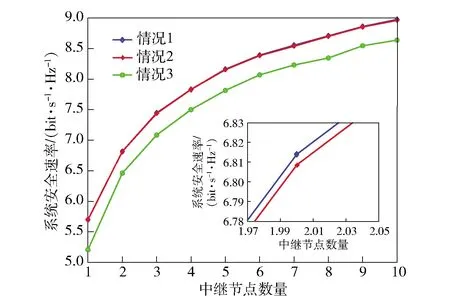

图5为窃听者窃听不同范围时系统安全速率与中继节点数量的关系。这里主要考虑了3种情况:1)窃听者只能窃听中继节点(R)的信息;2)窃听者可以窃听部分源节点(S1或S2)和中继节点(R)的信息;3)窃听者可以窃听到所有节点(S1、S2及R)的信息。从图5中可以看出,情况1的系统安全速率最大,情况3的系统安全速率最小。这是因为情况3中,窃听者窃听到所有节点的信息,可以采用MRC方式合并窃听者从源节点和中继节点接收到的信息,从而增大了窃听者的空间分集增益,致使系统安全速率降低。而在情况2中,窃听者只能窃听部分源节点和中继节点的信息,空间分集增益比情况3小,因此系统安全速率优于情况3.情况1的安全性能优于情况2,但数值相近,这是因为与情况1相比,情况2只能多接收到部分源节点的信息,这样不能明显提升窃听者的空间分集增益。综上所述,在分析存在窃听者的物理层安全问题时,必须要考虑窃听者窃听的范围。

图5 窃听者窃听不同范围时系统安全速率与中继节点数量的关系

4 结论

在实战环境中,由于频谱资源短缺、战场电磁环境恶劣、人为干扰无处不在等问题,军用移动通信系统的通信质量及安全保密性将面临巨大挑战。战时的重要战略地带一般集中在山区、丘陵、森林等特殊地形区域,现阶段军用移动通信系统对这些地区的覆盖较差,无法完全适应作战要求。为了进一步提升军用移动通信系统机动性、保密性、网络化及宽覆盖等要求,本文研究了双向协作中继网络的物理层安全问题,提出了一种基于DF协议的中继选择及功率分配联合优化算法,用来对抗窃听者。利用PSO算法进行优化,得到了最大化的系统安全速率,同时选出了最佳中继,并获得了最优功率分配方案。仿真结果表明,所提算法提升了系统的安全保密性能。