一种跨网交换安全资源服务架构设计*

程永新,廖竣锴,付 江,张建辉

(1.中国电子科技集团公司第三十研究所,四川 成都 610041;2.中国电子科技网络信息安全有限公司,四川 成都 610041)

0 引 言

随着信息社会的不断发展,信息的跨网交换需求变得越来越迫切,但各个网络的安全防护手段存在着不小的差距,如果仍以网闸产品作为信息交换手段,将会给参与跨网交换的网络带来越来越多的安全威胁。因此,必须从网络、应用、数据等多个层面,综合运用多种安全防护手段[1],系统性的设计跨网交换体系,才能确保信息的安全交换。在未来的跨网交换体系中,如何高效的利用现有的安全手段,并具备安全功能的扩展能力,则是必须要面对的问题。本文设计了一种跨网安全资源服务系统,该系统借鉴软件定义的思想,通过跨网安全功能资源池化和资源池管理技术,能够根据系统对安全防护能力的需求变化,实现跨网安全资源的高效利用和动态调整,从而满足未来跨网交换体系对安全能力的需求。

1 跨网交换中的安全技术

当前,内部网络和外部网络主要通过网闸产品实现信息的跨网交换。网闸产品内部采取了一定的安全措施,如接入控制、权限检查、格式内容检查、病毒查杀等安全手段。但网闸产品在安全检查和能力扩展方面还存在不少的问题。

(1)安全检查能力弱:各种安全手段集成在一个产品中,需要平衡各种功能占用的资源,导致安全检查能力不强;

(2)安全检查效率不高:多种安全手段串行处理,安全检查效率不高;

(3)安全检查手段扩展性不强:网闸产品资源有限,内部架构固定,无法扩展更多的安全手段;

(4)传输带宽固定:传输带宽由设备性能决定,性能扩展能力差。

因此,研究设计一种跨网安全资源服务系统,为跨网交换体系提供系统化的丰富的安全检查功能、按需调配的安全手段和可扩展的安全服务能力,才能够更好的实现信息安全交换。

2 跨网安全资源服务架构设计

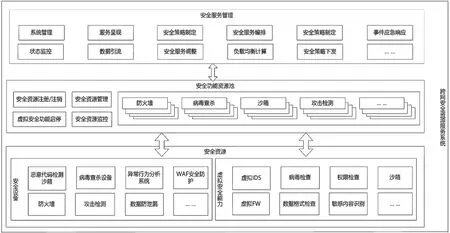

跨网安全资源服务架构通过将安全服务资源“池”化[2],实现面向跨网交换系统的安全服务动态供给,以服务化的方式提供可分解、可组合、可编排的安全防控服务功能,提供高可用、灵活、高效的安全防护服务。系统架构包括安全资源、安全资源池和安全服务管理三部分,主要架构如图1所示。

安全资源指为了保证跨网交换系统自身安全性和安全交换功能所部署的安全手段,这些安全手段可以是实体的物理设备,如恶意代码沙箱、病毒查杀、防火墙、攻击检测等安全设备;也可以是通过虚拟化技术实现的虚拟安全功能,如在虚拟系统中部署的病毒检测、敏感内容识别、权限检查、格式内容检查等安全功能。除了现有的安全功能外,未来如果有了更先进的安全手段,可以增加该系统的安全资源中。

安全功能资源池对安全资源提供注册/注销功能、安全资源分类管理和安全资源状态监控功能,其目的是忽略安全功能的实现差异,将安全功能服务与功能实现进行解耦,使得安全功能服务的调度、功能扩展与重组、服务部署相互独立。

安全服务管理[3]对外提供系统管理、安全策略制定、安全服务编排、安全服务调整、负载均衡计算等功能,按需向跨网交换系统提供可编排的安全服务。

图1 跨网安全资源服务系统架构

3 系统关键技术

3.1 安全功能资源池化

安全功能源池化是对传输权限确认、信息安全检查、数据内容过滤等物理和虚拟安全功能的全面定义,在共享底层的异构物理资源的基础上,构建出多个共存但相互隔离的逻辑资源,形成可统一管理、调度与按需灵活分配的一体化跨网交换安全资源池,向上层提供无差别的数据交换和安全服务资源模块,为实施高效的数据交换提供基础。

3.1.1 安全功能资源池建立

安全功能资源池将同类型的安全设备、虚拟安全功能进行统一描述和集中管理分配,通过分离安全控制平面和数据平面,将安全设备与其接入模式、部署方式进行解耦,底层通过网络功能虚拟化将安全设备虚拟化安全资源池。

安全功能资源池使安全资源能够像服务一样在网络上发布、查询和访问,使安全资源的应用具有灵活性、松耦合性和跨平台能力,安全功能资源池的建立包括:

(1)建立安全资源注册中心,提供安全资源管理注册和资源发布功能;

(2)统一安全资源注册接口,包括:资源名称、资源类型、资源描述、资源地址等;

(3)统一资源监控接口,包括:资源状态、CPU/内存利用率、存储使用情况、带宽使用情况等;

(4)统一的资源服务接口,包括:资源调用接口、用户名/密码、检查结果反馈接口等;

3.1.2 资源服务化封装

资源服务化封装要满足安全资源的多样性与动态变化,采用统一的描述机制,将各式各样的安全功能抽象为统一规范的服务,同时对上层提供对应的操作接口,进而根据交换业务需求构造相应的服务接口供上层业务调用。可以采用Web服务技术完成资源服务化封装。

Web服务是采用标准的web协议提供服务,来保证跨平台的应用程序之间互操作性的技术。根据W3C的定义,web服务是用来支持网络上可互操作的机器与机器之间交互的一种软件系统。Web服务的接口采用机器可处理的格式(如WSDL)来描述,其他系统根据接口中的信息,通过HTTP协议来与web服务进行交互。

Web服务可以提供两种调用方式选择:SOAP方式与REST方式。其中,SOAP方式是采用符合SOAP标准的XML消息,对web服务提供的操作进行调用。由于SOAP的灵活性,这种方式能够支持最广泛的操作。REST方式的web服务不需要SOAP协议,而是定义了一组对web资源的标准操作(如GET、POST、PUT、DELETE等),并直接使用HTTP请求的操作语义来指定对web资源的相应操作的调用。

3.1.3 资源服务访问

资源服务访问是由资源调用、资源管理、资源访问、用户权限管理四类服务接口组成,资源的提供者、用户通过这些接口实现对资源的管理和访问。

资源调用服务接口是为服务请求者使用,应用程序充当请求者的角色,发出服务调用的参数,透明地访问逻辑资源。资源注册中心根据收到的服务请求,进行服务模式匹配与服务流程控制,并向后台处理功能发出具体的处理请求。后台处理功能包括安全功能实体,根据收到的处理请求完成实际处理操作,并将结果返回给资源注册中心。

资源管理服务接口是为资源的提供者使用的,一般在资源服务发布的服务描述文件中不公开发布,主要是实现资源描述信息的注册、删除、更新。

资源访问服务依据用户身份提供对资源的信息查询、更新、删除功能。资源访问服务依据用户身份分为三类, 其中管理员接口具有对资源操作的所有权限,不仅能够实现资源的数据定义操作,而且可以实施数据管理操作,授权用户能实施数据资源的增、删、改操作,普通用户只能进行数据资源查询。

用户权限管理服务接口用来实现资源访问用户的权限管理,提供对资源访问用户的增加、删除、更新、验证和用户信息获取功能。

3.2 安全服务编排

安全服务编排技术着眼于安全服务、安全服务间的组合、重构与集成,达到以跨网交换系统的安全需求为导向,按照功能需求和业务逻辑生成服务链,提供高层次的安全功能。

3.2.1 安全服务编排流程

安全服务编排流程是根据跨网交换系统的应用需求,设计所需要的安全服务,明确提供服务的安全产品资源,包括采用安全类型、厂家、带宽等,根据不同安全产品之间的业务流进行自动规划,具体过程如图2所示。

图2 安全服务编排工作流程

(1)安全需求分解:根据安全需求进行分解,包括安全服务的种类、安全资源的占用(带宽、性能等);

(2)安全服务评估:分析已经在运行的安全服务是否可以满足安全需求;如果满足跳转到(5);如不满足则计算出需要新增的安全服务;

(3)安全资源评估:现有的安全资源是否可以支撑新增的安全服务;如果不能则返回失败,并给出提示;

(4)安全服务加载:根据需求,向安全资源库申请安全资源,生成新的安全服务,并对安全服务进行策略配置;

(5)安全功能链构建:根据对需求分配的安全服务,设计数据引流策略;

(6)策略下发:将数据引流策略下发到各个物理交换设备和虚拟交换设备。

3.2.2 并行检查的安全功能链

安全功能链来源于服务功能链[4](SFC,Service Functions Chain,是一组有序的虚拟网络功能集合,按照制定的策略依次通过多个虚拟网络功能)。安全功能链借鉴服务功能链的思想,构建串行和并行结合的安全功能集合,按照制定的策略依次通过多个安全功能,在完成全部安全安全检查的前提下,提高安全检查效率。

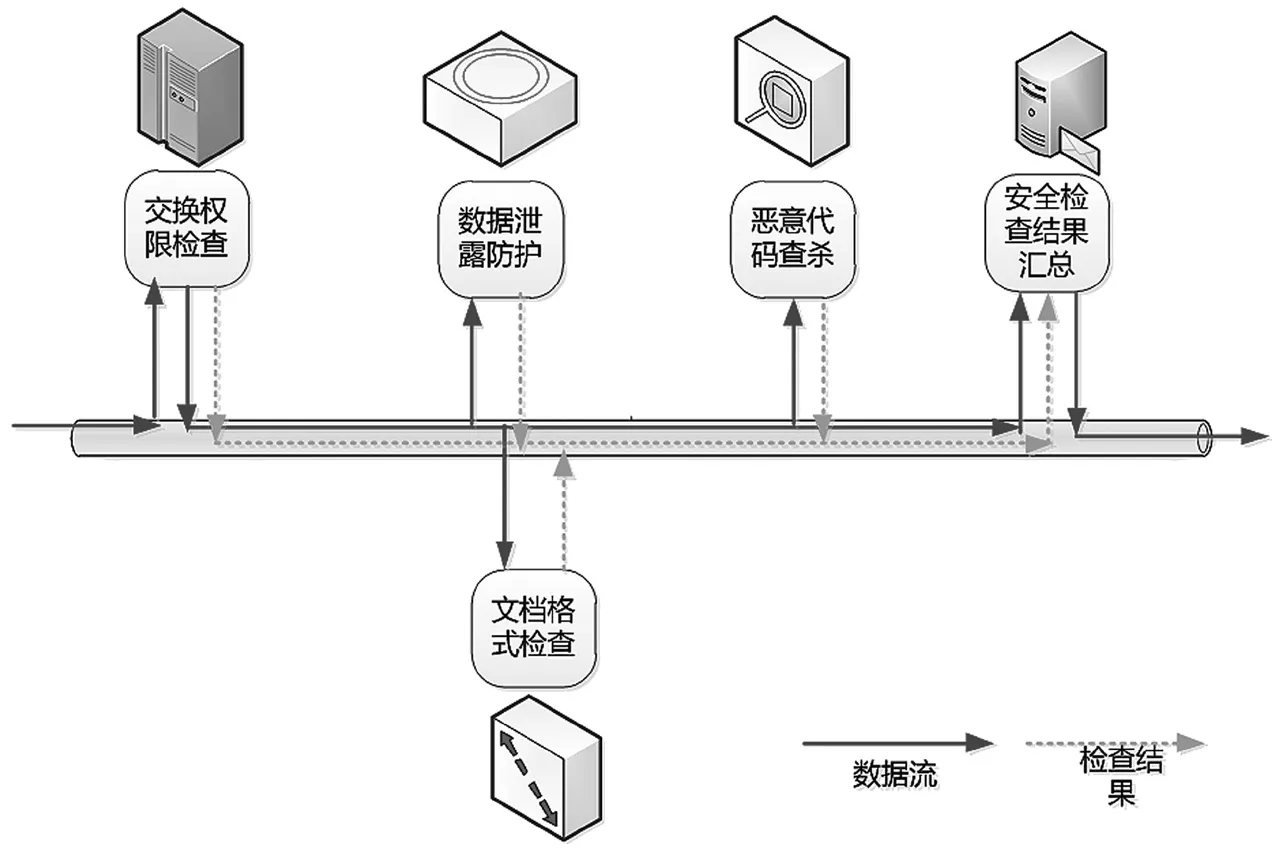

以一组交换数据的安全需求为例,如果交换需求为:交换权限检查、数据泄露防护、文档格式检查和恶意代码查杀等安全功能,则构建如图3所示的安全功能链。

图3 安全功能链示意图

安全功能链由安全检查功能集合构成,包括串行和并行的安全功能。由于交换权限是数据交换的先决条件,故需要进行串行检查;数据泄露防护、文档格式检查、恶意代码查杀等安全功能没有先后的顺序要求,故可以并行进行安全检查。最终的安全检查结果需要汇总,确保所有安全检查均能通过才可以进行数据交换。

3.2.3 安全服务调整

安全服务能力基于资源池构建,基于预置策略针对不同跨网交换任务进行安全处理流程编排,当安全服务需求发生变化时,可动态调整安全处理流程。安全服务动态调整如图4所示。

图4 安全服务动态调整示意图

如上图,在跨网安全服务需求变更时,需要增加数据脱敏的安全服务。数据脱敏设备(或虚拟的数据脱敏功能)向安全资源池注册,进入安全资源池的管理;启动数据脱敏功能,并进行策略配置;对现有安全功能链进行重新编排,增加数据脱敏处理流程;制定相关策略,并下发到相关网络设备和安全功能进行执行。最终实现安全功能的增加和安全服务的动态调整。

4 结 语

本文从跨网交换系统对安全功能的要求出发,设计了具有安全手段可扩展、安全服务可编排、安全能力可调整的高效跨网安全资源服务系统。该系统不仅带来了灵活、弹性的安全资源部署能力,提高了安全资源利用率,还能够更有效的提高业务故障监控能力和修复能力,提升系统运行效率和健壮性。跨网安全资源服务系统不仅可以支撑未来跨网信息交换系统对安全检查功能的能力要求,还可以进一步扩展应用到其他信息系统中,为其他系统提供更好的安全支撑和保障。