动态主机配置协议泛洪攻击在软件定义网络中的实时防御

邹承明 刘攀文 唐星

摘 要:在软件定义网络(SDN)中,动态主机配置协议(DHCP)泛洪攻击报文通常能通过reactive方式主动地进入控制器,对SDN危害巨大。针对传统的DHCP泛洪攻击防御方法无法阻止SDN中该攻击带来的控制链路阻塞这一问题,提出一种DHCP泛洪攻击的动态防御机制(DDM)。DDM包含检测模型和缓解模型。在检测模型中,不同于他人提出的静态阈值检测方法,采用DHCP流量均速和IP池余量两个关键参数建立动态峰值估计模型来评估端口是否受到攻击,若受到攻击则交由缓解模型进行防御。在缓解模型中,利用地址解析协议(ARP)的应答特点进行IP池清洗,并设计了周期内分时段拦截机制对攻击源进行截流,在缓解阻塞的同时,最大限度减少拦截对用户正常使用的影响。仿真实验结果表明,相对静态阈值检测,DDM检测误差平均降低18.75%。DDM缓解模型能高效地拦截流量,同时将用户在拦截期正常接入网络的等待时间平均缩短81.45%。

关键词:动态主机配置协议;软件定义网络;IP池;地址解析协议;异常流量

中图分类号:TN915.08

文献标志码:A

文章编号:1001-9081(2019)04-1066-07

Abstract: In Software Defined Network (SDN), Dynamic Host Configuration Protocol (DHCP) flood attack packets can actively enter the controller in reactive mode, which causes a huge hazard to SDN. Aiming at the promblem that the traditional defense method against DHCP flood attack cannot keep the SDN network from control link blocking caused by the attack, a Dynamic Defense Mechanism (DDM) against DHCP flood attacks was proposed. DDM is composed of a detection model and mitigation model. In the detection model, different from the static threshold detection method, a dynamic peak estimation model was constructed by two key parameters — DHCP average traffic seed and IP pool surplus to evaluate whether the ports were attacked. If the ports were attacked, the mitigation model would be informed. In the mitigation model, the IP pool cleaning was performed based on the response character of Address Resolution Protocol (ARP), and an interval interception mechanism was designed to intercept the attack source, mitigating the congestion and minimizing the impact on users during interception. Simulation experimental results show that the detection error of DDM is averagely 18.75%, lower than that of the static threshold detection. The DDM mitigation model can effectively intercept traffic and reduce the waiting time for users to access the network during the interception by an average of 81.45%.

Key words: Dynamic Host Configuration Protocol (DHCP); Software Defined Network (SDN); IP pool; Address Resolution Protocol (ARP); anomaly traffic

0 引言

软件定义网络(Software Defined Network, SDN)解耦了数据平面和控制平面,实现了对网络的中心控制,并提供了可编程的抽象接口,是一种非常具有前景的网络架构[1-5]。然而,正是由于这种结构使得SDN容易遭到拒绝服务(Denial of Service, DoS)攻击[6-8]。

动态主机配置协议(Dynamic Host Configuration Protocol, DHCP)泛洪攻击属于DoS攻击。该攻击一方面能耗尽网络IP资源,使得新接入网络的主机无法被分配新的IP(Internet Protocol),造成DHCP饥饿现象;另一方面,该攻击会加重服务器负担,甚至使服务器瘫痪[9]。DHCP泛洪攻击的场景移植到SDN中后,DHCP服务通常部署在SDN控制器中,控制器通过OpenFlow协议对DHCP数据包的控制,使得伪造DHCP服务器、DHCP协议广播风暴等问题无法存在。但在面对DHCP泛洪攻击时,SDN显得脆弱得多。在SDN中,DHCP泛洪攻击除了能够消耗IP池外,当攻击流量足够大时,大量DHCP协议报文通过控制链路涌入控制器,會严重阻塞控制链路,甚至使得交换机和控制器失去连接,从而使网络局部瘫痪[10]。此外,由于协议的特殊性,在SDN中,DHCP报文通常会以reactive的方式进入控制器,使得DHCP泛洪攻击可以随时由接入网络的主机发起,对网络安全性构成威胁。因此在SDN中进行DHCP泛洪攻击的防御具有重要的意义。

本文中DHCP泛洪攻击的防御可分为检测和缓解两个阶段。传统的防御方法在SDN中存在一定局限性,无法充分发挥SDN结构的优势。在检测阶段,传统的方法会根据DHCP报文速率划定一条静态的阈值来判断攻击行为,这种方式无法适应SDN中流量实时变化,会产生很大的检测误差。在缓解阶段,传统方案采用部署密钥分配和授权服务器来预防DHCP饥饿攻击[11],但是由于无法有效阻止DHCP泛洪流量进入SDN控制器,仍然会造成网络的瘫痪。而由于SDN在结构上的巨大优势,网络管理员可以利用OpenFlow流表对流量进行控制[12-14],灵活地应对上述问题。例如,当控制链路受到威胁时,控制器通过下发流表阻止DHCP流量进入控制器,这点传统网络无法做到。因此研究SDN的DHCP实时防御方法有重要意义。

根据上文的叙述,本文提出了一种动态防御机制(Dynamic Defense Mechanism, DDM)。

DDM将DHCP泛洪攻击在SDN下的防御分为两个方面:攻击检测和攻击缓解。针对攻击检测,本文提出了新的检测机制,通过DHCP流量均速和IP池余量两个关键参数建立动态的检测模型:一方面监测IP池余量防止饥饿攻击,另一方面利用IP池余量和当前DHCP流速预测下一时刻的峰值,对DHCP防洪攻击进行预警。针对攻击缓解,本文将该问题划分为两个方面:IP池消耗攻击缓解和控制链路消耗攻击缓解。当SDN受到IP池消耗攻击时,本文利用地址解析协议(Address Resolution Protocol, ARP)应答的特点进行无效IP地址的甄别,并采取实时清除无效IP的方案维持IP池余量的动态平衡。当SDN受到控制链路消耗攻击时,除了采取实时清除无效IP的方案外,本文还设计了周期内分时段拦截机制进行流量拦截,拦截非法的DHCP流量的同时最大限度减小流量拦截对正常用户的影响。本文主要做了以下工作:1)提出了一种SDN下DHCP泛洪攻擊的实时检测机制;2)充分考虑到SDN架构的特点,利用ARP对攻击端口进行无效IP的甄别,并设计了一种周期内分时拦截机制,拦截非法DHCP流量。

1 相关工作

文献[11, 15-18]进行了DHCP泛洪攻击防御的研究。其中,文献[11]采用部署密钥分配和授权服务器的方案来预防DHCP饥饿攻击。文献[15]设计了一种单播的ARP改进协议S-UARP(Secure Unicast ARP)来防止DHCP欺骗,但是这种改进基础协议的方式难以推广。文献[16]介绍了DHCP饥饿攻击对无线网络带来的严重危害,并提出了一种公平的动态IP地址分配机制来解决DHCP饥饿攻击的问题。文献[17]结合NETCONF协议设计的DHCP Snooping系统来提高安全性,防止伪造DHCP服务器的威胁。文献[11-17]的方法虽然能够防御DHCP饥饿攻击,但无法解决SDN链路阻塞的问题。文献[18]发现无线局域网下一种隐蔽的DHCP饥饿攻击的方式,计算了训练和测试两个阶段的数据分布,并提出利用两个阶段数据分布的海林格距离来检测这种饥饿攻击,但是这种方式缺乏实时DHCP流量的敏感性。

本文主要针对SDN中的DHCP泛洪攻击提出实时的防御方案,在防御DHCP饥饿攻击的同时预防DHCP泛洪攻击阻塞控制链路。

2 DDM防御模型

图1为DDM模型防御的原理。DDM模型分为检测和缓解两部分。DHCP泛洪攻击的检测模块采用OpenFlow协议中的Asynchronous消息类型。DHCP报文由Packet-in消息为载体被送入控制器,DDM中的检测模块对这些消息报文进行检测。DHCP泛洪攻击的缓解模块采用OpenFlow协议中的Controller-to-Switch消息类型。当IP池受到恶意消耗后,该模块利用ARP对已租赁的IP进行比对,来达到清洗IP池的目的。ARP在控制器中进行封装通过Packet-out消息发送到交换机指定的端口,同时下发Flow-mod消息,指示交换机提交ARP应答报文到控制器。当DHCP泛洪流量开始对控制链路造成影响时,控制器利用周期内分时段拦截机制下发Flow-mod消息指示交换机丢弃DHCP报文。

2.1 DHCP泛洪攻击的检测

2.1.1 动态峰值估计

在DHCP泛洪攻击的检测中,将时间进行周期划分,周期长度为w。对单个端口进行考虑,观察最近的连续T个周期DHCP报文的统计数据,对这T个周期的数据以零开始进行编号,那么第t个周期的DHCP报文数量为nt,每周期平均DHCP报文数量a,表示为:

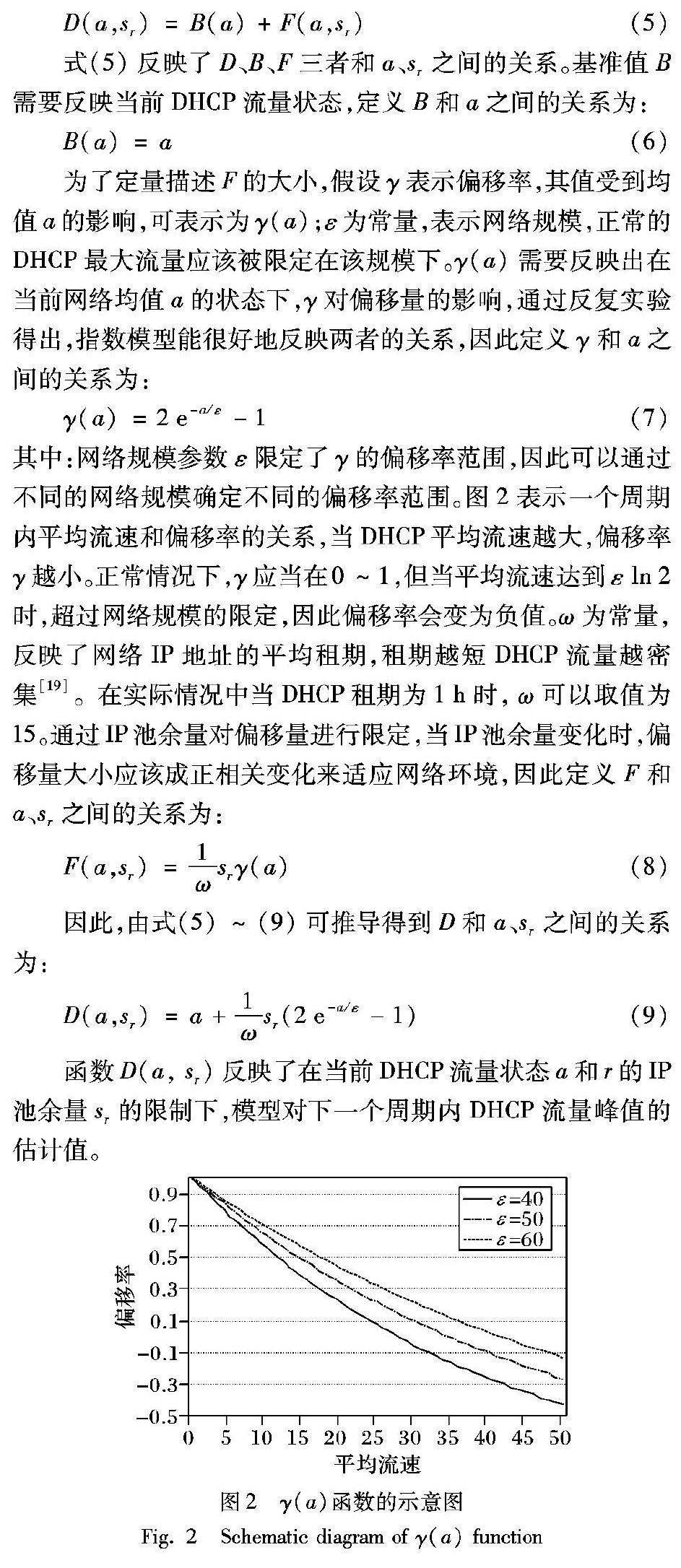

其中:网络规模参数ε限定了γ的偏移率范围,因此可以通过不同的网络规模确定不同的偏移率范围。

2.1.2 攻击检测

每周期结束时会更新估计峰值D,使其能适应当前网络DHCP流量的变化,值得注意的是DHCP泛洪攻击的判定在估计峰值更新之前。估计峰值的更新涉及到两个变量a和sr,因此得到两个变量的更新值后,利用上文建立的模型就能更新估计峰值D。数组K存放最近T个周期内DHCP报文的数量。

Q为一个消息队列,用于存储受攻击的端口编号以及攻击类型。认定受攻击的端口号为r。IP池恶意消耗攻击和控制链路消耗攻击两种攻击类型分别标记为0和1,则一个消息队列的元组可以表示为(r|0)或者(r|1),所表达的含义为r端口受到0或者1类型的攻击。算法1为每个周期结束后,执行的DHCP攻击检测方法,用python风格描述。

当n≥D时,会以η的概率判定网络受到DHCP攻击,这样做的目的是减少对短暂、突然的DHCP流量增大的误判。λ为一个常量,用来根据需要调整η的大小。需要对n≥2D和n≥ε ln 2两种情况作出说明的是,当n≥2D,此时η≤0,说明网络已经超出了正常峰值的波动范围,误判的概率为0,虽然不能非常确定受到控制链路消耗攻击,但为了防止这种异常状况带来的未知的网络威胁,认定该情况网络受到控制链路消耗攻击;当n≥ε ln 2时,此时γ≤0,说明DHCP流量已经超出网络规模的正常限定,认定网络受到控制链路消耗攻击。以周期为单位分析算法的性能开销,该算法时间复杂度在一个周期内只与端口数有关,即为O(m);而该算法需要用数组来存储每个端口最近T个周期内的数据,因此该算法空间复杂度为O(T * m)。

2.2 DHCP泛洪攻击的缓解

在进行DHCP泛洪攻击检测时,将检测到的受到攻击的端口以及攻击类别作为一个元组放入消息队列Q中,缓解模型以消息队列中的元组信息为单位,进行攻击缓解。攻击缓解通常分为两部分:IP池恶意消耗攻击和控制链路消耗攻击。

IP池恶意消耗攻击和控制链路消耗攻击都会消耗IP池,即无论从消息队列Q中取出的队头是(r|0)还是(r|1),缓解模块都会对IP池进行清洗。IP池清洗借助了ARP应答特点来实现。r为受到攻击的端口,对该端口所连接的主机的IP地址和物理地址(Media Access Control Address, MAC)进行匹配确认。IP池向连接r端口的主机提供的IP地址的集合为I,M为I集合中IP地址对应的MAC地址的集合。集合M和I中的元素是一一对应关系。

IPPoolClean(port)表示清洗指定端口port的IP池,handle_PacketIn(event)函数表示一个监听器,用于监听ARP回复;LinkIntercept(port)表示拦截DHCP流量防止其通过控制链路进入控制器;Controller()为控制器,是进行DHCP泛洪攻击防御的大脑。分析对一个端口进行攻击缓解时算法的性能开销,无论是缓解IP池消耗攻击还是控制链路消耗攻击,算法的主要时间消耗在于对端口所对应的IP池进行扫描,IP池总量为分配IP数量即M集合长度和IP池余量之和,时间复杂度为O(len(M)+sr)。该算法没有采用辅助空间,因此空间复杂度为O(1)。

3 实验仿真

本章建立SDN模型,并模拟DHCP泛洪攻击,以分析DDM在攻击中的防御效果。首先,建立了峰值估计模型,分析其在具体网络环境中的表现;其次,模拟DHCP泛洪攻击,观测DDM模型在攻击中的表现性能;最后,分析防御模块对用户的影响。利用mininet作为本次实验的实验平台,并且利用pox控制器、OpenvSwitch交换机和传统交换机建立SDN模型。

3.1 网络环境和峰值估计模型的建立

用SDN建立的网络拓扑如图4所示。实验中使用两种交换机的目的是为了用传统交换机代替对Open vSwitch交换机端口的分组。结合网络具体情况,IP池对不同的Open vSwitch交换机端口的分组都会有不同数量的IP地址的预留。实验中,一台连接有多台主机的传统交换机连接Open vSwitch交换机的一个端口上,代替一组分组,能简化实验环境,突出实验效果。实验中,DHCP服务被部署到SDN控制器中,因此在控制器中建立峰值估计模型。根据上文建立的峰值估计模型,当前DHCP流量a和当前IP池余量sr被认为是设定估计峰值D的两个关键变量。ω, ε为模型中的常量。设定ω=10,ε=50,实验中消耗完一个拥有255个IP的IP池需要30s,因此模型更新周期为w=30s。估计峰值D随a、sr的变化如图5所示。

图5表示一个周期内,平均流速、IP池余量和峰值估计三者之间的关系。

结合图5和式(9)能发现,当DHCP流量速率加快时即a值变大,基准值B会增大,反而偏移量F会减小。如果DHCP流量速率正常增大,DHCP泛洪攻击变得不易被察觉,因此在B增大的情况下,模型会降低偏移量F的值来提高模型对攻击的敏感度。如果DHCP流量速率非正常增大,即受到DHCP泛洪攻时:一方面IP池被消耗导致sr减小,这会使得估计峰值D变小;另一方面,当流量平均速率a增大到ε ln 2(γ(a)=0时,a=ε ln 2)时,F会变为负值,此时估计峰值D小于基准值B,这会导致检测模型对于DHCP流速变化非常敏感,进而拦截异大部分的常流量。

此外,D的值随sr的变大而变大,反映当IP池有大量空余时,模型对DHCP泛洪攻击敏感度降低;反之则升高。该曲面反映了动态峰值估计模型对动态变化网络环境的适应能力。

3.2 DHCP泛洪攻击的检测与缓解

在本文实验环境中,对DHCP泛洪攻擊进行模拟,并对峰值估计模型进行观测。实验中T为整数,是计算均值的基数,T过大会使得网络对实时DHCP流量不敏感, 过小又使的模型不稳定不能反映真实的网络环境,在下面实验中,取T=10。λ的值影响着误判概率η的取值,如图6(a)、(b)所示,λ值越大,DHCP流速超出估计峰值的时刻会有更大概率被认定为攻击时刻(两图中的圆圈表示检测到的攻击),这样可能会加重缓解模块负担。ε表示网络规模,如图6(a)、(c)所示,网络规模ε变大时,估计峰值D的波动范围也随之扩大,是对网络适应现象的表现。ω与DHCP平均租期有关,如图6(a)、(d)可看出,ω越小时,模型启动估计峰值的初始值也会越大。同时,通过对比可以明显发现IP地址平均租期ω变小时,估计峰值和实时流量之间的空间(阴影部分)明显拉大,因此可以借助ω来调整估计峰值的上浮空间。估计峰值的可波动范围会增大,波动更加具有弹性,以适应由于租期变短而导致的频繁的DHCP请求。

在下面的实验中所选取的相关参数值为λ=2, ε=50,ω=15。如图7所示,实验抓取了校园网从9:00~15:00时段的DHCP流量数据,并将此数据为基础模拟了SDN中的DHCP流量。 这段时间数据为工作高峰期内的数据,图7很好地反映了估计的峰值对高峰期实时DHCP流量的拟合。部分时刻DHCP流量远大于估计峰值,用圆圈标记表示受到攻击,少部分时刻DHCP流量稍大于估计峰值,以概率η认定为误判,因此不会判定为受到攻击。横轴481~561对应的DHCP流量处于低峰期,此时IP池余量波动幅度较小,估计峰值会稳定在黑线附近,因此黑线可以作为低峰期的阈值,所以此时模型不会去动态调整估计峰值。但是,一旦流量开始增大且IP池余量发生大幅变化即横轴刻度561之后的部分,模型开始继续调整估计峰值大小。

在現有的流量攻击的检测技术中,阈值是非常常用的方法,其中普通阈值检测和熵阈值检测应用范围非常广泛[20-21]。为了评估峰值估计,实验将峰值估计的检测结果和阈值检测、熵阈值检测结果进行了对比。阈值检测比较简单,直接设置DHCP流速的最大值,超过该值则视为攻击。熵阈值检测是利用DHCP数据包中的MAC地址计算熵阈值,然后划定熵值的阈值,再对攻击进行判断,若熵值大于熵阈值,则判定为攻击。实验随机选取了图7所示的时序数据中的一段,进行DHCP模拟攻击结果如表1所示,其中模拟的攻击方式有IP池消耗攻击和链路消耗攻击两种。

阈值检测和熵阈值检测分别采用了一大一小两组熵值来进行对比。N、Y分别表示判定无攻击和判定为攻击,E表示为误判。

从表1可看出,普通阈值无论大小产生的检测误差都非常大。而熵阈值考虑到了DHCP流量的MAC地址分布问题,因而产生的误差比普通阈值小,但仍然不令人满意。这是由于固定的普通阈值和熵阈值均无法适应网络环境导致。无论是熵阈值还是普通阈值,它们对于高速率的流量攻击,准确率相对较高,但是对低速率的流量攻击,即IP池恶意的低速消耗不敏感,这一点从编号4~6可看出。原因是它们没有考虑到IP池的余量变化,当IP池余量变小时,这种不正常的低速率的攻击会耗尽IP池。而峰值估计检测方法能综合考虑IP池余量和当前流量速率的变化,使得该方法对于高速和低速的流量攻击均非常敏感。同时估计出的峰值会根据当前网络状态不断去适应网络环境,因此相比单纯固定的阈值和熵阈值准确率高。从表1可得出如下结论:在DHCP泛洪攻击的检测中,准确率的排序为普通阈值<熵阈值<峰值估计,且峰值估计相对其他两种检测方法误差平均降低18.75%((0.275-0.025)+(0.15-0.025))/2)。

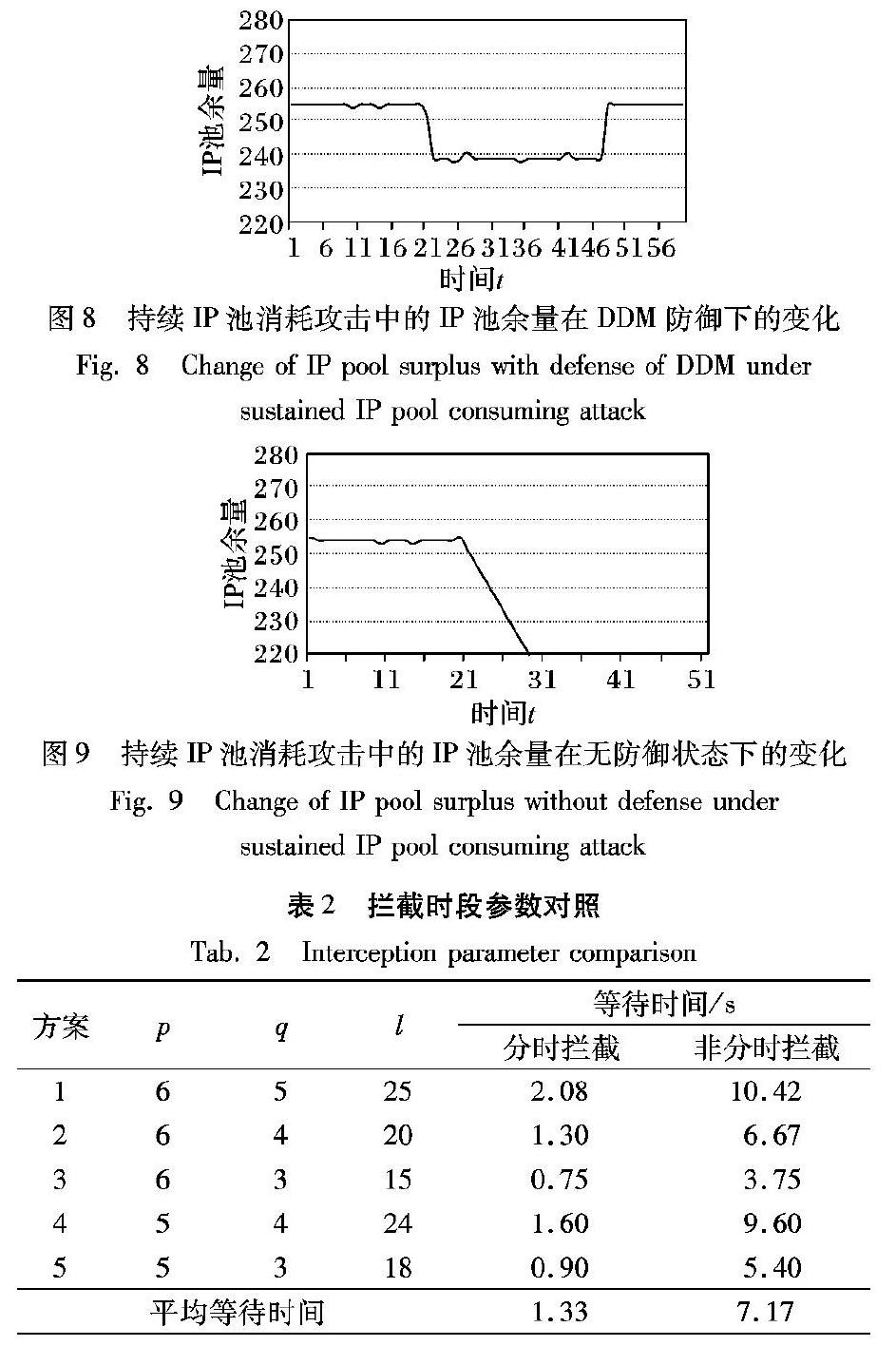

当网络受到IP池消耗攻击时,IP池余量会迅速下降。峰值估计模型检测到攻击来临后,对IP池进行清洗。如图8所示,网络受到持续的IP池消耗攻击,在清洗机制的作用下,攻击会被及时缓解,使得IP池余量稳定在一定范围内。该稳定的范围相较攻击前IP池余量,有一定差距,因为DHCP流量未达到ε ln 2或者2D,没有触发流量拦截机制,所以清洗过程中,攻击仍继续,最后IP池余量在这种条件下达到动态平衡状态使得攻击被缓解。攻击停止时,IP池余量迅速还原。图9为没有对攻击进行缓解时,IP池余量会剧烈下降,最后IP池被完全消耗。

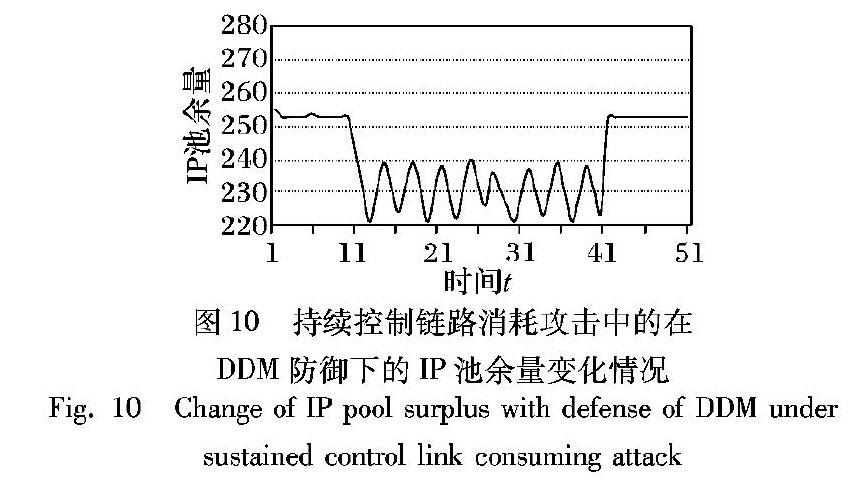

当DHCP流量达到ε ln 2或者2D时,网络受到控制链路消耗攻击,此时控制器在对IP池进行清洗的同时会拦截DHCP流量。如表2所示,不同的拦截参数会影响接入网络平均等待时间。模型更新周期为w=30s,对p和q参数大小的选择既要保证周期内拦截时长l足够大,又要求接入网络平均等待时间足够小,折中之下,实验选取表中第二种参数设置方案。

如图10所示,当网络受到控制链路消耗攻击时,在缓解机制的作用下,IP池余量剧烈波动,但IP池余量始终被限定在一定范围内。经过拦截后,大部分DHCP流量在到达交换机时被丢弃,无法进入达到控制链路和控制器,从而达到了缓解攻击的目的。攻击结束后,IP池回复原样。拦截时期,正常用户的DHCP请求会被交换机丢弃后,在拦截间隙间以平均等待1.3s的代价连入网络。等待时间平均缩短81.45%((7.17-1.33)/7.17)。

4 结语

针对DHCP泛洪攻击对SDN的影响,本文提出了DDM机制,来防御DHCP泛洪攻击。DDM机制包括DHCP泛洪攻击的检测模块和DHCP泛洪攻击的缓解模块两个部分。检测模块利用DHCP平均速率和IP池余量两个参数,建立了动态峰值估计模型。在峰值估计的更新中,加入误判概率参量,增强模型对网络的适应性。在缓解模块中,利用ARP的应答机制识别非法主机并清理其所占用的合法IP地址。同时,利用OpenFlow协议进行DHCP流量的拦截,并设计了一种周期内分时拦截的拦截方案,最大限度减小拦截非法DHCP流量时对合法的主机接入网络造成影响。本文中常量ε和常量ω分别反映了网络规模和平均租期的大小,下一步的工作要找出网络规模ε与平均租期ω,两组常量中各自的对应关系式。

参考文献(References)

[1] SCOTT-HAYWARD S, CALLAGHAN G O, SEZER S, et al. SDN security: a survey[C]// Proceedings of the 2013 IEEE SDN for Future Networks and Services. Piscataway, NJ: IEEE, 2013: 1-7.

[2] KARAKUS M, DURRESI A. A survey: control plane scalability issues and approaches in Software-Defined Networking (SDN) [J]. Computer Networks, 2017, 112: 279-293.

[3] TROIS C, FABRO M D D, BONA L C E D, et al. A survey on SDN programming languages: toward a taxonomy[J]. IEEE Communications Surveys & Tutorials, 2016, 18(4): 2687-2712.

[4] FEAMSTER N, REXFORD J, ZEGURA E. The road to SDN: an intellectual history of programmable networks[J]. Computer Communication Review, 2014, 44(2): 87-98.

[5] 孙鹏浩, 兰巨龙, 胡宇翔, 等. 一种解析与执行联动的SDN可编程数据平面[J]. 电子学报, 2017, 45(5): 1103-1108. (SUN P H, LAN J L, HU Y X, et al. A Configurable SDN dataplane based on linkage between parsing and executing[J]. Acta Electronica Sinica, 2017, 45(5): 1103-1108.)

[6] DAYAL N, SRIVASTAVA S. Analyzing behavior of DDoS attacks to identify DDoS detection features in SDN[C]// Proceedings of the 2017 9th International Conference on Communication Systems and Networks. Piscataway, NJ: IEEE, 2017: 274-281.

[7] MIRKOVIC J, REIHER P. A taxonomy of DDoS attack and DDoS defense mechanisms[J]. ACM SIGCOMM Computer Communication Review, 2004, 34(2): 39-53.

[8] 黄建洋, 兰巨龙, 胡宇翔, 等. 一种SDN中基于SR的多故障恢复与规避机制[J]. 电子学报, 2017, 45(11): 2761-2768. (HUANG J Y, LAN J L, HU Y X, et al. A multi-fault recovery and avoidance mechanixm of software-defined network based on segment routing[J]. Acta Electronica Sinica, 2017, 45(11): 2761-2768.)

[9] 刘阳. DHCP集群化服务的研究与实现[D]. 北京: 北京邮电大学, 2016: 12. (LIU Y. Research and implementation of DHCP clustered services[D]. Beijing: Beijing University of Posts and Telecommunications, 2016: 12.)

[10] XU T, GAO D, DONG P, et al. Defending against new-flow attack in SDN-based Internet of Things[J]. IEEE Access, 2017, 5(99): 3431-3443.

[11] YOUNES O S. Securing ARP and DHCP for mitigating link layer attacks[J]. Sādhanā, 2017, 42(12): 2041-2053.

[12] ERICKSON D. The beacon OpenFlow controller[C]// HotSDN 2013: Proceedings of the 2nd ACM SIGCOMM Workshop on Hot Topics in Software Defined Networking. New York: ACM, 2013: 13-18.

[13] MCKEOWN N, ANDERSON T, BALAKRISHNAN H, et al. OpenFlow: enabling innovation in campus networks[J]. Computer Communication Review, 2008, 38(2): 69-74.

[14] 張栋, 郭俊杰, 吴春明. 层次型多中心的SDN控制器部署[J]. 电子学报, 2017, 45(3): 680-686. (ZHANG D, GUO J J, WU C M. Controller placement based on hierarchical multi-center SDN[J]. Acta Electronica Sinica, 2017, 45(3): 680-686.)

[15] ISSAC B. Secure ARP and secure DHCP protocols to mitigate security attacks[J]. International Journal of Network Security, 2009, 8(2): 107-118.

[16] MUKHTAR H, SALAH K, IRAQI Y. Mitigation of nDHCP starvation attack[J]. Computers & Electrical Engineering, 2012, 38(5): 1115-1128.

[17] 王伟. NETCONF下DHCP Snooping的设计与实现[D]. 北京: 北京交通大学, 2015: 7. (WANG W. Design and implementation of DHCP snooping based on NETCONF[D]. Beijing: Beijing Jiaotong University, 2015: 7.)

[18] HUBBALLI N, TRIPATHI N. A closer look into DHCP starvation attack in wireless networks[J]. Computers & Security, 2017, 65: 387-404.

[19] LI F, WANG X, CAO J, et al. How DHCP leases meet smart terminals: emulation and modeling[J]. IEEE Internet of Things Journal, 2018, 5(1): 56-68.

[20] 杨君刚, 王新桐, 刘故箐. 基于流量和IP熵特性的DDoS攻击检测方法[J]. 计算机应用研究, 2016, 33(4): 1145-1149. (YANG J G, WANG X T, LIU G J. DDoS attack detection method based on network traffic and IP entropy[J]. Application Research of Computers, 2016, 33(4): 1145-1149.)

[21] 申皓. SDN中基于熵的DDoS放大攻击检测与防御方法研究[D]. 重庆: 重庆大学, 2017: 20. (SHEN H. Research on entropy-based detection and defense methods against DDo S amplification attack in SDN[D]. Chongqing: Chongqing University, 2017: 20.)