访问控制策略一致性和完备性检测方法研究

张红斌 马鹏程 刘滨

摘 要:为实现对复杂访问控制策略的统一管理,检测并排除冲突和不完备的访问控制策略,提出了利用访问控制策略集合中的偏序信息构造融合主体、客体层级结构的有向无环图模型。首先从理论上证明了构建有向无环图模型的可行性,并提出利用偏序關系构建有向无环图模型的实施算法,然后利用有向无环图模型的节点集合设计了访问控制策略一致性和完备性检测算法,最后对模型构建算法及访问控制策略一致性和完备性检测算法进行实验验证。实验结果表明,融合主体、客体层级结构的有向无环图模型可以有效管理复杂系统中访问控制策略中出现的冲突与策略不完备情况。相关算法可以有效地实现对复杂访问控制策略的统一管理。

关键词:算法理论; 访问控制; 策略管理; 一致性; 完备性; 有向无环图; 检测

中图分类号:TP309 文献标志码:A

文章编号: 1008-1534(2018)05-0305-06

现代信息系统,尤其是政府、银行、军事等部门,一方面对信息安全要求较高,另一方面其信息环境往往用户数量巨大、系统结构复杂、参数动态多变、安全策略异构化现象严重,为信息安全策略的实施带来了极大的困难[1]。访问控制策略是信息系统安全策略的重要内容,是系统执行访问控制行为的重要依据。如果访问控制系统出现策略冲突或策略出现不完备的情况,将导致信息系统的重大安全问题。如何在大量复杂的访问控制策略中检测策略冲突和不完备等异常情况已成为当前安全策略管理的重要问题。

1 相关工作

安全策略通过改变系统行为信息,描述影响系统管理行为的方法,制定策略规则集,保护系统的数据和资源免受未经授权的访问[2]。信息系统通过制定合理的访问控制策略对网络资源进行合理的管理和控制[3-4]。常用的策略检测算法主要基于4种技术,即描述语言、形式逻辑、本体推理和有向图。

基于描述语言的检测方法可以对多种模型的访问控制策略问题进行检测,这是基于描述语言的策略冲突检测方法的特点之一。文献[5]基于XACML的策略描述语言,给出了基于时间属性的策略冲突算法的适用性及正确性验证。文献[6]提出一种冲突冗余检测与消解算法,将访问控制策略结构映射为集合构成伟恩图,根据集合间交并关系去除冲突与冗余。文献[7]提出了PonderFlow网络中策略定义的可扩展声明式语言。基于描述语言的方法具有结构简单、面向对象等特性,因此在实现过程中更易于被管理员掌握;但检测方法只能对特定描述语言适用,应用范围有一定的局限性。

基于形式逻辑的检测方法是通过逻辑推理检测冲突策略是否存在,即在推理过程中进行策略检测。文献[8]基于XML语言依据数据类型和逻辑表达式及选择属性指定访问控制策略。 文献[9]提出了一种基于混合逻辑的解决方案来解决协作网络中的冲突。文献[10]基于二进制决策树编码执行自动化的反馈状态变化信息,构建由融合逻辑构成的访问控制策略。基于形式逻辑的冲突检测方法通过对逻辑推理严密的展示,将检测过程与推理过程紧密结合,进而在推理过程中检测相关策略冲突,但在实际实现过程中,策略管理员不仅要具备扎实的应用数学逻辑基础,还要具备开发相应策略逻辑推理验证工具的能力,应用基于形式的检测方法进行策略检测,进一步提高了对管理员的基础知识要求,实现过程更为复杂。

基于本体推理的冲突检测方法,其本体自身的描述和推理能力较为强大,更多的是在进行异构网络互操作的过程中使用。文献[11]提出了一种异常检测方法,先对输入数据进行布尔表达式的属性排序的格式化和规范化,依据提出的C4.5算法改进生成决策树,将异常检测算法的结果呈现给将要采取补救措施的策略管理员。文献[12]提出基于对立属性推理的方法。文献[13]由SWLR语义Web规则语言编写,使用Racer推理引擎进行基于DL的本体冲突检测。该方法的局限性是在策略检测过程中可能会过分依赖本体库,而本体库的构建过程本身复杂且繁琐,一旦在构建本体库的过程中出现问题,将会直接影响检测结果。

基于有向图的策略冲突检测方法回避了复杂的形式化证明过程,将抽象的策略冲突转化到可视化的图结构里面来解决。文献[14]将系统中主体、客体及其之间的关系抽象构成有向无环图(directed acyclic gaph ,DAG)模型,利用DAG的节点连通性来检测策略间的冲突。文献[15]利用有向图覆盖关系检测访问控制策略冲突,将访问控制模型中的主体、客体和操作的三元组检测扩展为包括约束条件的四元组进行冲突检测,增强了检测效果,提高了检测的准确性。文献[16]以综合多项策略的检测和消解为背景,依据主体、客体继承关系和包含关系建立有向图模型,将策略冲突检测问题转化为有向图节点的连通性关系判断。但其将访问控制模型中主体、客体有向图分离讨论,客观上否定了主体、客体存在的关联性。并且,整体检测流程基于假设的DAG模型,并没有给出DAG的具体构建方法,也没有将策略完备性考虑在内。而有效构造DAG的前提是必须要保证策略的完备性,否则无法有效进行策略冲突检测。

本文将在上述研究的基础上,通过构建基于主体、客体融合的DAG模型,将复杂的访问控制策略以DAG模型的形式展现出来,使用DAG模型对策略完备性和策略冲突检测进行测算,为访问控制的正确实施提供有力保障。

2.2 DAG模型的构建

传统的访问控制模型将主体、客体分离进行策略检测,没有考虑访问控制检测中主体、客体的客观联系性。和主体、客体独立的DAG相比,主体、客体融合的DAG不但易于检测权限的层级关系,而且在DAG中直接体现了主体对象对客体对象的访问关系,这将更有利于对访问控制策略一致性和完备性的检测。

4 实验及分析

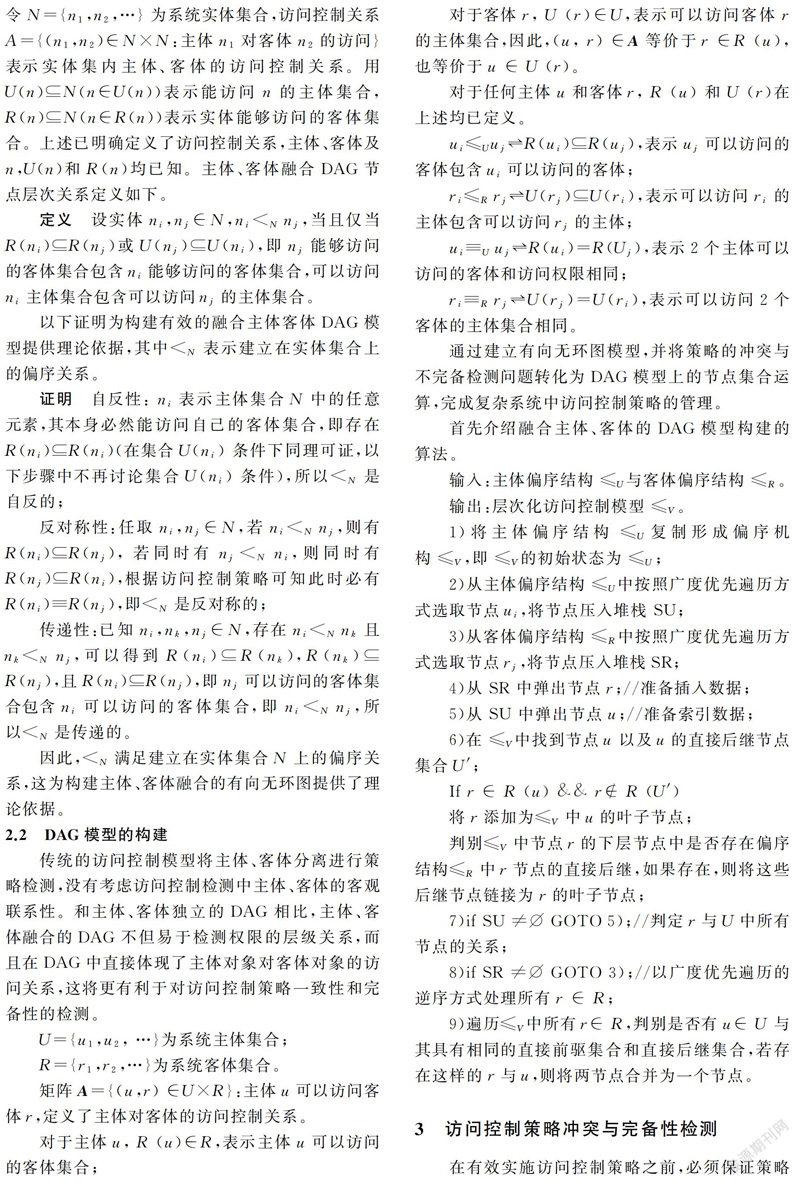

根据所给出的策略完备性和策略环路冲突检测算法具体流程进行实验论证。实验假设某信息系统访问控制策略无冲突且具有完备性,可用DAG描述,遍历此DAG(如图3所示)生成该系统访问控制策略集合。

现构造不完备策略和冲突策略如下:通过添加H节点和相关策略E→H造成策略的不完备,关于节点H的策略只添加了E→H,忽视了E上方的节点对H的访问权限,构造了不完备策略;添加G→D造成环路D→E→G,将此两策略添加到策略集合中。

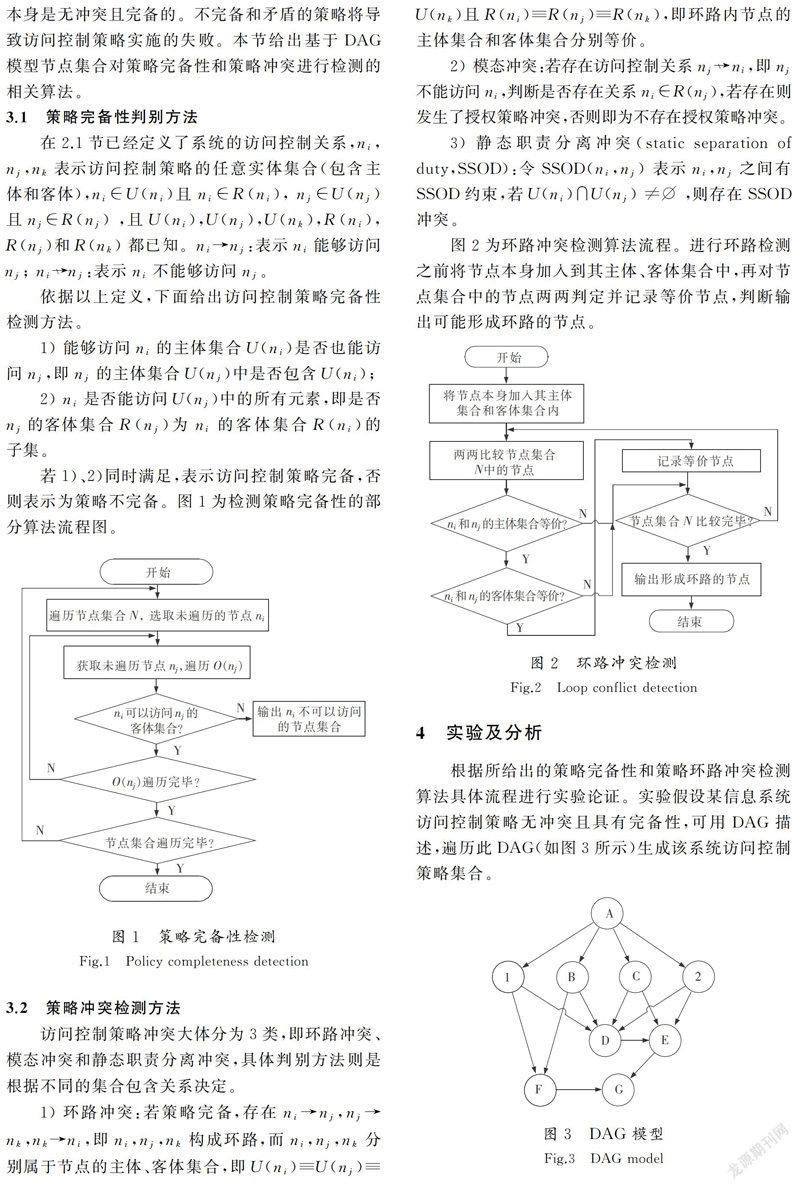

应用本文提出的策略完备性检测算法和策略冲突检测算法对此策略集合进行检测,图4给出策略完备性检测结果。实验结果表明,提出的算法有效地检测出了DAG模型中的不完备性策略,并给出了策略缺失的依据。

从图4还可以明显看出,添加的E→H访问控制关系在节点 H上方的节点还应有A,1,B,2,C,D,算法检测的结果显示缺少的策略有:A→H,1→H,B→H,2→H,C→H,D→H,实验检测结果和人工分析DAG模型显示结果一致。

图5为冲突算法检测结果,依据环路判断算法给出可能形成环路冲突的节点集合。

从实验数据可知,U(D)≡U(E)≡U(G),并且R(D)≡R(E)≡R(G),节点D,E,G之间构成环路冲突,同时实验数据中给出了冲突检测结果的判别依据,检测结果和人工对DAG模型进行分析显示的结果一致。

实验数据同时表明,本文提出的相关算法不但检测出不完备策略和冲突策略,并且最终构造了策略完备且无冲突的DAG,其输出结果及其邻接表存储结构如图6所示。

依据上述过程得到的邻接表可得图7所示的DAG。可以看出,该图不但还原图3基本结构的基础,还在图3基础上实现了等价节点的合并。图7所示DAG中等价节点的合并将为策略的部署实施和进一步策略管理带来便利,是进行访问控制策略管理的重要基础。

5 结 语

给出了基于主体、客体融合DAG模型的策略一致性和冲突检测方法。首先证明了主体、客体融合的DAG的存在性,给出了主体、客体融合DAG的构建方法,并给出基于DAG模型节点集合对策略完备性和策略冲突进行检测的相关算法。实验验证了主体、客体融合的DAG可以有效管理复杂系统中的大量访问控制策略,并能够对策略完备性和策略冲突进行检测。

相比于其他策略冲突检测方法,本文提出的构建主体、客体融合DAG的检测算法,不仅具备了传统DAG模型检测方法的实用性和易实现的优点,还完善了传统访问控制模型中能检测常规策略冲突的作用,能够检测策略的完备性,为访问控制行为的执行提供了更完善的策略基础。

但本文方法仍存在一定不足。通过分析访问控制策略集合偏序关系建立了DAG模型,进而对策略完备性和策略冲突进行检测,此方法适用于策略管理的初始化过程,特别适合在大规模系统中对数量众多的访问控制策略进行管理,但当系统的运行过程中出现策略变更,比如添加或删除访问控制策略时,会导致访问控制策略集合中主体集合和客体集合发生大量变更,并且这种变更同时还受到策略完备性和策略冲突的约束,使得策略完备性和策略冲突的检测变得更为复杂。因此,在下一步研究工作中,将针对系统运行过程中访问控制策略变更时主体、客体加入、离开等动态场景进行深入研究,设计更适用于动态场景的高效访问控制策略一致性和完备性检测方法。

参考文献/References:

[1] AQIB M, SHAIKH R A. Analysis and comparison of access control policies validation mechanisms[J].International Journal of Computer Network and Information Secturity,2015(1):54-69.

[2] IETFRFC 3198,Terminology for Policy based Management[S].

[3] 向华萍,付智辉,陈红丽.具有时间约束的动态角色的访问控制策略[J].河北科技大学学报,2010,31(6):558-563.

XIANG Huaping,FU Zhihui,CHEN Hongli. Dynamic time-constrained and role-based access control strategy[J]. Journal of Hebei University of Science and Technology,2010, 31(6): 558-563.

[4] 张坤,周万珍,孙秋红.协同工作(CSCW)中的访问控制模型[J].河北工业科技,2009,26(5): 315-318.

ZHANG Kun, ZHOU Wanzhen, SUN Qiuhong. Research of access control model in CSCW[J]. Hebei Journal of Industrial Science and Technology,2009,26(5): 315-318.

[5] St-MARTIN M, FELTY A P. A verified algorithm for detecting conflicts in XACML access control rules[J]. Acm Sigplan Conference on Certified Programs and Proofs, 2016,25(10):166-175.

[6] 盧秋如,陈建平,马海英,等.一种可扩展访问控制标记语言的策略优化算法[J].计算机科学,2017,44(12):110-113.

LU Qiuru, CHEN Jianping, MA Haiying, et al.Optimization algorithm for extensible access control markup language policies[J].Computer Science, 2017,44(12): 110-113.

[7] BATISTA B L A, FERNANDEZ M P. Ponder Flow: A new policy specification language to SDN openflow-based networks[J].International Journal on Advances in Networks and Services, 2014,7(3): 163-172.

[8] OASIS. XACML Version 3.0[EB/OL]. http://docs.oasisopen.org/ xacml/3.0/xacml-3.0-core-spec-os-en.html,2013-06-04.

[9] DAMEN S, den HARTOG J, ZANNONE N. CollAC: Collaborative access control[C]// International Conference on Collaboration Technologies and Systems.[S.l.]:[s.n.],2014: 142-149.

[10]CAU A, JANICKE H, MOSZKOWSKI B.Verification and enforcement of access control policies[J].Formal Methods in System Design,2013,43(3):450-492.

[11]SHAIKH R A, ADI K, LOGRIPPO L.A data classification method for inconsistency and incompleteness detection in access control policy sets[J].International Journal of Information Security, 2017,16(1):91-113.

[12]CALERO J M A, PREZ J M M, BERNAB J B, et al. Detection of semantic conflicts in ontology and rule-based, information systems[J]. Data and Knowledge Engineering, 2010, 69 (11): 1117-1137.

[13]NIHONG W, DAN L,HUA P, et al. Research and implementation of ontology conflict detection and reasoning based on description logic for forest disease and pest diagnosis[J]. Second International Workshop on Education Technology and Computer Science, 2010,2(1):416-419.

[14]李添翼. 多策略支持下的策略冲突检测与消解研究[D].武汉:华中科技大学,2011.

LI Tianyi. Research on Checking and Digesting Policy Conflicts under Multi-Policy Environments[D].Wuhan:Huazhong University of Science and Technology,2011.

[15]姚键,茅兵,谢立.一种基于有向图模型的安全策略冲突检测方法[J]. 计算机研究与发展, 2005,42(7):1108-1114.

YAO Jian, MAO Bing, XIE Li.A DAG-based security policy conflicts detection method[J]. Journal of Computer Research and Development,2005,42(7):1108-1114.

[16]魏雁平. 基于有向圖覆盖关系的安全策略冲突检测模型[D]. 成都:四川大学,2006.

WEI Yanping.A Policy Conflict Detection Model Based on Direct-Graph with Cover Relation[D].Chengdu :Sichuan University,2006.