基于节点距离的WSNs源位置隐私保护算法

白乐强,鄢 野

(沈阳建筑大学 信息与控制工程学院,辽宁 沈阳 110168)

0 引 言

WSNs[1]由大量的具备感知能力且价格低廉以及布置成本低的传感器节点组成。在分布式的WSNs中,传感器节点之间通过无线通信来进行相互连接,使WSNs具有实时性,能够让人们在任何时间、任何地点和任何环境下都获得大量真实可靠的信息[2]。然而,由于WSNs通常部署在开放的和无人值守的缺乏物理边界保护的地区,使网络隐私更容易受到各种攻击者的威胁[3]。按照攻击者在网络中的监听范围,攻击者可以分为局部和全局攻击者[4]。局部攻击者不能够可视化整个网络拓扑结构,监听范围有限,接近于传感器节点的通信范围,他们利用特定的无线信号定位装置来定位无线信号的来源,在某个传感器节点处监听到数据包后,分析出转发数据包的上一跳节点方向,并移动到上一跳节点处,且攻击者的移动速度与数据包的转发速度相比是很微小的。全局攻击者能够对整个网络拓扑进行可视化,并且可以监听全网的通信流量。攻击者根据攻击模式可以分为消极和积极攻击者。消极攻击者使用逐跳回溯的攻击方式[5],向转发消息的传感器节点方向移动,不影响网络中传感器节点的正常通信;积极攻击者通过捕获传感器节点来对其进行控制或毁坏,容易影响到传感器节点的正常通信。

1 相关工作

在目标监测和追踪型WSNs中,源节点被认为是同被监测和追踪的目标的距离最近的传感器节点,如果源节点的位置暴露将严重威胁到被监测对象的安全[6]。例如,大量传感器节点被部署在野外用来监测珍稀野生保护动物或追踪散布于战场上士兵的实时消息。野生保护动物的位置不能被偷猎者获知,士兵的位置不能被敌方掌握。源节点的位置一旦被捕猎者和敌方掌握将会得到不可估计的损失,因此,源节点的物理位置隐私保护成了一个值得研究的问题,WSNs的源位置隐私保护问题最早被Celal Ozturk等所考虑到,并提出经典的熊猫-猎人位置隐私保护模型以及基于洪泛的幻影路由算法,该算法具体分为两个阶段:阶段一,源节点通过h跳随机步将数据包转发到某一个节点处,该节点将成为幻影源节点;阶段二,幻影源节点通过洪泛的方式将数据包转发给基站节点。由于源节点h跳随机步后大部分被选择的幻影源节点地理位置与真实源节点的距离并不是足够远,攻击者通过逐跳回溯攻击很容易跟踪到真实源节点[7]。Pandurang Kamat等在基于洪泛的幻影路由的基础上提出基于单径幻影路由算法,针对幻影源节点洪泛的过程需要消耗大量的通信开销问题,将幻影源节点洪泛过程改为单径幻影路由[8]。陈娟等提出了基于源节点有限洪泛的源位置隐私保护算法PUSBRF,该算法在源节点随机步阶段时,选择的每一跳节点都远离源节点,并且能够产生远离真实源节点且地理位置多样性的幻影源节点,在考虑到具有较强监听能力的攻击者时,又提出可视区的概念,进一步提出可以避开可视区的EPUSBRF协议[9]。李云等提出利用网络混合环的隐私保护算法, 使攻击者通过逐跳回溯方式在网络混合环中无法识别消息转发的真实方向,有效保护源位置隐私[10]。Ren Ju等提出了基于多个k-hop簇的源位置隐私保护方案,保护源节点的同时提高了网络能源的利用效率[11]。Mohamed M.E.A.Mahmoud and Shen Xuemin(Sherman)提出了针对热点攻击在无线传感器网络中基于云的源位置隐私保护方案,通过在形成云的节点集合内利用徦源发送虚假消息来伪装源节点,阻止攻击者回溯数据包到源节点,从而有效保护了源位置隐私[12]。

为了对源节点的位置隐私采取有效的保护方案,本文提出基于节点距离的WSNs源位置隐私保护算法ABOND。利用节点的坐标定位信息[13],计算过渡节点与上一跳节点的距离并建立直线方程,计算出预期幻影源节点的坐标,为选择幻影源节点提供依据,确保选出的幻影源节点远离真实源节点。

2 系统模型描述

系统模型分为网络模型和攻击者模型,本文的系统模型与经典的熊猫-猎人位置隐私保护模型相似。

2.1 网络模型

(1)B代表WSNs中的基站节点,基站节点是所有信息的目的节点。基站节点通过广播将其位置信息发送给网络中的传感器节点。

(2)P代表WSNs中所监测的对象,即熊猫。

(3)S代表WSNs中的源节点,当熊猫出现在网络中时,距离它最近的传感器节点对其进行监测并成为源节点,源节点将监测到的数据周期性地发送给基站节点B。

(4)H代表WSNs中的攻击者,即非法盗猎者。

2.2 攻击者模型

(1)攻击者起始位于基站B附近,监听基站节点与其邻居节点之间的通信。

(2)攻击者为消极攻击者,进行局部监听,监听范围接近传感器节点通讯半径[11]。

(3)攻击者无法获得数据包中的任何信息。

(4)攻击者借助GPS接收器以及无线信号定位装置等先进的设备分析无线电信号传播的方向和强度[14],当监听到数据包时,通过以上设备分析出转发数据包的上一跳节点,并移动到上一跳节点处,即采用逐跳回溯的方式,继续监听传输过来的无线信号,直到攻击者到达源节点。

(5)攻击者拥有无限的能量,并具有智能的计算和分析能力,以及充足的信息储存空间。

3 算法设计

3.1 算法的描述

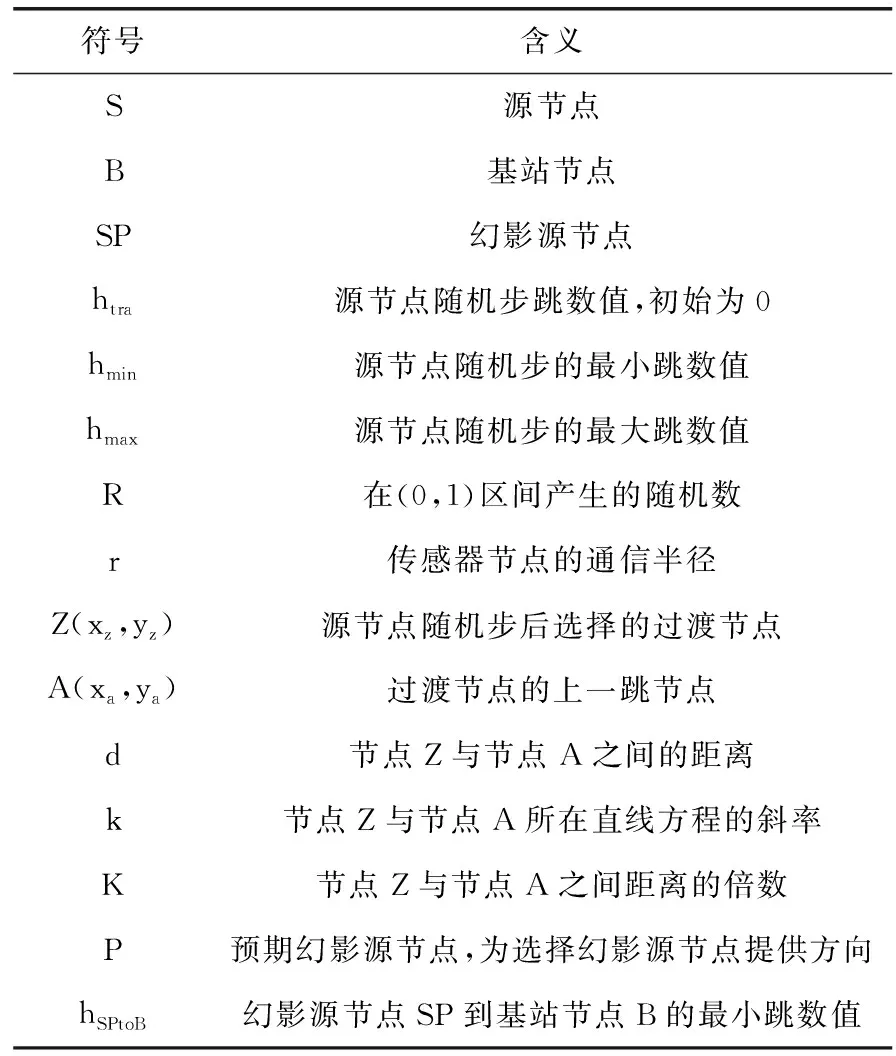

本文提出的ABOND算法可分为:网络初始化、过渡节点的选择、预期幻影源节点的选择、幻影源节点沿着最短路径将数据包发送给基站节点以上4个步骤。ABOND算法中使用的主要符号及含义见表1。

表1 ABOND算法使用的主要符号

3.2 算法具体描述

步骤1 网络初始化

网络布置后,每个节点通过定位算法得到自身的节点坐标,基站节点B进行整个网络范围内的广播,通过基站节点B广播信息包,传感器网络中的每个节点将得到自身到基站节点的最小跳数,邻居节点的ID和坐标,以及邻居节点到基站的跳数。基站广播后,每个节点建立了完整的邻居列表。

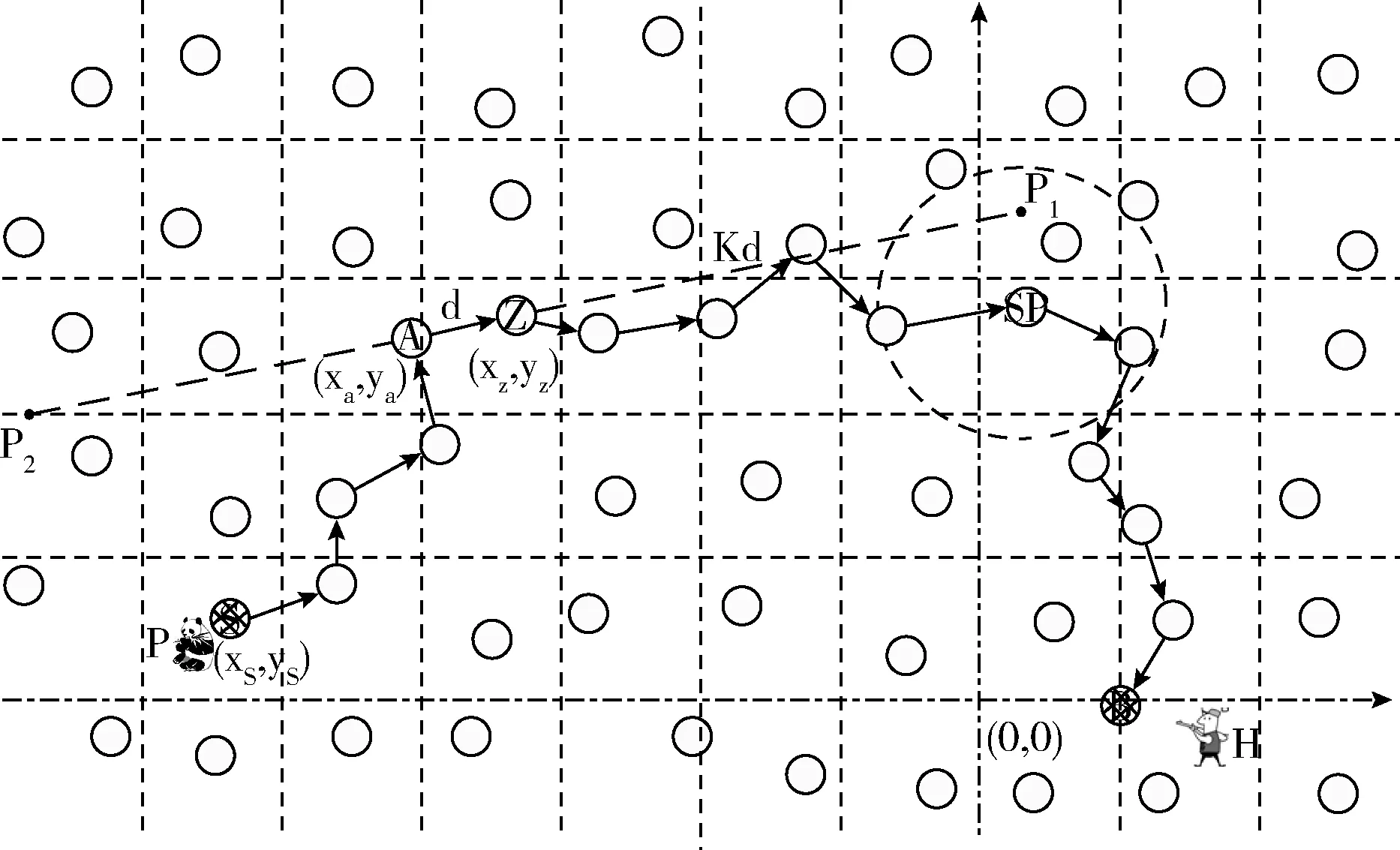

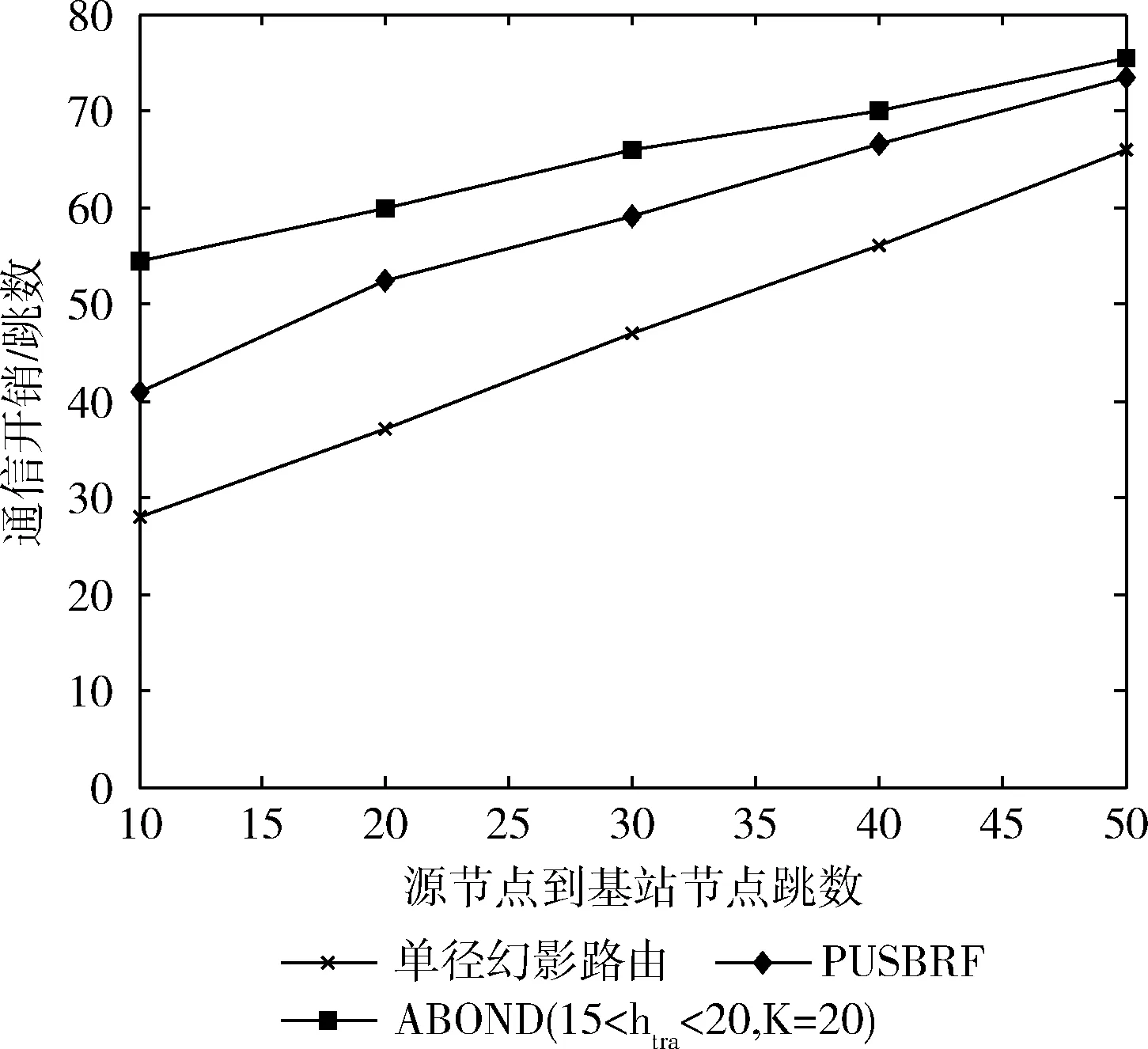

步骤2 源节点选择过渡节点

如图1所示,用S代表源节点,用B代表基站节点,当网络中的传感器节点监测到熊猫活动时,距离熊猫最近的传感器节点成为数据转发的源节点,即S。源节点S设置数据包的初始随机步跳数值htra为0,并设定最小随机步跳数值为hmin,最大随机步跳数值为hmax。源节点S随机选择一个它的邻居节点转发数据包,数据包中包含熊猫活动数据以及源节点的坐标信息。收到数据包的邻居节点把数据包的传输跳数值htra加1,若htra 步骤3 利用过渡节点选择预期幻影源节点 过渡节点Z通过自身邻居列表里的邻居信息,计算它到上一跳节点A的距离,用d代表节点A、Z之间距离,在节点A与过渡节点Z所建立的直线方程上,以过渡节点为起始点,距离过渡节点K倍d距离处的节点坐标作为预期幻影源节点P的坐标。具体过程如图1所示。 图1 算法过程 节点A与节点Z的距离 (1) 节点P与节点Z的距离 (2) 节点P到节点Z距离是节点Z到节点A距离的K倍,即 (3) 节点A,Z所在直线方程斜率 k=(yz-ya)/(xz-xa) (4) 节点A,Z所在直线方程为 y-yz=k(x-xz) (5) 因为节点P在节点A,Z所构造的直线方程上,所以 yp-yz=k(xp-xz) (6) 得 xp=(yp-yz)/k+xz (7) yp=k(xp-xz)+yz (8) 将方程(7),方程(8)分别代入方程(3)中得 (9) 所以所求预期幻影源节点P的坐标分别为 (10) (11) 过渡节点利用数据包中源节点的坐标信息分别计算P1、P2到源节点的距离|P1S|和|P2S|,取P1、P2到源节点最远的点作为预期幻影源节点P的坐标。过渡节点Z向已经选取好的预期幻影源节点P转发数据包时将数据包中源节点的坐标位置信息删除。过渡节点根据预期幻影源节点P的坐标选择幻影源节点SP的过程如下:过渡节点Z计算它的每个邻居节点到预期幻影源节点P的距离,若距离的最小值小于此时过渡节点Z到预期幻影源节点P的距离,过渡节点Z将数据包转发给距离预期幻影源节点P最近的邻居节点,被选择的邻居节点按上述方式转发数据包,直到预期幻影源节点P的坐标在收到数据包的传感器节点的通信范围内时,此时该节点被选为幻影源节点。 步骤4 幻影源节点沿着最短路径将数据包发送给基站节点 幻影源节点选择到基站跳数小于自己到基站跳数的邻居节点转发数据包。收到数据包的节点仍按上述条件转发,直至将数据包发送至基站节点。 在WSNs的源位置隐私保护方案中,如果所选择的幻影源节点的地理位置距离真实源节点较近,攻击者很容易追踪到真实源节点。下面对本文提出的ABOND方案在幻影源节点的地理位置分布及源节点每转发一次数据包所需通信开销进行分析。 网络初始化后,每个节点通过定位算法得到自身节点的坐标。源节点随机步hmin跳后,在hmin 通信开销指源节点发送一个数据包到达基站节点所需要的跳数[9]。 该算法中源节点每转发一次数据包的通信开销可分为3部分,源节点随机步跳数值htra、过渡节点到幻影源节点的跳数值Kd/r、幻影源节点到达基站的最小跳数值hSPtoB。所以传感器网络中源节点每转发一次数据包的通信开销约等于htra+Kd/r+hSPtoB。 本文采用Matlab仿真平台对ABOND算法以及单径幻影路由算法[8]、PUSBRF算法[9]两个对比算法进行了仿真实验,对算法的安全周期和通信开销两个性能指标分别进行分析。安全周期是指源节点开始发送第一个数据包到被攻击者捕获的时间段内,发送数据包的个数。通信开销定义参见本文第4部分第2节。为方便分析,该算法采用与文献[8,9]相似的实验环境,将6000m*6000m的网络区域均匀分成100*100个网格,每个子网格均匀分布一个传感器节点,为保证均匀且随机, 每个节点的初始位置在每个子网格的中心,并加上随机扰动,确保每个子网格内的节点位置都不同。每个节点平均拥有8.72个邻居节点,且每个传感器节点的通信半径r均为100 m。基站节点的位置始终固定在网络的中心处,随机选取源节点。ABOND算法参数值htra选取区间(5,10)、(10,15)、(15,20);性能指标变化情况如图2和图3所示,图示实验结果为150次仿真实验的平均值。 ABOND算法的安全周期变化情况如图2所示。反应的是过渡节点Z与上一跳节点A之间的距离d的倍数K取不同值,安全周期的变化情况。 由图2中的安全周期可计算出,图2(b)中K=15时与图2(a)中K=10时的安全周期相比平均增加了约14.7%;图2(c)中K=20时与图2(b)中K=15时的安全周期相比平均增加了约9%;而当K大于20时,由图2(c)中K=20时与图2(d)中K=25时的安全周期相比平均仅增加了约4.8%。可见当10≤K≤20时安全周期增加比较明显,当K>20时安全周期的增加较缓慢,为了平衡安全周期与通信开销,算法中参数K取20比较适合。此外,若整个网络的安全需求较高,可进一步增大K的取值,增强算法的源位置隐私保护能力。 ABOND算法中参数K=20及参数htra值取不同区间时,在安全周期方面与单径幻影路由算法以及PUSBRF算法的对比情况如图3所示。随着源节点到基站节点跳数值的增加,3个算法的安全周期都在增加。这是由于随着源节点到基站节点跳数值的增加,攻击者若想发现源节点需要监听足够多的数据包来逐跳回溯。由图3可以看出当参数K=20,htra值选取区间为(15,20)时,ABOND算法安全周期最高,这是由于源节点随机步跳数值htra的增加以及源节点每转发一次数据包,随着Z(xz,yz)和A(xa,ya)坐标的变化,直线方程斜率k和跳数值Kd/r随其变化,使选出的幻影源节点不仅远离了真实源节点而且地理位置具有多样性,以致攻击者在同一位置处且较长的时间内不能连续的监听到更多数据包,推迟攻击者逐跳回溯到源节点所需的时间,从而提高了网络的安全周期。 ABOND算法中参数K=20及htra值选取区间为(15,20)时与单径幻影路由算法、PUSBRF算法的通信开销对比如图4所示。随着源节点到基站节点跳数值的增加,3个算法的通信开销都与源节点到基站节点的跳数值成线性关系。相比之下,单径幻影路由算法的通信开销最小,这是由于该算法在选择幻影源节点以后,幻影源节点以最短路径的方式将数据包转发给基站节点;在PUSBRF算法中,源节点进行随机步阶段时,当前节点转发数据包所选择的每个下一跳节点都要远离真实源节点,与单径幻影路由算法相比增加了一些通信开销;ABOND算法中,源节点每转发一次数据包的通信开销可分为3部分,由本文第4部分第2节可知网络中源节点每转发一次数据包的通信开销约等于htra+Kd/r+hSPtoB。随着K的增加,转发数据包到幻影源节点的跳数也在成线性关系的增加,进而增加了网络中的通信开销。 图2 安全周期变化情况 图3 安全周期对比 图4 通信开销对比 结合图3安全周期的变化情况和图4通信开销的变化情况,可知,随着源节点到基站节点的跳数值的增加,安全周期提高的同时通信开销也随之增加。相比于PUSBRF算法,ABOND算法在通信开销平均增加14%的情况下,安全周期平均提高76%。当参数htra取值(15,20),K=20时网络中的安全周期性能指标最佳。 本文提出基于节点距离的WSNs源位置隐私保护算法ABOND,用于解决幻影源节点易于分布在真实源节点附近的问题。该算法利用过渡节点与上一跳节点的坐标信息,建立直线方程,借助两节点之间的距离,计算出预期幻影源节点的坐标,使选出的幻影源节点不仅远离真实源节点而且地理位置多样性,有效抵御局部攻击者的逐跳回溯攻击。仿真实验结果表明,该算法与已有的源位置隐私保护算法相比较,在通信开销增加较小的情况下,显著提高了网络的安全周期,进而提高了源位置隐私的安全性。 参考文献: [1]FAN Yongjian,CHEN Hong,ZHANG Xiaoying.Data privacy preservation in wireless in sensor networks[J].Chinese Journal of Computer,2012,35(6):1131-1146(in Chinese).[范永健,陈红,张晓莹.无线传感器网络数据隐私保护技术[J].计算机学报,2012,35(6):1131-1146.] [2]PENG Hui,CHEN Hong,ZHANG Xiaoying,et al.Location privacy preservation in wireless sensor networks[J].Journal of Software,2015,26(3):617-639(in Chinese).[彭辉,陈红,张晓莹,等.无线传感器网络位置隐私保护技术[J].软件学报,2015,26(3):617-639.] [3]Lin Yao,Lin Kang,Shang Pengfei,et al.Protecting the sink location privacy in wireless sensor networks[J].Personal and Ubiquitous Computing,2013,17(5):883-893. [4]Rios R,Cuellar J,Lopez J.Probabilistic receiver-location privacy protection in wireless sensor networks[J].Information Sciences,2015,321(10):205-223. [5]Tan Wei,Xu Ke,Wang Dan.An anti-tracking source-location privacy protection protocol in WSNs based on path extension[J].IEEE Internet of Things Journal,2014,1(5):461-471. [6]Jia Zongpu,Wei Xiaojuan,Guo Hairu.A privacy protection strategy for source location in WSN based on angle and dynamical adjustment of node emission radius[J/OL].Chinese Journal of Electronics[2016-10-13].http://www.cnki.net/kcms/detail/10.1284.TN.20161013.0934.036.html. [7]Celal Ozturk,Zhang Yanyong,Wade Trappe.Source-location privacy in energy-constrained sensor network routing[C]//Proc of the 2nd ACM Workshop on Security of Ad Hoc and Se-nsor Networks,2004:88-93. [8]Pandurang Kamat,Zhang Yanyong,Wade Trappe.Enhancing source-location privacy in sensor network routing[C]//Proc of the 25th International Conference on Distributed Computing Systems.Ohio:IEEE Press,2005:599-608. [9]CHEN Juan,FANG Binxing,YIN Lihua,et al.A source-location privacy preservation protocol in wireless sensor networks using source-based restricted flooding[J].Chinese Journal of Computer,2010,33(9):1736-1747(in Chinese).[陈娟,方滨兴,殷丽华,等.传感器网络中基于源节点有限洪泛的源位置隐私保护协议[J].计算机学报,2010,33(9):1736-1747.] [10]Li Yun,Ren Jun,Wu Jie.Quantitative measurement and design of source-location privacy schemes for wireless sensor networks[J].IEEE Trans on Parallel and Distributed Systems,2012,23(7):1302-1311. [11]Ren Ju,Zhang Yaoxue,Liu Kang.Multiple k-hop clusters based routing scheme to preserve source-location privacy in WSNs[J].Journal of Central South University,2014,21(8):3155-3168. [12]Mohamed M E A Mahmoud,Shen Xuemin(Sherman).A cloud-based scheme for protecting source-location privacy against hotspot-locating attack in wireless sensor networks [J].IEEE Transactions on Parallel and Distributed Systems,2012,23(10):1805-1818. [13]MA Li,HE Jianpei,MA Dongchao.Localization algorithm for wireless sensor network[J].Computer Engineering and Design,2014,35(12):4061-4067(in Chinese).[马礼,贺建沛,马东超.无线传感器网络节点定位方法[J].计算机工程与设计,2014,35(12):4061-4067.] [14]Ngai E C H.On providing sink anonymity for wireless sensor networks[J].Security and Communication Networks,2016,9(2):77-86.

4 理论分析

4.1 幻影源节点的地理位置多样性分析

4.2 源节点每转发一次数据包的通信开销分析

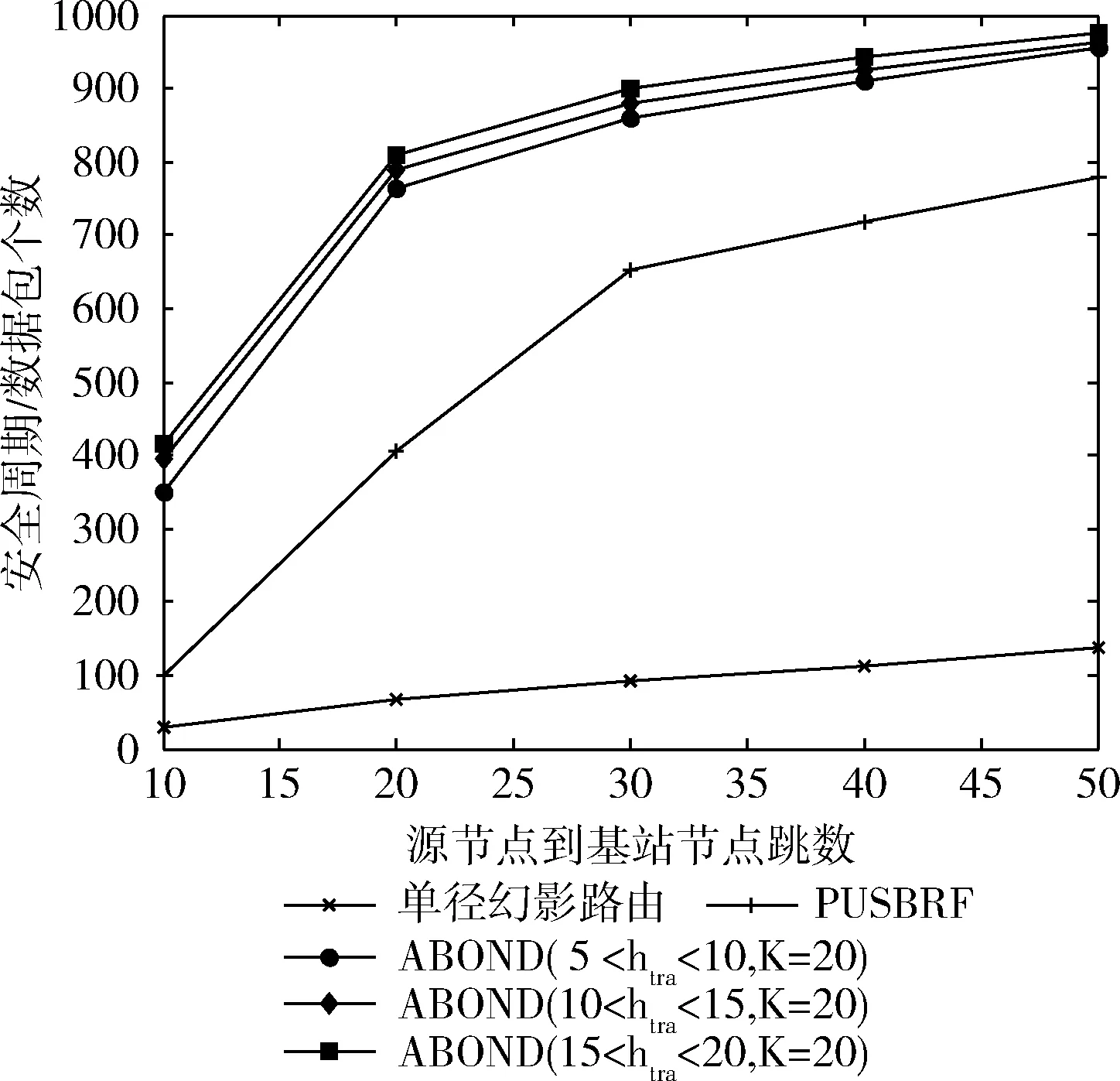

5 仿真实验与分析

5.1 安全周期

5.2 通信开销

6 结束语