应用混合核函数支持向量机的网络安全检测模型研究

张彦军

(暨南大学, 广东 广州 510000)

0 引言

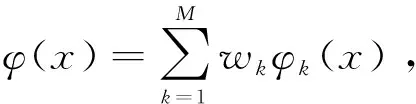

近年来云计算和大数据的概念不断的冲击着人们的视野,信息化是这个时代的主题,已经变成这个时代发展的主旋律,伴随着互联网的发展,信息化已经涉及到人类生活工作的方方面面。但是信息化面临非常棘手的网络安全问题,网络安全已上升为国家战略。目前对如何在中间网络上进行攻防的机器分类算法自动检测的研究还没有引起足够的关注,面对日益复杂的网络攻击行为,单纯的在目标网络的攻防技术已经不能满足要求,使用支持向量机算法,为了解决数据之间的非线性关系,近年来,混合核函数方法采用嵌入映射将数据特征映射到新的特征空间,这些研究尝试将不同的核函数进行组合,并调节参数。这些研究主要方法是在原始映射集Φ={φ1,φ2,…,φM}基础上构建一个新的映射集ψ={ψ1,ψ2,…,ψM},将所有的映射统一维度,形成一致的变换,映射到高维空间中。本文在研究现有的网络安全模型的基础上,提出了一个改进的网络安全模型,并且采用混合核函数的支持向量机分类算法[1]。

1 基本技术

网络攻击行为的可变性和模糊性是很多智能算法所不能很好处理的。综合已有的这些实际问题,支持向量机(SVM)在针对小样本、高维度的确定性分类问题上,表现出特别的优势,并且其分类算法有严格的统计学论据,在编程逻辑上是透明的,这使得该算法更容易切入实际的网络攻击行为的分类需求[2]。

网络攻击中采集到的数据具有非线性、样本分布不平坦、噪声大等问题,支持向量机虽然在解决小样本数据上表现出许多特有的优势,但对于网络攻击行为的模糊性等实际问题,仍存在如下的缺陷:

(1)由于支持向量机在训练时对所有训练点是同等对待的,会产生一定的局限性,在处理实际网络攻击行为时,应尽可能保持支持向量的作用,弱化非支持向量的作用。

基于此,我们采用Lin等提出的模糊支持向量机(Fuzzy Support Vector Machine,FSVM)作为网络攻击行为分类的基本方法,以减小非重要网络攻击行为对SVM分类器学习的干扰。

(2)SVM在解决非线性分类或回归问题过程中,核函数的选取非常重要。传统的SVM或者FSVM都是基于单个核函数的。对于分类问题,由于对象之间的差异,找到一个合适的核函数又是比较困难的,往往靠大量的经验所得来完成。这样操作,对自动化网络攻击行为分类,显然并不科学[3]。

基于此,本文将在FSVM的基础上引入多个核函数映射,利用不同核函数之间的互补性特性来更加准确的适应网络攻击行为模糊、噪声大、样本差异不显著的特点。本文提出一种基于多核的FSVM算法用于网络攻击行为分类,来更有效地模拟网络攻击行为模糊性等实际问题,此算法决策树中的模糊核权重主要借助于样本无监督自学习来确定,能根据网络攻击行为的模糊性特点,形成一种更合适的检测算法。

2 改进的网络安全模型设计与实现

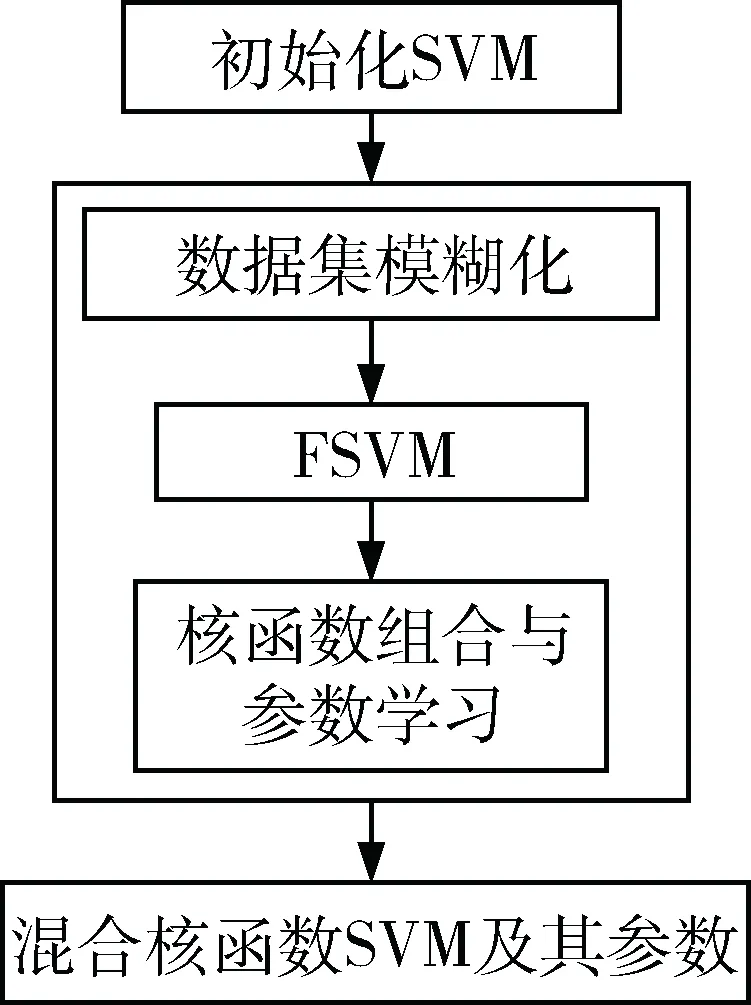

本文提出了混合核函数支持向量机的计算机自动网络安全检测算法。混合核函数支持向量机算法创建了模糊隶属度矩阵来进行网络信号特征值的模糊化,训练得到算法中多核函数线性组合的权重和参数值,然后算法对混合核函数支持向量机分类器算法进行了建模。

系统的总体设计为首先调用Libpcap的相关函数对网络端口、过滤机制等进行初始化。之后开始进入循环捕包和对包的解析过程。进行测试的数据包获取于实际网络环境,其中一共选取20个网络空间环境,随机选取其中10个环境作为测试数据集,另外10个环境为训练数据集。

SVM是基于统计学习理论的机器学习方法,从它的提出开始,就受到数据分类领域的广泛关注和欢迎。SVM拥有严整统计学理论基础作为支撑,在解决小样本、高维度和非线性模式识别中具有相当的优势,与其他类经验风险最小化算法相比,它的泛化能力更强,在减少训练和识别时间上有很重要的实际意义。

混合核函数支持向量机分类器算法的构造流程如图1所示。

图1 混合核函数支持向量机分类器构造过程图

文本实验的操作系统采用Linux 2.4,编译器采用GCC+C,并用Libpcap工具捕捉数据包,如图2所示[4]。

图2 系统的上下层接口

系统中基本的逻辑步骤实现如下:

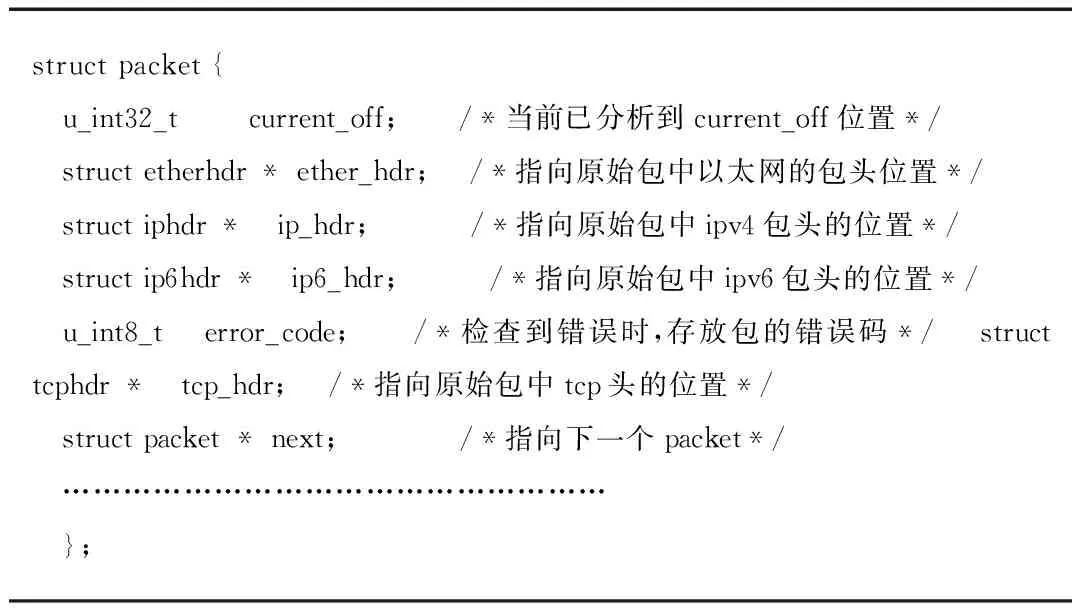

(1)packet结构

通过Libpcap工具从链路层捕捉的数据包通过分析,将结果存入Packet中,Packet的具体结构如表1所示[4]。

表1 packet数据结构

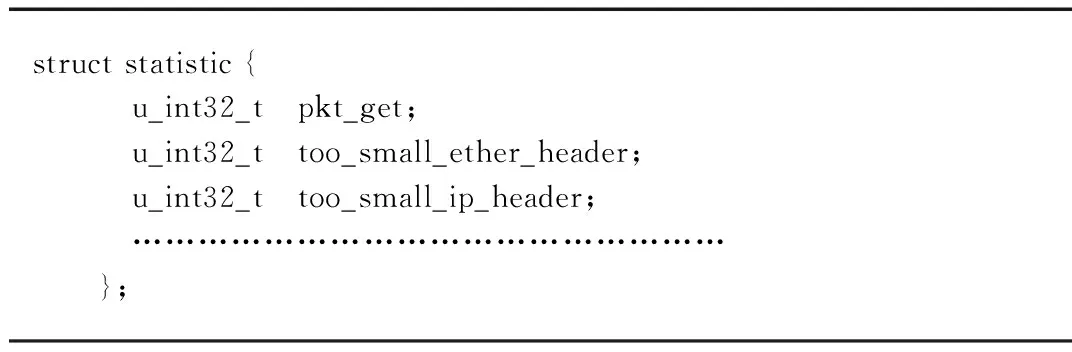

(2)statistic统计量

统计量主要是用于统计接收到的数据包的基本情况,具体如表2所示[4-6]。

表2 statistic统计量结构

(3)特征空间映射

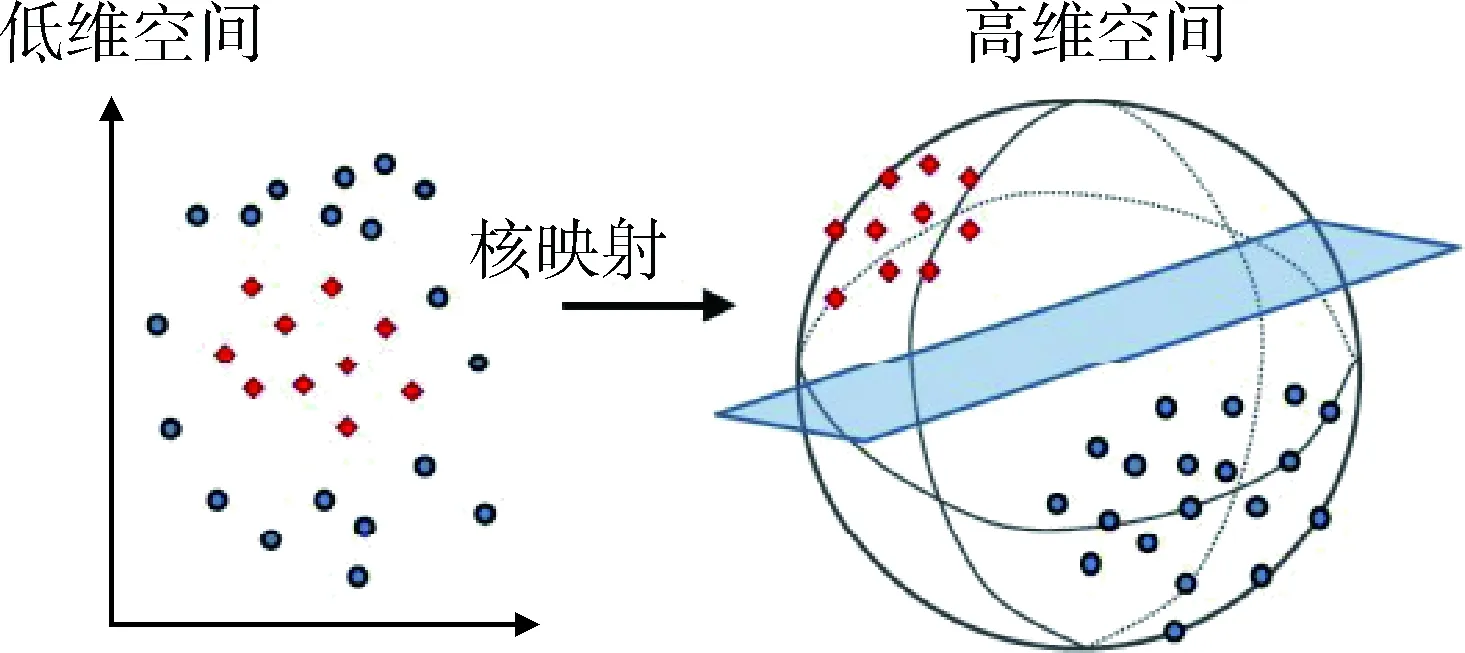

为了保证合并之后的结果核同样满足Mercer条件,我们考虑采用一个非负映射C来合并各特征空间映射,有:

(1)

由于各隐式映射的维度不一定相同,上式的线性组合难成立。因此,在原始映射集Φ={φ1,φ2,···,φM}基础上构建一个新的映射集ψ={ψ1,ψ2,···,ψM}将所有的映射统一维度,形成一致的变换,映射到高维空间中维度方面的数据变换如图3所示[5-10]。

图3 SVM分类器核函数映射数学模型图

则各数据变换公式为:

(2)

ψk(xi)Tψk(xj)=κk(xi,xj)

ψk(xi)Tψk′(xj)=0,s.t.k≠k′

(3)

模糊因子uF(xi)的确定是决定支持向量机性能的关键所在,当uF(xi)的值比较小时,则此样本对支持向量机的训练作用将大为降低,从而降低了其对训练SVM分类器过程的影响。

(4)多核模糊支持向量机算法分类步骤如下:

①将特征矩阵里的数据进行归一化处理。

②建立分类数据的模糊集。

③确定网络安全抓包各样本点模糊隶属度。

④选择不同的核函数进行组合。

⑤根据支持向量机的决策树,运用网络安全抓包数据对多核模糊支持向量机算法进行训练,然后进行样本测试。

3 系统测试

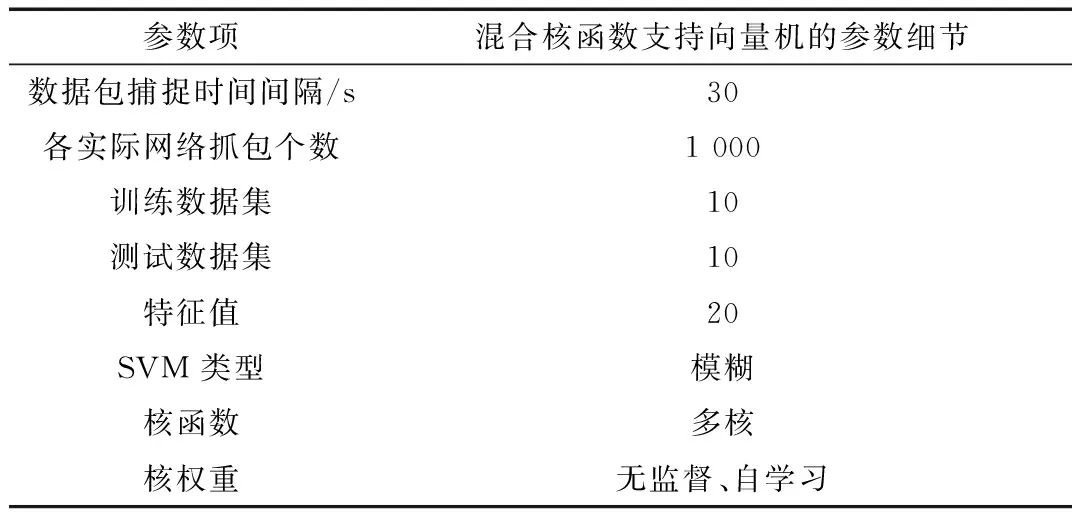

表3给出了本次实验的样本情况、输入数据情况、分类器的主要特征参数选择的情况。

系统的测试情况如图4所示,NIDS被部署在一个广播的局域网络环境中,通过抓取数据包,应用混合核函数支持向量机进行训练和测试[4]。

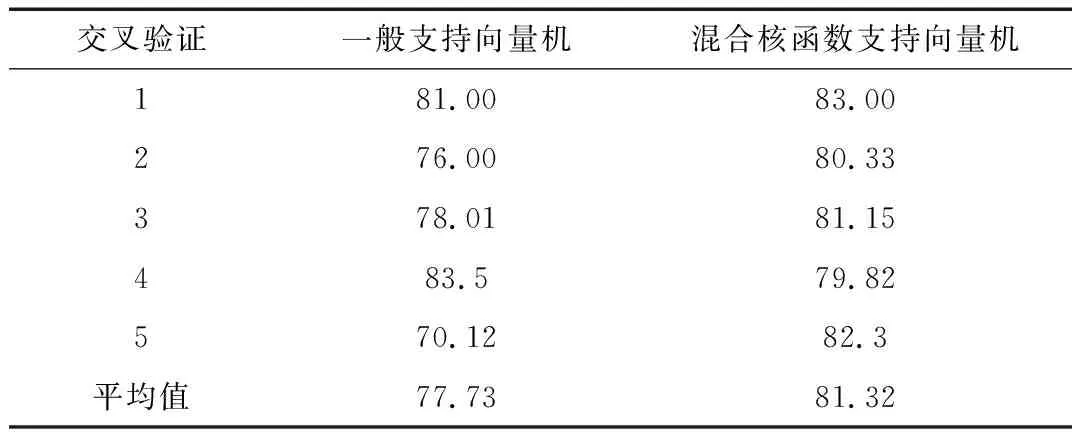

混合核函数支持向量机的分类结果如表4所示。

表3 采用混合核函数支持向量机分类器进行分类实验的参数列表

图4 系统的测试部署

网络安全检测的平均识别准确率(MSSRR)公式的定义如下[7-9]:

(4)

式中,平均准确率定义为识别正确的网络数据包数目与总体网络数据包总数目的比值。

实验采用ping6命令、tracert6命令以及通过浏览网页等方式进行攻击测试,实验结果显示该智能算法基本达到预期的实验设计,能够将进行攻击的数据包丢掉[4],实验结果表明算法能比较有效的检测出攻击,基本都可以达到80%以上的准确率[4]。

表4 混合核函数支持向量机的分类结果

4 结束语

相比传统的网络安全模型,改进模型的创新点和优势主要体现在:改进网络安全模型采用支持向量机机器分类算法对数据包进行训练和测试,并在算法中引入核函数的混合策略。人工智能已经是信息化的大势所趋,在网络的攻防中更好的运用

机器算法来检测攻击是网络安全发展的新趋势,该方法的提出和实验探索,较传统的病毒库、攻击库的硬件、软件及软硬件相结合的网络防御系统是一种更好的选择。

[1] Cs3, Inc,逆向防火墙:局域网内潜在的拒绝服务攻击的应对[EB/OL]. http://www.cs3-inc.com/rfw.html#3. (英文版)

[2] CARSTENS T.Programming with pcap[EB/OL].[2018-04-12]编程, http://www.tcpdump.org/pcap.htm.

[3] 徐国浪, 魏廷. 基于多核函数的模糊支持向量机学习算法. 重庆师范大学学报 (自然科学版), 2012, 29(6): 50-53.

[4] 薛晓敏. 基于IPv6的协议解析和DoS/DDoS攻击检测[D].广州:暨南大学,2007.

[5] Ye Qiaolin, Ye Ning, Yin Tongming, et al. Enhanced multi-weight vector projection support vector machine[J]. Pattern Recognition Letters, 2010,31(13):2006-2011.

[6] Chen Weijie, Shao Yuanhai, Deng Naiyang, et al. Laplacian least squares twin support vector machine for semi-supervised classification[J]. Neurocomputing, 2014:145(4):465-476.

[7] Shao Yuanhai, Chen Weijie, Deng Naiyang. hyperplane support vector machine for binary classification problems[J]. Information Sciences, 2014:263(3):22-35.

[8] Qi Zhiquan,Tian Yingjie, Shi Yong. Structural twin support vector machine for classification[J]. Knowledge-Based Systems. 2013.43(2):74-81.

[9] 左继红,王千祥,梅宏.一种基于模型的特征交互检测方法[J]. 软件学报, 2007(18):95-104.

[10] 邢长明,刘方爱,杨林.一种有效的并行入侵检测系统流量分配策略[J].计算机工程与应用,2007,43(24):152-154.