计算机网络信息安全优化加密算法设计

张大鹏

(信息工程大学 信息工程学院,葫芦岛 125000)

1 超混沌加密算法描述

在超混沌之前,最常见的混沌系统呈现出来的是一种三维现象,最大的特征是包含的正的李雅普诺夫指数有且只有一个,运动轨迹固定且不稳定。而超混沌系统与一般混沌系统最大的区别是拥有两个或两个以上正的李雅普诺夫指数,其运动轨迹不局限在一个方向上。而也正是因为这些优势,超混沌系统的相空间更为复杂。因此在此基础上设计的超混沌加密算法才不会轻易被入侵者破译。以下为利用Rossler系统和Lorenz系统构建的超混沌加密算法公式。

加密端方程

s:中间变量,s=m+3x2;c=10x5+30s/x6;m:名文。

解密端方程

s1:中间变量,s1=(c-10y5)y6/30;c:密文。

转变的明文为

如果方程(1)和方程(2)的参数、初始状态是相同的,且在信道传输方面也不存在失误,那么密文就可以准确转变为明文,即mr=m。

2 算法实现流程

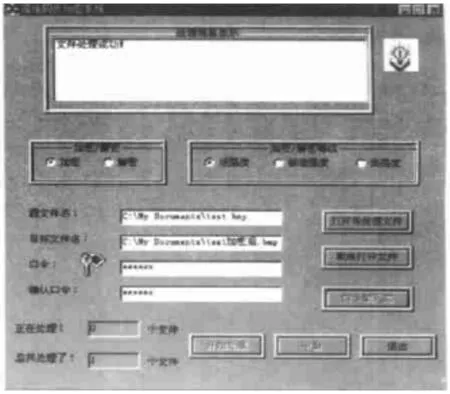

图1是超混沌系统的用户界面,其算法实现流程如下:

第一,打开加密设置页面,首先在页面呈现的所有数据均为标准加密强度,并且认为可以对其进行操作设置。

第二,使用者在页面上选加密或解密功能、加密级别,并在二者的相应输入框中输入口令操作。

第三,口令输入完成后,口令相应程序启动,并点击“开始处理”按钮。

图1 程序的用户界面

第四,在点击“开始处理”按钮后,系统利用超混沌加密算法开始对信息进行加密或解密。在这个过程运行中,可以人为中断操作。

第五,在加密或解密完成后,界面回到初始状态,并为下一次加密或解密行为做好准备。

图2是根据上述流程进行的实际操作演练情况。a图是为经过加密处理前的原始图片,b图是经过以上处理流程处理后的加密图像,c图是对加密图像进行解密后还原的图像。从b图可以看出在加密处理后看不到任何原始图像的信息,而只有用户在解密后才能看到图像内容,极大的保证了信息的安全性和隐秘性。

图2 超混沌加密程序的图像加密和解密效果

加密处理同样适用于音频、视频文件等,在对其进行加密处理后,无法听到或看到原始文件信息,只能听到或看到一堆乱码的声音或影像,原始声音会被噪音取代,视频图像会被大片的马赛克所掩盖,只有通过用户本人解密后,才能获得原始文件中的信息。这对一些重要文件的保存具有重要作用。

3 结束语

经过超混沌加密算法加密的文件信息会被混沌信号所掩盖,而混沌信息号具有频谱宽、形似噪声等特点,因此即使入侵者成功入侵到用户的电脑中,也无法获得其中包含的信息。混沌加密算法不是简单的把原始信号和混沌信息号融合在一起,让入侵者无法分辨其中的真实信息,而是对其进行异或运算,使其结果偏离原来的混沌吸引子,因此用统计分析方法,或用相空间重构等方法估计混沌系统的参数,都是无效的。超混沌系统的相空间较复杂,也相对的增加了破译的难度,这就为计算机网络信息的安全提供了又一道防护墙。

[1] 胡骏.计算机网络信息安全与其防护体系设计[J].电脑知识与技术:学术交流,2016,12(27):23-24.