新的超轻RFID互认证协议:使用递归散列的SASI

付惠茹 张厚武 何勇 汤攀

摘 要:由于RFID使用无线信道与其相关设备进行通信,应该有一些最佳的加密方法来保护来自攻击者的通信数据。之前提出的超轻量级相互认证协议(UMAP),以成本有效的方式保护RFID系统。针对大多数UMAP的安全漏洞,提出一个改进的UMAP,使用递归散列函数提供强认证和强完整性(SASI)。所提出的协议在其设计中仅包含简单的逻辑运算符XOR,Rot和非三角函数(递归散列),降低了对标签计算能力和存储能力的要求。分析结果表明,该协议可以有效地抵抗去同步攻击、重传攻击和可追溯性攻击,适用于较低成本的RFID系统。

关键词:超轻量级;相互认证协议;无线射频识别;递归散列;强认证性和强完整性

中图分类号:TP309

文献标志码:A

1 引 言

RFID系统可以唯一地识别每个物品/产品(标签),RFID技术的快速增长的唯一障碍是其安全性和标签的总成本,低成本标签的需求限制了我们使用无源RFID标签,其仅仅涉及用于安全性和其它功能的简单计算操作。通常这样的标簽可以仅存储32 -1K位,并且可以支持250-4K的逻辑门并用于安全相关任务。因此,传统的加密算法(如AES和三重DES)和原语(如Hash函数)不能用于保护系统。安全和隐私是基于RFID识别系统的两个主要关注点,它们与标签的成本相关联。高成本标签足够支持传统的加密算法和原语,如AES、散列函数。这些常规的加密算法和原语需要过多的功率,存储器和芯片面积,这些要求超出了低成本标签的计算能力。因此,引入了一个新的超轻互认证协议来确保低成本RFID系统的安全性。许多已经提出的UMAP只支持简单的T函数[1]和一些特殊用途的超轻量原语来执行相关的安全任务。提出的大多数UMAP是容易受到去同步攻击、重传攻击和可追溯性攻击这三种的攻击。为了避免所有可能的安全攻击,本文提出了一种新的UMAP,为较低成本的RFID系统提供使用递归散列的强认证和强完整性。

2 相关知识

2006年,Peris-Lopez等人奠定了超轻量级加密的基础,并提出了三种超轻量级RFID相互认证协议( UMAP):LMAP[2],EMAP[3]和M2 AP[4]。所有三个UMAP在其设计中涉及简单的按位逻辑运算(XOR,AND和ADD),因此可以在大约1K逻辑门内实现。然而,2007年,Tieyan等人[5,6]强调了上述所有三个UMAP的漏洞,并提出了它们易受到去同步攻击和全面披露的攻击。

2007年,Chien[7]在协议消息中进行了整合,并提出了一种新的UMAP来提供强大的完整性和强认证(SASI)。然而,随着协议的引入,几位研究人员强调了SASI协议设计中的陷阱。Sun等人[8]提出了此协议易受到去同步攻击,Avoine等人[9]提出了此协议易受到全面的披露攻击。以前提出的UMAP大多数在安全上都有漏洞,因此,本文提出一种新的UMAP,为较低成本的RFID系统提供使用递归散列的强认证和强完整性。

3 使用递归散列的SASI

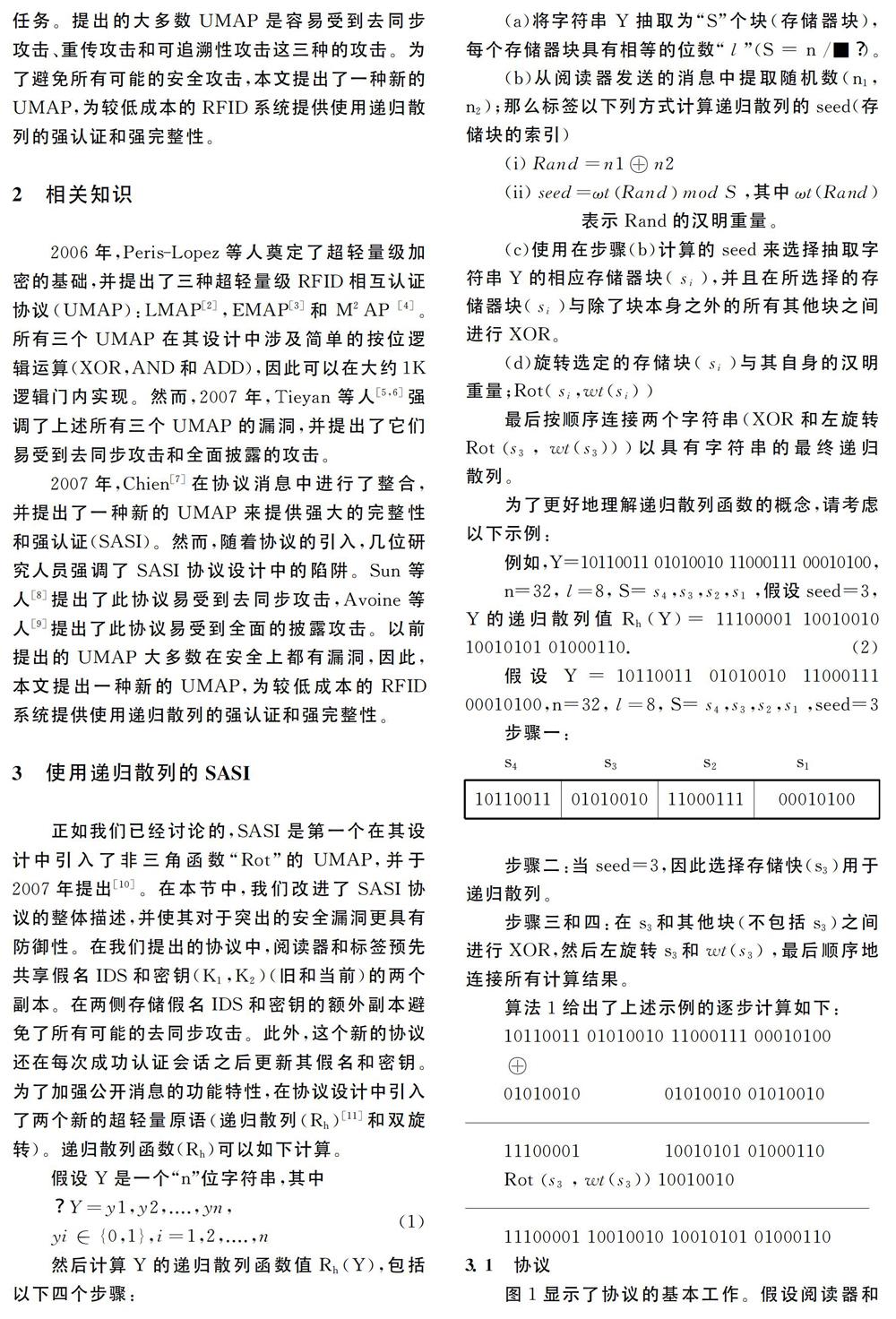

正如我们已经讨论的,SASI是第一个在其设计中引入了非三角函数“Rot”的UMAP,并于2007年提出[10]。在本节中,我们改进了SASI协议的整体描述,并使其对于突出的安全漏洞更具有防御性。在我们提出的协议中,阅读器和标签预先共享假名IDS和密钥(K1,K2)(旧和当前)的两个副本。在两侧存储假名IDS和密钥的额外副本避免了所有可能的去同步攻击。此外,这个新的协议还在每次成功认证会话之后更新其假名和密钥。为了加强公开消息的功能特性,在协议设计中引入了两个新的超轻量原语(递归散列(Rh)[11]和双旋转)。递归散列函数(Rh)可以如下计算。

假设Y是一个“n”位字符串,其中

3.1 协议

图1显示了协议的基本工作。假设阅读器和数据库之间的通道是安全的,协议的描述如下:

步骤1.阅读器通过向标签发送消息“Hello”来启动协议。

步骤2.标签以其当前的IDS进行响应。

步骤3.在接收到IDS,阅读器将其用作索引并在其数据库中搜索匹配的条目。如果读者没有在其数据库中找到IDS,那么它会向标签发送错误消息(这意味着标签应该发送IDSold)如果发生匹配,则阅读器生成两个伪随机数( n1,n2)并且将它们隐藏在消息A,B中:

4 SISI协议的功能分析

UMAP提供三个基本功能:保密性,完整性和认证性,它们只能被认为是安全的。我们提出的协议可以确保这些功能达到最佳。

4.1 保密性

UMAP的主要目标之一是秘密消息的ID从标签到阅读器的安全传输。在SASI使用递归散列,阅读器和标签预共享静态ID和动态密钥(K1,K2)。因此,只有具有这些变量的先验知识的合法方可以解密A,B,C和D消息。如Khovra-tovich和Nikolic[12]所示,增加旋转次数就相应的增加了保密性。在我们提出的协议中,双旋转函数和递归散列函数会导致广泛的整体旋转,从而增加了保密性。此外,公开暴露的消息(A,B,C和D)的最优组合增加了计算复杂性,因此使得攻击者不可能检索隐藏的数据。恢复连接的伪随机数(n1,n2)的复杂度如下:

因此,对于复杂度0(64×l0g2 K1×l0g2K2),攻击者可以计算伪随机数。然而,无论协议会话的成功或失败,这些伪随机数都会在每个认证会话进行更新。因此所提出的协议可以确保数据的可信性最佳。

4.2 完整性

在我们提出的协议中,所有发送的消息(A,B,C和D)是互连的,如果攻击者试图通过切换某些比特来修改任何消息,则该修改的影响也直接传送到其他消息。例如,如果攻击者修改消息A的某些位,则标签从消息B计算无效的nl并进一步计算无效的n2。因此,标签不能认证阅读器,因此终止其与阅读器的协议会话。消息B中存在nl,确保消息的完整性。

4.3 认证性

每个UMAP应该提供一个强大的相互认证机制。在SASI中,使用递归散列,发送的消息不仅确保了完整性,而且提供了相互之间的互相认证。为了标签的初始识别,阅读器向标签发送A,B和C消息。只有合法标签可以从A和B消息中提取随机数,因此可以对阅读器进行认证。此外,合法标签只能产生合法阅读器可接受的消息,比如消息D。

5 SISI协议的安全性和性能分析

5.1 安全性分析

5.1.1 去同步攻击

在我们提出的协议中,阅读器和标签在每次成功认证会话之后更新它们的假名(IDS)和密钥(Kl,K2)。由于同步取决于C和D消息的接收,攻击者可以中断所发送的消息以使阅读器和标签的合法通信受到去同步攻击。有两种可能的去同步攻击场景,我们提出的协议可以在这种场景下,很好的抵抗去同步攻击,使标签和阅读器保持同步,如下:

(1)攻击者中断消息C。在这种情况下,标签不接收消息C,因此标签不认证阅读器并保持假名和密钥的先前值。标签也放弃这个不完整的协议会话,因此也不接收消息D。这时,阅读器和标签保持在相同的状态(同步)。

(2)攻击者中断消息D。在这种情况下,阅读器不接收消息D;因此它保持以前的假名和密钥的值,标签更新其内部变量(因为它已经接收到消息C)。在这种情况下,我们提出的协议通过在双方存储额外的假名和密钥(旧的和新的)副本来解决这样的中断问题。对于下一个会话,阅读器和标签使用旧值(假名和密钥)进行认证。因此,两个合法方都保持同步。

5.1.2重传攻击

攻击者假冒为有效标签并向阅读器重新发假的消息D。由于消息D涉及递归散列函数值和随机数(n1,n2)(独立于会话),阅读器不认证这样的标签并中止与特定标签的协议会话。另一个重传攻击情形:攻击者可以在一个会话中中断消息D,然后向标签重传先前捕获的消息A‖B‖C。这种情况不会影响合法各方的内部秘密和同步。存储两个局部变量副本可以抵御所有可能的重发和去同步攻擊。此外,Sun等人对SASI[13]提出的重发攻击也利用了假名和密钥的单个副本。

5.1.3 可追溯性攻击

与RCIA[11]一样,使用递归散列的SASI也避免了所有可能的可追溯性攻击。在我们提出的协议中,标签使用动态IDS,而不是其原始的静态ID与阅读器交互。对于每个新的认证会话,阅读器和标签都使用新的(更新的)IDS,这使得对特定标签的跟踪不可能。可追溯性攻击的另一种可能性是通过交换的消息来跟踪标签。但是在提出的协议中,每个新的认证会话带来新的随机的集成消息,这确保消息的新鲜,从而使协议不可追踪。

5.2 性能分析

表2列出了几个有名的超轻量协议的性能的简单比较。分析表明,此文所提出的UMAP在使用最少资源的情况下优于其他UMAP。

6 结束语

在本文中,我们提出了一种新型的超轻型相互认证协议(UMAP):使用递归散列的SASI。提出的协议涉及两个新的非三角形原语:递归散列和双旋转功能,为极低成本的RFID系统提供使用递归散列的强认证和强完整性。该协议的最佳设计避免了以前的安全漏洞,并且该协议具有保密性、完整性和认证性并且安全可靠,性能优于其他类似的协议。

参考文献

[1]KLIMOV A,SHAMIR A.New applications of T-functions inblock ciphers and hash functions [C]//InternationalWorkshop on Fast Software Encryption.Springer Berlin Hei-delberg,2005:18-31.

[2] PERIS-LOPEZ P,HERNANDEZ-CASTOR J C,ESTEVEZ-TAPIADOR J M,et al.LMAP:A real lightweight mutual au-thentication protocol for low cost RFID tags[C]//Proc. of 2nd Workshop on RFID Security.2006:06.

[3]PERIS-LOPEZ P,HERNANDEZ-CASTOR J, ESTEVEZ-TAPIADOR J, et al.EMAP: An efficient mutual-authentication protocol for low-cost RFID tags[C]//On themove to meaningful internet systems 2006 : Otm 2006 Work-shops.Springer Berlin/Heidelberg,2006 :352 - 361.

[4]PERIS-LOPEZ P, HERNANDEZ-CASTOR J, ESTEVEZ-TAPIADOR J,et al.M2AP:a minimalist mutualau then tica-tion protocol for lowcost RFID tags[Cl// in Ubiquitous In-telligence and Computing:Tird International Conference,UIC2006,Wuhan,China,September 3 - 6,2006:912-923.

[5] L1 T,WANG G.Security analysis of two ultra-lightweightRFID authentication protocols[J].New approaches for securi-ty, privacy and trust in complex environments, 2007: 109-120.

[6] 11 T,DENG R.Vulnerability analysis of EMAP-an efficientRFID mutual authentication protocol[C]//Availability,Reli-ability and Security, 2007. ARES 2007.The Second Interna-tional Conference on.IEEE,2007 :238 - 245.

[7]CHIEN H Y.SASI:A new ultralightweight RFID authentica-tion protocol providing strong authentication and strong in-tegrity[J].IEEE Transactions on Dependable and SecureComputing,2007,4(4) :337-340.

[8]SUN H M,TING W C,WANG K H.On the security of Chiens ultralightweight RFID authentication protocol[J].IEEETransactions on Dependable and Secure Computing, 2011, 8(2) :315-317.

[9]AVOINE G, CARPENT X, MARTIN B. Strongauthentication and strong integrity (SASI) is not that strong[C]//International Workshop on Radio Frequency Identifica-tion:Security and Privacy Issues.Springer Berlin Heidelberg,2010:50-64.

[10] CHIEN H Y.SASI:A new ultralightweight RFID authenti-cation protocol providing strong authentication and strongintegrity[J].IEEE Transactions on Dependable and SecureComputing,2007,4(4) :337-340.

[11]MUJAHID U, NAJAM-UL-ISLAM M, SHAMI M A.RCIA:A new ultralightweight RFID authentication protocolusing recursive hash[J].International Journal of DistributedSensor Networks,2015.

[12]KHOVRATOVICH D,NIKOLIC I.Rotationalcryptanalysisof ARX[C]//International Workshop on Fast Software En-cryption.Springer Berlin Heidelberg, 2010 : 333 - 346.

[13] SUN H M,TING W C,WANG K H.On the security ofChien's ultralightweight RFID authentication protocol[J].IEEE Transactions on Dependable and Secure Computing,2011,8(2):315-317.

[14] ZHUANG X,ZHUY,CHANGC C.A New UltralightweightRFID Protocol for LoYrCost Tags:R- {2} AP[J].WirelessPersonal Communications,2014,79 (3) :1787- 1802.

[15]TIAN Y,CHEN G, LI J.A new ultralightweight RFID au-thentication protocol with permutation[J].IEEE Communi-cations Letters,2012,16(5) :702 - 705.