基于Gordon-Loeb模型的信息安全投资博弈研究

王秦,朱建明

基于Gordon-Loeb模型的信息安全投资博弈研究

王秦,朱建明

(中央财经大学信息学院,北京 100081)

为了研究信息安全投资外部性的影响,将Gordon-Loeb模型扩展到多组织博弈环境下,分别得出在正负外部性下,面对不同类型的攻击时,最优信息安全投资与脆弱性、潜在损失和投资效率的关系,并且比较了与社会最优条件下最优信息安全投资的差别。结果表明,正外部性条件下的信息安全投资变化规律与单一组织的情况相比存在一定相似之处,但负外部性下的信息安全投资改变较大,总体更加谨慎,并且攻击类型对于信息安全投资有着重要影响。

信息安全投资;Gordon-Loeb模型;外部性;攻击类型

1 引言

网络时代计算机系统的互联方便了信息的传播,但也使信息安全漏洞更加难以防范。业务上相互有来往的组织,特别是关系密切的组织往往会建立便捷的沟通渠道,甚至在这些渠道上没有进行信息加密等防护手段。攻击者可以通过被劫持的主机向与其相连的主机发起攻击,也能轻易地从安全性较高的攻击目标转移到安全性较低的个体上。信息安全投资决定了组织的安全水平,在网络互连的情况下,组织的安全水平会互相影响,因此,信息安全投资具有显著的外部性,进行投资时必须考虑主体间相互联系的特点。另一方面,不同类型的攻击,如拒绝服务攻击、病毒、木马等发生概率和产生的损失差别很大,进行信息安全投资必须考虑攻击的特点。

然而,以上研究或是针对单一组织的研究,或虽然研究的是多个组织互相影响的情况,但没有使用博弈论方法,无法分析组织间复杂的策略互动。在现有的基于Gordon-Loeb模型的博弈研究中,Gordon等[8]基于Gordon-Loeb模型分析了信息共享的效应,假设其他组织的信息安全投资可以对本组织的投资起到一定的补充作用,主要从社会福利的角度进行分析,并没有深入探讨外部性的影响。巩国权等[9]研究了双寡头垄断竞争条件下信息安全投资如何影响市场需求和企业利润,但并没有考虑最优信息安全投资与脆弱性、潜在损失等关键变量的关系。Lelarge[10]基于Gordon-Loeb模型分析网络用户的动机协调问题,研究重点在于如何获得信息安全投资的单调性条件以及如何确保各主体达到更高的安全水平。Wu等[11]基于Gordon-Loeb模型分析了在考虑攻击类型和网络脆弱性时的信息安全投资博弈模型,然而并没有考虑到信息安全投资的负外部性,也没有考虑损失的可叠加程度以及最优投资与投资效率的关系。

对于信息安全投资的研究除了主流的与Gordon-Loeb模型相关的文献外,还包括少数单独基于博弈论[12]、效用理论[13]和财务分析[14]等方法的研究。然而,以上文献的共同缺点是缺乏在外部性环境中对于最优信息安全投资与安全属性关系的研究。本文将Gordon-Loeb模型移植到相互影响的组织间的信息安全投资问题上,使用博弈论刻画投资的外部性,考虑不同的攻击类型。本文重点回答了在组织相互依赖的条件下最优信息安全投资额如何随潜在损失、脆弱性和投资效率等参数变化,旨在得出不同的外部性对信息安全投资规律的影响,并加深关于攻击类型对信息安全投资影响的理解。

2 Gordon-Loeb模型及信息安全投资的外部性

2.1 Gordon-Loeb模型及其假设

Gordon-Loeb模型研究了风险中立组织如何得出用于保护某一信息集的最优信息安全投资额,以及脆弱性、潜在损失与最优信息安全投资额的关系[2]。Gordon-Loeb模型指出,最优信息安全投资随潜在损失的增大而提高,并且在潜在损失给定的情况下,组织不一定必须将投资集中于高脆弱性的信息集上,因为此时保护该信息集的代价过大,组织应该重点保护中等脆弱性的信息集,并且,根据文中给出的2种漏洞概率函数,最优信息安全投资额远远小于没有信息安全投资时的预期损失。

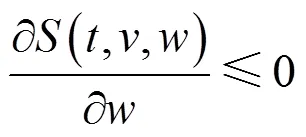

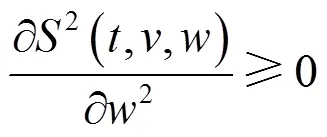

式(1)说明当=0时,信息集将处于绝对安全的状态,此时无论外在威胁和信息安全投资为何值,攻击都必将失败。式(2)说明当信息安全投资=0时,漏洞风险应当等于外在威胁与脆弱性的乘积。式(3)和式(4)说明漏洞风险随信息安全投资以递减的速度下降,即信息安全投资必须符合边际报酬递减规律。式(5)说明不断增长的信息安全投资最终能够将安全风险降至接近于0。

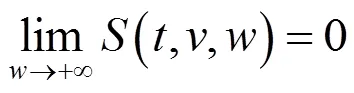

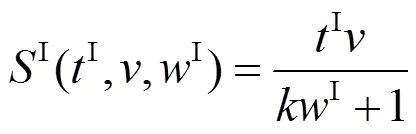

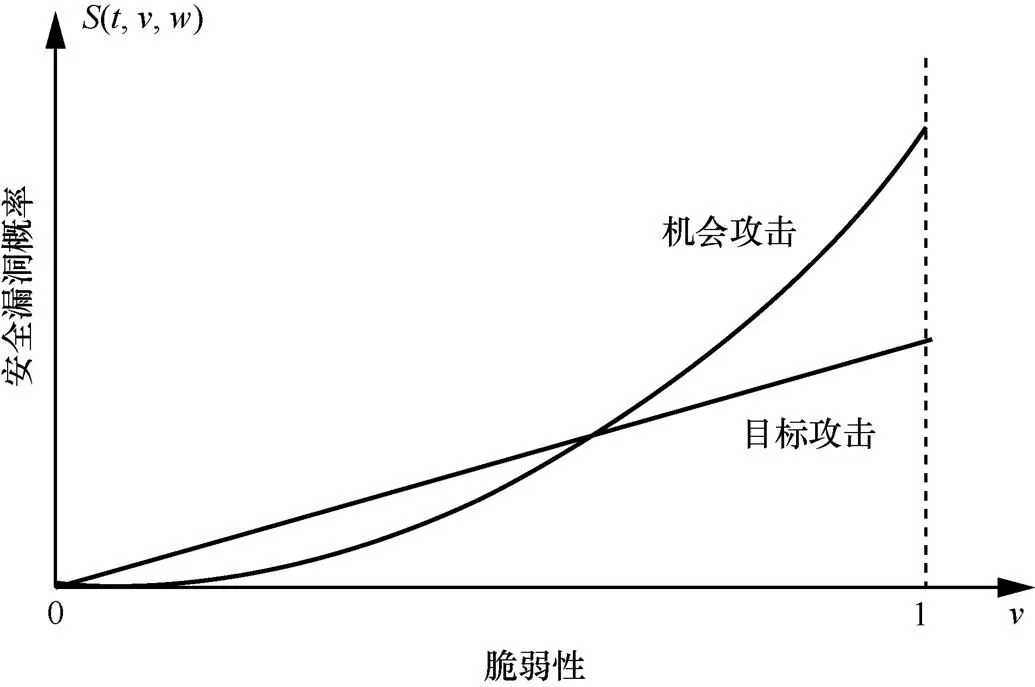

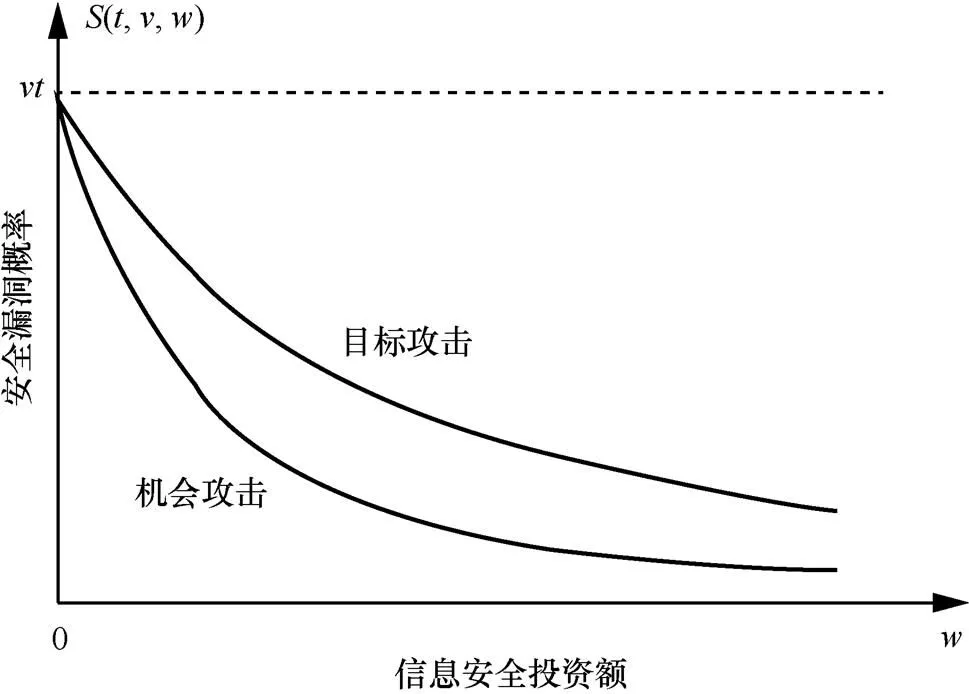

不同的漏洞概率函数代表不同的攻击类型。Gordon-Loeb模型中使用的漏洞概率函数主要包含2种类型,分别为目标攻击和机会攻击。

图1 漏洞风险与脆弱性的关系

图2 漏洞风险与信息安全投资额的关系

从图1可以看出,对于目标攻击,漏洞风险随脆弱性线性增长;对于机会攻击,当脆弱性较小时,漏洞风险随脆弱性增长较慢,而高脆弱性对漏洞概率函数的影响很大,这也反映出高脆弱性信息集很难抵御机会攻击的事实。从图2可以看出,在外在威胁以及脆弱性相等的情况下,等量的信息安全投资对于机会攻击的抵御效果更好,显示目标攻击相较机会攻击更难防范。

2.2 信息安全投资的外部性

在网络环境下,组织的信息安全投资会不可避免地相互影响,产生溢出效应。信息安全投资的外部性可以分为正外部性和负外部性。

在多数现实情况中,信息安全投资外部性的表现以正外部性为主。然而,有时信息安全投资会呈现负外部性,此时,攻击者无法通过组织间的联系实现间接入侵,并且当某一组织的信息安全投资增加时,其安全程度的提高会促使攻击者将目标转移到安全程度更低的组织上,因此,更多的信息安全投资反而对其他组织有害。假设在包含2个组织的情况下,当信息安全投资出现负外部性时,组织1的信息集被攻破的概率为

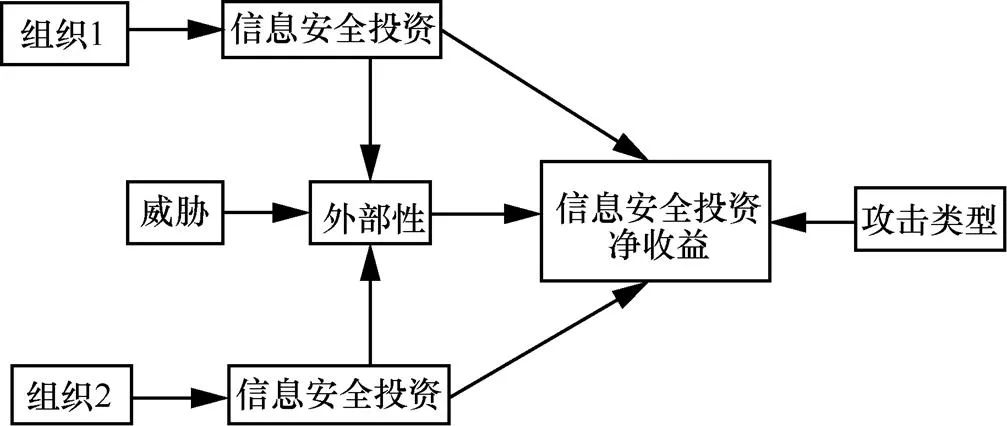

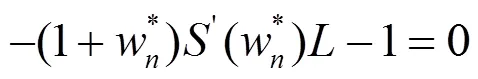

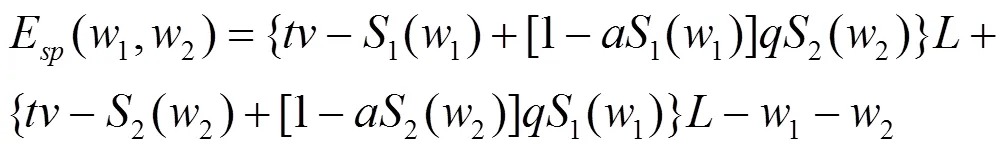

3 基于Gordon-Loeb模型的博弈模型构建

假设博弈在2个同质的参与方之间展开,即组织1和组织2面临的外在威胁、脆弱性、预期损失和投资效率相等。博弈同时在进行。组织1和组织2在考虑对方信息安全投资的情况下,选择信息安全投资额以最大化其净收益。2个组织之间的博弈关系如图3所示。

图3 组织信息安全投资博弈关系

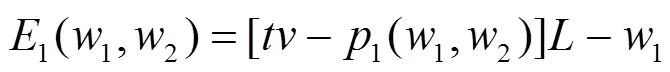

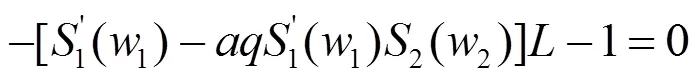

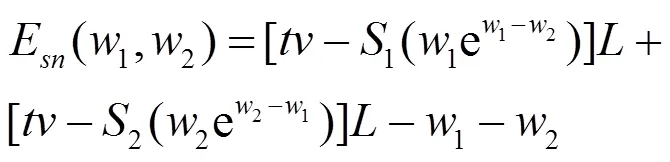

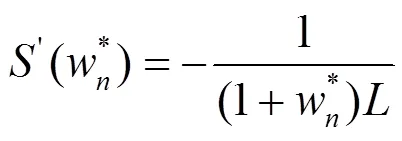

组织1的净收益为信息安全投资的预期收益减去成本,即

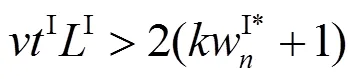

组织1的最优信息安全投资的一阶条件为

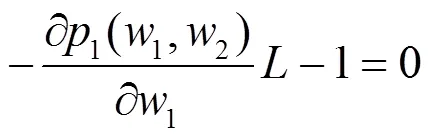

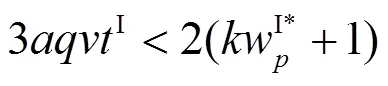

由式(11)可知,对于正外部性的情况,一阶条件为

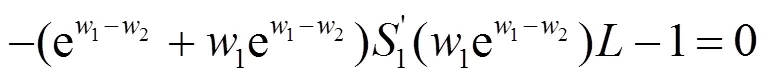

对于负外部性的情况,一阶条件为

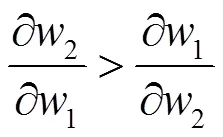

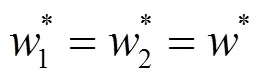

该一阶条件也是组织1对组织2的反应曲线。同理可得组织2对组织1的反应曲线。为了保证纳什均衡的存在,必须有

在纳什均衡下,由于2个组织是同质的,根据对称性,必有

信息安全投资规律要受外部性和攻击类型的制约。接着,分别讨论在正外部性和负外部性下对不同类型的攻击时,最优信息安全投资随潜在损失、脆弱性和投资效率的变化情况。

4 正外部性下的最优信息安全投资

因此,可得

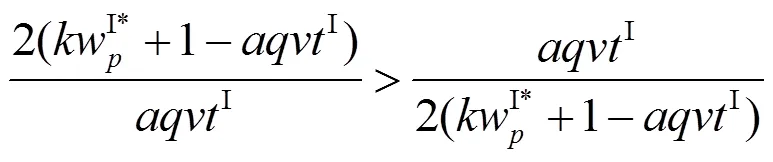

因此,对于目标攻击和机会攻击分别必须满足

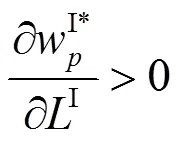

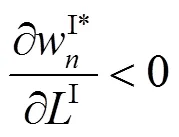

4.1 正外部性下的最优信息安全投资与潜在损失

分别对式(21)和式(22)应用隐函数的求导法则,可得

根据式(18)和式(19),有

因此,可得到以下定理。

定理1 在相互博弈的2个组织之间呈现正外部性的情况下,面对目标攻击和机会攻击时最优信息安全投资与潜在损失呈正相关关系。

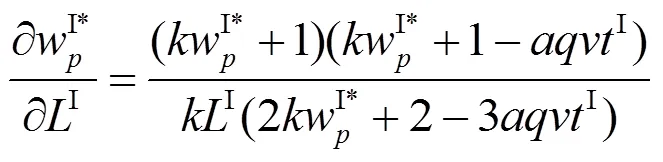

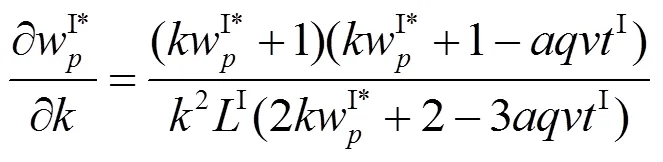

4.2 正外部性下的最优信息安全投资与脆弱性

同理,应用隐函数的求导法则可得

因此,可得到以下定理。

定理2 在相互博弈的2个组织之间呈现正外部性的情况下,当面对机会攻击时,最优信息安全投资随脆弱性的提高先增大后减小;当面对目标攻击时,若入侵的可叠加程度、感染概率以及外在威胁较小,则最优信息安全投资始终随脆弱性的提高而增大,反之,若入侵的可叠加程度、感染概率以及外在威胁较大,则最优信息安全投资随脆弱性的提高先增大后减小。

面对机会攻击和目标攻击时,最优信息安全投资与脆弱性关系的表现并不相同。机会攻击相比目标攻击,其攻击以大规模、随机化为特点,当信息集的脆弱性较低时,攻击较易被抵御,少量的信息安全投资即能起到很好的效果。然而,当脆弱性大于一定值时,机会攻击将变得很难被抵御。组织进行信息安全投资需要平衡考虑收益与成本。过大的脆弱性使新增的安全投资难以将安全漏洞概率降低到一定程度,反而会带来成本的提高,因此,组织将选择不再增加安全投资。目标攻击只针对某些对象,并且造成的伤害较大,若入侵的可叠加程度、感染概率以及外在威胁较小,组织必须随着脆弱性的升高持续增加信息安全投资。若入侵的可叠加程度、感染概率以及外在威胁较大,在高脆弱性下新增信息安全投资同样将变得不划算。

由此可见,在博弈环境下,组织在面对机会攻击和目标攻击时同样都会出现信息安全投资随脆弱性下降的情况。组织有必要对所处环境进行详细分析,准确判断攻击类型以及信息安全投资随脆弱性变化的临界点。当脆弱性较大时,组织应考虑将重点转移到如何降低被攻破后的损失上,并在后续工作中努力降低信息集的脆弱性。

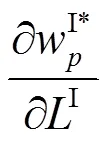

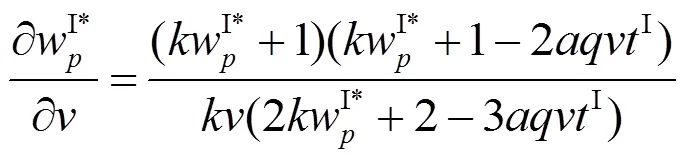

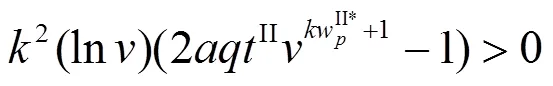

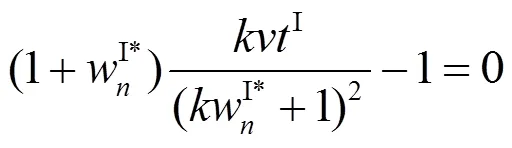

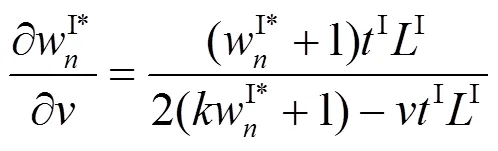

4.3 正外部性下的最优信息安全投资与投资效率

之前的研究均假设信息安全投资能够顺利展开,有效降低安全风险。然而由于客观因素的限制,现实中信息安全投资往往呈现出不同的投资效率。本节将研究投资效率对最优信息安全投资的影响。

分别对式(21)和式(22)应用隐函数的求导法则,可得

根据式(18)和式(19),有

因此,可得到以下定理。

定理3 在相互博弈的2个组织之间呈现正外部性的情况下,当面对目标攻击时,最优信息安全投资随投资效率的提高而增大;当面对机会攻击时,最优信息安全投资随投资效率的提高先增大后减小。

当投资效率较小时,为了更好地抵御攻击,伴随着不断增长的投资效率,组织需要持续追加信息安全投资。当投资效率超过一定临界点,对于目标攻击,由于其更难被抵御的特点,组织仍需继续增加投资,而对于机会攻击,由于信息安全投资对其的防御效果更好,并且投资对安全风险的降低作用一直处于不断下降的趋势,因此,在高投资效率下组织将选择不再追加信息安全投资。

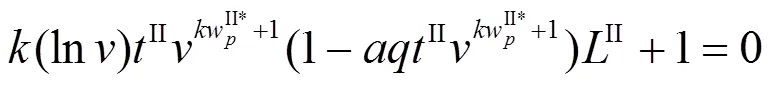

5 负外部性下的最优信息安全投资

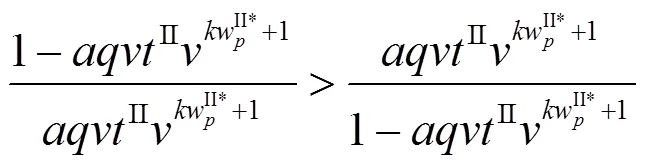

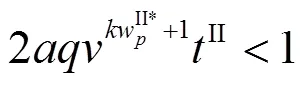

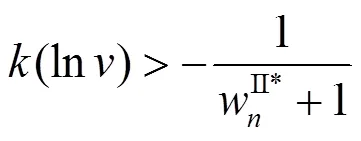

根据式(6)、式(7)、式(13)和式(14),在2个组织之间呈现负外部性的情况下,为保证纳什均衡的存在,面对目标攻击和机会攻击时分别必须满足

因此,可得

因此,对于目标攻击和机会攻击分别必须满足

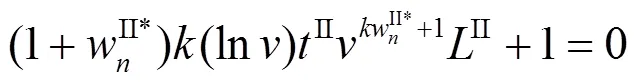

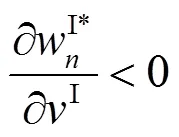

5.1 负外部性下的最优信息安全投资与潜在损失

分别对式(37)和式(38)应用隐函数的求导法则,可得

根据式(34)和式(35),有

因此,可得到以下定理。

定理4 在相互博弈的2个组织之间呈现负外部性的情况下,面对目标攻击和机会攻击时最优信息安全投资与潜在损失呈负相关关系。

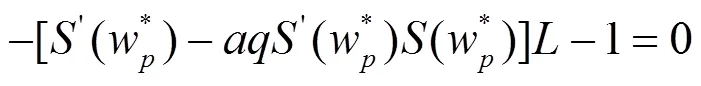

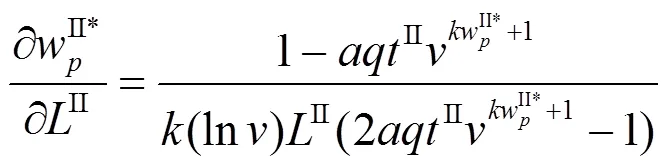

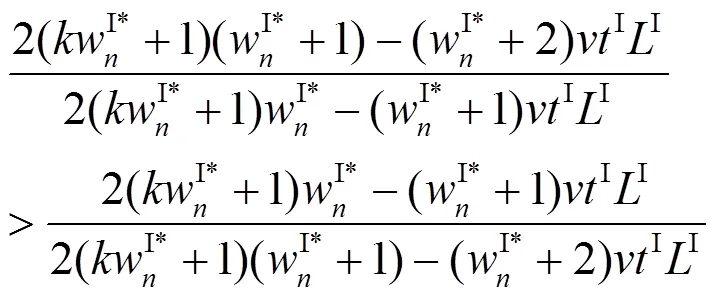

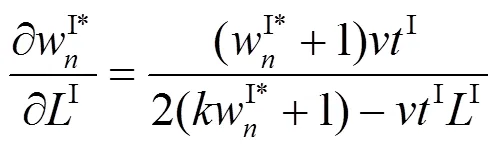

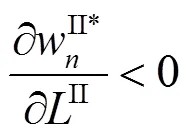

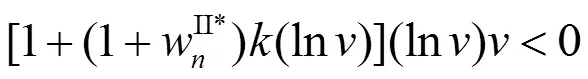

5.2 负外部性下的最优信息安全投资与脆弱性

同理,应用隐函数的求导法则可得

根据式(34)和式(35),有

因此,可得到以下定理。

定理5 在相互博弈的2个组织之间呈现负外部性的情况下,当面对目标攻击时,最优信息安全投资随脆弱性的提高而减小;当面对机会攻击时,若信息安全投资效率较小,则最优信息安全投资随脆弱性的提高而增大,反之,若信息安全投资效率较大,则最优信息安全投资随脆弱性的提高先减小后增大。

在面对目标攻击时,由于其受高脆弱性的影响相比机会攻击更小,在信息安全投资已经较高并且存在约束的条件下,最优信息安全投资将随脆弱性的提高而减小。在面对机会攻击时,若信息安全投资效率较小,由于高脆弱性带来的严重影响,组织必须随脆弱性的提高而追加信息安全投资。从式(35)可以看出,若信息安全投资效率较大,则信息安全投资面临的约束也更紧,在低脆弱性的情况下,组织将随脆弱性的提高而降低信息安全投资,而在高脆弱性时仍需要不断追加信息安全投资以弥补损失。由此可见,在负外部性条件下组织比较重视对高脆弱性下机会攻击的抵御,并且必须做好对投资效率的衡量。

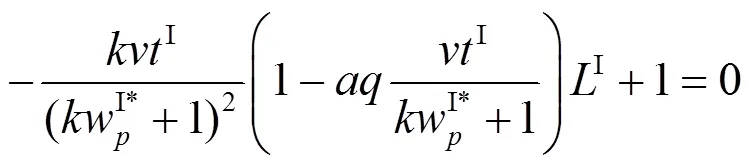

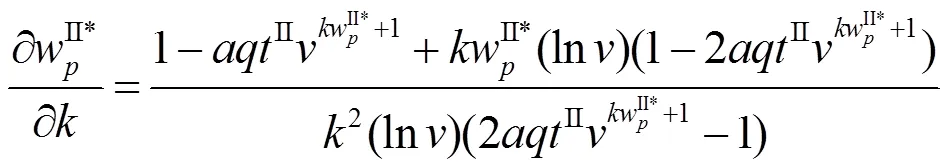

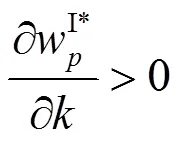

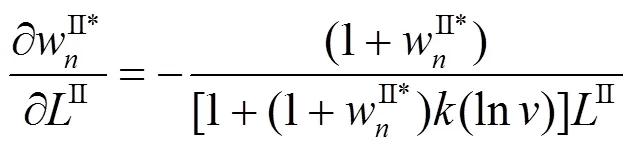

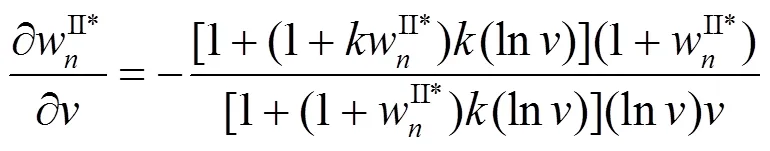

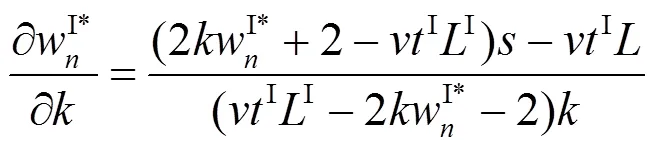

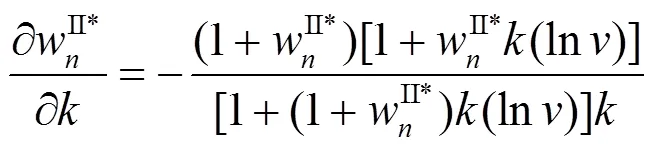

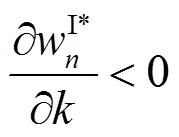

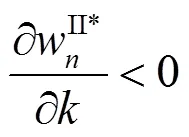

5.3 负外部性下的最优信息安全投资与投资效率

分别对式(37)和式(38)应用隐函数的求导法则,可得

根据式(34)和式(35),有

因此,可得到以下定理。

定理6 在相互博弈的2个组织之间呈现负外部性的情况下,面对目标攻击和机会攻击时最优信息安全投资与投资效率呈负相关关系。

通过式(6)和式(7)可以看出漏洞概率函数对投资效率的导数为负,投资效率的增长本来对漏洞风险有降低的作用,并且高投资效率会带来更严格的投资约束。在负外部性条件下,由于较高的投资水平以及投资约束的存在,伴随投资效率的增长,组织不需再追加信息安全投资,而主要利用较高的投资效率达到一定的安全水平。

总体而言,相较正外部性的情况,组织在负外部性条件下虽然存在更大的激励,但信息安全投资伴随潜在损失、脆弱性和投资效率的增长变得更加谨慎。所以组织对于自己与其他组织关系的判断至关重要。从此再次看出信息安全投资是兼顾“科学”与“艺术”的问题,需要充分的经济学考量,难以通过纯粹的技术手段解决。

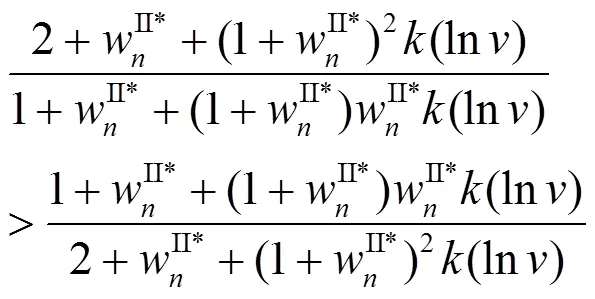

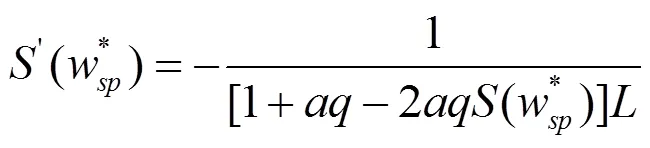

6 社会最优下的最优信息安全投资

之前的内容主要研究的是博弈条件下基于个体理性得出的最优信息安全投资额。在社会最优情况下,全体福利达到最高,此时,个体的支付与博弈条件下往往不同。将社会最优下的最优信息安全投资与博弈条件下的情况做对比,有助于进一步认清外部性对信息安全投资和总体收益的影响特点。

在正外部性条件下,总体收益为

通过分析其最优解可得

同理,在负外部性条件下,总体收益为

通过分析其最优解可得

综上,可得以下定理。

定理7 相比独立博弈的情况,社会最优时的总体收益更大,并且在正外部性下的信息安全投资更大,在负外部性下的信息安全投资更小。

根据分析,正外部性与负外部性分别对信息安全投资有抑制和促进的作用,这种作用在独立博弈的情况下表现更明显,社会最优对这种偏低或偏高的投资额有一定的调节作用。

7 结束语

本文通过分析信息安全投资存在的外部性,基于Gordon-Loeb模型建立了组织信息安全投资博弈模型,分别研究了正外部性和负外部性条件下对目标攻击和机会攻击时最优信息安全投资的变化情况。主要结论可以归纳如下。

1) 在正外部性条件下,最优信息安全随潜在损失和脆弱性的变化情况与Gordon-Loeb模型存在相似之处,说明正外部性对组织信息安全投资的影响并不深入。组织在进行信息安全投资时,面对潜在损失、脆弱性和投资效率的增大,都至少在这些参数较小时出现信息安全投资的增长期。因此,组织在正外部性下的信息安全投资总体较为积极。

2) 负外部性条件下最优信息安全投资的变化规律与正外部性时反差较大。除了在面对机会攻击并且脆弱性较高时,组织的信息安全投资表现较为消极。因此组织必须善于控制信息安全投资。

3) 面对目标攻击和机会攻击时最优信息安全投资的变化情况与这2种攻击的特点相关程度很高,例如,由于高脆弱性下机会攻击更难被抵御,当脆弱性增大时,组织必须在外部性环境下根据攻击类型做出是否追加投资的选择。

4) 社会最优的要求增大了总体收益,其对最优信息安全投资额的影响与外部性所具有的特点有关。

总之,客观条件对组织的信息安全投资提出了较高的要求。组织必须善于分析内外部环境,合理估计各种参数,才能正确地进行投资,否则可能产生适得其反的效果。另外,本文研究也有很多不足,例如,对攻击类型可以有更加细致的划分,攻击者可以被作为博弈参与方,并考虑多阶段的博弈交互,这些可以作为未来研究的改进方向。

[1] ANDERSON R. Why information security is hard: an economic perspective[C]//The Seventeenth Annual Computer Security Applications Conference. 2001: 358-365.

[2] GORDON L A, LOEB M P. The economics of information security investment[J]. ACM Transactions on Information & System Security, 2002, 5(4):438-457.

[3] 陈天平, 张串绒, 郭威武, 等. 效用理论在信息安全投资优化中的应用[J]. 计算机科学, 2009, 36(12):70-72.

CHEN T P, ZHANG C R, GUO W W, et al. Application of utility theory in investment optimizing of information security[J]. Computer Science, 2009, 36(12):70-72.

[4] GORDON L A, LOEB M P, LUCYSHYN W, et al. Externalities and the magnitude of cyber security underinvestment by private sector firms: a modification of the Gordon-Loeb model[J]. Journal of Information Security, 2015, 6(1):24-30.

[5] HUANG C D, HU Q, BEHARA R S. Economics of information security investment in the case of simultaneous attacks[C]//The Fifth Workshop on the Economics of Information Security. 2006.

[6] HUANG C D, HU Q, BEHARA R S. An economic analysis of the optimal information security investment in the case of a risk-averse firm[J]. International Journal of Production Economics, 2008, 114(2): 793-804.

[7] HUANG C D, BEHARA R S, GOO J. Optimal information security investment in a Healthcare Information Exchange: an economic analysis[J]. Decision Support Systems, 2013, 61(1):1-11.

[8] GORDON L A, LOEB M P, LUCYSHYN W. Sharing information on computer systems security: an economic analysis[J]. Journal of Accounting & Public Policy, 2003, 22(6):461-485.

[9] 巩国权, 王军, 强爽. 双寡头垄断市场的信息安全投资模型研究[J]. 中国管理科学, 2007, 15(z1):444-448.

GONG G Q, WANG J, QIANG S. Information security investment model in dual-oligopoly market[J]. Chinese Journal of Management Science, 2007, 15(z1):444-448.

[10] LELARGE M. Coordination in network security games: a monotone comparative statics approach[J]. IEEE Journal on Selected Areas in Communications, 2012, 30(11): 2210-2219.

[11] WU Y, FENG G, WANG N, et al. Game of information security investment: impact of attack types and network vulnerability[J]. Expert Systems with Applications, 2015, 42(15-16):6132-6146.

[12] QIAN X, LIU X, PEI J, et al. A game-theoretic analysis of information security investment for multiple firms in a network[J]. Journal of the Operational Research Society, 2017, 68(10):1-16.

[13] IOANNIDIS C, PYM D, WILLIAMS J. Fixed costs, investment rigidities, and risk aversion in information security: a utility-theoretic approach[M]//Economics of Information Security and Privacy III. 2013: 171-191.

[14] ČAPKO Z, AKSENTIJEVIĆ S, TIJAN E. Economic and financial analysis of investments in information security[C]//The 37th International Convention on Information and Communication Technology, Electronics and Microelectronics. 2014:1550-1556.

Research on the game of information security investmentbased on the Gordon-Loeb model

WANG Qin, ZHU Jianming

School of Information, Central University of Finance and Economics, Beijing 100081, China

In order to study the impacts of externalities of information security investment, the Gordon-Loeb model was extended to a multi-organization game environment. The relationships of the optimal information security investment with vulnerability, potential loss and investment effectiveness when confronted with different attack types under the positive and negative externalities were obtained respectively, and the difference with the optimal information security investment under the social optimum condition was compared. The results show that there were some similarities in the varying pattern of information security investment between the condition of the positive externality and a single organization, but information security investment under the negative externality changes greatly and was generally more cautious, and attack types also have important impacts on information security investment.

information security investment, Gordon-Loeb model, externality, attack type

TP309

A

10.11959/j.issn.1000-436x.2018027

2017-09-13;

2018-01-02

国家重点研发计划基金资助项目(No.2017YFB1400700);国家自然科学基金资助项目(No.U1509214, No.61272398)

The National Key R&D Program of China (No.2017YFB1400700), The National Natural Science Foundation of China (No.U1509214, No.61272398)

王秦(1990-),男,甘肃天水人,中央财经大博士生,主要研究方向为信息安全的经济学分析。

朱建明(1965-),男,山西太原人,博士,中央财经大学教授、博士生导师,主要研究方向为信息安全和电子商务安全。