基于信誉与共识的分布式智能入侵防御方案

季 薇, 李炳星, 郑宝玉

(1.南京邮电大学通信与信息工程学院, 江苏 南京 210003; 2. 南京邮电大学宽带无线通信与传感网技术教育部重点实验室, 江苏 南京 210003)

0 引 言

认知无线电(cognitive radio,CR)[1]技术采用动态频谱接入方式实现次用户对频谱空洞的二次利用,能够有效地提高频谱利用率[2],从根本上解决频谱资源的紧张问题。此外,作为一个智能体,认知无线电能够智能地进行环境感知与传输参数的自我修改,该智能性有助于其适应无线环境的变化,实现频谱资源共享。

认知用户间的协作频谱感知(cooperative spectrum sensing,CSS)[3]能够克服多径效应、阴影衰落和本地干扰等制约因素的影响,可有效提高频谱感知的效率与可靠性[4]。然而,当认知用户间存在恶意用户时,将向邻居用户传输虚假的感知值,误导邻居用户作出错误的判决,极大破坏整个认知网络的性能。因此,恶意用户的检测与防御变得尤为重要。

常见的恶意攻击方式有主用户伪造攻击(primary user emulation,PUE)[5]和拜占庭攻击(spectrum sensing data falsification,SSDF)[6],其中,SSDF是最为常见的攻击类型,也是当前的研究热点。在协作频谱感知的数据融合阶段,常采用一致性融合算法。文献[6]提出基于均值(mean-based)的恶意节点检测与防御机制。其核心内容就是以每个认知用户为一个融合中心,在一致性融合的迭代过程中,以感知能量的平均值作为比较基准,将邻居用户中与平均值偏差过大的感知用户视为恶意用户,禁止其参与后续的迭代过程。文献[7]提出以用户为中心的恶意行为检测(user-centric misbehavior detection scheme,UMDS)机制,其核心是以每个认知用户为一个融合中心,在一致性融合的迭代过程中,汇聚周围邻居用户的判决结果,并与自身判决结果进行加权,将最终的判决值与预设的门限值进行比较,筛选出恶意用户,并禁止其参与融合过程。文献[8]提出基于信任度(trust-based)的防御方案,每个认知用户视为一个融合中心,在每一次迭代过程中,根据认知用户与融合中心判决结果的一致性计算认知用户的信任度,当信任度低于门限值时,不让其参与融合。文献[9]提出基于信誉的防御方案,每个认知用户计算出所有邻居用户感知平均值,将其作为基准与每个邻居用户的自身感知值进行比较,计算邻居用户的信誉度。文献[6-9]所提的防御机制均不适用于认知用户中存在较多恶意用户的场景。其根本原因在于,用于甄别恶意用户的参量都需要通过与一定的门限值进行比较,而门限值的选取由所有用户共同决定(均值或加权平均)。然而,在恶意用户数量较多情况下,与门限值偏差较大的将是诚实用户,以一定的门限值作为比较基准的恶意节点检测方案将不能有效筛选恶意用户。文献[10]根据SSDF的攻击特征,提出了基于攻击意识的防御机制。该机制根据恶意用户在认知用户中的占比评估攻击强度,并对全局虚警概率与全局漏检概率进行贝叶斯风险计算,求出最优的协作用户数K。然而,当存在较多恶意用户时,攻击强度较大,贝叶斯风险越来越大,将不能有效求解最优解,进而无法有效抵御攻击。文献[11]针对自适应隐蔽数据注入攻击,提出了异常值检测防御机制,其中,每一次迭代过程中的检测阈值都是动态变化的,恶意用户将不能获取邻居用户的及时检测阈值。然而,当智能的恶意用户未发起恶意攻击时,其感知值将纳入检测阈值计算;若其在随后的迭代中发起恶意攻击,检测阈值将倾向于恶意用户,此方案亦不能有效抵御恶意攻击。

在多个恶意用户协作发起攻击的场景(恶意用户间一跳可达)下,恶意用户协作攻击将会传输偏差更大的感知值,并且智能的恶意用户可以选择性发起间歇性攻击,躲避上述防御机制的甄别。在此情况下,上述防御机制更加难以抵御。

针对上述问题,提出信誉模型与一致性融合(reputation model and consensus,RMC)相结合的防御方案,即基于信誉与共识防御方案。在每一步迭代过程中,首先进行信誉值更新计算,即在奖励情况下,给予认知用户信誉值奖励;在惩罚情况下,给予认知用户信誉值惩罚,认知用户根据获得的奖惩进行信誉值更新计算。然后,将认知用户的信誉值与一致性融合中的融合因子相结合,并共同作用于一致性融合过程。在该机制下,被奖励的认知用户(诚实用户)的感知结果在数据融合过程中所占的比重越来越大;被惩罚的认知用户(恶意用户)的感知结果在数据融合过程中所占的比重越来越小。智能恶意用户根据自身信誉值变化主动放弃攻击,发送正确的感知值,最终达到全网共识。此外,和已有算法不同的是,RMC算法并没有剔除恶意用户,而是通过信誉值和感知值的迭代让恶意用户智能地放弃攻击。那么,认知网络的连通度基本保持一致,网络生存时间达到最大。

本文研究的攻击模型主要是:利用攻击(exploitation attack,EA),即当主用户不存在时,恶意用户向邻居用户发送较高的感知能量值;破坏攻击(vandalism attack,VA),即当主用户存在时,恶意用户向邻居节点发送较低的能量感知值;混乱攻击(confusing attack,CA),即不定时地随意发送各种状态的感知能量值[12]。仿真结果表明,在多个恶意用户协作攻击场景下,与mean-based、UMDS、trust-based等3种防御方案相比,本文防御方案能够有效抵御该攻击。

1 系统模型

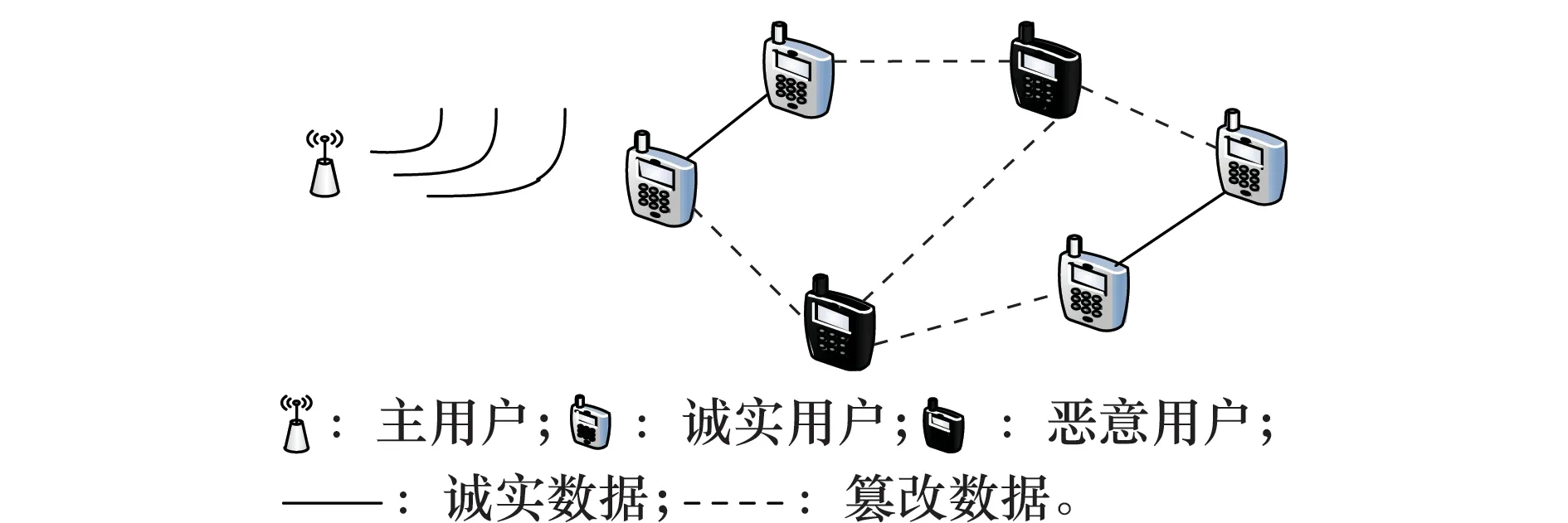

假设认知无线网络中,主用户相对于认知网络距离较远,且具有较高的发射功率,整个认知网络都在主用户的传输范围内。相比于主用户到认知网络的距离,各个认知用户之间的距离可以忽略不计。假设在一个感知时段内,主用户的状态与认知网络的拓扑结构保持不变,即从认知用户开始进行频谱感知到全网达成共识为止。本文研究多个恶意用户相互协作发起攻击的场景,即恶意用户之间是一跳可达的,具体的网络模型如图1所示。

图1 分布式CRN拓扑结构Fig.1 Distributed CRN topology

由图1可知,用一个无向链路图G=(V,ε)来表示认知网络,其中V={1,2,…,m}表示认知网络中的认知用户数,用ith表示第i个认知用户。ε∈V2表示各个认知节点之间的连通关系,各个认知用户之间的连通关系可由矩阵A={aij}表示,其中aij∈{0,1}。aij=1表示认知用户i与认知用户j是一跳可达;aij=0表示认知用户i与认知用户j非一跳可达。使用Nci={j∈V,aij=1}表示认知用户i的所有一跳可达邻居用户集合。因此,认知用户i对应的度数为di=|Nci|。

本文主要采用能量值进行本地频谱感知,每个认知用户从主用户感知的能量值[12]可表示为

(1)

式中,P0表示主用户的发射功率;α表示路径损耗因子;m0表示参考距离;mi指认知用户i到主用户间的距离;Si表示认知用户i由阴影衰落损失的能量值;Mi表示认知用户i由多径效应而损失的能量值。

2 基于信誉与共识的智能入侵防御方案设计

本文提出将信誉模型与一致性融合相结合的智能入侵防御方案。每个认知用户视作一个融合中心,在每一步迭代过程中,采用“冲突惩罚”机制[13],对认知用户的信誉值更新计算。融合中心接收来自其邻居用户的感知结果并进行判决,当判定有“冲突”发生,融合中心会给其邻居用户作出惩罚,即对邻居用户信誉值进行惩罚;当没有“冲突”发生时,会给其邻居用户奖励[14],即对邻居用户的信誉值作出奖励。认知用户根据获得的奖惩进行信誉值更新计算。然后,将认知用户的信誉值与一致性融合中的融合因子相结合,并共同作用于一致性融合过程。在该机制下,被奖励的认知用户(诚实用户)的感知结果在数据融合过程中所占的比重越来越大;被惩罚的认知用户(恶意用户)的感知结果在数据融合过程中所占的比重越来越小。智能的恶意用户会根据自身信誉值的变化,智能放弃攻击,发送正确的感知值,最终达到全网收敛。

2.1 算法流程

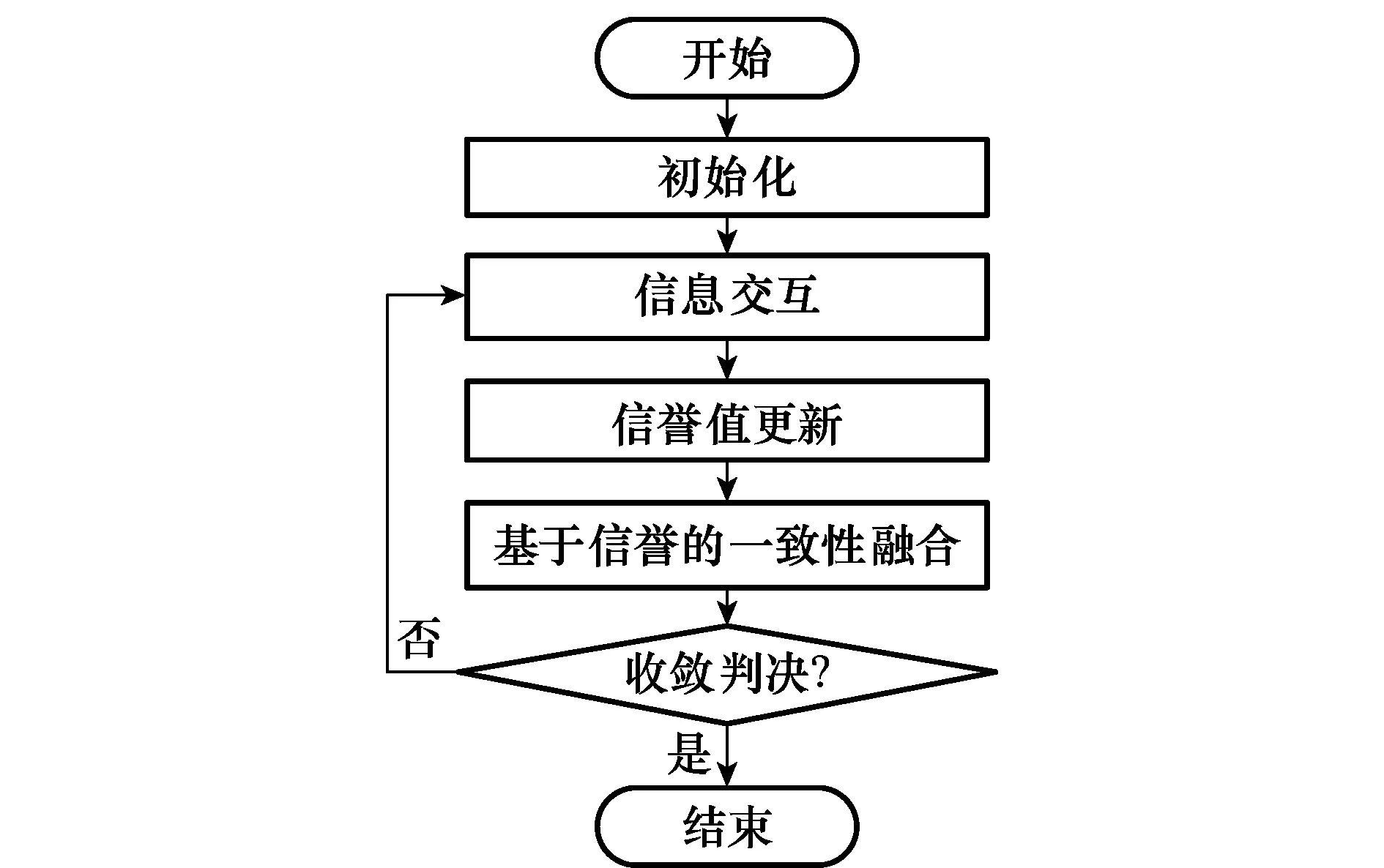

本文将信誉值与一致性融合算法[15]中融合因子相结合,在认知网络中,各个认知用户采用能量感知进行本地频谱感知,然后与其邻居用户进行信息交互。方案流程图如图2所示。

图2 基于RMC防御方案流程图Fig.2 Defense program flow chart based on RMC

2.2 算法详细步骤

步骤1初始化

初始化认知用户感知能量值与信誉值,以及计算每个认知用户的一跳可达邻居用户集合及度数,其中i={1,2,…,V},j={1,2,…,V},其中i与j均表示认知用户;k表示迭代次数。

(1) 每一个认知用户会有一个初始感知能量值与初始信誉值分别为xi(0),Ri(0),表示为

xi(0)=Ei,k=0

(2)

Ri(0)=R,k=0

(3)

式中,xi(0)表示第i个认知用户初始感知能量值,即感知主用户的初始能量值,在之后的每一步迭代过程中其都会被更新;xi(k)表示认知用户i在第k次迭代与其邻居用户交互的本地能量值;Ri(0)表示第i个认知用户的初始信誉值,在每一步迭代过程中,其都会被更新;Ri(k)表示第i个认知用户在第k次迭代时的信誉值。

(2) 初始化每个认知用户的一跳可达邻居用户集合Nci(0)及相应的度数di(0),由于本文RMC防御机制并没有筛选出恶意用户,因此在一个感知周期内,每个认知用户的一跳可达邻居用户集合及度数均不会改变,即Nci(k)=Nci(0),di(k)=di(0)。

步骤2信息交互

(1) 记录下各个邻居用户的感知状态值,即Ci,j(k)=xj(k),j∈Vci(k)。认知用户i收到邻居用户的感知状态值Ci,j(k)进行判决,判决结果为

(4)

式中,λ用于判决邻居用户感知状态值高低;Bi,j(k)表示在第k次迭代时,认知用户i对邻居用户j的判决结果;Bi,j(k)为1表示邻居用户较高感知值,Bi,j(k)为0表示邻居用户较低感知值。根据文献[10]可得λ为

(5)

式中,Q(x)的定义如式(6)所示;uα的定义如式(7)所示;PM为给定目标漏检函数。

(6)

(7)

(2) 认知用户根据Bi,j(k)进行判决,当发现有不同的判决结果时,即认定有恶意用户,会对其所有的邻居用户作出惩罚。定义惩罚信誉因子pi,j(k)为认知用户i对邻居用户j的惩罚,表示为

pi,j(k)=p*Ri(k)

(8)

式中,p表示惩罚因子所占信誉值百分比,并且惩罚的信誉因子在每一次迭代结束,将会参与认知用户信誉值实时更新计算,即参与步骤3。

(3) 认知用户根据Bi,j(k)进行判决,当判决结果相同时,即不存在恶意攻击,会对其所有的邻居用户给予奖励,定义奖励信誉因子ri,j(k)为认知用户i对邻居用户j的奖励,表示为

ri,j(k)=r*Ri(k)

(9)

式中,r表示奖励因子所占信誉值百分比,并且此奖励信誉因子在每一步迭代结束后,将会参与认知用户信誉值实时更新计算,即参与步骤3。

步骤3信誉值更新计算

在每次迭代过程中,对每个认知用户信誉值进行更新计算为

Ri(k+1)=Ri(k)-pj,i(k)+rj,i(k)

(10)

步骤4基于信誉的一致性融合

本文将共识参数与认知用户信誉值相结合。

xi(k+1)=xi(k)+δ*Ri(k+1)*

∑j∈Nci[xj(k)-xi(k)]

(11)

步骤5收敛判决

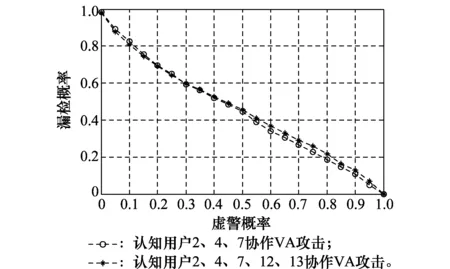

更新迭代次数:k=k+1。当k≥Tm,Tm为预先设置的迭代收敛次数,那么整个感知系统将停止迭代;当k (12) 式中,Nf是认知网络中认知用户数;Vf是认知用户集合;xf(0)是迭代结束后的感知值;ω是由于安全策略,迭代次数导致的最终偏差值。 本文仿真工具为Matlab。协作攻击网络拓扑结构如图3所示。此网络由14个认知用户组成,共有24条链路。假设用户2、4、7为邻居恶意用户,并且恶意用户之间相互协作攻击,攻击方式相同。 图3 协作攻击网络拓扑图Fig.3 Cooperative attack networks topology 非协作攻击网络拓扑图如图4所示,由14个认知用户组成,共有24条链路。假设1、8、14为非邻居恶意用户。假设各个认知用户所感知的信道为独立同分布的Suziki衰落信道,主用户发射功率66 dB,相对距离值取为1 km,认知网络到主用户的距离值取为5 km,认知网络的范围选取长和宽均为1 km,各认知用户间可达通信范围值取为300 m,噪声功率值取为-80 dB,阴影衰落参数值取为3 dB,信道损失参数值取为3,每个认知用户的初始信誉值取值为2。最大迭代数设置为100,缓存级数取值为5,一致性融合的收敛阈值取为0.04,感知时长设为0.5 ms,蒙特卡罗值取为10 000,目标漏检概率PM设置为0.1,每个认知用户的本地感知结果由本地能量感知得到。 图4 非协作攻击网络拓扑图Fig.4 Non-cooperative attack networks topology 定义惩罚因子所占信誉值百分比p为0.015,奖励因子所占信誉值百分比r为0.01。对于无恶意用户场景,与存在恶意用户场景且协作发动VA、EA、CA 3种攻击进行仿真。同时,在这4种场景中,分别对无安全机制、mean-based的安全机制、UMDS的安全机制、trust-based的安全机制、RMC的安全机制等5种情况进行仿真比较。假设用户2、4、7为恶意用户,并且恶意用户之间相互协作,且攻击方式相同。 在无恶意攻击场景下,认知网络的收敛性能如图5所示。收敛次数基本一致,而本文提出的RMC防御方案,与无安全机制最终收敛值基本相同,表明本文方案可以获得更加可靠的收敛值,极大降低了收敛偏差。 图5 无攻击场景,认知网络的收敛性能Fig.5 Convergence performance of cognitive networks without attack scenarios 无协作VA攻击场景下,认知网络的收敛性能如图6所示。认知用户1、8、14为恶意用户,彼此之间没有链路连接。由仿真分析可得:4种防御方案均可以抵御恶意用户无协作攻击。但是,RMC方案并没有将可疑恶意用户去除,通过奖励惩罚机制使恶意用户发送正确的感知值,可以获得更加可靠的收敛值。 图6 无协作VA攻击场景下,认知网络的收敛性能Fig.6 Convergence performance of cognitive networks in non-cooperative VA attack scenarios 恶意用户2、4、7协作发起CA、VA、EA攻击场景下,认知网络的收敛性能如图7~图9所示。 图7 CA攻击场景下,认知网络的收敛性能Fig.7 Convergence performance of cognitive networks in CA attack scenarios 图8 VA攻击场景下,认知网络的收敛性能Fig.8 Convergence performance of cognitive networks in VA attack scenarios 图9 EA攻击场景下,认知网络的收敛性能Fig.9 Convergence performance of cognitive networks in EA attack scenarios 由图7~图9可知,在协作攻击场景下,UMDS、mean-based、trust-based这3种防御机制均不能有效抵御。而本文提出的RMC防御机制可以有效抵御协作攻击,具有较快的收敛速度,并且本文RMC防御机制并没有去除恶意用户,而是通过奖惩机制使智能恶意用户主动放弃攻击,发送正确的感知值,因此可以得到更加可靠的收敛值,具有较小的收敛偏差。 认知用户2、4、7为恶意用户,在特定时间段协作发起EA攻击下,认知网络的收敛性能分析如图10所示。假设攻击时间为0~20,随后恶意用户停止攻击。 图10 间歇性EA攻击场景下,认知网络的收敛性能Fig.10 Convergence performance of cognitive networks in intermittent EA attack scenarios 由图10可知,由于一段时间的攻击,使得最终的收敛产生极大的偏差,较之于mean-based、UMDS、trust-based的防御方案,本文提出的RMC的防御方案有效抵御了该攻击,得到更加可靠的收敛值。 增加协作恶意用户数,即认知用户2、4、7、12、13恶意发起EA攻击,认知网络的收敛性能如图11所示。 图11 较多恶意用户协作EA攻击,认知网络收敛性能Fig.11 Convergence performance of cognitive networks in cooperative EA attack scenarios with more malicious users 由图11可知,在较多恶意用户协作发起攻击的情况下,本文提出的RMC的防御方案仍然具有较好的防御性能,极大提高网络健壮性。 认知用户2、4、7协作发起VA攻击场景下,认知用户信誉值的变化情况如图12所示。由图12可知,通过信誉值奖励惩罚机制,当恶意用户协作发起攻击时,其信誉值在减少。当智能恶意用户根据自身信誉值变化情况主动放弃攻击,开始发送正确的感知值时,信誉值增长速度越来越快,最终达到全网共识。 图12 VA攻击场景,认知用户信誉值变化曲线Fig.12 Cognitive user reputation value change curve in VA attack scenarios 认知用户2、4、7协作发起VA攻击与认知用户2、4、7、12、13协作发起VA攻击场景下,本文所提方案的性能分析如图13所示。 图13 认知网络特性曲线Fig.13 Characteristic curve of cognitive networks 由图13可知,在协作恶意用户数为3个或5个情况下,其感知性能曲线差异很小,因此本文所提方案具有较好的稳健性与鲁棒性。 主要研究分布式场景下,认知用户在数据融合过程中,恶意用户相互协作发起VA、EA、CA等攻击对认知网络的性能影响,并且提出RMC的防御方案,通过信誉值奖励惩罚机制,智能恶意用户会根据自身信誉值变化主动放弃攻击,发送正确的感知值,最终达到全网共识。通过与mean-based、UMDS、trust-based等防御方案相比较,证明本文所提方案能够有效抵御多个恶意用户相互协作的场景,具有更好的防御性能,有效提高了整个网络的稳健性。 [1] RAWAT A S, ANAND P, CHEN H, et al. Collaborative spectrum sensing in the presence of Byzantine attacks in cognitive radio networks[J].IEEE Trans.on Signal Processing,2011,59(2): 774-786. [2] GHURUMURUHAN G, LI Y. Cooperative spectrum sensing in cognitive radio, part I: two user networks[J]. IEEE Trans.on Wireless Communications, 2007, 6(6): 2204-2213. [3] ZHANG L, DING G, WU Q, et al. Byzantine attack and defense in cognitive radio networks: a survey[J]. IEEE Communications Surveys & Tutorials, 2015, 17(3):1342-1363. [4] AKYILDIZ I. F, LO B. F, BALAKRISHNAN R. Cooperative spectrum sensing in cognitive radio networks: A survey[J]. Physical Communication, 2011, 9(8):40-62. [5] JOUINI W, MOY C, PALICOT J. Decision making for cognitive radio equipment: analysis of the 10 years of exploration[J]. EURASIP Journal on Wireless Communications and Networking, 2012, 2012(1):1-16 . [6] YU F R, TANG H, HUANG M, et al. Defense against spectrum sensing data falsification attacks in mobile ad hoc networks with cognitive radios[C]∥Proc.of the IEEE Conference on Military Communications, 2009:1-7. [7] LI S, ZHU H, YANG B, et al. Believe yourself: a user-centric misbehavior detection scheme for secure collaborative spectrum sensing[C]∥Proc.of the IEEE International Conference on Communications, 2011:1-5. [8] ZENG F, LI J, XU J, et al. A trust-based cooperative spectrum sensing scheme against SSDF attack in CRNs[C]∥Proc.of the IEEE Trustcom/BigDataSE/ISPA, 2016: 1167-1173. [9] ZHANG T, SAFAVI-NAINI R, LI Z. ReDiSen: reputation-based secure cooperative sensing in distributed cognitive radio networks[C]∥Proc.of IEEE International Conference on Communications, 2013:2601-2605. [10] SHARIFI A A, NIYA M J M. Defense against SSDF attack in cognitive radio networks: attack-aware collaborative spectrum sensing approach[J]. IEEE Communications Letters, 2016, 20(1):93-96. [11] YAN Q, LI M, JIANG T, et al. Vulnerability and protection for distributed consensus-based spectrum sensing in cognitive radio networks[C]∥Proc.of the IEEE International Conference on Computer Communications, 2012:900-908. [12] URKOWITZ H. Energy detection of unknown deterministic signals[J]. Proceedings of the IEEE, 2005, 55(4):523-531. [13] DUAN L, MIN A W, HUANG J, et al. Attack prevention for collaborative spectrum sensing in cognitive radio networks[J]. IEEE Journal on Selected Areas in Communications, 2011, 30(9):1658-1665. [14] WANG W, CHEN L, KANG G S, et al. Thwarting intelligent malicious behaviors in cooperative spectrum sensing[J]. IEEE Trans.on Mobile Computing, 2015, 14(11):2392-2405. [15] DING G, WU Q, SONG F, et al. Decentralized sensor selection for cooperative spectrum sensing based on unsupervised learning[C]∥Proc.of the IEEE International Conference on Communications, 2012:1576-1580.

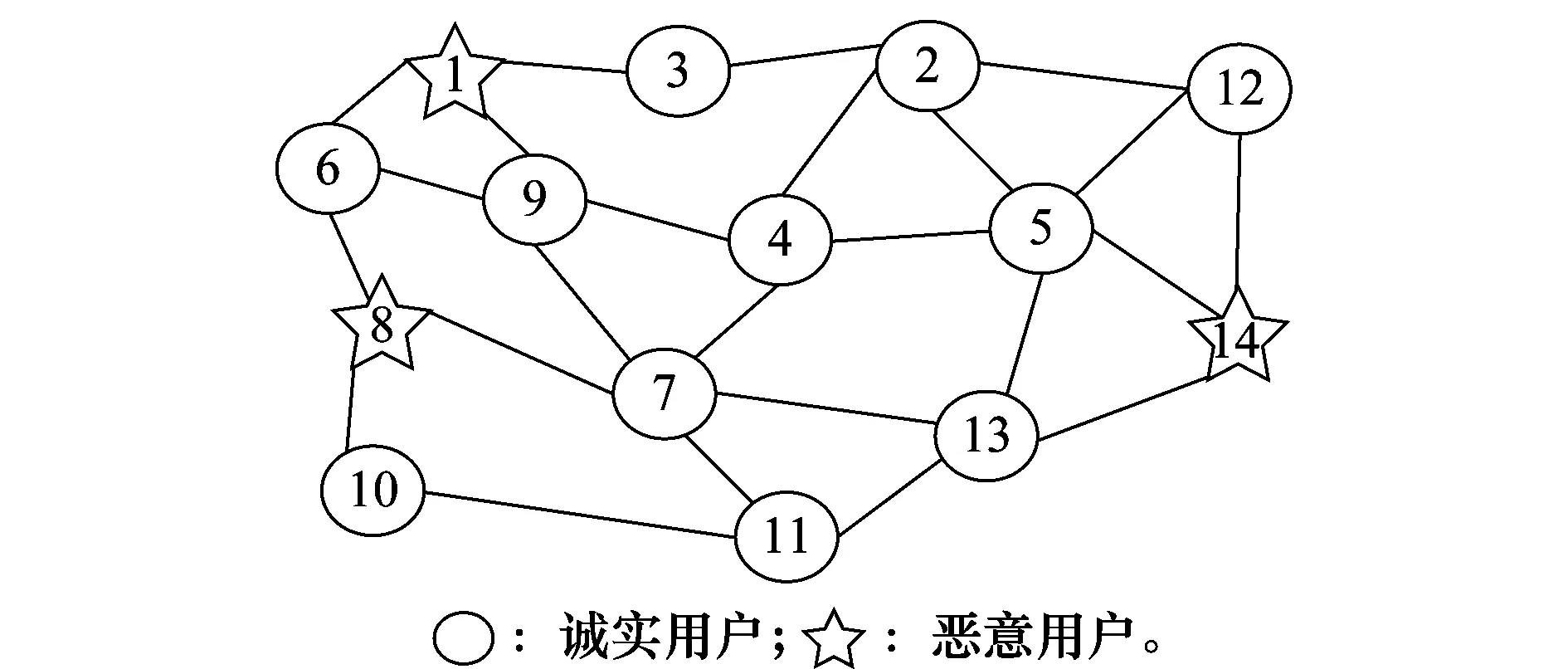

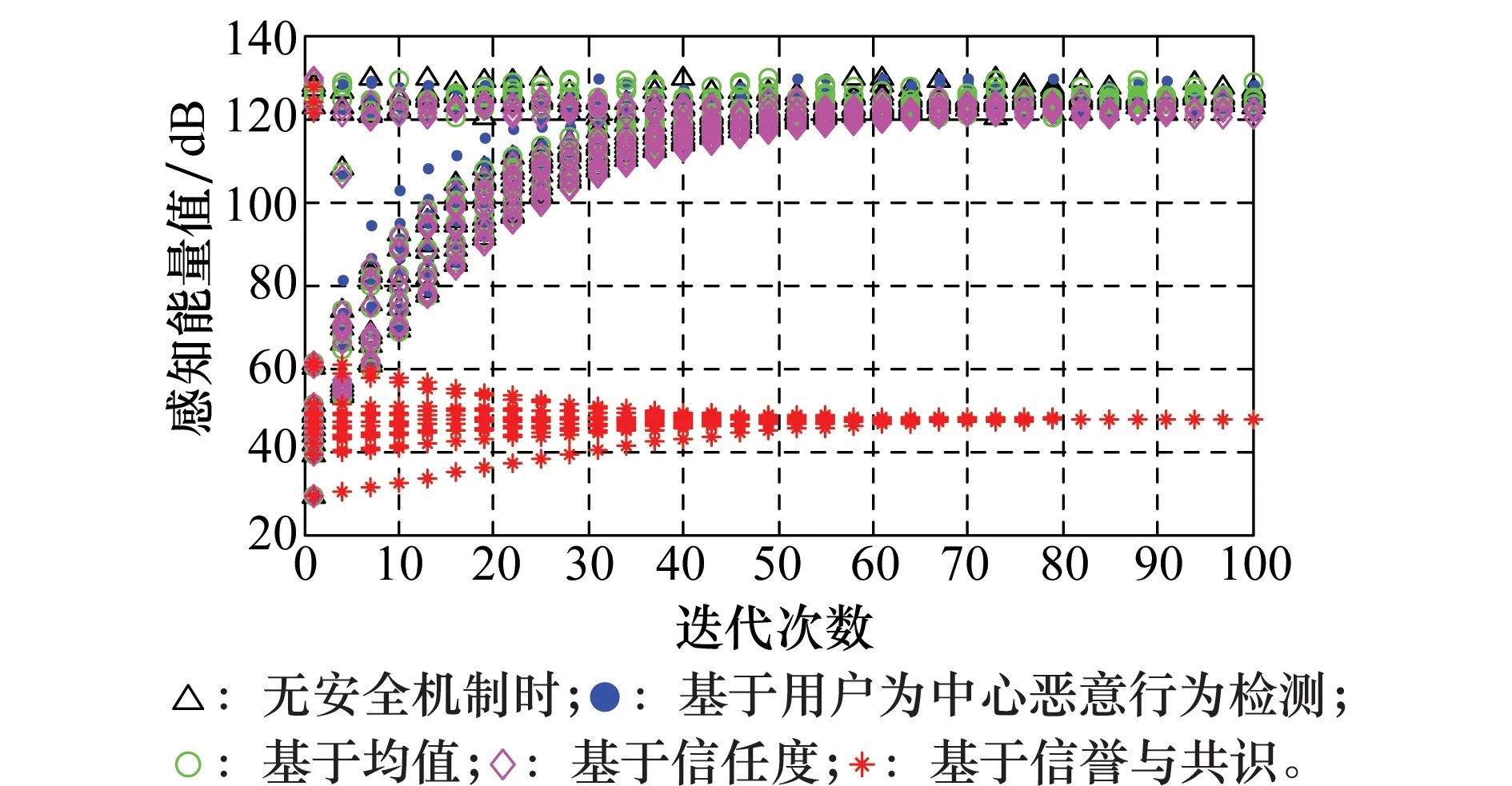

3 仿真分析

3.1 无恶意攻击场景下仿真比较

3.2 非协作攻击场景下仿真比较

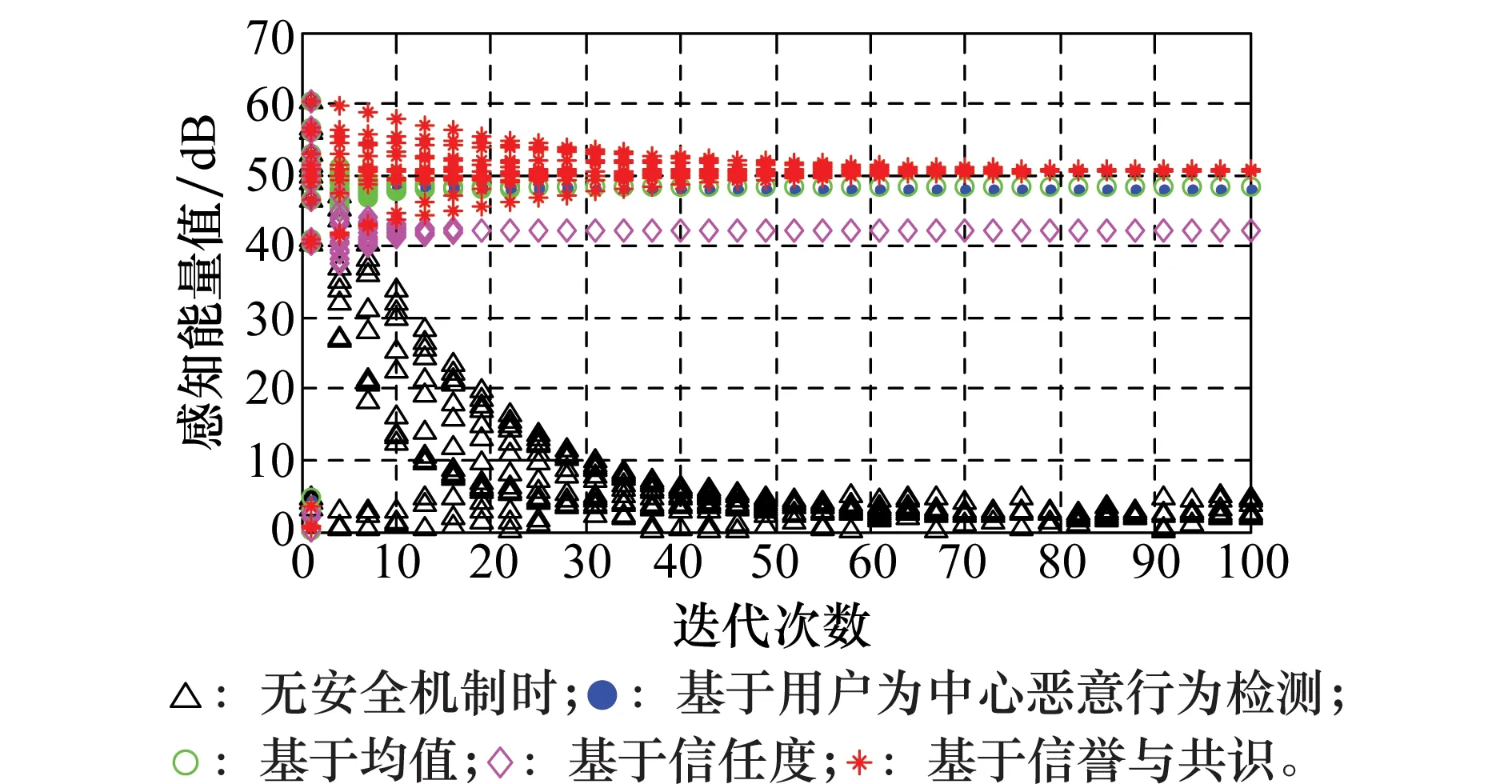

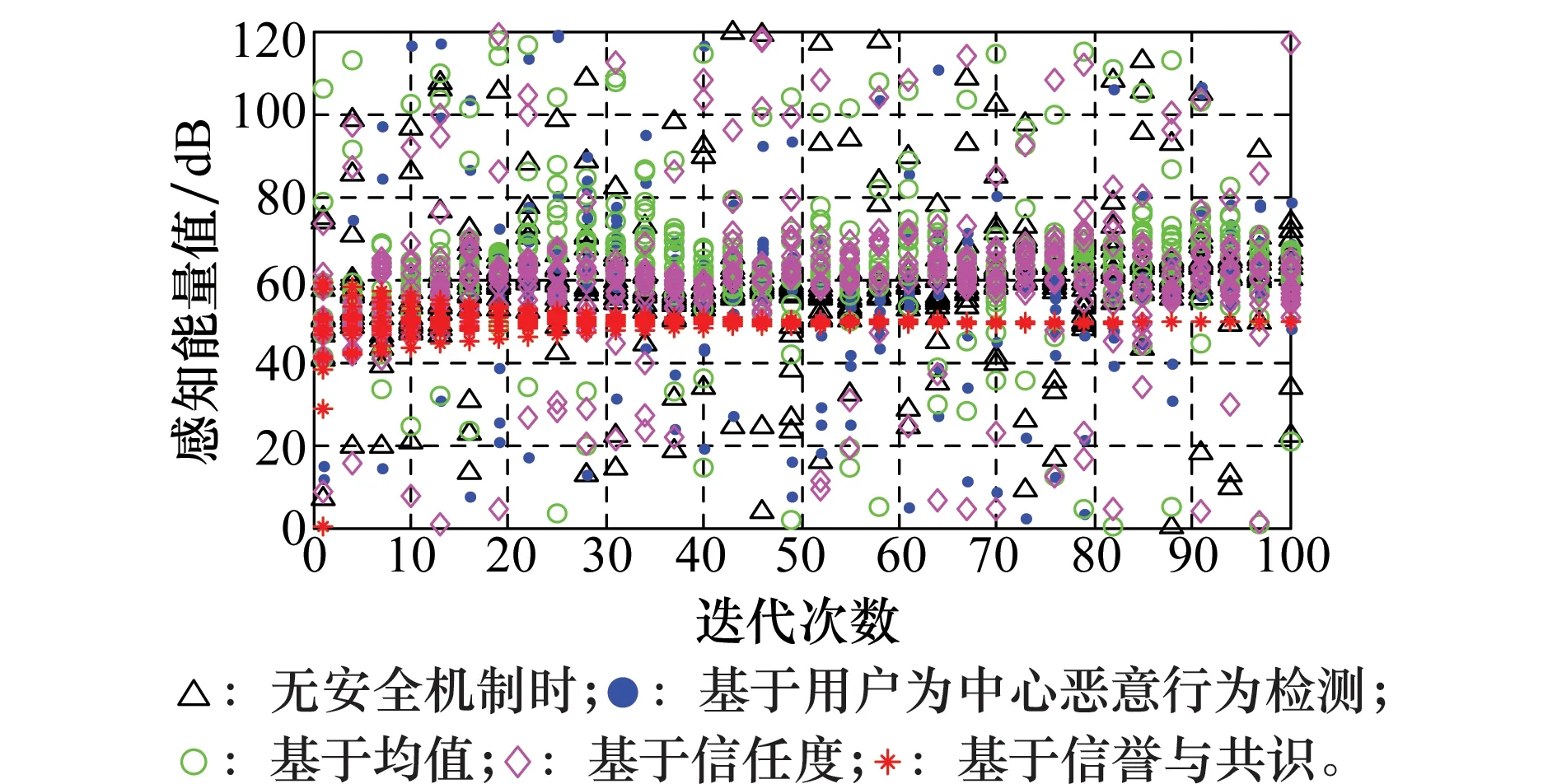

3.3 协作攻击场景下仿真比较

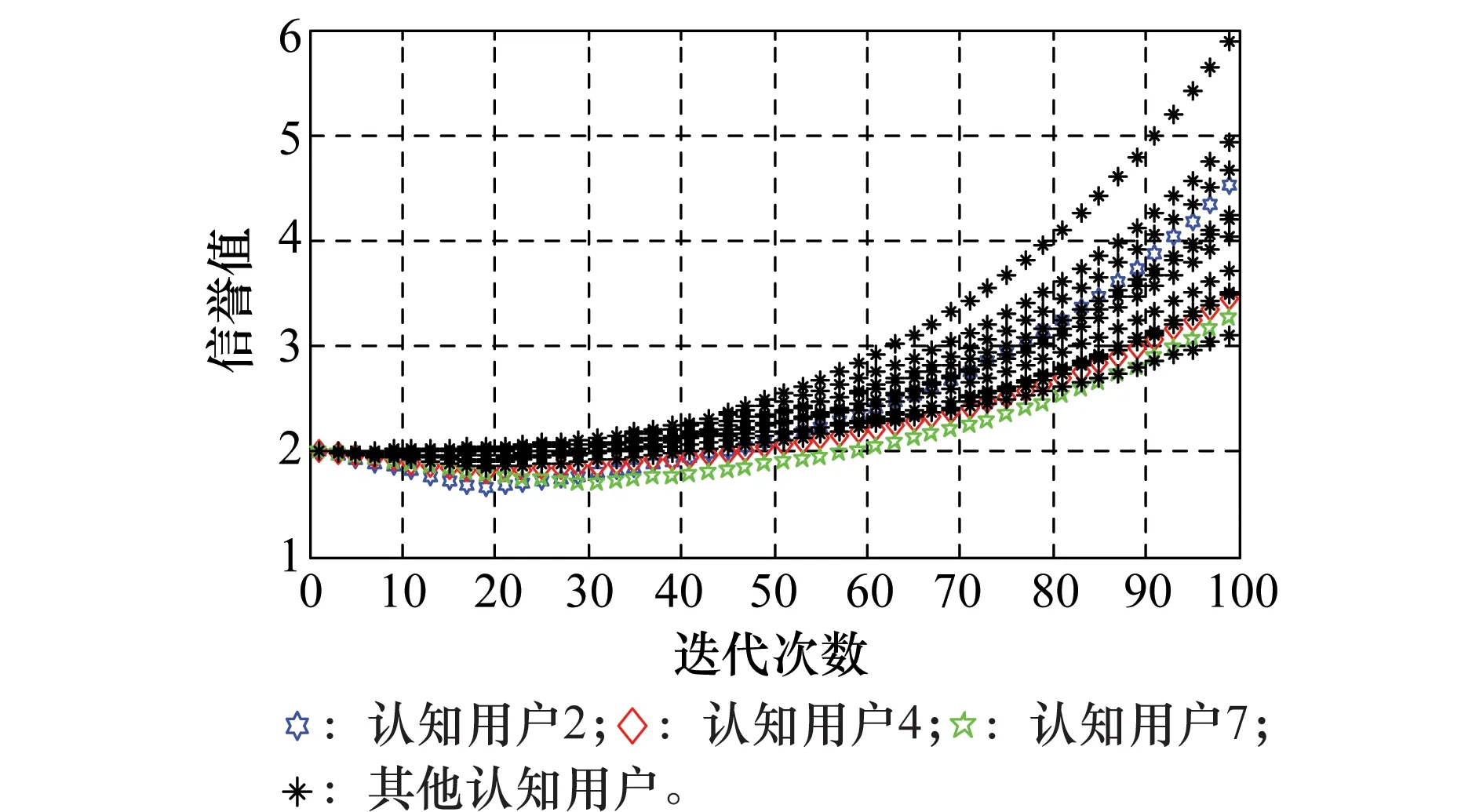

3.4 性能分析

4 结 论