基于干扰机组网主瓣干扰的单脉冲雷达航迹欺骗干扰技术

欧阳志宏, 沈 阳, 李修和

(国防科技大学电子对抗学院, 安徽 合肥 230037)

0 引 言

单脉冲技术是一种广泛应用的雷达角度跟踪技术。单脉冲雷达能够从接收到的单个回波中提取所需角度信息,角度跟踪速度快、精度高,同时具有很强的抗角度欺骗干扰能力。传统的压制式干扰在应对采用单脉冲技术的新体制雷达时往往需要宽频带和高功率,考虑到干扰技术水平和战术运用条件的限制,以及雷达自身较强的抗干扰能力,干扰往往难以奏效。假目标航迹欺骗干扰是传统压制干扰向精准干扰转型的代表技术[1-3],能够在距离、角度和速度等多方面对雷达实施全方位欺骗,连续的欺骗点迹可形成假目标航迹效果。假目标航迹欺骗干扰既可用于阵地掩护防空,也可用于诱敌雷达开机,暴露其兵力部署,具有相当重要的军事意义。

以往的假目标航迹欺骗干扰技术大多将“干扰机的辐射功率必须足以使干扰信号从对方雷达天线旁瓣进入”列为有效干扰的必要条件[4-8],这对于普遍采用旁瓣对消、旁瓣消隐、低旁瓣天线等措施的新体制雷达来说很难实现。多机协同是近年来航迹欺骗干扰的研究热点[9-16],通过载机机动模拟产生假目标飞行航路,实施主瓣内航迹欺骗干扰。然而,此类方法在飞行和干扰控制上都有较大难度,载机也极易成为敌方防空火力的打击目标,战场应用存在一定局限。基于突破旁瓣干扰条件限制和技术实现可行性的考虑,提出了基于干扰机组网主瓣干扰的单脉冲雷达航迹欺骗干扰技术,一方面通过主瓣干扰欺骗单脉冲雷达,实现局部假目标点迹精确可控;另一方面通过组网干扰,对雷达形成持续性假目标航迹欺骗。

1 组网主瓣干扰航迹欺骗机理

对雷达的高逼真假目标航迹欺骗干扰要求缜密规划干扰流程,严控功率、频率、时机等干扰参数,在实现距离、方位、速度三方面同时精确欺骗的基础上形成假目标点迹与航迹欺骗效果。对单脉冲雷达干扰而言,距离和速度欺骗可以沿用已有方法,而鉴于雷达独特的测角体制和较强的抗干扰能力,角度欺骗的精确可控是形成欺骗点迹的关键。此外,有限的假目标点迹或局部航迹段难以对雷达构成实质威胁,以稳定易行的组网模式和工作机制实现持续航迹欺骗也是单脉冲雷达航迹欺骗干扰的突破重点。

1.1 精确角度欺骗实现分析

单脉冲雷达角度欺骗干扰技术主要有相干干扰、非相干干扰和交叉眼干扰,其中相干干扰可在雷达天线主瓣内实现精确角度欺骗。在雷达位置已知且与干扰机位置关系确定的前提下,通过调整两点源的干扰功率和干扰信号相位可以控制雷达主瓣内欺骗角度。由两点源相干干扰原理[17-18],雷达受干扰后跟踪天线偏离角为

(1)

式中,θ0为干扰两点源在雷达天线主瓣内形成的张角;φ为干扰两点源在雷达天线处信号的相位差;b2为干扰两点源功率比;AJ1和AJ2为干扰两点源的干扰信号幅度。

相干干扰属于主瓣干扰范畴,其应用于航迹欺骗中将摆脱以往方法对干扰功率从雷达旁瓣进入的条件限制。然而,相干干扰对相位关系的严苛要求使其在战场环境下难以可靠应用,主要原因是雷达与干扰机以及干扰机相互间的位置关系存在变化,使得两点源各自形成的干扰信号传输路径不确定。由于难以实时精确测量位置关系变化情况,导致雷达天线处两路干扰信号的相位差存在模糊和不稳定性,欺骗角度不能精确控制。即使能够做到相位差稳定可控,实现预期欺骗角度还需实时调整干扰机功率比,必然给干扰机控制系统造成负担。

因此,应用相干干扰对单脉冲雷达实施主瓣内精确角度欺骗,进而形成可控欺骗点迹,必须解决上述问题。可以从干扰机的工作模式入手,通过干扰时机选择和干扰信号传输路径设计主动构造相干干扰条件,使角度欺骗不再受上述条件限制。

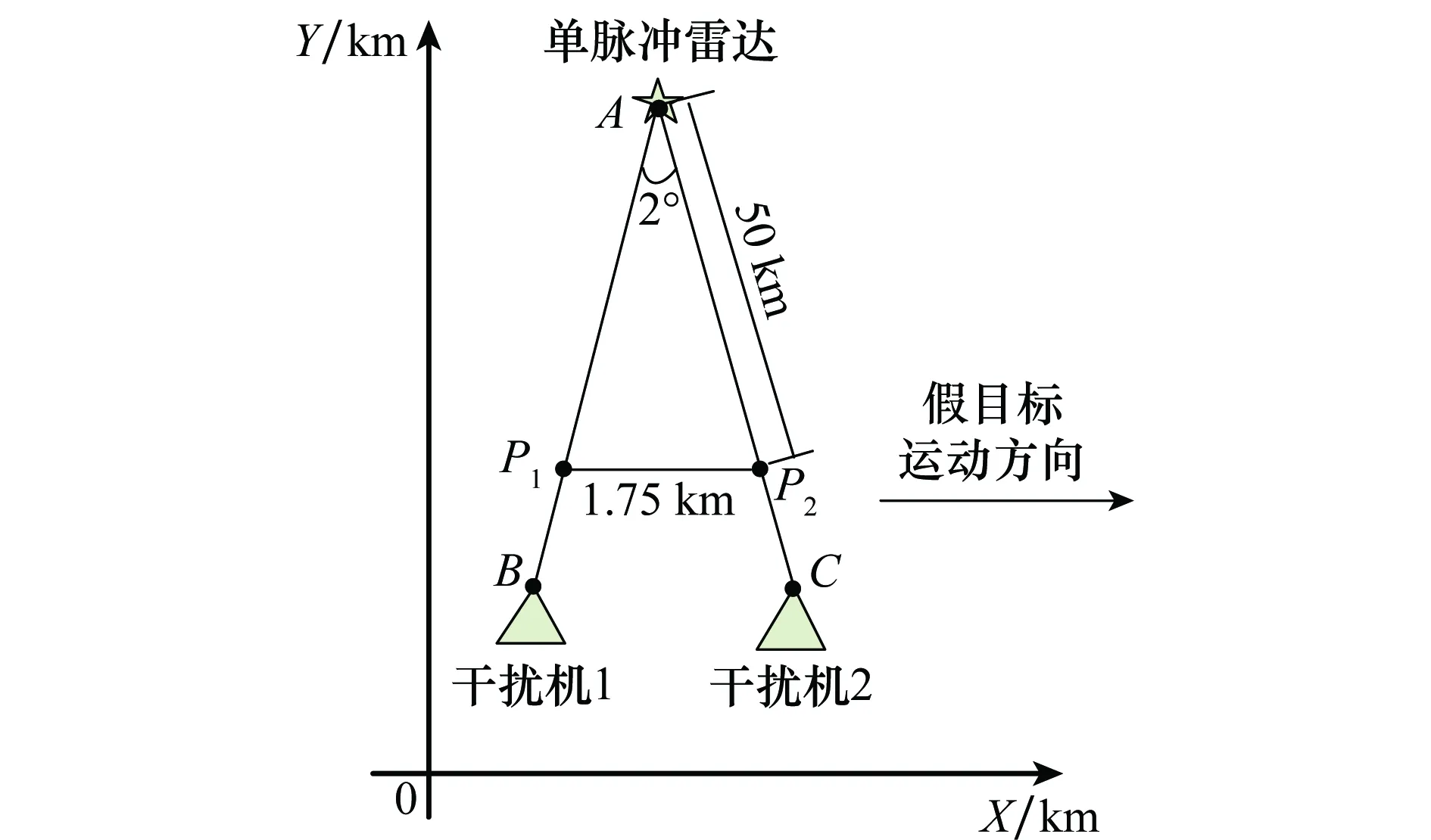

1.2 组网干扰持续欺骗分析

角度欺骗的精确可控为假目标点迹欺骗奠定了基础,结合距离和速度欺骗干扰技术,即能形成雷达主瓣内的假目标欺骗点迹[19-20]。然而,局部的假目标点迹、航迹段只能对雷达起到扰乱效果,易被雷达识别。以形成距离雷达约50 km的飞机假目标为例,单脉冲雷达位于点A,干扰机部署于点B和点C,干扰机组与雷达形成的张角和雷达主瓣宽度相同,欺骗角度可控范围最大,如图1所示。飞机以1.5倍音速沿X轴正向匀速飞行,假设雷达主瓣宽度为2°,主瓣内航迹段P1P2约1.75 km,飞机3.5 s即可飞完。

图1 主瓣内假目标航迹段Fig.1 False-target track segment in radar mainlobe

假设雷达进行圆周扫描,当主瓣同时覆盖两台干扰机时,干扰机组实施相干干扰进行角度欺骗并生成欺骗点迹。显然,如果雷达扫描周期大于3.5 s,主瓣再次覆盖干扰机组时,假目标已飞出干扰机组与雷达形成的张角范围,干扰机组不能实现假目标当前位置所在的欺骗角度,持续欺骗必然需要其他干扰机组配合完成。因此,无论是模拟切向运动假目标或径向运动假目标,都必须设计组网干扰模式,通过干扰资源合理配置和科学协同,解决假目标航迹维持问题。

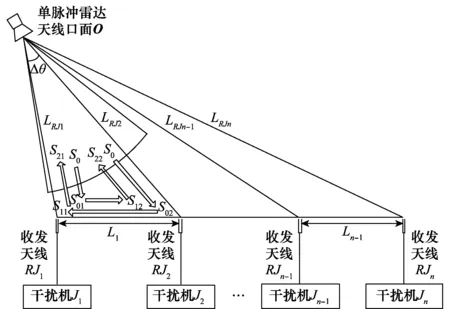

1.3 航迹欺骗干扰原理

基于上述分析,单脉冲雷达假目标航迹欺骗干扰应首先构成相干干扰条件进行精确角度欺骗,再结合距离欺骗和速度欺骗形成雷达主瓣内假目标点迹和航迹段,最后通过干扰机组网协同工作,形成长时段假目标航迹。基于干扰机组网主瓣干扰的单脉冲雷达航迹欺骗干扰原理如图2所示。

图2 组网主瓣干扰航迹欺骗原理Fig.2 Netted mainlobe jamming and track deception course

不失一般性,假定雷达天线逆时针圆周扫描,当干扰机J1和J2同时位于波束主瓣范围内,J1和J2编组实施两点源相干干扰,结合距离和速度欺骗干扰形成欺骗点迹,连续点迹构成假目标航迹段。当假目标点迹延伸并超出J1和J2相对雷达的角度范围后,J1和J2编组停止干扰,后续干扰机以相同方式接力工作并持续干扰,最终形成完整的假目标欺骗航迹。具体过程如下:

步骤1雷达天线波束覆盖干扰机J1和J2后,雷达信号S0分别由路径LRJ1到达干扰机天线RJ1、由路径LRJ2到达干扰机天线RJ2,经干扰机数字射频存储后形成信号S01和S02;

步骤2存储的信号S01由J1转发至J2,经过的传输路径为L1,并由J2数字射频存储后形成信号S12;同理,信号S02由J2转发至J1,经路径L1并由J1数字射频存储后形成信号S11;

步骤3经相互转发并存储的信号S11和S12分别由干扰机J1和干扰机J2放大后辐射,信号的传输路径分别为LRJ1和LRJ2,到达单脉冲雷达天线口面的信号分别为S21和S22,至此完成一次干扰,形成假目标航迹点;

步骤4雷达波束每次扫描至J1和J2时,按预先规划的假目标欺骗航迹点位置调节干扰参数,控制干扰时机,使欺骗点迹保持连续,形成J1和J2相对雷达角度范围内的假目标航迹段;

步骤5当假目标点迹延伸并超出J1和J2相对雷达的角度范围后,J1和J2编组停止干扰,J1不再工作,由J2和J3组合接力干扰,并重复步骤1~步骤4,形成航迹段;

步骤6按规划航迹把握干扰接力时机,确保航迹段的衔接符合目标运动规律,接力工作持续至Jn-1和Jn编组干扰结束,最终形成完整的高逼真假目标欺骗航迹。

2 基于相干干扰的精确点迹欺骗干扰模型

2.1 角度欺骗干扰模型

角度欺骗是对单脉冲雷达形成欺骗点迹的关键环节,核心是构造相干干扰条件。由前所述,在一次干扰过程中,雷达信号经两台干扰机接收、存储、相互转发、再存储,最后形成两路干扰发射信号,信号传输路径相同,只需把握存储转发的时延和控制干扰输出信号的相移,即能确保两路干扰信号具有稳定的相位差,从而构成相干干扰条件。再通过干扰机功率调节,就能实现雷达主瓣内角度精确欺骗。

设雷达工作波长为λ,假定雷达信号S0初始相位为0,J1和J2接收并存储的雷达原始信号S01和S02的相位为φ01和φ02,表达式为

(2)

J1和J2相互转发信号,假定不附加相移。那么,J1和J2接收对方转发的信号S11和S12的相位分别为

(3)

最后,J1和J2发射干扰,分别附加相移Δφ1和Δφ02,到达雷达天线口面的干扰信号S21和S22的相位分别为

(4)

显然,干扰两点源在雷达天线处信号的相位差φ为

φ=φ21-φ22=Δφ1-Δφ2

(5)

由式(5)可见,到达单脉冲雷达天线口面的信号S21和S22的相位差只与干扰机附加的相位偏移量有关,与干扰机间距、干扰机和雷达位置关系均无关,利于工程实现。不失一般性,在J2插入相移90°,再根据式(1),干扰源角距离θ0可测量获取,改变干扰功率比b2,就可以做到按需调控角度欺骗量。雷达跟踪天线偏离角为

(6)

2.2 距离欺骗干扰模型

距离欺骗主要是控制干扰信号相对于雷达回波信号的时间延迟量Δt。假设干扰机与雷达距离为R0,而假目标与雷达距离为Rf,雷达脉冲重复周期为Tp,c为光速,则Δt为

(7)

2.3 速度欺骗干扰模型

速度欺骗主要是在指定方位和距离上产生预设速度的假目标,模拟假目标运动引入的多普勒频率。因此,干扰信号频率设定为fg为

fg=f0+2vr/λ

(8)

式中,f0为雷达发射信号频率;vr为假目标相对雷达径向运动速度。

3 基于组网干扰的持续航迹欺骗干扰模型

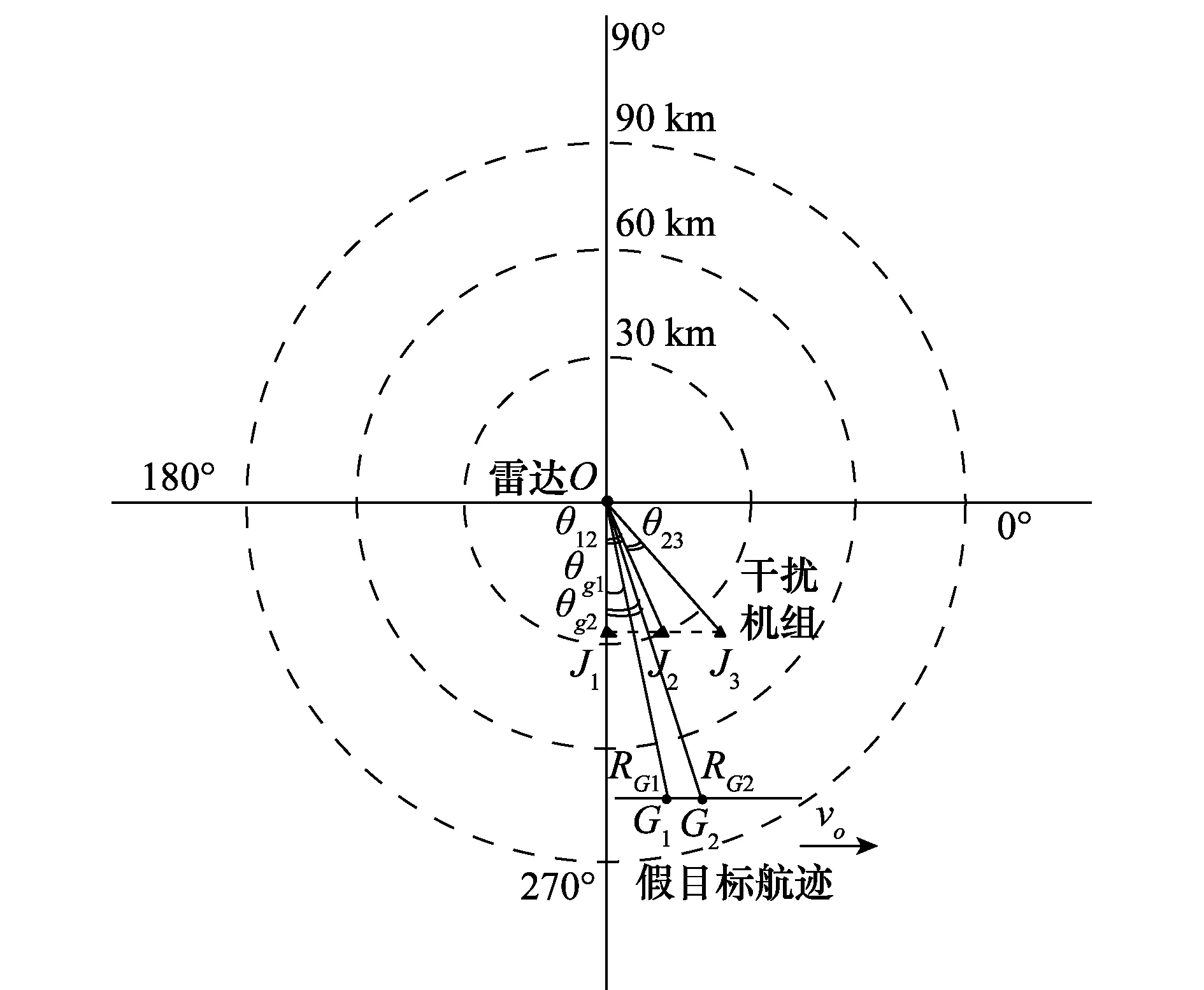

假设需要产生以速度v0自西向东匀速直线运动的假目标航迹,如图3所示。

图3 持续假目标航迹欺骗示意图Fig.3 Schematic diagram of persistent false-target track deception

根据组网干扰模式设计,首先由干扰机网内相邻干扰机编组工作,生成假目标航迹段;再通过干扰接力,形成持续假目标航迹。

3.1 两点源假目标航迹干扰模型

由前所述,干扰机J1和J2编组工作产生第一段假目标航迹。图3中,G1和G2是产生的前两个假目标点迹,其对应的方位角为

(9)

由式(6)可推导出产生θG1和θG2所需干扰机J1和J2的干扰功率比为

(10)

(11)

式中,θ12为干扰机角距离。

同时,θg1和θg2满足假目标匀速直线运动连续点迹的约束条件,逼近飞行时,有

(12)

远离飞行时,有

(13)

假设Rf>R0,由式(7)可得到产生RG1和RG2所需的距离延迟时间为

(14)

式中,R12为干扰机组与雷达的距离。

设雷达从0°开始逆时针扫描的时刻为T0,那么产生G1和G2的干扰时机为

(15)

最后,由式(8)求出产生假目标速度v0所需的多普勒频率为

(16)

此后,在每个雷达扫描周期Tr内调整干扰功率比、距离欺骗延时、多普勒频移等参数,以形成在J1和J2相对雷达张角内的假目标航迹段。

3.2 多源组网航迹欺骗干扰模型

短时局部航迹段难以达到高逼真持续航迹欺骗的目的,必须将干扰机进行组网,持续接力干扰。接力工作模式如图4所示。

图4 干扰机组工作模式示意图Fig.4 Schematic diagram of jammer net working mode

J1和J2任务内的假目标航迹段生成后,J1停止工作,由J2和J3接力干扰。接力时机由预设的假目标航迹点决定。同时,取消在J2干扰信号插入90°相移,在J3干扰信号插入90°相移。设干扰机J2和J3产生的第一个欺骗航迹点是欺骗点迹集的第n个点,与雷达的距离为RGn,方位角为θGn。计算距离欺骗延时和干扰时机为

(17)

计算干扰功率比、多普勒频移为

(18)

以此类推,在干扰机组J2和J3工作结束后由后续干扰机组接力干扰,最终形成持续航迹。

4 仿真实验

运用本文方法分别对假目标航迹欺骗干扰中典型的径向运动、斜向运动和切向运动假目标进行模拟生成,并进一步检验分析在对不同性能参数单脉冲雷达实施有效干扰,以及不同距离假目标模拟时,本文方法对干扰资源的需求。

首先对生成不同运动方向的假目标进行仿真实验。设置仿真场景:建立直角坐标系并部署单脉冲跟踪雷达于原点位置(0,0),单位为km;雷达主瓣宽度为1°,扫描周期为6 s,X轴正向为方位0°,Y轴正向为90°,雷达在0时刻从0°开始逆时针扫描;干扰机网内有4台干扰机J1、J2、J3和J4,确知雷达部署位置后,将干扰机组分别布设于(0,-50)、(0.75,-50)、(1.5,-50)、(2.25,-50),单位为km。通过计算,θg1为0°,RG1为50,干扰机角距离θ12、θ23、θ34约为0.86°,相邻干扰机能够同时被雷达主瓣覆盖。

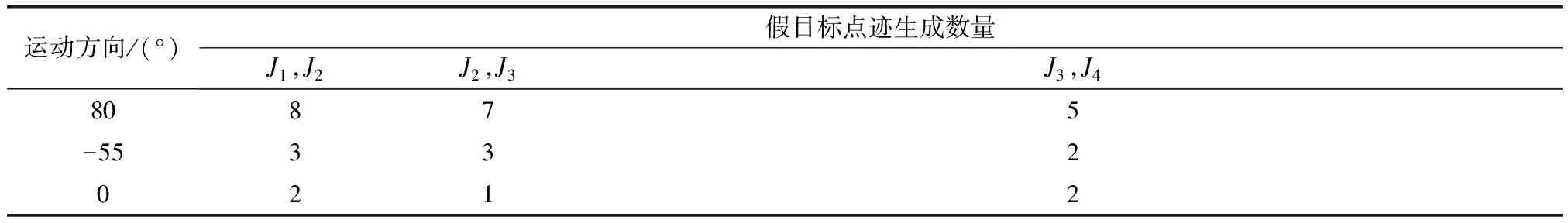

分别模拟沿80°方向接近径向运动假目标,沿-55°方向斜向运动假目标,以及沿0°方向切向运动假目标。假目标起点(单位为km)均为(0,-200),在雷达扫描5个周期后开始生成,运动速度350 m/s。接力工作的干扰机组生成的欺骗点迹数量对比如表1所示。

表1 假目标点迹数量比较

由表1可知,运用本文方法在模拟接近径向运动假目标时,由于每个雷达扫描周期内假目标的角度变化量较小,每个干扰机组可以产生多个假目标点迹,较少的干扰机组就能形成持续假目标欺骗。反之,模拟切向运动假目标时,每个雷达扫描周期内假目标的角度变化量大,持续航迹欺骗对干扰资源的要求会更高。鉴于实战中逼近飞行的目标对雷达的威胁度最高,接近径向运动的假目标是干扰模拟的重点,所以本文方法在径向进袭假目标模拟上的优势能够满足未来战场需求。

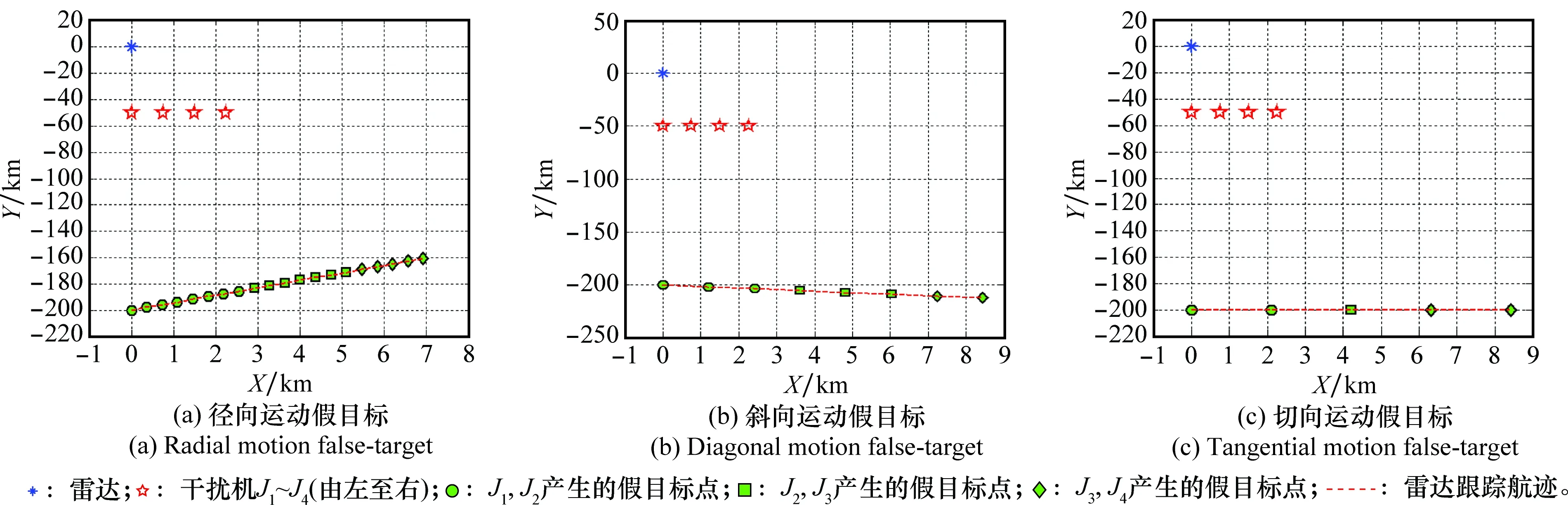

将产生的假目标点迹作为单脉冲雷达的量测数据,假设雷达的测距和测角误差分别为50 m和0.1°,采取3/4滑窗法逻辑进行航迹起始,之后使用扩展卡尔曼滤波方法进行目标状态估计,建立的跟踪航迹如图5所示。

图5 典型假目标航迹模拟与雷达跟踪情况Fig.5 Typical false-target simulation and radar tracking

图5中,本文方法产生的假目标均对雷达形成了有效欺骗,雷达对假目标进行了稳定跟踪。即便是对干扰机数量要求较高的切向运动假目标模拟,有限的干扰机组也能使雷达快速地进行航迹起始并建立跟踪。

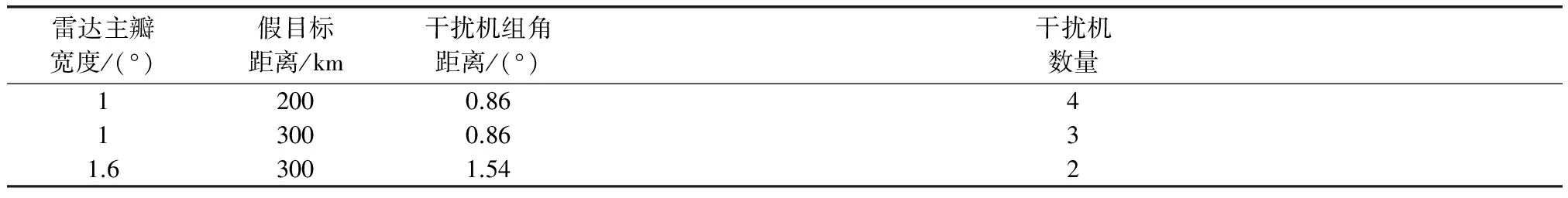

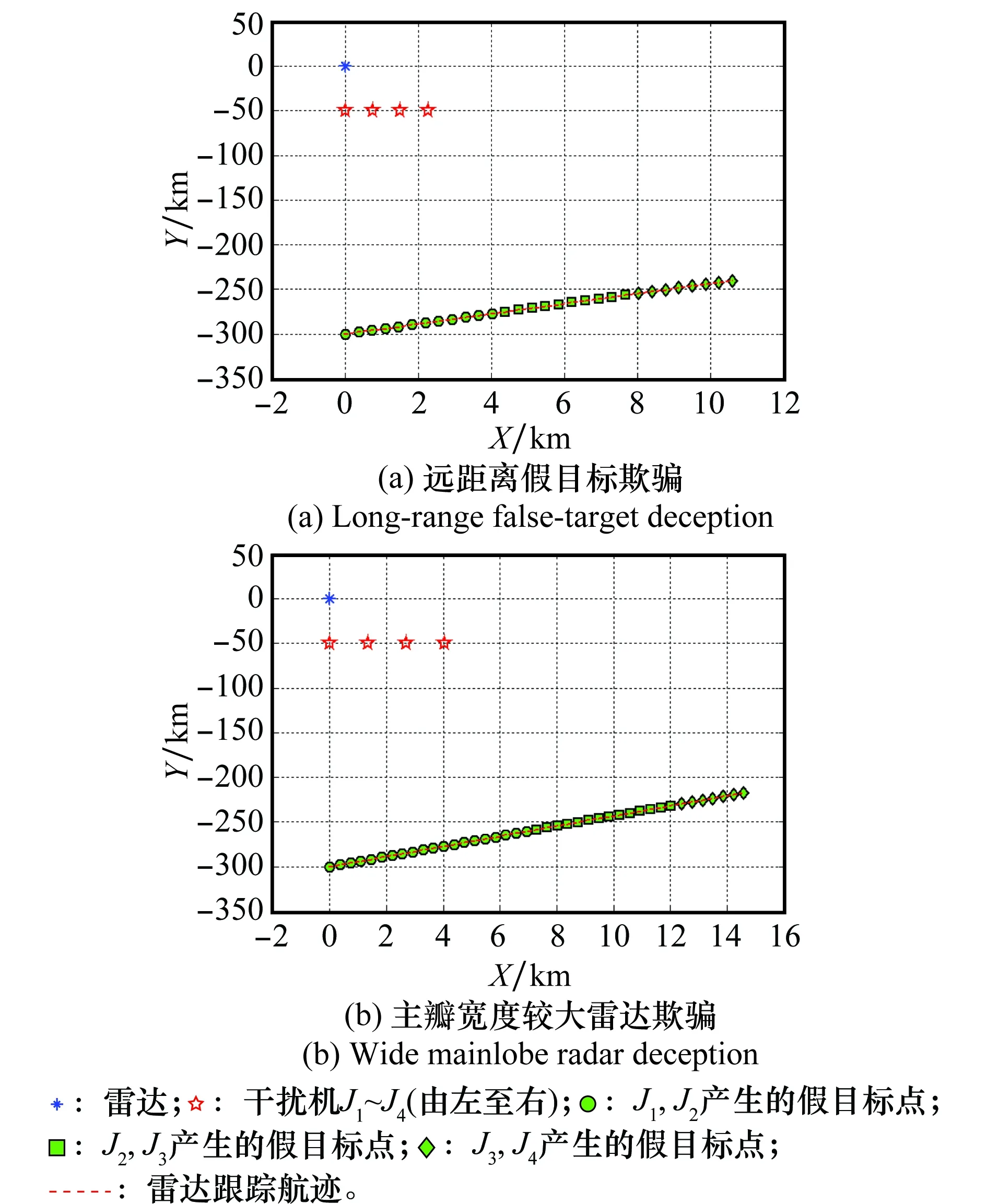

基于上述实验,改变单脉冲雷达的性能参数和模拟的假目标距离,分析本文方法对干扰资源的需求变化情况。模拟沿80°方向接近径向运动假目标(坐标单位为km),假目标起点为(0,-300),雷达主瓣宽度为1.6°;4台干扰机部署于(0,-50)、(1.35,-50)、(2.7,-50)、(4.05,-50),干扰机角距离约为1.54°,相邻干扰机能够同时被雷达主瓣覆盖,其他仿真条件不变。形成20个假目标点迹所需的干扰资源如表2所示。

表2 干扰资源需求比较

分析表2数据可知,单脉冲雷达主瓣宽度越大,模拟的假目标越远离雷达,所需的干扰资源数量越少。图6是4台干扰机充分实施干扰所产生的假目标点迹与雷达的跟踪情况,对主瓣宽度较大的雷达,增大假目标距离后,组网干扰机能够产生更多的假目标点迹,干扰的持续性更强。可见,本文方法在有限干扰资源的情况下,也能够有效地对单脉冲雷达实施远距离假目标航迹欺骗。

图6 对主瓣宽度较大雷达的远距假目标航迹欺骗Fig.6 Long-range false-target deception on wide mainlobe radar

5 结 论

对现代雷达的高逼真假目标航迹干扰是一种高效却难以突破的干扰技术。本文方法着眼于对以往假目标航迹干扰方法相关限制条件的突破,以及方法的工程实现性与战场应用的可行性,强调干扰机组网和运用模式设计,先构造单脉冲雷达相干干扰条件,实现雷达主瓣内角度精确欺骗;再结合距离欺骗和速度欺骗,形成假目标点迹和航迹段;最后通过组网接力干扰,达到持续航迹欺骗的目的。下一步将基于该思路针对雷达的不同扫描方式进行干扰技术优化,以及对雷达网干扰的研究。

[1] BERGER S D. Digital radio frequency memory linear range gate stealer spectrum[J]. IEEE Trans.on Aerospace and Electronic Systems, 2003, 39(2): 725-735.

[2] BERGER S D. The spectrum of a digital radio frequency memory linear range gate stealer electronic attack signal[C]∥Proc.of the IEEE Radar Conference, 2001: 27-30.

[3] ÖZDIL Ö,SERIN M, ISPIR M, et al. Channelizer structure in DRFM systems for real signals[C]∥Proc.of the IEEE International Conference on Signal Processing and Communications Application, 2013: 1-4.

[4] 孙龙祥, 赵波, 邱卫军,等. 一种具有航迹特征的雷达假目标产生技术[J]. 雷达科学与技术, 2005, 3(4): 198-202.

SUN L X, ZHAO B, QIU W J, et al. A technique for generating the radar’s false target with signature of flight path[J]. Radar Science and Technology, 2005, 3(4): 198-202.

[5] 周续力, 张伟. 对组网雷达的多目标航迹欺骗[J]. 火力与指挥控制, 2008, 33(S2): 136-138.

ZHOU X L, ZHANG W. Multi-target track deception against radar net working system[J]. Fire Control and Command Control, 2008, 33(S2): 136-138.

[6] 陈再兴, 余国文, 杨青. 单脉冲三坐标雷达的航迹欺骗研究[J]. 空军雷达学院学报, 2011, 25(4): 247-250.

CHEN Z X, YU G W, YANG Q. Study of track deception of monopulse three-coordinate radar[J]. Journal of Air Force Radar Academy, 2011, 25(4): 247-250.

[7] 黄勇, 丁宸聪. 机载预警PD雷达航迹干扰及辅助决策研究[J]. 现代雷达, 2015, 37(11): 77-80.

HUANG Y, DING C C. Track deception jamming and auxiliary decision making research of airborne early warning PD radar[J]. Modern Radar, 2015, 37(11): 77-80.

[8] 李一立, 陶建锋, 李兴成. 一种针对旁瓣消隐雷达的假目标干扰方法[J]. 现代雷达, 2016, 38(4): 73-77.

LI Y L, TAO J F, LI X C. A false target jamming method to the radar with SLB[J]. Modern Radar, 2016, 38(4): 73-77.

[9] PACHTER M, CHANDLER P R, LARSON R A, et al. Concepts for generating coherent radar phantom tracks using cooperating vehicles[C]∥Proc.of the AIAA Guidance, Navigation, and Control Conference and Exhibit, 2004: 1-14.

[10] ILAYA O,BIL C, EVANS M. Distributed and cooperative decision making for multi-UAV systems with application to collaborative electronic warfare[C]∥Proc.of the 7th AIAA Aviation, Technology, Integration and Operations Conference, 2007: 1-13.

[11] ÖZER S. Increasing combat aircraft survivability through coherent self-protection jammers[D]. Alabama: Air University, 2008.

[12] XU Y J. Subspace optimal control and motion camouflage[C]∥Proc.of the AIAA Guidance, Navigation, and Control Conference and Exhibit, 2008: 1-17.

[13] MAITHRIPALA D H A, JAYASURIYA S. Feasibility considerations in formation control: phantom track generation through multi-UAV collaboration[C]∥Proc.of the 47th IEEE Conference on Decision and Control, 2008: 3959-3964.

[14] XU Y J, BASSET G. Virtual motion camouflage based phantom track generation through cooperative electronic combat air vehicles[C]∥Proc.of the American Control Conference, 2010: 5656-5661.

[15] 李飞,周中良,苟新禹,等.基于多机协同航迹欺骗的组网雷达突防技术[J].系统工程与电子技术,2013,35(11): 2309-2311.

LI F, ZHOU Z L, GOU X Y, et al. Technology for penetrating radar net based on multiple combat air vehicles cooperation track deception[J]. Systems Engineering and Electronics, 2013, 35(11): 2309-2311.

[16] 高彬,毛士艺,孙进平.基于RGPO的编队ECAVs协同航迹欺骗[J].北京航空航天大学学报,2011,37(11):1343-1346.

GAO B, MAO S Y, SUN J P. Cooperative generation of phantom radar track using a team of ECAVS based on RGPO[J]. Journal of Beijing University of Aeronautics and Astronautics, 2011, 37(11): 1343-1346.

[17] 赵国庆. 雷达对抗原理[M]. 2版. 西安:西安电子科技大学出版社, 2012.

ZHAO G Q. Principle of radar countermeasure[M]. 2nd ed. Xi’an: Press of Xi’an Electronic Science & Technology University, 2012.

[18] 耿艳, 白渭雄, 苗松娟. 两点源对单脉冲雷达角度欺骗干扰的仿真与分析[J]. 火力与指挥控制, 2010, 35(7): 151-153.

GENG Y, BAI W X, MIAO S J. Simulation and analysis of the angle deception jamming of dual sources on monopulse radar[J]. Fire Control and Command Control, 2010, 35(7): 151-153.

[19] 陈中起, 于雷, 周中良, 等. 突击作战干扰时机决策[J]. 系统工程与电子技术, 2012, 34(7): 1382-1388.

CHEN Z Q, YU L, ZHOU Z L, et al. Decision making of jamming time in air fighter’s penetration attack[J]. Systems Engineering and Electronics, 2012, 34(7): 1382-1388.

[20] LI M Y, KOUTSOPOULOS I, POOVENDRAN R. Optimal jamming attack strategies and network defense policies in wireless sensor networks[J]. IEEE Trans.on Mobile Computing, 2010, 9(8): 1119-1133.