访问时间自调节的终端隐私数据保护方法

梁 辰,芦效峰

(北京邮电大学 网络空间安全学院,北京 100876)

访问时间自调节的终端隐私数据保护方法

梁 辰,芦效峰

(北京邮电大学 网络空间安全学院,北京 100876)

人们依赖智能终端获取网络服务以满足生活需求,智能终端也因此获得了用户隐私数据的长期使用权,若这些智能设备超出用户可控范围,用户隐私信息也随之泄漏,因此保证终端获取的隐私数据的安全尤其重要。针对以上需求,本文提出了一种访问时间自调节的终端隐私数据保护方法。该方法提供了一种基于滑动时间窗口的细粒度访问控制方法,应用了基于临时参数的动态有限授权规则,并使用临时参数对用户进行身份认证和访问控制,采用数据脱敏对敏感数据进行安全保护,可满足客户端获取的数据的安全性,同时满足了数据的可用性。将本文提出的基于访问控制、授权时间和数据脱敏的方法与现有的数据保护方法进行了对比,结果表明了本方法的可行性和有效性。

信息安全;访问时间自调节;数据脱敏;数据隐私;临时参数

0 前言

用户数据的商业价值,使数据逐渐形成了一条采集、存储、售卖、使用的产业链。为谋求利益,黑客盗取用户数据用于售卖或勒索,2017年6月2日,黑客攻击了立陶宛的一家整形外科医院,盗取了25000多张隐私照片和隐私信息,并向医院和个人索要赎金。还有一些内部人员利用职务之便售卖用户数据以谋求高额利润。

2017年4月11日,国家互联网信息办公室公布了《个人信息和重要数据出境安全评估办法》。数据本身的重要性及国家对个人信息的重视,导致对个人信息进行保护势在必行。

目前隐私数据保护重点关注存储数据安全[1-6],对于客户端获取的隐私数据和行为数据进行保护的研究很少,但其安全性问题不容忽视。目前客户端获取的数据存在以下威胁因素:

1、隐私数据的授权访问时间长期性

如:互联网电子商务中,用户首次登录后再次获取任何敏感数据均可直接访问(购物记录等),若设备超出可控范围(如设备丢失)则隐私泄露。

2、多层身份验证,用户体验差

如:某些互联网电子商务,用户未登录,需先输入密码验证用户身份,后发送手机验证码验证设备,导致访问 80%的时间花费在登录上,用户体验差。

3、采用加密的方式保护数据,安全性差

如:目前主要通过密码验证的方式保护隐私数据,若恶意破坏者采用绕过登录的方式直接请求数据,达不到数据保护的目的。

由此可见,保护客户端获取的数据尤为重要。

为解决以上问题,本文提出了一种访问时间自调节的终端隐私数据保护方法,本方法沿着以下思路进行展开:

1、采用基于滑动时间窗口的细粒度访问控制方法,解决隐私数据的授权访问时间长的问题。

2、使用临时参数对用户进行身份认证和访问控制,解决多层身份验证问题。

3、应用基于临时参数的动态有限授权规则和身份验证机制,满足最小授权原则,保证数据的安全性;

4、采用数据脱敏的方法对敏感数据进行安全保护,脱敏后的数据具有阅读价值,保证了敏感数据的安全使用。

1 相关工作

隐私保护在金融和医疗等传统领域中非常重要,在电子商务和社会化网络中也愈发被人们所关注[1]。隐私保护技术需同时保证数据使用和隐私数据的安全。根据采用技术不同,出现了数据失真[7]、数据加密[6]、限制发布[8]、数据匿名[9-11]等隐私保护技术[2]。

最彻底的保护存储和共享中的数据的方式是数据加密[3]。加密,需对特殊存储密钥,且若不解密数据无法正常使用,不能满足根据数据进行统计和身份识别的需求,且客户端获取的数据需具有阅读价值,故不能使用加密。

为了使被保护后的数据仍具阅读价值,众多学者使用数据脱敏[12-14]的方法在给定规则、策略下对敏感数据进行变换、修改,实现对隐私数据的保护,很大程度上解决了敏感数据在非可信环境中的使用问题[4]。

对客户端获取的所有敏感数据进行脱敏,不能满足用户需获取明文敏感数据的需求,所以需进行特殊保护,当满足一定条件时正常访问。当前,主要通过加锁(如加密)实现对文件或数据的保护,输入密码后获得该文件或数据的全部控制权限,降低了对时间敏感的文件或数据的保护力度,授权的针对性较差[5]。文献[5]通过时间信息对数据加锁,增强了对时间敏感的数据的保护力度。但是预设的时间不能自动延长,不能满足时间的灵活可控性;文献[6]通过数据的连环关联性对客户端获取的数据进行保护,但客户端获得的仍为明文数据;文献[15]通过面部识别和加密保护客户端隐私数据,但加密后的数据失去了阅读价值。

综上所述,现有的方法不能满足用户保护客户端获取的敏感数据的需求,不能满足智能终端超出可控范围或者身份信息泄露后保护敏感数据的需求,为解决上述问题,本文提出了一种访问时间自调节的终端隐私数据保护方法。

2 访问时间自调节的终端隐私数据保护方法

本节将对访问时间自调节的终端隐私数据保护方法的总体设计和具体实现细节进行详细介绍。其中 2.1节给出了访问时间自调节的终端隐私数据保护方法的总体设计。2.2节介绍了访问时间自调节的终端隐私数据保护方法的具体实现细节。

2.1 总体设计

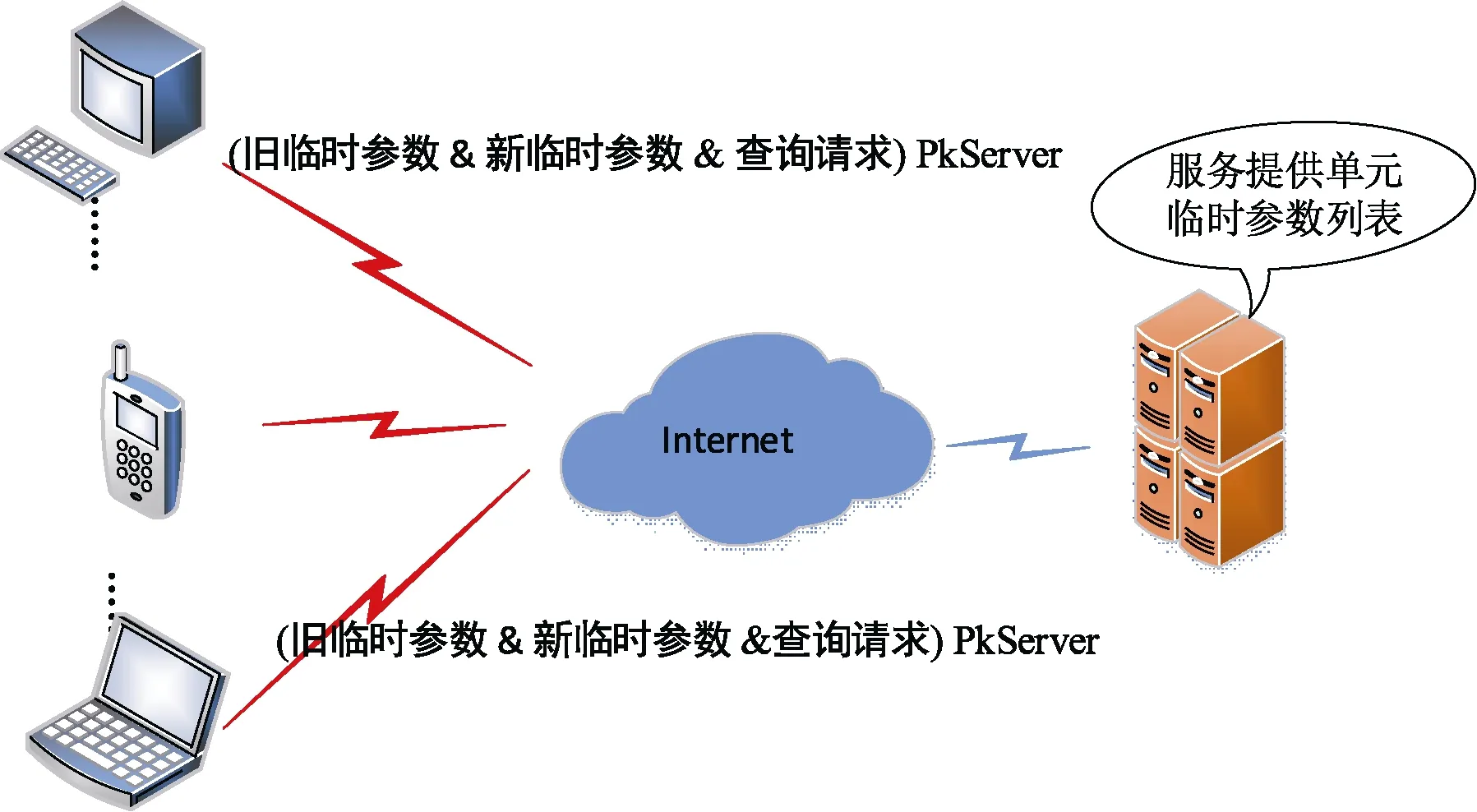

本文提出的方法设计目标是确保隐私数据的授权访问时间可控性,并且在智能设备超出可控范围或用户身份泄露后仍能保护用户的隐私数据。图 1描述了访问时间自调节的终端隐私数据保护技术的系统组成,客户端向服务提供单元请求数据服务时,需要提供新、旧临时参数,同时服务提供单元在自身保存的临时参数列表中验证临时参数的真实性,并根据临时参数列表对查询结果进行脱敏操作。

2.2 访问时间自调节的终端隐私数据保护方法

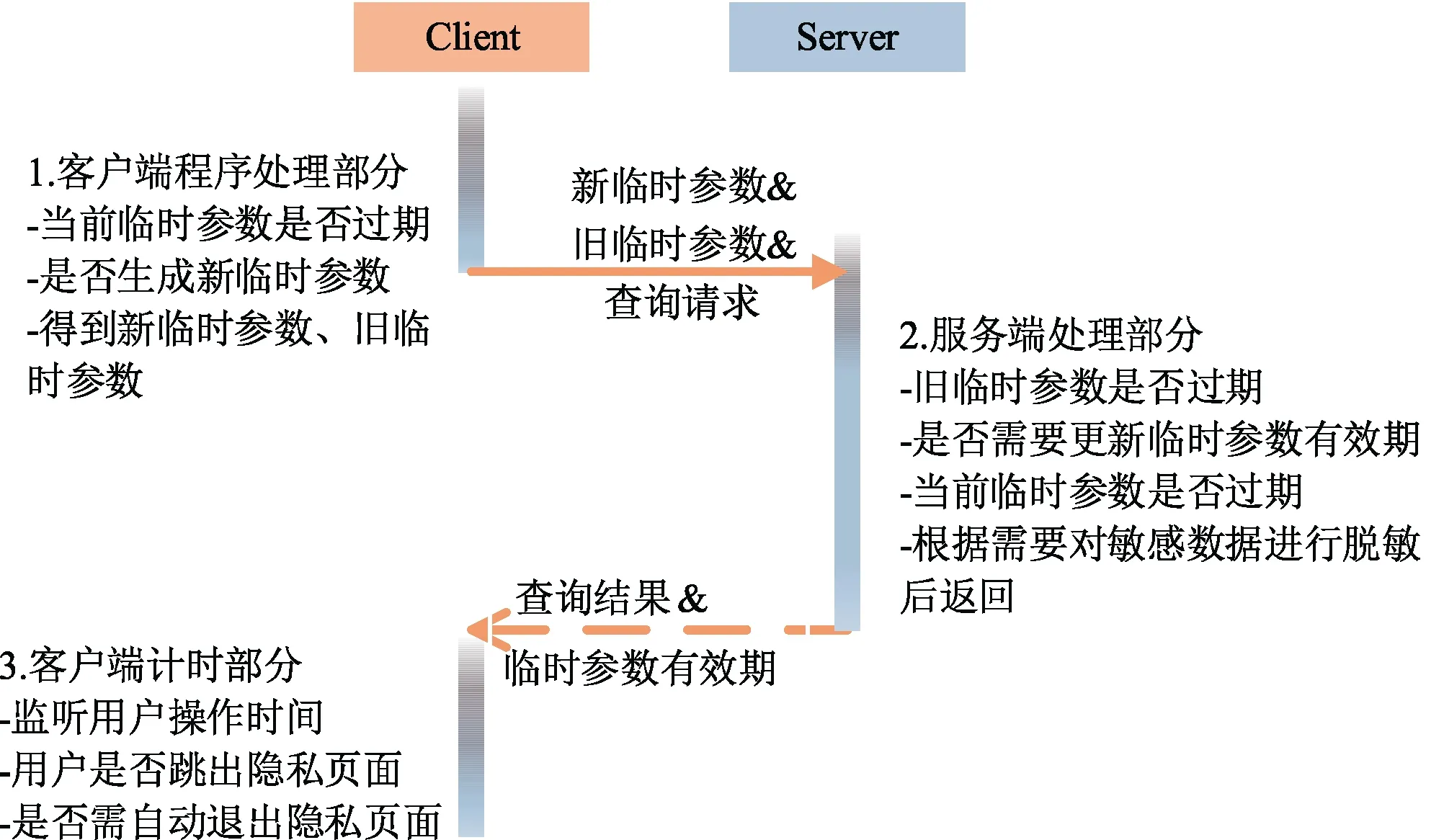

本方法共分为三部分:分别为客户端程序处理部分、服务端程序处理部分和客户端计时部分。图2是本方法执行流程的示意图。

2.2.1 客户端程序处理部分

用户请求隐私数据时的登录状态和临时参数是否在临时参数有效期内,决定了请求参数内容的不同;本方法中的客户端处理部分通过判断用户的登录状态和临时参数是否在有效期内为用户重新组装请求,接着发起服务请求。图3是客户端程序的处理部分的流程图。

图1 访问时间自调节的终端隐私数据保护技术的系统组成Fig.1 System composition of terminal sensitive data protection method by self-regulated access time

图2 访问时间自调节的终端隐私数据保护方法Fig.2 Terminal sensitive data protection method by self-regulated access time

图3 客户端程序处理部分Fig.3 Processing section of client-side

2.2.2 服务端处理部分

服务端通过用户的临时参数访问时长,控制用户获取隐私数据的时长,并根据临时参数的状态为用户提供不同的数据服务。本方法中的服务端处理部分采用滑动时间窗口的细粒度访问控制方法,根据新、旧临时参数、当前访问时间、上次访问时间、临时参数有效期和临时参数可用时长,动态更新用户的临时参数访问时长,并且在判断临时参数超出有效期时,为用户提供脱敏后的数据,提高了用户获取隐私数据的体验。图4是服务端处理部分的流程图。

2.2.3 客户端计时部分

客户端程序使用私钥解密返回结果,得到查询结果和临时参数有效期,并开始计时,若用户在临时参数有效期内停止访问,则停止计时,并当再次访问时,重新执行客户端程序处理部分;否则,若用户在访问隐私数据时临时参数超过有效期,则客户端程序自动退出访问,并提示重新登录;若在访问隐私数据时,用户在临时参数有效期内进行了获取数据库数据的操作,则在客户端获取查询结果和临时参数有效期后,重新开始计时。

3 攻击模型及安全性分析

本文是一种访问时间自调节的终端隐私数据保护方法,此方法具有客户端获取的隐私数据与时间相关、授权访问时间短、授权访问时间强连续性、服务端和客户端均可控制访问时间的特点。

本节提出了几种攻击模型,并对相应的攻击模型进行了安全性分析,证明了本方法的安全性。

3.1 外部人员攻击

3.1.1 绕过登录验证

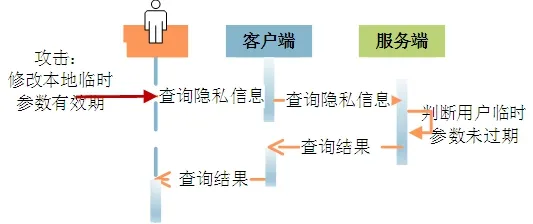

1、攻击模型

图5是绕过登录验证的攻击流程图,具体流程如下:

(1)恶意破坏者获得设备的控制权;

(2)恶意破坏者更改客户端保存的临时参数有效期;

(3)恶意破坏者绕过服务端的登录验证方式直接访问服务器;

(4)恶意破坏者请求敏感数据,服务器返回结果。

图5 绕过登录验证Fig.5 Bypass login verification

2、安全性分析

本方法中客户端存储的临时参数仅用于控制客户端获取的数据安全,当用户在访问隐私数据时且临时参数超过有效期,则客户端程序自动退出。

服务提供单元通过服务端保存的临时参数列表验证客户端提供的临时参数是否还在有效期,客户端修改自己的临时参数有效期无效,攻击无效。

3.1.2 重放攻击

1、攻击模型

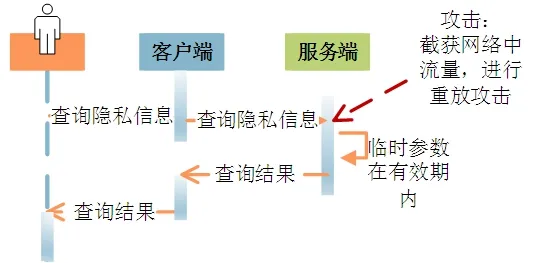

图6是重放攻击的攻击流程图,具体流程如下:

(1)黑客拦截网络流量,通过分析网络流量得到临时参数或直接获得查询结果;

(2)使用临时参数伪装成客户端程序,向服务端提交查询请求和获取的临时参数;

(3)服务端返回查询结果。

图6 重放攻击Fig. 6 Replay attack

2、安全性分析

服务端和客户端采用 RSA加密的方式传输查询请求和查询结果。由于只有服务端和客户端的私钥可以解密,所以黑客不能通过分析截获的网络流量获得真实的查询请求和查询结果,攻击无效。

3.2 内部人员攻击

3.2.1 内部人员修改临时参数列表

由于当距离上次攻击超过dt时,才更新临时参数有效期,所以可通过验证上次请求的时间与临时参数有效期之差是否超过临时参数可用时长来防止攻击。

1、攻击模型

图7是内部人员修改临时参数列表的攻击流程图,具体流程如下:

(1)获得修改临时参数列表的权限;

(2)可进行以下攻击:

A: 临时参数已过期

内部人员将自己的临时参数有效期增长,使临时参数重新有效;

安全性分析:服务端验证临时参数未过期,判断当前时间(curr)和临时参数可用时长(avil)之和与临时参数有效期(T)之差小于 dt时,即(curr+avil-dt<T),提示错误,不提供服务,攻击无效。

B: 临时参数未过期

内部人员为长期访问隐私数据,增长临时参数有效期;或恶意缩短他人临时参数有效期;

安全性分析:服务端验证临时参数是否过期,使用当前时间和临时参数可用时长更新临时参数有效期,覆盖了内部人员修改的临时参数有效期,内部人员修改临时参数有效期无效。

(3)服务器在获得查询结果后,判断临时参数在对应的临时参数有效期内,返回敏感数据。

图7 内部人员修改临时参数列表Fig.7 Modification of temporary parameter list by insider

3.2.2 重放攻击

1、攻击模型

图8是内部人员进行重放攻击的攻击流程图,具体流程如下:

(1)获得临时参数列表中的内容;

(2)伪装成客户端程序,向服务器提交查询请求和获得的临时参数;

(3)服务端接收临时参数和查询请求,并返回查询结果。

图8 重放攻击Fig.8 Replay attack

2、安全性分析:

服务提供单元收到查询请求和临时参数的同时,验证用户设备的mac地址是否为已授权设备的mac地址。服务提供单元判断mac地址不是已授权设备的mac地址,不提供服务,阻止了恶意破坏者进行重放攻击。

通过以上分析得出结论:本文中提出的方法可以抵抗上述提出的攻击模型,实现了对用户数据的保护;本文并没有对现有的其他攻击模型和其安全性分析进行介绍,并不能不保证本文中提出的方法可以抵抗现有的其他攻击。

4 有效性分析

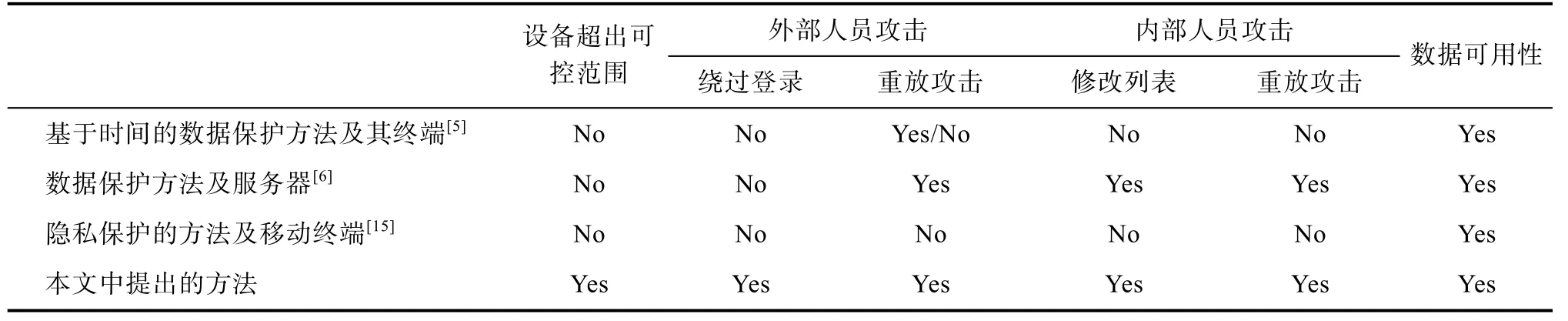

本节通过将本文中提出的方法与现有的数据保护方法进行对比,证明本方法的有效性。

表1中的设备超出可控范围、外部人员攻击和内部人员攻击根据本文中提出的攻击模型设定,数据的可用性指的是客户端获取的数据的可用性。

由表 1可以得出以下结论:文献[5]、文献[6]和文献[15]由于客户端获取的敏感数据均为明文数据,不能解决设备超出可控范围和攻击者绕过登录验证时的敏感数据的安全。文献[5]中服务端保存的为明文数据,不能抵抗内部人员的攻击。文献[15]由于服务端保存的为明文数据,且传输的为明文数据,不能抵抗外部人员进行绕过登录验证或重放攻击,且不能抵抗内部人员攻击。

本文中提出的方法,当用户在获取隐私数据时临时参数过期时自动退出,防止了设备超出可控范围时的攻击;服务端对用户授权访问时间,修改客户端参数无效,防止了绕过登录验证方式的攻击;采用加密的方式进行传输,防止了外部人员进行重放攻击;服务端中保存的是明文数据,但每次请求满足一定条件时,服务端使用当前时间和临时参数可用时长更新临时参数列表,覆盖了内部人员的操作,防止了内部人员修改临时参数列表的攻击;验证提交请求的设备是否已授权设备对应的临时参数,防止了进行内部人员的重放攻击。

以上对比,表明了本方法的可行性和有效性。

5 总结

通过研究现有的隐私数据保护方法,本文提出了一种访问时间自调节的终端隐私数据保护方法,该方法关注客户端获取的数据安全,采用基于滑动时间窗口的细粒度访问控制方法,解决客户端隐私数据授权访问时间长的问题;通过使用临时参数的动态有限授权规则和身份验证机制,为用户动态授予访问隐私数据的权限,且客户端可根据临时参数有效期,自动结束访问隐私数据,访问时间灵活可控;同时本方法采用数据脱敏对敏感数据进行安全保护,脱敏后的数据仍具有阅读价值,避免了用户为获取某些敏感数据进行不必要的身份验证,提升了用户体验。

表1 数据保护方法对比表Tab.1 Comparison table of data protection methods

本文介绍了客户端获取的数据可能受到的攻击,通过分析本方法对各个攻击给出的具体解决方案,证明了本方法的安全性;并通过与现有的数据保护方法进行对比,证明了本方法的有效性。

[1] 邓海生, 刘啸, 李军怀,等. 基于时间约束的隐私保护数据查询方法研究[J]. 计算机技术与发展, 2013(10): 119-122.

[2] 周水庚, 李丰, 陶宇飞, 等. 面向数据库应用的隐私保护研究综述[J]. 计算机学报, 2009, 32(5): 847-861.

[3] 曹珍富, 董晓蕾, 周俊, 等. 大数据安全与隐私保护研究进展[J]. 计算机研究与发展, 2016, 53(10): 2137-2151.

[4] 陈天莹, 陈剑锋. 大数据环境下的智能数据脱敏系统[J].通信技术, 2016, 49(7): 915-922.

[5] 陆渝. 基于时间的数据保护方法及其终端:, CN 103559456 A[P]. 2014.

[6] 刘曙辉, 李云峰, 胡涛. 一种数据保护方法及服务器, CN 106529340A[P]. 2017.

[7] 张鹏, 童云海, 唐世渭,等. 一种有效的隐私保护关联规则挖掘方法[J]. 软件学报, 2006, 17(8): 1764-1774.

[8] LATANYA SWEENEY. ACHIEVING k-ANONYMITY PRIVACY PROTECTION USING GENERALIZATION,AND SUPPRESSION[J]. International Journal of Uncertainty,Fuzziness and Knowledge-Based Systems, 2002, 10(05): 57.

[9] Samarati P, Sweeney L. Generalizing data to provide anonymity when disclosing information (abstract)[C]//Seventeenth ACM Sigact-Sigmod-Sigart Symposium on Principles of Database Systems. ACM, 1998: 188.

[10] Yang Y, Zhang Z, Miklau G, et al. Differential privacy in data publication and analysis[C]// 2012: 601-606.

[11] 熊平, 朱天清, 王晓峰. 差分隐私保护及其应用[J]. 计算机学报, 2014, 37(1): 101-122.

[12] Radhakrishnan R, Kharrazi M, Memon N. Data Masking: A New Approach for Steganography?[J]. Journal of Signal Processing Systems, 2005, 41(3): 293-303.

[13] Sabapathy S, Kodavanti A, Adabala S K. Data masking: US,US 20130283059 A1[P]. 2013.

[14] D'Costa N H E, Hagelund P, Henderson D J, et al. Consistent data masking[J]. 2017.

[15] 刘科. 一种隐私保护的方法及移动终端, CN 106599662 A[P]. 2017.

Terminal Sensitive Data Protection Method by Self-Regulated Access Time

LIANG Chen, LU Xiao-feng

(Department of Cyberspace Security, Beijing university of Posts and Telecommunications, 100876, China)

People incline to access to the network for life needs through intelligent terminal, if the user lose the control of the device, the privacy information are also leaked, so it is important to protect the data obtained by the client. In the view of the above, a method of terminal sensitive data protection method by self-regulated access time is proposed. This method provide a fine-grained access control method based on sliding time window, apply a dynamic limited permission based on temporary parameter, use the temporary parameter for user authentication, and protect the sensitive data with desensitization, which can meet the safety of the obtained data by client, and also meet the availability of the data. The proposed method based on the access control、authorized time and desensitization was compared with those existing data protection methods, and the validity of this proposed method was verified.

Information security; Self-regulated access time; Fata masking; Data privacy; Temporary parameter

TP309

A

10.3969/j.issn.1003-6970.2017.12.013

本文著录格式:梁辰,芦效峰. 访问时间自调节的终端隐私数据保护方法[J]. 软件,2017,38(12):70-74

国家自然科学基金面上项目(No. 61472046);国家自然科学基金面上项目(No. 61372109)

梁辰,(1990-),女,硕士,研究方向为隐私数据安全;芦效峰,(1976-),男,博士,副教授,研究方向为信息安全、隐私数据安全、网络安全。

芦效峰,(1976-),男,博士,副教授,研究方向为信息安全、隐私数据安全、网络安全。