射频识别LMAP协议改进研究

何 烜,王红军,袁 泉,王伦文

(国防科技大学 电子对抗学院,合肥 230037)

射频识别LMAP协议改进研究

何 烜,王红军,袁 泉,王伦文

(国防科技大学 电子对抗学院,合肥 230037)

安全问题是射频识别技术领域的重要问题,轻量级安全协议成为该技术领域研究的主流。针对轻量级相互认证协议易受克隆攻击、去同步攻击等安全隐患问题,在对原有协议分析的基础上提出了系列改进措施,即通过对原有协议增加时间戳机制、物理不可克隆函数(physical unclonable function, PUF)电路以及改进密钥的生成方式来提高协议的安全性,并利用BAN逻辑对改进协议的安全性进行形式化证明。从安全性、计算量和存储量等方面将改进协议与其他协议进行比较,结果表明,协议安全性高,计算量小,也适合标签的存储量,在射频识别领域安全方面具有一定的应用价值。

射频识别;协议改进;时间戳机制;PUF电路;BAN逻辑

0 引 言

射频识别(radio frequency identification,RFID)技术是通过射频信号对目标物体进行识别或者认证的技术。该技术具有自动化程度高、方便快捷、无磨损等优势,被广泛应用于各行各业中。然而,射频识别技术存在安全隐患问题,因为在该技术中读写器与标签之间的信息交互是通过无线方式,另外由于读写器发射信号传输较远,而标签的响应距离较近,这种“非对称”通信[1]对系统的安全机制会造成较大影响,可能存在各种攻击的风险,因此需要设计出合适的安全认证协议,来保证读写器与标签之间的安全传输。由于标签大规模生产,受限于成本,其计算能力差、存储量小,然而重量级和中量级安全协议所需要的逻辑门电路多、存储要求高,不适合应用到射频识别技术中,所以轻量级和超轻量级安全认证协议成为该技术领域的主流。

目前,国内外学者对轻量级和超轻量级协议进行了研究与分析,提出一些协议,但都存在缺陷:Hash-Lock协议及其改进协议[2]没有密钥更新机制,容易受到假冒、重放和跟踪攻击。另外文献[3]指出Hash函数所需的逻辑门电路为8K,并不适用于逻辑门电路只有5-10K的标签中,而且使用Hash函数后的运算效率较低,时效性较差,会影响标签的响应速度。基于杂凑的ID变化协议[4]和低成本监析(low cost authentication protocol, LCAP)协议[5]后端数据库和标签之间会出现严重的数据不同步问题,这就意味着合法标签在下一次响应中将无法通过认证。所有权转移协议[6]其模型并不完善,而且存在新旧所有者的密钥泄露问题。

轻量级相互认证协议(lightweight mutual authentication protocol, LMAP)协议[7]只运用了简单的连接、异或、位与等二进制运算,是典型的轻量级安全协议,但是该协议自P.Peris-Lopez等[8]提出不久,就被指出存在去同步攻击和跟踪攻击等安全隐患问题。文献[9]针对LMAP协议进行改进,提出了LMAP+协议,但是改进协议依然易受非同步攻击和跟踪攻击[10]。文献[11]利用模拟退火算法对LMAP+协议进行重复攻击实验,验证了该协议存在信息泄露的风险。文献[12]提出PUF-LMAP+协议,但是该协议依然无法保证读写器与标签通信的安全。总之LMAP协议还存在攻击风险。

本文针对LMAP协议进行分析,对原有协议中存在的安全问题提出可靠的改进方法,并在此基础上设计出一种安全、高效、低成本的安全协议。利用BAN逻辑对此协议的安全性进行形式化证明,最后与其他轻量级安全协议进行性能对比分析,来证明本协议的优越性。

1 LMAP协议分析

1.1 LMAP协议原理

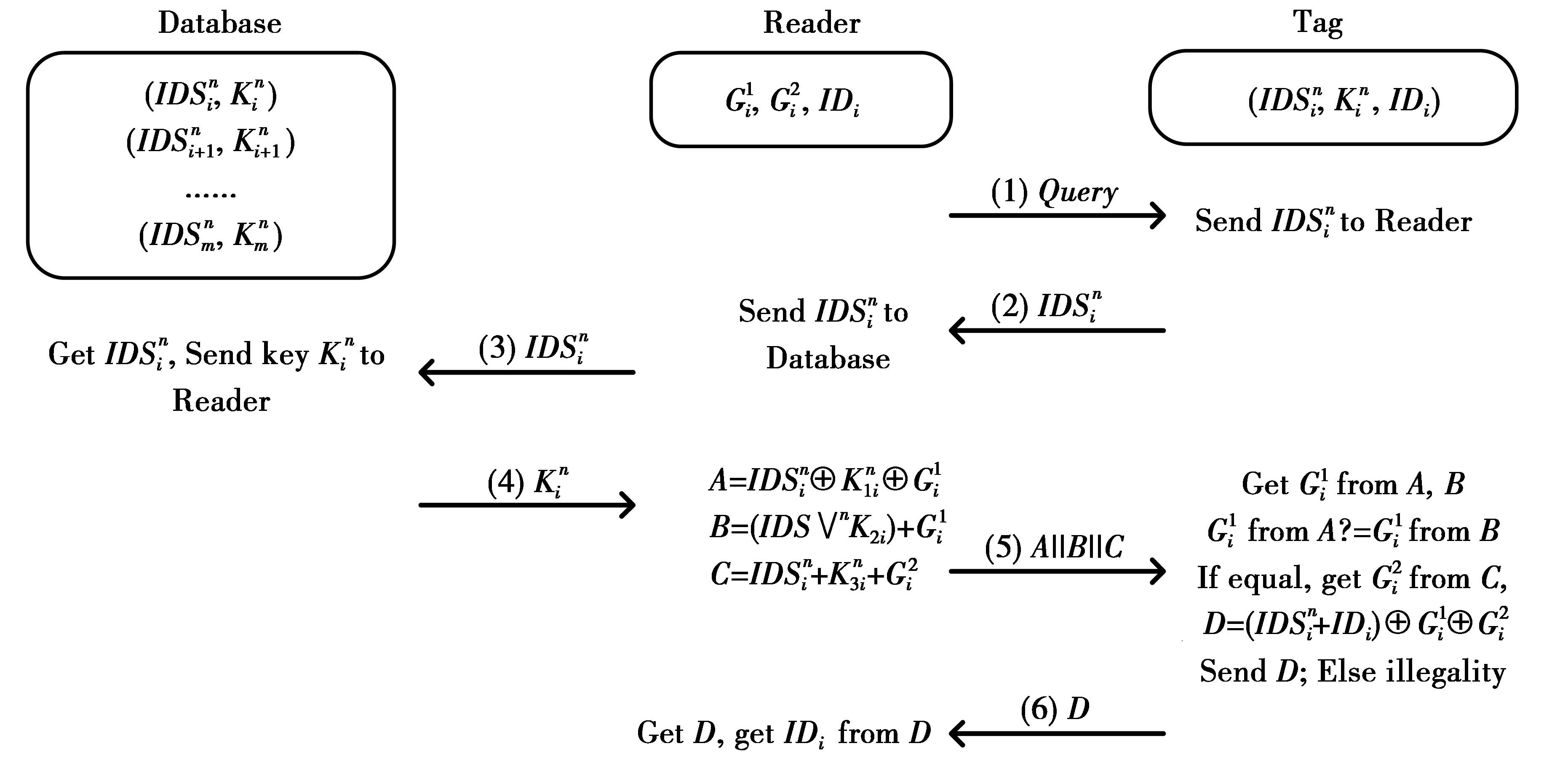

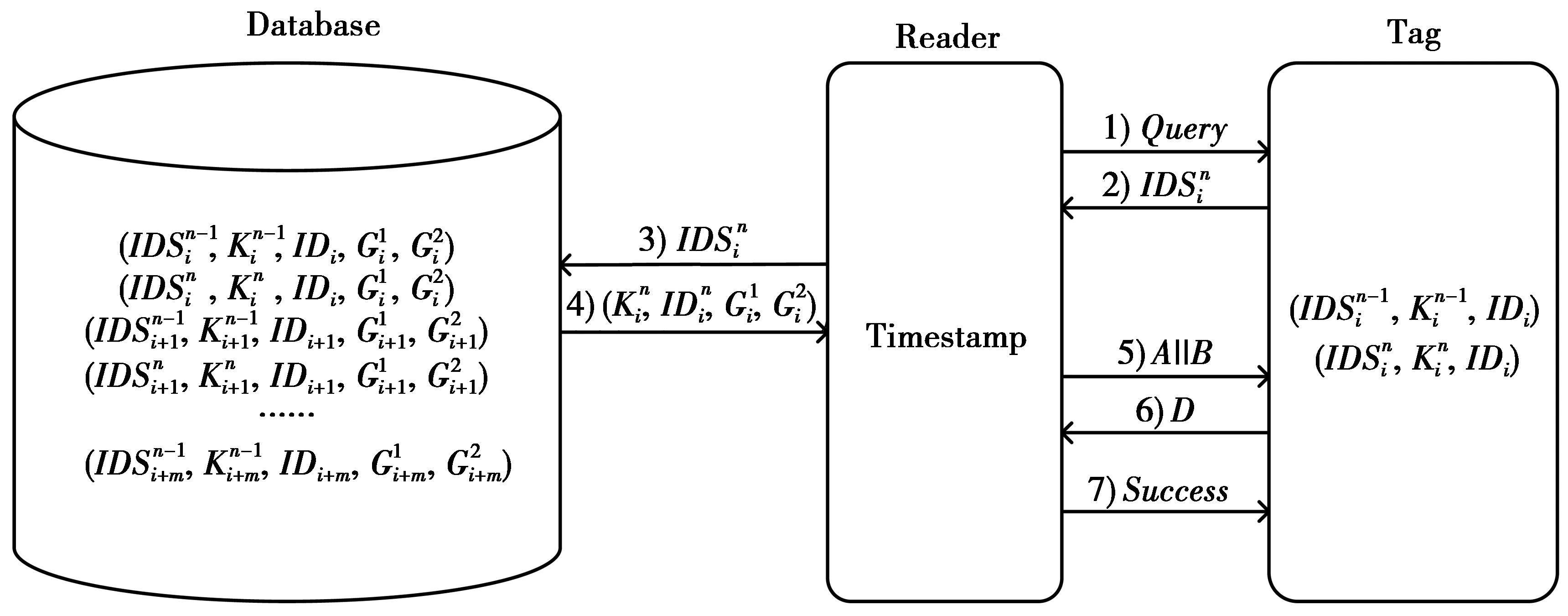

在对射频识别系统安全性分析中,由文献[13]可知,可以认为读写器与后端数据库之间是通过安全信道传输,而读写器与标签之间的传输是不安全的,所以本文着重分析LMAP协议能否保证读写器与标签信息传输的安全性。协议流程如图1所示,其中,符号说明如表1所示。

图1 LMAP协议流程图Fig.1 Flow chart of LMAP protocol

图1为LMAP协议流程图,该协议流程可以分为以下3个阶段:①初始化阶段;②互认证阶段;③索引假名和密钥更新阶段。在初始化阶段,标签需要存储索引假名IDS、共享密钥K和唯一标识符ID,其中密钥K是由K1,K2,K3,K4连接而成,即

K=K1‖K2‖K3‖K4

(1)

读写器需要存储伪随机数G1,G2和所有标签的ID;数据库需要存储索引假名IDS和其对应的密钥K。

在互认证阶段,首先分析读写器对标签的认证:标签收到Query请求后,将IDS发送至读写器,读写器将IDS转发给后端数据库,后端数据库寻找是否存在密钥K与其对应,如果有则证明该标签合法,然后将对应的密钥K发送给读写器;如果没有,则证明非法。标签对读写器的认证:图1中,如果是合法读写器,会对IDS,K1,K2,K3,G1,G2进行简单的逻辑运算,生成A,B,C,并将A‖B‖C发送给标签,标签从A,B中分别计算出G1,比较得到的G1是否相等,如果相等,则证明读写器合法,否则认为读写器非法。

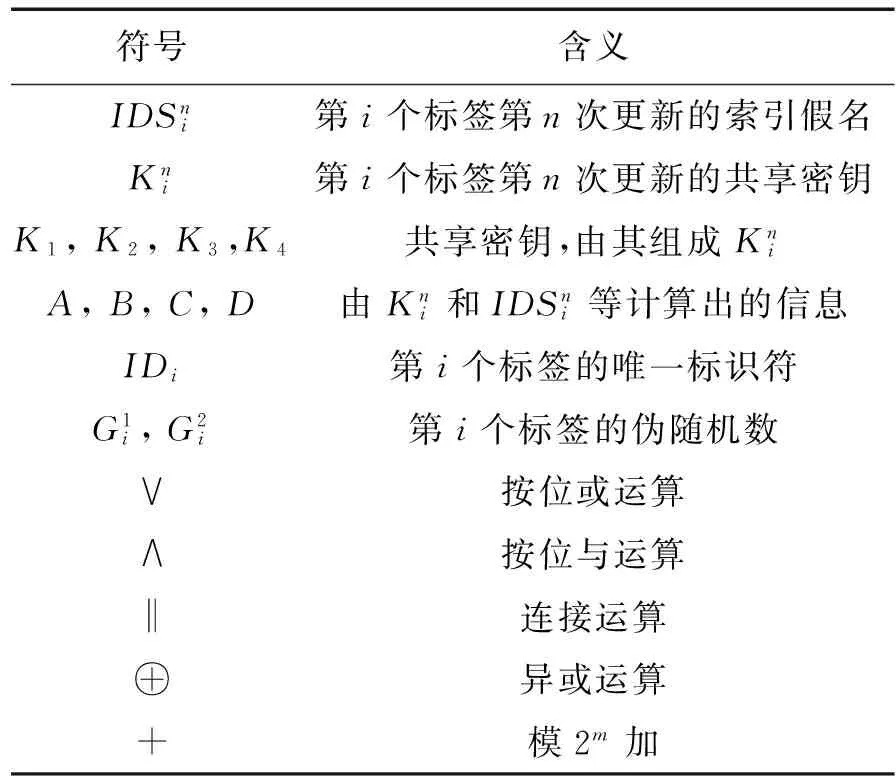

表1 符号说明Tab.1 Symbol description

在索引假名和密钥更新阶段,后端数据库和标签分别会对IDS和K进行更新,更新公式为

(2)

(3)

1.2 LMAP协议存在的风险

假设攻击者不知道读写器与标签之间所用的安全认证协议,但是可以截获、篡改和阻塞双方在无线传输中的消息[14]。依据此攻击者模型对LMAP协议进行安全性分析,虽然LMAP协议具有互认证和密钥更新过程,但是其安全性不高,可能存在以下几种攻击风险。

1.2.1 克隆攻击的风险

克隆攻击属于物理攻击,即对合法标签进行拆分,去分析它的逻辑电路,然后再克隆出相同的标签。当克隆标签通过读写器识别区域时,由于读写器无法进行区分,则克隆标签就可以通过认证。

1.2.2 去同步攻击的风险

标签在发送D的过程中(见图1),如果攻击者阻塞D并将D篡改成D1发送给读写器,读写器接收到D1而不是D,从D1中取得的ID1与标签索引假名所对应的ID不同,则认为此标签是非法标签,读写器不进行密钥更新。而标签发送D后会直接更新索引假名IDS和密钥K,这就会造成数据的不同步,下次标签就无法得到读写器的认证,从而造成去同步攻击。

1.2.3 跟踪攻击的风险

因为读写器与标签是通过无线方式进行认证,则在空中传输的信息都可能被攻击者通过监听方式保存下来。如图1所示,假设攻击者在读写器和标签之间安插一个伪读写器,则在空中传播的IDS,A‖B‖C,D都有可能被窃取。假设攻击者监听到IDS,A‖B‖C,D,并对此进行跟踪,由于ID是一不变的量,则可以通过多次跟踪标签,可能将ID破解出来。

1.2.4 转发式欺骗攻击的风险

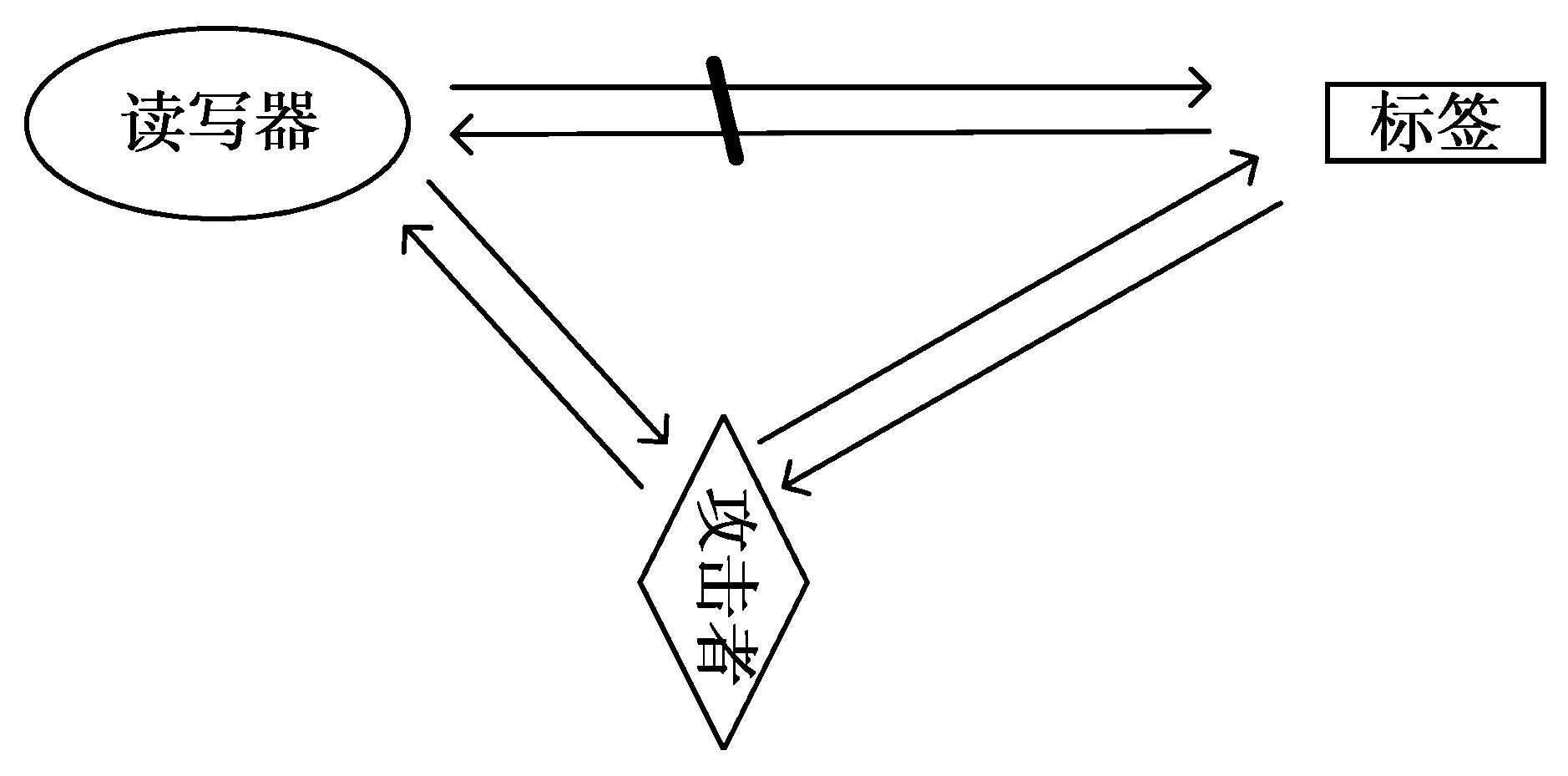

如果攻击者先阻塞双方通信,再充当第3方接入到读写器与标签的通信过程中,转发读写器与标签交互的信息。则读写器对标签认证的同时,也对攻击者进行了认证,如图2所示。

图2 转发式欺骗干扰模型Fig.2 Model of repeater deception jamming

2 LMAP协议的改进及流程

针对上述不足,可对LMAP协议进行改进,改进后的协议首先能够适用于射频识别技术,即改进后的LMAP协议对标签而言,不需要消耗过多的逻辑门电路。其次,能够有效抵抗常见攻击,如克隆攻击,去同步攻击,跟踪攻击和转发式欺骗攻击等。针对原有LMAP协议的不足,有如下几点改进。

2.1 针对克隆攻击

可以通过PUF电路的方式进行改进:PUF是一组微型延迟电路,由于在制造过程中芯片之间会表现出细微的电子上的差异,利用这种差异可以生成唯一的、不可复制的密钥,即使是制造相同PUF电路也不会生成相同的密钥,所以,PUF电路具有防克隆的功能。在实际应用中,可以将PUF看成一个函数,当一个伪随机数输入后,会输出唯一的伪随机数作为响应[15]。在改进协议中,后端数据库提前存储好每个标签所对应的输入输出(G1,G2),即G2=PUF(G1),后端数据库将(G1,G2)发送给读写器,读写器给标签发送G1让标签返回G2,然后验证G2。这样不仅可以对标签具有认证作用,而且可以有效的抵抗克隆攻击。

2.2 针对去同步攻击

可进行如下改进:首先,后端数据库在更新索引假名和密钥后,同时保存当前未更新的索引假名和密钥;其次,增加一个反馈的过程,标签发送完消息后,不是立即更新,而是等待读写器认证成功后,回复“Success”指令后才更新,否则不更新。假设攻击者在标签发送D后进行去同步攻击,则可能出现如下情况。

一方面攻击者修改了D变成D1发送给读写器,读写器经计算后的ID1与真实ID不符,则不会发送“Success”指令,不进行索引假名和密钥的更新。由于标签没有收到“Success”指令,也不进行更新,双方都没有进行更新,则攻击者无法进行去同步攻击。在下次认证过程中,标签用当前索引假名去响应读写器,依然可以得到认证。

另一方面攻击者并没有修改D,读写器验证成功并进行索引假名和密钥的更新,同时发送“Success”指令,此时如果攻击者截取这一指令或者更改这一指令导致标签没有收到正确指令,标签不会更新索引假名和密钥。但是由于在改进协议中,后端数据库保存了当前未更新的索引假名和密钥,所以标签利用未更新的索引假名和密钥依然可以得到读写器的认证,所以改进的方法可以抵抗去同步攻击。

2.3 针对跟踪攻击

可进行如下改进:修改D的生成方式,可以将密钥K3引入到生成D的表达式中,修改成如下形式

(4)

这样攻击者即使跟踪很多次,也不会破解出ID。根据文献[16],可将模2m加运算改成模2m-1加运算,修改后就不能认为将模运算等效成异或中的位运算,那么即使攻击者通过修改最低位的方式去进行跟踪,也无法破解出ID。

2.4 针对转发式欺骗攻击

可以利用时间戳机制。如图2所示,如果攻击者在这之间进行转发,由于攻击者对信号处理需要消耗时间,而在空间中电磁波的传输时间远小于攻击者的处理时间,则可以通过时间戳机制来抵抗转发式欺骗攻击。实施过程为:在读写器电路中增加时间戳模块,读写器先记录发送A‖B‖C的时间,再记录标签返回D的时间,然后判断标签返回D的时间是否在预设的接收窗口内,在则认为是标签发送,否则认为该信息无效。设读写器发送的时间为Tr,传输到标签的时间为Δt,标签的处理时间为Δs,标签返回给读写器的时间为Δt,考虑到有时间偏差Δl,则读写器的窗口设置为[Tr+2Δt+Δs-Δl,Tr+2Δt+Δs+Δl],如果标签返回D的时间在这一窗口内,则认为是合法信息。这样可以有效抵抗转发式欺骗攻击。

2.5 针对协议存储量和计算量的改进

标签与读写器的认证过程中,可以对一些认证过程进行优化,使认证简单有效,则可以进行如下改进:一方面,更改密钥K的生成方式,可以更改成

K=K1‖K2‖K3

(5)

在实际标签电路中,K1,K2,K3,K4每个都需要一定比特的存储量,如果只用K1,K2,K3去生成K,则可以节省存储量。在原有协议中,IDS是由K4生成的,则需要更改IDS的生成方式,用K3生成,可以改成如下形式

IDSu=(IDS+(G2⊕K3))⊕ID

(6)

另一方面,读写器不需要发送C,标签也不需要从C中计算出G2,可以利用PUF电路进行加密,用G1生成G2。利用PUF电路不仅可以为标签节省计算量,而且具有加密验证的作用。现对改进协议中的IDS,K,A,B,D的生成方式进行总结。

(7)

改进协议流程如图3所示。

图3 改进LMAP协议流程图Fig.3 Flow chart of improved LMAP protocol

协议步骤如下。

1)读写器向标签发送Query请求;

4)后端数据库检验是否有对应的密钥K与IDS相对应,如果有,则将密钥K、唯一标识符ID和其所对应的伪随机数G1,G2发给读写器;

5)读写器进行相应的运算,生成A、B,将其发送给标签并记录发送时间;

6)标签从A、B中分别计算出G1,验证得到的G1是否相等,如果相等,用G1作为PUF电路的输入,得到G2的输出响应,最后利用IDS、K3、G2和ID共同生成D,并将D发送给读写器;

7)读写器首先验证标签信息是否在预设的接收窗口之内,如果在,则从D中计算出G2,其次验证与数据库发送过来的G2是否相等,如果相等,则从D中计算出ID,最后验证ID和数据库发送过来的ID是否一致,如果一致,则认证成功,并发送成功识别的指令,更新数据库同时保留当前未更新的数据;如果验证过程中发现有一项不符合条件,则放弃验证,不进行数据库的更新;

8)标签如果收到“Success”指令,则成功更新索引假名和密钥,如果没有收到“Success”指令,则不更新,由于后端数据库保留了未更新的数据,则标签以未更新的索引假名和密钥同样可以得到验证。

3 形式化分析与证明

形式化分析理论与方法是目前对安全协议研究的主要方法之一[17],即通过对安全协议内容进行抽象化,采用正规的、标准的方法对协议环境、状态以及运行协议后出现的状况进行描述与分析,最终验证协议的安全性[18]。本文主要通过BAN逻辑去证明改进协议的安全性。

利用BAN逻辑对本协议进行证明前,首先对协议消息进行形式化描述,然后进行初始化假设,最后列出协议要达到的安全目标。BAN逻辑就是通过逻辑分析判断该协议能否达到其安全目标。

3.1 协议描述

A1:R→T:Query

A3:R→T:A∥B

A4:T→R:D

A5:R→T:Success

在该协议模型中,A1,A2和A5是利用明文传输,不需要分析。将A3和A4写成形式化语言,可写成如下形式:

A3:T◁{A‖B}K

A4:R◁{(ID)G2}K

3.2 协议初始化假设

B3:R|≡#A∥B

B4:T|≡#ID

B6:R|≡#ID

B7:R|≡T|⟹ID

密钥K是读写器与标签的双方密钥,攻击者无法知道,所以B1和B2成立。A‖B是由读写器发送的,所以是新鲜的,同理标签认为ID是新鲜的,所以B3和B4成立。因为G2是PUF电路G1的输出,是读写器与标签共享秘密,所以只有读写器和标签知道外,其他主体都无法知道,所以,B5成立。因为本文协议具有时间戳机制,发送ID的时间必须在接收窗口内,所以,B6成立。读写器认为只有标签对ID具有控制权,所以,B7成立。

3.3 协议证明的目标

C1:R◁ID且R|≡ID

只有读写器接收标签发送的ID,且读写器认为ID为真才能说明ID没有受攻击者篡改、拦截,此时ID就是标签唯一的ID。

证明如下:

◁{(ID)G2}K⟹R◁(ID)G2

(8)

R◁(ID)G2⟹R◁ID

(9)

由B5知

(10)

◁(ID)G2⟹R|≡T|~ID

(11)

R|≡#ID,R|≡T|~ID⟹R|≡T|≡ID

(12)

R|≡T|⟹ID,R|≡T|≡ID⟹R|≡ID

(13)

由(9)式和(13)式可知

R◁ID且R|≡ID

(14)

所以得证。由(14)式可知,该协议能够达到其目标,所以该协议经过BAN逻辑证明是安全的。

4 协议性能分析与比较

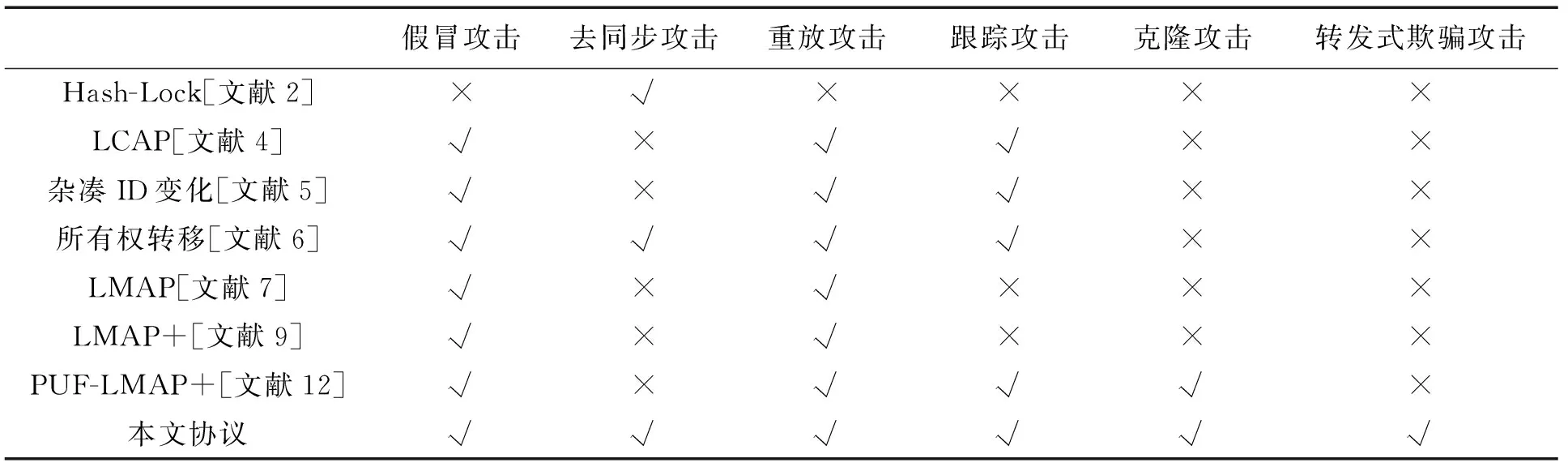

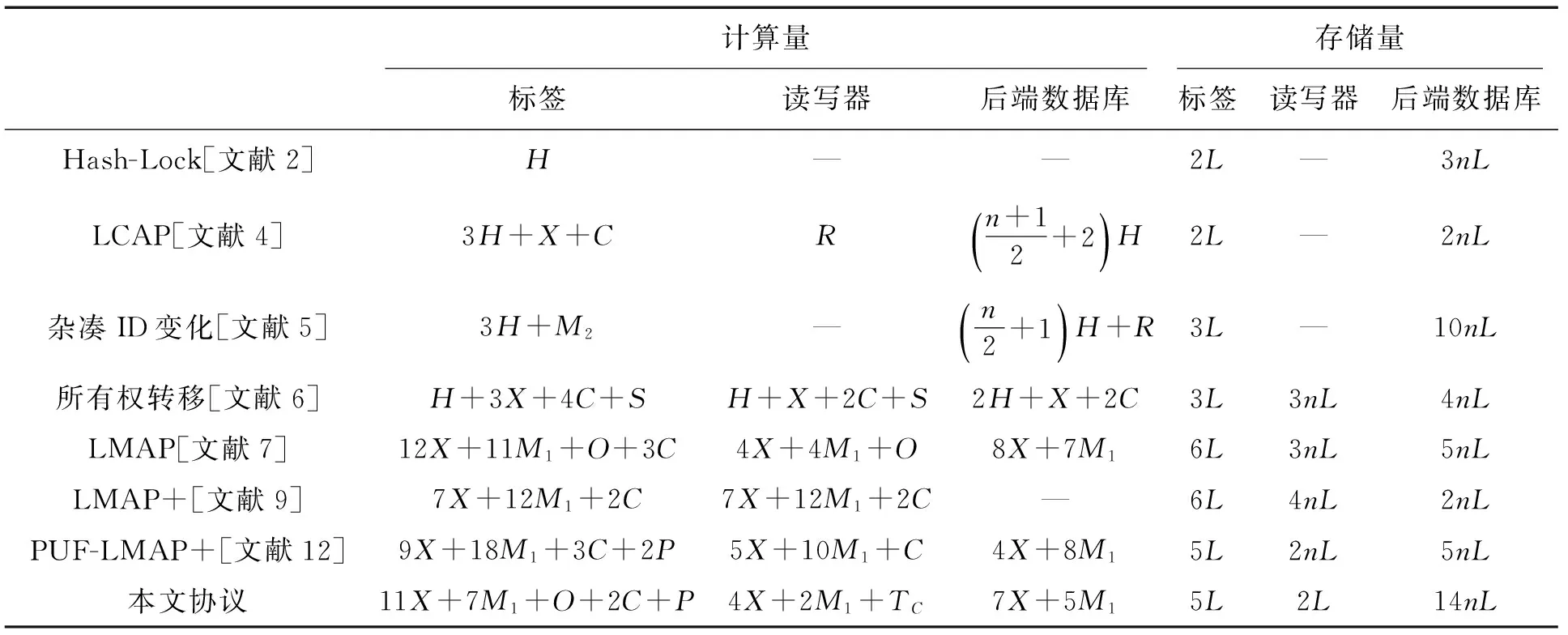

在分析过程中,将本文协议与其它轻量级协议进行安全性、计算量和存储量比较。综合论文引言和改进协议的相关内容,可得到本文协议与其他轻量级协议的安全性比较结果,如表2所示。表2中,用“√”表示协议可以抵抗该攻击,用“×”表示协议不可以抵抗该攻击。表3为本文协议与其他协议在计算量和存储量的比较。表3中,在分析计算量时,用H表示Hash运算,用P表示PUF电路运算,用R表示伪随机数运算,用X表示一次异或运算,用A表示位与运算,用O表示或运算,用M1表示模加运算,用M2表示模乘运算,用C表示连接运算,用S表示平方运算,用TC表示时间戳运算。在分析存储量时,由文献[19]知,标签索引假名IDS、伪随机数G1,G2,共享认证密钥K1,K2,K3和ID长度都可设置成L。比较结果如表3所示。

表2 各协议安全性比较Tab.2 Security comparison of different protocol

由表2可知,本文协议由于对原有LMAP协议不能抵抗的攻击进行了详细分析与改进,改进协议弥补了原有协议的不足,所以可以抵抗上述攻击;而其它协议对某些攻击并不能抵抗,文献[2]提出的协议没有密钥更新机制,不能抵抗假冒、重放、跟踪等攻击,所以安全性差;文献[4-6]提出的协议没有综合考虑各种安全隐患问题,只是考虑假冒、去同步、重放等攻击,忽略了克隆和转发式欺骗攻击等安全隐患问题,存在一定的缺陷,所以安全性较差;而文献[9]、文献[12]是对LMAP协议的改进,改进后的协议较原有LMAP协议在安全性方面有一定的提升,但是仍然不够高。综上所述,本文协议安全性高。

表3 各协议计算量和存储量比较Tab.3 Computation and storage comparison of different protocol

由表4可知,从计算量上分析,本文协议只是进行异或、模加、位或等简单运算,没有进行运算量较大的Hash运算,而文献[2,4-6]提出的协议都利用了Hash运算,Hash运算至少需要消耗1 700个逻辑门电路[20],而PUF电路开销需要545个逻辑门电路[21],所以,本文协议计算量小,处理实效性强,且可在实际情况中实现。从存储量上分析,因为出于安全性考虑,后端数据库需要存储未更新的索引假名和密钥,所以,后端数据库存储量比其它协议高。然而本文协议中标签的存储量依然比原有LMAP协议和LMAP+协议低,在存储量小的标签电路中易实现;而且本文协议中读写器只需利用时间戳存储时间,不需要存储所有标签的ID和伪随机数G1,G2,存储量也比原有LMAP协议及其改进协议小。

5 结束语

本文通过对LMAP协议进行改进,改进协议能够解决原有协议中存在的克隆攻击、去同步攻击、跟踪攻击和转发式欺骗攻击等问题,并利用BAN逻辑对改进协议进行形式化证明,最后将本文协议与其它轻量级协议进行性能分析与比较,结果表明,本文协议在保证安全性的基础上,计算量小,硬件电路消耗少,也适合标签电路的存储量,对于射频识别技术具有一定的参考价值。

[1] 周永彬,冯登国. RFID安全协议的设计与分析[J]. 计算机学报,2006,29(4):4581-4589.

ZHOU Yongbin, FENG Dengguo. Design and analysis of cryptographic protocols for RFID[J]. Chinese Journal of Computers, 2006,29(4):4581-4589.

[2] YU Y H, ZHANG L. Research on a provable security RFID authentication protocol based on Hash function[J]. The Journal of China Universities of Posts and Telecommunications, 2016, 23(2):31-37.

[3] 贾庆轩,陈鹏,高欣,等. 抗去同步化的轻量级RFID双向认证协议[J]. 中南大学学报:自然科学版,2015,46(6):2149-2156.

JIA Qingxuan, CHEN Peng, GAO Xin, et al. Lightweight anti-desynchron-ization RFID mutual authentication protocol[J]. Journal of Central South University:Science and Technology,2015,46(6):2149-2156.

[4] ZHANG X H, Hu Y M. RFID mutual-authentication protocol with synchronous updated keys based on Hash function[J]. The Journal of China Universities of Posts and Telecommunications, 2015, 22(6):27-35.

[5] PROSANTA G, TZONELIH H. A realistic lightweight authentication protocol preserving strong anonymity for securing RFID system[J]. Computers & Security, 2015,55(5):271-280.

[6] MORIYAMA D. Cryptanalysis and improvement of a provably secure RFID ownership transfer protocol[C]//Kara O. Lightweight Cryptography for Security and Privacy. Heidelberg: Springer Berlin Heidelberg, 2013:114-129.

[7] PERIS-L P. LMAP: A real lightweight mutual authentication protocol for low-cost RFID tags[J]. Journal of Signal Processing, 2006,59(4):1-12.

[8] CAO T J, BERTINO E, LEI H. Security Analysis of the SASI Protocol[J].IEEE Trans. Dependable and Secure Computing, 2009,6(1):73-77.

[9] GURUBANI J B, THAKKAR H, PATEL D R. Improvements over extended LMAP+: RFID authentication protocol[C]//6th International Conference on Trust Management. Surat: Springer Boston, 2012:225-231.

[10] ZAHEA A, MAHMOUD S, MOHAMMAD R A. De-synchronization attack on RAPP ultralightweight authentication protocol[J]. Information Processing Letters, 2013,113: 205-209.

[11] 王超,秦小麟,刘亚丽. 对改进LMAP+协议的启发式攻击策略[J]. 计算机科学,2014,41(5):143-149.

WANG Chao, QIN Xiaolin, LIU Yali. Heuristic attack strategy against improved LMAP+ protocol[J].Computer Science,2014,41(5):143-149.

[12] 朱峰,白恩健. 新的轻量级RFID双向认证协议:PUF-LMAP+[J]. 微型机与应用,2016,35(1):1-4+8.

ZHU Feng, BAI Enjian. A new lightweight mutual authentication protocol for RFID: PUF-LMAP+[J]. Microcomputer & Its Applications,2016,35(1):1-4+8.

[13] 原变青,刘吉强. 通用可组合安全的RFID标签组所有权转移协议[J]. 计算机研究与发展,2015,52(10):2323-2331.

YUAN Bianqing, LIU Jiqiang. A universally composable secure group ownership transfer protocol for RFID Tags[J]. Journal of Computer Research and Development,2015,52(10):2323-2331.

[14] GILDAS A, XAVIER C, BENJAMIN M. Privacy-friendly synchronized ultralightweight authentication protocols in the storm[J]. Journal of Network and Computer Applications 2012,35(12):826-843.

[15] 刘伟强,崔益军,王成华. 一种低成本物理不可克隆函数结构的设计实现及其RFID应用[J]. 电子学报,2016,44(7):1772-1776.

LIU Weiqiang, CUI Yijun, WANG Chenghua. Design and implementation of a low-cost physical unclonable function and its application in RFID[J]. Acta Electronica Sinica,2016,44(7):1772-1776.

[16] ANQI H, CHEN Z, CHAOJING T. Another improvement of LMAP+: an RFID authentication protocol[J].Communications in Computer and Information Science,2014,42(6):100-106.

[17] 李建华,张爱新,薛质等.网络安全协议的形式化分析与验证[M].北京,机械工业出版社,2010:11-12.

LI Jianhua, ZHANG Aixin, XUE Zhi. Formal analysis and verification of network security protocols[M].Beijing, China Machine Press,2010:11-12.

[18] 冯登国.安全协议—理论与实践[M].北京:清华大学出版社,2011:28-30.

FENG Dengguo. Security protocols: theory and prac-tice[M].Beijing:Tsinghua University Press,2011:28-30.

[19] 石乐义,贾聪,宫剑,等. 基于共享秘密的伪随机散列函数RFID双向认证协议[J]. 电子与信息学报,2016,38(2):361-366.

SHI Leyi, JIA Cong, GONG Jian, et al. RFID mutual authentication protocol on pseudo-random hash function with shared secrets[J]. Journal of Electronics & Information Technology,2016, 38(2):361-366.

[20] YAUKSEL K. Universal hashing for ultra-low-power cryptographic hardware applications[D]. Worcester, MA, USA, Worcester Polytechnic Institute,2004.

[21] BOLOTNYY L, ROBINS G. Physically unclonable function-based security and privacy in RFID systems[C]//Pervasive Computing and Communications, NY: IEEE Computer Society Washington.2007:211-220.

s:The National Natural Science Foundation of China(61273302)

ImprovementresearchonLMAPprotocolforradiofrequencyidentification

HE Xuan, WANG Hongjun, YUAN Quan, WANG Lunwen

School of Electronic Countermeasures, National University of Defense Technology, Hefei 230037, P.R. China)

Security is an important issue in the field of radio frequency identification, and the research on lightweight security protocol has become the mainstream of this field. Since the lightweight mutual authentication protocol is vulnerable to clone attack, de-synchronization attack or other security problems, this paper proposes a series of improvement measures based on the analysis of original protocol, such as adding the timestamp mechanism, physical unclonable function (PUF) circuit and improving the way of generating the key to improve the security of the lightweight mutual authentication protocol. Then the security of the improved protocol is verified by the BAN logic. Finally the improved protocol is compared with other protocols in terms of security, computation and storage. The results show that the protocol has high security, less calculation, and is suitable for the storage of tags. It has certain application value in the field of radio frequency identification.

radio frequency identification; protocol improvement; timestamp mechanism; PUF circuit; BAN logic

10.3979/j.issn.1673-825X.2017.06.016

2016-11-10

2017-08-10

何 烜 hxdsgyx56@163.com

国家自然科学基金资助项目(61273302)

TP309

A

1673-825X(2017)06-0814-08

何 烜(1993 -),男,江苏兴化人,硕士研究生,主要研究方向为射频识别轻量级安全协议。E-mail:hxdsgyx56@163.com。

王红军(1968 -),男,江苏镇江人,博士,教授、硕士生导师,主要研究方向为移动通信技术、射频识别技术。E-mail:hongjun-wang@163.com。

袁 泉(1977 -),男,安徽合肥人,博士,讲师,主要研究方向为系统仿真、轻量级安全协议。E-mail:lm365cn@163.com。

王伦文(1966 -),男,安徽合肥人,博士,教授、博士生导师,主要研究方向为神经网络、通信系统仿真。E-mail:wanglunwen@163.com。

(编辑:张 诚)