基于路径上报的车联网轨迹隐私保护

吴宣够 王朋飞 郑 啸 樊 旭 王小林

(安徽工业大学计算机科学与技术学院 安徽马鞍山 243032)

(wuxgou@ahut.edu.cn)

基于路径上报的车联网轨迹隐私保护

吴宣够 王朋飞 郑 啸 樊 旭 王小林

(安徽工业大学计算机科学与技术学院 安徽马鞍山 243032)

(wuxgou@ahut.edu.cn)

车载自组织网络(vehicular ad hoc networks, VANETs)(也称车联网)数据收集与应用为智能交通、城市规划、降低车辆污染等问题提供有效的技术和数据保障. 在车联网数据收集中通常需要车载用户上报连续路段位置信息,这给车载用户个人轨迹隐私带来严重的威胁. 然而现有用户轨迹保护算法主要基于单点位置保护,不能有效保护基于路径上报的用户轨迹隐私.针对车联网中用户移动轨迹易泄露问题,提出一种基于路径隐私保护的位置信息上报方案. 该方案给出用户轨迹隐私保护定义和路径隐私限制下的问题模型,同时证明了该问题是NP-hard问题. 此外,还给出该问题的具体近似算法的实现. 仿真实验结果表明:提出的算法具有良好的车载用户隐私保护功能和数据收集覆盖性能.

车联网;数据收集;轨迹隐私保护;NP-hard问题;任务分配

近年来,随着汽车数目的急剧增长,城市交通拥堵、交通事故频发、燃油过度消耗造成的环境污染等问题日趋严重,现已成为重要的全球问题[1].车载自组织网络(vehicular ad hoc networks, VANETs)(也称车联网)旨在提供车与车(vehicle to vehicle, V2V)的通信和车与基础设施(vehicle to infrastruc-ture, V2I)之间的通信,其可用于解决城市交通拥塞、交通事故频发、城市规划等问题,同时提高人们的出行效率[2-3].车联网是由车辆位置、速度、行驶方向及附近环境状况等信息构成的网络,是汽车和无线网络的融合[4],其系统主要包括车载通信设备(on board unit, OBU)、应用单元(application unit, AU)和道路基本单元(road side unit, RSU)等组成.OBU主要用于与其他车辆中的OBU或者与RSU之间交换信息;AU主要是利用OBU的通信能力来实现通信功能的设备;RSU是沿道路两侧或专用固定位置的无线接入设备[5-6].车联网中通过无线接入技术实现数据传输和共享等操作[7-8].同时,车联网具有避免传统数据收集中需要部署大量无线传感器节点等优点,从而有效减少人力物力的投入,降低信息收集成本.

尽管车联网可以进行各种信息的收集和融合,为控制交通拥挤、城市规划和人们的出行带来方便,但车联网的信息收集通常都伴随用户的位置信息,而这些位置信息如果得不到合理的保护,其势必给汽车用户带来严重的安全威胁.现有研究表明,用户的移动轨迹具有高度的唯一性,根据5个时空位置信息能够成功识别出95%的用户轨迹[9-10].如攻击者通过对用户轨迹的数据挖掘分析,能够推断出个人的家庭或工作地址、个人爱好等隐私信息[11-12].因此,针对车联网用户进行轨迹隐私保护具有重要的意义,为车联网的用户安全参与提供技术保证.

目前,针对用户位置隐私保护方面的研究主要包括基于单点位置保护和多点位置保护[13],其中比较著名的有K-匿名[14]、空间转换[15]、泛化[16]、加密[17]和假数据法[18]等.k-匿名方法主要是将用户真实路径用多个位置来代表,在匿名化过程中,每个位置都被泛化为一个区域,通过对路径中每个位置实现k-匿名来实现路径的k-匿名.但是现已有研究表明,该匿名化对于一系列连续查询将会泄露用户的真实路径[19].文献[8]将用户整个路径与其他k-1个相似路径进行匿名化,并加入时间混淆技术降低了攻击者推断出用户路径的可能性.其主要是通过可信匿名服务器来实现整个路径的匿名化,但实际上服务器并不是足够安全可靠,因此仍存在用户隐私泄露的风险.在文献[20]中,Kido等人利用用户轨迹来产生虚假轨迹,从而掩盖用户的真实路径.在文献[21]中,针对数据发布导致的用户隐私泄露问题提出了相关解决方案,主要是在数据发布之前对用户轨迹进行裁剪工作,使其能够实现k-匿名,从而保证了用户的真实路径不会被拥有部分路段信息的攻击者推测出来.在文献[22-23]中,针对车联网中用户位置隐私泄露提出了相关解决方案,主要是利用混合区思想,通过在路口变换车辆的假名来应对攻击者的追踪.

上述方法虽然能有效保护用户位置隐私,但并不能直接应用于车联网中用户轨迹隐私保护,其主要原因在于车联网中用户上报的位置信息通常按一段行驶路段为单位,而非孤立的位置点.为了有效解决车联网中基于路径上报的用户轨迹隐私安全,本文提出一种最大化路径覆盖的用户路径隐私保护数据上报框架,在满足用户路径隐私需求下最大化所有路径覆盖.

1 隐私保护定义与问题描述

1.1车载用户数据上报模型

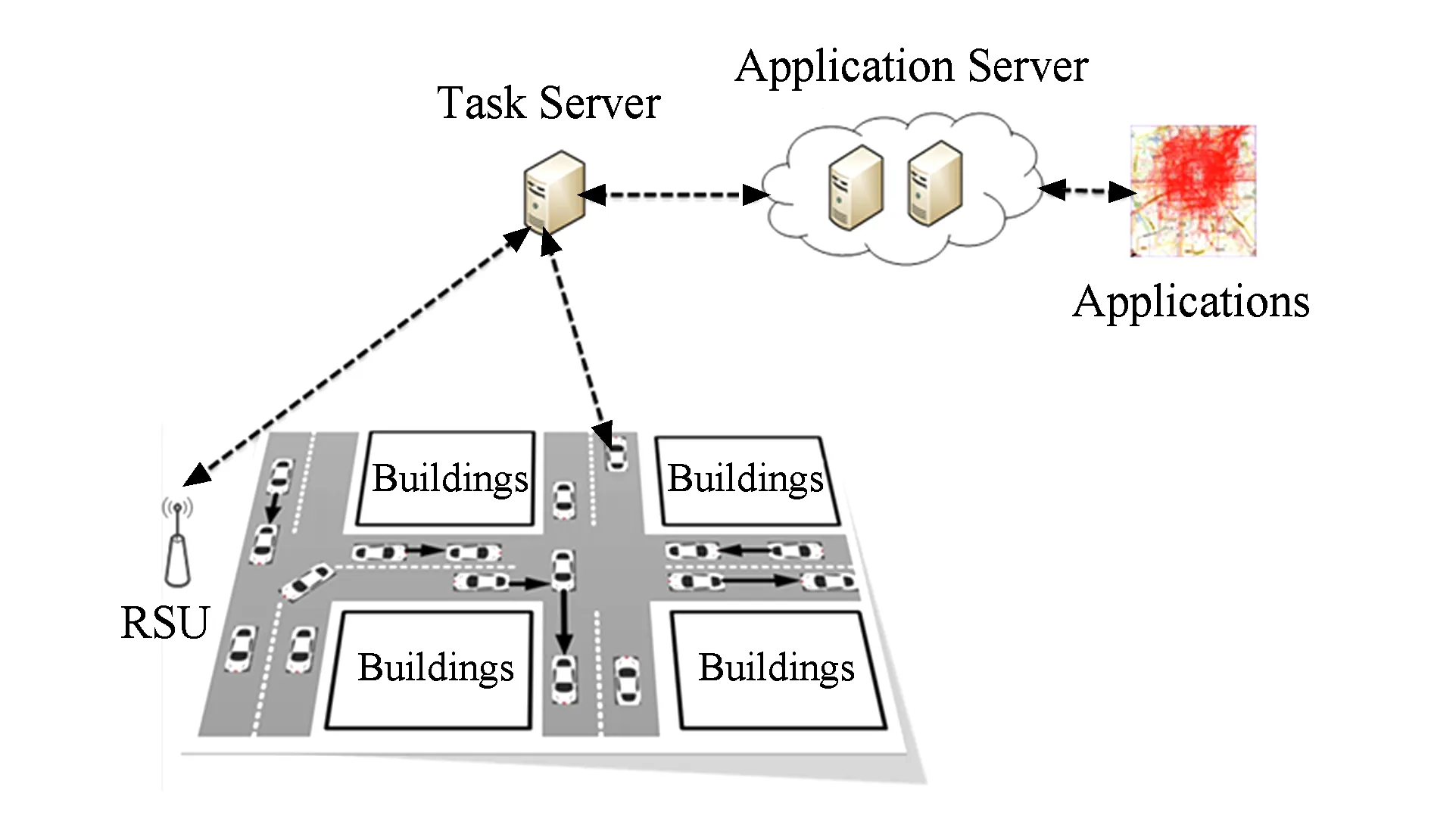

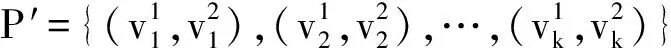

Fig. 1 Data gathering framework of VANET图1 车联网数据收集框架

车联网主要功能之一就是收集车载与交通相关数据,为智能交通、城市规划等应用提供数据支持.本文假设车联网数据收集应用框架如图1所示,主要包括车载网络、任务分发与收集服务器和车联网应用请求服务器3个部分.车载网络负责进行车联网数据采集与上报;任务分配服务器可以是交通管理部门或网络服务提供商,其负责响应应用服务器的任务请求并将任务分发下去,同时进行数据的响应;应用服务器负责根据收集到的数据进行应用提供.在该框架中,假设任务分配服务器是可信的.由于云端的开放性和应用多样性特点,导致云端车载数据存在泄露风险[24].因此,云端应用服务器认为是不可靠的.

1.2隐私保护定义

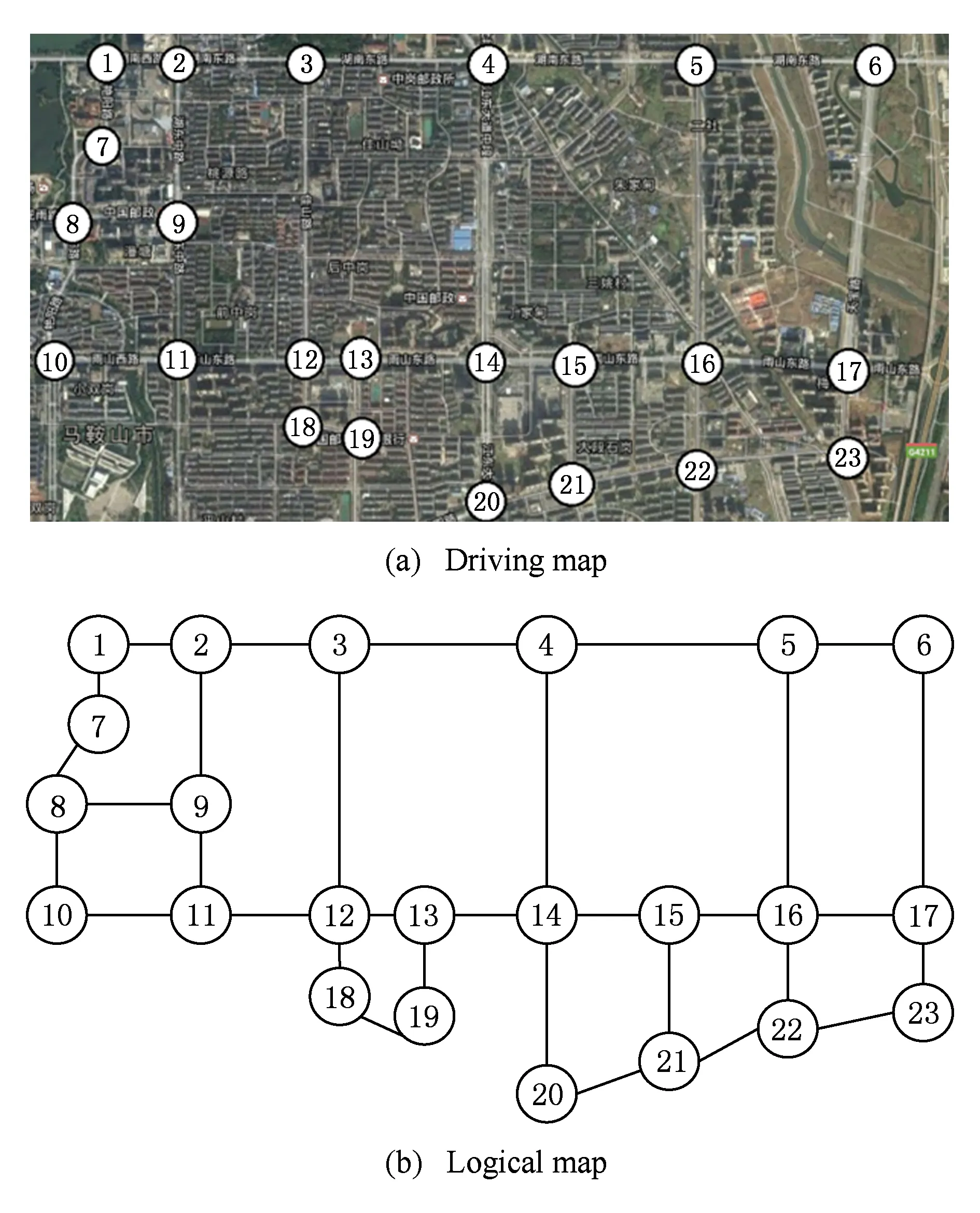

由于车联网中,车载用户上报的数据通常是以道路上的一段路径为单位.事实上,可以将汽车的行驶地图转换为对应的逻辑地图,如图2所示.图2(a)为汽车行驶的地图,图2(b)为其对应的逻辑地图.在汽车行驶地图转化为逻辑地图是以交通道路中的路径为单位,其中路与路的交点为逻辑地图中的顶点,路的交点之间的路径为逻辑图中的边,则车载用户行驶的轨迹为逻辑图中的一条包含顶点和边的轨迹,而逻辑图中的边可以看成是用户上报位置信息的基本单位.

Fig. 2 Driving map and its logical map图2 车载行驶地图与其逻辑地图

针对逻辑地图中以边为单位的位置信息上报,如何实现用户轨迹隐私安全?一个简单的方法就是上报逻辑图上的孤立边,而非连续的边.当然可以采用不同方法来保护车载用户路径隐私安全.在本文中,我们仅考虑通过上报不同孤立边来实现车载用户的轨迹隐私保护.首先,假设用户和攻击者拥有相同的地图,因为地图是可以公开获取的.我们对用户轨迹隐私保护进行如下定义.

定义1. 给定逻辑地图G=(V,E), V={v1,v2,…,vt}为地图中的顶点,E={e1,e2,…,em}为地图中的边.假设车载用户的移动轨迹为行驶轨迹R={e1,e2,…,ek},其上报路径集合为P(P⊆R),如果P中所有路径满足以下2个条件:

1) P中任意2条路径之间的连接路径数目均大于C或者等于0;

2) P中任意2条路径之间的连接跳数小于H.

其中C和H为用户给定的常数,则P认为是安全.为了便于表示,用Γ()表示安全需求函数,则满足用户的上报路径P可表示为:Γ(ei,ej)≥C或Γ(ei,ej)=0,∀ei, ej∈P, i≠j.

在定义1中,给定条件2是因为随着2条路径之间连接跳数的增加,其之间的连接线路数目可能也会不断增加.而通常情况下,在用户行驶轨迹上距离较近的2个路径之间用户不会绕行太多跳数.2个路径之间的连接数目为0表明这2个路段之间的跳数大于阈值H,这就表明2个上报路径已经足够远,攻击者很难推导出之间的连接线路.不同的用户可以根据自己的安全需求进行C和H的设置.

1.3问题描述

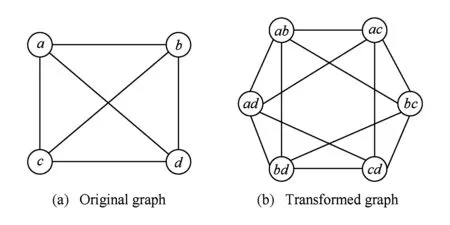

由定义1,我们可以给出问题的描述:假设汽车行驶的逻辑图为G=(V,E),E={e1,e2,…,em}为G中的路径,V={v1,v2,…,vt}为G中路径与路径的交点.同时,假设有N个车联网用户参与到数据收集中来,其数据上报按逻辑图上的边为单位,每个用户的行驶轨迹为Ri={ei 1,ei 2,…,ei k}, ∀i=1,2,…,N.则在保证用户路径隐私需求下的最大化地图路径上报覆盖为其目标函数,目标函数表示为

s.t.Γ(ei,ej)≥CorΓ(ei,ej)=0,

∀ei,ej∈Pi,i≠j,Pi⊆Ri,

其中,Pi为第i个用户上报的径集合;|·|为给定集合的势;Γ( )为隐私保护函数,即上报集合中任意2条边之间的连接线路数目.

2 问题分析

根据1.2节给出的隐私保护定义和1.3节给出的问题(P)可知,每个车载用户可以上传的安全路径集合并不唯一,而服务器端需要最大化路径上报覆盖率.事实上针对问题(P),我们可以将其看成2个子问题:子问题(1)为求解车载用户轨迹上的所有符合用户安全需求的可上报路径集合;子问题(2)为从所有参与用户上报数据中选择最大路径覆盖子集.为了便于对问题(P)的分析,下面给出对2个子问题的定义和理论分析.

定义2. 给定车载用户行驶道路逻辑图G=(V,E)和一个车载用户i所行驶路径轨迹R={ei 1,ei 2,…,ei k}, ei j∈E, j=1,2,…,k.寻找R所有的子集P={ P1,P2,…,Pr},使其每一个元素Pi均满足以定义1中给定的H,C下的隐私定义需求.便于表示,我们称该问题为(H,C,k)-PRSS问题.

定理1. (H,C,k)-PRSS问题为NP-hard问题.

证明. 要证明(H,C,k)-PRSS是一个NP问题,首先证明给定任一解都可在多项式时间内验证该解是否正确.对于给定G=(V,E),假定集合P⊂E是该问题的一个解,欲在多项式时间内检验P是否正确,只需对P中任意2个路段ei, ej在H跳内之间的路径连接数是否大于C或者等于0.显然,这可以在多项式时间内完成.

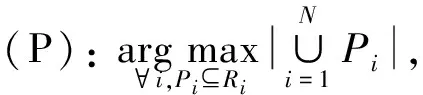

Fig. 3 Undirected graph transformation图3 无向图转换

证毕.

其中c为常数.为了便于表示,我们称上述问题为地图最大覆盖问题.

定理2. 上述地图最大覆盖问题为NP-hard问题.

证毕.

综合定理1和定理2可知,问题(P)是一个NP-hard问题.

3 基于用户轨迹隐私保护的位置上报方案

3.1车载用户路径上报框架

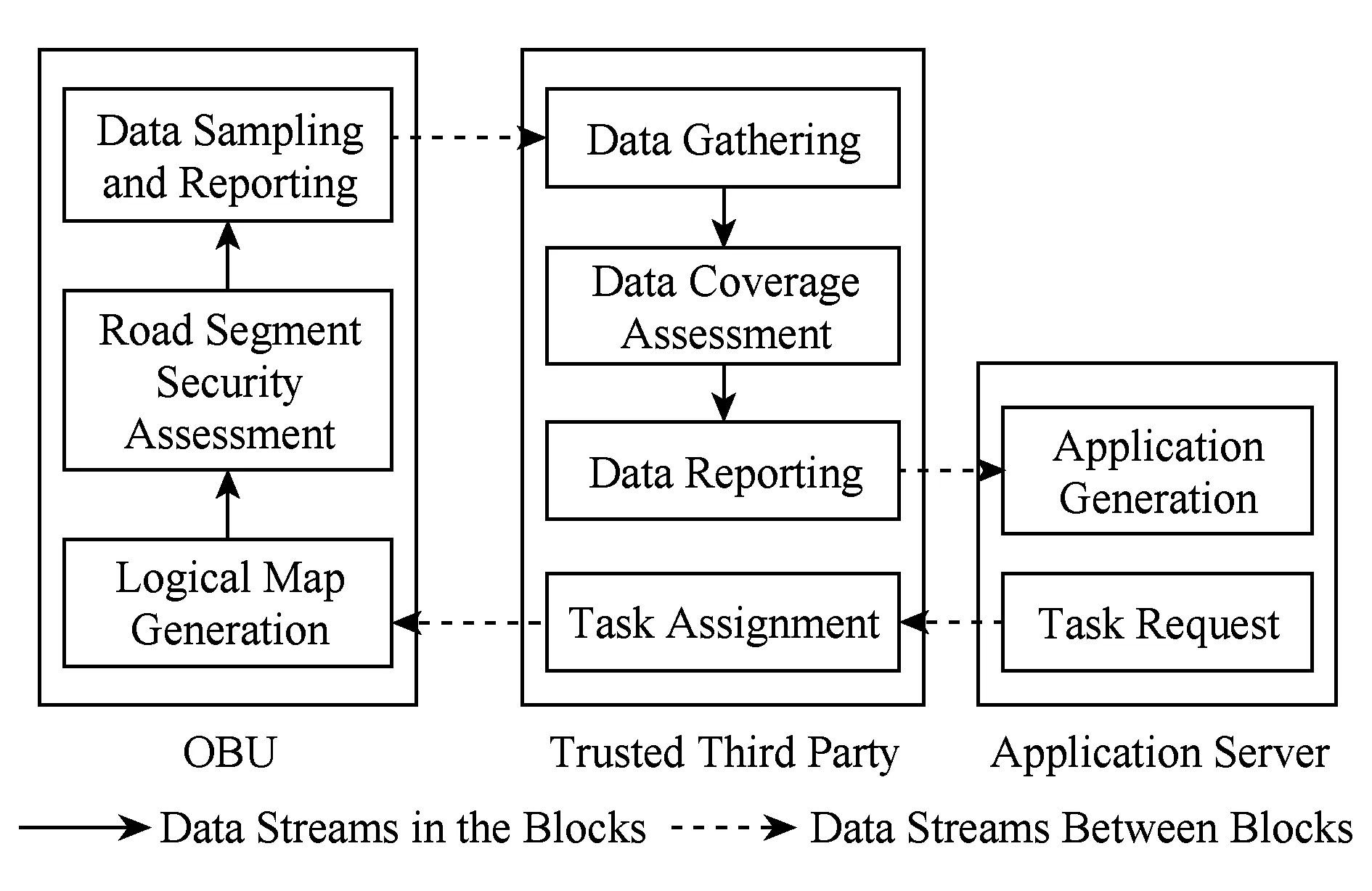

本文所提出的基于路径上报的车联网数据收集系统包括车载设备终端、可信第三方和应用服务器3部分,如图4所示:

Fig. 4 Blocks diagram of system图4 系统模块框图

车辆终端部分主要包括逻辑地图生成、路径隐私评估、数据采样收集以及数据信息上报功能.当接收到第三方发布的任务时,将通过隐私评估模块进行判断该路段是否满足用户设置的安全需求,满足时将当前路段信息并上报至可信第三方.

可信第三方对应于系统框架中的任务分配服务器,其主要是最大化数据覆盖概率的同时进一步提高车载用户轨迹安全.可信第三方在实际情况中可以是具体的交通管理部门或者是车联网网络运营商.由于车联网应用的多样性,交通管理部门或网络运营商不可能考虑全部具体应用.可信第三方只负责任务的发布与用户上传数据过滤,同时满足用户和应用服务的要求.用户将安全上报路段集发送可信第三方,然后可信第三方选择根据定义3中目标函数将用户的路段集上报至服务器.

应用服务器根据其应用需求向可行第三方进行任务请求,并根据可信第三方返回的数据构建其具体应用.

3.2算法实现

针对车载用户轨迹隐私保护问题(P),我们将子问题(1)和子问题(2)分别在车载端和可信第三方(任务分配服务器)中实现,以达到车载用户轨迹隐私得以保护的目的.

根据定理1,在多项式时间内无法求解(H,C,k)-PRSS问题,我们采用贪心算法思想进行相应的安全路径选择如算法1所示.算法1所表示第i个车载用户满足其轨迹隐私需求的安全路径选择,G=(V,E)是实际地图对应的逻辑地图,H和C为其隐私需求参数,Pi是用户安全上报路段集,Γ()是定义1中对应的隐私计算函数,pcon用来记录在用户设定阈值C和H的情况下两路段之间路径的连接数目.

算法1. 车载用户i的安全上报路径选择算法.

输入:G,H,C,Pi;

① flag=true;

② ev=fun_rand(Pi);

④ Pi=Pi-{ev};

⑤foreacheu∈Pido

⑦ pcon=fun_safes(G,H,C,ev,eu);

⑧ifpcon≥Corpcon=0then

⑩endif

在算法1中,行②为从用户i的轨迹中随机选择一个路径,行⑦函数fun_safes()为计算2个路径之间的符合条件的连接线路数目.

针对可信第三方,其重要功能是为应用服务器提供最大化的数据覆盖,同时进一步减少用户上报路径信息,并提高车载用户轨迹安全.根据定理2可知,在车载用户路径安全限制下最大化数据覆盖是一个NP-hard问题,故结合算法1给出如下最大覆盖算法如算法2所示.

算法2. 最大化路径覆盖算法.

输入:G,P={P1,P2,…,Pm};

输出:P*.

① P*=P;

②foreache∈Edo

③ P′=∅;

④whileP*=∅do

⑤ P=fun_rand(P*);

⑥ P′=P′+P;

⑦ife∈Pthen

⑧break;

⑨endif

⑩endwhile

在算法2中,P为所有用户安全上报路段集,Pi(1≤i≤m)代表第i个用户安全上报路段集,P*是可信第三方最终将上报至应用服务器的路段集.行⑤是从用户上报的路径集中随机选择一个.事实上,算法2是除去车载用户重复上报的路径信息,因此P和P*具有相同的路径覆盖率.

4 性能评估

4.1实验数据

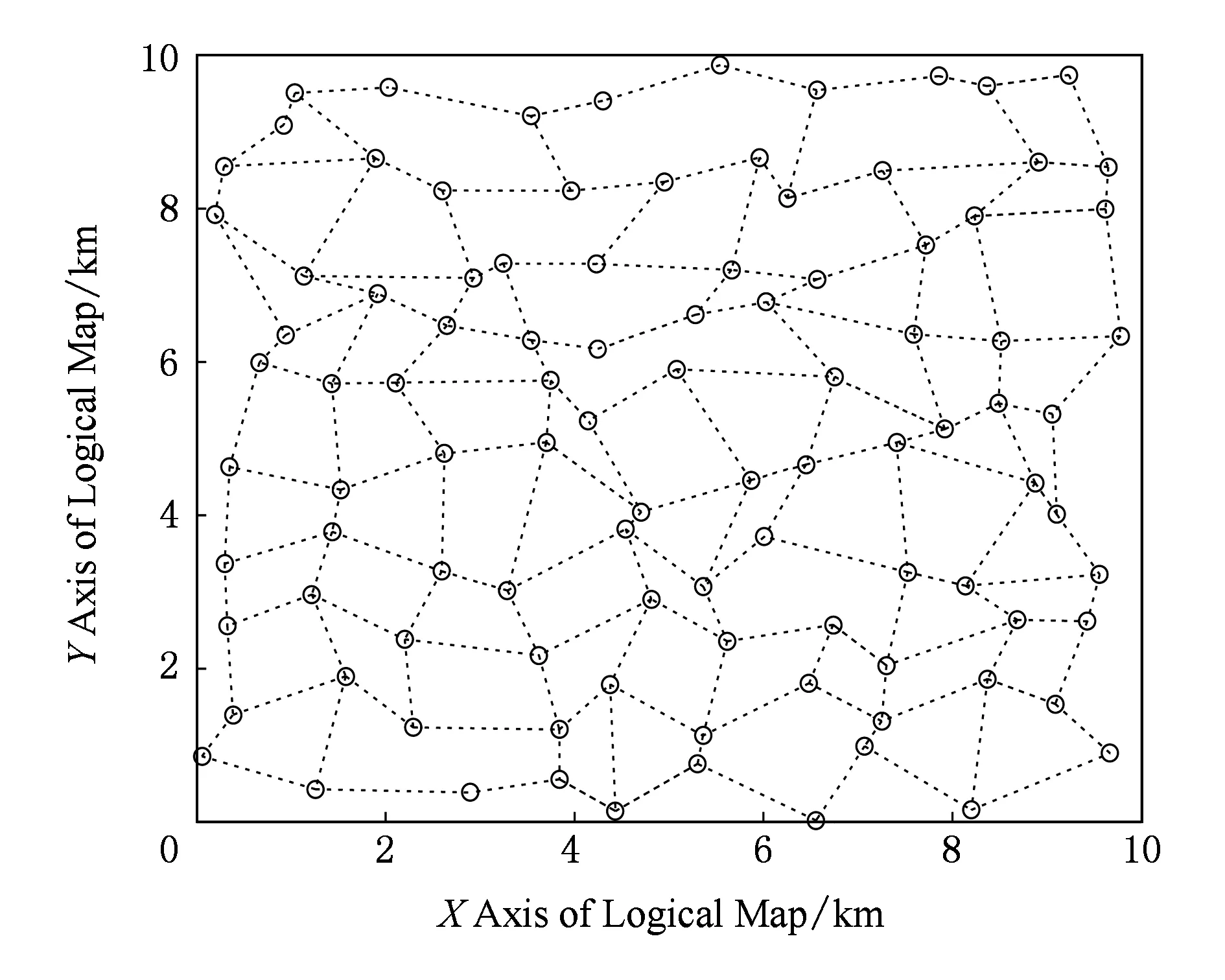

在本文实验中,我们利用Matlab作为仿真软件进行地图生成, 并随机选取100个点当作地图中路的交点,每个顶点所连接的边为随机生成1~5条边.设置每个顶点的度为1~5,因为真实道路上路口所连接的道路经常也是1~5条.用户移动轨迹为逻辑图中部分连续的边,并以边的数目来表示其路径长度.图5为模拟生成的部分逻辑地图.

Fig. 5 Simulation logical map图5 实验仿真地图

4.2路径安全性能评估

在实验中,我们分别评价单个车载用户在不同H和C情况下安全用户上报路径情况,其中用户轨迹长度为30(即用户行驶30条路径长度的轨迹).如图6所示,粗体虚线表示用户移动轨迹,实线为满足用户安全需求的上报路段.其中图6(a)为H=4,C=2时路段上报情况,图6(b)(c)分别为H=4,C=3和H=5,C=3时路段上报情况.根据结果图能够发现图中所有上报路段之间在设置阈值H之内至少有C条路径,并且单独上报孤立路段相当于移除了各路段之间的时间序列关系,使得攻击者更难恢复出用户的真实轨迹.

Fig. 6 The reported road segments with different privacy requirements图6 不同安全等级路段上报情况

4.3路径覆盖性能评估

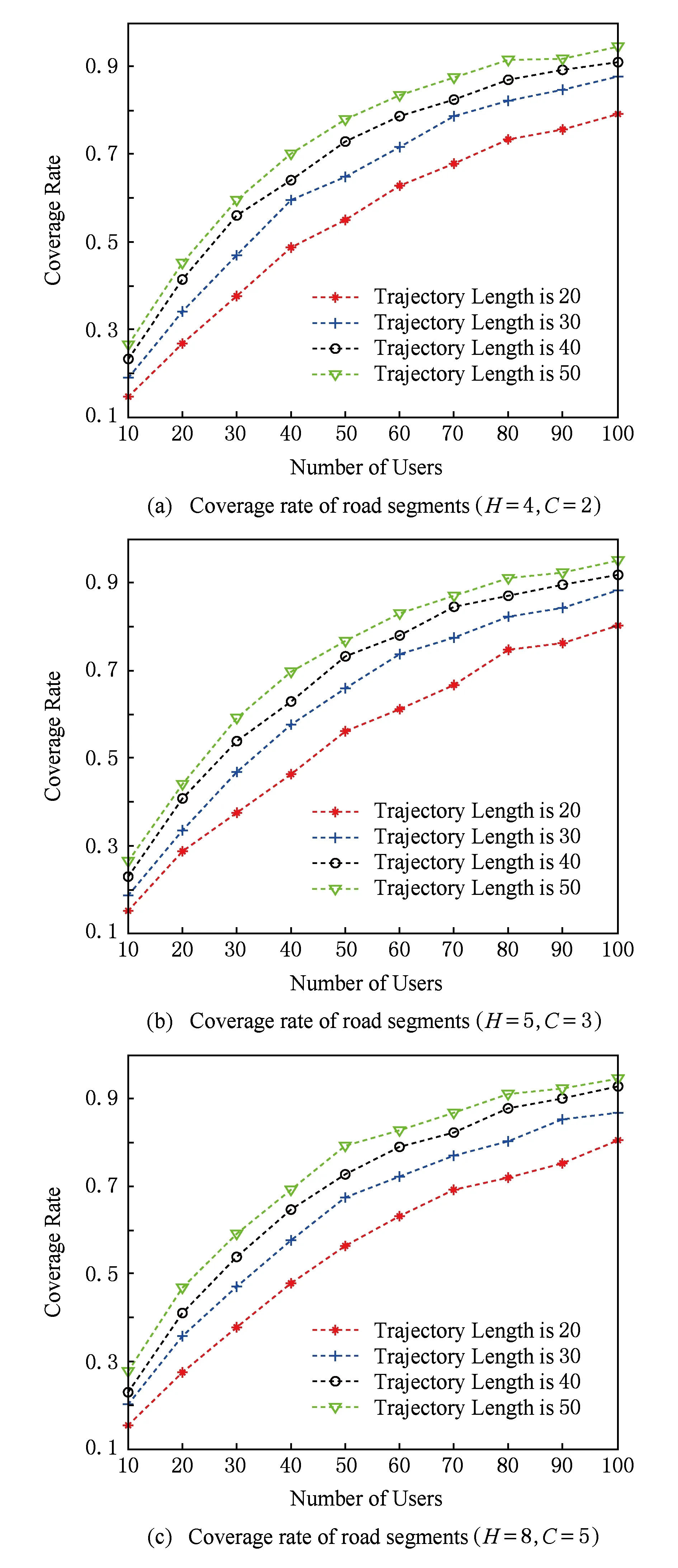

Fig. 7 Coverage rate comparison with different H and C. 图7 不同H和C值下的路径覆盖率对比图

在本节,我们给出多用户经可信第三方运行算法2后的地图数据覆盖情况.实验分别设置不同用户、不同轨迹长度和不同安全等级下车载用户上报地图覆盖情况,其具体性能如图7所示.图7(a)显示了H=4,C=2时不同用户数量、轨迹长度与覆盖情况的对比图,图7(b)和图7(c)分别为H=5,C=3和H=8,C=5时的覆盖率对比情况.图7(a)中显示路径长度为20、用户数量为100时覆盖率将近80%,用户路径长度为40、用户数量为100时覆盖率达到90%,用户路径长度为50、用户数量为100时覆盖率已有95%.同样,在图7(b)和(c)中,用户路径长度为50、用户数量为80时覆盖率可达90%.随着用户数量的增加,在用户数量接近100时覆盖率亦可达到95%.从图7中可以看出,本文提出的路径上报算法具有较高的覆盖率.

5 结束语

本文针对基于车联网信息收集过程中用户轨迹隐私易泄露问题,提出了一种基于路径的用户数据上报方案.其主要是利用孤立路段上报思想来保证用户轨迹隐私,并给出了相关的隐私保护定义、模型建立、问题分析与证明以及近似算法实现.最后,通过仿真实验展示了本文提出的算法能够有效地保护用户轨迹隐私,且不需要大量用户参与的情况下即可实现有效的数据收集覆盖率.

[1]Zheng K, Zheng Q, Chatzimisios P, et al. Heterogeneous vehicular networking: A survey on architecture, challenges, and solutions[J]. IEEE Communications Surveys amp; Tutorials, 2015, 17(4): 2377-2396

[2]Hartenstein H, Laberteaux K P. A tutorial survey on vehicular ad hoc networks[J]. IEEE Communications Magazine, 2008, 46(6): 164-171

[3]Lu N, Cheng N, Zhang N, et al. Connected vehicles: Solutions and challenges[J]. IEEE Internet of Things Journal, 2014, 1(4): 289-299

[4]Su Jing, Wang Dong, Zhang Feifei. Review of vehicle networking technology application[J]. Internet of Things Technologies, 2014, 4(6): 69-72 (in Chinese)(苏静, 王冬, 张菲菲. 车联网技术应用综述[J]. 物联网技术, 2014, 4(6): 69-72)

[5]Al-Sultan S, Al-Doori M M, Al-Bayatti A H, et al. A comprehensive survey on vehicular ad hoc network[J]. Journal of Network amp; Computer Applications, 2014, 37(1): 380-392

[6]Wang Jingxin, Wang Yue, Geng Junwei, et al. Secure and privacy-preserving scheme based on pseudonyms exchanges for VANET[J]. Journal of Tsinghua University (Science and Technology), 2012, 52(5): 592-597 (in Chinese)(王景欣, 王钺, 耿军伟, 等. 基于匿名互换的车联网安全与隐私保护机制[J]. 清华大学学报: 自然科学版, 2012, 52(5): 592-597)

[7]Du R, Chen C, Yang B, et al. Effective urban traffic monitoring by vehicular sensor networks[J]. IEEE Trans on Vehicular Technology, 2015, 64(1): 273-286

[8]Yang Nan, Kang Rongbao. Security-threat analysis and defense strategy of IoV[J]. Communications Technology, 2015, 48(12): 1421-1426 (in Chinese)(杨南, 康荣保. 车联网安全威胁分析及防护思路[J]. 通信技术, 2015, 48(12): 1421-1426)

[9]Zhang Xuejun, Gui Xiaolin, Wu Zhongdong. Privacy preservation for location-based services: A survey[J]. Journal of Software, 2015, 26(9): 2373-2395 (in Chinese)(张学军, 桂小林, 伍忠东. 位置服务隐私保护研究综述[J]. 软件学报, 2015, 26(9): 2373-2395)

[10]Montjoye Y A D, Hidalgo C A, Verleysen M, et al. Unique in the crowd: The privacy bounds of human mobility[J]. Scientific Reports, 2013, 3(6): 1376-1380

[11]Hwang R H, Hsueh Y L, Chung H W. A novel time-obfuscated algorithm for trajectory privacy protection[J]. IEEE Trans on Services Computing, 2014, 7(2): 126-139

[12]Xiao Y, Xiong L. Protecting locations with differential privacy under temporal correlations[C]Proc of the 22nd ACM SIGSAC Conf on Computer and Communications Security. New York: ACM, 2015: 1298-1309

[13]Chow C Y, Mokbel M F. Trajectory privacy in location-based services and data publication[J]. ACM SIGKDD Explorations Newsletter, 2011, 13(1): 19-29

[14]Xu T, Cai Y. Exploring historical location data for anonymity preservation in location-based services[C]Proc of the 27th Conf on Computer Communications. Piscataway, NJ: IEEE, 2008: 547-555

[15]Ghinita G, Kalnis P, Khoshgozaran A, et al. Private queries in location based services: Anonymizers are not necessary[C]Proc of the 2008 ACM SIGMOD Int Conf on Management of Data. New York: ACM, 2008: 121-132

[16]Zhang C, Huang Y. Cloaking locations for anonymous location based services: A hybrid approach[J]. GeoInformatica, 2009, 13(2): 159-182

[17]Du W, Atallah M J. Secure multi-party computation problems and their applications: A review and open problems[C]Proc of the 2001 Workshop on New Security Paradigms. New York: ACM, 2001: 13-22

[18]Yiu M L, Jensen C S, Huang X, et al. Spacetwist: Managing the trade-offs among location privacy, query performance, and query accuracy in mobile services[C]Proc of the 24th Int Conf on Data Engineering. Piscataway, NJ: IEEE, 2008: 366-375[

19]Chow C Y, Mokbel M F. Enabling private continuous queries for revealed user locations[C]Proc of the Int Symp on Spatial and Temporal Databases. Berlin: Springer, 2007: 258-275

[20]Kido H, Yanagisawa Y, Satoh T. An anonymous communication technique using dummies for location-based services[C]Proc of the 5th Int Conf on Pervasive Services. Piscataway, NJ: IEEE, 2005: 88-97

[21]Terrovitis M, Mamoulis N. Privacy preservation in the publication of trajectories[C]Proc of the 9th Int Conf on Mobile Data Management. Piscataway, NJ: IEEE, 2008: 65-72

[22]Freudiger J, Raya M, Félegyházi M, et al. Mix-zones for location privacy in vehicular networks[C]Proc of the 1st ACM Workshop on Wireless Networking for Intelligent Transportation Systems. New York: ACM, 2007 [2017-04-20]. https:www.researchgate.netpublication37450059_Mix-Zones_for_Location_Privacy_in_Vehicular_Networks

[23]Palanisamy B, Liu L. Mobimix: Protecting location privacy with mix-zones over road networks[C]Proc of the 27th Int Conf on Data Engineering. Piscataway, NJ: IEEE, 2011: 494-505

[24]Wang Guofeng, Liu Chuanyi, Pan Hezhong, et al. Survey on insider threats to cloud computing[J]. Chinese Journal of Computers, 2017, 40(2): 296-316 (in Chinese)(王国峰, 刘川意, 潘鹤中, 等. 云计算模式内部威胁综述[J]. 计算机学报, 2017, 40(2): 296-316)

[25]Hochbaum D S. Approximating Covering and Packing Problems: Set Cover, Vertex Cover, Independent Set, and Related Problems[M]. Boston, MA: PWS, 1996: 94-143

WuXuangou, born in 1979. PhD, associate professor. Member of CCF. His main research interests include wireless sensor networks, crowdsourcing and privacy protection.

WangPengfei, born in 1994. Master candidate. His main research interests include security protection and VANETs.

ZhengXiao, born in 1975. PhD, professor. Senior member of CCF. His main research interests include service computing and mobile cloud computing.

FanXu, born in 1985. PhD. His main research interests include network coding and crowdsensing networks.

WangXiaolin, born in 1964. Master. Professor. His main research interests include information processing.

TrajectoryPrivacyProtectionBasedonRoadSegmentReportinVANETs

Wu Xuangou, Wang Pengfei, Zheng Xiao, Fan Xu, and Wang Xiaolin

(School of Computer Science and Technology, Anhui University of Technology, Ma’anshan, Anhui 243032)

Vehicular ad hoc networks (VANETs) provide the related techniques and solutions for intelligent transportation, urban planning, pollution reduction and other issues. VANET applications usually require vehicle users to report continuous road location information, which brings a serious threat to personal trajectory privacy. However, the existing trajectory protection techniques are mainly focused on location-based protection, which cannot be applied to road segment based trajectory privacy protection effectively. In this paper, we propose a new road segment data gathering framework with trajectory privacy protection consideration in VANETs. In our framework, we give the trajectory privacy protection definition, formulate the problem model of road segment based data report, and prove that the problem is a NP-hard problem. In addition, we also present approximated algorithms to solve the problem. The experimental results show that our algorithms have good performance in both user’s trajectory protection and coverage rate of data gathering.

vehicular ad hoc networks (VANETs); data gathering; trajectory privacy protection; NP-hard problem; task assignment

2017-05-31;

2017-08-09

国家自然科学基金项目(61672038,61402009);安徽省高校优秀青年人才支持计划;安徽省高校自然科学研究重大项目(KJ2014ZD05);安徽省重点研究与开发计划面上科技攻关项目(1704a0902033)

This work was supported by the National Natural Science Foundation of China (61672038, 61402009), the Program for Excellent Young Talents in the Anhui Higher Education Institutions of China, the Major Project of Anhui Provincial Natural Science Research (KJ2014ZD05), and the Key Research and Development Plan of Anhui Province (1704a0902033).

TP393