云环境下密文策略的权重属性多中心加密方案

杜瑞忠,赵芳华

(河北大学 计算机科学与技术学院,河北 保定 071002)

云环境下密文策略的权重属性多中心加密方案

杜瑞忠,赵芳华

(河北大学 计算机科学与技术学院,河北 保定 071002)

在基于密文策略属性加密方案中,中央授权中心(CA)作为参与生成用户属性私钥的重要机构,对其安全性要求较高.传统方案中,单个CA被攻击,系统的安全性便无法保证.为了解决该问题,文章采用多授权中心.方案中各个CA同时计算用户的解密密钥;由各个属性授权中心(AA)管理相应的属性集合,并根据属性集合进行属性权重分割,实现属性加权.通过理论分析,该方案在保证系统安全性的同时,更具有实际意义.

属性加密;属性权重;多授权中心

云计算的快速发展,给人们带来便捷的同时,也带来了来自安全方面的挑战,其中就有在云平台这个开放环境下,对于数据如何实现安全共享这个问题就显得格外重要.数据所有者在上传数据时不仅要制订越发灵活地访问控制方案,而且还要保证与用户之间通信这个过程中的数据的机密性.Sahai等[1]在2005年初次提出了属性基加密方案,这个方案的出现满足了上述的要求.根据属性以及策略是嵌入在密文还是在用户的私钥上,将加密方案分为了2种:基于密钥策略的属性加密(KP-ABE)还有基于密文策略的属性加密(CP-ABE)[2].现今随着云计算的飞速发展,而CP-ABE比KP-ABE更加适合用于云存储系统,所以大部分的研究都是围绕CP-ABE进行的.文献[3]将权重这个概念引入到基于属性加密方案中,但是仅仅支持的是单授权机构,单授权机构在管理密钥的过程中会遇到负荷过重导致系统瘫痪等诸多的安全问题.为了解决单授权机构管理分配密钥过程中存在的问题,提出了基于属性的多授权中心加密方案(MA-ABE)[4],但是这个方案是由一个拥有绝对权力的中央授权中心(CA)分发私钥,假如CA受到攻击,那么就无法保证整个系统的安全.为了解决上述问题,Chase等[5]又于2009年提出了一种去除了CA的多授权中心加密方案,目前的加密方案基本都是围绕多授权中心展开的,在现有的加密方案中,每个属性授权中心都分别单独管理相应的属性,在方案中,为了能够管理每个相互独立的属性授权中心(AA),就需要CA为各个属性授权中心(AA)分发相应的密钥,但CA的存在可能会给多授权中心加密方案带来一些问题,比如一旦CA被攻击,不可信,那么系统的私钥就会暴露,还有在云计算这样一个开放的大规模的网络环境下面,难以找到一个能够使所有的组织都信任的中央授权中心CA.陈文聪等[6]提出了一种基于密文策略的多授权中心权重加密方案,该方案实现了无可信中心的加密机制,但该方案用户的系统密钥以及属性私钥都由属性授权中心计算,这样必然会导致单个授权中心的计算量非常大,单个授权中心负荷过大,有可能会导致AA崩溃.陈丹伟等[13]提出层次化授权机构下的权重属性基加密方案,利用不同层次的授权机构分发不同权重的属性私钥,从而实现更细粒度的访问控制,但是该方案同样没有引入中央授权中心.

文章在以上方案的基础上,提出了更加适用于云计算环境下的基于密文策略的权重属性多授权中心加密方案,方案引入多CA多AA,不再依赖单个中央授权中心,方案中CA不管理用户属性,各个CA根据用户GID[4]值生成用户的公私钥,一旦有一个CA受到攻击,攻击者只能获得一部分用户私钥,解决了传统方案中由于单CA给系统带来的缺陷;AA负责相应的属性集合,并为其可分配密钥的属性定义属性权重分割集,为其管理的属性生成属性私钥,多个AA相互独立,每个新加入的AA都要被所有的CA认证,理论分析方案引入多授权中心,在保证安全性的同时,又对属性加权,使方案更有实际意义.

1 预备知识

1.1 访问结构

定义1(访问结构[8])令{P1,P2,…,Pn}为参与者的集合,对于集合A⊆2{P1,P2,…,Pn},如果∀D,E:若D∈A,且D⊆E,有E∈A,那么称A是单调的.访问结构A是非空参与者的子集的集合.在A中的集合就叫授权集合,反之,就是非授权集合.

1.2 双线性映射

定义3(双线性映射)令G和GT是素数阶为p的循环群,设g为G的生成元并且e为双线性映射e:G×G→GT.双线性映射有以下的性质.

1)双线性:对于所有的U,V∈G和a,b∈zp,有e(Ua,Vb)=e(U,V)ab;

2)非退化性:e(g,g)≠1.

如果对于群G中的运算和双线性运算e:G×G→GT都能进行有效地运算,那么则称G为双线性群,e(*,*)是一个对称操作,即e(Ua,Vb)=e(U,V)ab=e(Ub,Va).

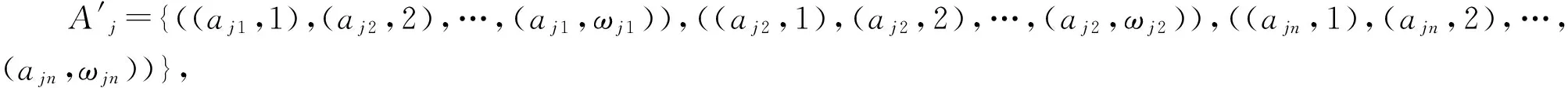

1.3 属性分割

定义4(属性分割算法[6])输入一个属性集合,系统按照每个属性的重要程度去给其赋加不等的权值.对于集合A={a1,a2,…,ar}中的每个属性aj,允许最大权值为ωj=ω(aj),ωj是整数.对每个属性aj按照权重分割,分割后的属性aj对应于(aj,1),(aj,2),…,(aj,ωj),假定分割后的最小单位为1,称其构成的集合称为属性权重分割集A′.

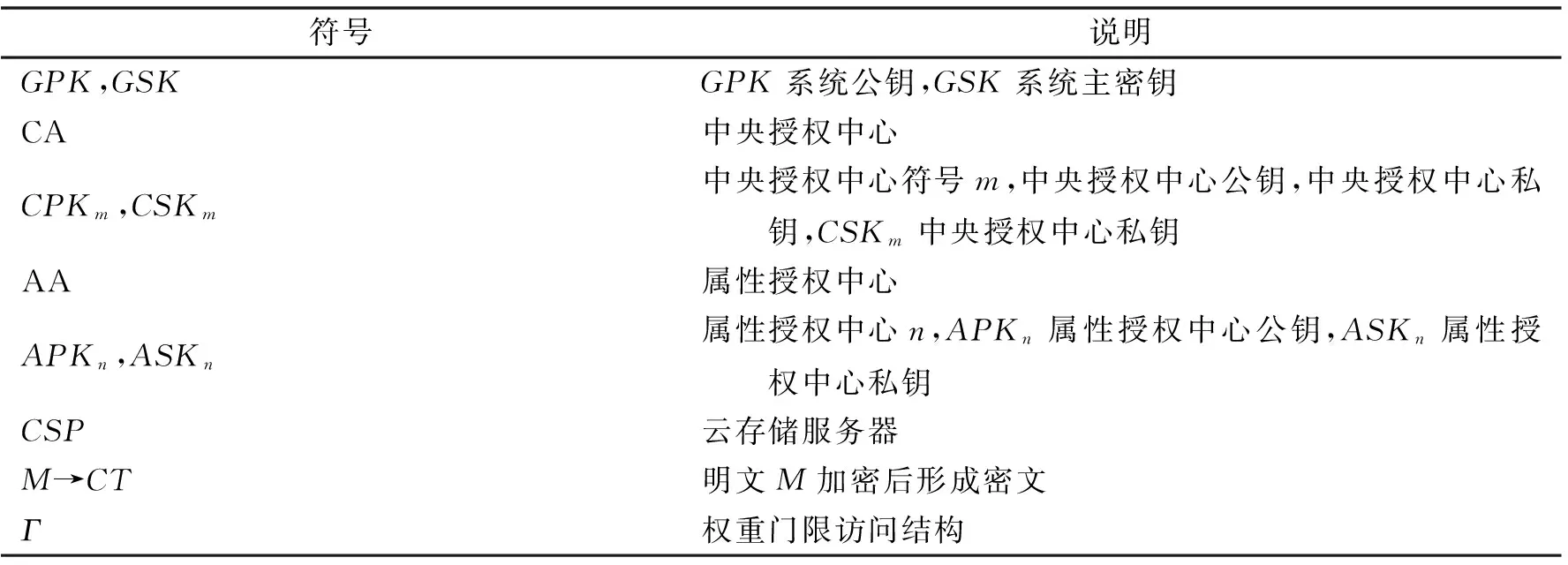

1.4 符号定义及说明

本文使用的符号及定义如表1所示.

表1 符号定义及说明Tab.1 Symbol definition and description

2 权重属性多中心加密方案

2.1 系统架构系统方案

本文系统共包括5个实体:数据提供者、云存储服务器、用户、多个中央授权中心CA、多个属性授权机构AA.如图1所示:假设该方案中有m个CA,分别记做CA1,CA2,…,CAm;有n个AA,分别记作AA1,AA2,…,AAn.全部属性分为n个互不相交的集合,每个AA都管理一个属性集合.CA不管理任何用户属性,当用户申请加入系统时,每个CA同时针对用户gid生成与用户gid相关的密钥.每个AA分别为管理的属性生成属性私钥,这个过程需要CA产生的用户公钥作为输入.数据提供者用系统公钥GPK和权重门限访问结构T将文件加密,上传到云存储服务器.只有当用户属性私钥中的属性还有属性权重满足属性权重访问结构才可以解密密文,恢复明文.

图1 基于多授权中心的访问控制系统模型Fig.1 Access control system model based on the multi-authorization centers

该系统方案主要包括:1)系统初始化;2)新文件生成;3)新用户加入;4)用户的撤销;5)文件访问.

1)系统初始化

系统根据安全参数k,然后调用初始化算法计算输出系统公钥.每个授权中心都进行初始化工作,输出各个授权中心的公钥.

2)新文件生成

数据提供者将明文M,系统公钥GPK、权重门限访问结构Г、需要的加密属性公钥,调用加密算法,生成密文后上传到CSP.

3)新用户加入

当一个用户申请加入系统时,各个中央授权中心(CA)同时针对用户gid值生成与gid相关的用户公钥和私钥.用户将自己的属性集发送给相应的AAs,AAs则根据其管理的属性权重分割集还有用户系统公钥作为输入,计算生成用户的属性私钥.CAs和AAs分别发送用户系统私钥和属性私钥给用户.

4)用户的撤销

如果一个用户被撤销后,系统必须保证被撤销的用户不能再继续访问云服务器上的文件,本文采用文献[11]中一种针对CP-ABE密钥更新思路,AAs可以通过赋予每个用户一个时间戳属性X来实现用户撤销的功能,时间信息B附带于密文中的访问控制策略中,用户只有符合密文的访问控制机构,并且截止必须在密文中附带的时间之后(X≥B)才能解密,用户只有必须符合上面的所有条件,才可以解密文件信息.

5)文件访问

用户访问云服务器并将文件下载到本地,然后调用解密算法并利用从各个授权中心获得的密钥来解密文件,如果用户私钥中的属性权重集符合密文中的权重门限结构才可以正确恢复明文,否则就不能解密.

2.2 算法方案

加密方案由以下5个算法实现:初始化算法,创建属性授权机构算法,密钥产生算法,加密算法,解密算法.

1)初始化:

G、GT是素数p阶的循环群,e:G×G→GT是双线性映射,g为G的生成元.输入一个安全参数k,计算Y=e(g,g)y,输出系统的公钥GPK和系统的主密钥GSK.

Step1:随机选取y∈Zp、h∈G,和一个可抗碰撞的哈希函数H:{0,1}*→Zp.

Step2:输出系统公钥{G,GT,H,h,e,g,Y},主密钥为gy.

①CA初始化:由第m个中央授权中心CAm运行,进行其自己的初始化工作.

Step1:CAm选择一个随机数z∈Zp,输入系统公钥GPK.

Step2:输出CAm的公钥CPKm=g(g,g)z,私钥CSKm=gz.

2)创建属性授权中心算法:由属性授权中心AAn运行.

Step1:输入为全局公钥GPK,授权中心表示符号n,AAn负责的属性集Un,对每个属性y∈Un,随机取一个数φ∈Zp;

Step2:计算输出为属性授权中心AAn的公钥APKn={H=gy}y∈Un,私钥ASKn={φ}y∈Un.

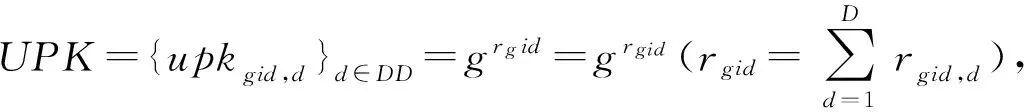

3)密钥产生算法

①中央授权中心CA计算用户密钥:当用户申请加入系统,由CAm运行算法.

Step1:用户将gid值发送给CAm,根据全局公钥GPK以及私钥CMKm,随机取rgid,d∈Zp;

Step2:输出为用户的公钥upkgid,d=grgid,d和私钥uskgid,d=gy·hrgid,d.

②属性授权中心AA计算用户属性私钥:由属性授权中心AAn运行算法.

4)加密算法

输入为系统的全局公钥GPK,加密消息M,访问树Γ,属性授权机构的表示符号n,属性公钥Ti.设W表示叶子节点的集合,W*为W对应的属性权重分割集.

①随机选取s∈Zp,计算C0=mYs=me(g,g)ys,C1=gs.

③输出密文:C=(C0,C1,Γ,Cj,t∶∀aj,t∈L′).

5)解密算法

然后可以根据恢复出明文.

3 安全性分析和性能分析

3.1 安全性分析

3.1.1 直接攻击下的安全

如果攻击者的权重属性集不满足访问结构控制树,这个时候,如果攻击者要想获得明文m,就必须知道e(g,g)ys,攻击者只能必须使用已知的信息,就是让用户系统私钥USK=gy·hrgid和密文中C1=gs建立配对,即e(gy·hrgid,gs)=e(g,g)yse(h,g)rgids.攻击者在不满足访问控制树的情况下无法获得正确的属性密钥,不能计算出e(h,g)rgids,得不到e(g,g)ys,所以攻击者不能成功的解密密文.

3.1.2 抗共谋安全性

基于属性的多授权中心加密方案中存在的问题其中之一就是防止同谋,比如user1拥有属性a1,user2拥有属性a2,如果二者合谋就会有2个属性,就有可能合谋骗取密钥,为解决这个问题,方案中每个用户都有自己独有的gid,用户的私钥是由各个中央授权中心根据用户的gid,输入随机数生成用户的私钥,所以不可能有拥有不同的gid的用户合谋骗取解密密钥.

3.2 性能分析

3.2.1 灵活性分析

在该加密方案中,因为各个属性授权中心都有各自的机构符号以及属性私钥,每个属性授权中心仅需分配各自负责的属性私钥,当有新的属性加入的时候,整个系统的参数就不用修改,可以直接方便加入到某个属性机构管理的属性集中.所以,该方案具有良好的灵活性.

3.2.2 计算开销

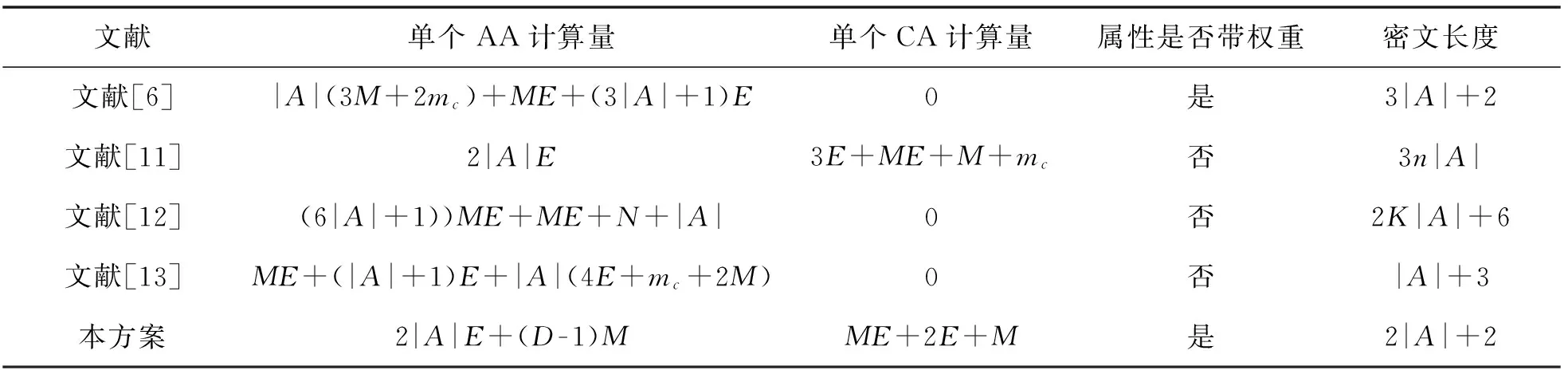

在现在云计算环境下,单个CA的存在显然已经无法满足实际的需要,再加上现有的基于属性的加密方案中很少考虑到属性权重的问题,文章提出了一个多CA多AA的基于密文策略的权重属性加密方案,以下主要分析和现有的多中心基于属性的加密方案性能进行比较.

定义H表示哈希运算,m是中央授权中心CA的个数,n是属性授权中心AA的个数,|A|表示属性集A中的属性个数,E和ME是群GT和的点乘运算和多点乘运算,M是G和GT上点加运算,e表示的是双线性配对计算,me表示Zp上的模数运算.将方案与已有的方案进行比较,如表2所示.

表2的结果显示,与传统方案对比,方案中,引入多CA,把传统的单个CA的工作量分担给多个CA同时进行工作,使得单个CA和单个AA的计算量都适中,同时能够保证一旦一个CA受到攻击,攻击者只能得到一部分密钥,降低系统承受的风险,同时还可以看出的是,该方案中,密文长度相对较小,减少了传送过程中的通信开销,虽然在加密和解密过程中的计算量比较大,但跟目前现有的方案对比还是比较适中的,在保证安全性的同时又引入了属性权重,更具有实际意义.

表2 性能对比Tab.2 Performance comparision

4 结束语

本文提出了一种基于密文策略的多中心属性权重加密方案,该方案改变传统方案中单个CA,通过引入多CA,使得一旦一个CA不可信,系统的安全不会受到威胁,方案在保证安全性的同时,又实现了对属性进行加权,理论分析表明在保证方案的安全的同时又对属性加权,使之更有实际意义.但是方案依然存在不足,用户属性私钥的生成与用户身份标识码gid密切相关,因此无法支持用户的匿名通信和用户的身份信息保护,此外加密方案在访问结构中仅仅考虑到了门限访问结构,下一步可以考虑引入更加复杂的访问结构.

[1] SAHAIA,WATERS B.Fuzzy identity-based encryption[C]//International Conference on Theory and Applicection of Crytographic Techniques,Springer-Verlay,2005:457-473.

[2] GOYAL V,PANDEY O,SAHAI A,et al.Attribute-based encryption for fine-grained access control encrypted data[C]//Proceeding of the 13thACM Conference on Computer and Communication Security,Alexandria,Virginia,USA,2006:89-98.

[3] 刘西蒙,马建峰,熊金波,等.密文策略的权重属性基加密方案[J].西安交通大学学报,2013,47(8):44-48.DOI:10.7652/xjtuxb201308008.

LIU X M,MA J F,XIONG J B,et al.Ciphertext-Policy Weighted Attribute Based Encryption Scheme[J].Journal of Xi’AN JIAOTONG University,2013,47(8):44-48.DOI:10.7652/xjtuxb201308008.

[4] CHASE M.Multi-authority attribute based encrytion[C]//Proceedings of the Theory of Cryptography Conference,Berlin,Germany:Springer-Verlag,2007:515-534.

[5] CHASE M,CHOW S S M.Improving privacy and security in multi-authotity attribute-based encryption[C]//Proceedings of the 16th ACM Conference on Computer and Communications Security,New York,USA:Acm Press,2009:121-130.

[6] 陈文聪,张应辉,郑东.基于密文策略的权重多中心属性加密方案[J].桂林电子科技大学学报,2015,35(5):386-390.DOI:10.16725/j.cnki.cn45-1351/tn.2015.05.009.

CHEN W C,ZHANG Y H,ZHENG D.Weighted multi-authority attribute encryption based on ciphertext policy[J].Journal of GuiLin University of Electronic Technology,2015,35(5):386-390.DOI:10.16725/j.cnki.cn45-1351/tn.2015.05.009.

[7] BEIMEL A.Secure schemes for secret and key distribution[D].Haifa:Technion-Israel Institute of Technology Sivan,1996.

[8] BEIMEL A,TASSA T.WEINREB E.Characterzing ideal weighted threshold secret sharing[C]// International Conference on Theory of Cryptography,Springer-verlay,2005:600-619.

[9] SHSCHAM H,WATERS B.Efficient ring signatures without random oracles[M].Springer Berlin Heidelberg:Public Key Cryptography-PKC,2007:166-180.

[10] DOSHI N,JINWALA D.Constant ciphertext length in multi-authority ciphertext policy attribute based encryption[C]//Computer and Communication Technology(ICCCT),2011 2nd International Conference onIEEE,Springer Berlin Heidelberg,2011,7135(2):515-523.

[11] LI J,HUANG Q,CHEN X,et al.Multi-authority ciphertext-policy attribute-based encryption with accountability[Z].ACM Symposium on Information,Hong Kong,China,2011.

[12] HAN J,SUSILO W,MU Y,et al.Privacy-preserving decentralized key-policy attribute-based encryption[J].IEEE Transantions on Parallel &Distributed systems,2012,23(11):2150-2162.DOI:10.1109/TPDS.2012.50.

[13] 陈丹伟,刘书雅,李琦.层次化授权机构下的权重属性基加密方案[J].南京邮电大学学报(自然科学版),2016,36(5):18-23.DOI:10.14132/j.cnki.1673-5439.2016.05.003.

CHEN D W,LIU S Y,LI Q.Multi-authority hierarchical weighted attribute-based encryption scheme[J].Journal of Nanjing University of Posts and Telecommunications(Natural Science Edition),2016,36(5):18-23.DOI:10.14132/j.cnki.1673-5439.2016.05.003.

[14] WANG Y,ZHANG D L,ZHONG H.Multi-authority based weighted attribute encryption scheme in cloud computing[Z].International Conference on Natural Computation,Yantai,China,2014.

(责任编辑:孟素兰)

Multi-centerencryptionschemeforweightattributesofciphertextpolicyincloudcomputingenvironment

DURuizhong,ZHAOFanghua

(School of Computer Science and Technology,Hebei University,Baoding 071002,China)

In the attribute encryption scheme based on the ciphertext policy,the central authorization center (CA),as an important organization involved in generating the private key of the user attribute,thus,the central anthorization center is required for the high security.In the traditional scheme,if the single CA is attacked,the security of the system can not be guaranteed.In order to solve this problem,the paper adopts the multi-authorization center.In this scheme,each CA calculates the decryption key of the user at the same time.The attribute authority(AA)manages the corresponding attribute set and divides the attribute weight according to the attribute set to realize weight attributes.By the theoretical analysis,the scheme not only ensures the security of the scheme,but also makes it more practical.

attribute encryption;attribute weight;multi-anthorization center

TP309.7

A

1000-1565(2017)05-0531-06

10.3969/j.issn.1000-1565.2017.05.013

2017-03-02

河北省自然科学基金资助项目(F2014201099;F2014201098);河北省高等学校科学技术研究项目(ZD2016043)

杜瑞忠(1975-),男,河北沧州人,河北大学教授,博士,主要从事分布计算与信息安全等方向研究.E-mail:durz@hbu.edu.cn