隐私保护算法在智能电网中的应用

杨 朔, 魏为民, 酆 华, 孔志伟, 赵 琰

(上海电力学院 计算机科学与技术学院, 上海 200090)

隐私保护算法在智能电网中的应用

杨 朔, 魏为民, 酆 华, 孔志伟, 赵 琰

(上海电力学院 计算机科学与技术学院, 上海 200090)

数据聚合是智能电网中的重要环节,在数据聚合的过程中应达到准确、安全、高效节能等指标.通过对DGK密码体制与盲签名加密钥分配技术两种方法的对比分析,得出盲签名加密钥分配技术更加安全可靠,同时计算开销较小的结论.

隐私保护; 数据聚合; 智能电网

智能电网的特点就是可以对用户的用电情况进行不间断的检测和控制.随着智能电网的不断发展,用户的隐私问题逐渐受到关注.如用户的位置信息、数据信息等,这些个人隐私一旦被人利用,后果将不堪设想.因此,选择正确的隐私保护算法、建立安全可靠的智能电网系统是电网信息安全建设的第一要务.用户的隐私保护技术可分为数据隐私技术和身份匿名技术两类[1].文献[2]指出了电网通信系统结构的出发点是电网公司.文献[3]通过分析智能电网通讯体系,提出了电网通信体系的3层结构,即厂站层、区域层和系统层.文献[4]将一种多CC的层状结构运用到智能电网的信息系统中,使得每个CC监督可以操作多个发电厂以及变电站,从而控制电力市场的运营、电力系统的操作及数据的采集和管理.在满足可靠性和时延要求的基础上,文献[5]提出了一种新的信息框架,用于分散数据中心,为控制和管理信息建立通道,并在此通道上进行数据传输和流量制约.文献[6]同样提出了一个新的智能电网框架,该框架满足数据聚合和访问制约,但由于两者采用的公共参数环境不同,造成了应用时的混乱.本文对比分析了密码体制(Damgard,Geisler and Kroigaard,DGK)和盲签名加密钥分配技术方法,从而找出计算开销较小、相对较为经济的隐私保护算法.

1 DGK密码体制

1.1 基础知识

运用双线性映射和同态加密技术来处理计算问题和安全问题.

如果V1和V2都是F上的线性空间,V1×V2={(x,y)|x∈V1,y∈V2}是V1与V2的笛卡尔积,从V1×V2到F的映射为f.对于V1的向量x:x1,x2;V2的向量y:y1,y2;F的元素a1,a2,b1,b2,满足以下两个条件:

(1)f(a1x1+a2x2,y)=a1f(x1,y)+a2f(x2,y)

(2)f(x,b1y1+b2y2)=b1f(x,y1)+b2f(x,y2)

那么f称为V1与V2上(或V1×V2上)的一个双线性映射.其主要特征是有两个自变量,一个因变量,变量不局限于一个数值的形式.

对已经同态加密的数据进行处理得到输出m,对此输出进行解密.用同一方法处理未加密的原始数据同样得到输出m.同态加密算法分为加法同态和乘法同态两种.其中,加法同态,若存在有效算法⊕,使得E(x+y)=E(x)⊕E(y)或者x+y=D(E(x)⊕E(y))成立,并且不泄漏x和y;乘法同态,如果存在有效算法,E(x×y)=E(x)E(y)或者xy=D(E(x)E(y))成立,并且不泄漏x和y.DGK加密包括密钥生成、加密和解密3个算法.

1.2 系统模型

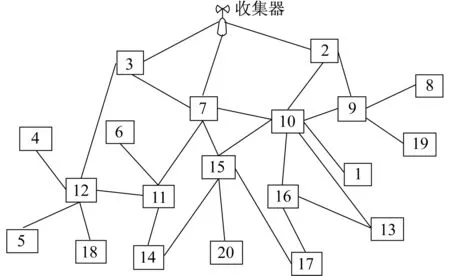

在电网数据的安全聚合模型中,系统由用户群和聚合器组成,为每位用户安装一个智能电表,如图1所示.

图1 智能电网通信网络模型

在对用户用电信息进行聚合的过程中,由于数据是随着不同时间段发生变化的,所以数据的通信和计算方面都需要较高的效率.而且用户群不是静止的,不断有用户加入或退出.假设用户与用户之间是信任并且诚实的,聚合器与用户之间同样是相互信任的[7].另外,假设攻击者能偷取用户的通信内容,也可以对通信进行干扰、破坏或伪造数据.设计此方案的目的是使智能电网具备较好的可扩展性、安全性、准确性和高效性.

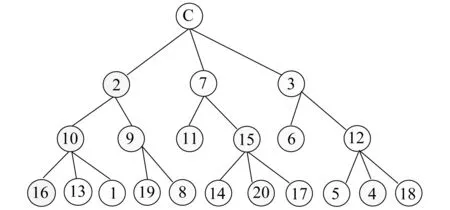

实现方法是通过构造聚合路径,聚合树型[8],图1中的智能电网通信网络的生成树如图2所示.其中,每个节点所能接受的最大子节点数是3.

图2 智能电网通信网络的生成树

1.3 性能分析

网络安全性DGK 密码体制在网络聚合中的语义是安全的[9],为了防止数据的隐私泄露,可以通过公钥和密文的方法使窃取者在多项式时间内无法得到明文.

智能电网中的用户会发生变化,生成树也会随之变化,本文提出了应对方法:以达到最优为目的,使聚合树高度达到最优,每一个节点包含的子节点数达到最优.聚合树保持较短的高度就是为了降低通信消耗和计算消耗,每一个节点所包含的子节点数严格地限制在一定数量内.无论是增加节点还是删除节点,都不会影响数据聚合的高效性,因此该方案的扩展性非常好.

2 盲签名配合密钥分配技术

2.1 系统模型

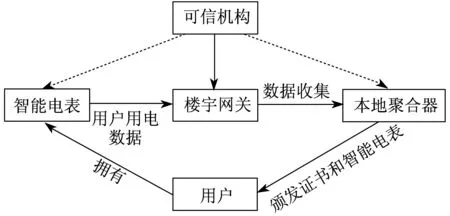

用户的用电信息要实时上传至智能电网,进行电价的动态调整,并分析和预测下一阶段的用电量.智能电网通信架构分为3个分级网络,包括地区区域网络(District Area Network)、建筑区域网络(Building Area Network)和附近区域网络(Neighborhood Area Network)[10],如图3所示.其系统模型如图4所示.

图3 智能电网通信架构

图4 系统模型

2.2 方案设计

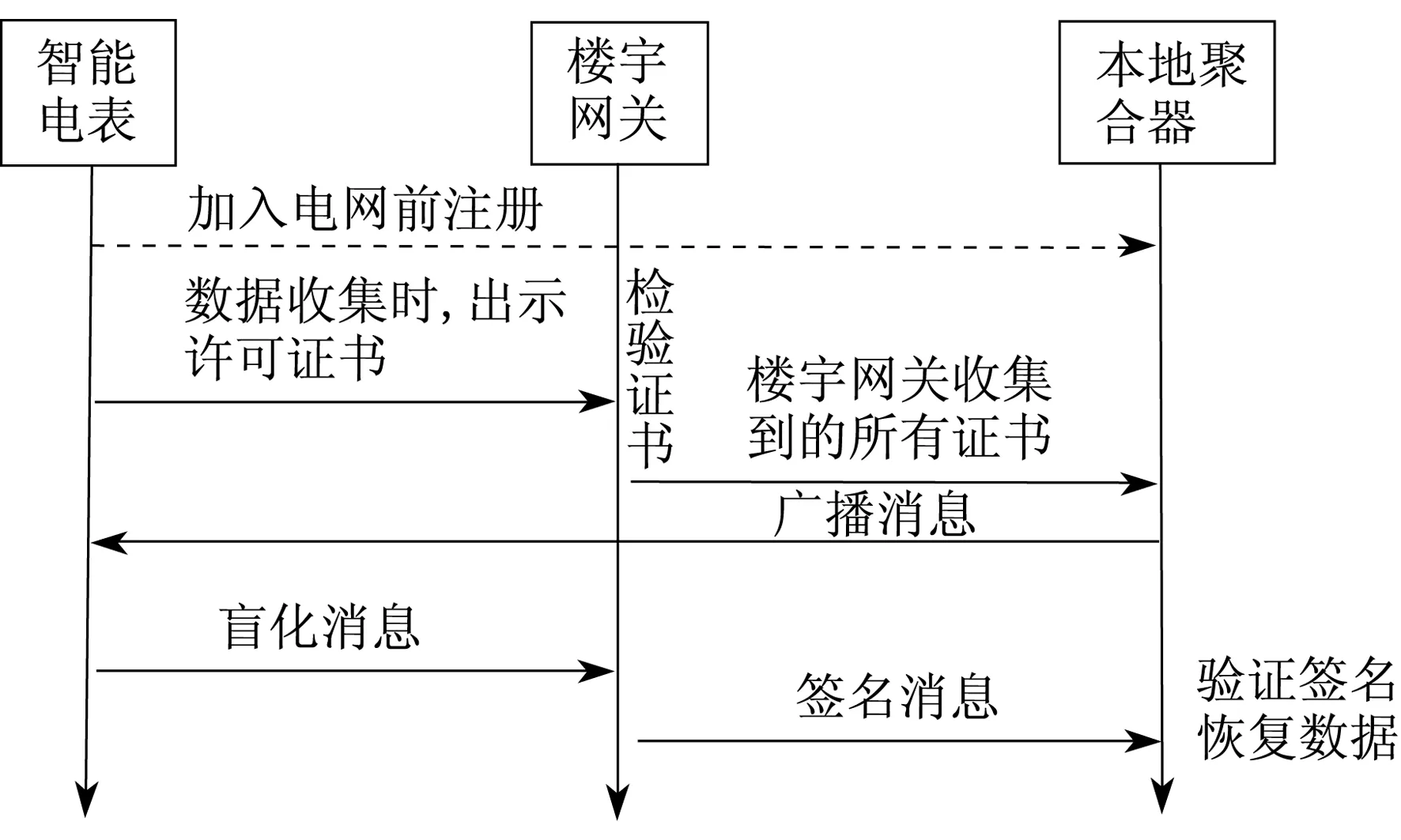

结合密钥分配方法[11]和Nyberg-Ruepple盲签名技术[12],提出一种新的数据聚合方法.首先用户通过本地聚合器登记注册,得到入网的认可.然后,智能电表将认可证书发送到楼宇网关,通过楼宇网关的验证后,智能电表盲化用户的用电信息,并通过本地聚合器,运用密钥分配方法将用户所分配到的密钥进行计算,从而得到盲因子.最后,网关在盲化消息上签名,并将最终结果发送至本地聚合器,本地聚合器在去盲之前进行验证签名.经过这一过程,最终可得到用户的用电信息.本方案大致由系统初始化、用户注册和数据收集3个部分组成.

图5 数据收集流程示意

2.3 安全和性能分析

本文提出的数据收集方案,可以防止重播攻击(Replay Attacks),具有良好的机密性、匿名性和不可伪造性.防止重播攻击是指恶意攻击者Pi截取某一个智能电表的信息,从而可以向楼宇网关发送消息,通过重复给楼宇网关发送消息,则楼宇网关可以检测出该消息的正确性.不可伪造性是指通过一对盲因子αi和βi,得到一个合法消息Mi的合法签名,并且该盲因子是根据密钥分配方案分配的密钥和智能电表的秘密数Ni经本地聚合器计算得到的.因此,即使非法用户获得了楼宇网关的签名,仍无法通过本地聚合器的认证签名识别.另一种情况是,楼宇网关使用假数据并且用自己的私钥签名,在本地聚合器中同样无法通过.这2种情况都无法伪造成功.密码运算所消耗的时间如表1所示.

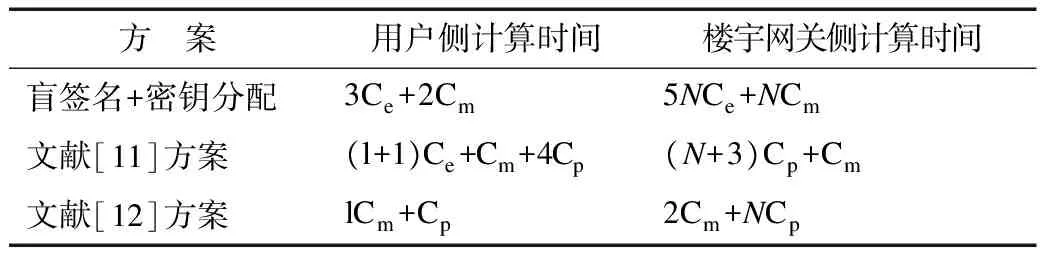

对文献[11]和文献[12]与盲签名密钥分配方案的计算时间进行对比和分析,结果如表2所示.

文献[10]、文献[13]和文献[14]中用户侧计算时间随收集数据种类的变化情况如图6所示.由于盲签名配合密钥分配技术不涉及收集数据的种类,因此用户侧计算时间不随收集数据的种类变化而变化.

表2 3种方案的计算时间 ms

图6 用户侧计算时间比较

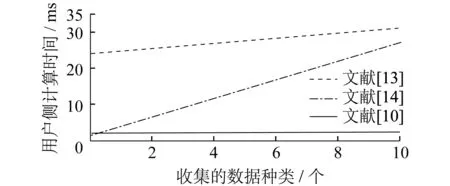

网关侧的计算时间随用户数量的变化情况如图7所示.

图7 网关侧计算时间比较

盲签名密钥分配方法需要5m次幂运算和m次点乘运算,而文献[13]则需m+3次双线性运算和1次点乘运算.文献[14]需要m次双线性运算和2次点乘运算.对于双线性运算和点乘运算来说,幂运算的计算时间相对要少很多,计算起来更便捷.若给定用户总数,则盲签名密钥分配方法的网关侧计算时间相对较小.

3 结 语

DGK密码体制通过对用户节点的分配形成生成树,降低通信消耗,有良好的扩展性,在通信方面达到了节约能源的目的,但计算时间比盲签名配合密钥分配技术要大.而盲签名与密钥分配技术的结合,解决了数据收集中用户的隐私保护问题,运用该技术可以对用户的隐私进行保护,同时对其他方面的安全目标有所帮助,如互相认证、通信的保密性和数据完整性等.

[1] DIAO Feng,ZHANG Fangguo.Full privacy preserving smart meteringsystem[J].Journal of Cryptologic Research,2014,1(4):400-409.

[2] TOMSOVICK,BAKKENDE,VENKATASUBRAMANIANV,etal.Designing the next generation of real-time control,communication,and computations for large power systems[J].Proceedings of the IEEE,2005,93(5):965-979.

[3] XIE Z,MANIMARAN G,VITTAL,etal.An information architecture for future power systems andits reliability analysis[J].IEEE Trans. on Power Systems,2002,17(3):857-863.

[4] HAASE P.Thesmart grid:an introduction[EB/OL].[2009-05-31].http://energy.gov/sites/prod/oeprod/Docuemtsand Media/DOE_SG_Book_single_Pages%281.

[5] KIM Y J,THATTAN M,KOLESNIKOV V,etal.A secure decent ralized data-centric infrastructure for smart grid[J].IEEE Communication Magazine,2010,48(11):58-65.

[6] RUJ S,NAYAK A,STOJMENOVIC I.A security architecture for data aggergation and access control in smart grids[J].Corr.,2011,4(1):196-205.

[7] 余勇,叶云,黄刘生,等.一种面向智能电网的隐私保护数据聚合协议[J].小型微型计算机系统,2016(5):1 097-1 101.

[8] LI F,LUO B,LIU P.Secure information aggregation for smart grids using homomorphic encryption[C]//Smart Grid Comm.,2010 First IEEE International Conference on,2010:327-332.

[9] DAMGARD I,GEISLER M,KRIGARD M.A correction to efficient and secure comparison for on-line auction[R].Cryptologye Print Archive,Report 2008 /321 2008.

[10] 时俊萍,陈杰.一种智能电网中具有隐私保护的数据收集方案[J].电力信息与通信技术,2014(11):19-23.

[11] LIU D G,NING P,SUN K.Efficient self-healing group key distribution with revocation capability[C]//ACM Conference on Computer and Communications Security,2003:27-31.

[12] CAMENISCH J L,PIVETEAU J,STADLER M A.Blind signatures based on the discrete logarithm problem[C]//Lecture Notes in Computer Science,1995:428-432.

[13] LU R X,LIANG X H,LI X,etal.An efficient and privacy preserving aggregation scheme for secure smart grid communications[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(9):1 621-1 631.

[14] LIN X,LU R,SHEN X.MDPA:multidimensional privacypreserving aggregation scheme for wireless sensor networks[J].Wireless Communications and Mobile Computing,2010,10(6):843-856.

(编辑 白林雪)

ApplicationofPrivacyProtectionAlgorithminSmartGrid

YANGShuo,WEIWeimin,FENGHua,KONGZhiwei,ZHAOYan

(SchoolofComputerScienceandTechnology,ShanghaiUniversityofElectricPower,Shanghai200090,China)

Data aggregation is an important part of the smart grid,in the process of which,the data aggregation should be accurate,safe,energy efficient.Through the comparison of DGK cryptography and blind signature cryptographic key assignment,analysis shows that the method is more satifying in the process of smart grid data appregation.The final analysis of the blind signature encryption key distribution technology is more secure and reliable,while less computational expenses.

privacy protection; data aggregation; smart grid

10.3969/j.issn.1006-4729.2017.04.015

2017-03-09

魏为民(1970-),男,博士,副教授,湖北赤壁人.主要研究方向为工业控制信息安全,图像处理,数字取证,信息隐藏.E-mail:wwm@shiep.edu.cn.

上海市自然科学基金(15ZR1418500);上海市科学技术委员会地方院校能力建设项目(15110500700).

TP309;TM76

A

1006-4729(2017)04-0385-04