基于攻击图的APT脆弱节点评估方法

黄永洪,吴一凡,杨豪璞,李 翠

(1.重庆邮电大学 网络空间安全与信息法学院,重庆 400065; 2.重庆邮电大学 计算机科学与技术学院,重庆 400065;3.中国人民解放军信息工程大学 密码工程学院,郑州 450002)

基于攻击图的APT脆弱节点评估方法

黄永洪1,吴一凡2,杨豪璞3,李 翠1

(1.重庆邮电大学 网络空间安全与信息法学院,重庆 400065; 2.重庆邮电大学 计算机科学与技术学院,重庆 400065;3.中国人民解放军信息工程大学 密码工程学院,郑州 450002)

高级可持续性威胁(advanced persistent threat,APT)具有行为隐蔽性强、攻击周期持久的特点,增加了攻击检测的难度。据此,引入攻击图理论评估网络系统在APT攻击下的脆弱节点,提出了一种基于攻击图的APT脆弱节点评估方法,有效地提高了发现攻击的概率。对APT攻击行为的异常特征进行提取和定义,对目标网络系统建立风险属性攻击图(risk attribute attack graph,RAAG)模型;基于APT攻击行为特征的脆弱性对系统节点的行为脆弱性进行评估,并以通用漏洞评分系统(common vulnerability scoring system,CVSS)标准做为参照评估系统节点的通联脆弱性;基于上述2个方面的评估,计算系统中各节点的整体脆弱性,并发现目标网络系统在面向APT攻击时的脆弱节点。实验结果表明,所提方法能够对APT攻击行为特征进行合理量化,对系统节点的脆弱性进行有效评估,在APT攻击检测率上有较好表现。

高级可持续性威胁(APT)攻击;攻击图;攻击特征;脆弱性评估

0 引 言

自2007年以来,一种特殊的网络攻击—高级持续性威胁(advanced persistent threat,APT攻击)频繁出现在各种网络攻击事件中,受到世界各国政府、组织及专家学者的高度重视。

APT攻击具有个性化设计的特点,综合利用目标系统的自身缺陷以及系统用户的人为不确定因素,对攻击目标实施精确化打击。与普通网络攻击不同的是,APT攻击者在进入目标系统后选择长期潜伏,逐步获得系统的更高权限和更多资源,以此保证最大程度达成其攻击目的[1]。以2010年爆发的震网病毒(stuxnet)为例,它利用微软操作系统内的漏洞,对伊朗布什尔核电站中的离心机进行干扰,成功推迟了伊朗的核计划。据悉,震网病毒于2006年前后已成功潜伏入该核电站的专用局域网,直到2010年造成严重破坏后才被发现。APT攻击通过长期的潜伏和渗透,对攻击目标实施精确打击,对防御方的政治、经济、安全等造成严重威胁。因此,对APT攻击的检测与预防工作刻不容缓。

APT攻击过程一般是循序渐进的,大致可分为探测期、入侵期、渗透期和退出期[2]。在入侵期,攻击方针对攻击目标编写恶意程序实施入侵;此后2个时期需要与C&C服务器保持通信,传送窃取的数据并接收攻击方的指令。据此,现有的研究主要针对2个方面:①系统内恶意程序的检测与追踪;②C&C服务器的挖掘。Masahiko Kato等[3]将APT攻击的渗透过程简化为恶意代码在系统内的传播过程,通过追踪受恶意代码感染的主机从而检测APT的攻击路径;Shun-Te Liu等[4]研究C&C服务器的发现,提取系统内通信数据中的HTTP请求并与已知的恶意请求包进行比对,以此确定系统内最有可能受到感染的主机;进一步根据HTTP的日志记录,对所有的网站进行量化定值,评估判定最有可能为C&C服务器的网站。此外,Yong-Ho Kim等[5]基于入侵检测事件建立一个理论的APT攻击预测模型;Pieter Burghouwt等[6]通过寻找数据流的触发原因从而发现系统内的隐蔽通信信道;ZHAO Wentao等[7]则以RSA的APT攻击为例,构建了APT攻击的Petri网。

上述研究针对APT攻击检测取得一定的成效,但仍存在较大的局限性:①研究基于单个已发生的攻击案例,无法应对APT攻击“个性化设计”的特点,也无法为进一步的APT预测工作提供指导;②研究的前提条件是至少已知一台受感染的主机或服务器,这一要求在实际情况中难以满足;③采取对数据流进行解析的方法,效率低下,且算法复杂度高,无法适应如今复杂大系统的现实环境。

归根结底,APT属于网络攻击的范畴,其实施需要基于目标系统存在的脆弱性。网络攻击图[8]是用于分析网络系统中存在的脆弱性及其关联性的有效办法,因此,利用攻击图方法对APT攻击进行分析,具有一定的研究价值。在现有的研究中,攻击图主要有以下2种表示:①用顶点和有向边表示,该类模型可以清晰地展现出系统中所有可能的脆弱节点及攻击路径,缺点是不适用于大型网络;②用矩阵表示,该类模型克服了第一种方法的局限性,借助矩阵结构描述网络系统中的连接关系,方便对攻击行为的后续分析。

本文提出一种基于攻击图的APT脆弱节点检测方法。该方法首先对APT攻击中呈现出的“细微异常行为”进行提取和定义,并对目标系统建立风险属性攻击图模型(risk attribute attack graph, RAAG),设计算法量化分析并检测系统中存在的脆弱节点。最后,设计实验对该方法的可靠性进行验证。

1 APT攻击元特征的提取

APT攻击侵入目标系统后,为实现其长期潜伏的目的,一般采取2种方法: ①获取系统的高级权限;②用正常行为掩饰入侵行为。总的来说是希望“以时间换取空间”,即用较长的攻击时间为代价,以减少攻击行为被常规检测软件发现的概率,这也是APT攻击“高级性”的体现。

定义1 APT元特征。APT攻击的元特征是指在实施攻击的过程中,在某一个时间节点处系统所表现出的行为特征。

当前常规防护软件的检测原理有2种,一是基于时间节点进行检测,另一种是基于行为特征进行检测。而APT攻击的元特征在单个节点处出现不会被视为异常行为,同时这些元特征并没有明显的“异常性”,因此可以逃避防护软件的检测。如果能够根据APT攻击的实施过程特性,将一段较长时间内的所有元特征进行收集和分析,那么可以提高APT攻击的检测率。

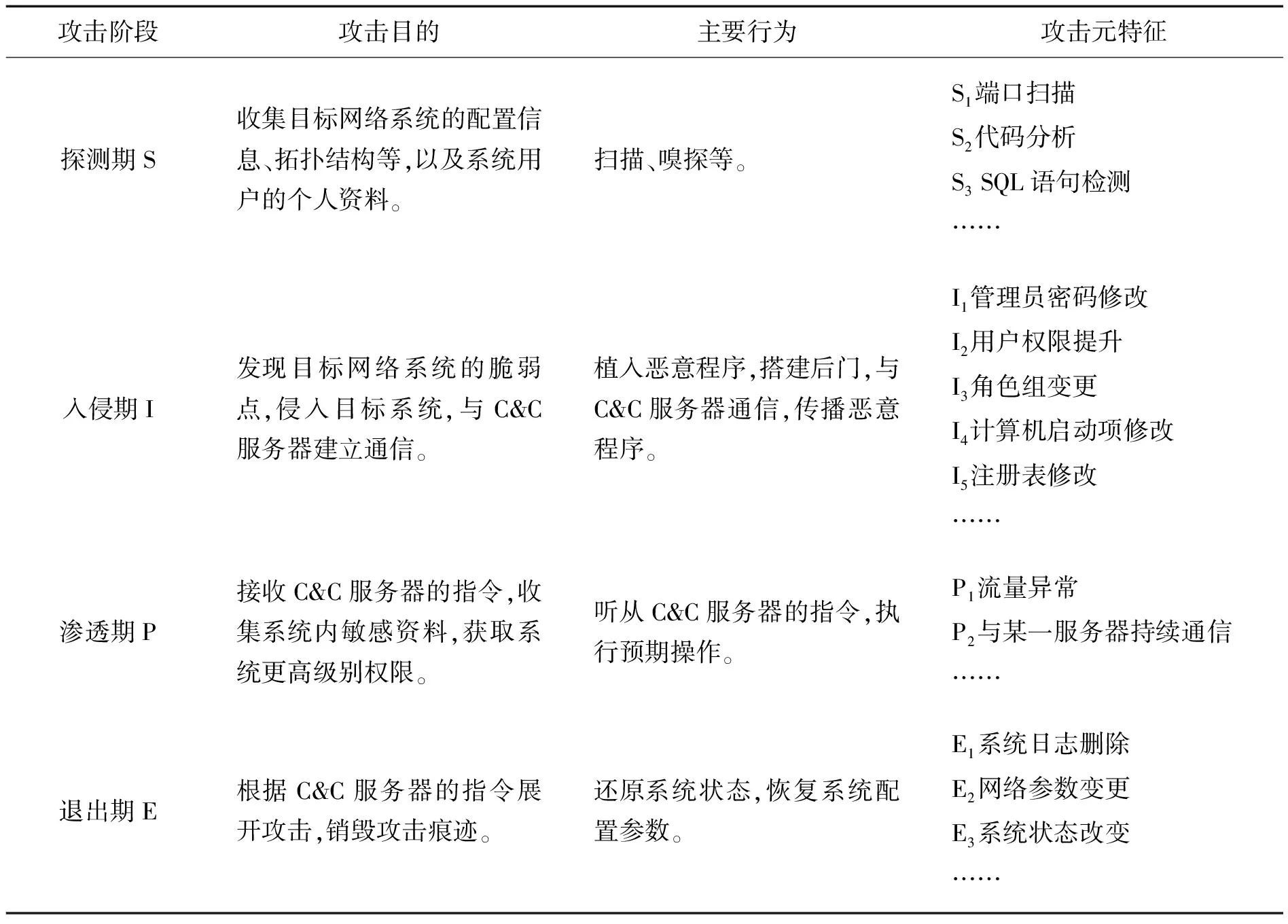

APT攻击的过程大致可分为4个时期,每个时期内的目的不同,所采取的措施也不同。具体如表1所示。

表1 APT攻击过程及元特征分析Tab.1 APT attack process and analysis of meta features

2 基于系统RAAG模型的脆弱节点检测

在网络系统中,对单个节点的脆弱性进行评估需要同时考虑节点自身所隐含的脆弱性以及与其他节点的通联关系所传递的脆弱性2个方面。

定义2 节点脆弱性。在APT攻击下,系统中节点的脆弱性由节点自身的行为脆弱性VI和节点在系统中的通联脆弱性VO所决定。其中,行为脆弱性VI表示该节点处所出现的“细微异常行为”所具有的脆弱性,这些“细微异常行为”由上述攻击元特征所决定;通联脆弱性VO表示在依据系统通联关系情况下,由其他节点给该节点带来的脆弱性,与节点权限和其他节点的自身脆弱性相关。

2.1APT攻击下节点的行为脆弱性

为实现 “长期潜伏”和“持续渗透”的目的,APT必须以细微的“类正常”行为实施攻击。常规的系统防护软件基于时间节点或基于异常行为对系统进行检测,因此APT的这些行为通常不会被发现。但是如果在较长时间内对系统行为进行统计分析,则可通过APT攻击的元特征出现的频次对该节点的行为脆弱性进行量化。

APT在不同的阶段表现出不同的元特征,随着攻击阶段的推进,其元特征所代表的节点行为脆弱性也会逐渐增大。APT攻击各阶段元特征的脆弱性可用向量VM表示

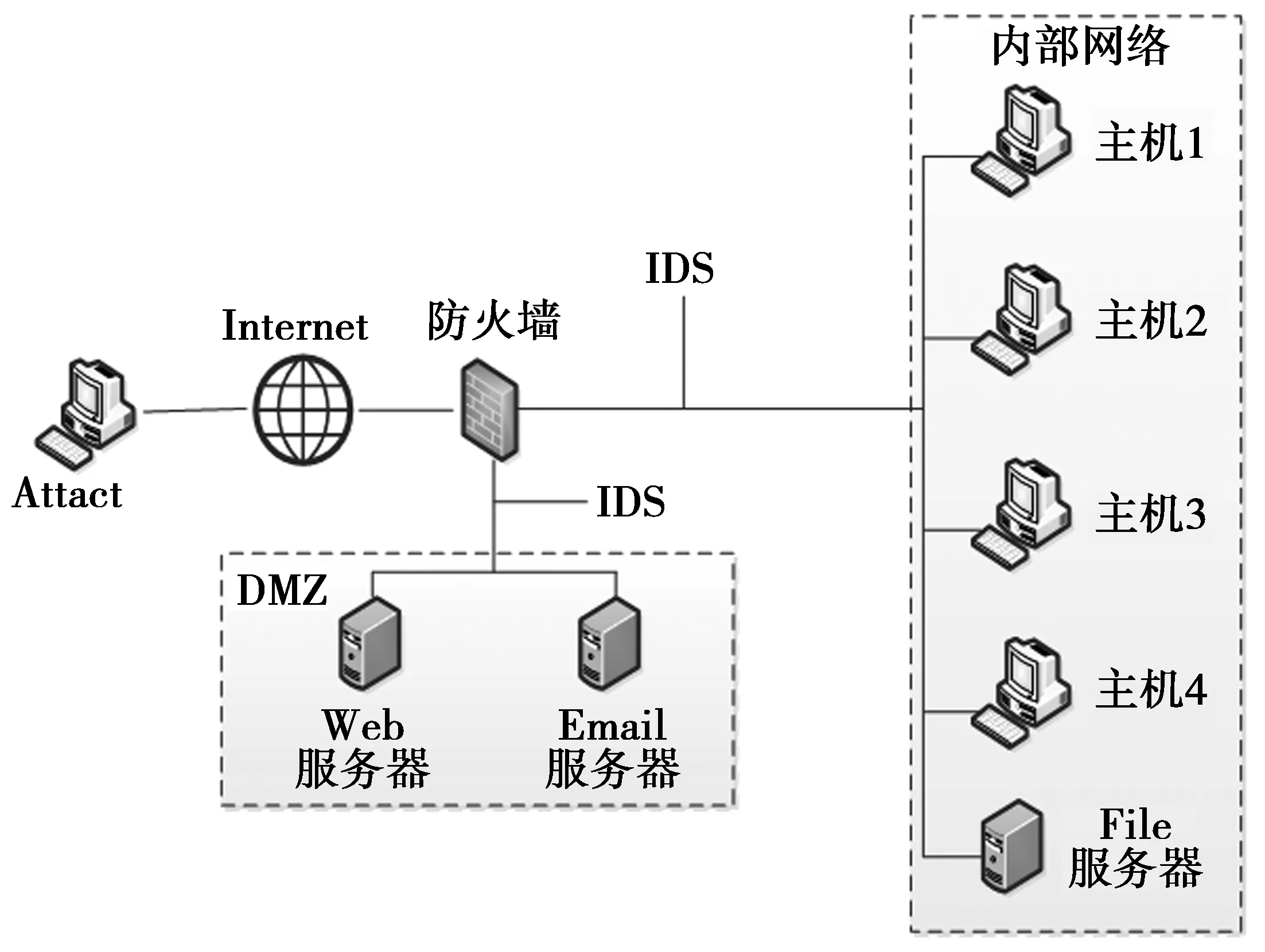

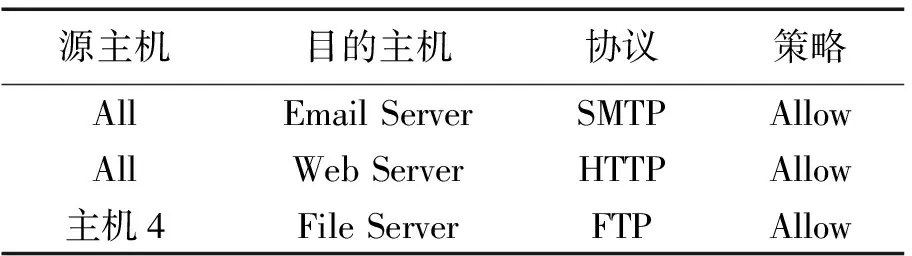

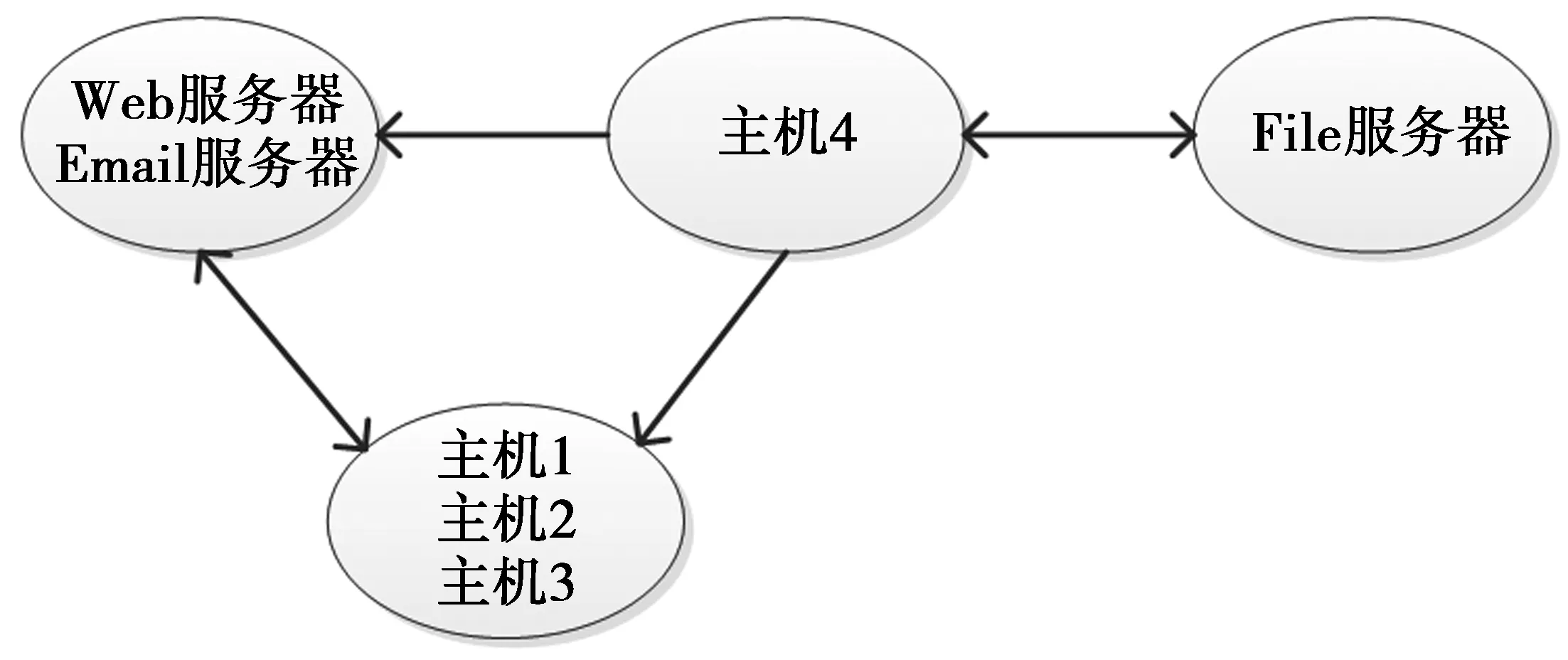

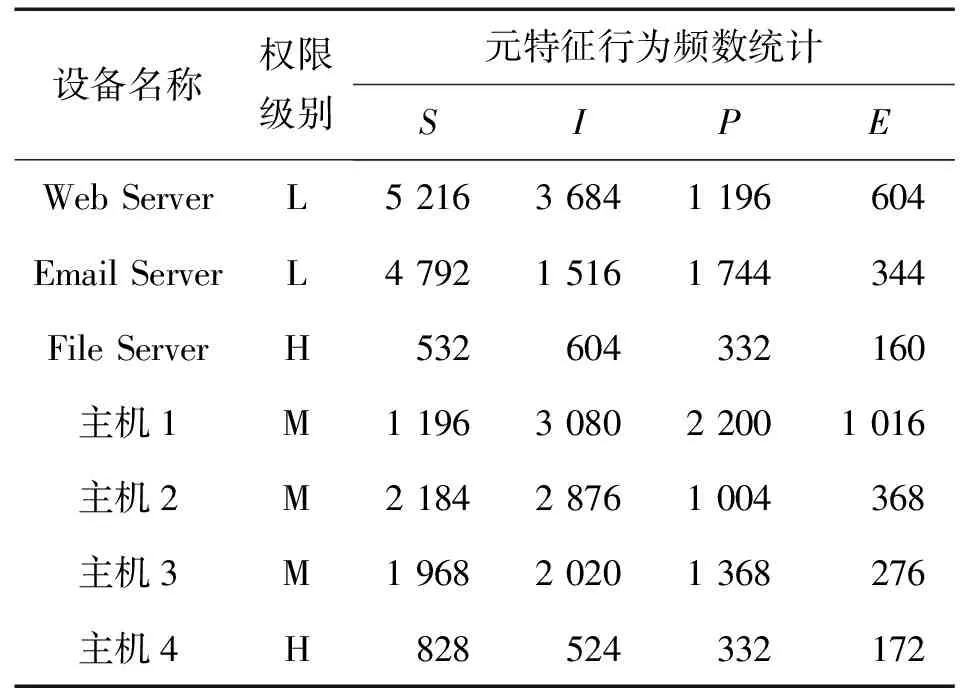

其中vS 根据表1所列举的元特征,任意节点i在各阶段元特征出现的频率用向量表示为 则系统节点的行为脆弱性向量可通过以下公式得到 (1) (1)式中:x代表系统中节点的个数;NM(i)代表第i个节点处元特征出现频次的向量。 算法1 系统节点的行为脆弱性向量VI。 输入:APT攻击元特征脆弱性向量VM,系统元特征出现频次矩阵NM。 输出:系统节点的行为脆弱性向量VI。 1)初始化VI; 2)获取系统APT攻击元特征脆弱性向量VM; 3)获取系统元特征出现频次矩阵NM; 5)返回VI。 2.2 基于RAAG模型的通联脆弱性 定义3 系统风险属性攻击图。系统风险属性攻击图RAAG以系统中单个设备为节点,以各节点之间的脆弱性传播路径为有向边,将系统抽象为一个有向图RAAG={N,L},N={n(1),n(2),…,n(x)}是节点的集合,代表了系统中所有可能受到攻击的设备,L={lij}0≤i,j≤x是边的集合,代表了系统各节点之间脆弱性的相互影响。 定义4 通联脆弱性矩阵。设RAAG是由x个节点组成的风险属性攻击图,VO是RAAG的通联脆弱性矩阵,则风险属性攻击图RAAG与通联脆弱性矩阵VO之间存在以下关系。 1)风险属性攻击图RAAG与通联脆弱性矩阵VO一一对应; 2)在通联脆弱性矩阵VO中,若存在除对角线上元素之外全为0的行或列,其所对应的节点是系统中的孤立节点,对攻击的传播不产生影响; 3)在风险属性攻击图中,从节点n(i)出发,经过一条边可到达节点n(j),则称n(i)到n(j)存在步长为1的通路,则此时矩阵VO中对应的第i行第j列元素为通联脆弱值aij,否则为0。 通联脆弱性矩阵VO表示为 (2) (2)式中:对角线上的元素aii全为1;x为系统节点个数。 本文借鉴美国国家基础设施顾问委员会提出的用于评估漏洞风险的通用漏洞评分系统(common vulnerability scoring system,CVSS)框架[9],对系统通联脆弱性进行量化分析。在CVSS下,节点之间的连通度由信息可获取性(access vector,AV)、主机可连接性(authentication,AU)和威胁可利用性(access complexity,AC)来衡量,因此,本文同样采用这3个指标来计算系统各节点之间的通联脆弱性。为简化分析,我们假设系统中攻击的威胁可利用性AC为定值1,则节点i到节点j的通联脆弱性为 (3) (3)式中:aij∈[0,1];AUij表示节点i到节点j(i≠j)的通联情况,取值为 AVij表示节点i到节点j的信息获取能力,与节点i和节点j的权限有关,参考CVSS推荐分值,其取值情况为 显然,若节点i与节点j之间无通联关系,则aij=0,即节点的脆弱性之间相互无影响;若节点i与节点j(i≠j)之间有通联关系,则aij的大小取决于节点i与节点j的权限大小,若节点i的权限大于节点j的权限,则aij>aji,若两节点的权限相同,则aij=aji=1/2。 算法2 系统节点的通联脆弱性矩阵VO。 输入:系统风险属性攻击图RAAG={N,L},系统节点优先级向量S。 输出:系统节点通联脆弱性矩阵VO。 1)初始化通联脆弱性矩阵VO=O,节点通联矩阵AU=O,信息获取能力矩阵AV=O; 2)构建系统风险属性攻击图RAAG; 3)获取系统节点优先级向量S; 4)令j=1; 5)令i=1; 6)判断l[i][j]∈L?若是,令AU[i][j]=1,转至步骤7);否则,转至步骤9); 7)判断S[i]>S[j]?若是,令AV[i][j]=0.395;否则,转至步骤8); 8)判断S[i] 10)令i=i+1。判断是否i≤x,若是,转至步骤6);否则,转至步骤11); 11)令j=j+1,判断是否j≤x,若是,转至步骤5);否则,转至步骤12); 12)返回VO。 2.3 系统脆弱节点的检测 根据上述分析,系统节点的脆弱性由节点自身行为的脆弱性以及系统通联关系所决定,对系统全部节点的脆弱性进行量化分析,可直观确定在APT攻击下系统中的脆弱节点。系统节点脆弱性向量为 该向量的各项数值定量描述了系统中各节点的脆弱性,即各节点受到APT攻击的可能性,因此,该向量中最大值所对应的节点为系统脆弱节点。 算法3 判断系统脆弱节点k。 输入:行为脆弱性向量VI,通联脆弱性矩阵VO。 输出:系统脆弱节点k。 1)初始化k=1,V=O。 2)构建系统通联脆弱性矩阵VO; 3)获得行为脆弱性向量VI; 4)令i=0; 5)计算i=i+1,判断i≤x?若是,令V[i]=VI×VO[i];否则,转至步骤6) 6)令V=[V(1),V(2),…,V(x)]; 7)令V(k)=maxV(j); 8)返回k。 为综合验证本文所提出检测方法的有效性,设计如图1所示的实验网络作为实例,检测网络在APT攻击下存在的脆弱节点。 3.1 实验环境 实验拓扑如图2所示。实验网络系统中共有7台设备,分为隔离区(demilitarized zone,DMZ)与内部网络2部分。DMZ区域包括2台服务器:Web服务器和Email服务器;内部网络中有4台主机和1台File服务器,其中,File服务器用于存储重要的内部数据。防火墙使外部主机只能访问DMZ区域的主机;DMZ区域内的Web服务器和Email服务器可以向内部网络中的全部设备提供服务,但不能访问File服务器;内部网络中,只有主机4可以访问整个系统中的所有设备,包括DMZ区域的服务器和内部网络中的任意主机,而剩余的3台主机无法访问主机4。防火墙的具体规则如表2所示。 图1 实验网络系统拓扑图Fig.1 Experimental network topology 源主机目的主机协议策略AllEmailServerSMTPAllowAllWebServerHTTPAllow主机4FileServerFTPAllow 数据来源:收集2015年3月12日到2015年3月14日的系统状态,收集过程不连续,收集时间共计约12 h。 网络系统中的设备统一为Windows7系统,IDS为Snort2.9。 3.2 数据分析 3.2.1 建立RAAG模型 根据实验网络的拓扑结构,为该网络建立风险属性攻击图模型,如图2所示。 图2 实验网络的风险属性攻击图Fig.2 Risk attribute attack of the experimental network 3.2.2 数据收集 实验中所用数据的统计信息详见表3。 表3 各节点状态信息Tab.3 Each node status information 3.2.3 数据分析 1)计算节点行为脆弱性向量。通过咨询相关专家和研究相关文献资料,对APT攻击各阶段元特征的脆弱性进行评价,可以得到脆弱性向量为VM=[0.001,0.002,0.004,0.006] 将表2所统计的数据通过算法1,即可获得系统各节点的行为脆弱性 [0.001 9,0.002 0,0.002 5,0.002 9, 0.002 2,0.002 3,0.002 2] 2)计算节点通联脆弱性矩阵。从表3中可以看出,实验网络设备有3个不同权限级别,其中Web Server和Email Server级别最低,File Server和主机4则具有最高权限。通过计算得到系统各节点之间的通联脆弱性矩阵为 3)计算节点脆弱性向量。通过算法3,可以计算得到系统各节点的脆弱性向量 V=[0.008 7,0.010 1,0.003 6,0.008 6, 0.008 3,0.008 3,0.003 4] 容易看出,该系统各节点的脆弱程度为: EmailServer>WebServer>主机1>主机2,3>FileServer>主机4。 4)结论分析。由上述计算结果可以看出,DMZ区域的Web服务器和Email服务器最有可能已受到APT攻击。而实际上,这2台设备是内部网络与外部网络的接口,攻击方若想进入内部网络,必然需要经过这2个服务器,其重要性不言而喻。主机4和File服务器拥有最高级别的权限,其访问控制更加严格,因此脆弱性相对较低。对防御方而言,DMZ区域的2台服务器应当做为防御攻击的关键,加大对其保护措施和监控力度,以此确保整个网络系统的安全。 本文主要研究了在APT攻击下网络系统脆弱节点的发现与检测,该方法主要有3点优势。 1)针对APT攻击的特点,提出能够代表攻击行为的元特征。从攻击者的角度对攻击行为进行分析,得到APT攻击行为的元特征,为发现APT攻击的痕迹提供支持。 2)引入攻击图的理论进行分析,提出系统风险属性攻击图模型。针对APT攻击所特有的“持续渗透”特性,对系统各节点之间的脆弱性影响进行定量评价,合理利用CVSS的理论,计算各节点之间的通联脆弱性。 3)在上述模型的基础上,综合分析系统节点自身的脆弱性以及系统拓扑结构所引起的通联脆弱性,合理地评估计算系统各节点的脆弱性,从而发现最可能遭受攻击的节点。 本文作为APT检测与防御的基础,对于系统历史数据的依赖性较大,对实时数据处理效率不高,所以在复杂大系统的实际运用上仍存在一定的问题。下一步的工作将围绕以下两方面进行:①APT攻击行为链的发现与关联;②APT攻击最优主动防御策略的研究。 [1] 杜跃进,翟立东,李跃,等. 一种应对APT攻击的安全架构:异常发现[J]. 计算机研究与发展,2014,51(7):1633-1645.DUYuejin,ZHAILidong,LIYue,etal.SecurityArchitecturetoDealwithAPTAttacks:AbnormalDiscovery[J].JournalofComputerResearchandDevelopment,2014,51(7):1633-1645. [2] 陈剑锋,王强,伍淼. 网络APT攻击及防范策略[J]. 信息安全与通信保密,2012,25(07):24-27.CHENJianfeng,WANGQiang,WUMiao.Network-basedAPTAttackandDefenseStrategies[J].InformationSecurityandCommunicationsPrivacy,2012,25(07):24-27. [3]KATOMasahiko,MATSUNAMITakumi,KANAOKAAkira,etal.TracingadvancedpersistentthreatsinnetworkedSystems[C]//AutomatedSecurityManagement.Switzerland:Springer,2013: 179-187. [4]LIUShunte,CHENYiming,HUNGHuiching.N-victims:anapproachtodetermineN-victimsforAPTinvestigations[C]//13thInternationalWorkshop,WISA2012.Berlin:Springer,2012: 226-240. [5]KIMYongho,PARKWonhyung.AstudyoncyberthreatpredictionbasedonintrusiondetectioneventforAPTattackdetection[C]//MultimedToolsApplication2014.NewYork:Springer. 2014(71): 685-698. [6]BURGHOUWTPieter,SPRUITMarcel,SIPSHenk.Detectionofchannelsbycasualanalysisoftrafficflows[C]//The5thInternationalSymposiumonCyberspaceSafetyandSecurity.Zhangjiajie:Springer,2013:117-131. [7]ZHAOWentao,WANGPengfei,ZHANGFan.Extendedpetrinet-basedadvancedpersistentthreatanalysismodel[C]//Proceedingsofthe2013InternationalConferenceonComputerEngineeringandNetwork.Switzerland:Springer,2014, 277:1297-1305. [8] 王永杰,鲜明,刘进,等. 基于攻击图模型的网络安全评估研究[J].通信学报,2007,28(3):29-34.WANGYongjie,XIANMing,LIUJing.Studyofnetworksecurityevaluationbasedonattackgraphmodel[J].JournalonCommunications, 2007,28(3):29-34. [9]MELPeter,SCARFONEKaren.Commonvulnerabilityscoringsystemversion2.0[EB/OL]. (2007-6-13)[2017-02-11].https://www.first.org/cvss/cvss-v2-guide.pdf. (编辑:田海江) s:The Chongqing Social Science Planning Project(2014SKZ26,2014YBFX103);The National Science and Technology Support Project(2015BAH29F01) The stealthy attack behaviors and long-term attack period of advanced persistent threats cause greater difficulty of attack detection. Based on that, the theory of attack graph is introduced into the research of anti-APT attack and the method for assessing vulnerable system nodes on the basis of attack graph is proposed. Firstly, the abnormal characteristics of APT attack is abstracted and defined to establish the Risk Attribute Attack Graph of targeted network system. Secondly, the behavior-vulnerability of system nodes are evaluated based on the characteristics of attack behaviors and the transmission-vulnerability of system nodes are evaluated based on the attack graph model. Finally, the overall-vulnerability is calculated to assess the vulnerable node. The experimental result shows that the proposed method can effectively quantify the characteristics of attack behavior and evaluate the vulnerability of system nodes. advanced persistent threat(APT)attack; attack graph; attack features; vulnerability assessment 10.3979/j.issn.1673-825X.2017.04.017 2016-07-20 2017-02-28 通讯作者:黄永洪 flood_linux@163.com 重庆市社会科学规划项目(2014SKZ26,2014YBFX103);国家科技支撑计划项目(2015BAH29F01) TP393 A 1673-825X(2017)04-0535-07 Graph-based vulnerability assessment for APT attack (1. School of Cyber Security and Information Law,Chongqing University of Posts and Telecommunications,Chongqing 400065,P.R. China;2. School of Computer Science and Technology,Chongqing University of Posts and Telecommunications,Chongqing 400065,P.R. China;3. Cryptography Engineering Institute,The PLA Information Engineering University,Zhengzhou 450002,P.R. China) 黄永洪(1974-),男,重庆人,讲师,硕士,主要研究方向为信息安全和电子证据。E-mail:flood_linux@163.com。 吴一凡(1993-),女,贵州凯里人,硕士研究生,主要研究方向为机器学习与可视计算。E-mail:629406177@qq.com。 杨豪璞(1993-),女,湖北武汉人,硕士研究生,主要研究方向为信息安全。E-mail:memo_yang@163.com。 李 翠(1993-),女,山东菏泽人,硕士研究生,主要研究方向为电子证据。E-mail:369660533@qq.com。 HUANG Yonghong1, WU Yifan2, YANG Haopu3, LI Cui1

3 实验验证

4 结束语