加密指令线数字信号处理算法研究*

邹益兰,侯建,肖建

(北京电子工程总体研究所,北京 100854)

加密指令线数字信号处理算法研究*

邹益兰,侯建,肖建

(北京电子工程总体研究所,北京 100854)

对防空导弹武器指令线加密技术进行了研究,提出了采用(advanced encryption standard,AES)加密算法产生时变密钥对指令数据进行加密的输出反馈模式(output feedback block,OFB)加密方案,并以二进制频移键控(2frequency-shift keying,2FSK)体制指令线为研究对象,建立了加解密数字信号处理模型,利用Matlab进行了数学仿真,仿真结果验证了模型的正确性。

指令线;加密;解密;二进制频移键控(FSK);AES;抗干扰

0 引言

在防空导弹武器系统中,指令系统负责实现武器系统弹地之间的通讯,是武器系统地面设备与导弹之间信息交互的纽带。对于含有无线电指令制导方式的导弹武器系统而言,指令线的抗干扰技术设计是一个十分重要的环节,一旦指令线受到敌方的电子干扰,将导致导弹的制导中断或制导错误,其后果是十分严重的,因此,指令线信息的可靠性和安全性直接影响武器系统的作战效能。

面对日益复杂的战场电磁环境和干扰装备的性能不断提升,防空导弹指令线面临日益严峻的挑战,主要表现在:①在敌方有针对性的侦收时传输的内容很容易被破译;②当敌方通过延迟转发等方式释放虚假指令干扰时不能有效地识别干扰进行对抗。

为了克服上述问题,防空导弹指令线需要进行专门的设计,一方面增加敌方对指令内容的破解难度,提高指令信息传输的安全性;另一方面在收到敌方通过延迟转发等方式释放的虚假指令干扰时能够有效地识别干扰。

指令线设计时需要进行低可截获和侦查设计、保密性设计,并且采用抗干扰性能较好的传输体制和方法。如文献[1]探索出一套适用于导弹飞行试验的数据保密方案,采用RSA算法对暴露在公共空间的数据进行加密[1]。文献[2]提出一种对称密码和非对称密码相结合的抗干扰指令加密方案[2]。文献[3]设计了一种基于序列密码的无人机遥控指令的一次一密加密方案[3]。

本文以二进制频移键控(2frequency-shift keying,2FSK)体制的指令线为研究对象,提出了采用高级加密标准(advanced encryption standard,AES)加密算法产生时变密钥对指令数据进行加密的输出反馈模式(output feedback block,OFB)加密方案,并对该方案的数字信号处理算法进行详细设计,建立加解密数字信号处理模型,利用Matlab进行数学仿真,仿真结果验证了模型的正确性。

1 加密指令系统数字信号处理原理及其方案设计

本文中,对加密指令系统方案分为发送端和接收端2个部分进行设计。在发送端,采用OFB方式对指令数据进行加密:首先利用AES算法形成时变的密钥,二进制的指令数据序列与时变密钥进行异或加密,形成加密数据流,然后用加密数据流对中频载波进行2FSK调制,再将经2FSK调制的中频信号进行DA变换,然后将DA变换后的信号与本振进行混频,变频到射频进行辐射。

在接收端,进行与发送端相反的过程:首先利用AES算法形成与发送端同步时变的密钥,将接收信号通过混频器与本振信号进行混频,将射频信号变频到中频,然后对中频信号进行AD变换形成数字序列,对所形成的数字序列进行数字下变频和2FSK解调得到加密的指令数据,再利用AES算法形成时变的密钥对解调后的加密数据流进行异或解密得到指令数据,如图1所示。

图1 数字信号处理框架Fig.1 Digital signal processing framework

需要说明的是:为了实现上述加密和解密过程,系统同步是一个关键,即:必须使发送端和接收端的密钥序列同步更新。

1.1 指令加密的工作模式

为减少指令数据加密的耗时,降低加密对指令数据传输的延时,本文采用OFB模式的加密算法,将指令数据与密钥生成算法生成的密钥序列进行异或操作,实现对指令数据的加密。密钥生成算法采用的是AES加密算法,因而密钥序列为128 bit。

1.2 密钥生成

本文采用AES算法,该算法除对数据进行普通替代和置换外,还引入了域乘法和加法运算,以增加加密强度,具有很好的抗密码分析攻击能力[4]。目前已经公布的能攻破AES密码的轮数都小于AES密码的规定的轮数,即只针对低轮次的AES算法攻击是有效的[5-6]。

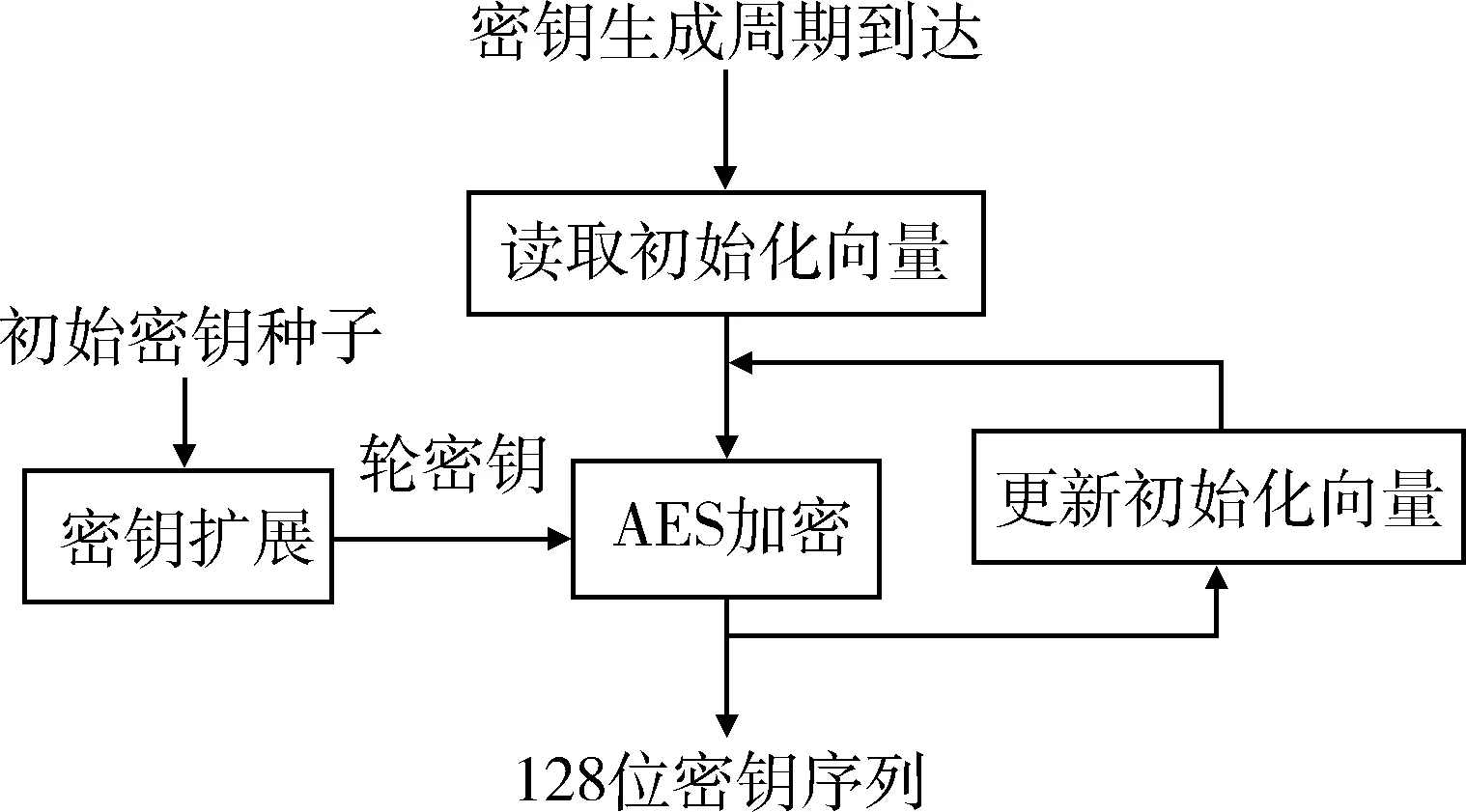

AES采用对称分组密码体制,密钥种子长度支持128,192,256 bit,分组长度128 bit,算法为对称与并行结构,分为密钥扩展、加密、解密3部分。在密钥生成周期到达时,对初始化向量用密钥扩展中生成的轮密钥进行加密,每形成一组密钥序列,更新一次初始化向量,由于本文用的是OFB模式,发送端和接收端生成密钥序列的方法相同,不需要用到解密过程,如图2所示。

图2 密钥生成Fig.2 Key generation algorithm

1.2.1 密钥扩展

AES迭代轮数为Nr轮,需要Nr+1个轮密钥,每个轮密钥长度为128 bit。密钥扩展方案是面向单词的,每个单词为4个字即32 bit,将其存储在由单词组成的密钥扩展数组W中,Nr+1个轮密钥存储在4(Nr+1)个单词W[0],W[1],…,W[Nb(Nr+1)]中,前Nk列由初始密钥种子按一定顺序排列构成,其中Nk=密钥长度/32。其扩展流程如图3所示,经过Nk轮迭代,每一轮生成Nk个单词[7]。

其中字节替换与行移位方式同AES加密,轮常数的第1个字节根据迭代轮数变化而变化,右边3个字节恒为0,具体如表1所示,轮常数Rcon=[r[i/Nk],{0,0},{0,0},{0,0}]。

表1 轮常数与迭代轮数的关系Table 1 Relation between Rcon and i

1.2.2 AES加密

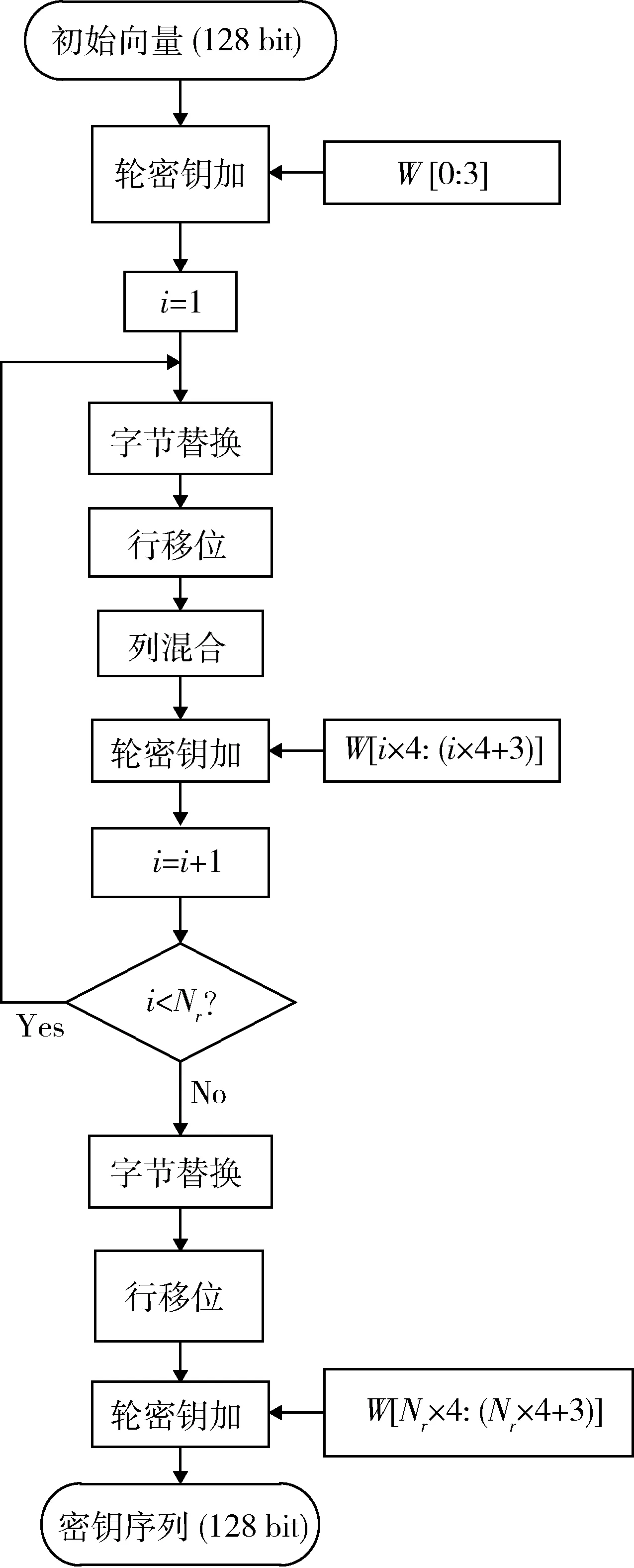

AES加密时,初始向量首先进行一次轮密钥加,然后进行轮运算,迭代轮数Nr取决于密钥长度,如表2所示。解密过程为各运算的逆运算[8-12]。

表2 AES的密钥长度和轮数Table 2 Key length and round of AES

图3 密钥扩展流程Fig.3 Key expansion process

AES 加密算法包括Nr轮迭代,前Nr-1轮迭代包括4个基本操作:字节替换、行移位、列混合和轮密钥加;最后一轮迭代不包含列混合操作。首先将128位初始向量按一定顺序排列成4行Nb列的字节数组作为状态矩阵,每一个基本操作均是对相应的状态矩阵进行操作。其中列数为Nb=分组长度/32=4。

其算法流程图如图4所示,其中数组W为密钥扩展过程生成的轮密钥[13]。

图4 AES加密流程图Fig.4 Encryption process of AES

(1) 字节替换

字节替换是对状态矩阵的每个字节逐一进行可逆的、具有高度非线性的S盒运算。其包含2个独立的运算过程:取逆运算和仿射运算。

取逆运算:将字节看作域GF(28)上的元素b(x),在既约多项式m(x)=x8+x4+x3+x+1的基础上取它的乘法逆元i(x),即

(1)

仿射运算:将i(x)与GF(2)上的矩阵M相乘然后与向量I异或得到字节替换的输出s(x),即

(2)

式中:I=(1,1,0,0,0,1,1,0)T;

(2) 行移位

在行移位操作中,状态矩阵的第一行不进行移位,即偏移量为0。状态矩阵后三行的字节循环移位不同的偏移量。

具体的,行移位变换操作可表示为

(3) 列混合

列混合变换是在状态矩阵的列上进行操作,将每一列看作一个4次多项式。这些列被看作GF(28)域上的多项式并与固定的多项式a(x)相乘,然后取模x4+1,即

(3)

式中:a(x)={03}x3+{01}x2+{01}x+{02}。

上述操作可以看作如下所示的矩阵相乘过程:

(4) 轮密钥加

在轮密钥加操作中,每一轮的轮密钥与状态矩阵进行简单的异或操作。每一轮的轮密钥来源于密钥扩展中对应的4个字节。

1.3 2FSK调制

2FSK调制利用载波的频率变化来传递数字信息,载波的频率随二进制基带信号d(t)在2个频率点间变化,其表达式为

(4)

本文2FSK信号由键控法产生,由二进制基带信号控制选通开关,当基带信号d(t)为0时,cos 2πfHt所对应的选通开关选通,反之cos 2πfLt所对应的选通开关选通,然后将2路信号相加,得到2FSK调制的已调信号,如图5所示[14-15]。

图5 2FSK调制原理Fig.5 2FSK modulation principle

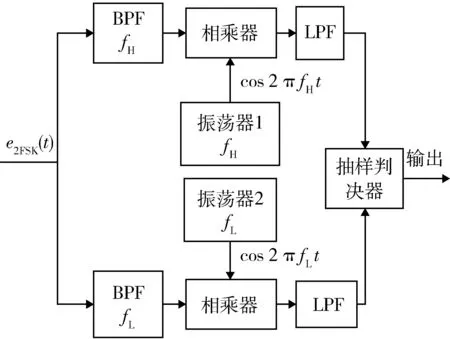

1.4 2FSK解调

本文采用的2FSK解调方法为相干解调。首先将2FSK信号分别通过选通频率为fL或fH的带通滤波器,与对应序列相乘后通过低通滤波器,然后进行判决。判决规则与调制规则相呼应,对两路信号的抽样值进行比较,调制时规定“0”符号对应频率fH,因而上支路的抽样值比较大时判为0,如图6所示。

图6 2FSK解调原理Fig.6 2FSK demodulation principle

2 加密指令系统数字信号处理Matlab仿真

2.1 发送端

本文中采样选用的是带通采样,仿真用的指令数据由Matlab随机生成。

利用密钥生成算法生成所需要的密钥,然后将指令序列与密钥进行异或输出加密后的密文序列,将密文序列作为基带信号经过2FSK调制后输出的信号及其频谱图如图7,8所示。从图7中可以看出,当二进制基带信号值为1时,其2FSK信号值比较密集。经过2FSK调制后,其频谱图应有2峰值,其中有2处频谱是由于傅里叶变换时出现的负频谱折叠而出现的,实际上是不存在的。

图7 2FSK信号与基带信号比较Fig.7 Comparison between 2FSK signal and baseband signal

图8 2FSK信号频谱Fig.8 Spectrum of 2FSK signal

2.2 接收端

将接收端通过AD变换形成的2FSK信号分成上下2路进行解调。本文选用的带通滤波器为FIR滤波器。

上下支路经过带通滤波器后其频谱如图9所示,可以看到,已经把对应二进制序列1或0的2个频率分离开来。

图9 经带通滤波器后频谱Fig.9 Spectrum after band-pass filter

通过相乘器后其上下支路信号的频谱如图10所示。

图10 经相乘器后频谱Fig.10 Spectrum after multiplier

再通过低通滤波器滤去倍频信号,本文选用的低通滤波器为FIR滤波器,其频谱如图11所示。

可以看出,现在2路信号都只有零频信号存在,根据这2路信号抽样值得大小做出判决,并对判决后输出信号进行解密,密钥生成算法与发送端生成算法相同,不再赘述。

原始指令序列与各项处理后的序列结果如图12所示,可以看出经过加密、调制、解调、解密等多项运算后的输出数据与发送端一致,验证了加密指令系统数字信号处理算法的正确性。

图11 经低通滤波器后频谱Fig.11 Spectrum after low-pass filter

图12 数据处理结果Fig.12 Data processing results

当接收端初始向量或初始密钥种子与发送端不同、接收端与发送端密钥更新不同步时,接收端接收到的数据解密后输出将与原始指令数据完全不同,初始密钥种子不同时的仿真结果如图13所示,可以看到每组密钥序列均不同,解密之后序列与原始指令序列无关,因此极大的提高了抗侦听的能力。同理,当初始向量不同或密钥更新不同步时接收端也无法对接收到的数据进行正确解密。

图13 数据处理结果(密钥种子不同时)Fig.13 Data processing results

3 结束语

通过Matlab仿真可以看到,当接收端初始向量或初始密钥种子与发送端不同及接收端与发送端密钥更新不同步时,接收端无法对接收到的数据进行正确解密,反之则解密正常,验证了基于AES加密的指令线具有较好的抗虚假指令干扰和抗侦听能力。

[1] 邹青,金球星,杨轶群.导弹飞行试验中数据保密方案研究[J].现代防御技术,2009,37(1):32-34. ZOU Qing,JIN Qiu-xing,YANG Yi-qun.Project of Data Encryption in Aviation Test of Missile[J].Modern Defence Technology,2009,37(1):32-34.

[2] 王燊燊,冯金富,李骞.电视制导导弹无线电指令加密认证研究电光与控制[J].电光与控制,2010,17(11):56-60. WANG Shen-shen,FENG Jin-fu,LI Qian.Encryption and Authentication for Wireless Commands of TV-Guided Missiles[J].Electronics Optics & Control,2010,17(11):56-60.

[3] 张兴凯,王喜发,戴紫彬.无人机遥控指令加密方式的研究[J].电子技术应用,2008(5):141-144. ZHANG Xing-kai,WANG Xi-fa,DAI Zi-bin.Research on UAV Telecommand Encryption[J].Application of Electronic Technique,2008(5):141-144.

[4] 宣克祥.高级加密标准(AES)算法及安全性探析[J].产业与科技论坛,2011,10(10):60-65. XUAN Ke-xiang.Security Analysis of AES[J].Industrial & Science Tribune,2011,10(10):60-65.

[5] 李超,孙兵,李瑞林.分组密码的攻击方法与实例分析[M].北京:科学出版社,2010. LI Chao,SUN Bing,LI Rui-lin.Attack Method and Implementation Analysis of Block Cipher[M].Beijing:Science Press,2010.

[6] Christof Paar,Jan Pelzl.深入浅出密码学[M].马小婷,译.北京:清华大学出版社,2012. Christof Paar,Jan Pelzl.Understanding Cryptography:A Textbook for Students and Practitioners[M].MA Xiao-ting,Translated.Beijing:Tsinghua University Press,2012.

[7] DAEMEN J,RIJMEN V.The Design of Rijndael[M].Information Security and Cryptography,Springer Verlag,2002.

[8] 洪开.基于FPGA的AES算法研究与设计[D].哈尔滨:哈尔滨理工大学,2009. HONG Kai.Research and Design of AES Algorithm Based on FPGA[D].Harbin:Harbin University of Science and Technology,2009.

[9] 刘晗嘉.AES加密算法IP核的设计与验证[D].上海:上海交通大学,2009. LIU Han-jia.Design and Verification of AES Encryption IP Core[D].Shanghai:Shanghai Jiaotong University,2009.

[10] 赵哲斐.AES 算法IP 核优化与设计[D].西安:西安电子科技大学,2013. ZHAO Zhe-fei.Optimization and Design of AES IP Core[D].Xi’an:Xidian University,2013.

[11] 王小伟.AES加密算法的研究与IP核设计实现[D].哈尔滨:哈尔滨工业大学,2012. WANG Xiao-wei.Research on AES Encryption Algorithm and Implementation of Its IP Core[D].Harbin:Harbin Institute of Technology,2012.

[12] 倪海日.AES算法的FPGA实现与分析[D].天津:天津大学,2012. NI Hai-ri.The Implementation and Analysis of the AES Algorithm based on FPGA[D].Tianjin:Tianjin University,2012.

[13] 李晖,李丽香,邵帅.对称密码学及其应用[M].北京:北京邮电大学出版社,2009. LI Hui,LI Li-xiang,SHAO Shuai.Symmetric Cryptography and Its Applications[M].Beijing:Beijing University of Posts and Telecommunications Press,2009.

[14] 杨小牛,楼才艺,徐建良.软件无线电技术与应用[M].北京:北京理工大学出版社,2010. YANG Xiao-niu,LOU Cai-yi,XU Jian-liang.Software Radio Technology and Application[M].Beijing:Beijing Institute of Press,2010.

[15] 樊昌信,曹丽娜.通信原理[M].北京:国防工业出版社,2006. FAN Chang-xin,CAO Li-na.Communication Principle[M].Beijing:National Defend Industry Press,2006.

Digital Signal Processing Algorithm of Encrypted Command Line

ZOU Yi-lan,HOU Jian,XIAO Jian

(Beijing Institute of Electronic System Engineering,Beijing 100854,China)

The encryption technology of air defense missile weapon command line is studied, and an output feedback block (OFB) encryption scheme which uses advanced encryption standard (AES) to generate the time-varying secret key to encrypt the instruction data is proposed. Based on the research of the 2frequency-shift keying (2FSK) system command line, the digital signal processing model is established. The mathematical simulation is carried out by using Matlab and the simulation results verify the correctness of the model.

command line;encryption;decryption;2frequency-shift keying(2FSK);advanced encryption standard(AES);anti-interference

2016-07-28;

2016-08-30

有

邹益兰(1992-),女,湖南娄底人。硕士生,研究方向为探测制导总体设计。

通信地址:100854 北京142信箱30分箱 E-mail:zouyilan@126.com

10.3969/j.issn.1009-086x.2017.03.012

TJ761.1+3;TN911.7

A

1009-086X(2017)-03-0074-07