中美两国互联网拓扑结构的抗毁性比较

张 业,卢宁宁

(中国电子科技集团公司第五十四研究所,河北 石家庄 050081)

中美两国互联网拓扑结构的抗毁性比较

张 业,卢宁宁

(中国电子科技集团公司第五十四研究所,河北 石家庄 050081)

针对日趋紧张的互联网安全局势,以网络攻击发生后残余网络拓扑中最大连通子图的相对大小作为度量指标,分析比较了中美两国互联网拓扑结构的抗毁性。研究表明,就采用的互联网拓扑数据而言,无论是随机策略多点攻击,还是蓄意策略多点攻击,美国互联网的抗毁性都要强于中国互联网,特别是针对蓄意策略攻击,美国互联网抗毁性指标的均值是中国互联网的1.8倍。

抗毁性;拓扑结构;自治系统;蓄意策略多点攻击

0 引言

经过30多年的繁荣发展,互联网在政治、经济和军事中扮演着越来越重要的角色,具体表现在:随着电子政务和电子商务等技术的普及,越来越多的政府服务、金融服务和交通旅行业务逐步迁移到互联网中来[1];电力、供水、交通和能源等部门的信息化,使得互联网成为关系国计民生的关键基础设施[2];互联网承载了部分军事通信功能[3],例如,美军的NIPRNET网,通过16个节点汇入互联网,实现了全球4 000多个军事基地的互联互通[4]。

可见,互联网已经成为社会生活中不可或缺的一部分,一旦遭受攻击,必然会严重干扰国家和经济的正常运行,甚至造成政府、民众的恐慌。目前,互联网已经成为网电空间战的主要目标之一[5],在这一背景下,分析比较中美两国互联网拓扑结构的抗毁性,并在一定程度上为我国互联网的规划和部署工作提供理论指导,具有重要的现实意义[6-7]。

本文以网络攻击发生后残余网络拓扑中最大连通子图的相对大小为度量指标,研究了互联网拓扑结构的抗毁性(该度量指标值越大,网络的抗毁性越强)。考虑到,自治系统(Autonomous System,AS)[8]是互联网的基本组成单元,已有研究往往将互联网看作是以AS为节点,AS之间的光纤链路为边的连通图加以分析。因此,本文遵照这一思路,将AS抽象为网络节点,并以ITC项目[2]提供的互联网AS级拓扑数据为基础开展实证研究[9],针对随机策略多点攻击和蓄意策略多点攻击[10]对中美互联网的抗毁性进行了试验数据比较。

1 拓扑分析

互联网拓扑分析是研究互联网拓扑结构抗毁性的重要方法。本文从常见的攻击模型[11]和度量指标出发,详细阐述如何更好地表征互联网拓扑结构的抗毁性[12-13]。

1.1 攻击模型

本文假设攻击者具有以下能力:

① 单点攻击:攻击者可以发动单点攻击,使得互联网中的任意一个AS节点失效。文献[14-18]论述了网络拓扑结构及健壮性分析,为了保证研究结果的普适性,本文并不限定单点攻击的具体方式,攻击者即可以使用“数字大炮攻击”,也可以使用基于TCP连接的拒绝服务攻击[10],甚至可以使用物理破坏的方法。

② 多点攻击:攻击者可以使用“随机策略”或“蓄意策略”发动多点攻击[19]。“随机策略”:攻击者完全随机地选择互联网拓扑结构中的一部分AS节点,并对这些节点分别发动单点攻击,使得它们同时失效[20];“蓄意策略”:文献[21-24]论述了蓄意策略网络攻击的攻击手段及方法。攻击者根据先验知识或攻击算法获取网络薄弱节点[19],有意识地选择互联网拓扑结构中的一部分节点(例如,度数最高的n个节点),并对这些节点分别发动单点攻击,使得它们同时失效[25]。因为单点攻击较为简单,对整个互联网的破坏较为有限,所以,本文主要使用多点攻击研究互联网拓扑结构的抗毁性,着重对比了中美两国互联网拓扑结构在随机/蓄意策略多点攻击下的生存能力。

1.2 度量指标

将互联网的AS级拓扑视为一个无向图G=(V,E),其中,顶点集V表示自治系统集合;边集E表示自治系统之间的链路集合。假设G中因攻击(随机策略多点攻击或蓄意策略多点攻击)而失效的节点集合为A,且A将G分割成多个连通子图G1,G2,……,Gc,其中1≤c≤g,则G的抗毁性可表示为:

S= maxi(d(Gi))/g。

(1)

式中,1≤i≤c,d(Gi)和g分别表示图Gi和图G中的节点个数。由式(1)可知,实际上,S为G在遭受攻击后,残余的最大连通子图的相对大小。在相同的攻击强度下,S越大,表明G分裂成的最大连通子图的规模越大,也就是,攻击过后,残余网络的覆盖范围越大,因此,完全可以使用式(1)表征互联网拓扑结构的抗毁性。

2 数据来源

因为每个AS拥有全球唯一的AS号,所以AS号数量即为网络节点的数量,因此本文将AS号作为数据分析对象[14]。在分析过程中,主要使用3种数据:互联网AS级实时拓扑、已分配给中国的AS号和已分配给美国的AS号。下面依次介绍它们的来源和特点。

2.1 互联网AS级实时拓扑

2004年,美国加利福尼亚大学洛杉矶分校(University of California at Los Angeles,UCLA)互联网研究实验室(Internet Research Lab)启动了著名的ITC(Internet Topology Collection)项目。该项目将Route Views、RIPE-RIS、Abilene、Packet Clearing House、UCR、Traceroute.org、Route Server Wiki、NANOG和Looking Glass Wiki等数据库中收集到的互联网拓扑数据融合在一起,提供了全面、易用且定期更新的互联网拓扑信息。因为它不仅包含了从实际BGP路由表中采集到的AS连接关系,而且包含了许多不常出现的BGP备用链路,最完整地反应了互联网的拓扑结构,所以本文选择使用ITC数据完成互联网拓扑的抗毁性分析。具体地,从ITC项目采集了从2008年1月~2012年6月共54个月的拓扑数据。

2.2 已分配给中美两国的AS号

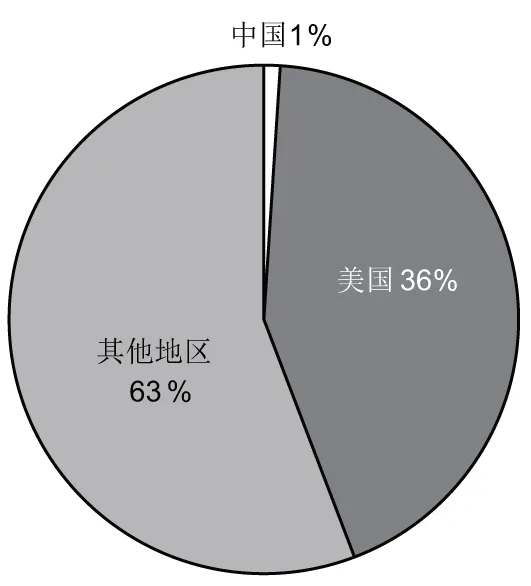

每个自治系统都有一个AS号(Autonomous System Number,ASN),这是区域互联网注册中心(Regional Internet Registries,RIR)分配给自治系统的全球唯一标识。因为区域互联网注册中心在分配AS号后,都会留存相应的注册信息,所以,可以从AFRINIC(非洲)、APNIC(亚太)、ARIN(北美)、LACNIC(拉丁美洲/加勒比)和RIPE NCC(欧洲)等5个区域互联网注册中心,搜集到已经分配给中国和美国的AS号信息。从搜集结果可以看到,截止目前,中国共有780个AS号,美国共有22 425个AS号,中国的AS号数仅为美国的3.5%左右。中美两国拥有的AS号在全球已分配AS号中所占的比例如图1所示。

值得特别指出的是,由区域互联网注册中心中的留存信息可知,截止目前,全球已经分配出63 075个AS号,而在本文所使用的ITC数据中仅出现了大约48 462个自治系统,两者不匹配,造成这种不匹配的原因在于:① 分析区域互联网注册中心留存信息的时间是2013年,ITC数据跨越的时间范围为2008年1月到2012年6月,因为每月都有新的AS号被分配出去,前者自然大于后者;② 已分配的AS号并不一定会被实际使用,为了运营上的方便,许多国家(或企业)都保留了一定量的富余AS号,这也造成了两者的不匹配。总之,由区域互联网注册中心获得的AS号信息,表示的是全球以及中美两国最多可能运营的自治系统。实际的网络结构还是应以ITC项目提供的实时拓扑数据为准。

图1 中/美两国的AS号比例

3 实验结果

下面分别从数据处理和研究结果两方面,对比中美两国互联网拓扑结构的抗毁性。

3.1 数据处理

主要过程如下:

① 将互联网、美国地域内的互联网和中国地域内的互联网的拓扑结构分别建模为无向图Gw,Gu和Gc;

② 由ITC数据生成Gw,包括Gw中的节点(表示自治系统)和节点间的边(表示自治系统之间的BGP会话);

③ 由Gw生成Gu,具体方法是,假设已经分配给美国的AS号为集合Au,那么对于Gw中的任意一个节点i,如果i不属于Au,则在Gw中删除i及相应的边,并将最后结果保存到Gu中;

④ 由Gw生成Gc,具体方法是,假设已经分配给中国的AS号为集合Ac,那么对于Gw中的任意一个节点i,如果i不属于Ac,则在Gw中删除i及相应的边,并将最后结果保存到Gc中;

⑤ 对于Gu和Gc,分别执行随机策略多点攻击和蓄意策略多点攻击,并根据攻击结果,按照式(1)计算出各自的度量指标S,最终分析比较Gu和Gc的抗毁性。

3.2 研究结果

3.2.1 随机策略多点攻击

为了更贴近实际,在实验过程中,假设10%的网络节点因遭受攻击而失效,失效节点的选取方法为:① 使用伪随机算法随机生成AS号;② 将该AS号对应的网络节点及关联的边从Gu、Gc中删除;③ 对于中国互联网,失效AS节点最多达到了78个;对于美国互联网,失效AS节点最多达到了2 242个。

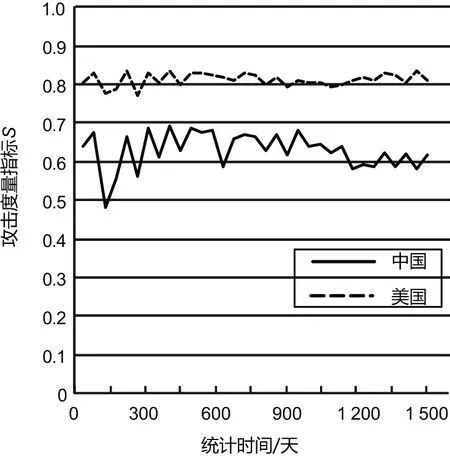

中美两国互联网在随机策略多点攻击下的抗毁性如图2所示。数据统计从2018年1月1日开始,其中横坐标表示统计天数,纵坐标表示攻击发生后残余最大连通子图的相对大小(S),具体统计过程如式(1)所示。

图2 随机策略多点攻击

由图2可知,针对随机策略多点攻击,美国互联网的抗毁性更强,在54个月的时间内具体结果如下:① 在美国地域内,S的峰值为0.879 9,平均值为0.854 3;② 在中国地域内,S的峰值为0.837 8,平均值为0.745 2;③ 二者相比,对于相同的攻击强度,在美国S的峰值和均值分别相当于中国互联网的1.05倍和1.15倍,所以就本文使用的数据而言,针对随机策略多点攻击,美国互联网的抗毁性强于中国互联网。

3.2.2 蓄意策略多点攻击

为了贴近实际,在实验过程中,假设5个节点因遭受攻击而失效,失效节点的选取方法为:① 计算Gu、Gc中每个节点的度数;② 选择度数最大的前5个节点,将它们及关联的边从Gu、Gc中删除。

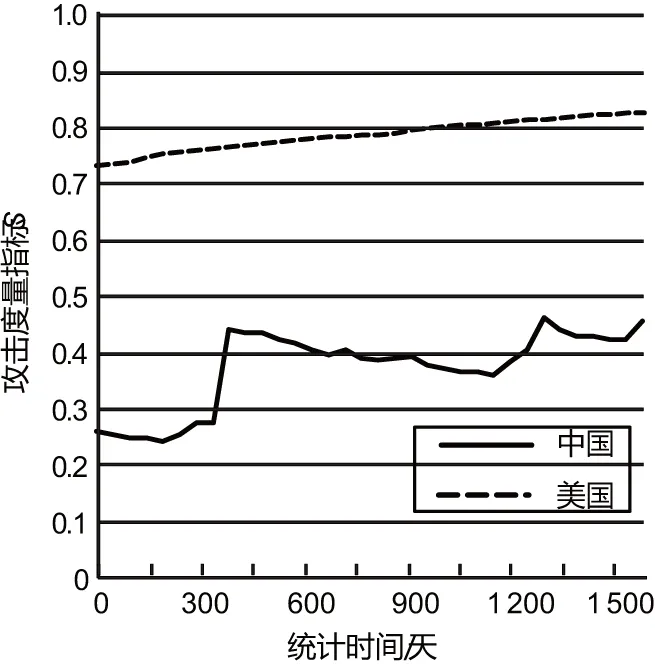

中美两国互联网在蓄意策略多点攻击下的抗毁性如图3所示。

图3 蓄意策略多点攻击

数据统计从2018年1月1日开始,其中横坐标表示统计天数,纵坐标表示攻击发生后,残余最大连通子图的相对大小(S),具体统计过程如式(1)所示。

由图3可知,针对蓄意策略多点攻击,同样是美国互联网的抗毁性更强,在54个月的时间中具体结果如下:① 在美国S的峰值为0.879 4,平均值为0.829 2;② 在中国S的峰值为0.565 7,平均值为0.463 0;③ 二者相比,对于相同的攻击强度,在美国,S的峰值和平均值分别相当于中国互联网的1.55倍和1.80倍,所以就本文使用的拓扑数据而言,针对蓄意策略多点攻击,美国互联网的抗毁性要强于中国互联网。

4 结束语

以残余网络拓扑中最大连通子图的相对大小作为度量指标,本文使用美国ITC项目提供的互联网实时拓扑数据和区域互联网注册中心保存的已分配AS号信息,分析比较了中美两国互联网拓扑结构的抗毁性。研究结果表明,就本文采用的互联网拓扑数据而言,针对随机策略多点攻击,美国互联网的抗毁性能均值为中国互联网的1.15倍,针对蓄意策略多点攻击,美国互联网的抗毁性能均值能够达到中国互联网的1.8倍。

[1] GOVINDAN R,REDDY A.An Analysis of Internet Inter-domain Topology and Route Stability[C]∥In Proceedings of the IEEE INFOCOM Conference,1997:850-857.

[2] LABOVITZ C,MALAN G R,JAHANIAN F.Origins of Internet Routing Instability[C]∥In Proceedings of IEEE INFOCOM Conference,1999:218-226.

[3] LABOVITZ C,MALAN G R,JAHANIAN F.Internet Routing Instability[C]∥In Proceedings of the ACM SIGCOMM Conference,1997:115-126.

[4] 周亮,孙明峰,彭章友,等.美军战术互联网构成及其战术模拟方法研究[J].通信技术,2015,48(11):1 157-1 158.

[5] 汪小帆,李翔,陈关荣.复杂网络理论及其应用[M].北京:清华大学出版社,2005.

[6] 杨珉,张家玥,张达敏.复杂网络拓扑结构的网络模型研究综述[J].通信技术,2014,47(12):1 354-1 357.

[7] 贺筱军,李为民,黄仁全.基于攻击策略的复杂网络拓扑结构优化模型[J].电讯技术,2014,54(9):1 286-1 291.[8] 邓文平,郭敏,胡晓峰,等.互联网AS拓扑的结构与连通性研究[J].计算机工程与科学,2012,34(6):1-4.

[9] BEITOLLAHI H,GEERT Deconinck G.An Overlay Protection Layer Against Denial-of-Service Attacks[C]∥In Proceeding of IEEE International Symposium on Parallel and Distributed Processing,2008:1-8.

[10] KEROMYTIS A D,MISRA V,RUBENSTEIN D.SOS:An Architecture for Mitigating DDos Attacks[J].IEEE Journal on Selected Areas in Communications,2004,22(1):176-188.

[11] 何聚厚.网络拓扑结构伪装模型[J].计算机工程,2008,34(13):139-141.

[12] 蒋国平,宋玉蓉,巩永旺.基于复杂网络结构特征的病毒传播研究综述[J].南京邮电大学学报,2012,32(5):3-4.

[13] 丁琳,谭敏生,肖炜.基于复杂网络理论的Internet 抗毁性研究[J].微计算机信息,2010,26(3):138-139.

[14] 赵海,贾思媛,艾均,等.互联网AS级拓扑中心化度量方法[J].东北大学学报,2012,33(9):1 249-1 251.

[15] 关世杰,赵海.互联网中路由级和IP级拓扑分形特征分析[J].通信学报,2013,34(11):163-167.

[16] 张国清.互联网拓扑结构知识发现及其应用[J].通信学报,2010,31(10):18-22.

[17] 赵智勇.网络防御训练研究[J].计算机安全,2012,12(3):67-68.

[18] 夏爱民,刘栋,张帆.TCP拥塞控制建模分析方法[J].无线电工程,2011,41(8):4-5.

[19] 尹峻松,王晓明,张新强,等.基于谱分析的复杂网络脆弱节点发现算法[J].无线电通信技术,2016,42(5):48-52.

[20] 刘铁林,任重,张晓艳,等.网络实时防护体系设计方案[J].无线电通信技术,2003,29(2):33-34.

[21] 张琨,谈革新,庄克琛.复杂网络抗毁性测度研究综述[J].计算机时代,2010,28(5):4-7.

[22] 陈盼,吴晓锋,李怡.局部信息条件下复杂网络的攻击策略[J].计算机应用研究,2010,27(12):4 622-4 623.

[23] 黄春华.计算机网络防御策略描述语言研究[J].通讯世界,2013,20(11):45-47.

[24] 覃俊,吴泓润.代价下复杂网络攻击策略有效性研究[J].北京理工大学学报,2013,33(1):68-69.

[25] 王会梅.基于扩展网络攻击图的网络攻击策略生成算法[J].电子与信息学报,2011,33(12):3 015-3 021.

Comparison of Survivability of Internet Topology Structures in China and USA

ZHANG Ye,LU Ning-ning

(The54thResearchInstituteofCETC,ShijiazhuangHebei050081,China)

The security situation of Internet is more and more severe.Aiming at this problem,this paper analyzes and compares the survivability of Internet topology structures in China and USA by taking the relative size of maximum connected sub-graph in residual network topology after the attack as metric.Based on the Internet topology data,it is concluded that,under both random strategy and deliberate strategy multi-point attacks,the survivability of Internet topology structure in USA is stronger than that in China.Especially in deliberate strategy multi-point attack,the mean survivability metric of USA Internet is 1.8 times as high as that of China Internet.

survivability;topology structure;autonomous system;deliberate strategy multi-point attack

10.3969/j.issn.1003-3106.2017.07.01

张业,卢宁宁.中美两国互联网拓扑结构的抗毁性比较[J].无线电工程,2017,47(7):1-4.[ZHANG Ye,LU Ningning.Comparison of Survivability of Internet Topology Structures in China and USA[J].Radio Engineering,2017,47(7):1-4.]

2016-12-21

国家部委基金资助项目。

TP391.4

A

1003-3106(2017)07-0001-04

张 业 男,(1984—),工程师。主要研究方向:数字信号处理、计算机网络及信息系统。

卢宁宁 男,(1982—),高级工程师。主要研究方向:计算机信息系统、路由与交换技术。