江苏广电总台播出系统信息安全实践

陆正军 江苏省广播电视总台

江苏广电总台播出系统信息安全实践

陆正军 江苏省广播电视总台

传统媒体的技术系统越来越呈现IT化、网络化,传统媒体自身对信息安全越来越依赖,此外国家和行业监管部门对信息安全也有要求。本文简要介绍了国际和国内信息安全相关标准,并参考广电总局信息安全等级保护相关要求,首先介绍了江苏广电总台播出系统原有信息安全保护措施,然后针对系统中存在的信息安全薄弱点,介绍了在不采购新设备和服务的情况下,自行对江苏广电总台播出系统实施的一些信息安全保护措施。

信息安全 等级保护 播出系统

一、引言

随着社会的发展进步,各类新兴媒体形态层出不穷,融合媒体发展是大势所趋,在此过程中,传统媒体的技术系统也越来越呈现IT化、网络化,传统媒体自身对信息安全越来越依赖。

此外,国家和行业监管部门对信息安全也有要求。国家于2016年11月7日通过了《中华人民共和国网络安全法》,此外还出台了很多信息安全相关标准。广电总局于2014年对《广播电视安全播出管理规定》(国家广电总局62号令)进行修订,在各专业实施细则中修订“信息安全管理”章节。

本文简述了国际和国内信息安全相关标准,并参考广电总局信息安全等级保护相关要求,介绍江苏广电总台播出系统信息安全相关实践。

二、信息安全标准

2.1 国际标准

在信息安全领域,国际上有三个最知名的标准:信息及相关技术控制目标(COBIT)、美国国家标准与技术研究院(NIST)标准、国际标准化组织(ISO)27000系列标准。

COBIT由ISACA(信息系统审计与控制协会)发布。ISACA是一个被广泛认可的独立IT治理组织,其COBIT被众多的IT组织所采用,基于成熟度模型(如能力成熟度模型CMM)来定义和管理过程。COBIT不是关于信息安全的——它是一般的IT标准,但某些安全实践嵌入在其中。

NIST提供了一组“特定出版物”,以协助业界、政府和学术机构提供最佳实践。称为“800系列”的指定安全特定出版物,针对每项技术都介绍得很具体。

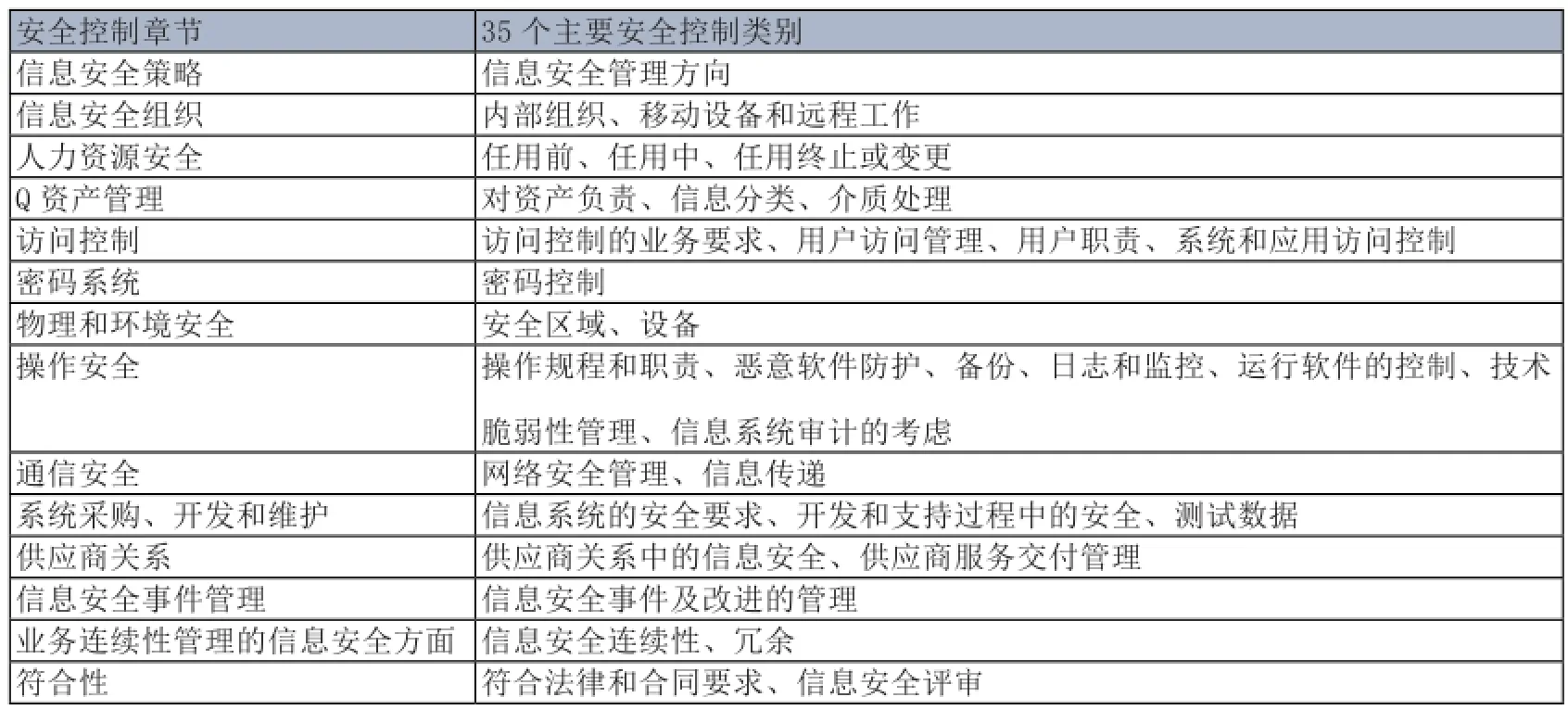

ISO 27000系列的信息安全标准提供了一套框架,结合熟悉的风险控制与评估,遵循典型的法规及信息安全通用最佳实践。其中ISO 27002是一套详细的信息安全控制手册,主要包含14个安全控制措施的章节、35个主要安全类别、135个具体安全控制项。

这三个国际标准各有侧重点,笔者认为ISO 27000系列标准中的ISO 27002对我们实际信息安全工作有很大的参考价值,主要内容如表1所示,详见其标准文档。

表1 ISO 27002中35个主要安全控制类别

2.2 国内标准

国内有很多信息安全相关标准,如GB 17859-1999、GB/T 25058-2010、GB/T 22240-2008、GB/T 22239-2008、GB/T 20271-2006、GB/T 25070-2010、GB/T 28448-2012、GB/T 28449-2012、GB/T 20269-2006、GB/T 20282-2006,其中大多数标准是关于信息系统等级保护的。目前国内各个行业都在推进信息安全等级保护工作,各行业也参照国标出台了行业指导文件,本小节主要介绍广电总局关于信息安全等级保护的相关要求。

广电总局2014年修订的《广播电视安全播出管理规定》,其中《电视中心实施细则》第81条有如下规定“应按照《广播电视相关信息系统安全等级保护定级指南》(GD/J037)的要求,划分播出相关信息系统的安全保护等级。播出相关信息系统应符合《广播电视相关信息系统安全等级保护基本要求》(GD/J038)的相关规定,并按照相应等级要求进行规划、设计、建设、评估和整改。”。

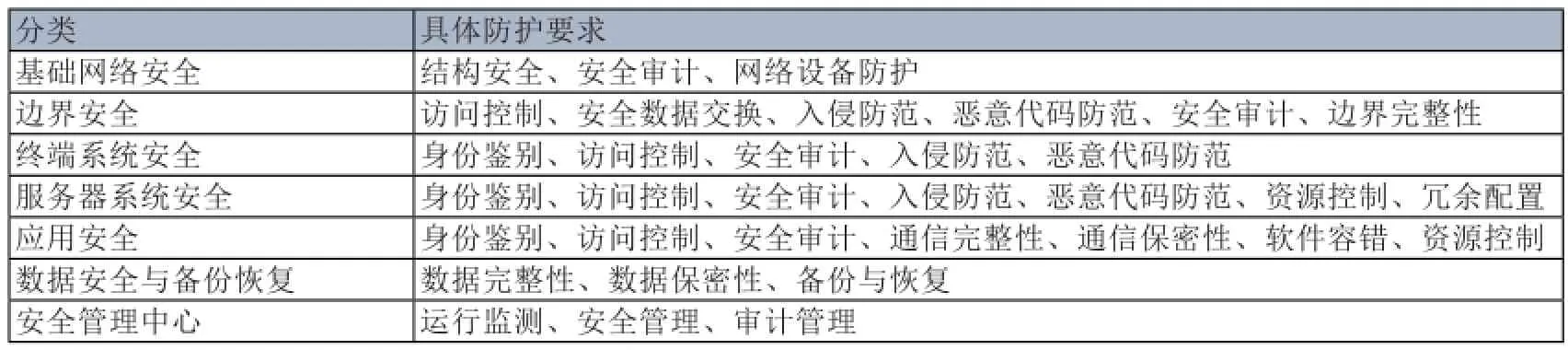

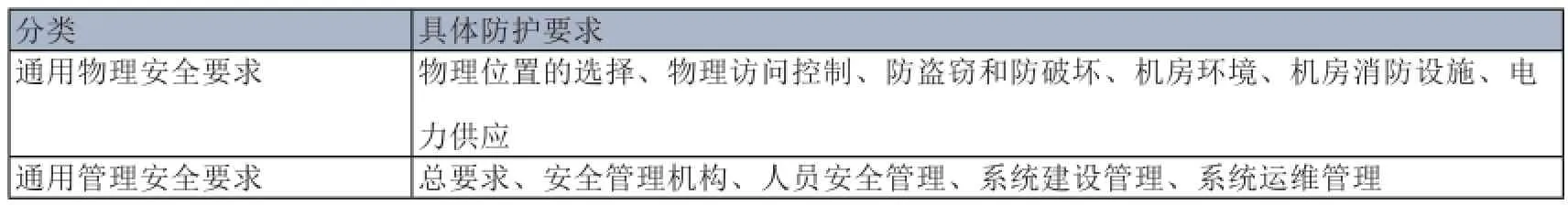

根据GB/J037[2]文件要求,江苏广电总台播出系统属于信息系统三级安全保护等级(省级台播出系统),GB/J038[3]中“第三级防护要求”列出了具体防护要求,如表2所示,此外该文件还有独立于具体等级的“通用物理安全要求”和“通用管理安全要求”,如表3所示。

表2 GD/J038“第三级防护要求”

表3 GD/J038“通用物理安全要求”和“通用管理安全要求”

三、具体实践

本节参照《广播电视相关信息系统安全等级保护基本要求》(GD/J038),介绍江苏广电总台播出系统原有安全措施及本次实施的安全措施。

3.1 系统概况

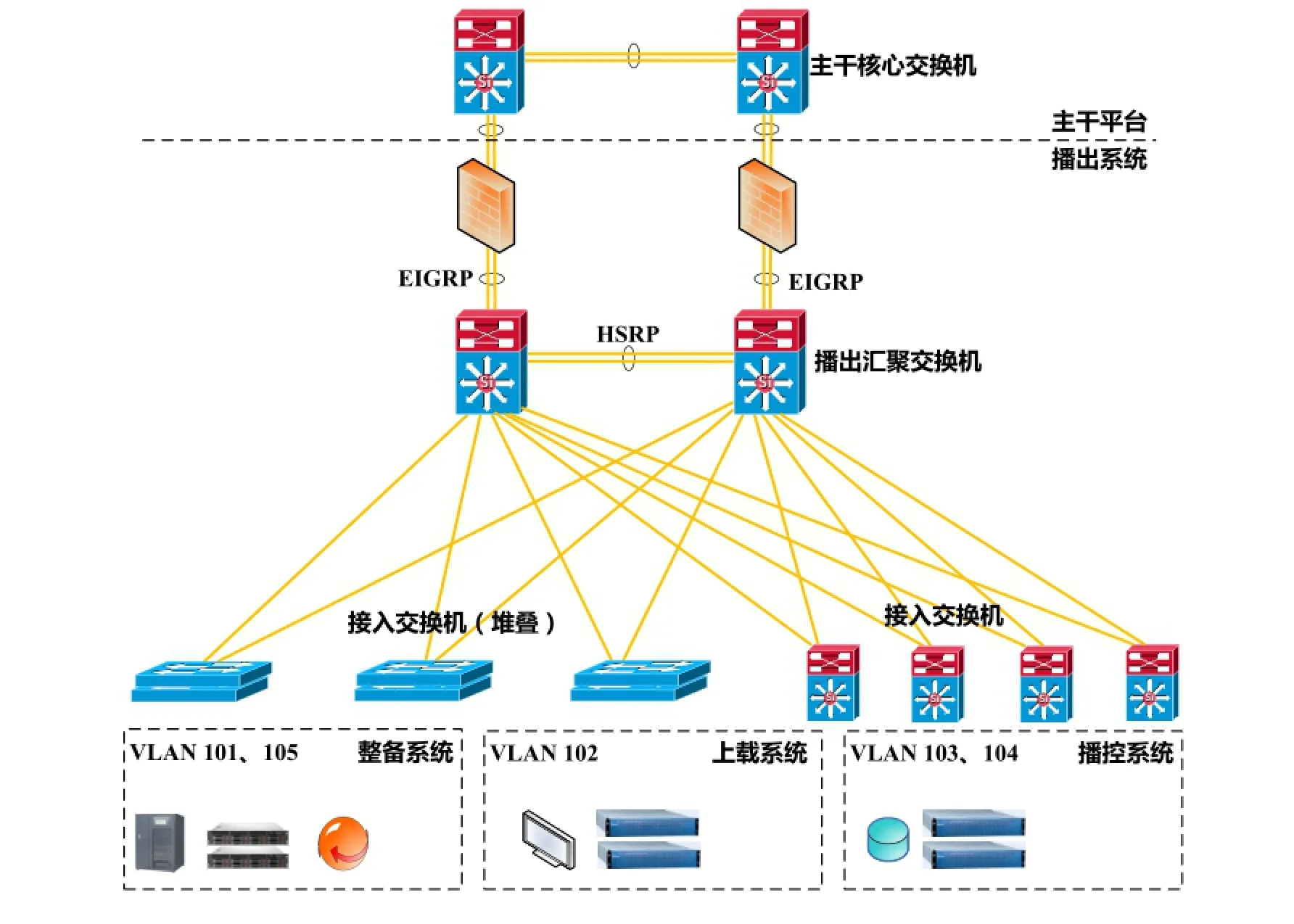

在进行具体工作前,我们对播出系统进行了梳理,包括网络拓扑、业务划分、设备清单等。播出系统网络拓扑如图1所示,为全万兆光纤链路网络,分接入网络跟汇聚网络两层架构。播出系统业务主要分为整备系统、上载系统、播控系统。

图1 江苏广电总台播出系统网络拓扑图

3.2 基础网络安全

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)设备冗余:所有网络设备均有冗余备份,不存在单一溃点;双网卡终端的两个网卡接入不同的接入交换机(堆叠),单网卡终端的主、备设备接入不同的接入交换机;接入交换机上联汇聚交换机采用热备路由器协议(HSRP)实现各VLAN冗余网关地址;汇聚交换机上联主干核心交换机采用EIGRP路由协议实现了冗余备份。

(2)带宽冗余:所有网络链路均为万兆光纤,播出内部为万兆带宽,播出汇聚交换机上联主干平台核心交换机为两根万兆链路绑定,满足了台里高清化送播需求,并留有带宽余量。

(3)安全域划分:播出系统内部根据业务划分为VLAN101~VLAN105五个网段,其中VLAN101和VLAN105为对外交互网段,VLAN102为上载系统网段,VLAN103和VLAN104为播控系统网段,VLAN102~VLAN104不允许对外交互。

本次针对播出系统在基础网络安全方面存在的不足,通过以下几点进行了加强:

(1)原先网络日志分散且无备份,本次自行搭建了一台日志服务器,该日志服务器基于Linux系统中rsyslog软件实现,系统内所有交换机通过logging命令将日志归集至该服务器,所有日志保留90天,日志服务器中所有日志通过Web形式进行分类展示。(2)本次禁用了所有网络设备Telnet登录,启用了SSH安全登录协议。

(3)在网络设备上设置了ACL,限制远程登录终端的IP地址。

3.3 边界安全

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)边界部署访问控制设备:我台播出系统边界配置了2台防火墙,仅允许播出系统VLAN101和VLAN105网段对外交互,但未做进一步细化。

(2)安全数据交换:播出系统对外数据交互,采用台里荔枝云提供的“荔枝快传”功能,“荔枝快传”底层采取infiniband线缆进行物理隔离,所有交互文件必须通过防病毒检测。

本次针对播出系统在边界安全方面存在的不足,通过以下几点进行了加强:

(1)细化防火墙控制策略,所有控制项精确到端口,禁用一切未使用的协议和端口。

(2)本次针对核心机房外所有终端,基于交换机端口进行了MAC地址绑定,防止核心机房外有非法设备接入。

3.4 终端及服务器系统安全

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)所有终端及服务器遵循最小化安装原则,仅安装了必须的组件和应用程序。

(2)所有终端及服务器部署了赛门铁克防病毒软件,每周进行病毒库更新。

(3)流程驱动引擎、数据库、时钟等核心服务器配置了冗余设备,不存在单一溃点。

(4)核心机房内所有设备禁用了USB、光驱等外设。

本次针对播出系统在终端及服务器系统安全方面存在的不足,通过以下几点进行了加强:

(1)原有终端及服务器口令较简单,很多系统使用相同的密码,本次改掉了系统内所有简单密码,新密码要求具备一定的复杂度(长度10位以上,包含大写字母、小写字母、数字),制定了密码使用规范,要求定期修改系统密码。

(2)有些位于核心机房外的终端未禁用USB、光驱等外设,本次进行了统一禁用。

(3)原先系统内所有终端和服务器未开启本地审计策略(Windows中“管理工具”=》“本地安全策略”=》“本地策略”=》“审核策略”,Linux中的auditd或rsyslogd进程),为防止开启本地审计策略影响应用,本次由次要服务器开始,分批开启了本地审计策略。

3.5 应用安全

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)播出系统内所有应用对用户进行了权限划分,为不同的用户分配了最小操作权限,如只有领班岗位用户可以执行素材删除操作。

(2)应用能够记录用户操作日志,如某用户在某个时间点针对某个素材进行了迁移或删除操作等。

本次针对播出系统在应用安全方面存在的不足,通过以下几点进行了加强:

(1)原先应用登录密码较简单,本次修改掉应用所有简单密码,密码使用规范同3.4小节。

(2)编单项目中采购有U-KEY设备,本次将这些U-KEY设备部署到位,实现了编单业务密码+U-KEY双因子认证。

3.6 数据安全与备份恢复

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)播出系统业务流程中包含MD5校验环节,保证了数据传输安全。

(2)播出系统内所有数据库服务器采取NEC集群软件实现了双机热备,能够保证数据库应用本身及数据的热备。

(3)播出系统采取多级存储,播出素材在整备存储、播出缓存、播出服务器中存在三份拷贝,实现了素材的冗余备份。

本次未对数据安全与备份恢复部分进行加强。3.7安全管理中心

总局等保三级要求配备安全管理中心,实现系统运行状况的集中监测,并提供集中管理和集中审计功能,本次通过自行搭建的日志服务器和堡垒机,完成了部分安全管理中心功能。

(1)如3.2小节所述,本次播出系统自行搭建了一台日志服务器,该日志服务器基于Linux系统中rsyslog软件实现,交换机通过logging命令进行日志归集,Linux服务器通过rsyslog进行日志归集(⋆.⋆ @<ip address>:514),Windows服务器通过Datagram SyslogAgent插件进行日志归集,日志服务器采用Web形式将所有日志分类展现。

(2)播出项目中采购有一台网神堡垒机,本次进行了配置,将系统内所有网络设备、重要服务器纳入堡垒机管理,堡垒机为不同的用户分配了不同的权限,审计员可对所有用户操作进行审计。

3.8 物理及管理安全

参考总局等保三级要求,我台播出系统已有如下一些安全保护措施:

(1)设备机房配备精密空调,N+1备份,温湿度有任何异常会进行短信报警。

(2)播出系统配备两路外电,均为专线,另外配备柴油发电机,重点保障期还会协调应急供电车到场保障。

(3)播出机房UPS系统采用单机双总线供电方式,主备播出设备、双电源播出设备分别接入不同的供电回路,任一UPS故障不影响设备正常工作,UPS电池组可持续供电超60分钟。

本次未对物理及管理安全部分进行加强。

四、 后续工作

本次仅在不采购新设备和服务的情况下,自行对江苏广电总台播出系统实施了一些信息安全保护措施,但由于缺少专业设备和考虑现网实施的安全性和复杂度,等保要求中还有很多安全措施未能实施,后续将针对以下几个方面进行再加强:

(1)本次播出系统自行搭建了一台日志服务器,实现了所有网络设备、Window/Linux主机的日志归集及展示,但未对应用日志进行归集,后续考虑跟应用建立接口。

(2)目前播出系统内所有Web应用采取http方式登录,后续会跟厂商探讨利用openssl实现我们Web应用自签名证书的可行性,如果可行,管理终端浏览器仅需将该证书设为“受信任”,即可完成Web应用向https的迁移。

(3)播出系统边界未部署IPS与IDS等入侵防范设备,后续系统改造过程中,将会将这些安全设备纳入考虑。

(4) 目前播出系统内所有服务器均未更新系统补丁,主要是考虑安全性和兼容性问题,后续可以尝试在非核心服务器上更新系统补丁。

(5)本次仅对编单应用实施了双因子认证,后续可采购U-KEY等设备,对播出系统内其他应用实施双因子认证。

(6)播出系统未根据安全策略控制用户对资源的访问(控制颗粒度为文件、数据库表级),这点在现网实施有一定的困难,后续项目在设计之初就要考虑这方面的安全策略。

五、总结

本文简要介绍了国际和国内信息安全相关标准,并参考总局等保相关要求,在不采购新设备和服务的情况下,自行对江苏广电总台播出系统实施的一些信息安全保护措施。本文仅实施了部分安全措施,还有一些方面未达到等保要求,有待进一步探索实践。

[1] ISO/IEC 27002:2013,https://www.iso.org/ standard/54533.html.

[2] GD/J 037—2011《广播电视相关信息系统安全等级保护定级指南》。

[3] GD/J 038—2011《广播电视相关信息系统安全等级保护基本要求》。