抵御欺骗攻击的DV-Hop安全定位算法*

邹 柯,姚英彪(杭州电子科技大学通信工程学院,杭州 310018)

抵御欺骗攻击的DV-Hop安全定位算法*

邹 柯,姚英彪*

(杭州电子科技大学通信工程学院,杭州 310018)

针对无线传感器网络中距离无关的定位技术,提出了DV-Hop定位中普通节点被俘获的欺骗攻击模型,分析了这种欺骗攻击模型对DV-Hop定位过程的影响,进而提出了一种抵御欺骗攻击的DV-Hop安全定位算法。首先,在普通节点端提出了基于发送-转发信息一致性的检测机制来检测恶意节点;其次,在汇聚节点端提出了基于消息转发链举证的检测机制来确定恶意节点;最后,当汇聚节点检测出存在恶意节点进行篡改攻击后,汇聚节点通报全网弃用恶意节点转发的数据分组并重启定位。仿真结果表明,本文提出的安全定位算法可以有效滤除恶意节点,且安全定位算法的定位性能与无攻击下的DV-Hop定位性能基本相当,可以有效解决欺骗攻击对DV-Hop定位过程造成的影响。

无线传感器网络;欺骗攻击;安全定位;DV-Hop定位

无线传感器网络(WSN)在军事、工农业控制、环境监测等相关领域有着广阔的应用前景。在大多数应用中,WSN监测的事件与节点的物理位置信息息息相关,没有位置信息的监测数据是毫无意义的。因此,节点定位技术[1-2]作为WSN的应用基础,贯穿了整个WSN技术的研究和发展。WSN节点定位大致可以分为两类:基于测距和无需测距[3-5]。基于测距的定位方法中,未知节点采用特定的测距设备测量其与信标节点之间的距离信息或角度信息进行定位;相对于基于测距的定位算法,无需测距算法不依赖于任何测距设备,仅仅利用节点之间的连通信息进行定位,虽然其定位精度一般低于基于测距的定位算法,但其能耗和成本更优。

然而,由于WSN经常部署在无人值守的环境中,攻击节点能够很轻易地入侵到网络中,破坏网络的正常功能。同时,无线通信过程的开放特性决定了攻击节点能够监听网络中数据分组或者伪造数据分组并广播到网络中。因此,安全问题已经成为WSN研究过程中的一个重大挑战[6-7]。WSN 中典型的攻击类型包括欺骗攻击(Spoofing Attack)、虫洞攻击(Wormhole Attack)[8]、女巫攻击(Sybil Attack)[9]等几种。其中欺骗攻击是一种比较复杂的攻击方式,攻击者需要捕获网络中的节点,获取网络中节点间进行通信的密钥,进而伪装成网络内部的节点从内部发动攻击。恶意节点一般通过改变节点定位过程中需要的一些定位参数完成攻击的任务,根据所修改的参数不同又可以将欺骗攻击细分为篡改攻击(Distort/Tamper Attack);伪造功率攻击(Forge Attack);重放、延时攻击(Replay/Delay Attack)等。目前,WSN 安全定位技术研究主要集中在抵御欺骗攻击和虫洞攻击两类攻击方面,衍生出的安全定位算法一般分为检测攻击类算法和容忍攻击类算法[10-12]。

作为一种经典的无需测距定位算法,DV-Hop算法[13-15]在WSN 节点定位中已得到广泛应用和深入研究。为提高易受攻击的 DV-Hop算法的安全性,本文首先分析欺骗攻击对DV-Hop定位过程的影响,提出一种抵御欺骗攻击的安全定位方法,并通过仿真验证了所提出的安全定位方法的有效性。

1 相关工作

目前虽然在抵御欺骗攻击的安全定位技术方面已开展了一定研究,但提出的相关算法较为有限。文献[16]针对基于测距算法中,普通传感器被俘获虚报测距距离的欺骗攻击模型,提出了一种基于随机数验证的安全定位算法SLA。SLA算法中,信标节点分别采用不同功率的信号发送不同随机数,网络中不同位置传感器节点都能获得一个独特的随机数集并上报给基站;基站可以将这些随机数集映射到一个由各通信边界相互交叉而划分出的子区域,从而确定未知节点的位置。Srinivasan等人针对网络中某些信标节点被俘获,成为恶意信标节点,广播错误位置信息的欺骗攻击模型,提出了一种基于分布式声誉机制的信标节点信任模型DRBTS[17]。算法利用每个检查点(信标节点)监听邻居信标节点的情况,并根据每次观察结果更新监督对象的声誉值,同时未知节点通过学习机制收集邻居信标节点的声誉信息,再根据这些信息采用信任分级和集体投票方法选出可信任的信标节点,这套系统在一定程度上降低了恶意信标节点对定位系统的影响。文献[18]针对网络中存在欺骗信标节点的情况,其中欺骗信标节点指广播错误位置信息或影响普通节点测距结果的信标节点,从数学的角度证明了要确保二维定位算法有一个固定的误差届限,其充要条件是待定位节点周围的恶意信标节点数量小于等于(n-3)/2,其中n为信标节点数量。同时该文也指出,安全定位方法主要有两类:①检测欺骗节点,并在定位过程中消除其影响;②鲁棒性的定位机制,容忍恶意节点存在。

上述研究中,DRBTS算法和文献[18]的欺骗攻击模型都假设信标节点为恶意节点,恶意信标通过伪造虚假定位信息,让未知节点定位出现严重偏差。事实上,在某些场合,俘获信标节点的难度是比较大的,例如某些重要的信标节点会有专门人员值守。相对来说俘获普通传感器节点比较容易实现,并且普通节点为恶意节点的情况对网络定位造成的破坏性同样很大。SLA算法是针对恶意节点为普通传感器节点的安全定位算法,但是该算法是基于测距的定位,需要配备特殊的硬件来完成测距和检测。我们在查阅大量相关文献的基础上,发现目前不存在针对无需测距定位算法中普通传感器节点被俘获进行欺骗攻击的安全定位算法。所以本文针对典型的无需测距算法DV-Hop定位过程中,普通节点被俘获进行欺骗攻击,提出了一种抵御欺骗攻击的安全定位方法。本文主要的贡献如下:①建立了在DV-Hop定位中普通节点被俘获的欺骗攻击模型,并且详细分析了篡改跳数信息,篡改坐标信息和谎报这3种攻击对DV-Hop定位的影响。②在普通节点端提出基于发送-转发信息一致性的检测机制来检测恶意节点。该机制通过修改DV-Hop信息广播协议,在转发的数据分组中加入转发节点身份识别号(ID),节点只针对自身转发的数据分组进行检测。③为了准确区分恶意节点谎报信息和真正的良性节点汇报的信息,我们在汇聚节点端提出基于消息转发链举证的检测机制来确定恶意节点,通过对比汇报节点及其消息转发链上前后两个节点保存的数据分组来判断节点是否在谎报。

仿真表明,我们提出的安全定位算法能够滤除恶意节点,且安全定位算法的定位性能与无攻击下的DV-Hop的定位性能基本相当,可以有效解决普通节点的欺骗攻击对DV-Hop定位过程造成的影响。

2 问题描述

2.1 网络模型

在WSN中有4种节点:信标节点、普通节点(良性节点)、恶意节点和汇聚(Sink)节点。信标节点是位置信息已知的节点(通过GPS设备或提前部署获得),可以为网络中其他节点提供定位服务,也可以执行检测任务;普通节点是位置未知的节点,在网络中执行特定的检测任务,同时可以在信标节点的帮助下进行自身定位;恶意节点是攻击者在捕获到网络中的普通节点后,通过技术手段获取网络中通信密钥和认证,然后伪装成正常节点进行攻击破坏的节点;Sink节点负责集中处理节点汇报的异常信息,滤除恶意节点,重启定位。

本文的安全定位算法所作假设如下:①信标节点为人为提前部署并有人值守,所以攻击者无法捕获信标节点实施攻击行为;②恶意节点不篡改节点的ID信息[16-18],当网络中有多个恶意节点时,它们之间不共谋;③网络中所有节点通信半径均相同,且假设任意两节点在通信范围内进行数据分组交换不存在丢失情况[8,18]。

2.2 DV-Hop定位过程介绍

DV-Hop定位主要包括3个阶段:①信标节点通过距离矢量路由广播自身信息,网络中所有节点保存到信标节点跳数最小的数据分组作为定位参考信息,并和邻居节点交换信息。②信标节点接收到来自其他所有信标节点的信息后,估算平均每跳距离。然后每个信标节点广播自身的平均每跳距离,未知节点只保存第1个接收到的平均每跳距离,以此保证节点接收到的平均每跳距离是最近的一个信标节点发送来的。③当未知节点得到3个及以上不同信标节点的距离后,运用三边测量法或似然法估算自身位置。

信标节点信息传播的数据分组格式如图1所示,其中ID用来标志信标节点身份;x和y分别为信标节点的二维坐标;hopsize表示跳数信息,该字段初始为0,它记录数据分组在转发过程中所经历的跳数,由转发节点修改。

图1 DV-Hop中信标节点信息传播的数据分组格式

2.3 欺骗攻击模型

本文主要研究欺骗攻击对典型的无需测距算法DV-Hop算法的影响。本文假设恶意节点必定会进行篡改跳数信息、篡改坐标信息和谎报这3种欺骗攻击中的一种。

2.3.1 篡改跳数信息模型

图2中,黑色圆圈表示信标节点,白色圆圈表示普通节点,黑色三角形表示恶意节点。图2(a)中信标节点A到恶意节点F的实际跳数应该是5,若恶意节点F将接收到的数据分组中跳数信息篡改成了1,然后将此信息广播给邻居节点,由于未知节点总是保留距离信标节点跳数最小的信息作为定位参考信息,所以当恶意节点F将跳数信息篡改成小于正常跳数时,其邻居节点都将会保留节点F广播的信息,随后继续广播,最终将会有很大一部分节点的跳数信息发生巨大偏差而导致巨大的定位误差。此外,当恶意节点将跳数信息篡改成大于正常跳数时也会造成一定的误差,如图2(b)所示,信标节点A到节点C的正常跳数应为2,但是当恶意节点B将跳数篡改成远远比2大时,节点C将会选择其余的路径比如由节点E广播来的跳数为3的信息作为自己的定位参考信息,这样对最终的定位结果也会造成一定程度的影响。

图2 篡改跳数信息模型

图3 篡改坐标信息模型

2.3.2 篡改坐标信息模型

如图3所示,A为信标节点,B为恶意节点,信标节点A广播带有自身信息的数据分组给恶意节点B,恶意节点B可能篡改数据分组里信标节点的坐标信息,如图3中A′(x′,y′),然后将篡改后的数据分组广播出去,节点B的邻居节点接收了篡改后的信息并且将错误信息继续广播给下个邻居节点,这样一来受到影响的节点将会有很多,这些节点采用错误参考信息进行定位就会导致定位结果的巨大偏差。然而相对于跳数信息的篡改,篡改坐标信息所能影响到的节点并没有那么多,这是因为根据DV-Hop定位机制,节点总是会保存到信标节点跳数较小的数据分组,只要恶意节点不在此节点到信标节点的最短路径上,那么后续节点都会抛弃此篡改信息。

2.3.3 恶意节点谎报模型

恶意节点除了会篡改数据分组信息,还可能进行谎报。我们考虑有两种谎报模型,(1)恶意节点谎报良性节点为异常节点;(2)恶意节点对其他篡改信息的恶意节点不汇报。对于第1种谎报模型,由于本文设计的检测算法是当每个节点广播消息后,由这条消息的来源节点检测此消息是否异常,一旦检测出异常,节点会向Sink节点汇报异常信息,由Sink节点来标记恶意节点,然后重启定位。当恶意节点不进行第1和第2种攻击时,此恶意节点不会暴露,此时若恶意节点故意谎报其邻居节点为异常节点,Sink节点在不分辨信息真伪的情况下,会将良性节点当做恶意节点来处理。这样一来网络可能会经过多次重启定位,网络节点的能量会有巨大损耗。对于第2种谎报模型,网络中存在多个恶意节点,当有恶意节点检测出另一个恶意节点在篡改信息时,采取不汇报的行为,此时这两个恶意节点的行为本质上已经构成共谋。在这种情况下,Sink节点无法检测出这2个恶意节点,网络仍然会受到恶意节点篡改信息的影响。

图5 基于发送-转发信息一致性检测算法的伪代码

3 安全定位算法

3.1 基于发送-转发信息一致性的检测原理

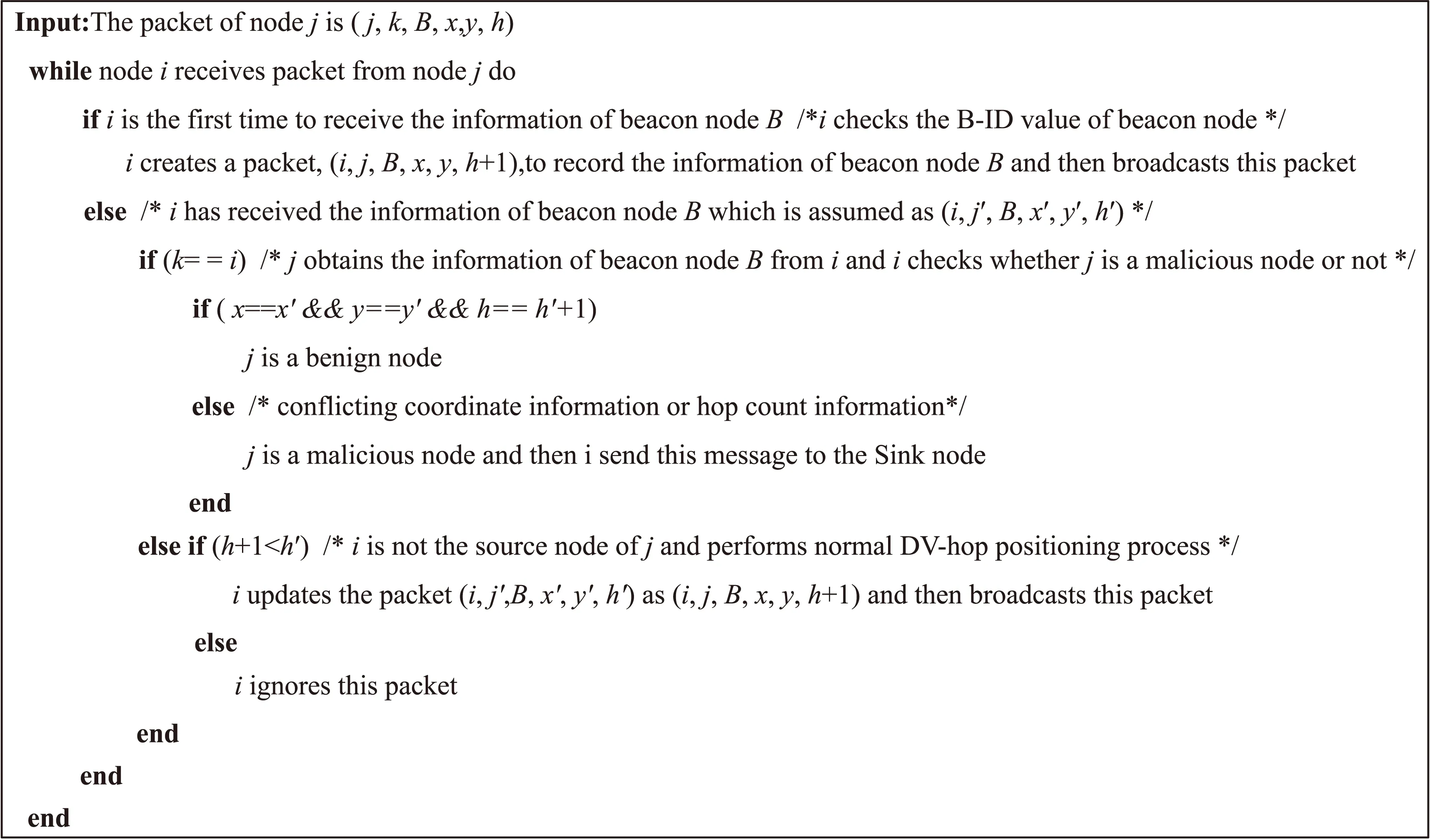

为了解决DV-Hop定位过程存在恶意节点篡改转发数据分组信息的问题,我们提出基于发送-转发信息一致性的方法来检测异常节点,即每个节点广播消息后,由这条消息的来源节点检测此消息是否被篡改过;一旦发现异常,就可以检测出恶意节点。随后检测节点将异常信息汇报到Sink节点,由Sink节点集中处理。为此,我们修改了DV-Hop信息广播协议,在数据分组中加入消息来源节点的ID信息和发送节点的ID信息。数据分组的格式如图4所示,其中T-ID表示发送节点,即节点自身的ID值;R-ID表示转发节点,即消息来源节点的ID值;B-ID表示信标节点的ID值;x和y分别表示信标节点横纵坐标;hopsize表示距信标节点的最小跳数值。在图4中,T-ID节点广播的信息由R-ID节点进行检测。

图4 节点转发的数据分组格式

基于发送-转发信息一致性检测算法的伪代码如图5所示,它描述了当节点接收到邻居节点发送过来的信息时的处理过程。当节点接收到信息时,首先查看数据分组中信标节点ID字段,若是第1次接收到关于此信标节点的信息,则将转发节点ID和自身ID值记录进数据分组,随后广播出去;若之前已经接收过此信标节点的信息,则查看数据分组中转发节点ID字段有无自身ID信息,记录有自身ID信息表明此信息是由自身转发的,那么节点就对此信息进行检测,通过对比数据分组中坐标信息是否一致,跳数信息是否满足递增关系来判断节点是良性还是恶意;否则,转发节点ID字段不是自身ID信息,则比较跳数信息,保留到信标节点跳数较小的数据分组。

3.2 基于消息转发链举证的检测机制

本文中恶意节点谎报有两种模型,分别是恶意节点谎报良性节点为异常节点和恶意节点对其他篡改信息的恶意节点不汇报。我们针对第1种谎报模型,即恶意节点谎报良性节点为异常节点,提出了基于消息转发链举证的检测机制来确定恶意节点。消息转发链模型如图6所示,其中黑色圆圈表示信标节点,白色圆圈表示普通节点。信标节点A的定位参考信息按照图4的数据分组格式在普通节点间进行转发,节点m保存信标节点A的信息后广播出去,节点i接收并保存了节点m转发的信息,同样节点j保存了节点i转发的信息,节点k保存了节点j转发的信息。这样节点m,i,j,k就形成了一条消息转发链,在这条链上,节点m负责对节点i进行检测,节点i负责对节点j检测,节点j负责对节点k检测。当然,对节点m进行检测是由上一个转发节点执行的,这条消息转发链的源头就是信标节点A。

图6 消息转发链模型

当Sink节点接收到恶意节点警告信息后,根据本文的假设和图5所示的算法,可以得出网络中必定有恶意节点存在。此时可以分为两种情况:(1)良性节点汇报篡改信息的恶意节点;(2)恶意节点谎报良性节点为恶意节点。这两种情况对网络定位的危害不同,所以必须加以区分。因此,一旦Sink节点接收到警告信息后,Sink节点则要求汇报节点及其消息转发链上的前后两个节点分别将自身保存的数据分组上报,最后Sink节点根据图7所示的算法来判断到底谁是恶意节点,并做出相应的处理。

以图6为例,假设Sink节点收到j汇报k是恶意节点,Sink节点能够按图7这样识别恶意节点的依据是节点i是良性节点。节点i良性是由转发给节点i信息的m节点证明的,因为Sink节点并没有收到节点m汇报节点i是异常节点的警报,而证明节点m是良性节点的是上一个转发节点,如此依次在消息转发链上举证,可以一直追踪到信标节点A,而本文第1条假设就是信标节点一定是良性节点。另外,从图7中可以看到,对恶意节点谎报和恶意节点纂改数据的处理方式不一样,如果是谎报,恶意节点实质上未对DV-Hop定位产生影响,因而可以直接忽略其谎报信息;但是,如果是纂改数据,其已经对DV-Hop定位产生影响,所以必须通报全网弃用标记为恶意的节点转发来的数据分组,然后重启定位。

图7 汇聚节点识别恶意节点的算法

对于第2种谎报模型,恶意节点对其他篡改信息的恶意节点不汇报的情况,采用基于消息转发链举证的检测机制是无效的。例如图6中假设节点j和节点k都是恶意节点,恶意节点k篡改了j广播的信息,而负责检测节点k的是恶意节点j,节点j检测出来后,但是故意不汇报节点k,此时Sink节点不会接收到关于节点k的异常警报,那么节点k就不可能被检测出来。此时这两个节点实质上相当于进行了合谋。幸运的是,发生这种情况的概率很低,这是因为:首先要求两个恶意节点是邻居节点;其次,后面一个恶意节点正好采用了前面一个恶意节点广播的信息,并且进行了篡改;最后,前面负责检测的恶意节点没有汇报此异常。同时满足上面3个条件,恶意节点才不会被检测出来。虽然可能性很小,但是确实存在这种情况,目前我们的算法还无法解决这个问题,这也是我们今后工作的一个方向。

3.3 DV-Hop安全定位算法流程

本文安全定位算法的流程如下:

Step 1 信标节点广播包含自身ID信息,坐标信息和初始化跳数信息的数据分组。

Step 2 节点接收到来自邻居节点的数据分组时,按图5所示算法进行数据处理。

Step 3 当每个信标节点都接收到其余n-1个信标节点的信息时,或者达到某个时间后,标志广播结束。

Step 4 若Sink节点接收到警报信息,按图7所示算法进行处理,如果检测出有恶意节点纂改数据分组信息,就在全网广播恶意节点ID,并重启定位(重复Step 1~Step 3),直到Sink节点未检测出有恶意节点纂改数据分组信息。

Step 5 信标节点估算平均每跳距离,然后每个信标节点广播自身的平均每跳距离,未知节点保存最近信标节点的平均每跳距离。

Step 6 当未知节点得到3个及以上不同信标节点的距离后,运用三边测量法或似然法估算自身位置。

与原始DV-Hop算法相比,DV-Hop安全定位算法区别在于Step 2、Step 4和广播的数据分组格式。在 Step 2中,节点接收到邻居节点信息时,并不像原始DV-Hop一样,简单地保存到信标节点跳数最小的数据分组,而是按照图5所示的基于发送-转发信息一致性的检测算法执行一个检测过程。Step4是原始DV-Hop算法没有的,这是本文为处理节点检测出来的异常信息而引入的,目的在于消除恶意节点对网络定位的影响。此外,通过图1和图4的对比也可以看到,DV-Hop安全定位算法广播的数据分组格式也与原始DV-Hop算法不同。

4 仿真结果与性能分析

本节中,我们通过仿真来分析欺骗攻击对DV-Hop定位过程的影响,由于对谎报攻击模型,我们的检测机制总能检测出来,并且谎报攻击对定位影响不大,所以我们主要从恶意节点篡改攻击,恶意节点在网络中的位置以及恶意节点数量3个方面研究欺骗攻击对DV-Hop定位的影响,同时验证安全定位算法的有效性。

4.1 仿真环境

仿真过程中默认的参数配置如下:传感器网络节点随机均匀分布在100 m×100 m的正方形区域,4个信标节点布置在4个角落上,坐标分别为(0,0),(0,100),(100,0),(100,100)。所有节点通信半径相同,网络中恶意节点对坐标数据篡改随机产生,对跳数篡改总是小于接收到的数据分组中跳数。考虑到跳数和坐标信息的篡改具有很大的随机性,文中所有数据都是100次仿真试验的平均值。本文使用的性能指标为网络的归一化平均定位误差,定义为:

(1)式中:为节点i的真实位置,为节点i的定位位置,m为未知节点个数,r为节点通信半径,仿真中取为22m。

4.2 安全定位算法性能分析

4.2.1 恶意节点篡改攻击的DV-Hop安全定位分析

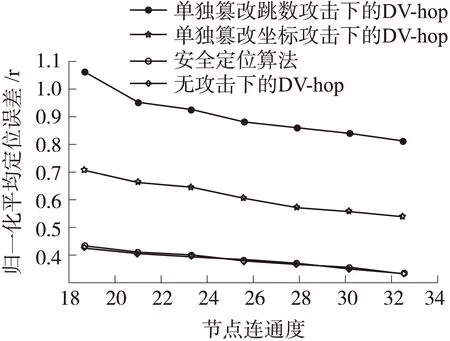

我们考虑到当恶意节点篡改定位参考信息时,单独篡改跳数信息和单独篡改坐标信息对DV-Hop定位的影响是不同的,所以我们分别研究了这两种情况对DV-Hop定位的影响。图8显示了单独篡改跳数信息,单独篡改坐标信息,安全定位算法和无攻击下DV-Hop的归一化平均定位误差与节点连通度的关系,其中节点连通度定义为网络中节点的一跳邻居节点的平均个数,节点连通度从18变化到34,网络中只有一个恶意节点随机分布在正方形区域内。

图8 单独篡改跳数,篡改坐标攻击,安全定位算法以及无攻击下的DV-Hop定位性能比较

从图8中我们可以看到:①4种情况下的DV-Hop定位误差随着节点连通度的增加而减小;②单独篡改跳数信息和单独篡改坐标信息攻击下的DV-Hop定位误差远远大于无攻击下的DV-Hop定位误差;即使只有一个恶意节点,单独篡改跳数信息和单独篡改坐标信息的DV-Hop定位误差相对于无攻击下的DV-Hop分别提高了138.68%和61.35%,说明恶意节点篡改信息对DV-Hop定位的影响是巨大的;③单独篡改跳数信息时DV-Hop的定位误差要大于单独篡改坐标信息时的误差,这说明篡改跳数信息对DV-Hop定位造成的影响更为严重;④安全定位算法定位精度几乎和无攻击下的DV-Hop定位精度相同,事实上,安全定位算法的定位误差相对于无攻击下的DV-Hop定位误差仅提高0.79%,相差很小,这说明我们的安全定位算法有效的消除了恶意节点篡改信息对DV-Hop造成的影响。

4.2.2 恶意节点在网络中不同位置的DV-Hop安全定位分析

恶意节点在网络中的位置对DV-Hop定位的影响程度也不同,我们考虑恶意节点分别在距某个信标节点较近的位置和网络正中间的位置这两种情况。当恶意节点距某个信标节点较近,而距其他3个信标节点较远时,恶意节点对该信标节点信息的篡改会影响到网络中大部分正常节点,而对其他3个信标节点信息的篡改影响到的节点是极少的。当恶意节点在网络中间时,对4个信标节点信息的篡改都会影响到网络中一部分正常节点。接下来我们通过具体的仿真实验来说明这两种情况下恶意节点对DV-Hop定位的影响,同时验证安全定位算法的有效性。

如图9所示,描述了恶意节点分别在网络中间和在靠近信标节点位置时,DV-Hop定位误差与节点连通度的关系,网络中恶意节点只有一个,其中恶意节点只进行篡改跳数信息的攻击。从图9中可以看出,恶意节点在网络中间时,DV-Hop的定位误差明显比恶意节点在角落时大,其中恶意节点在中间时DV-Hop平均定位误差为0.9871r,恶意节点在角落时DV-Hop平均定位误差为0.6706r,恶意节点在中间的DV-Hop平均定位误差相对于恶意节点在角落时提高了47.20%,说明恶意节点在网络中间时,对4个信标节点信息的篡改,能够影响到的正常节点更多,造成的破坏也更为严重。同时,我们可以看到安全定位算法有效的检测出了恶意节点,消除了恶意节点篡改信息对DV-Hop的影响。此外,我们也研究了恶意节点篡改坐标信息时的情况,得出的结论和篡改跳数信息时相似。

图9 恶意节点在网络中不同位置对DV-Hop定位的影响

4.2.3 不同恶意节点数量下的DV-Hop安全定位分析

网络中恶意节点数量对DV-Hop定位也具有很大的影响,图10描述的是恶意节点数量与DV-Hop定位误差之间的关系。仿真中,未知节点190个,恶意节点随机分布在网络中并且个数从1到7变化,所有恶意节点都只单独篡改跳数信息。从图10中我们可以看到:①随着恶意节点数量的增加,DV-Hop的定位误差急剧增长;②安全定位算法的定位误差与无攻击下的DV-Hop定位误差相差不大,说明当网络中存在多个恶意节点时,我们的安全定位算法依然能够发挥有效作用。实际上,安全定位算法的平均定位误差相对于无攻击下DV-Hop提高了3.07%。安全定位算法的误差上升的主要原因是网络中恶意节点剔除影响了原网络节点的分布,从而造成有一些节点误差偏大。事实上,当网络节点的密度较大时,这种影响也将变得很小。此外,当网络中恶意节点数量不断增加时,出现第2种谎报模型的几率也会增加,而一旦出现这种情况,我们的安全定位算法将会失效。

图10 不同恶意节点数量下DV-Hop安全定位性能

4.3 本文算法与相似文献的对比

在这一节我们将会把本文提出的安全定位算法和文献[16]中的SLA算法进行对比。选择文献[16]的原因在于:①本文提出的算法和SLA算法都能解决普通节点进行欺骗攻击的模型;②两者都是集中式算法。我们主要从检测效率和定位性能两方面对两个算法进行定性分析。在检测效率方面:我们提出的安全定位算法有效地解决了本提出的3种欺骗攻击模型,且在恶意节点不共谋的情况下,检测概率达到100%,但是SLA算法只有在恶意节点进行虚报较短距离时有很好的检测效果,对于虚增距离的情况还是无法解决。在定位性能方面:SLA算法由于无法解决虚增距离的攻击,所以总体而言定位精度比较差,而本文提出的全定位算法的定位性能和无攻击下的DV-Hop算法相差无几。所以,综合来说本文提出的安全定位算法无论是检测效率还是定位性能都要优于文献[16]中的SLA算法。

5 结束语

本文针对无线传感器网络中距离无关的定位技术,提出了DV-Hop定位中普通节点被俘获的欺骗攻击模型,分析了这种欺骗攻击模型对DV-Hop定位过程的影响,说明了DV-Hop定位过程安全的重要性。接着本文提出了一种抵御欺骗攻击的安全定位算法,在普通节点端提出基于发送-转发信息一致性的检测方法来检测恶意节点,在Sink节点端提出基于消息转发链举证的检测机制来确定恶意节点。仿真结果验证了所提出的安全定位方法能有效的滤除恶意节点,降低欺骗攻击对DV-Hop定位的影响,实现安全定位。当然本文所提出的安全定位方法仍然有缺点,比如,本文算法需要重启定位来消除恶意节点对DV-Hop定位的影响,这对传感器节点的能耗是一个较大的挑战;本文算法对第2种谎报模型是无效的,然而它确实存在。因此,本文未来工作可以研究如何设计出一套无需重启定位的简单有效的安全定位机制以及如何解决恶意节点的共谋攻击等问题。

[1] 姚英彪,陈仙云. 基于节点前进跳距期望的WSNs分布式定位求精算法[J]. 传感技术学报,2014,27(8):1130-1137.

[2] Yao Yingbiao,Jiang Nanlan. Distributed Wireless Sensor Network Localization Based on Weighted Search[J]. Computer Networks,2015,86(5):57-75.

[3] Mort Naraghi-Pour,Gustavo Chacon Rojas. A Novel Algorithm for Distributed Localization in Wireless Sensor Networks[J]. ACM Transactions on Sensor Networks,2014,11(1):1-25.

[4] 王千,金光,钮俊. 一种基于RSSI的混合定位算法[J]. 传感技术学报,2015,28(12):1823-1829.

[5] Yao Yingbiao,Han Qi,Xu Xiaorong,et al. A RSSI-Based Distributed Weighted Search Localization Algorithm for WSNs[J]. International Journal of Distributed Sensor Networks,2015,Article ID 293403,11 pages.

[6] 叶阿勇,马建峰,裴庆祺,等. 无线传感器网络节点安全研究进展[J]. 通信学报,2009,30(10):74-84.

[7] Suo Hui,Wan Jiafu,Huang Lian,et al. Issues and Challenges of Wireless Sensor Networks Localization in Emerging Applications[C]//2012 International Conference on Computer Science and Electronics Engineering,2012:447-451.

[8] Wu Junfeng,Chen Honglong,Lou Wei,et al. Label-Based DV-Hop Localization Against Wormhole Attacks in Wireless Sensor Networks[C]//2010 IEEE Fifth International Conference on Networking,Architecture and Storage(NAS),2010:79-88.

[9] Ren X,Yang W. Method of Detecting the Sybil Attack Based On Ranging in Wireless Sensor Network[C]//5th International Conference on Wireless Communications,Networking and Mobile Computing,IEEE Computer Society,2009.

[10] 陈宜,蒋朝惠,郭春. 一种抗独立攻击的WSN三维安全定位算法[J]. 传感技术学报,2015,28(11):1702-1707.

[11] Amal Abdelkarim,Abderrahim Benslimane,Issam Mabrouki,et al. SecAT-Dist:A Novel Secure AT-Dist Localization Scheme for Wireless Sensor Networks[C]//Vehicular Technology Conference(VTC Fall),2012:1-5.

[12] Manish M Patel,Akshai Aggarwal. Security Attacks in Wireless Sensor Networks:A Survey[C]//Intelligent Systems and Signal Processing(ISSP),2013:329-333.

[13] 向满天,王胜,杨友华. 基于阈值机制与距离校正的WSN改进DV-Hop定位算法[J]. 传感技术学报,2016,29(6):920-926.

[14] 赵雁航,钱志鸿,尚小航,等. 基于跳数修正粒子群优化的WSN定位算法[J]. 通信学报,2013,34(9):105-114.

[15] Li Mudong,Xiong Wei,Guo Long. Improvement of DV-Hop Localization Based on Artificial Bee Colony Algorithm[J]. Computer Science,2013,40(1):33-36.

[16] Anjum F,Pandey S,Agrawal P. Secure Localization in Sensor Networks Using Transmission Range Variation[C]//IEEE International Conference on Mobile Adhoc and Sensor Systems Conference,2005:195-203.

[17] Avinash Srinivasan,Joshua Teitelbaum,Jie Wu. DRBTS:Distributed Reputation-Based Beacon Trust System[C]//2006 2nd IEEE International Symposium on Dependable,Autonomic and Secure Computing,2006:277-283.

[18] Murtuza Jadliwala,Sheng Zhong,Shambhu Upadhyaya,et al. Secure Distance-Based Localization in the Presence of Cheating Beacon Nodes[J]. IEEE Transactions on Mobile Computing[J]. 2010,9(6):810-823.

邹 柯(1992-),男,2014年于苏州科技大学获得电子信息科学与技术学士学位,现为杭州电子科技大学信息与通信工程专业的研究生,主要研究方向为传感器网络,无线传感器网络安全,141080004@hdu.edu.cn;

姚英彪(1976-),男,2006年于浙江大学获得通信与信息系统博士学位,现为杭州电子科技大学通信工程学院的教授,中国计算机学会会员,主要研究方向为嵌入式系统的硬件/软件协同设计,并行处理,多媒体信号处理和无线传感器网络等,yaoyb@hdu.edu.cn。

DV-Hop Secure Localization Algorithm Against Spoofing Attack*

ZOU Ke,YAO Yingbiao*

(School of communication engineering,Hangzhou Dianzi University,Hangzhou 310018,China)

Aiming at range-free based positioning technology in wireless sensor network,we propose a spoofing attack model with normal nodes compromised in the DV-Hop localization procedure and analyze the effects of the spoofing attack. Then,a DV-Hop secure localization scheme against the spoofing attack is proposed. Firstly,for the normal nodes,we put forward a detection mechanism,based on transmitting-forwarding information consistency,to detect malicious nodes. Secondly,for the Sink node,we put forward a detection mechanism,based on message forwarding chain,to identify the malicious nodes. Finally,when the Sink node detects that there has spoofing attacks in the networks,it broadcasts malicious nodes and then restarts the position process. The simulation results illustrate that the proposed secure localization scheme can efficiently filter the malicious nodes and the positioning performance of secure localization algorithm is similar to the normal DV-Hop positioning. Thus,the proposed algorithm can effectively solves the impact of the spoofing attack on the DV-Hop positioning process.

wireless sensor networks;spoofing attack;secure localization;DV-Hop localization

项目来源:浙江省重点科技创新团队项目(2013TD03);国家自然科学基金项目(61671192);浙江省自然科学基金项目(LY15F010008)

2016-07-25 修改日期:2016-12-15

TN918.91

A

1004-1699(2017)04-0603-08

C:7230

10.3969/j.issn.1004-1699.2017.04.021