基于对象特征的软件定义网络分布式拒绝服务攻击检测方法

姚琳元 董 平 张宏科

基于对象特征的软件定义网络分布式拒绝服务攻击检测方法

姚琳元 董 平*张宏科

(北京交通大学电子信息工程学院 北京 100044)

软件定义网络(SDN)受到分布式拒绝服务(DDoS)攻击时,攻击方会发送大量数据包,产生大量新的终端标识占用网络连接资源,影响网络正常运转。为准确发现受攻击对象,检测被占用资源,利用GHSOM技术,该文提出基于对象特征的DDoS攻击检测方法。首先,结合SDN网络及攻击特点,提出基于目的地址的检测7元组,并以此作为判断目标地址是否受到DDoS攻击的检测元素;然后,采用模块化设计,将GHSOM算法应用于SDN网络DDoS攻击的分析检测中,并在OpenDayLight的仿真平台上完成了仿真实验。实验结果显示,该文提出的检测7元组可有效检测目标对象是否受到DDoS攻击。

软件定义网络;7元组;自组织映射;分布式拒绝服务

1 引言

互联网的快速发展,网络用户规模的爆发式增长,传统网络架构随之面临各种各样的问题。为满足时延、负载等网络基本要求,许多网络协议、网络策略在设计之初被预先定义,造成传统IP (Internet Protocol)网络难于更新,网络结构越发复杂,网络管理更加困难[1]。传统网络控制域与数据域相绑定,是造成网络难以管理的主要因素[2]。为从根本上解决网络痼疾,新型网络架构被相继提出。其中控制域与转发域相分离的思想受到业界的广泛关注,具有代表性的网络结构之一是近年来不断被寄予厚望的软件定义网络(Software Defined Networking, SDN)[3,4]。

传统网络中,控制逻辑分布在各个网络设备。这种分布式的网络结构在一定程度上降低了网络因遭受Distributed Denial of Service (DDoS) 攻击全面瘫痪的风险。而在SDN网络中,控制器集中管理网络设备,增大了网络安全风险[5]。当SDN网络受到DDoS(Distributed Denial of Service)攻击时,攻击方会发送大量数据包,这些数据包含有不同源地址、目的地址等信息。为获取转发规则,交换机需要不断向控制器发送请求,以获得新的转发规则;控制器也需要不断响应交换机的请求,制定、下发相应规则,以至于控制器的存储资源、计算资源大量消耗,控制器与交换机的连接资源大量占用。文献[5]将OpenFlow下的SDN网络DDoS攻击归纳为两种,即控制域带宽攻击和交换机流表攻击。文献[6]也将控制域与数据域之间接口造成的固有通信瓶颈视为SDN网络的主要安全挑战之一。

冲突检测是一种有效探测DDoS攻击的方法。文献[7]对冲突探测进行了说明,并总结为签名探测技术和异常探测技术。统计分析和机器学习是两种主要的异常探测技术。该文阐述了机器学习的6种方法,即Neural Networks, Support Vector Machine, Genetic Algorithms, Fuzzy Logic, Bayesian Networks, Decision Tree,并对6种方法的优缺点进行了总结。但是,文章缺乏与SDN的关联,没有给出解决SDN中控制器受到DDoS攻击的具体方法。

作为机器学习中的一种,神经网络的无监督学习可以在网络目标输出未知的情况下,通过自训练,聚类分析输入样本[8],达到自动监测的目的。文献[9]利用神经网络中的自组织映射(Self-Organizing Map, SOM)技术实现对SDN网络的数据检测。该文提出了一种基于SOM技术的DDoS攻击检测方法,并在SDN网络控制器中实现了此方法。作者采用模块化的方法完成“数据流采集”、“特性提取”以及“攻击探测(数据包分类)”等功能。然而,该文献中的统计元素沿用传统网络的参考元素,并没有对SDN网络的数据特点进行分析。另外,SOM要求预先确定神经元的数量和排列,致使神经元排列固定、单一,这在一定程度上限制了攻击检测的准确性。

文献[10]以目的IP地址作为参考要素,采用信息熵与阈值相结合的方法完成检测。虽然信息熵较SOM灵活、方便,但在阈值确定和多元素权重分配等方面仍需与其他技术结合。文献[11]提出了Openflow与sFlow相结合的数据采集方法,这在一定程度上提高了检测带宽。但文献[11]同文献[10],使用了信息熵检测方法。文献[12]提出了FortNOX内核,优化了SDN网络中NOX控制器的安全性能,但并没有给出具体的DDoS攻击检测方法。文献[13]利用基于神经网络和生物威胁理论的计算机防御系统完成风险评估,实现对DDoS攻击的防御,但缺乏详尽的实现方案和效果对比。

通过上述分析可知,面向SDN网络的DDoS攻击检测方法主要包括SOM技术和信息熵。但是,SOM技术要求训练前完成神经元数量和排列的预先确定,而信息熵通常与相应参数的阈值共同使用,难以独立完成对多维数据的分析与检测。而一种基于SOM技术的GHSOM(Growing Hierarchical SOM)[14]技术更加灵活,且可以独立完成对多维数据的分析与检测。该技术已应用于传统网络的攻击检测中,如文献[8], 文献[15],但在SDN网络上却缺乏相应的应用研究。鉴于此,利用GHSOM技术,本文提出了基于对象特征的DDoS攻击检测方法。

本文的创新性在于:(1)结合SDN网络及攻击特点,提出了基于目的地址的检测7元组,判断目标地址是否受到DDoS攻击;(2)采用模块化设计,将GHSOM应用于SDN网络DDoS攻击的分析检测中,并在OpenDayLight的仿真平台上完成了仿真实验。

本文内容如下:第2节介绍了GHSOM算法的原理与使用方法;第3节详细说明了基于对象特征的DDoS攻击检测方法;第4节完成检测方法的可行性分析,并进行了实验验证;第5节总结全文。

2 GHSOM介绍

本节对GHSOM算法进行简单介绍。较SOM固定的神经元结构,GHSOM具有生长、分层的特性,结构更加灵活,数据处理效率更高。GHSOM算法总结如下[16]:

第1次映射:GHSOM映射过程从第1层开始,如图1,首先从第0层的神经元扩展到第1层的4个神经元,,,,然后从输入数据中取样执行SOM过程,完成输入数据的第1次映射。

图1 GHSOM扩展说明

3 基于对象特征的DDoS攻击检测方法

DDoS攻击的目的主要在于资源占用和资源消耗[17]。对SDN网络而言,DDoS攻击主要包括控制域带宽、流表条目两个方面[5]。当网络中的设备受到攻击时,交换机会接收到大量不同包头数据,流表条目会大幅增长,数据带宽会被大量消耗,严重时攻击会直接造成网络瘫痪。为准确检测网络是否遭受攻击,及时遏制攻击规模。当攻击者通过DDoS方式攻击网络目标时,其数据包目的地址、长度变化幅度单一,源地址、源端口、目的端口变化多样。根据这一特点,本文提出了基于对象特征的DDoS攻击检测方法。

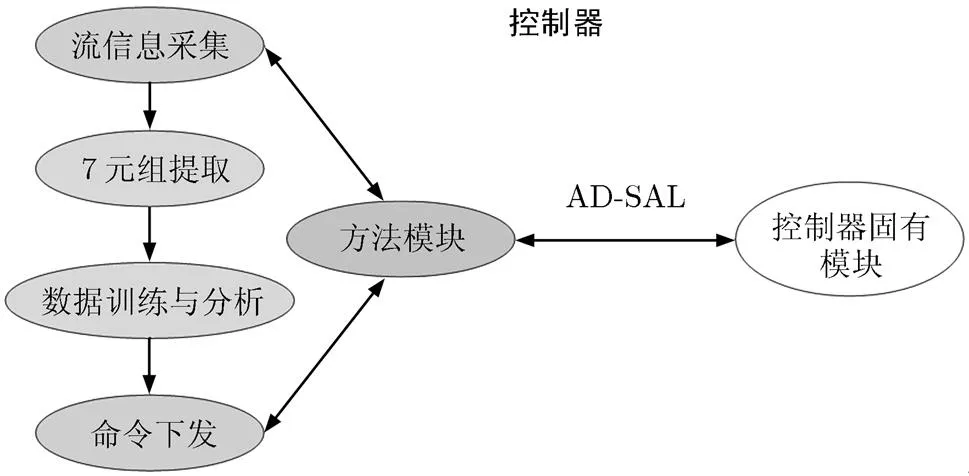

该方法充分利用了SDN网络的可编程性以及控制器对网络的综合管理性,包括流信息采集、7元组提取、数据训练与分析、命令下发4个部分,如图2。

(1)流信息采集: 该部分负责向控制器数据库周期性发送信息请求,获取最新的网络流表信息,请求周期为。

(2)7元组提取: SDN网络遭受到DDoS攻击主要包括流表溢出和控制器带宽[5]。因此从层级角度分析,SDN网络受到的网络攻击主要位于OSI (Open System Interconnection)参考模型中的网络层和传输层。虽然SDN网络改变了传统网络路由设备的转发方式,但并没有改变数据包的封装结构,因此,目的IP地址仍然是数据包到达目的地的最终依据。如文献[11]中,作者便使用目的地址作为信息熵的参考对象。相对于受攻击对象的目的IP地址唯一性,为躲避安全防护系统,DDoS攻击方会制造大量不同的源IP地址、端口数据包。针对这一特性,我们提出了基于被攻击对象目的地址的检测7元组,如表1。接收到网络流表信息后,通过对特别要素的提取与检测,得到相应流表数据。

图2 检测方法说明图

表1 检测7元组

(3)数据训练与分析: 该部分采用GHSOM算法,对获取到的元素进行训练和检测。

训练过程主要包括4个部分:(a)初始化:按照输入数据,计算第0层神经元权重向量,并计算出平均量化误差;(b)第1次映射:将第0层的独立神经元扩展为第1层的4个神经元,执行SOM过程,完成数据的第1次映射;(c)横向拓展:计算最新层获胜神经元的平均量化误差,并将其与第0层神经元的平均量化误差进行比较,确定是否进行横向拓展;如果满足横向拓展条件,在映射神经元中寻找最大量化误差的神经元以及与该神经元临近的最不同神经元,在二者间增加新列或行,继续SOM过程,并继续判定是否满足横向拓展条件;(d)纵向拓展:完成横向拓展后,判断映射神经元是否满足纵向拓展条件,如果需要纵向拓展,产生新的映射层,对新映射层重新进行SOM过程、横向拓展和纵向拓展。

检测过程将采样数据放入训练结果中进行比对,判断目标对象是否遭受到DDoS攻击。

(4)命令下发: 对发现异常目的地址,该部分负责向控制器数据库发送安全指令,修改流表内容,使交换机停止接收发向受攻击目的地址的数据包。

4 可行性分析与仿真验证

本节包括可行性分析与仿真验证两个部分。在可行性分析中,本文对SOM与信息熵的特点进行了总结,并对选取的GHSOM算法是否适合于SDN网络下的DDoS攻击进行了说明;另外,对本文提出的7元组是否可以充分体现SDN网络下的DDoS攻击数据特点进行了实验验证。在仿真验证中,本文搭建了网络环境,在OpenDayLight控制器下完成了检测方法,通过模拟实际数据,对所提方法的效果进行了分析。

4.1 可行性分析

(1)GHSOM可行性分析: 针对SDN网络的DDoS攻击,信息熵和SOM是两种主要的探测方法。信息熵通常与相应参数的阈值共同使用,如文献[10]。该方法较SOM更加方便、灵活,对系统资源的占用更少。但是,阈值的设定过程会消耗一定的计算资源,而且,当需要分别计算并考虑多个参数的信息熵时,衡量各参数的权值也需要额外的算法实现。因此,信息熵灵活、方便的特点并不适用于对多维数据的分析与检测。

使用SOM,首先对数据完成训练,得到合法数据与攻击数据的排列规律,依此规律完成对录入数据的检测。然而,SOM要求在训练前完成神经元数量和排列的预先确定,相对DDoS攻击数据量大且多变、数据特征不明等特点,SOM难以准确完成SOM神经元的数量和排列。此外,SOM中神经元分布在同一映射层,而类型繁多的DDoS攻击数据加重了数据映射后的处理难度。

GHSOM算法具有生长、分层的特性,可根据处理数据的复杂程度自动调整神经元层级和数量。其更加灵活的结构、更高的数据处理效率,更适用于DDoS攻击的数据检测。在传统的无中心网络中,GHSOM算法已被广泛使用,如文献[8],文献[15]。在SDN网络环境下,控制与数据相分离,控制器可以掌控全网数据,更有利于GHSOM算法的实现。因此,从算法的灵活性、完整度,以及自身的可实现性等角度考虑,GHSOM算法较SOM算法和信息熵具有明显优势。

(2)检测7元组的可行性: 本文首次提出了基于目的地址的检测7元组,并以此作为判定SDN网络下DDoS攻击的参考要素。为验证所提7元组的可行性,本节对7元组进行了数据分析与说明。

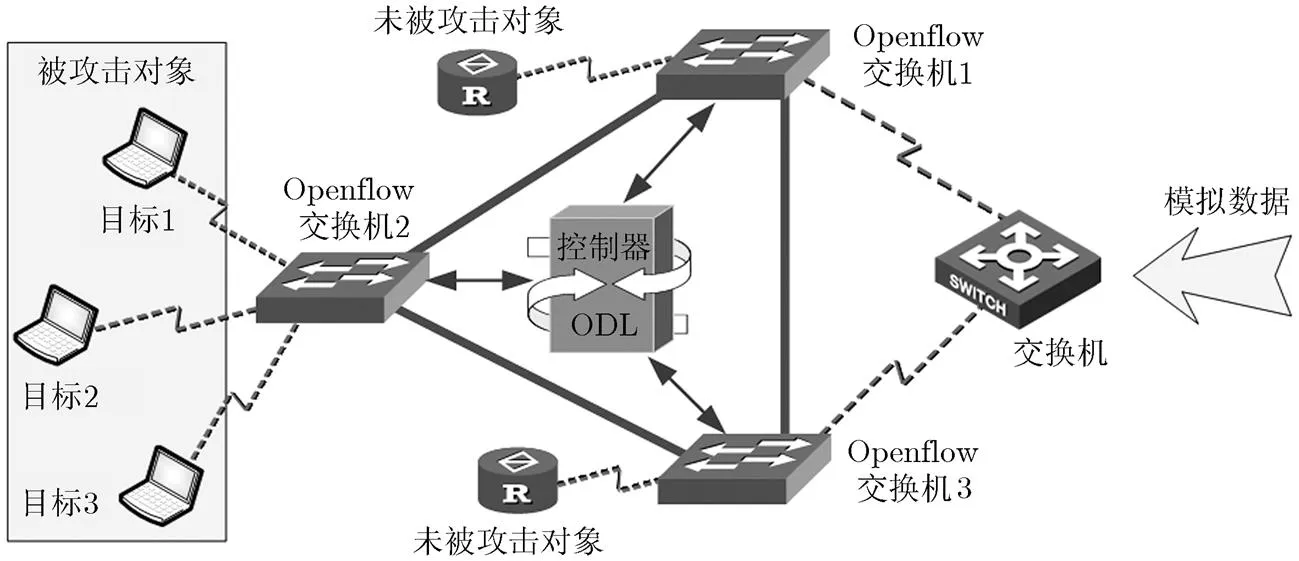

网络拓扑如图3所示,控制器为OpenDayLight (ODL),连接3个Openflow交换机。Openflow交换机1,交换机3与普通交换机相连,主要为模拟数据的接入口;同时,与未被攻击的虚拟主机相连,虚拟主机用来模拟真实网络中的各种设备。3台目标主机目标1,目标2,目标3作为被攻击对象,与Openflow交换机2连接。依据文献[18]中3种常见协议ICMP, TCP, UDP数据包的比例(5:85:10),仿照WIDE项目[19]的数据流量,本文模拟了常规通信的数据流量,同时通过tfn2k攻击软件获得了攻击数据。

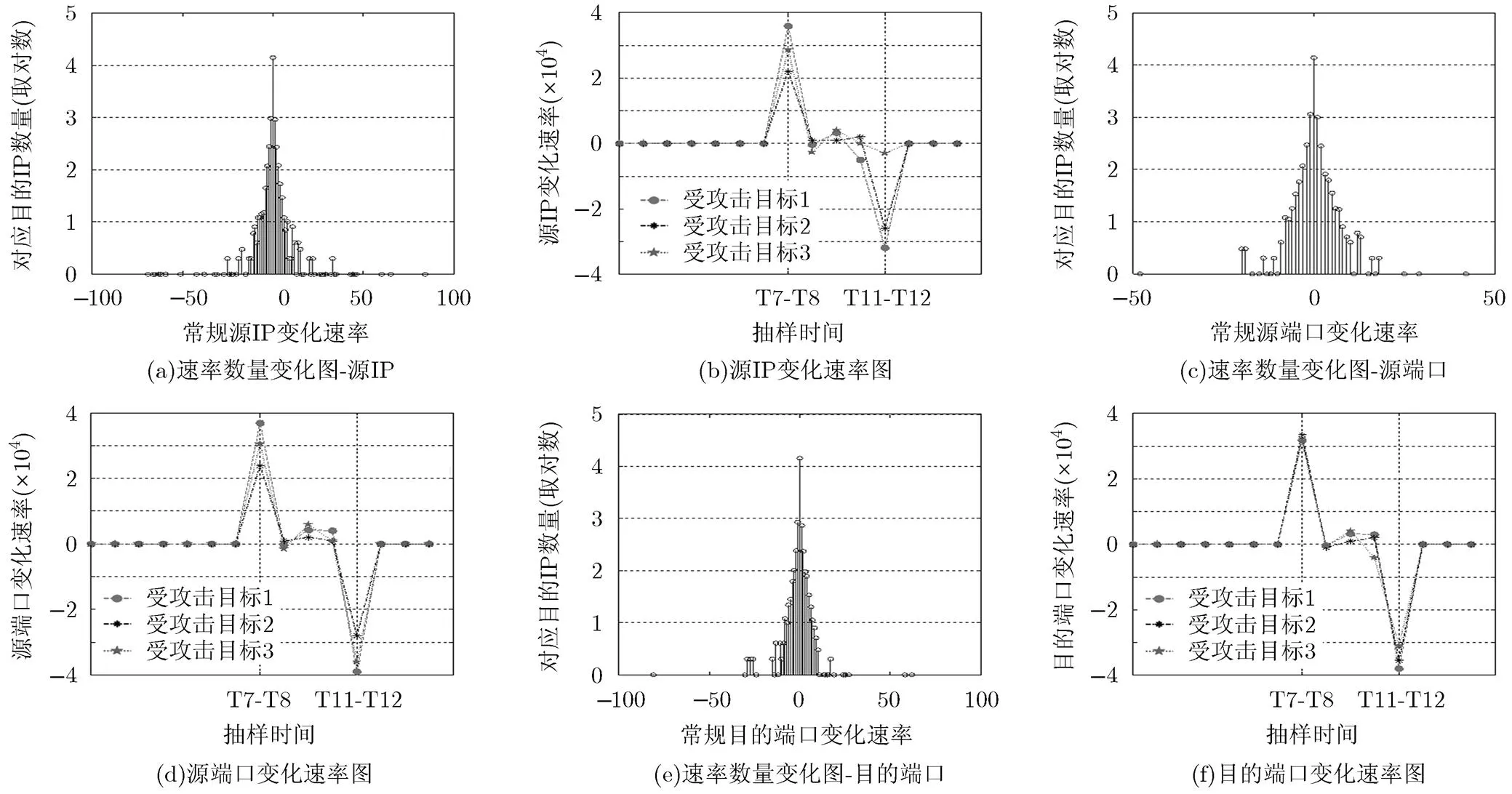

在数据采集中,为了能够保证每次取样的数据是在该时间间隔内正在通信的条目,取样周期为5 s,并在每次取样后清空控制器流表,重新计时,重新取样。在取样过程中,我们选取了时长为16连续合法数据,4攻击数据,攻击数据发生时间在合法数据的T8~T11之间(如图4所示),攻击对象为图3中目标1,目标2,目标3。通过对数据的采集分析,我们得到了图4,图5,图6的对比图。

图4中横坐标表示16个不同时段的目的IP地址,纵坐标分别表示不同时段不同目的IP对应的源IP数量(图4(a))、源端口数量(图4(b))和目的端口数量(图4(c))。从3个子图中可以看出,每个图可分上下两部分。上半部分包括3条折线,对应的是图3中3个受攻击目标1,目标2,目标3在遭受DDoS攻击时对应的源IP、源端口和目的端口数量;下半部分表示未遭受到攻击的目的IP地址对应的纵坐标数量。

图3 网络拓扑图

图4 IP与端口数量对比图

图5 变化速率对比图

图5(a),图5(c),图5(e)横坐标分别表示正常通信中源IP、源端口、目的端口的变化率,纵坐标表示不同变化率对应的目的IP地址数量。可以看出,源IP和目的端口的变化范围为(-100,100),源端口的变化范围为(-50,50),而且分布呈抛物线形式,越靠近中心点(横坐标为0,即相邻变化速率为0),目的IP地址越多。

图5(b),图5(d),图5(f)横坐标表示抽样时间,纵坐标表示图3中3个受攻击目标1,目标2,目标3在遭受DDoS攻击时对应的源IP、源端口和目的端口变化速率。在T8时刻,3个目标受到攻击,可以看到其对应的变化速率迅速升高,当攻击结束时(T12时刻),变化速率迅速降低,在攻击过程中,各变化速率也在不停抖动。通过左右对比可以看出,合法数据的变化速率远远低于受到攻击时的速率。

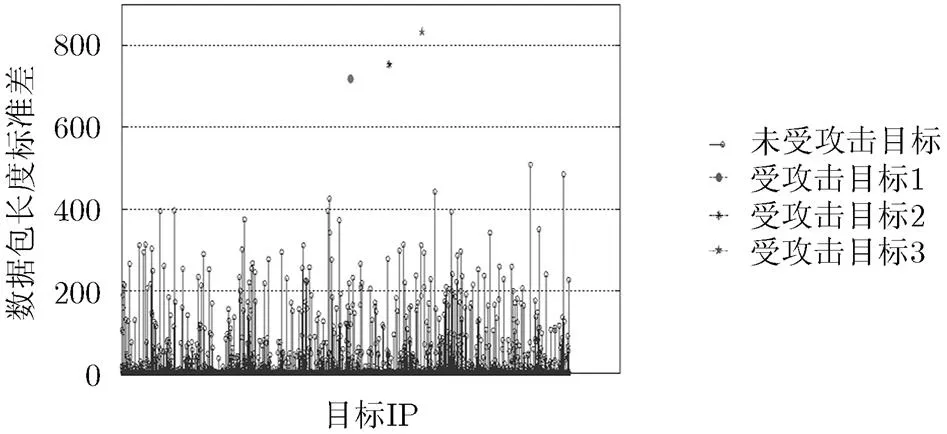

图6为数据包长度标准差对比图,横坐标表示目标IP,纵坐标表示目标IP对应的数据包长度标准差。上半部分3个点表示3个受攻击目标1,目标2,目标3在遭受DDoS攻击时的数据包长度标准差;下半部分为未受攻击下的标准差。从图中可以看出,虽然合法数据包的不同目的IP地址对应的数据包长度标准差大小不一,但攻击者发送的攻击数据包其数据包长度的标准差明显大于合法数据包长度的标准差。充分体现了被攻击对象受到攻击前后的差异性。

图6 数据包长度标准差对比图

通过实际拓扑的搭建、数据的模拟,图4,图5,图6有力证明了文中所提出基于对象特征的7元组可以检测SDN网络是否遭受DDoS攻击的可行性。

4.2 仿真验证与结果分析

在OpenDayLight控制器(Helium版本)上结合Openflow1.0完成了上文所提方法,并利用图3所示拓扑完成了数据的模拟、采集、训练和检测。与可行性检测类似,常规通信中训练、检测所用数据完全由ICMP, TCP, UDP 3种协议,按5:85:10比例构成,数据流量仿照WIDE项目;攻击数据通过tfn2k攻击软件获得;取样周期为5 s。参数设置:,,学习速率。

作为对比,我们使用相同采样数据,从中提取了文献[9]中引用的6个参考元素(平均每个流的包数(APf)、平均每个流的比特数(ABf)、平均每个流的持续时间、对称流比例、独立流增长速度和不同端口增长速度)(后文简称6元组),并进行了基于GHSOM算法的实验。实验中,我们对合法数据和攻击数据分别进行了3600次和2160次训练,并将攻击数据包速率与合法数据包速率之比(后文简称为速率比)设定为1:6,对攻击数据和合法数进行了1400次和1800次的检测。

在实际检测中,本文将攻击方式分为3种,方式1受攻击对象包括目标1,目标2,目标3;方式2受攻击对象包括目标2,目标3;方式3受攻击对象包括目标1。表2给出了速率比为1:6时两种检测方法对应的检测率,其中3种攻击方式的总攻击次数为1440次。从表2可以看出,本文所提出的7元组的检测率要高于6元组对应的检测率。这是因为6元组检测项以流为分析对象,而每个流表条目可能会对应诸多信息,比如目的地址、源地址、Vlan等,提高了检测受攻击目的地址的难度,牺牲了检测率。而本文提出的7元组,以目的地址为分析对象,从数目、变化速率等多个角度对同一目标进行分析,提高了检测率。

4.3 算法开销讨论

本文方法的开销主要包括训练过程和检测过程两部分。

训练过程是线下过程,可以在其他网络设备中进行。因此,训练过程对控制器的影响可以忽略。检测过程的计算复杂度主要受检测目标数量和单次检测目标所需计算次数决定。其中检测目标数量由目的IP地址的数量决定,在实验过程中以千为单位。单次检测目标所需计算次数受到7元组提取和GHSOM算法匹配时间影响。7元组提取主要包括前后两次数据的比较,因此,如果每个周期提取的数据包数目为,那么在完成一次7元组提取时,数据包处理总量应为2。GHSOM算法匹配时间,主要受到神经元匹配过程影响,单位应小于受检测目标数量。

表2 攻击与检测

图7 不同速率比检测率

5 总结

在基于Openflow协议的SDN网络环境中,控制器利用传输层协议与交换机建立连接,传输指令,交换信息。当网络受到DDoS攻击时,攻击方会发送大量数据包,产生大量新的终端标识,造成控制器的存储资源、计算资源大量消耗,并大量占用控制器与交换机的连接资源,影响网络正常运转。为便捷准确地发现受攻击对象,最大限度释放攻击数据占用的网络资源,利用GHSOM技术,本文提出了基于对象特征的DDoS攻击检测方法。

首先,结合SDN网络及攻击特点,提出了基于目的地址的检测7元组,并以此作为判断目标地址是否受到DDoS攻击的检测元素;然后,采用模块化设计,将GHSOM算法应用于SDN网络DDoS攻击的分析检测中,并在OpenDayLight的仿真平台上完成了仿真实验。实验结果表明,本文提出的检测7元组可以有效检测目的地址是否受到攻击。

[1] BENSON T, AKELLA A, and MALTZ D A. Unraveling the Complexity of Network Management[C]. 6th USENIX Symposium on Networked Systems Design and Implementation, Boston, MA, USA, 2009: 335-348.

[2] KREUTZ D, RAMOS F M V, ESTEVES VERISSIMO P,. Software-defined networking: A comprehensive survey[J]., 2015, 103(1): 14-76. doi: 10.1109/ jproc.2014.2371999.

[3] MCKEOWN N. How SDN will shape networking[C]. Open Networking Summit, Palo Alto, CA, USA, 2011: 56-61.

[4] SHENKER S, CASADO M, KOPONEN T,The future of networking, and the past of protocols[C]. Open Networking Summit, Palo Alto, CA, USA, 2011: 24-29.

[5] KANDOI R and ANTIKAINEN M. Denial-of-service attacks in OpenFlow SDN networks[C]. 2015 IFIP/IEEE International Symposium on Integrated Network Management (IM), Ottawa, BC, Canada, 2015: 1322-1326. doi: 10.1109/inm.2015.7140489.

[6] SHIN S, YEGNESWARAN V, PORRAS P,Avant- guard: Scalable and vigilant switch flow management in software-defined networks[C]. Proceedings of the 2013 ACM SIGSAC Conference on Computer & Communications Security, Berlin, Germany, 2013: 413-424. doi: 10.1145/ 2508859.2516684.

[7] ASHRAF J and LATIF S. Handling intrusion and DDoS attacks in software defined networks using machine learning techniques[C]. IEEE 2014 National Software Engineering Conference (NSEC), Event-Karachi, Pakistan, 2014: 55-60. doi: 10. 1109/nsec.2014.6998241.

[8] 杨雅辉, 姜电波, 沈晴霓, 等. 基于改进的GHSOM的入侵检测研究[J]. 通信学报, 2011, 32(1): 121-126.doi: 10.3969/j. issn.1000-436X.2011.01.016.

YANG Yahui, JIANG Dianbo, SHEN Qingni,Research on intrusion detection based on an improved GHSOM[J]., 2011, 32(1): 121-126. doi: 10. 3969/j.issn.1000-436X.2011.01.016.

[9] BRAGA R, MOTA E, and PASSITO A. Lightweight DDoS flooding attack detection using NOX/OpenFlow[C]. IEEE 2010 35th Conference on Local Computer Networks (LCN), Denver, Colorado, USA, 2010: 408-415. doi: 10.1109/lcn. 2010.5735752.

[10] MOUSAVI S M and ST-HILAIRE M. Early detection of DDoS attacks against SDN controllers[C]. IEEE 2015 International Conference on Computing, Networking and Communications (ICNC), Anaheim, California, USA, 2015: 77-81. doi: 10.1109/iccnc.2015.7069319.

[11] GIOTIS K, ARGYROPOULOS C, ANDROULIDAKIS G,. Combining OpenFlow and sFlow for an effective and scalable anomaly detection and mitigation mechanism on SDN environments[J]., 2014, 6(2): 122-136. doi: 10.1016/j.bjp.2013.10.014.

[12] PORRAS P, SHIN S, YEGNESWARAN V,A security enforcement kernel for OpenFlow networks[C]. Proceedings of the First Workshop on Hot Topics in Software Defined Networks, Helsinki, Finland, 2012: 121-126. doi: 10.1145/ 2342441.2342466.

[13] MIHAI-GABRIEL I and VICTOR-VALERIU P. Achieving DDoS resiliency in a software defined network by intelligent risk assessment based on neural networks and danger theory[C]. IEEE 2014 15th International Symposium on Computational Intelligence and Informatics (CINTI), Budapest, Hungary, 2014: 319-324. doi: 10.1109/CINTI. 2014.7028696.

[14] RAUBER A, MERKL D, and DITTENBACH M. The growing hierarchical self-organizing map: exploratory analysis of high-dimensional data[J]., 2002, 13(6): 1331-1341. doi: 10.1109/tnn. 2002.804221.

[15] HUANG S Y and HUANG Y. Network forensic analysis using growing hierarchical SOM[C]. IEEE 2013 13th International Conference on Data Mining Workshops (ICDMW), Brisbane, Australia, 2013: 536-543. doi: 10.1109/icdmw.2013.66.

[16] RAUBER. The GHSOM Architecture and Training Process [OL]. http://www.ifs.tuwien.ac.at/~andi/ghsom/description. html, 2016.

[17] 鲍旭华, 洪海, 曹志华. 破坏之王: DDoS攻击与防范深度剖析[M]. 北京: 机械工业出版社, 2014: 20-76.

BAO Xuhua, HONG Hai, AND CAO Zhihua. The King of Destruction: DDoS Attact and Defense Depth Analysis[M]. Beijing: China Machine Press, 2014: 20-76.

[18] BORGNAT P, DEWAELE G, FUKUDA K,Seven years and one day: Sketching the evolution of internet traffic[C]. IEEE 2009 INFOCOM, Rio de Janeiro, Brazil, 2009: 711-719. doi: 10.1109/infcom.2009.5061979.

[19] KENJIRO Cho. MAWI working group traffic archive[OL]. http://mawi.wide.ad.jp/mawi/, 2016.

Distributed Denial of Service Attack Detection Based on Object Character in Software Defined Network

YAO Linyuan DONG Ping ZHANG Hongke

(,,100044,)

During the Distributed Denial of Service (DDoS) attack happening in Software Defined Network (SDN) network, the attackers send a large number of data packets. Large quantities of new terminal identifiers are generated. Accordingly, the network connection resources are occupied, obstructing the normal operation of the network. To detect the attacked target accurately, and release the occupied resources, a DDoS attack detection method based on object features with the GHSOM technology is provided. First, the seven-tuple is proposed for detection to determine whether the target address is under attack by DDoS. Then, a simulation platform is built, which is based on the OpenDayLight controller. GHSOM algorithm is applied to the network. Simulation experiments are performed to validate the feasibility of the detection method. The results show that the seven-tuple for detection can effectively confirm whether the target object is under a DDoS attack.

Software Defined Network (SDN); Seven-tuple; Self-organization mapping; Distributed Denial of Service (DDoS)

TP393

A

1009-5896(2017)02-0381-08

10.11999/JEIT160370

2016-04-18;改回日期:2016-10-19;

2016-12-20

董平 pdong@bjtu.edu.cn

国家973重点基础研究发展计划(2013CB329100),国家863高技术研究发展计划(2015AA016103),国家自然科学基金(61301081),国家电网公司科技项目([2016]377)

The National Key Basic Research Program of China (2013CB329100), The National High Technology Research and Development Program 863 (2015AA016103), The National Natural Science Foundation of China (61301081), SGRIXTJSFW ([2016]377)

姚琳元: 男,1988年生,博士生,研究方向为下一代互联网网络层关键技术.

董 平: 男,1979年生,副教授,研究方向为新一代互联网、移动、安全.

张宏科: 男,1957年生,教授,博士生导师,研究方向为下一代互联网架构、协议理论与技术、移动互联网络路由、传感器网络技术等.