通信信息隐藏技术研究*

张 松 冯 祺

(1.中国船舶重工集团公司第七二二研究所 武汉 430250)(2.北京理工大学信息与电子学院 北京 100081)

通信信息隐藏技术研究*

张松1冯祺2

(1.中国船舶重工集团公司第七二二研究所武汉430250)(2.北京理工大学信息与电子学院北京100081)

网络的技术的迅速发展使得通信信息的传输变得更加快捷、方便,与此同时,也为攻击者截获通信信息带来了便利,通信的安全和隐蔽成为一个亟需解决的问题。信息隐藏技术为保证通信的隐蔽性提供了一种新的思路。论文对信息隐藏技术进行分类介绍,给出了信息隐藏技术的模型和基本特征,并分析了信息隐藏技术与隐藏分析技术和密码学之间的关系,最后给出了总结与展望。

信息隐藏技术; 隐蔽通信; 隐藏分析; 密码学

Class NumberTP918.1

1 引言

在网络化程度越来越高的当今时代,网络通信和信息技术得到了飞速发展,网络的发展让通信变得更加方便、快捷,然而这也使得通信信息更容易受到攻击和侵犯。目前大量的网络信息传输业务(包含个人隐私、商业机密、军事信息等)都要求通信信息以隐蔽的方式进行传输,如何在传输过程中保证通信信息的隐蔽性成为亟待解决的问题。

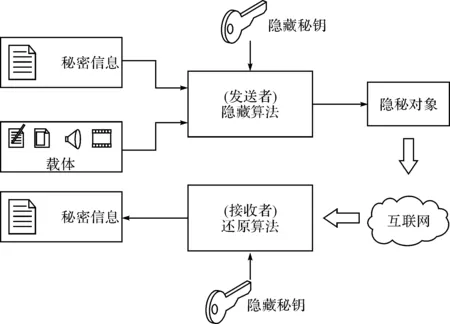

通信信息隐藏技术为保护信息的安全传送提供了一种新的方法和手段[1]。通信信息隐藏技术以一种不可探测的方式进行秘密通信,同时避免在传输过程中引起检测者的怀疑[2],以达到隐蔽通信的目的。其方法是通过隐藏算法将秘密信息隐藏在另一份非密的公开信息载体中,该载体包括了文本、图像、音频、视频等多种类型,通过公开信息的传输完成涉密信息的隐蔽传输。图1是信息隐藏的典型模型。

图1 信息隐藏的典型模型

2 信息隐藏的基本特征

信息隐藏技术主要包含以下五个基本特征。

1) 容量:是指经隐藏传输后,可成功复原的总比特数[3]。

2) 鲁棒性:是指隐藏信息在经受干扰后保持完整性的能力,即要求在传输过程中受到噪声干扰、滤波处理、有损压缩以及可能的人为破坏时,接收者可完整地恢复出嵌入载体的秘密信息[4]。

3) 不可测性:是指非法检测者难以检测到载体中存在秘密信息并进行提取[5]。

4) 不可见性:是指载体文件不会因嵌入秘密信息而失真,即经隐藏处理后的载体文件与原载体文件基本保持一致,难以察觉存在变化,否则就失去了信息隐藏的意义[6]。

5) 安全性:是指隐藏算法的抗攻击能力,即检测者在不知道隐藏算法和密钥时无法从载体中解析出秘密信息[7]。

3 信息隐藏技术的分类

图2 信息隐藏技术分类

对信息隐藏技术的分类可以有多种方式,通常采用按照载体类型将信息隐藏技术分为基于文本类、基于图像类、基于音频类、基于视频类等类型,然而该分类方式中不同类型的技术可能会采取相同的技术体制,难免会产生重合。本文依据查阅到的相关文献资料将信息隐藏技术分为六类,如图2所示。

3.1基于替换机制的信息隐藏技术

替换机制的核心思想是:通过采用秘密信息的比特位替换掉载体中无关紧要的冗余部分来完成秘密信息的嵌入。接收者在得知相关嵌入位置的情况下可以提取出完整的秘密信息。由于在嵌入过程中载体只发生了微小的变动,可以认为处理后的载体不会引起攻击者的关注。下面将具体介绍几种该类型的相关技术[8~11]。

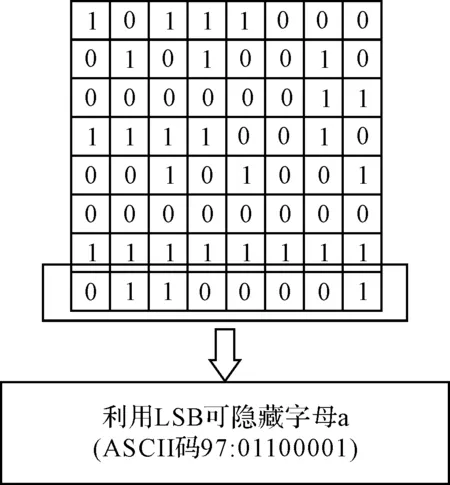

3.1.1最低有效位替换

最低有效位替换(Least Significant Bit,LSB)的嵌入处理过程包含两个步骤,首先选择出载体元素的一个子集,然后用0或1替换掉该子集元素的最低有效位。在提取过程中,再次将嵌入过程中被选中的子集元素挑选出来,提取这些元素的最低有效位,即可满足重构秘密信息的要求,图3为LSB技术的一个简单示例。

图3 LSB技术示例

3.1.2伪随机置换

如果载体的每个比特位均在嵌入处理过程中被访问到,那么可认为该载体是一个可随机存取的载体,秘密信息的比特位可以在整个载体中进行分布式随机置换。这种技术进一步增加了攻击者检测的复杂度。

3.1.3图片降级

图像降级是一种特殊的替换机制,在该技术中图像即作为秘密信息又作为载体。给出一张载体图片和一个相同大小的秘密图片,发送者用秘密图片灰度值的4个最高有效位替换掉载体图片灰度值的4个最低有效位。接受者提取出隐藏处理后的图片灰度值的4个最低有效位即可获得秘密图片的4个最高有效位,并借助该4个最高有效位恢复出秘密图片的近似样本。该方法中载体图片的降级和退化在很多情况下并不明显,并且4个最高有效位足以传输一份秘密图片的粗略近似样本。

3.1.4奇偶校验编码

奇偶校验编码是一种鲁棒性较强的信息隐藏技术,它将载体分割成多个分离的区域,并用奇偶校验位嵌入秘密信息的每个比特位,如果某个区域的奇偶校验位与秘密信息比特位不匹配,那么就转而替换该区域中一个样本的最低有效位,这样发送者对秘密信息的处理就有了更多的可选择方式。

3.1.5调色板图像

调色板图像是一种由多种颜色组成的色彩集合图像,如图4所示。有两种方法在调色板图像中隐藏信息,其中之一就是采用替换机制,用色彩向量的最低有效位隐藏信息。另一种方法就是利用色彩在调色板中存放的顺序进行编码,N种色彩有N!种不同的存放方式,这对于短消息的编码是足够的。然而利用调色板色彩顺序进行信息隐藏的方法具有鲁棒性不好的特点,这是由于攻击者可以很简单以不同的方式打乱排序从而破坏秘密消息。

图4 调色板图像示意

3.1.6二值图像

二值图像中黑白像素的分布包含了大量的冗余信息,可以通过简单的替换实现信息的隐藏,但是这种方式易受到传输误码的隐藏,因此鲁棒性较差。

3.2变换域技术

可以看出基于替换机制的信息隐藏技术是实现信息嵌入较为简单的方式,但是它们较易受到攻击,攻击者可以简单地使用信号处理技术来破坏秘密信息。有些情况下甚至一些微小的变化也会导致整个信息的丢失。因此人们关注到,相比于在时域中进行处理,在信号频域中嵌入秘密信息的鲁棒性更好。大部分鲁棒性较好的信息隐藏技术采用了变换域方法,变换域方法可以有效抵御攻击,例如加入噪声、压缩、剪裁等,并且它们仍然保持了让人们难以感知的特性。目前有多种变换域方法出现,一种方法是利用离散余弦变换(Discrete Cosine Transformation,DCT)将秘密信息嵌入在图像中,另一种方法是利用小波变换。该类型技术通过选择或修正变换系数的方式隐藏信息,在遇到攻击时,通常情况下只有一定数量的变换系数受到影响,而剩余的大部分系数保持不变,因此变换域技术具有更高的鲁棒性[12]。

3.3扩频技术

扩频技术是一种信号占用带宽超过信息传输所必须的最小值的信息传输手段。频段展宽由扩频码完成,扩频码与数据之间是相互独立的,接收端利用扩频码进行解扩和随后的数据恢复。利用扩频技术进行信息隐藏就是把秘密信息分散在尽可能多的频率谱中以达到隐藏数据的目的,在嵌入过程中秘密信息被载波和伪随机序列所放大,后者有很宽的频谱,扩展后的信息序列被弱化,并作为加性随机噪声叠加到载体上,使得载体的变化变得微乎其微,难以被攻击者察觉。由于扩频后的信息难以被移除,因此采用扩频技术进行信息隐藏的鲁棒性较好[13]。

3.4失真技术

相比于其他信息隐藏技术,失真技术在接收端解析过程中需要得知载体的原始信息。发送者对载体进行了一系列的修改来实现信息隐藏,这一系列的修改采用某些特殊的对应方式使得相应的秘密信息得以传输。接收方测量出与原始载体的不同之处来重构发送者采用的修改序列,即可解析出秘密信息。大部分基于文本的信息隐藏技术都属于失真技术,例如改变字的排列和文档的布局。在文档中添加空格和不可见字符为传递隐藏信息提供了一种方法,其中HTML文件非常适合在其中添加多余的空格、换行符等符号。网络浏览器会忽略掉这些多余的符号,除非网页的源代码被透露,否则它们很难被注意到[14]。

3.5载体生成技术

上述所有的信息隐藏方法中,都采用了一种嵌入处理算法将秘密信息嵌入到一种特殊的载体中,这些载体基本都是已有的公开信息。而目前有另外一些方法专门生成一种数字对象专门用来作为载体进行秘密通信[15]。

3.6统计学信息隐藏技术

统计学信息隐藏技术在嵌入秘密信息的过程中修改载体的统计特征,这种修改一般比较小,不易被攻击者察觉。以图片载体为例,统计学信息隐藏技术首先将载体分割为多个子图片,然后在每个子图片中嵌入一个比特的数据,如果传输的数据为“1”就更改该子图片的某一统计特征(例如亮度变化),传输的数据为“0”就保持不变,这样多个子图片组合起来就包含了一条秘密信息[16]。

3.7不同种类技术的对比分析

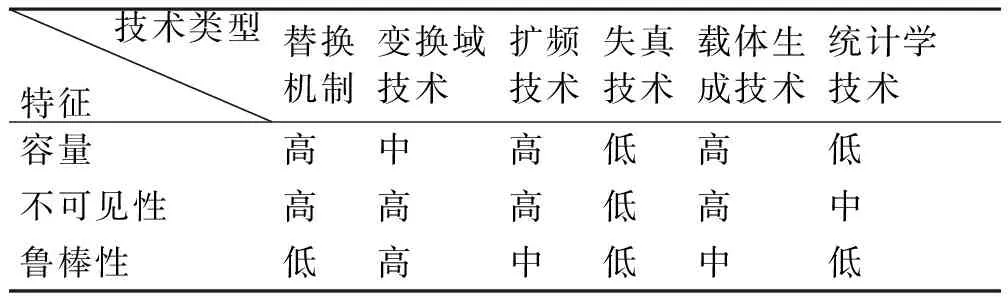

上述各类型的信息隐藏技术各有优势,本文针对各类型技术,在容量、不可见性、鲁棒性这三种重要特征上进行了对比,详见表1。可以看出变换域技术鲁棒性最好,而失真技术在不可见性特征方面相对较差,最容易被攻击者探测出来,在秘密信息容量方面,统计学技术和失真技术难以传输大容量的秘密信息。

表1 不同类型信息隐藏技术特征对比

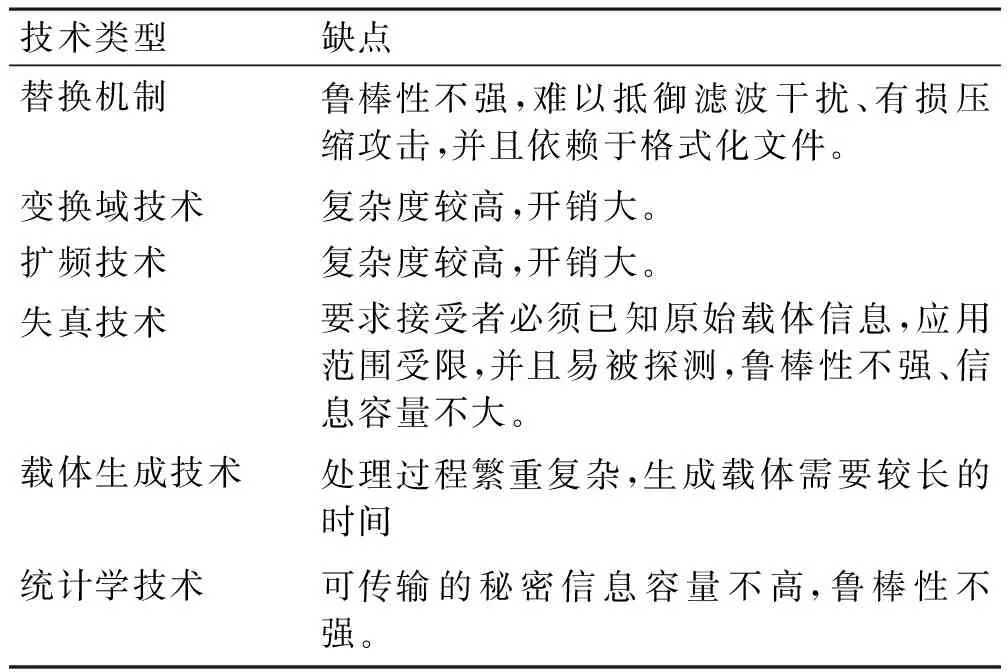

通过上述对比可以看出,受隐藏算法的限制,不同类型的信息隐藏技术都有自身的缺陷,本文根据上述分类对不同种类的信息隐藏技术的主要缺点进行了分析,详见表2。

表2 信息隐藏技术缺点分析

4 信息隐藏技术与隐藏分析技术

隐藏分析技术是针对信息隐藏技术所产生的识别分析技术,它通过检测多种参数来识别载体中包含的秘密信息。其最主要的步骤是甄别出有嫌疑的载体,其次是确定有嫌疑的载体中是否包含隐藏的秘密信息,最后尝试恢复或摧毁秘密信息[17]。

由于信息隐藏技术具备不可测性和不可见性的特征,很难确定载体是否真的包含隐藏信息,因此有嫌疑载体的甄别过程是十分困难的,一般隐藏分析需要从庞大的信息流中寻找有嫌疑的载体,这需要利用统计学方法才能进行有效缩小查找范围。

目前的隐藏分析技术主要分为针对性检测方法和盲检测方法,前者针对特定的信息隐藏技术进行检测,可靠度较高,但是灵活性和扩展性较差,隐藏算法稍作修改就难以实现可靠检测。后者基于检测对象的统计模型进行统计分析,虽然灵活性和扩展性较好,但是难以保证可靠性和准确性。

可以看出信息隐藏技术在与隐藏分析技术的博弈中是占有优势的,首先在庞大的信息量中筛选出有嫌疑的载体就是一项繁重的工作;其次信息隐藏算法一般是不公开的,难以采用针对性检测方法保证可靠的检测;最后隐藏分析技术目前还没有形成成熟的、系统化的理论体系,盲检测方法应对现有的多种隐藏技术还存在困难。

虽然如此,在研究信息隐藏技术的同时,还是有必要同时关注隐藏分析技术的发展。可以利用隐藏分析技术来揭示当前信息隐藏技术的缺陷,对信息隐藏技术的安全性进行测试与评价,这是信息隐藏技术发展与完善的一条有效途径。

5 信息隐藏技术与密码学

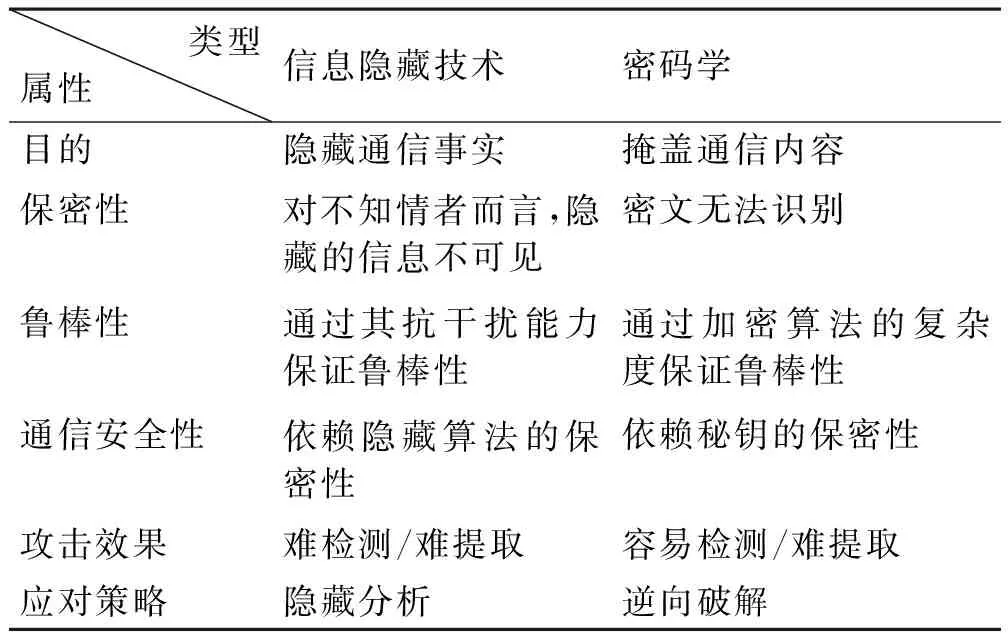

从根本上来说,信息隐藏技术和密码学的目的都是为了实现秘密通信。信息隐藏技术是将秘密信息隐藏在某一公开载体上进行传输,其通信过程具有不被他人怀疑的特征,密码学注重于将秘密消息本身变得不可解读[18]。本文针对信息隐藏技术与密码学的不同,对两者的区别进行了分析,详见表3。

表3 信息隐藏技术与密码学对比

通过对比可以看出,信息隐藏技术和密码学并不矛盾,信息隐藏技术的目的在于隐藏秘密消息传递的通信事实,密码学的目的在于当攻击者发现并提取出秘密信息时,掩盖信息的真实内容,让攻击者无法识别。因此为了进一步提升通信的隐蔽性,可以将信息隐藏技术和密码学结合起来,首先对秘密信息进行加密处理,再通过信息隐藏技术处理加密后的信息,实现双重隐蔽通信。

6 结语

本文对通信信息隐藏技术进行详细阐述,给出了信息隐藏技术的典型模型与基本特征,并对现有的信息隐藏技术进行了分类讨论,指出了不同类型技术的缺陷,同时对信息隐藏技术与隐藏分析技术进行了博弈分析,指出了隐藏分析技术在信息隐藏技术发展中的作用,另外还与密码学进行了对比,给出了两者在隐蔽通信中的区别。

未来,通信信息隐藏技术需要针对现有缺点,利用隐藏分析技术进行测试,进一步提升隐蔽通信效能,同时可与密码学相互结合,共同提升通信隐蔽性。

[1] Moulin P, O’Sullivan J A. Information-theoretic analysis of information hiding[J]. IEEE Transactions on Information Theory,2003,49(3):563-593.

[2] Zaidan B B, Zaidan A A, Al-Frajat A K, et al. On the Differences between Hiding Information and Cryptography Techniques: An Overview[J]. Journal of Applied Sciences,2010,10(15):1650-1655.

[3] Jalab H A, Zaidan A A, Zaidan B B. Frame Selected Approach for Hiding Data within MPEG Video Using Bit Plane Complexity Segmentation[J]. Journal of Computing (JOC),2009,1(1):108-113.

[4] Elnajjar M, Zaidan A A, Zaidan B B, et al. Optimization Digital Image Watermarking Technique for Patent Protection[J]. Journal of Computing (JOC),2010,2(2):142-148.

[5] Kumar A, Pooja K. Steganography-A data hiding technique[J]. International Journal of Computer Applications,2010,9(7):19-23.

[6] Taqa A, Zaidan A A, Zaidan B B. New Framework for High Secure Data Hidden inthe MPEG Using AES Encryption Algorithm[J]. International Journal of Computer and Electrical Engineering,2009,1(5):566.

[7] Zaidan B B, Zaidan A A, Taqa A, et al. Stego-Image Vs Stego-Analysis System[J]. International Journal of Computer and Electrical Engineering,2009,1(5):572.

[8] Zaidan A A, Zaidan B B, Abdulrazzaq M M, et al. Implementation stage for high securing cover-file of hidden data using computation between cryptography and steganography[J]. International Association of Computer Science and Information Technology (IACSIT),2009,19(6):482-489.

[9] Naji A W, Zaidan A A, Zaidan B B, et al. New Approach of Hidden Data in the portable Executable File without Change the Size of Carrier File Using Distortion Techniques[C]//Proceeding of World Academy of Science Engineering and Technology (WASET),2009,56:493-497.

[10] Naji A W, Zaidan A A, Zaidan B B, et al. Novel approach for cover file of hidden data in the unused area two within EXE file using distortion techniques and advance encryption standard[C]//Proceeding of World Academy of Science Engineering and Technology (WASET),2009,56:498-502.

[11] Alanazi H O, Jalab A H, Zaidan A A, et al. New frame work of hidden data with in non multimedia file[J]. Int. J. Comput. Network Security,2010(2):46-54.

[12] Islam R, Naji A W, Zaidan A A, et al. New system for secure cover file of hidden data in the image page within executable file using statistical steganography techniques[J]. International Journal of Computer Science and Information Security (IJCSIS),2010,7(1):273-279.

[13] Elnajjar M, Zaidan A A, Zaidan B B, et al. Optimization Digital Image Watermarking Technique for Patent Protection[J]. Journal of Computing (JOC),2010,2(2):142-148.

[14] Jalab H A, Zaidan A A, Zaidan B B. New Design for Information Hiding with in Steganography Using Distortion Techniques[J]. International Journal of Engineering and Technology,2010,2(1):72.

[15] Naji A W, Hameed S A, Zaidan B B, et al. Novel framework for hidden data in the image page within executable file using computation between advanced encryption standard and distortion techniques[J]. International Journal of Computer Science and Information Security (IJCSIS),2009,3(1):73-78.

[16] Alanazi H O, Jalab A H, Zaidan A A, et al. New frame work of hidden data with in non multimedia file[J]. Int. J. Comput. Network Security,2010(2):46-54.

[17] Rajgure V A, Gaikwad V T. Steganography and Steganalysis: Different Approaches[J]. Int. Journal of Electronic Signals and Systems,2010,2(1):165-170.

[18] Raphael A J, Sundaram V. Cryptography and Steganography-A Survey[J]. International Journal of Computer Technology & Applications,2013,49(4):584-588.

A Research on Communication Information Hiding Technologies

ZHANG Song1FENG Qi2

(1. 722 Research Institute, China Shipbuilding Industry Corporation, Wuhan430250)(2. School of Electronics and Information, Beijing Institute of Technology, Beijing100081)

The rapid development of network technology enables the transmission of communication information to become faster and more convenient, at the same time, it also makes it easier for attackers to intercept communication information. Security and covert communication has become an urgent problem, information hiding technology provides a new way of thinking to ensure the covert communication. This paper describes the classification of information hiding technology, and gives the model and the basic characteristics of information hiding, and analyzes the relationship between information hiding and steganalysis as well as the relationship between information hiding and cryptography, finally, gives the summary and outlook future development.

information hiding technology, covert communication, steganalysis, cryptography

2016年4月11日,

2016年5月27日

张松,男,工程师,研究方向:无线通信、舰船通信。冯祺,男,研究方向:电子科学与技术。

TP918.1

10.3969/j.issn.1672-9730.2016.10.004