基于多种社交凭证的社交认证系统研究*

周 炜, 魏志强, 王 斌, 王成钢

(1.青岛理工大学计算机工程学院,山东 青岛,266033; 2.中国海洋大学信息科学与工程学院,山东 青岛, 266100)

基于多种社交凭证的社交认证系统研究*

周炜1, 魏志强2, 王斌1, 王成钢1

(1.青岛理工大学计算机工程学院,山东 青岛,266033; 2.中国海洋大学信息科学与工程学院,山东 青岛, 266100)

社交认证是一种新型的基于社交网络进行的身份认证方式,已有的基于社交凭证的社交认证解决方案多是作为二因子认证系统的备用认证方式。本文提出一种面向移动终端的基于多种社交凭证的社交认证系统,可以作为更广泛应用的单因子认证系统的备用认证方式,且社交认证所需的信托人数量更少。在论证作为生成社交凭证基础的多种社交活动的基础上,给出了社交认证的系统架构和运行过程,详细论述了社交认证协议,最后通过系统实现和分析论证了所提出系统的有效性与安全性。

多种社交凭证;社交认证;信息安全

引用格式:周炜, 魏志强, 王斌, 等. 基于多种社交凭证的社交认证系统研究[J]. 中国海洋大学学报(自然科学版), 2016, 46(9): 123-128.

ZHOUWei,WEIZhi-Qiang,WANGBin,etal.ResearchonSocialAuthenticationSystembasedonMultipleSocialCredentials[J].PeriodicalofOceanUniversityofChina, 2016, 46(9): 123-128.

社交认证(SocialAuthentication)是一种基于社交网络或社交网络网站[1]的新型认证方式,是传统的用户认证即用户所知的(如密码)、用户所拥有的(如硬件令牌卡)和用户所是的(如用户指纹等生物特性)之外的第四种认证方式,即通过用户所认识的人实现系统身份认证[2]。多种认证方式的结合被称作二因子认证或多因子认证[3],当前社交认证主要同其他认证方式结合构成多因子认证或者作为其他认证方式失效时的备用认证方式。现有的备用认证方式有安全问题确认、邮件确认、手机短信确认和人工帮助确认,但这些方式都有一定的适用范围[4-5]和不足之处。

当前社交认证的研究主要分成两类,一类是基于社交凭证(也称作基于信托人)的社交认证,用户由信托人给予的社交凭证证明两者之间发生过社交活动,依据若干社交凭证完成社交认证过程。另一类是基于(社交)知识的社交认证,用户通过回答有关友人的信息(如识别照片中的友人)完成认证,友人或信托人并不参与到认证过程中。

在基于社交凭证的社交认证研究方面,RSA实验室首先提出了以担保系统为基本实现方式的第一个社交认证系统[2]。提出的认证系统需要使用者用令牌卡产生的动态密码以及PIN码才能认证成功。当使用者遗失令牌卡时,可以求助于一位信托人,在信托人的帮助下获得一个担保确认码,用此确认码和自己的PIN码成功通过系统认证。担保确认码的获取过程即是社交认证过程,该过程中信托人通过电话对使用者进行确认,成功登录后从系统获得一个数字与字母组合的担保确认码,再通过可靠途径传给使用者。出于双方安全确认的目的,系统会在日志中记录每次社交认证过程。

文献[6]提出了在文献[2]相同应用场景下的多级社交认证,信托人会依据同用户的亲密程度进行分级,最高的1级指用户自己,最低的4级同用户关系最疏远,不同级别的信托人通过社交认证的数量要求不一样,如必须需要4个4级信托人担保才能通过认证。通过非对称加密方式,信托人直接同服务器进行短信交互完成担保从而减轻了用户的负担。文献[7]在现实中实现了面向WindowsLiveID的社交认证,使用同文献[2]相似的社交认证过程来实现用户密码遗忘后的备用认证。该文献结论表明通过采取一定防护措施,社交认证应用在很多场景下会有更进一步的应用。

社交认证也被应用在现实社交网站中,世界最大的社交网站Facebook在2011年和2013年分别推出了名为TrustedFriends[8]和TrustedContacts[9]的两款社交认证系统。TrustedFriends在用户使用邮箱更改密码但又无法访问邮箱时会被触发,用户从Facebook列出的三组友人中选出三位信托人,并从每个人那里获得一个四位的安全码,依靠三个安全码,用户可以重新设置密码。TrustedContacts是TrustedFriends的升级版,用户可以自主选择设置自己的信托人,而不是从Facebook的推荐列表中选取。

文献[10]提出了一种结合社交认证的真实身份追踪系统,该系统中用户分为根用户和其它用户,一部分根用户需要通过实名认证,而其它用户通过社交认证的方式完成身份认证。该系统一定程度上保护了用户隐私并可抵御Sybil攻击和探测谣言的出处和源头。

由于智能移动设备在社交活动中的作用越来越重要,也出现了一些社交认证在移动端的应用研究。文献[11]研究使用社交认证作为首要认证的可能性,研究假设具有一定社交关系(如朋友)的人一般经常在一起,如果智能设备突然未预期的发现周围都是陌生人,则可能使用者并不是智能设备主人,研究选取短距离的蓝牙连接方式并基于MITRealityMining项目的数据集进行了该想法的验证。文献[12]提出了一种运行于移动手机的社交认证系统,用户从友人处得到担保令牌,使用若干数量的令牌同PIN密码一起进行身份认证。令牌由社交活动产生,这里的社交活动指一定距离范围的蓝牙连接以及超过一定时长的通话。由于令牌依据用户社交行为自动产生,因此具有较好的易用性。文献[13]提出了一种类似于文献[12]的基于云计算的智能手机的社交认证系统,该系统使用PKI来提供安全性与完整性,通过考虑通信行为信任度以及好友影响因子等特性,可以加权的计算认证权重值,此外通过将大量存储和计算任务移到云端完成,降低了终端的资源消耗。文献[14]提出了适用于用户联系人数量少的轻量型社交认证协议,通过使用对称加密的Kerberos协议代替非对称的PKI加密方式,进一步降低终端资源的计算消耗,延长终端的续航时间,该协议通过BAN逻辑对安全性进行了形式化证明。

微信作为中国新兴的社交通讯软件由于具有与手机紧密绑定的特性,所以默认开启账号保护功能,即微信账号同手机号绑定,在不常用的手机上登录时,需要通过手机验证后才可以登录。在无法访问绑定手机时,可以通过社交认证的方式关闭账号保护[15],实现方式为选择至少一位微信好友,通知其向自己的微信号发送特定的担保确认码(一般为一个六位的数字)即可关闭账号保护。

当前提出的典型社交认证模式[2]和面向移动端的社交认证模式[12]的共同点是都应用在二因子认证系统上,即认证系统需要同时使用密码与令牌,社交认证是在用户丢失令牌的情况下同PIN密码结合使用完成登录。但是,当前实际使用的认证系统多为单独基于密码的单因子认证系统,因此已有的解决方案的实际应用性并不广泛。

本文提出一种基于多种社交凭证的社交认证系统,该系统使用多种方式生成多个社交凭证完成一次社交认证,可以作为仅使用密码的单因子认证系统的备用认证方式。另外,相对于已有的移动端社交认证解决方案[12-14],该系统仅需要一位信托人的担保,较以往认证系统所需要的信托人数量更少。

1 应用于社交认证的多种社交活动

当前经典式的社交认证研究[2]所涉及的社交凭证主要是由社交系统直接产生的便于人工输入的验证码,生成的验证码仅用于匹配比对。针对移动端的社交认证涉及的社交凭证主要是通过通话记录或蓝牙记录生成的票据。两者的区别在于前者通过验证码信息的传递来表明社交关系的存在,后者直接通过通信型社交活动记录来表明社交关系的存在。

本文探讨利用多种手机移动端社交活动产生的社交记录共同生成社交凭证。线下的通信型社交活动主要有三种,一是近距离接触式通信,如WiFi连接、蓝牙连接、NFC连接等在一定距离范围内才能开展的通信活动;二是一般接触式通信,如通话等需要实时感官接触的通信活动;三是非接触式通信,如短信通信、应用程序发送信息等不需要通信者直接接触的通信活动。由于前两种是通过人进行认证的实际实现,而且第一种方式一般需要面对面接触,因此三种社交活动的认证安全性由高到低依次降低,建议使用前两种类型的通信方式作为社交活动的类型。不建议采用仅包含第三种通讯方式的社交活动,但是可以和前两种方式结合使用以达到增加社交渠道、加大窃听难度的目的,不过这在一定程度上降低了用户的操作易用性,因此应该依据实际的应用场景在安全性与易用性之间进行平衡。

此外,并不是以上所有的社交活动都要予以记录,只要符合要求的活动记录才能采纳。对于通话通信,通话时长是最为重要的参数,只有时长在阈值以上的通话活动才被记录,这样就避免了攻击者使用简短通话攻击社交认证系统的可能。对于短信,应该包含系统指定的内容才能被采纳。对于蓝牙和WiFi连接,蓝牙和WiFi连接指信托人使用智能手机创建的便于社交者连接的便携式热点连接,信托人需要将本设备名称或者WiFi热点名称设置为系统要求的名称,待请求者通过预先商定的密码连接确认后即可被认做发生过一次社交活动。对于NFC连接,需要在连接后由信托人发送系统要求名称的文件,待请求者接受后即可被认做社交活动的发生。最后记录的社交活动被生成社交记录等待进行进一步的处理。

为增强安全性,本文提出的基于多种社交活动的社交认证系统同时使用三种类型的社交活动,并利用通话记录和近距离连接记录生成社交凭证,其中近距离接触式通信选用较为容易实现和控制的WiFi连接。尽管近距离接触式通信的实现要求较高,需要信托人与社交者见面才得以完成,但本文采用与文献[11]相同的假设,即社交者的信托人一般都在较近的距离范围内,此外仅需要一位信托人的要求进一步降低了实现难度。凭证生成模块会依据多种活动记录生成所需的社交凭证,其中每一种社交活动记录都有一定的时效性,过期的社交记录不会通过社交认证并需要通过新的社交活动重新生成。考虑到用户的操作习惯和实际的应用场景,一般的通话通信的社交活动的有效期较长一些,允许用户在打完电话后的很长一点时间内完成约定的操作。近距离接触式社交记录的有效期短一些,一般这种类型的社交活动最后进行,此时已经完成了多种社交记录的生成,需要督促用户立刻生成社交凭证以完成社交认证,避免发生所有社交凭证被窃取的问题。

2 基于多种社交凭证的社交认证系统

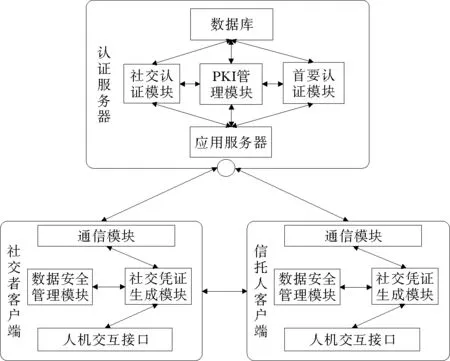

本文提出的基于多种社交凭证的社交认证系统架构如图1所示,其中包括认证服务器、社交者智能手机客户端和信托人智能手机客户端。认证服务服务器包括应用服务器、首要认证模块、社交认证模块、PKI管理模块和数据库。智能手机客户端包括人机交互接口、数据安全管理模块、社交凭证生成模块和通信模块。

图1 基于多种社交凭证的社交认证系统架构

文献[2]中采用Web界面完成认证,客户端同服务器之间的通信默认可以使用HTTPS等协议进行加密。本文提出的社交认证系统主要是通过智能手机同服务器进行非Web式通信,此外信托人和社交者之间也要通过通信网络及WiFi连接等进行通信,因此必须考虑使用加密技术对各种信道即社交渠道加密,这里使用非对称加密技术实现信道的加密,使用PKI完成公钥的管理。

系统运行过程分为以下3个过程:

(1)系统初始化过程:所有用户使用手机号在认证服务器注册并提交好友联系人列表,通过PKI管理模块获得公钥和私钥,认证服务器通知联系人好友关系的建立。社交者指定一位信托人好友,随后社交者和信托人可以通过认证服务器获得对方的公钥及服务器的公钥。所有用户的公钥和服务器的私钥都存储在认证服务器上。

(2)获得社交凭证过程:社交者在向认证服务器发起社交申请之后,同信托人开展通话、短信交换信息以及WiFi热点连接等社交活动,客户端的社交凭证生成模块负责社交认证协议的实施,人机交互接口负责用户确认工作的完成,重要的数据以及私钥使用数据安全管理模块进行管理。

(3)社交认证过程:社交者将获得的社交凭证发送给认证服务器,应用服务器处理请求后将社交凭证转发给社交认证模块处理。用户社交认证成功后使用临时密码通过首要认证模块完成登录。

3 基于多种社交凭证的社交认证协议

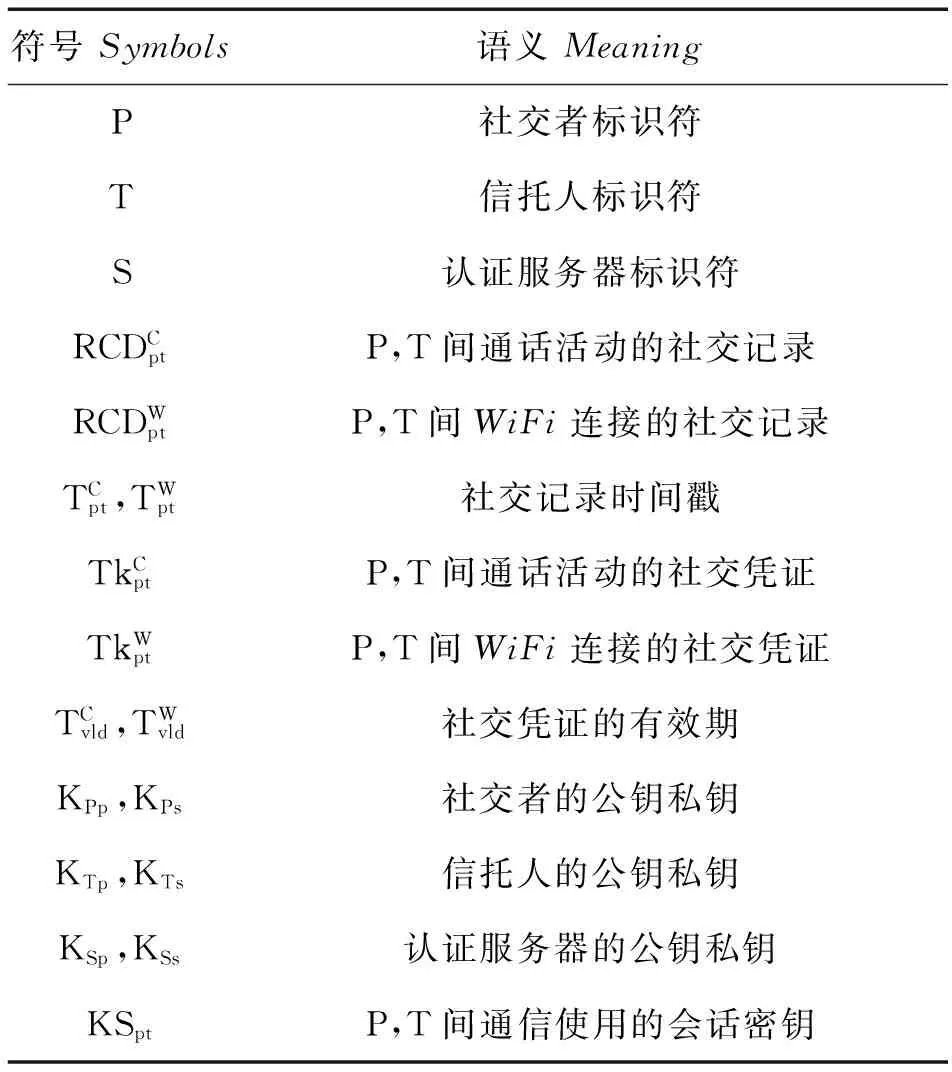

作为社交认证系统最核心部分的认证协议保证了系统的安全性和高效性。本文设计的基于多种社交凭证的社交认证协议,利用通话通信、短信通信以及WiFi连接通信三种社交活动完成社交凭证的生成。整个认证协议中各符号的意义如表1所示。

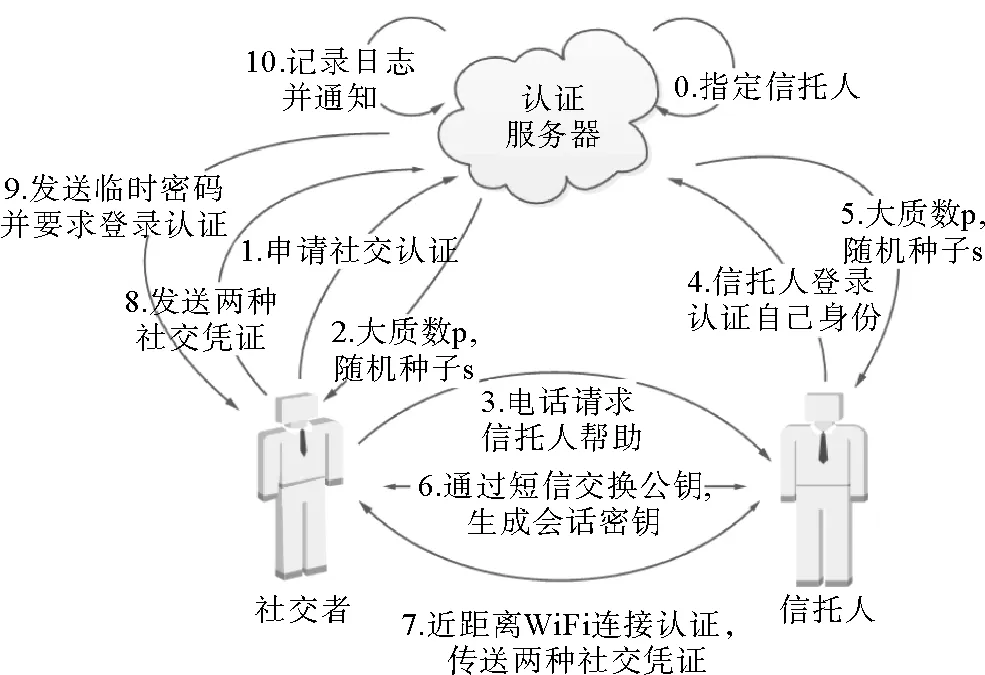

基于多种社交凭证的认证协议应用基于PKI的非对称加密技术实现通信消息的加密。对于WiFi连接,使用会话密钥作为WiFi密码进行自动连接,该会话秘钥使用SPEKE协议[16]进行秘钥交换,SPEKE协议是Diffie-Hellman协议[17]的改进版,通过使用Hash函数产生密码以实现防御中间人攻击的目的。整个社交认证协议的流程如图2所示,具体过程如下:

(1)社交者P忘记密码,向认证服务器S申请备用社交认证。

(2)认证服务器S随机产生一个大质数p和随机种子s,并通过P的公钥加密后发送给P消息{s,p}KPp。社交者P通过自己的私钥KPS解密消息,获得s,p。

表1 认证协议中符号意义

图2 社交认证协议流程

(4)信托人T登录认证服务器S,完成自己的身份认证。

(5)认证服务器S检查信托人T是否是社交者P预先指定的信托人,如果一致,通过T的公钥加密大质数p和随机种子s后发送给T消息{s,p}KTP。

(6)信托人T依据SPEKE协议计算g=hash(s)2modp,信托人T随机生成自己的私钥t,然后计算出自己的公钥Kt=gtmodp后通过短信发送公钥Kt给社交者P。社交者P计算g=hash(s)2modp,随机生成自己的私钥p,然后计算出自己的公钥Kp=gpmodp后通过短信发送公钥Kp给社交者T。信托人T依据收到的公钥Kp计算k=(Kp)tmodp,社交者P依据收到的公钥Kt计算K=(Kt)pmodp。信托人T与社交者P计算出会话密钥KSpt=hash(K),该会话密钥在后续WiFi连接中将作为连接密码使用。

(10)认证服务器S在系统日志中记录社交者P依赖信托人T完成的社交认证,并通过系统消息和邮件通知的方式告知社交者P和信托人T。

4 社交认证系统的有效性及安全性分析

本文提出的社交认证系统的认证服务器端使用JavaSocket网络编程技术实现,客户端应用在安卓平台上实现。应用RSA加密算法实现了基于PKI的非对称加密,使用MurmurHash算法[18]生成64位的WiFi连接密码,系统中通话时长阈值为1min,通话活动社交凭证的有效期为12h,WiFi连接社交凭证的有效期为5min。系统的实现验证了提出方案的可行性和有效性。

提出的社交认证系统需要应对多种攻击情况以保证其安全性,其中内部攻击包括社交者攻击信托人获取信托人信息、信托人攻击社交者试图通过社交认证和不存在信托关系的两者进行社交认证;外部攻击包括试图伪装成社交者通过社交认证和试图伪装成信托人通过社交认证。假定提出的系统程序是安全的,即通过某种可信机制保证程序中的数据不被篡改。下面分别对每种情况进行讨论。

4.1 内部攻击情况分析

当社交者试图攻击信托人以获取信托人信息时,由于社交认证过程中社交者无法接触到信托人的登录认证信息,信托人发送给其的消息都是同社交者自身相关的用于服务器认证的社交凭证,因此社交者无法开展有效的攻击。

当信托人攻击社交者时,即信托人另找一部手机来冒充社交者申请社交认证,但是在协议步骤3中,程序需要先对通话号码成功辨识后再生成需要的通话活动社交记录。如果通过技术手段伪造号码生成所需的社交凭证,并利用信托人计算出的会话密钥完成WiFi连接社交凭证的生成,但是由于冒充手机上没有社交者的私钥,因此发送给认证服务器的数据不会被认作来自社交者也就无法通过社交认证。

不存在信托关系的两者进行社交认证的可能情况为社交者拿另一部手机冒充信托人,由于缺乏信托人的首要身份认证信息,会无法完成协议的步骤4。即使窃取到了信托人的认证信息,也会由于没有信托人的私钥而导致生成的社交凭证不会通过步骤9中服务器的社交认证。

4.2 外部攻击情况分析

当攻击者试图伪装成信托人通过社交认证,即信托人的手机被攻击者获得,此时社交者在步骤3中完成通话过程和步骤7中见面后都应该会发现。

当攻击者试图伪装成社交者通过社交认证时,此时信托人在步骤3和步骤7中都一定会发现并且拒绝确认以生成社交凭证。如果攻击者通过窃听的方式获取已经生成的两种社交凭证。但由于攻击者没有社交者的私钥,因此发送给认证服务器的数据不会被认作来自社交者也就无法通过社交认证。

通过以上分析可以看出,多数情况下社交认证的安全性依赖于社交者私钥的安全性。但是由于使用私钥加密过程在手机进行,私钥要被存放在手机上,在没有TPM保护的情况下,私钥将以文件或者其他可访问的形式存储在手机上。如果攻击者获得了社交者的手机,就可能获得社交者的私钥。尽管可以使用密码对私钥加密,每次使用私钥时都提示用户输入密码后解密使用私钥,但这样存在降低系统易用性问题,另外解密后的私钥被放在缓存中使用,仍然存在被窃取的可能性。

下面讨论当攻击者获得社交者私钥的情况。此时考虑攻击者是否获得了两种社交凭证。如果攻击者没有两种社交凭证,通过正常流程获得两种社交凭证会在步骤3和7中被信托人发现,但通过窃听WiFi通信方式获得两种社交认证却可以伪装成社交者成功完成社交认证并获得临时密码。但由于WiFi连接社交凭证的有效期相对较短,在短时间内破解并获得两种社交凭证的难度较大。虽然攻击者可以预先窃听社交者同认证服务间的通信以获得大质数和随机种子,但最终会话密钥的生成需要通过短信方式发送的信托人公钥,攻击者还需要监听短信通信信道。即便攻击者顺利通过了社交认证获得了临时密码,社交者仍然会向认证服务器再申请一次社交认证并通过并且获得不同的临时密码。如果攻击者在社交者之前获得临时密码,则他得到的临时密码由于作废而不能使用。如果攻击者在社交者之后获得临时密码并成功登录,则社交者会因无法应用临时密码成功登录意识到自己的私钥已经被盗,从而使用其他方式向服务器更新自己的私钥。

5 结语

本文提出了一种基于多种社交凭证的社交认证系统。该系统应用通话通信、短信通信及WiFi连接多种社交活动生成两种社交凭证,依靠两种社交凭证对社交者进行社交认证。提出的社交认证系统可以作为备用认证方式应用在单因子认证系统当中,并且仅需要一位信托人就可以完成社交认证。本文首先讨论了应用于系统中的多种社交活动,然后给出了系统的架构设计和运行过程并对认证协议进行了详细论述,最后论述了系统实现并通过分析论证了系统可以有效面对各种安全性攻击。下一步工作将考虑使用更多满足条件的数据集进行测试并改进,以进一步提高系统的安全性。

[1]EllisonNB.Socialnetworksites:Definition,history,andscholarship[J].JournalofComputer-MediatedCommunication, 2007, 13(1): 210-230.

[2]BrainardJ,JuelsA,RivestRL,etal.Fourth-factorauthentication:Somebodyyouknow[C]//ACMconferenceonComputerandCommunicationsSecurity.VA,USA, 2006: 168-178.

[3]HenkC.A.vanTilborg.,EncyclopediaofCryptographyandSecurity[M].US:Springer, 2011: 1341-1341.

[4]AlAbdulwahidA,ClarkeN,FurnellS,etal.Thecurrentuseofauthenticationtechnologies:Aninvestigativereview[C]// 2015IEEEInternationalConferenceonCloudComputing(ICCC).Riyadh,SaudiArabia, 2015: 1-8.

[5]JavedA,BletgenD,KohlarF,etal.SecureFallbackAuthenticationandtheTrustedFriendAttack[C]//2014IEEE34thInternationalConferenceonDistributedComputingSystemsWorkshops(ICDCSW).Madrid,Spain, 2014: 22-28.

[6]ZhanJ,FangX.AuthenticationUsingMulti-levelSocialNetworks[M].Berlin:Springer, 2011: 35-49.

[7]SchechterS,EgelmanS,ReederRW.It’snotwhatyouknow,butwhoyouknow[C]//Proceedingsofthe27thACMSIGCHIConferenceonHumanFactorsinComputingSystems(CHI).Toronto,Canada, 2009: 172-181.

[8]FacebookSecurity.NationalCybersecurityAwarenessMonthUpdates[EB/OL]. (2011-10-27)[2016-03-03].goo.gl/KdyYXJ.

[9]FacebookSecurity.IntroducingTrustedContactsFacebook'sTrustedContacts[EB/OL]. (2013-05-02)[2016-03-03].goo.gl/xHmVHA.

[10]ShaoC,ChenL,FanS,etal.Socialauthenticationidentity:Analternatetointernetrealnamesystem[C]//InternationalConferenceonSecurityandPrivacyinCommunicationSystems.Beijing,China, 2014: 132-140.

[11]FrankelAD,MaheswaranM.Feasibilityofasociallyawareauthenticationscheme[C]// 2009 6thIEEEConsumerCommunicationsandNetworkingConference.LasVegas,NV, 2009: 1-6.

[12]SoleymaniB,MaheswaranM.Socialauthenticationprotocolformobilephones[C]//2009InternationalConferenceonComputationalScienceandEngineering.Vancouver,Canada, 2009: 436-441.

[13]刘宴兵, 刘飞飞. 基于云计算的智能手机社交认证系统[J]. 通信学报, 2012, 33(1): 28-34.

LiuYan-bing,LiuFei-fei.Cloudcomputingbasedsmartphonesocialauthenticationsystem[J].JournalonCommunications. 2012, 33(1): 28-34.

[14]刘飞飞, 刘宴兵. 基于社交网络的智能手机轻型安全认证协议设计[J]. 重庆邮电大学学报 (自然科学版), 2013, 25(1): 132-137.

LiuFei-fei,LiuYan-bing.Lightweightsmartphonesecurityauthenticationprotocolbasedonsocialnetwork[J].JournalofChongqingUniversityofPostsandTelecommunications(NaturalScienceEdition). 2013, 25(1): 132-137.

[15]腾讯. 微信关闭帐号保护方法[EB/OL]. (2015-12-02)[2016-03-03].http://kf.qq.com/faq/120813euEJVf131227UBna2i.html.

Tecent.MethodforclosingaccountprotectionofWeChat[EB/OL]. (2015-12-02)[2016-03-03].http://kf.qq.com/faq/120813euEJVf131227UBna2i.html.

[16]JablonDP.Strongpassword-onlyauthenticatedkeyexchange[J].ACMSIGCOMMComputerCommunicationReview, 1996, 26(5): 5-26.

[17]RescorlaE.RFC2631:Diffie-HellmanKeyAgreementMethod[S].UnitedStates: 1999.

[18]Tanjent.MurmurHash[EB/OL].(2011-03-01)[2016-03-03].https://sites.google.com/site/murmurhash/.

责任编辑陈呈超

Research on Social Authentication System Based on Multiple Social Credentials

ZHOUWei1,WEIZhi-Qiang2,WANGBin1,WANGCheng-Gang1

(1.ComputerEngineeringSchool,QingdaoUniversityofTechnology,Qingdao266033,China; 2.CollegeofInformationScience&Engineering,OceanUniversityofChina,Qingdao266100,China)

Socialauthenticationisanewkindofauthenticationwhichutilizessocialnetworks’information.Existingcredentialbasedsocialauthenticationsolutionsmostlyareusedasbackupauthenticationoftwo-factorauthenticationsystems.Inthispaper,asocialauthenticationsystembasedonmultiplesocialcredentialsthatrunsonamobiledeviceisproposedandcanbeusedasabackupauthenticationmethodforsinglefactorauthenticationsystemswhicharemorecommonlyused.Furthermore,theproposedsystemrequireslesstrustees,i.e.,onlyonetrustee,thanformerproposedsocialauthenticationsystems.Basedondiscussingmultiplesocialactivitieswhicharebasesofgeneratingsocialcredentials,wepresentthearchitectureandrunningprocessofthesocialauthenticationsystem.Inaddition,socialauthenticationprotocolisdescribedindetails.Finally,wediscussthefeasibilityandsecurityoftheproposedsystembysystemimplementationandcomprehensiveanalysis.

socialnetworks;authentication;informationsecurity

国家自然科学基金项目(61502262);青岛市科技计划基础研究项目(KJZD-13-31-JCH);青岛经济技术开发区重点科技发展计划项目(2013-1-72)资助

2016-01-12;

2016-07-13

周炜(1981-),男,讲师。E-mail:toweizhou@gmail.com

TP309.2

A

1672-5174(2016)09-123-06

10.16441/j.cnki.hdxb.20160075

SupportedbyNationalNaturalScienceFoundationofChina(61502262);QingdaoTechnologyPlanFoundation(KJZD-13-31-JCH);QingdaoEconomicandTechnologicalDevelopmentZoneKeyTechnologyDevelopmentProjects(2013-1-72)