异构系统下的双向签密方案

刘景伟 张俐欢 孙蓉

异构系统下的双向签密方案

刘景伟*张俐欢 孙蓉

(西安电子科技大学综合业务网理论及关键技术国家重点实验室 西安 710071)

在过去的研究中,人们通常假设通信双方都处在同一个公钥密码体制环境中,但随着科技的发展和网络的普及,不同的地区可能采用不同的公钥密码体制。为了解决异构系统之间的通信安全问题,该文提出两种在公共密钥基础设施(PKI)和无证书公钥密码体制(CLC)下安全通信的异构签密方案。同时在双线性Diffie-Hellman问题(BDHP)和计算性Diffie-Hellman问题(CDHP)的难解性下,所提方案在随机预言模型中具有自适应选择密文攻击下的不可区分性(IND-CCA2)和自适应选择消息攻击下的不可伪造性(EUF-CMA)。

签密;异构系统;选择密文攻击;不可伪造性

1 引言

在传统公共密钥基础设施(PKI)系统中,通常存在一个可信认证中心CA(Certification Authority),CA为每一个用户颁发一个与其公钥匹配的公钥证书,实现公钥认证,但这种方法会在证书管理上浪费大量的计算时间和存储空间。为了解决该问题,文献[1]提出了一种基于身份的公钥密码体制IBC (Identity-Based Cryptosystem)。在IBC系统中,用户的私钥是由秘钥生成中心KGC(Key Generation Center identity-based cryptosystem)生成,KGC里存放的秘钥则是通过用户的身份生成用户的私钥。这种方法面临着密钥托管的问题。基于该问题,文献[2]提出了无证书公钥密码体制(CLC)。在CLC系统中,公钥由用户生成,私钥由用户选择的秘密值和KGC产生的部分私钥共同构成。KGC无法得知用户的完整私钥,因此有效解决了上述的密钥托管问题。

如需同时实现保密性、完整性、认证性和不可否认性,传统的方法是先签署一份邮件,然后对它进行加密,称为“先签名后加密”。1997年文献[3]首次提出了签密的概念,这个新的密码学原语在一个逻辑步骤内同时实现数字签名和公钥加密的功能,在成本上显著低于传统的先签名后加密方法。2002年文献[4]提出了正式的签密安全模型。签密在许多应用中都可以发挥优势,如电子商务、移动通信和智能卡等。目前,虽然已经提出了很多基于PKI的签密方案和基于CLC的签密方案,但这些方案不能用于异构密码系统间的通信。为了确保异构系统间的安全通信,本文提出了两种异构系统下的签密方案,实现了PKI和CLC这两个公钥密码系统间的安全通信。

目前已经提出的针对异构通信的签密方案主要有以下几种:2010年文献[16]提出了一方属于PKI,另一方属于IBC的异构签密机制,但他们的方案只能抵抗外来攻击者,并不能满足不可否认性;2011年文献[17]提出了发送端属于PKI,接收端属于IBC的异构签密方案,但该方案只允许在PKI系统的用户发送消息,在IBC系统的用户接收消息,并不能完成双向的安全通信;2013年文献[18]提出了两个异构签密方案,第1个方案是PKI中的发送端给基于IBC中的接收端发送消息,第2个方案是基于IBC的发送端给PKI中的接收端发送消息。在上述签密方案中,并没有适用于PKI和CLC异构系统间安全通信的签密方案,因此本文提出了两个适用于PKI和CLC异构系统间的签密方案PCHS (PKI-CLC Heterogeneous System)和CPHS(CLC- PKI Heterogeneous System)。

2 预备知识与安全模型

在本节中简要地描述了文中涉及到的困难性问题,并给出了所提方案对应的安全模型。

2.1困难性问题

(1)Bilinear Diffie-Hellman(BDH)问题:给定,计算,其中是一个双线性映射,是的生成元,,是阶为素数的两个群。

(2)Computational Diffie-Hellman(CDH)问题:给定,计算。

2.2 PCHS安全模型:

本文在其安全模型中考虑两类敌手。第1类敌手无法获得KGC的主密钥,但能够自适应地替换用户的公钥;第2类敌手无法替换用户的公钥,但可以获得KGC的主密钥[19]。

定义1 若任何概率时间多项式有界的两类敌手赢得IND-CCA2的优势可忽略,则称该方案满足自适应选择密文攻击下的不可区分性。

定义2 若任何概率时间多项式有界的伪造者赢得EUF-CMA的优势是可忽略的,则称方案满足在自适应选择消息攻击下的不可伪造性。

CPHS方案的安全模型与PCHS方案类似。

3 具体方案描述

在本节中,我们提出了两个适用于PKI和CLC异构系统间的签密方案PCHS和CPHS。

CLC-KG:

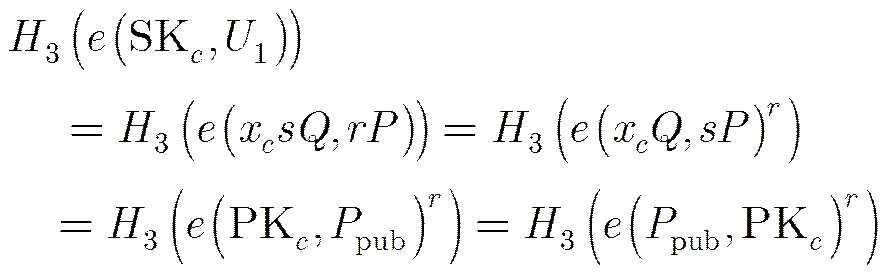

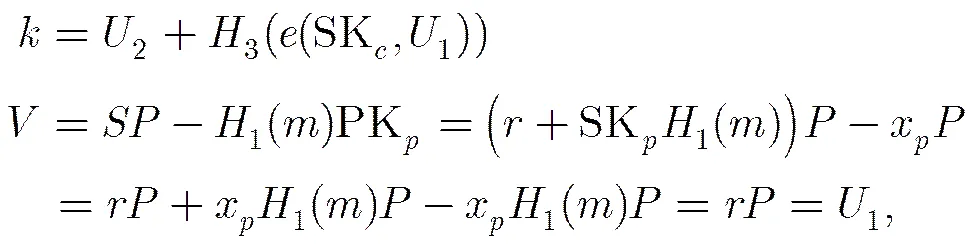

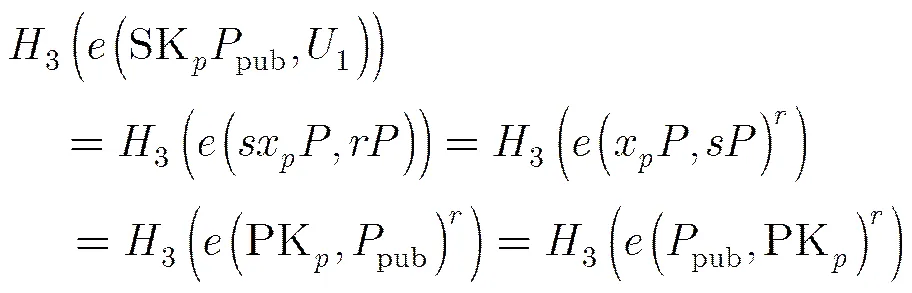

PCHS签密过程:已知明文, CLC系统的公钥和PKI系统的私钥

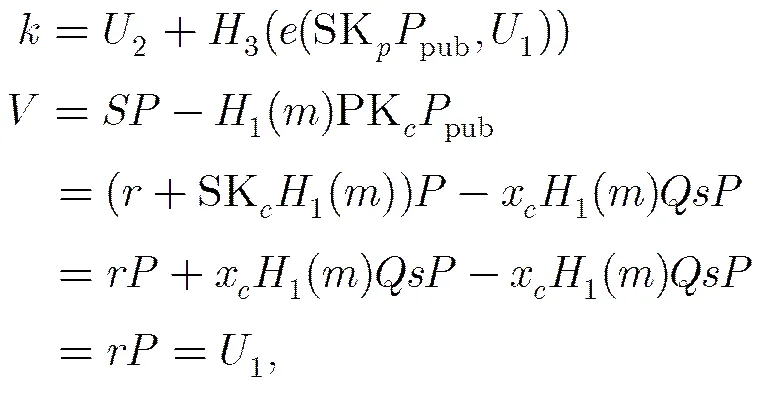

即

验证成功。

即

验证成功。

4 安全性证明

在本节中,我们对所提出方案的安全性进行证明。

定理1(PKI -CLC IND-CCA2-1) 假设存在一个IND-CCA2-1敌手。经过询问,次CLC部分私钥询问,次CLC私钥询问和次CLC公钥替换询问后,能以一个不可忽略的优势攻破PCHS方案的IND-CCA2-1安全性,则存在一个挑战者能以优势解决BDH问题,这里为:。

H1询问:选择一系列身份询问相应杂凑值。接收到身份的H1询问时,若L1中含有,返回作为应答;否则,任选整数,在不泄露具体数值的情况下,将作为挑战身份发送给,若收到第次询问,设置,返回,添加到L1.如果接收到的不是第次询问,选择一个随机数,返回,添加到L1。

H2询问:进行H2询问时,比对列表L2中是否存在。若存在,返回;否则,返回任意的,添加到L2。

H3询问:进行H3询问时,比对列表L3中是否存在。若存在,返回3;否则,返回任意的,添加到L3。

H4询问:进行H4询问时,比对列表L4中是否存在。若存在,返回4;否则,返回任意的,添加到L4。

猜测:L3中储存有个杂凑值,从L3中随机等概率地选择。

证毕

定理2(PKI- CLC IND-CCA2-2) 假设存在一个IND-CCA2-2敌手,定义同上,其中为:。

证明 初始化:阶段2与PKI-CLC IND- CCA2-1相似,因为第2类攻击者知道KGC的主密钥,但不具备替换任意用户公钥的能力,所以阶段1无需进行公钥替换询问。

证毕

定理3(PKI-CLC EUF-CMA)假设存在一个EUF-CMA伪造者,经过询问,次部分私钥询问,次CLC私钥询问和次CLC公钥替换询问后,能以一个不可忽略的优势攻破PCHS方案的EUF-CMA安全性,则存在一个挑战者能以优势解决CDH问题,这里为:

训练:H1询问:选择一系列身份询问相应杂凑值。接收到身份的H1询问时,若L1中含有,返回作为应答;否则,任选整数,在不泄露具体数值的情况下,将作为挑战身份发送给,若收到第次询问,设置,返回,添加到L1。如果接收到的不是第次询问,选择一个随机数,返回,添加到L1。

H2~H4同PKI -CLC IND-CCA2-1。

证毕

CLC-PKI的安全性证明与上述方案类似。

5 效率分析

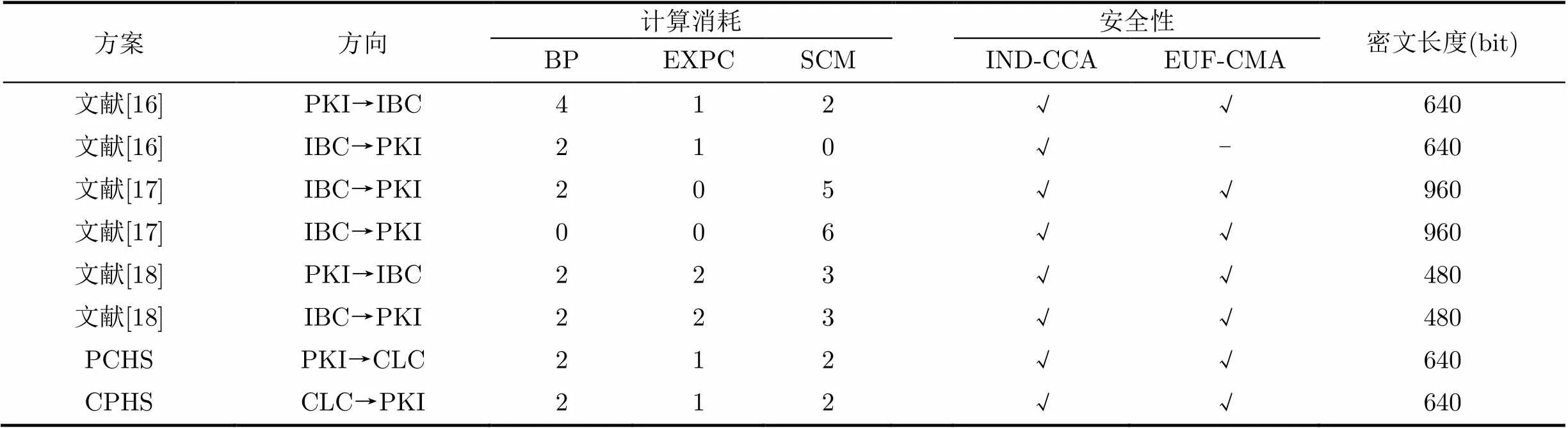

本小节对各异构签密方案的性能进行分析,假设|1|=160 b, |2|=1024 b, ||=160 b, |ID|=160 b。PKI指该签密方案是在公钥基础设施环境下工作的;IBC指该签密方案是在基于身份的公钥密码环境下工作的;CLC指该签密方案是在无证书环境下工作的;箭头代表该方案是异构的签密方案,BP表示双线性对运算;EXPC表示幂指数运算;SCM标量乘运算;密文长度表示通信开销。

从表1可以看出,文献[16]虽有较低的计算开销但并不能满足EUF-CMA安全性使得该方案存在安全隐患问题;文献[17]虽可以满足安全性但密文长度过大且标量乘运算过多使得所需要的通信开销和计算消耗都变大;文献[18]的通信开销虽小但其标量乘运算较多则计算消耗也随之上升;本文方案的通信开销虽并非最小,但在严格保证了方案的安全性下只需计算两次标量乘具有较低的计算复杂度,可在实际应用中节省更多的时间和精力。在应用方向上,前3类方案解决的都是PKI和IBC系统间的异构安全通信问题,方案则应用在PKI和CLC系统间,具有创新性。因此综合计算消耗,安全性,通信开销,应用方向等各方面的因素考虑本文方案的性能后,可看出本文方案在整体性能中具有的优越性和创新性。

表1 各签密方案性能对比

6 结束语

本文提出了两种异构系统下的签密方案,用于公钥基础设施环境(PKI)和无证书公钥密码环境(CLC)这两个公钥密码系统间的安全通信。这两个方案都只需2个线性对运算、2个标量乘运算和1个幂指数运算,相比于之前提出的方案,具有较低的计算复杂度;同时在双线性Diffie-Hellman问题(BDHP)和计算性Diffie-Hellman问题(CDHP)的难解性下,所提方案在随机预言模型中具有自适应选择密文攻击下的不可区分性(IND-CCA2)和自适应选择消息攻击下的不可伪造性(EUF-CMA)。这两个方案也可应用于电子商务、网上支付、移动互联和智能卡等领域。

[1] SHAMIR A. Identity-based cryptosystem and signature scheme [C].Proceedings of CRYPTO 84 on Advances in cryptology,New York, NY, USA, 1984, 196: 47-53. doi:10.1007/3-540-39568-7_5 .

[2] AL-RIYAMI S S and PATERSON K G. Certificateless public key cryptography[C]. International Conference on the Theory and Application of Cryptology and Information Security, Taipei, China, 2003: 452-473.doi:10.1007/978-3-540-40061- 5_29.

[3] ZHENG Yuliang. Digital signcryption or how to achieve cost (signature & encryption)< [4] BAEK J, STEINFELD R, and ZHENG Yuliang. Formal proofs for the security of signcryption[C]. Proceedings of the Cryptology PKC2002, Paris, France, 2002: 81-98. doi:10.1007/3-540-45664-3_6. [5] CH A S, UDDIN N, SHER M,An efficient signcryption scheme with forward secrecy and public verifiability based on hyper elliptic curve cryptography [J]., 2015, 74(5): 1711-1723. doi: 10.1007/s11042- 014-2283-9. [6] LI C K, YANG G, WONG D S,An efficient signcryption scheme with key privacy[C]. Proceedings of the 4th European Public Key Infrastructure Workshop (EuroPKI 2007),Palma de Mallorca, Spain, 2007, 4582: 78-93.doi: 10. 1007/978-3-540-73408-6_6. [7] QIN Bo, WANG Huaqun, WU Qianhong,An simultaneous authentication and secrecy in identity-based data upload to cloud[J]., 2013, 16(4): 845-859.doi: 10.1007/s10586-013-0258-7. [8] PANG Liaojun, GAO Lu, LI Huixian,Anonymous multi-receiver ID-based signcryption scheme[J]., 2015, 9(3): 193-201. doi:10.1049/iet-ifs.2014.0360. [9] BARBOSA M and FARSHIM P. Certificateless signcryption [C]. Proceedings of the ASIACCS2008, New York, USA, 2008: 369-372. doi: 10.1145/1368310.1368364. [10] 张玉磊, 王欢, 李臣意, 等. 可证安全的紧致无证书聚合签密方案[J]. 电子与信息学报, 2015, 37(12): 2839-2844. doi: 10.11999/JEIT150407. ZHANG Yulei, WANG Huan, LI Chenyi,Provable secure and compact certificateless aggregate signcryption scheme[J].&, 2015, 37(12): 2839-2844. doi: 10.11999/JEIT150407. [11] 孙银霞, 李晖, 李小青. 无证书体制下的多接收者签密密钥封装机制[J]. 电子与信息学报, 2010, 32(9): 2249-2252.doi: 10.3724/SP. J.1146.2009.01260. SUN Yinxia, LI Hui, and LI Xiaoqing. Certificateless signcryption KEM to multiple recipients[J].&, 2010, 32(9): 2249-2252. doi:10.3724/SP.J.1146.2009.01260. [12] 葛爱军, 陈少真. 具有强安全性的不含双线性对的无证书签名方案[J]. 电子与信息学报, 2010, 32(7): 1766-1768. doi: 10.3724/SP.J.1146.2009.00965. GE Aijun and CHEN Shaozhen. Strongly secure certificateless signature scheme without pairings[J].&, 2010, 32(7): 1766-1768. doi:10.3724/SP.J.1146.2009.00965. [13] ESLAMI Z and PAKNIAT N. Certificateless aggregate signcryption: security model and a concrete construction secure in the random oracle model[J]., 2014, 26(3): 276-286. doi:10.1016/j.jksuci.2014.03.006. [14] YIN A and LIANG H. Certificateless hybrid signcryption scheme for secure sommunication of wireless sensor networks [J].,2015, 80(3): 1049-1062. doi:10.1007/s11277-014-2070-y.10. [15] HAFIZUL ISLAM S K and LI Fagen.Leakage-free and provably secure certificateless signcryption scheme using bilinear pairings[J].,2015, 58(10): 2636-2648. doi:10.1093/comjnl/bxv002. [16] SUN Yinxia and LI Hui. Eifficient signcryption between TPKC and IDPKC and its multi-receiver construction[J]., 2010, 53(3): 557-566.doi: 10.1007/s11432-010-0061-5. [17] HUANG Q, WONG D S, and YANG G. Heterogeneous signcryption with key privacy[J].,2011, 54(4): 525-536. doi:10.1093/comjnl/bxq095. [18] LI Fagen, ZHANG Hui, and TAKAGI T. Efficient signcryption for heterogeneous systems[J]., 2013, 7(3): 420-429. doi:1109/JSYST.2012. 2221897. [19] 俞惠芳, 杨波. 可证安全的无证书混合签密[J]. 计算机学报, 2015, 38(4): 805-813.doi: 10.3724/SP.J.1016.2015.00804. YU Huifang and YANG Bo. Provably secure certificateless hybrid signcryption[J]., 2015, 38(4): 805-813. doi: 10.3724/SP.J.1016.2015.00804. Mutual Signcryption Schemes under Heterogeneous Systems LIU Jingwei ZHANG Lihuan SUN Rong (,,’710071,) In the past studies, it is generally assumed that both sides of communication are in the same environment of public key cryptography, but with the development of technology and the popularity of the network, different regions may have different public key cryptographies. In order to resolve the communication security problem between heterogeneous systems, two signcryption schemes are proposed, which are used to achieve the communication security between the Public Key Infrastructure (PKI) and CertificatLess public key Cryptography (CLC) under heterogeneous systems. It is proved that the schemes have INDistinguishability against Adaptive Chosen Ciphertext Attacks (IND-CCA2) under Bilinear Diffie-Hellman Problem (BDHP) and Existential UnForgeability against adaptive Chosen Messages Attacks (EUF-CMA) under the Computational Diffie-Hellman Problem (CDHP) in the random oracle model. Signcryption; Heterogeneous system; Chosen ciphertext attack; Unforgeability TP309 A 1009-5896(2016)11-2948-06 10.11999/JEIT160056 2016-01-13;改回日期:2016-06-09; 2016-09-01 刘景伟 jwliu@mail.xidian.edu.cn 陕西省自然科学基础研究计划 (2016JM6057),国家科技重大专项(2013ZX03005007),高等学校学科创新引智计划(B08038) The Natural Science Basic Research Plan in Shaanxi Province of China (2016JM6057), The National Science and Technology Major Project of the Ministry of Science and Technology of China (2013ZX03005007), The 111 Project (B08038) 刘景伟: 男,1978年生,博士,副教授,研究方向为信息安全和网络安全. 张俐欢: 女,1994年生,硕士生,研究方向为密码学和信息安全. 孙 蓉: 女,1976年生,博士,副教授,研究方向为信息论与编码理论.