基于属性加密的云存储方案研究

王光波 王建华

基于属性加密的云存储方案研究

王光波*①王建华②

①(解放军信息工程大学 郑州 450001)②(空军电子技术研究所 北京 100195)

云存储中往往采用属性加密方案来实现细粒度的访问控制,为了进一步保护访问控制策略中的敏感信息,并解决授权中心单独为用户生成密钥而产生的密钥托管问题。该文对访问控制策略中的属性进行重新映射,以实现其隐私性。另外在密钥生成算法中设计一个双方计算协议,由用户产生密钥的部分组件,与授权中心共同生成密钥以解决密钥托管问题。最后在标准模型下对方案进行了安全证明,并进行了性能分析与实验验证,实验结果表明,与已有相关方案相比,虽然为了实现访问控制策略隐藏并且解决密钥托管问题增加了额外的计算负载,但是由于该文将大部分解密工作授权给云存储中心来执行,因此数据访问者的计算负载较小。

属性加密;控制策略隐藏;密钥托管;外包解密

1 引言

随着大数据时代的到来,出现越来越多的用户数据,为了实现数据共享的同时降低成本,使用第三方的服务提供商成为外包数据的优先选择。云存储作为云计算的延伸与发展,其最大特点是存储即服务,用户可以在任何地点、任何时间,通过任何可连网设备方便地存取数据,因此得到了越来越广泛的应用。但云存储中用户数据存储在云服务器上,脱离了用户的实际控制,因此如何保证用户隐私和数据安全的同时尽可能地提高服务质量已经成为安全云存储的关键问题。

Sahai等人在2005年提出了属性加密[1](Attribute-Based Encryption, ABE)的概念,将密文与密钥与一系列的属性相关联,通过定义访问结构,指定能够解密数据的属性集合,实现细粒度的访问控制,属性加密方案凭借其灵活的访问结构在云存储中得到了广泛的应用。最初的ABE只能实现门限操作,策略表达不够丰富。因此,有学者提出了基于密文策略(Ciphertext-Policy, CP)和密钥策略[5,6](Key-Policy, KP)的ABE机制,实现丰富的属性操作,从而支持灵活的访问控制策略。

然而,除了敏感数据需要保护外,访问控制策略也非常重要,它能够泄露用户的敏感信息。因此实际的应用中不仅要保护用户数据的安全性也要保证访问控制策略的隐私性。另外基本的ABE应用中,授权中心负责为用户生成属性相关的密钥,因此拥有所有用户密钥,产生密钥托管问题。

Kapadia等人[7]提出了一种策略隐藏的CP-ABE方案,但是引入了一个在线的半可信服务器,为每个用户重加密密文,因此使服务器成为整个系统瓶颈。Nishide等人[8]提出了2种实现策略隐藏的CP-ABE方案,通过多值属性之间的与逻辑来表示访问控制策略。Lai等人[9]基于子群判定性假设,在合数阶双线性群上提出了一种适应性安全的策略隐藏CP-ABE方案。随后Wang等人[10]对文献[9]进行了改进,提出一种素数阶双线性群上的策略隐藏CP-ABE方案,使私钥规模与解密运算量成为常量,在大规模属性应用环境中具有很高的效率。但这几种方案只支持受限的访问结构,策略由所有的属性通过一个“与”门组合而成,可表达性非常弱。Hur等人[11]等提出了一个支持任意访问机构的CP-ABE方案,对密文中的访问策略进行盲化,实现了访问策略隐私。而且该方案由云存储中心代为解密,只需要1个对操作,大大提高了访问者的解密效率。但是该方案被证明是通用群模型下安全的,通用群模型安全通常被认为是启发式的安全,而不是可证明安全。最近,宋衍等人[12]在文献[13]的基础上,对访问树进行相应的改进,通过秘密共享在“与”、“或”、“门限”中的应用,将具有权限的属性取值隐藏在系统所有的属性取值中,从而实现基于访问树的策略隐藏。

Chase 等人[14]提出了一种分布式的 ABE 方案,使用多属性授权中心模型来解决密钥托管问题。在该方法中,众多属性管理机构都参与到密钥生成的过程中。这种方式的缺点是系统的性能会随着属性数量的增长而不断退化。另外其访问结构的表达能力有限, 仅仅支持与门,从而限制了数据拥有者对访问策略的制定。Yang 等人[15]提出了一个有效的CP-ABE 方案,采用了一个新的访问控制策略来解决密钥托管问题。用户只有同时拥有来自属性授权与数据拥有者的密钥组件才能得到完整的密钥从而解密密文。然而,新的访问策略包含了用户的身份,这意味着当有新加入的用户时,数据拥有者必须保持在线状态来重新加密数据。这在实际应用时不太可行。

Liu等人[16]通过借鉴文献[17]的签名方案,构造了一个可追踪的CP-ABE,不仅支持任意单调访问机构,而且被证明是标准模型安全的,方案最后对密钥托管问题进行了研究,包含两个不同的机构:授权中心和追踪机构,授权中心负责为用户生成密钥,追踪机构则负责追踪,但是这种方法不能抵抗授权中心与追踪机构的合谋攻击,另外该方案也没有解决策略隐藏问题。

本文在方案[16]的基础上,通过构造用户的盲化名与盲因子,对密文中的访问控制策略进行盲化,实现策略隐私,同时在密钥生成算法中,使用双方计算协议,由用户选择进行追踪的身份标识,实现追踪的同时,解决密钥托管问题。

2 相关技术

在方案提出之前,首先对文中将用到的相关技术进行简单介绍,包括线性秘密分享方案、合数阶双线性群。

2.1 线性秘密分享方案

定义1 (线性秘密分享方案(Linear Secret- Sharing Scheme, LSSS)[18])参与者集合上的一个秘密分享方案如果满足以下条件,则称为(上的)线性秘密分享方案:

2.2 合数阶双线性群

合数阶双线性群由Boneh等人[17]提出,之后被广泛应用到各种密码系统中。令是一个群生成算法,以安全参数为输入,输出。其中是3个不同的素数,其大小由安全参数决定,和是两个阶循环群,是一个满足下面条件的映射:

3 属性加密方案

本节首先定义一个标准语义安全的安全游戏,即选择明文攻击下的密文不可区分性(ciphertext INDistinguishability under Chosen Plaintext Attacks, IND-CPA)[19],接着对本文提出的属性加密方案进行构造。

3.1 安全性定义

初始化阶段:挑战者运行初始化Setup算法,并把产生的系统公开密钥参数PK传递给攻击者。

查询阶段1:攻击者适应性的向挑战者提交一系列的身份-属性对集合,,对于每个集合挑战者与攻击者进行密钥生成协议。协议过程中,由攻击者选择用于进行身份追踪的标识。

3.2 方案构造

3.2.1系统初始化

系统初始化阶段,授权中心与用户生成各自的相关参数。

大陆歌手的个人演唱会数量逐年递增,前往台北举办个人演唱会的大陆歌手数量也越来越多。1980年至2008年,仅有一名大陆歌手在台北举办过一场演唱会,即腾格尔于1992年在台北举办的演唱会,这也是大陆歌手在台湾举办的首场个人演唱会。[1]402,[2]60此后的15年间,再无一位大陆歌手在台北举办个人演唱会。(表5)自2008年起,大陆歌手又开始去台北举办个人演唱会。虽然大陆歌手在台北举行个人演唱会的数量不多,但仍显现了大陆流行音乐突飞猛进的趋势,优秀歌手不断涌现,竞争力增强,个人演唱会市场不断扩大。随着大陆流行音乐在华语流行乐坛的影响力不断扩大,大陆已逐渐成为华语流行音乐的中心之一。

3.2.2密钥生成

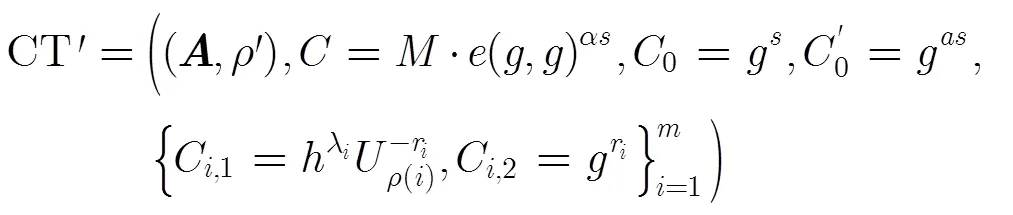

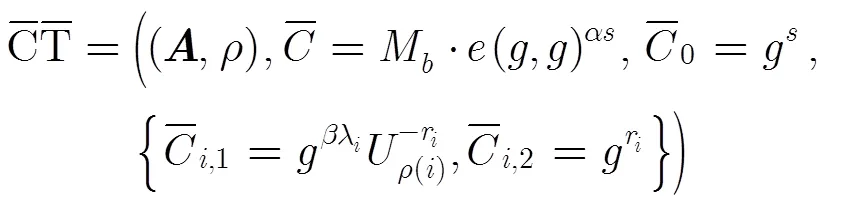

3.2.3数据加密

3.2.4令牌生成

令牌生成后,用户将其发送给云存储中心,请求云存储中心进行部分解密的密文。令牌中的集合用来作为盲化后属性的索引。虽然生成令牌需要进行个对操作,但是这一计算可以在发送查询请求之前进行,并且计算一次以后可以继续使用。

3.2.5部分解密

因为云存储中心对密文进行了大部分解密工作,访问者只需要进行一个简单的指数操作,大大降低了访问者的计算负载。

4 安全性证明

4.1 IND-CPA安全性

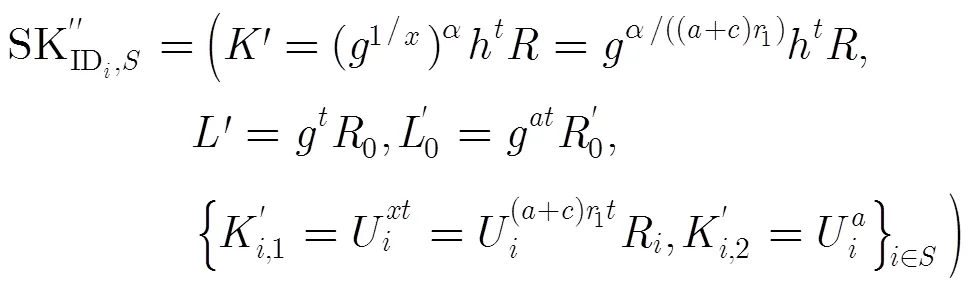

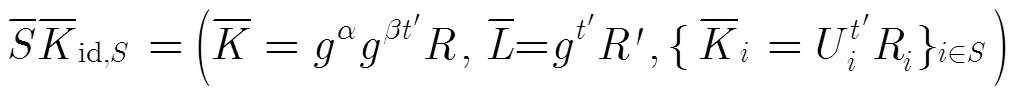

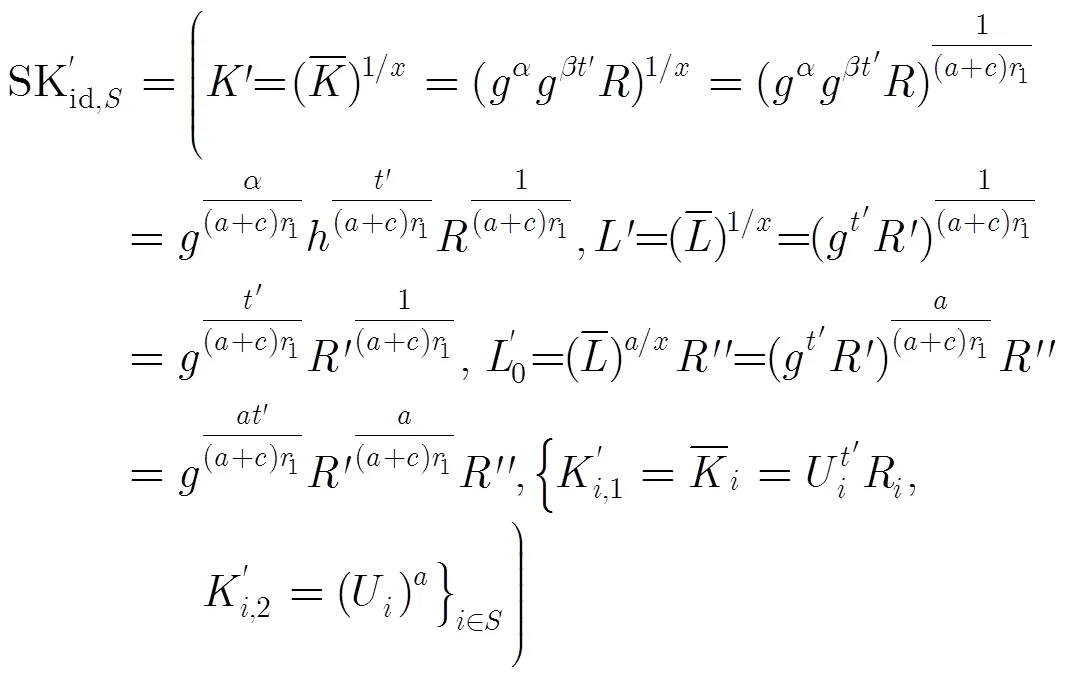

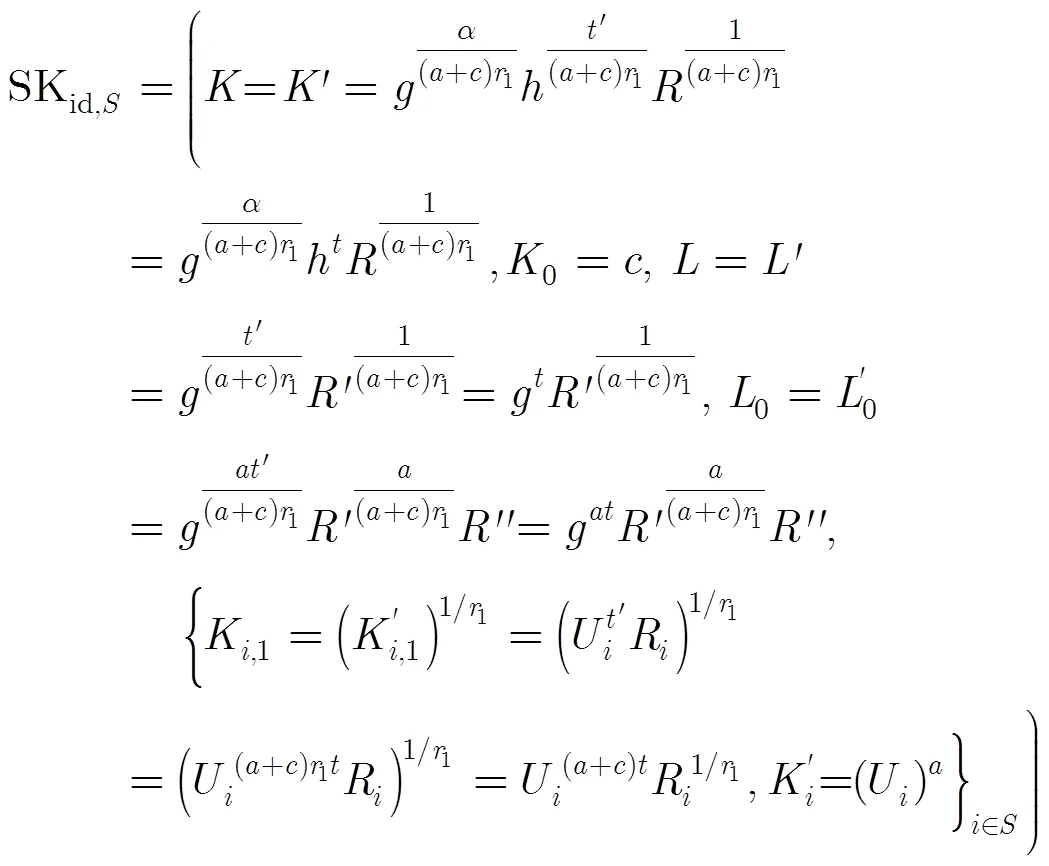

然后B与A进行如3.2.2节所示的密钥生成协议,在协议中A随机选择和,协议执行后B得到值,且已经将对应的放入追踪列表。B利用随机选择,并计算:

查询阶段2:与查询阶段1一样。

由于公开参数、解密密钥和挑战密文与文献[20]中的方案都具有一样的分布,因此得出。

证毕

4.2 密钥生成协议的安全性

3.2.2节的密钥生成协议中,由用户产生用于追踪的身份标识信息,对授权中心是隐藏的,因此解决了密钥托管问题。下面对该密钥生成协议进行安全性证明。

首先对恶意用户进行模拟,按照零知识证明的过程,定义一个仿真器,该仿真器以系统参数、追踪身份信息的承诺和在理想功能下的密钥为输入,因此仿真器必须在不知道系统主密钥的情况下,模拟一个诚实授权中心的功能。运行以下仿真过程:

5 方案分析与实验验证

5.1 方案分析

现将本文提出的方案与原始方案及已有几种策略隐藏的方案进行性能与功能比较,主要考虑群阶的性质、策略隐私性、密钥托管、安全性及密文长度、用户密钥长度、解密运算量。具体比较结果如表1所示。表中所使用的描述符号如下:表示中数据元素的长度;表示中数据元素的长度;表示中数据元素的长度;表示与密文有关的属性个数;表示用户密钥中属性的个数;表示整个属性集合中属性的总个数;表示属性的取值个数;表示文献[12]中访问结构中末端内部节点的个数。

功能方面:从表1可以看出,本文方案中的存储中心通过比较属性盲化后的索引来确定用户提交的查询令牌是否满足密文中的访问控制策略,因此密文与令牌中有关属性的任何信息对存储中心来说都是隐藏的。另外,本文方案在密钥生成算法中,使用双方计算协议,由用户选择追踪身份标识,实现追踪的同时解决了密钥托管问题。最后本文方案在适应性模型下进行了安全证明。而其他方案只实现了其中的某项功能。

表1本文方案与不同方案之间的比较

方案群阶策略隐私密钥托管追踪性安全性密文密钥解密(对) 原始方案[16]合数否是是适应性 文献[8]方案素数是是否选择性 文献[9]方案合数是是否适应性 文献[11]方案素数是是否通用群1 文献[12]方案合数是是否适应性 本文方案合数是否是适应性0

性能方面:从表1可以看出,本文方案的密文大小与原始CP-ABE相同,比文献[11]方案增加了。而其他方案的密文长度均与整个属性集合中的属性总个数有关,这大大增加了密文长度。为了实现策略隐私,本文方案需要在密钥中额外增加个与1个参数,因此密钥长度相比原始方案增加了。解密过程中,本文方案与文献[11]方案将部分解密操作交由存储中心代为执行,因此文献[11]方案只需要1个对操作而本文方案不需要进行对操作,大大提高了访问者的解密效率。

5.2 实验验证

本文通过实验分析执行效率,为了衡量可追踪并解决策略隐藏与密钥托管问题带来的计算开销,本文主要对以下过程进行分析:

(1)数据拥有者加密数据;(2)数据访问者解密数据。需要注意的是,在本文中,为了实现访问控制策略隐藏并且解决密钥托管问题,访问者需要进行额外的计算,因此实验时将其一并考虑,归为功能操作。

实验环境为64 bit Ubuntu 14.04 操作系统、Intel®CoreTMi7-3770CPU (3.4 GHz)、内存4 G,实验代码基于Pairing-based Cryptography Library (PBC-0.5.14)[22]与cpabe-0.11[23]进行修改与编写,并且实现128 bit的安全级别。实验数据取运行20次所得的平均值。

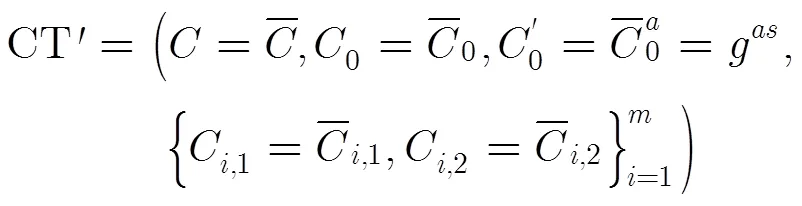

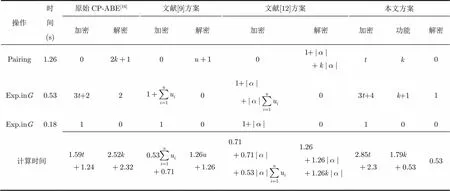

将本文方案与同样采用合数阶双线性群的原始CP-ABE方案[16], 文献[9]方案、文献[12]方案进行实验验证并比较,主要考虑对运算与群与G中的指数运算,在合数阶双线性群中,运行一次对运算需要的时间大约为1.26 s,中的指数运算大约为0.53 s,G中的指数运算大约为0.18 s。其计算时间对比如表2所示。

如表2所示,相比于原始CP-ABE方案,在加密过程中,为了实现密文中的访问控制策略隐藏,本文提出的方案需要数据拥有者额外计算个对操作和2个中的指数操作。而在访问者解密数据时,需要个对操作来产生属性隐藏后的信息索引。但是需要主要的是这些额外的对操作与指数操作,可以提前被计算,以后继续使用,因此表2列出的是本文方案在最差情况下的计算负载。另外数据访问者需要额外计算(+1)个中的指数操作来实现密钥托管问题。虽然,为了实现策略隐藏并且解决密钥托管问题,访问者需要计算额外的对操作和指数操作,但是由于本文方案将大部分解密操作授权给存储中心进行,而访问者只需要执行1个中的指数操作即可。从表2可以得出,在本文方案中访问者的计算时间为(1.79+0.53+0.53) ms=(1.79+ 1.06) s,而原始CP-ABE方案需要(2.52+2.32) s,文献[9]方案需要(1.26+1.26) s,文献[12]方案则需要s,而代表的是整个属性集合中属性的总个数,因此本文方案最终访问者解密所需计算时间略多于文献[12]的最优方案(),但是小于所有其他方案,包括文献[12]的次优方案()。

不失一般性,本文假设用户拥有的属性数目为5,系统的属性数目在5~50之间,与密文有关的属性数目为系统数目的一半,并假设文献[9]方案与文献[12]方案中的属性平均拥有4个不同的属性取值,且文献[12]方案访问结构中末端内部节点的个数取最优方案1与次优方案2。

表2计算时间对比

操作时间(s)原始CP-ABE[16]文献[9]方案文献[12]方案本文方案 加密解密加密解密加密解密加密功能解密 Pairing1.260000 Exp.inG0.533t+22003t+4k+11 Exp.inG0.1810100100 计算时间0.53

图1给出了5种方案在不同系统属性数目下的加密耗时对比,由此可见,本文为了实现密文中的访问控制策略隐藏,需要额外计算个对操作和2个中的指数操作,因此加密耗时要大于原始方案,但是优于其他3种方案。特别是文献[12]方案,随着访问结构中末端内部节点个数地增加,加密耗时大大增加。

图2给出了5种方案在不同系统属性数目下的解密耗时对比,可见本文方案、原始CP-ABE方案与文献[12]方案的解密耗时与系统属性数目无关,而文献[9]方案中,随着系统属性数目的增加,解密耗时不断增加。另外,本文方案为了实现功能操作,一定程度上增加了访问者的解密耗时,但是由于本文将大部分解密操作交由存储中心执行,因此总的解密耗时小于原始CP-ABE方案。而文献[12]方案的解密耗时虽然与系统属性数目无关,但是与访问结构中末端内部节点个数有关,内部节点数越多,解密耗时越大,从图中可以看出,本文方案的解密耗时要略大于文献[12]的最优方案1,但小于文献[12]的次优方案2。

6 结束语

本文从用户角度出发,提出了一种访问控制策略隐藏的标准模型安全的属性加密方案,并且在密钥生成算法中设计一个双方计算协议,解决密钥托管问题。本文对方案在标准模型下进行了安全证明,并且进行了性能分析与实验验证,实验结果表明,与已有相关方案相比,虽然为了实现访问控制策略隐藏并且解决密钥托管问题增加了额外的计算负载,但是由于本文将大部分解密工作授权给云存储中心来执行,因此数据访问者的计算负载较小,降低了其成本。

图1 加密耗时与系统属性数目的关系 图2 解密耗时与系统属性数目的关系

[1] SAHAI A and WATERS B. Fuzzy Identity-Based Encryption [M]. Heidelberg, Berlin, Springer, 2005: 457-473. doi: 10.1007 /11426639_27.

[2] YADAV U C. Ciphertext-policy attribute-based encryption with hiding access structure[C]. 2015 IEEE International Advance Computing Conference (IACC), Bangalore, India, 2015: 6-10. doi: 10.1109/IADCC.2015.7154664.

[3] NARUSE T, MOHRI M, and SHIRAISHI Y. Provably secure attribute-based encryption with attribute revocation and grant function using proxy re-encryption and attribute key for updating[J].-, 2015, 5(1): 1-13.

[4] WANG H, YANG B, and WANG Y. Server aided ciphertext- policy attribute-based encryption[C]. IEEE International Conference on Advanced Information Networking & Applications Workshops, Gwangju, Korea, 2015: 440-444. doi: 10.1109/WAINA.2015.11.

[5] QI L, MA J, RUI L,. Large universe decentralized key- policy attribute-based encryption[J].&, 2015, 8(3): 501-509.

[6] WANG X, ZHANG J, SCHOOLER E M,. Performance evaluation of attribute-based encryption: Toward data privacy in the IoT[C]. IEEE International Conference on Communications (ICC), Sydney, Australia, 2014: 725-730.

[7] KAPADIA A, TSANG P P, and SMITH S W. Attribute- based publishing with hidden credentials and hidden policies [C]. Network and Distributed System Security Symposium, NDSS 2007, San Diego, CA, USA, 2007: 179-192.

[8] NISHIDE T, YONEYAMA K, and OHTA K. Attribute- based Encryption with Partially Hidden Encryptor-specified Access Structures[M]. Heidelberg, Berlin, Springer, 2008: 111-129. doi: 10.1007/978-3-540-68914-0_7.

[9] LAI J, DENG R H, and LI Y. Fully secure cipertext-policy hiding CP-ABE[J]., 2011, 6672: 24-39.

[10] 王海斌, 陈少真. 隐藏访问结构的基于属性加密方案[J]. 电子与信息学报, 2012, 34(2): 457-461.

WANG Haibin and CHEN Shaozhen. Attribute-based encryption with hidden access structures[J].&, 2012, 34(2): 457-461.

[11] HUR J. Attribute-based secure data sharing with hidden policies in smart grid[J].&, 2013, 24(11): 2171-2180. doi: 10.1109/ TPDS.2012.61.

[12] 宋衍, 韩臻, 刘凤梅, 等. 基于访问树的策略隐藏属性加密方案[J]. 通信学报, 2015, 36(9): 119-126.

SONG Yan, HAN Zhen, LIU Fengmei,. Attribute-based encryption with hidden policies in the access tree[J]., 2015, 36(9): 119-126.

[13] LUAN Ibraimi, QIANG Tang, PITER Hartel,. Efficient and Provable Secure Ciphertext-policy Attribute-Based Encryption Schemes. Information Security Practice and Experience[M]. Heidelberg, Berlin, Springer, 2009: 1-12.

[14] CHASE M and CHOW S S M. Improving privacy and security in multi-authority attribute-based encryption[C]. ACM Conference on Computer and Communications Security, Chicago, IL, USA, 2009: 121-130. doi: 10.1145/1653662. 1653678.

[15] YANG M, LIU F, HAN J L,. An efficient attribute based encryption scheme with revocation for outsourced data sharing control[C]. 2011 First International Conference on Instrumentation, Measurement, Computer, Communication and Control, Beijing, China, 2011: 516-520.

[16] LIU Z, CAO Z, and WONG D. Traceable ciphertext-policy attribute-based encryption supporting any monotone access structures[J]., 2013, 8(1): 76-88.

[17] BONEH D and BOYEN X. Short signatures without random oracles[C]. Advances in Cryptology-EUROCRYPT 2004, Switzerland, 2004: 56-73.

[18] ZAVATTONI E, PEREZ L J D, MITSUNARI S,. Software implementation of an attribute-based encryption scheme[J]., 2015, 64(5): 1429-1441.

[19] CHEUNG L and NEWPORT C. Provably secure ciphertext policy ABE[C]. Proceedings of the 14th ACM Conference on Computer and Communications Security, New York, USA, 2007: 456-465. doi: 10.1145/1315245.1315302.

[20] LEWKO A, OKAMOTO T, SAHAI A,. Fully Secure Functional Encryption: Attribute-based Encryption and (Hierarchical) Inner Product Encryption[M]. Heidelberg, Berlin, Springer, 2010: 62-91. doi: 10.1007/978-3-642-13190- 5_4.

[21] BELENKIY M, CAMENISCH J, CHASE M,. Randomizable Proofs and Delegatable Anonymous Credentials[M]. Heidelberg, Berlin, Springer, 2009: 108-125. doi: 10.1007/978-3-642-03356-8_7.

[22] LYNN B. The pairing-based cryptography (PBC) library[OL]. http://crypto.stanford.edu/pbc, 2006.

[23] BETHENCOURT J, SAHAI A, and WATERS B. Advanced crypto software collection: The cpabetoolkit[OL]. http://acsc. cs.utexas.edu/cpabe,2011.

Research on Cloud Storage Scheme with Attribute-based Encryption

WANG Guangbo①WANG Jianhua②

①(,450001,)②(,100195,)

Attribute-Based Encryption (ABE) is often used in cloud storage to achieve fine-grained access control. In order to further protect the sensitive information of access control policy and solve the key escrow caused by the authority center generating the private key for users alone. In this paper, the attributes of access control policy are remapped to achieve its privacy. Additionally, a two-party computing protocol in which the user generates partial private key component is devised to solve the problem of key escrow. At last, the security of this scheme is proved in the standard model, and the performance analysis and experiment validation are conducted, which show that although some additional computation overhead is added for achieving the privacy of access control policy and solving the problem of key escrow, the receiver in proposed scheme has smaller computation overhead compared with the existing related schemes because most of the decryption is delegated to the storage center to carry out.

Attribute-Based Encryption (ABE); Access control policy hidden; Key escrow; Outsource decryption

TP393.08

A

1009-5896(2016)11-2931-09

10.11999/JEIT160064

2016-01-15;改回日期:2016-08-15;

2016-10-09

王光波 691759571@qq.com

国家高技术研究发展计划(2012AA012704),郑州市科技领军人才项目(131PLJRC644)

The National High-tech R&D Program of China (2012AA012704), The Science and Technology Leading Talent Project of Zhengzhou (131PLJRC644)

王光波: 男,1987年生,博士生,研究方向为属性加密、网络信息安全.

王建华: 男,1962年生,教授,博士生导师,研究方向为信息安全、安全管理.