无线传感器网络隐私保护技术研究

陈莉娟

(安徽机电职业技术学院 安徽芜湖 241000)

无线传感器网络隐私保护技术研究

陈莉娟

(安徽机电职业技术学院安徽芜湖241000)

文章基于网络编码重点对无线传感器网络中的数据和位置隐私保护策略进行研究,比如在对位置隐私保护策略的探讨中分别对源节点和汇聚节点位置的隐私保护进行了分析;在分析网络数据保护策略时详细探讨了WSN中隐私数据的完整性保护和访问控制策略。研究表明:新方案与传统方法比较而言,能量消耗得到了有效的减少,网络隐私保护任务的实时性也同时得到满足。

网络编码技术;WSN;数据隐私保护;位置隐私保护

一、无线传感器网络隐私保护

(一)无线传感器网络隐私保护基本概念。隐私相比于传统意义上的安全,二者既有一定的区别,又在区别中有着紧密的联系。传统安全技术以密码学为基础对通信进行加密,经过多年的发展在隐私保护技术发展方面起到了有力的促进作用。但是从另一方面讲,用户对隐私多层次和多角度的需求通过这些技术的采纳无法得到满足。比如说,如果仅仅为了对消息内容进行加密,那么通过对报文地址段进行关联分析就可以对通信源节点的地址进行追踪和获取,这种加密方式往往容易泄露用户隐私[1];更进一步分析,报文被接收方获取之后,利用数据挖掘技术就可以推断出用户的敏感信息,这些信息还可能涉及到底层拓扑信息,无奈的是,这种类型的隐私泄露采用对报文进行加密的方式是阻止不了的,所以迫切需要深入研究和开发隐私保护的相关技术。

隐私因其涉及广泛而在信息系统中占据着非常重要的地位,其涉及领域涵盖了通信、普适计算以及近年来证明有很重要的实际意义的数据挖掘技术。在这些领域中,根据各领域需求的不同,隐私保护技术也展现了不同的特色,但总体而言隐私保护技术的这些特色既有区别又能相互渗透,并不断改进技术适应社会发展。本章是从通信网络领域对隐私保护技术进行探讨,所以研究对象锁定在网络隐私方面。

作为一种新型的网络体系结构,无线传感器网络一方面其网络隐私保护需求与上述传统网络中的需求一脉相承,另一方面又有基于自身特点的特殊需求。在无线传感器网络中,已经有上述的诸多成熟机制可以借鉴给隐私保护技术的研究,但是,我们必须要注意到,与传统领域相比,无线传感器网络有不同的隐私威胁,而且其应用环境和网络特征也有所不同,这些成熟机制在无线传感器网络中无法直接应用[2]。所以研究人员充分考虑了无线传感器网络的特点,对相应的保护机制进行设计,这部分内容在下文会有详细介绍。

(二)无线传感器网络位置隐私保护机制。无线传感器网络隐私中,位置隐私占据很主要的位置,定位技术是其中的关键技术,在无线传感器网络中提供的位置信息有非常重要的意义,在相关研究中有关键性的作用,比如在检测事件位置的提供、覆盖质量、路由协议等[3-5]。但是,如果非法滥用传感器节点的定位信息,导致的安全问题会非常严重。

与传统的有线网络和无线网络中的MANET等不同的是,无线传感器网络是面向特定应用任务的,所以在一般的无线传感器网络中节点ID信息即使被追踪到也没有很大的意义,但是在无线传感器网络中却恰恰相反,节点ID信息有着标识性的作用,所以在无线传感器网络中位置隐私有其特殊而关键的地位。在以前的研究中,开发的隐私保护机制多为适应网络发展,所以多以IP地址为中心,所以在无线传感器网络中无法契合;使得无线传感器网络迫切需要使用位置隐私保护机制。

近年来,针对无线传感器网络中的隐私问题国内外研究人员逐渐展开大量的研究。本节基于隐私保护目标的位置,根据目标的不同,深入分析和述评了其中涉及的源位置隐私以及位置隐私等问题,对隐私保护机制的主要研究内容做了介绍,并对当前研究进展进行简单的概述。

二、无线传感器网络数据隐私保护机制

(一)多路径传输下基于网络编码的汇聚节点位置隐私保护策略。我们先对网络模型和攻击者模型进行了研究,传感器节点在我们的网络中通常被部署为图1的形式。我们做了如下假设来减小汇聚节点被追踪的概率:

图1 传感器节点的部署

首先,整个网络节点分布相对均匀,所有数据通过其中的唯一网关与外界网络进行通信,该网关即是汇聚节点。

其次,每个数据包中都含有位置信息,不仅包括目的节点ID,还含有源节点ID。为了对目的节点的位置隐私进行有效的保护,目的节点ID在加密的有效载荷中承载。以如图2. 1为例,数据包的传输路径为A—B—C—D—汇聚节点,其中起始节点为A,源节点ID是根据路径不断变化的,但是目的节点ID始终为汇聚节点。

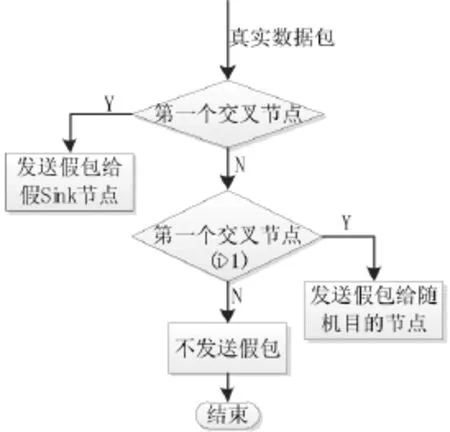

每个中间节点会有一个计数器保留,经过它的数据包的数目都会被记录下来,当计时器超时或者数据包的数据达到设定阈值时,中间节点会把转发来的数据包糅合一定数据的假数据包,然后再把糅合后的数据包传输出去。这个中间节点就是交叉节点。交叉节点中产生的假包个数要对应假Sink节点数,也就是说当接收一个真包时,要产生假Sink节点个数相同的假包。在最短路径中第一个交叉节点与其余交叉节点有所不同,前者产生的假包的目的节点只有一个,就是假Sink节点;其余的产生的假包则可以随机发送。在假包的处理中,节点收到后会以一定的概率把该假包转发出去,图2描述了假包的发送过程。

图2 假包的发送

下面我们来举例描述。源节点分别为S1、S2和S3,交叉节点分别为I1~I5,A~F表示假包的目的节点。从源节点出发沿着最短路径进行数据包的传输,最终到达汇聚节点,在经过交叉节点时,会有一定数量的假包产生,再沿一定路径把这些假包发送到某些节点。在这一过程中安置假Sink是为了延长追踪时间;假包随机发送的目的是为了延长Sink节点被逐跳追踪攻击者攻击到的时间。我们考虑的重点主要为后者。

在新的方案中,保护汇聚节点的位置隐私的方式为注入假包。交叉节点或是源节点发送出去的数据包可能会被真实或假的Sink节点和一些目的节点收到,这些数据包可真可假。因此,对于Sink节点的位置逐跳追踪的攻击者无法做到一次就能追逐到。如果攻击者对全网的流量分布都很熟悉,那么这种最坏的情况下,Sink节点的位置可以立即被找到,但是一般不会出现这种情况,我们也不予以考虑。

在新的方案中,值得注意的是部署。因为,如果距离较近,假Sink点就失去了其部署意义。所以我们在部署假Sink点的位置时采用了正态分布。其基本思想为:首先对于真假Sink之间距离的最小值,系统选择为值dmin,应该选相距真Sink点大于dmin处为假Sink点的位置。具体操作如下:首先真Sink选定一个最小值,我们用dmin表示真假Sink之间的距离。很显然。我们在计算采用了下面的公式:

其中,X要服从标准正态分布,是系统随机产生的,并且X~N(0,σ2),所以,我们可以计算出drand位于

区间的概率为:

其中,ρ代表的是大于0的数。其分布函数φ(x)和密度函数Φ(x)可用下式计算得出:

图3 假Sink的选择

如果设定ρ=1,那么drand落在不同区间〔dmin,2dmin)、〔dmin,3dmin)就有不同的概率,其在区间、的概率分别为0. 6826、0.9544。在图3中,网络中有A、B、C、D、E五个不同的节点。假Sink的节点的位置要选择在灰色圆形区域之外,如果多次选择Sink,其是符合标准正态分布的。从图中可以看出,假Sink点不能从节点D和E中选择,因为Sink点是在灰色区域之外的,A,B和C就满足假Sink点的选择要求。另外假Sink点选择C的概率大于A和B被选择的概率,其原因不难解释,与圆形区域在距离上看,C点更近。

(二)虚拟环情况下基于网络编码的源节点位置隐私保护策略。为了使源节点的位置隐私能得到更好的保护,我们采用了假包注入策略。该策略的目的是使反向逐跳追踪攻击者在追踪过程中产生迷惑。在该方案中产生假数据包的节点是在一定概率p下产生于内、外环节点的相邻虚拟环上。为了使能耗有效的减小,TTL限制着假包的传输。在本文中,当方案不同时,对于数据包传输过程中的跳数我们进行了详细的分析。本文主要把我们的方案与RSINSP方案进行了对比,其中从源节点到汇聚节点的跳数记为h。

在RSINSP方案中,源节点在中转站的选择时是对中间节点进行随机的选择,选定后,源节点按照随机路径把采集来的数据传输到该点中,然后再按照最短路径把数据传输至汇聚节点。首先我们要先找出相距λ跳的节点,然后预估概率密度函数;因为其路径为近似圆形,所以排除了边界效应;在所有的源节点中我们把相距汇聚节点最远的节点跳数记为H,部署在网络中共有N个节点。

我们近似的认为λ2与小于sink节点λ跳距离的节点数成正比,也即是说:

其中ρ是固定的,所以可以得到网络中节点总数为:

在RSINSP方案中,可以用式4-15来近似的表示所选节点与汇聚节点距离λ跳的概率:

其中

在源节点与随机选择的中间节点之间存在一个方向角度a,且a∈μ(0,2π),也即是说该角度0到2π之间的均匀分布。这样就可以用下式表示随机选择的中间节点与源节点之间的距离:

那么,就可以用如下公式来表示RSINSP方案的跳数:

如果我们取cosα的最小值,那么把值代入公式4-18可得:

如果我们取cos α的最大值,那么把值代入公式2-10可得:

因此,我们可以用跳数以下式来表示RSINSP方案的保护程度:

接下来以跳数对新方案的保护程度进行计算。假设从1,2,…(h-1)和(h+1),(h+2),…,L中随机产生内环和外环,在区间[0,π]上随机产生角度β,β∈μ(0,π),θ=π-β。那么数据包在虚拟环h上传输至汇聚节点要走的跳数为:

其中源节点至外环的跳数为c-h,数据包在外环的跳数为cβ,数据包在内环的跳数为b(π-β),数据包从外环传至汇聚节点的跳数为c。公式4.10的期望值即为数据传输的总跳数,其中。因此,可以得出:

三、结论

通过对无线传感器网络的隐私安全机制的研究,进一步吸收网络编码理论的研究成果并加以选择运用,尝试通过改变传统路由中的存储转发方式来形成新的无线传感器网络的隐私安全机制,在满足隐私安全的要求下实现能量有效,以此来提高网络的性能,节省网络资源。

[1]林亚平,王雷,陈宇.传感器网络中一种分布式数据汇聚层次路由算法闭[J].电子学报,2004,32(11):1801-1805.

[2]李仁发,魏叶华,付彬.无线传感器网络中间件研究进展[J].计算机研究与发展,2008,45(3):383-391.

[3]Michael L,Alexander S,Jehoshua B.The encoding complexity of network coding[J].IEEE/ACM Transactions on Networking,2006,52(6):2386-2397.

[4]Ning C,Yeung R W.Network Coding and Error Correction [J].The IEEE nformation Theory Work shop,Bangalore,2002,20(4): 119-122.

[5]Ning C,Yeung R W.Secure Network Coding[J].The IEEE International Symposium onInformation Theory,Lausanne,2002,15(5):323-325.

[责任编辑郑丽娟]

TP309

A

2095-0438(2016)08-0157-04

2016-03-11

陈莉娟(1967-),女,安徽芜湖人,安徽机电职业技术学院工程师,研究方向:电工电子、电机电气控制实践及教学。