无共享密钥的非协调性跳频通信技术研究

代亚楠,张 驰,俞能海

(1.中国科学院电磁空间信息重点实验室,中国科学技术大学电子工程与信息科学系,安徽 合肥 230027;2.装甲兵学院,安徽 蚌埠 233050)

无共享密钥的非协调性跳频通信技术研究

代亚楠1,2,张驰1,俞能海1

(1.中国科学院电磁空间信息重点实验室,中国科学技术大学电子工程与信息科学系,安徽 合肥 230027;2.装甲兵学院,安徽 蚌埠 233050)

突破了传统跳频通信必需提前共享密钥的限制,非协调性跳频通信UFH(uncoordinated frequency hopping )无需提前共享密钥,就可以在充满干扰的通信环境中,安全有效地进行数据传输,是一种重要的新型抗干扰通信技术。首先详细阐述了UFH的基本原理以及具体过程,并对其安全性能进行了分析;然后针对基本UFH方案较低的通信效率,分析了五种基于验证方法的改进方案;接着简单介绍了两种基于UFH的初步应用;最后结合UFH的特点,对其以后的发展趋势进行了展望和总结。

非协调性跳频通信;无需共享密钥;验证重组;通信效率

0 引 言

传统跳频通信FHSS(Frequency-Hopping Spread Spectrum)是现行常用的一种抗干扰通信,具有抗干扰性强、频谱利用率高、兼容性好[1]等特点。FHSS通信的核心是收发双方具有相同的跳频序列,只有跳频序列相同,双方所跳频率的顺序才会是一致的。而跳频序列又是由一个跳频密钥所决定,因此归根到底就是收发双方的跳频密钥必须相同,这样才能够做到己方跳频的伪随机,第三方的真随机。在如今日益复杂的通信环境中,存在越来越多的潜在攻击者、未知接收者,他们无时无刻不在进行着干扰。因此在充满干扰的环境中,节点间的跳频密钥能否在正式通信前被安全高效地建立,就成为了整个FHSS通信至关重要的一个环节。

然而,在传统FHSS通信[2]中其节点间的跳频密钥建立过程,采取的仍是普通的非抗干扰通信,这就存在着很大的安全隐患。如果密钥被窃取、修改或冒充,那么后续的伪随机跳频也就变得毫无意义。为了解决这个问题,最好的方法就是在跳频密钥的建立过程采取抗干扰通信方式。但是现存已知的传统抗干扰通信(跳频通信、直接扩频通信等)无一不是需要在通信开始前就已经提前共享密钥的[3]。M. Strasser在文献[4]中,首次将这种密钥建立、抗干扰通信和共享密钥三者之间的循环依赖提炼出来,称之为抗干扰通信/共享密钥循环依赖关系。

因为传统的抗干扰通信方法无法打破这个循环依赖关系,从而使得跳频密钥的建立过程成为了跳频通信中一个容易被攻克的环节,我们称这样的传统跳频通信为半封闭式抗干扰通信,因为它的某一环节并不具有抗干扰性。为了将传统的半封闭式抗干扰通信完善为全封闭式抗干扰通信,也为了打破传统抗干扰通信方法无法攻克的循环依赖,M. Strasser等在文献[4]中继续提出一种新的通信模式:非协调性跳频通信UFH(Uncoordinated Frequency Hopping)。新提出的非协调性跳频通信UFH不需要提前共享密钥,就可以在充满干扰的环境中,安全有效地进行数据传输,并具有传统跳频通信FHSS般的抗干扰性能。

1 非协调性跳频通信基本原理

抗干扰通信/共享密钥循环依赖关系(见图1(a))导致了传统抗干扰通信的极大安全隐患,而新型抗干扰通信模式——UFH,可以打破了原本的循环依赖(见图1(b)),安全有效地建立一个跳频密钥,继而转入传统的FHSS通信模式。这样一来,从开始通信前的密钥建立到其后的跳频通信直至数据传输结束,整个通信过程形成了一个全封闭式的抗干扰通信。

图1 抗干扰通信/共享密钥循环依赖

较之传统的FHSS通信,UFH通信双方没有跳频密钥,也就没有统一的跳频序列,因此它们只能各自在通信频带上随机地进行跳动。为了保证通信模式的抗干扰性,尤其是抗阻塞性,UFH通信主要针对发送端进行了改进。为了抗干扰,发送方必须快速地在每个频率上随机地跳动切换,每次发送的时隙也要足够短,这样一来所要发送的信息M就不适合作为一个整体来发送。为此,发送方将整个信息M分割成若干个小块Mi,并将每个块Mi进行一系列的预处理(压缩、编码等),最后将各个处理好后的小数据包一个接一个地,在不同的频率上随机快速地重复发送。和FHSS通信模式的假设一样,UFH通信中攻击者也没有足够的能量一下子阻塞所有的通信频率。这样一来,经过一定的重复发送,总有一个时隙内,接收者与发送者同时跳在没有干扰的同一频率上,这时接收者就接收到了一个数据包。重复以此,经过足够长的时间,接收方就能接收到全部的数据包,从而开始进行验证和重组,最终执行信息中的内容。总之,FHSS通信双方具有相同的跳频密钥,它们进行的是伪随机跳频,而UFH通信双方没有跳频密钥,它们进行的是真随机跳频,但发送端对数据进行了UFH方式的预处理,同时发送端的跳频频速率比接收端快得多,在攻击者无法阻塞全部频率的情况下,通过持续重复的发送与接收,保证了通信的抗干扰性。

1.1预处理

数据发送之前,发送者要对整体信息M进行一系列的预处理。首先,M被分为L个[|M|/L]大小的数据块Mi,然后对每个Mi进行块编码(如常见的erasure code[5]),将其压缩到相应的数据包i中。这种编码的主要目的是,帮助接收者在接收到一定数量(不需要全部)的合法数据包之后,就可以开始进行数据重组了。

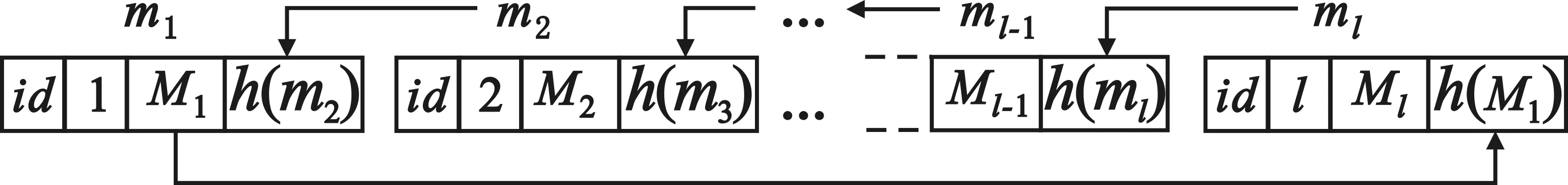

其中,编码压缩后每个数据包mi的具体格式为mi:=id|i|Mi|h(mi+1)[4],其中id表示数据包mi所属于的信息M的编号,i则是信息M中数据块Mi、数据包mi的编号,h(mi+1)则为后一个数据包mi+1的hash函数值。每个mi中的hash函数都指向它的后继数据包,而最后一个数据包内的hash函数为h(M1),即指向第一个数据块M1。从而所有数据包的hash函数就构成了一个前后相连、首尾相接的循环hash链,见图2。这种hash链的作用,主要是帮助接收端鉴别所接收到数据包的合法性,即从接收到的众多数据包中,找到属于发送端的合法包,从而防止攻击者的插入、冒充、修改等。其具体的安全分析,我们将在后续的章节详细介绍。

图2循环hash链示意

在对数据块Mi进行块压缩编码后,发送端还要对每个数据包mi再进行一次包编码。与块编码不同的是,包编码(常见如block codes、concatenated codes[3]等)是在数据包中插入一些伪随机字节,以使其具有一定的纠错功能,使发送接收的数据包更不易被损坏。综上所述,在开始发送数据之前发送端先将整体信息M分割成L个数据块Mi,然后对每个Mi进行块压缩和编码,形成N个数据包mi,最后对每个mi再进行一次包压缩编码,这样就完成了发送前的预处理。具体过程见图3。

图3 UFH预处理过程

1.2发送与接收

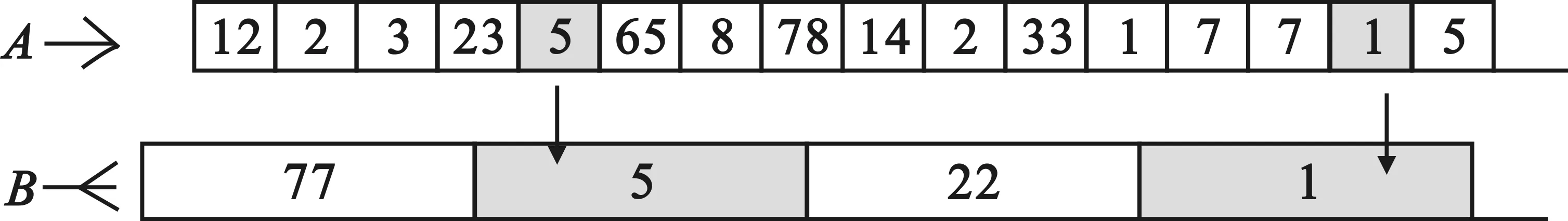

传统的FHSS通信中,收发双方按照同一跳频序列,进行伪随机跳频,而在UFH通信中,由于通信双方没有提前共享密钥,也就没有跳频序列,从而无法进行伪随机跳频。转而代之,发送方只能将预处理好的数据包m1m2…mn在众多通信频率上,随机选择地一个接一个重复持续地发送,而相应的,接收方则在通信频带上一直随机跳动。因为发送方的跳频速度要比接收方快得多,同时攻击者也没有足够的能量一下子阻塞所有的通信频率[6]。这样一来,只要有了足够而且持续的收发尝试,通信双方总会在某些时隙内跳频到没有干扰的同一频率上[7],从而完成一次发送和接收,见图4。通过这样循环地进行发送与接收,直到接收者收到了全部的数据包,给予发送方一个反馈,收发动作便停止了。

图4 UFH收发模式

对于攻击者来说,阻塞一个用UFH模式发送的数据包mi,与阻塞一个用FHSS模式发送的数据包mi,其概率是一样的[4]。因为无论采用哪种通信模式,每一个正在发送和接收的数据包其所在频率,对于攻击者来说都是随机的,所以攻击者都要付出同样的阻塞功率进行干扰。

1.3验证与重组

接收端所接收到的众多数据包中,有发送端发送的合法数据包,也有攻击者掺杂的非法数据包。在重组的过程中,首先要做的就是从众多的数据包中,找出属于发送端的合法数据包。此时,hash链的作用便发挥了,利用预处理中每个数据包的hash函数,接收端不必把所有的数据包一个个都检查一遍[8],这样就极大地提升了验证效率。合法数据包利用hash函数形成一个循环链路,一旦接收端接收到一个新的数据包mi,首先验证其id,确定是具体属于哪个信息M,然后计算比较其hash函数,找到它的后继包mi+1和前任包mi-1。这样,就能将合法的数据包加入到链路中,最终获得来自发送端的一个或多个完整hash链,见图5。重组结束后,接收端解读所收到的一个或多个hash链构成的消息,从而执行其内所蕴含的密钥协商协议。

图5 UFH重组示意

通过上述分析可知,在传统FHSS通信开始之前,无共享密钥的两个节点利用UFH通信模式,可以安全有效地建立一个跳频密钥。利用这个通过UFH模式建立的跳频密钥,通信双方便可以开启后续的FHSS通信模式。至此从UFH到FHSS,通信双方便建立了一个从头到尾全封闭式的抗干扰通信,见图6。

图6 全封闭式抗干扰通信流程

1.4UFH通信协议安全性能分析

在整个通信过程中,UFH方案针对不同方面提供了不同的安全机制,如前面提到的一些编码(ensure code,block code等),它们增强了数据包的纠错能力,能够抵抗攻击者一定程度的误码插入,也使得接收端在接收到一部分数据包即可开始验证重组。但在UFH重复持续发送数据包的过程中,攻击者很容易掺入自己的非法数据包,若接收端对接收到的数据包一个个地进行验证,将会极大地加大重组信息的时间,可以说这是UFH通信方式所面临的最主要的安全与效率问题,因此有效地鉴别来自发送端的合法数据包,对于无共享密钥的UFH通信来说无疑是至关重要的。而由各个数据包中的hash函数所构成的hash链,则能够抵挡攻击者对合法链路的分支插入,达到这一安全作用,以提高验证重组的效率。

根据前面所述内容,利用UFH模式发送的每个数据包mi,在其hash链中都有一个后继包mi+1和前任包mi-1(其中第一个数据包m1与最后一个数据包mL互为前任包、后继包)。因为这种hash链的存在,攻击者无法在原始合法的数据包之后插入一个自己伪造的非法数据包。

对于mi-1:=id|i-1|Mi-1|hi和mi:=id|i|Mi|hi+1,其中hi=h(mi)且2≤i≤L,攻击者是无法创造一个mi′:=id|i|Mi′|hi+1′,使得mi′被mi-1所接受,即攻击者无法在一个数据包mi-1后插入自己的非法数据包。因为攻击者若想插入自己的mi′,就必须逆向计算出一个Mi′和hi+1′,使得自己伪造的mi′其hash函数值h(mi′)等于mi-1中h(mi),即h(id|i|Mi|hi+1)=h(id|i|Mi′|hi+1′)。

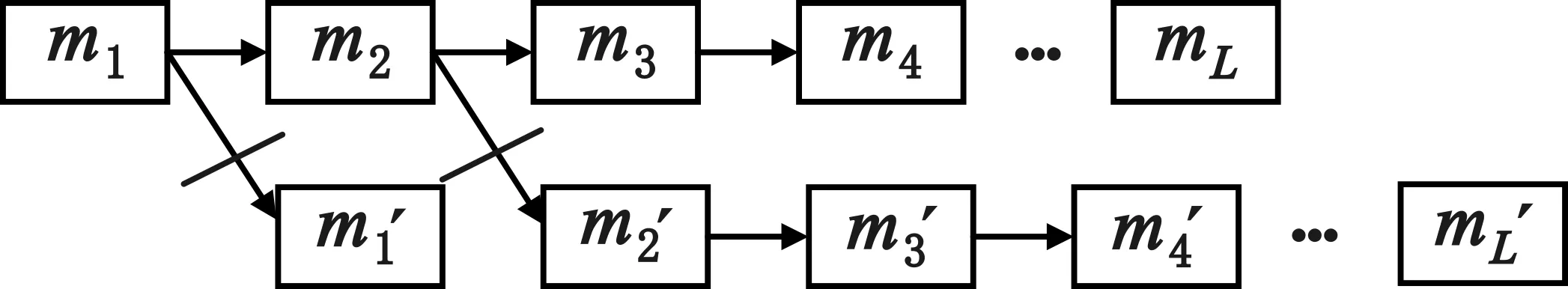

然而,由于hash函数的特性,逆向计算出一个不同的非法的Mi′和hi+1′以满足条件,计算能力有限的攻击者几乎是做不到的,见图7。

图7 hash链抵御后端插入

但值得注意的,攻击者可以在一些合法数据包前面插入自己的非法数据包mi′。因为按照上面的逻辑,攻击者是可以创造一个mi′:=id|i|Mi′|hi+1,使得mi′被mi+1所接受,这种插入是hash函数正向运算。当合法mi+1确定后,其hash值hi+1是很容易算出的,攻击者只需再伪造一个Mi′即可,这时mi′:=id|i|Mi′|hi+1就可以顺利插入了。但当i=1时,即当攻击者要替换掉第一个数据包m1时,情况就变得不一样了。因为hash链的最后一个数据包mL中,其hash函数指向着数据块M1(注意不是数据包m1),所以若要在合法的数据包m2之前插入m1′,攻击者就要创造一个m1′:=id|1|M1′|h2被m2和mL都接受,这显然是不可行的。因此,hash链中的最后一个数据包mL确保了链路的数据头M1无法被更改。不过虽然M1无法被更改,但因为mL的hash函数指向不是数据包m1,所以攻击者仍然可以更改合法数据包m1为非法包m1′:=id|1|M1|h2′,从而继续在m1′之后插入其他非法包mi′,其中2≤i≤L-1。

综上所述,因为hash链的存在,攻击者无法在原始合法的数据包之后,插入自己非合法的分支链路[4]。但攻击者可以自己创造一条完整的数据包链路,即m1′到mL′的完整链路,见图8(a)。或者从前端插入特殊构造的非法数据包m1*:=id|1|M1|h2′和mi*:=id|i|Mi′|hi+1,其中2≤i≤L-1,即在部分合法数据包之前插入非法的分支链路,见图8(b)。这种攻击是此种基本hash链无法应对的,但在UFH通信中,我们可以利用签名、时间戳以及改进后的hash链等方法加以控制[3]。这些方法与hash链及前面所说的编码等,结合在一起共同保证了UFH模式的安全性及效率性。

(a)攻击者插入完整链路

(b)攻击者前段插入特殊构造非法数据包

2 基于原始UFH的改进方案

在上述基本UFH通信模式中,基本hash链对于验证所接收数据包的合法性,起到了至关重要的作用。但这种最基本的hash链还存在着一些不足,其中最显著的一点就是接收端必须收到所有数据包后,才能完成验证与重组[5]。这种不足就导致了一个明显的冗余问题,从而大大降低了UFH的通信效率。具体来说,因为数据包是随机接收的,而接收端又必须接收完所有合法数据包才能完成验证和重组,所以在接收数据包的过程中,接收端就会不停地接收到重复的合法数据包,和来自攻击者的众多非法数据包,从而产生大量的冗余,极大地增加了验证重组的时间,降低了UFH通信的整体效率。虽然前文所提到类似erasure code的数据包编码能够使得接收端仅接收到一部分合法数据,即可完成重组,但是仅利用erasure code编码,接收端却无法知道哪些数据包是来自发送端的,哪些是来自攻击者的。如果它将合法和非合法的数据包一起重组,那么花费的时间更会呈指数增加[3]。因此,为了完成验证和重组,接收端还是需要先利用类似hash链的包验证方法,从接收到的所有数据包中鉴别出合法数据包,然后再利用类似erasure code的包编码,保证从验证后的部分合法数据包中即可重组数据信息。只有将两种方法相结合,UFH通信的验证与重组才能更安全与高效。erasure code数据包编码方法已经很成熟,具有很多种类,如 Tornado[9]和Raptor[10]codes,因此为了提高UFH通信效率,研究者将更多的精力放在了验证方法的改进上。

2.1Hash群方案

D. Slater等在文献[5]中,提出一种Hash群方案,这种方案是在原来的基本hash链上进行的改进。基本hash链是将每个单独的数据包用hash函数链接在一起,而新的Hash群方案则是将一组n个数据包组合成一个数据群,再用hash函数将每个群链接在一起,见图9。只有每个群的第n个数据包中包含hash函数,此时的hash函数包含着下个群所有n个数据包的hash值,而最后一个群的hash函数则包含了整个信息M的hash值。通过这种方式,群与群之间通过hash函数链接起来。原本n个单独的数据包现在组合成一个数据群,原本n个单独的hash函数现在也融合成一个hash函数。这样一来数据包中hash函数所占的空间得以减少,同时发送和接收所需的数据包数量相对减少,因而接收端冗余减少,验证重组时间变短,最终提高了UFH通信效率。

图9 Hash群方案示意

在Hash群方案中还有一个细节值得注意,就是Hash群的最后一个数据包其hash函数包含的是整个信息M的hash值。上节中我们提到,在基本hash链中最后一个数据包的hash值是h(M1)而不是h(m1),从而使得攻击者可以骗过验证,插入如图8(b)的非法数据包。若想检测到这种攻击,基本hash链只能结合其他的辅助验证方法,而改进后的Hash群方案,由于最后一个数据包的hash值是h(M),使得在没有增加整体验证复杂性的情况下,能够有效的检测出这种攻击。

2.2多路hash链条方案

M. Strasser等在文献[3]中提出一种多路hash链条方案,此方案也是在基本hash链的基础上改进而成。它们最核心的区别就是,基本hash链每个数据包mi只有一个hash函数,它指向下一个数据包mi+1,而多路hash链条每个mi具有多个hash函数,它们分别指向紧接着的后续多个数据包。具体来说,在多路hash链条中数据包的具体格式变为mi:=id|i|L|Mi|hi+1|…|hi+a,即每个mi具有a个hash函数,它们分别指向紧接mi的a个后继包,见图10。这里需要注意的是,对于不存在的数据包mn+1到mn+a+1,其hash值为整个信息M的值,即h(M)。另外,参数L表示利用erasure code重组原信息M需要的数据块数目。

图10 多路hash链条方案示意

对于多路hash链条来说,每个mi都有a个继承包,那么每个合法的mi都决定了后续a个合法的继承包。通过对基本hash链的安全分析,我们知道攻击者想要在mi后插非法数据包是不可能的,所以一个合法的mi就决定了后续a个合法的继承包。与基本hash链相比,多路hash链条因为多路hash函数的指向性,其利用一部分数据包验证重组为完整链路的可能性大大增加。

2.3加密累加器方案

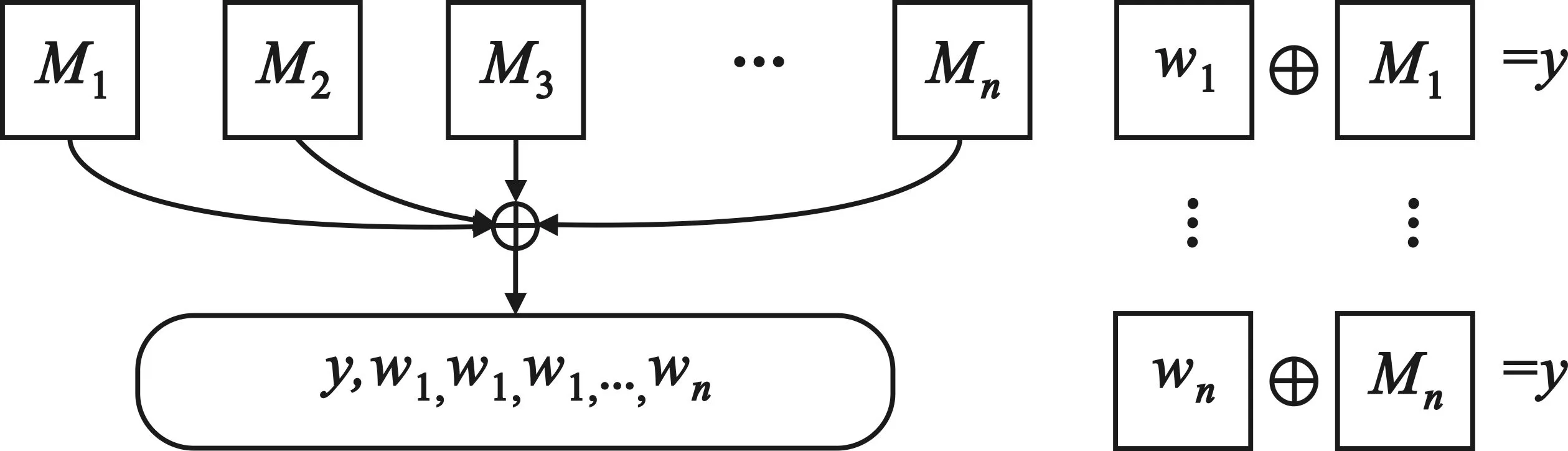

M. Strasser等在文献[3]中又提出一种基于单向加密累加算法[11]的数据包验证方案。在此方案中,发送端将每个数据块M1M2…Mn经过加密累加计算,得出一个累加总值y和相应的证明数值w1w2…wn。每个证明数值wi都证明了相应的数据块Mi经过加密累加计算,得到了相同的累加总和y。也就是说来自同一信息的数据块Mi其经过加密累加后,得到的是相同的且唯一的累加总和y,见图11。

图11 加密累加器示意

接着,发送端将每个数据块Mi压缩编码进数据包mi:=id|i|L|Mi|wi中,其中的wi便是相应数据块Mi经过加密累加得到的证明数值。接收端接收到数据包mi后,便计算y:=f(wi,Mi)。根据加密累加器的性质,来自相同信息的数据块,其y值必然相同。也就是说只要接收端算得f(wi,Mi)=f(wj,Mj),则数据块Mi与Mj就是来自同一信息,从而完成验证。

2.4Merkleleaf方案

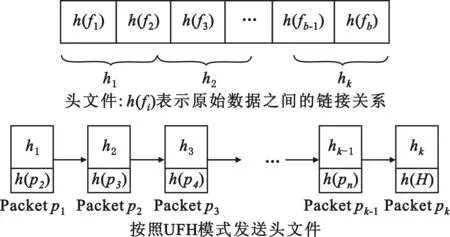

D. Slater等在文献[5]中提出一种基于Merkle树[12]的验证方案,该方案将基本hash链中的hash函数数据与普通数据分开传送。在Merkle树中,众多数据包之间的hash函数构成了Merkle树的分支叶子,发送端将这些叶子放在一个头文件中统一发送,而将剩余的普通数据放在单独的数据信息中统一发送。头文件的发送方式采取的是UFH模式,发送端将头文件按照UFH模式分割成若干数据块,再进行压缩编码,利用hash函数连成一个hash链,最终将头文件重复持续地发送。接收端只要在接收到的数据包中,将头文件验证重组成功,即掌握了所有普通数据包的hash值和链接顺序,从而可以轻松地对单独数据信息中的普通数据进行验证和重组,见图12。

图12 Merkleleaf方案示意

此方案中,接收端主要的验证开销花费在头文件上,相较于普通数据,hash函数构成的头文件数据量较小,从而节约了验证时间,提高了通信效率。另外,当头文件中的hash链被解读出来后,普通数据包的验证与重组即可按照任意顺序进行,而且由于erasure code的性质,并不需要将普通数据包全部接收,从而进一步提升了整体效率。

2.5签名验证方案

3 基于UFH的应用

3.1基于UFH的协同式广播

Liang Xiao等在文献[14]中设计出一种基于UFH的协同式广播方案,在该方案中源节点采取UFH模式发送经过预处理后的数据包,这些数据包在随机选择的频率上一个接一个重复广播发送。经过一段时间后,一些距离源节点较近的节点已经收到了全部的数据包,此时它们便转变成中继节点,帮助源节点转播所有的数据信息,从而较少了数据传播时间,较之前面所提以及文献[15-16]中的抗干扰技术,其广播通信效率得到了较大提高。

具体来说,在源节点刚刚开始发送数据之时,所有节点都先进入接收模式,它们各自随机地选择一个频率进行侦听接收。此时各节点的接收模式为UFH模式,为了抵抗阻塞干扰,每过一段时间各节点便要转换接收频率,只不过它们的跳频速率要比发送端慢得多。经过持续的收发之后,一些靠近源节点的接收点便接收完毕所有数据包,继而变为中继节点,转入协同源节点广播的转播模式。在开始转播之前,这些节点还要通过公开的固定频率告知邻居节点,自己已变为中继节点,让其准备接收转播信息。

在转播阶段,中继节点同样是采用UFH模式随机地选择频率,将自己接收到的全部数据包转播给所有邻居节点。在某个邻居节点接收完所有数据包之时,该邻居节点便反馈给中继节点一个ACK信息,中继节点便停止对该邻居节点的信息转播。当中继节点接收到来自邻居节点的所有ACK信息,或者转播时长超过最大时限之时,中继节点便停止协作广播。

3.2USD-FH方案

An Liu等在文献[17]中提出一种重复利用UFH思想而构成的密钥建立方案——USD-FH (Uncoordinated Seed Disclosure)。此方案重复套用了UFH的思想,最初的UFH思想是将密钥建立的协商过程,即类似D-H的密钥协商信息通过UFH通信方式进行传送,然后基于生成的跳频密钥进行FHSS通信。而在USD-FH方案中,D-H密钥协商过程由UFH通信方式变为传统的FHSS通信方式,而在密钥协商之前再增加一次UFH通信,此时UFH通信主要是传送给接收端紧接着要传播密钥协商信息的FHSS跳频种子。即相当于将密钥建立的过程由UFH变为UFH+HFSS。

在通信开始之前,发送端产生两个跳频密钥种子:S1和S2,相应地也产生两个跳频序列:fhs1和fhs2。首先,发送端用S1产生的fhs1来确定跳频顺序,发送的内容则为跳频种子S2,此时接收端并无S1,因此只能按照UFH模式随机地在各个频率上慢速跳动。由于所传输的种子S2较小,可以在一个时隙内发送完毕,因此根据UFH原理,接收端总能在某一时隙内某一频率上接收到S2。接着,收发双方便可利用S2产生的fhs2来确定后续第二阶段跳频顺序,从而进行协调性跳频,传输类似D-H的密钥协商协议,建立最终的主体密钥,进行主体FHSS通信。

在第二阶段中为了防止阻塞,同时确保接收端能够正确接收到密钥协商协议信息,发送端要将信息重复多次持续发送,而每次发送所使用的跳频种子都必须是不一样的,因此上述的S1和S2均为一次性密钥种子,这样才更具有抗干扰性。

在此方案中,攻击者同样不能阻塞全部频率,但它可以像接收端一样进行接收,不过因为S2足够小同时又是一次性的,所以仍存在很大可能使得接收端有效地接收到S2,而攻击者却没有接收到。

4 结 语

非协调性跳频通信UFH打破了传统抗干扰通信和共享密钥之间的依赖循环,能够使得没有提前共享密钥的通信双方,在充满干扰的环境中,安全有效地进行数据通信,继而建立一个跳频密钥,从而将半封闭式抗干扰通信完善为高效的全封闭式抗干扰通信。UFH通信解决了传统抗干扰通信必需提前共享密钥的难题,但作为没有共享密钥的代价,其通信效率却低于传统FHSS通信,导致效率降低的主要因素之一,在于接收端对数据包验证重组方法的低效性。针对基本UFH模式中验证重组方法的不足,研究者提出多种改进方法,提升了验证效率,从而减少了整体通信时间。由于UFH不需要提前共享密钥的特性,以及良好的抗干扰性,UFH通信模式逐渐被应用于跳频密钥建立、局域网广播通信等领域。就目前的研究形式来看,UFH通信效率还存在很大进一步提升的空间,这将是研究者们继续深入探讨的领域,而基于UFH的应用也会随着电磁空间日益繁杂的干扰,受到越来越多的重视。

[1]姚富强.通信抗干扰工程与实践[M].第2版.北京:电子工业出版社,2012:26.

YAO Fu-qiang. Communication Anti-Jamming Engineering and Practice[M]. Second Edition. Beijing: Publishing House of Electronics Industry,2012:26.

[2]杨同茂. 军事通信抗干扰技术的发展现状及趋势[J]. 通信技术, 2014,47(07):707-712.

YANG Tong-mao. Developing Status and Trend of Military Communications Anti-Jamming Technology[J].Communications Technology,2014,47(07):707-712.

[3]Strasser M, Pöpper C, Capkun S. Efficient Uncoordinated FHSS Anti-Jamming Communication[C]//Proceedings of the Tenth ACM International Symposium on Mobile Ad Hoc Networking and Computing.ACM,2009:207-218.

[4]Strasser M, Pöpper C, Capkun S, et al. Jamming-Resistant Key Establishment using Uncoordinated Frequency Hopping[C]//Security and Privacy, 2008. SP 2008. IEEE Symposium on. IEEE, 2008: 64-78.

[5]Slater D, Tague P, Poovendran R, et al. A Coding-Theoretic Approach for Efficient Message Verification over Insecure Channels[C]//Proceedings of the Second ACM Conference on Wireless Network Security. ACM,2009:151-160.

[6]Pöpper C, Strasser M, Capkun S. Jamming-Resistant Broadcast Communication without Shared Keys[C]//USENIX Security Symposium. 2009: 231-248.

[7]Sa Sousa J, Vilela J P. A Characterization of Uncoordinated Frequency Hopping for Wireless Secrecy[C]//Wireless and Mobile Networking Conference (WMNC), 2014 7th IFIP. IEEE, 2014: 1-4.

[8]Popper C, Strasser M, Capkun S. Anti-Jamming Broadcast Communication using Uncoordinated Spread Spectrum Techniques[J]. Selected Areas in Communications, IEEE Journal on, 2010, 28(5): 703-715.

[9]Byers J W, Luby M, Mitzenmacher M, et al. A Digital Fountain Approach to Reliable Distribution of Bulk Data[C]//ACM SIGCOMM Computer Communication Review. ACM, 1998, 28(4): 56-67.

[10]Shokrollahi A. Raptor codes[J]. Information Theory, IEEE Transactions on, 2006, 52(6): 2551-2567.

[11]Benaloh J, De Mare M. One-Way Accumulators: A Decentralized Alternative to Digital Signatures[C]//Advances in Cryptology—EUROCRYPT’93. Springer Berlin Heidelberg, 1994: 274-285.

[12]Merkle R C. Protocols for Public Key Cryptosystems[C]//In Proc.1980 IEEE Symposium on Security and Privacy, Pages 150{159, Apr. 1980.

[13]Boneh D, Lynn B, Shacham H. Short Signatures from the Weil Pairing[J]. Journal of Cryptology, 2004, 17(4): 297-319.

[14]XIAO L, DAI H, NING P. Jamming-Resistant Collaborative Croadcast using Uncoordinated Frequency Hopping[J]. Information Forensics and Security, IEEE Transactions on, 2012, 7(1): 297-309.

[15]Baird III L C, Bahn W L, Collins M D, et al. KeylessJam Resistance[C]//Information Assurance and Security Workshop, 2007. IAW'07. IEEE SMC. IEEE,2007:143-150.

[16]JIN T, Noubir G, Thapa B. Zero Pre-Shared Secret Key Establishment in the Presence of Jammers[C]//Proceedings of the Tenth ACM International Symposium on Mobile Ad Hoc Networking and Computing. ACM, 2009: 219-228.

[17]LIU A, NING P, DAI H, et al. USD-FH:Jamming-Resistant Wireless Communication using Frequency Hopping with Uncoordinated Seed Disclosure[C]//Mobile Ad Hoc and Sensor Systems (MASS), 2010 IEEE 7th International Conference on. IEEE, 2010:41-50.

代亚楠(1988—),男,硕士研究生,主要研究方向为通信安全,网络安全;

张驰(1977—),男,博士,副教授,主要研究方向为网络安全;

俞能海(1964—),男,博士,教授,主要研究方向为信息隐藏与数据安全。

National Natural Science Foundation of China(No.61371192)

Uncoordinated Frequency-Hopping Communication Technology Without Shared Key

DAI Ya-nan1,2,ZHANG Chi1,YU Neng-hai1

(1.Key Laboratory of Electromagnetic Space Information,Chinese Academy of Sciences,Department of Electronic Engineering and Information Science,University of Science and Technology of China,Hefei Anhui 230027,China;2.Armored Force Academy, Bengbu Anhui 233050, China)

Breaking through the limitation of traditional frequency hopping communication for a necessary pre-shared key, UFH (uncoordinated frequency hopping) communication becomes an important new anti-jamming communication technology. This technology could enable the communication parties to safely and effectively transmit data without a pre-shared key in the full-of-interference environment. Firstly, the basic principle and specific process of UFH is described, and its security performance analyzed. And aiming at the fairly low communication efficiency of the basic UFH program, five improved schemes based on verification method are analyzed. Then, two tentative UFH-based applications are briefly discussed. Finally, in combination with UFH characteristics, the future trend of UFH development is forecasted.

uncoordinated frequency-hopping communication; without pre-shared key; verification and recombination; communication efficiency

10.3969/j.issn.1002-0802.2016.03.009

2015-10-09;

2016-01-30Received date:2015-10-09;Revised date:2016-01-30

TP309

A

1002-0802(2016)03-0293-08

国家自然科学基金资助项目(No.61371192)