一种融合CVSS的信息安全终端安全评估模型*

王 强 孟浩华

(1.华中电网有限公司 武汉 430077)(2.湖北电力公司信息通信部 武汉 430077)

一种融合CVSS的信息安全终端安全评估模型*

王强1孟浩华2

(1.华中电网有限公司武汉430077)(2.湖北电力公司信息通信部武汉430077)

摘要针对目前电力行业对于安全防护较弱、可控性较低的桌面终端、操作终端没有能够反映电力行业信息安全终端特征的评估方法,论文根据电力行业信息系统安全要求,以及桌面终端、操作终端所面临的安全威胁,提出一种融入CVSS的信息安全终端安全评估模型,对安全评估体系和评分标准进行了研究和探讨。该模型能够满足电力行业桌面终端安全评估的需求和目标,包括详细的评估项目以及可量化的评价体系;最后在该评估模型的基础上实现了对电力行业信息安全终端进行自动化安全评估的工具。

关键词桌面终端; 操作终端; CVSS; 脆弱性量化; 威胁量化

Class NumberTP393

1 引言

随着国家电网公司覆盖面更广、集成度更深的SG-ERP建设,信息安全需求也随之增加,国家电网公司采取了以信息安全技术督查为抓手的一系列安全工作,其是一个技术和管理两个方面结合非常紧密的工作,两方面必须深度融合才能达到安全目标。如何制定电网系统信息安全评估模型、规范信息安全评价体系,指导和优化信息安全技术督查工作,已经成为事关国家安全的急迫问题[1]。

现有信息安全评估方法[2]如CERT/CC[3]、SANS[4]等,它们主要关注的是企业核心网络、核心系统的安全评估,而对于安全防护较弱、可控性更低的桌面终端、操作终端没有制定能反映电力行业信息安全终端特征、满足电力行业信息系统安全要求的评估方法。目前电力行业桌面终端安全评估的主要手段是安全漏洞检测和安全配置检测,针对安全漏洞检测主要依靠漏洞管理和补丁分发系统;对于安全配置检测,主要是根据安全检测规范要求,依靠人工方式进行定期安全检测,同时也没有相应完整的评价体系和评分算法。美国国家标准技术协会(National Institute of Standards and Technology,NIST)于2007年提出了信息安全自动化计划(Information Security Automation Program,ISAP),该计划的目标是让Windows系统[5]以及其他操作系统、数据库、中间件等的漏洞、配置的管理和安全测试及符合性能够自动化,NIST同时也提出了一个配套的安全内容自动化协议(Security Content Automation Protocol,SCAP)[6],该协议通过明确的、标准化的模式使得漏洞管理、安全检测和政策符合性与信息安全管理办法的要求一致起来。同时,在安全评估框架研究方面,文献[7]提出了根据脆弱性影响的严重程度和脆弱性可利用性来评佑脆弱性危险程度的分析框架,文献[8]提出了一个基于模糊评估分层模型的构件可测试性评价方法。

本文根据电力行业桌面终端、操作终端的特点,提出一种融合CVSS[1]的信息安全终端安全评估模型,对安全评估的整体机制进行了研究和探讨,并根据安全评估模型实现了自动化评估工具。

目前电力行业内对桌面终端、操作终端尚无可成熟的评估模型和评价体系。电力行业桌面终端督查技术研究项目即是以期解决终端督查的体系化、标准化和自动化的问题。

2 融合CVSS的信息安全终端评估方法

2.1总体思路

根据ISO/IEC13335标准,系统的风险取决于以下因素:

1) 存在风险的终端资产价值;

2) 能够给信息安全终端带来不利影响的威胁,以及威胁发生的可能性;

3) 信息安全终端所包含的各种脆弱点;

4) 现有能够降低信息安全终端风险的防护措施。

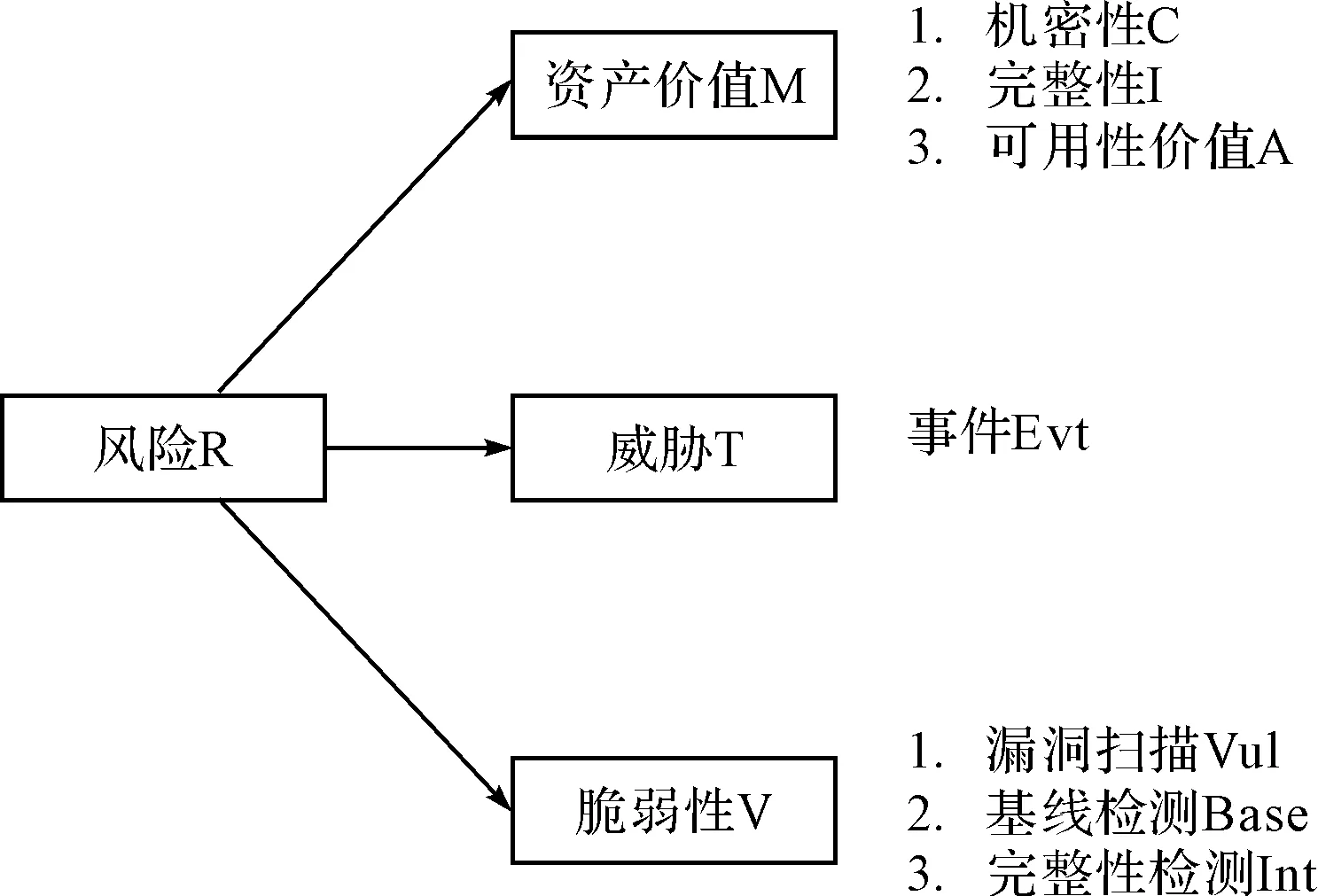

在针对电力行业桌面终端、操作终端的安全评估中,资产价值的定义与传统评估方法类似(包括机密性价值、完整性价值、可用性价值)进行量化;终端所面临威胁通过基于安全事件量化的方法;脆弱性部分可基于漏洞扫描、安全配置检查、完整性检查三部分的结果量化;对于能降低信息安全终端风险的安全防护措施,该因素直接影响了威胁发生的可能性。例如对于某个buffer overflow攻击,如果该攻击被网络边界IDS设备检测到了,而且目标主机上确实存在有可被该攻击利用的漏洞,但网络边界防火墙把这次攻击drop了,那么该攻击造成的风险应该仍然很小。

如果在信息安全终端评估方法中考虑安全防护措施,那就需要将不同设备的日志进行关联后再进行风险量化,这将会大大增加风险量化的复杂度。本评估方法将不考虑安全防护措施的影响。这样的话,本方案中涉及的安全要素包括:资产价值、威胁、脆弱性。各要素中包含的子要素如图1所示。

图1 信息安全终端安全评估方法所包含的因素

本方法的设计思路包括:风险R。

1) 将信息安全终端评估结果R量化为0~100区间之间的数值。

2) 对资产价值M和脆弱性V分别进行量化,将各个要素均量化到0~100的区间,再进行风险的量化。这样对于任何一个单独的要素,例如脆弱性等,均可以进行展示和比较。

3) 在进行资产风险的量化时,将影响资产风险的因素分为两部分:

R=M*T

其中:M为资产价值量化值,取值范围0~100;T为针对资产的威胁严重程度及发生的可能性的综合判断,与具体的威胁和脆弱性相关,即T=f(Evt,Vul)。取值范围为0~1。

2.2资产价值量化方法

本方法中对于资产价值的定义与传统评估方法类似,通过对资产机密性C、完整性I、可用性A的定义来综合计算,其中各个属性均分为五个等级:无关、普通、中等、较高、极高,分别用1~5来表示。一个可供参考的原则是:对于重要业务系统的维护终端,其资产价值要远高于普通桌面终端;行政级别高的领导桌面终端,其资产价值远高于普通员工桌面终端(因为不同行政级别人员所能接触到的公司敏感信息不一样);因此最重要资产的价值,大约是最不重要的资产价值的1000倍。为此可设计资产价值为

其中:M为资产价值量化值;round()为四舍五入的取整函数;C、I、A为资产机密性、完整性、可用性等级量化值。

结合以上公式进行计算,如果一个资产CIA均为极高(数值为5),则量化后为100;如果均为无关(数值为1),则量化后为0.1;如果均为中等(数值为3),则量化后为3.1。也就是说,一个最重要资产的价值,大约相当于30个普通资产、1000个最不重要资产的价值,与经验基本相符。

2.3资产脆弱性量化方法

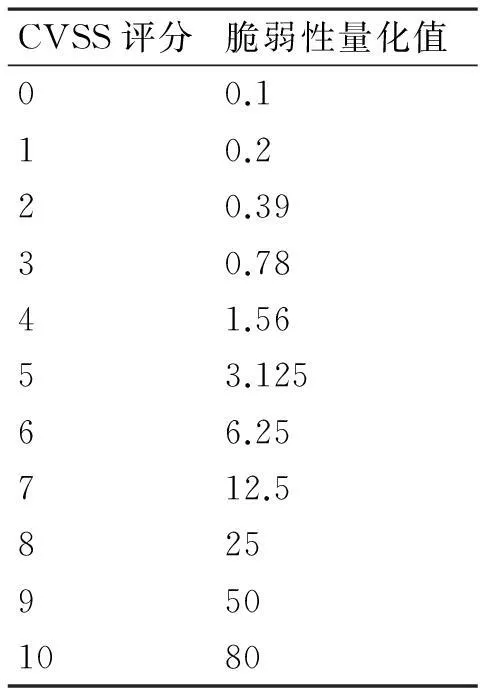

资产的脆弱性与漏洞扫描结果、安全配置检查结果、完整性检查结果均相关。在本方案中,漏洞扫描vul、基线bas和完整性Int均被量化为0~100的数值,资产总的脆弱性为

在完成资产脆弱性量化后,可按脆弱性的不同将资产分为五个等级:

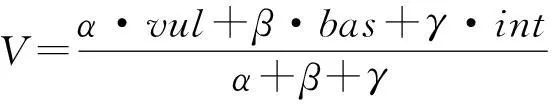

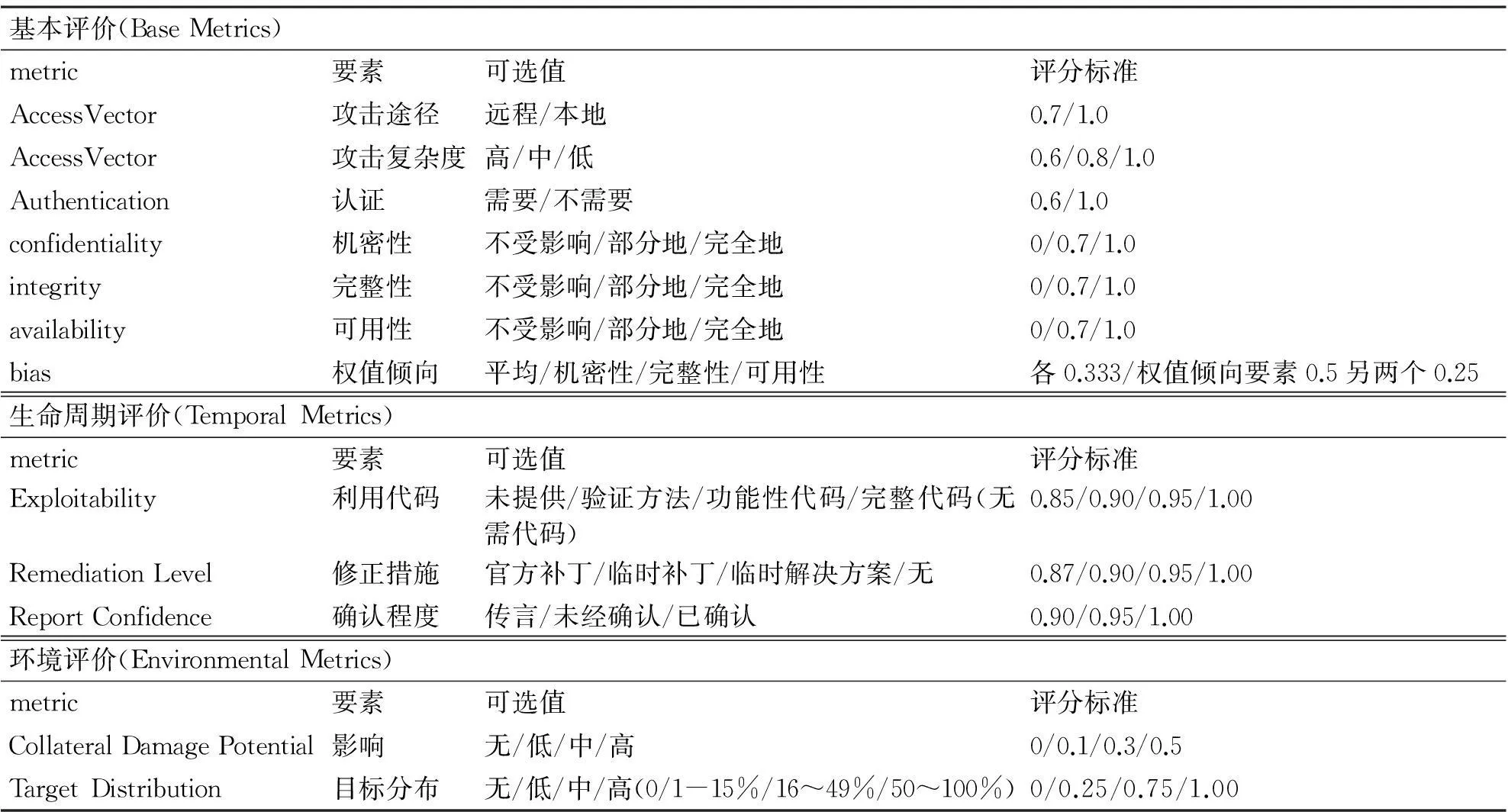

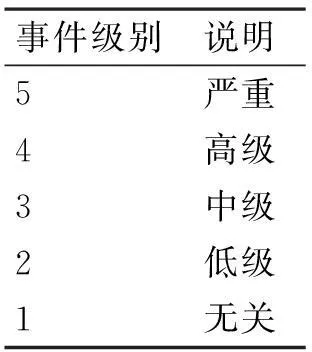

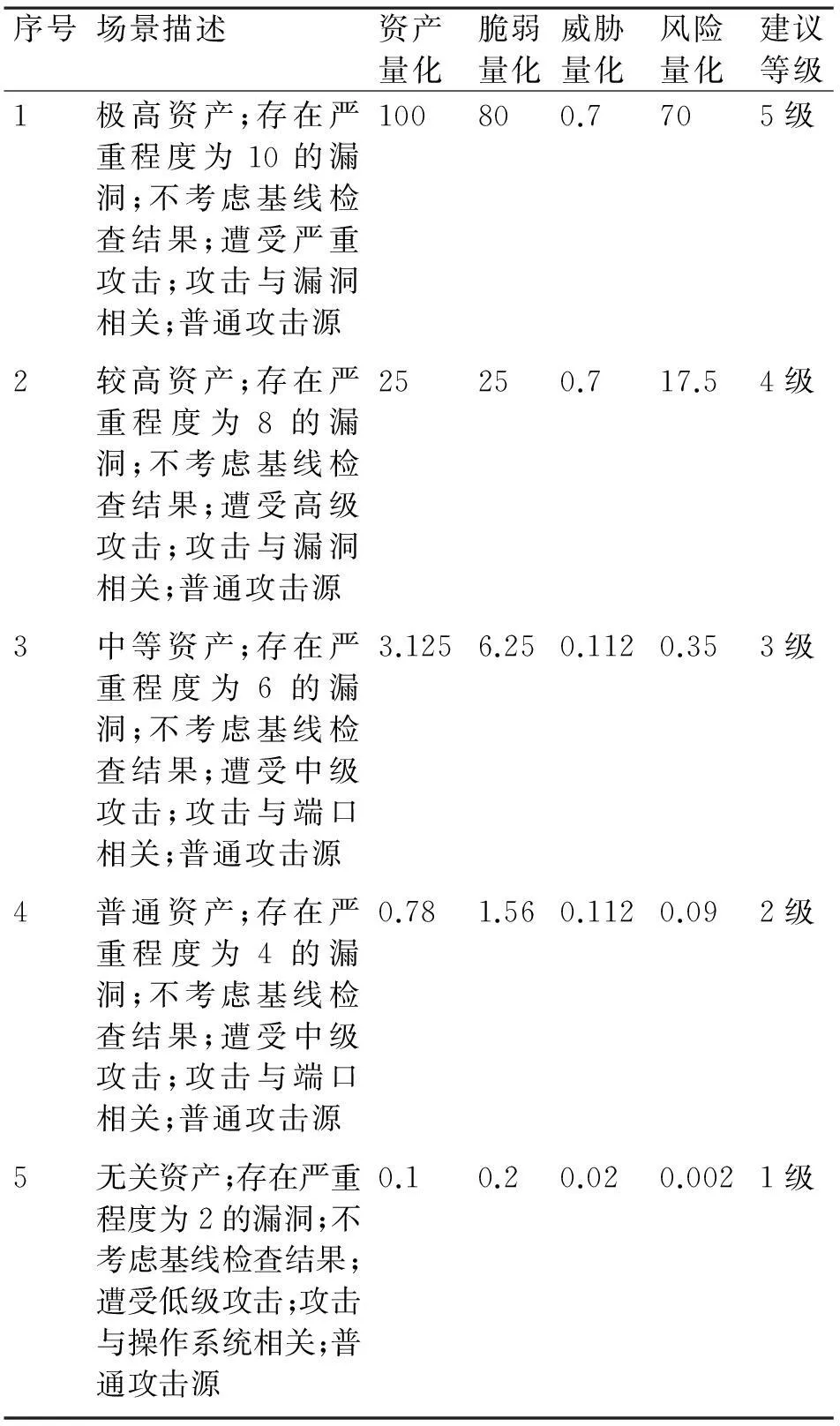

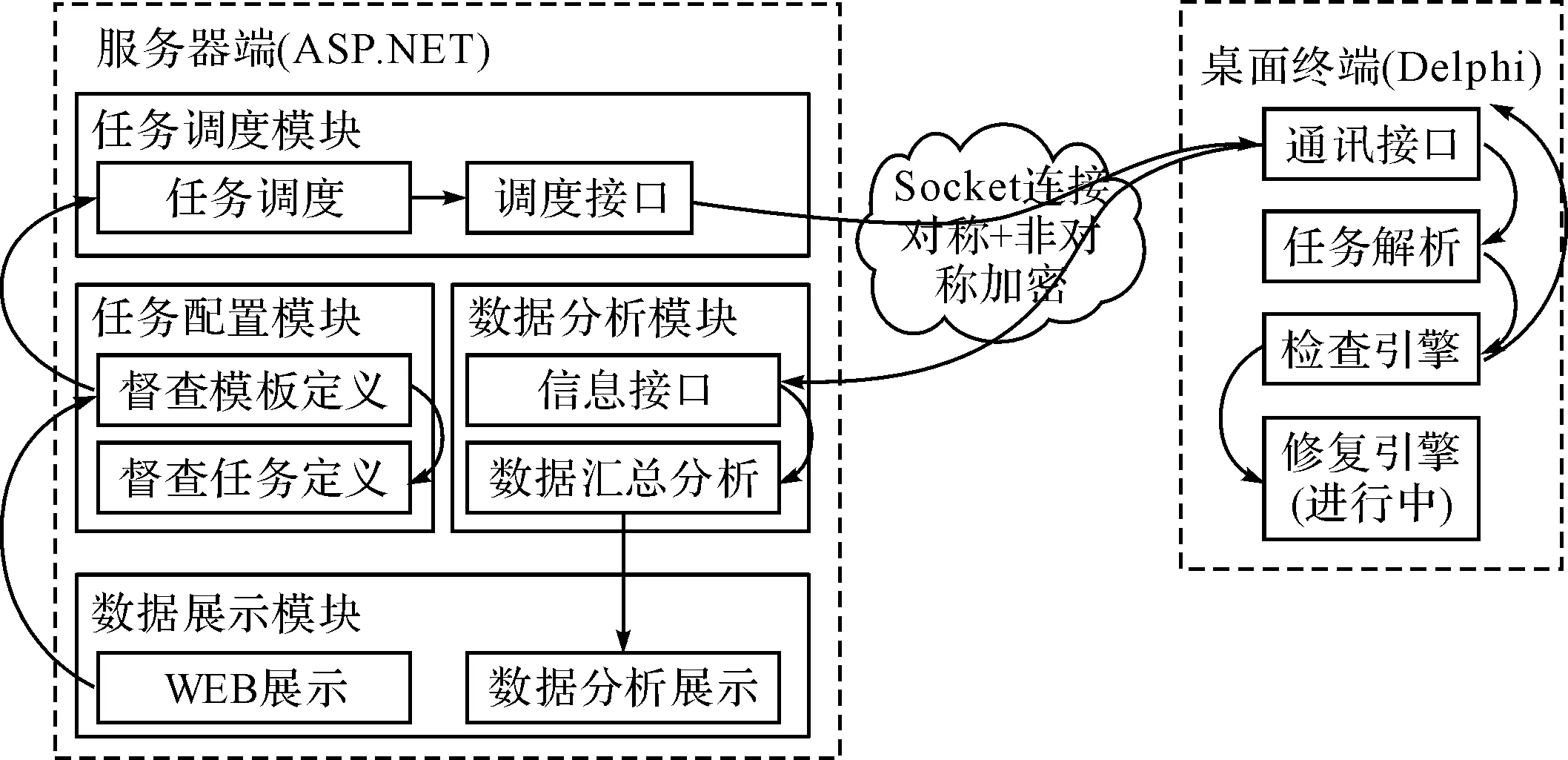

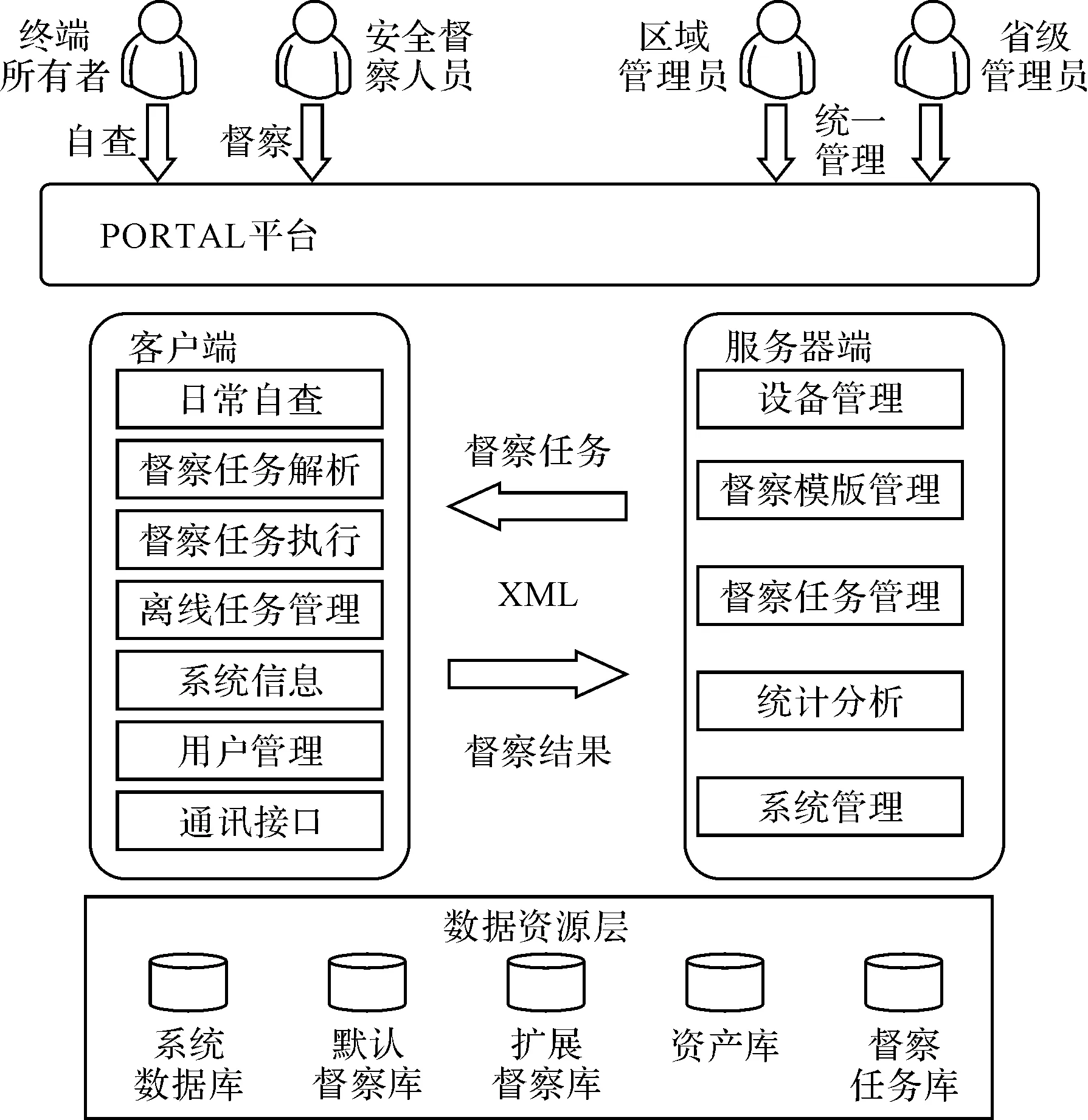

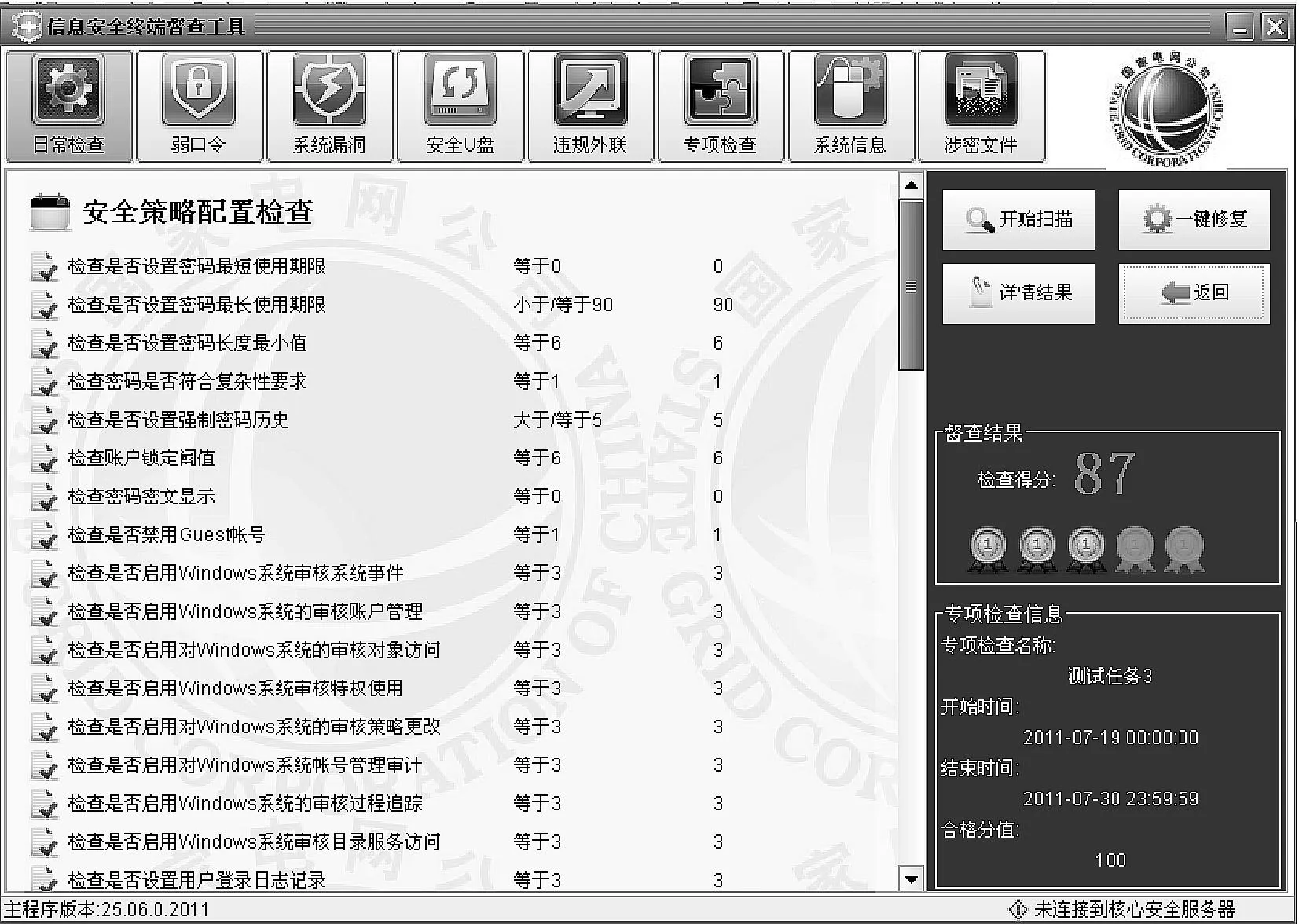

0 20 40 60 V>80:高风险。 下面详细介绍信息安全终端漏洞评估、安全配置评估以及完整性评估结果量化方法。 2.3.1信息安全终端漏洞评估量化方法 对系统漏洞的量化需要从两个方面衡量:一是主机上所存在漏洞能够被利用的难易程度;二是这些漏洞若被利用,对主机的机密性、完整性和可用性造成的破坏程度。对信息安全终端上通过补丁管理系统发现的每一个漏洞,都要从以上两个方面进行衡量。 本评估方法中融入了CVSS(通用弱点评价体系),CVSS是由NIAC开发、FIRST维护的一个开放并且能够被免费采用的标准。利用该标准,可以对资产脆弱性(vulnerabilities)包括补丁管理、防病毒等进行评价,进而帮助判断修复不同弱点的优先等级。CVSS评价体系的基础是CVSS评分因素,如图2所示。 表1 CVSS评分因素 其中基本评价指的是该漏洞本身固有的一些特点及这些特点可能造成的影响的评价分值,该分值取值如下:BaseScore=round_to_1_decimal(10*AccessVector *AccessComplexity*Authentication *((ConfImpact*ConfImpactBias) +(IntegImpact*IntegImpactBias) +(AvailImpact*AvailImpactBias))) 因为漏洞往往同时间是有紧密关联的,因此这里也列举出三个与时间紧密关联的要素如下 TemporalScore=round_to_1_decimal(BaseScore*Exploitability*RemediationLevel *ReportConfidence) 每个漏洞会造成的影响大小都与用户自身的实际环境密不可分,因此可选项中也包括了环境评价,这可以由用户自评: EnvironmentalScore=round_to_1_decimal ((TemporalScore+((10-TemporalScore) *CollateralDamagePotential)) *TargetDistribution) 总分=BaseScore如果不考虑时效性和环境因素 总分=TemporalScore如果不考虑环境因素 总分=EnvironmentalScore 如上所述,现有的CVSS评分系统较好地考虑了这两个方面,在计算Base分值时,将攻击途径、攻击复杂度、认证机制、(机密,完整,可用)影响程度几个因素相乘,得到了一个漏洞的基本分值。最终的分值是在基本分值上考虑了生命周期、环境因素后的一个综合值,取值范围为1~10。 在得到信息安全终端上所有漏洞的综合分值后,设计了一种基于概率模型的量化方案。对每个漏洞给系统带来的风险值,将其转换为一个脆弱概率值: 其中:Pi为漏洞i的脆弱概率值,0~0.8。Spi为漏洞i的CVSS分值四舍五入后的整数,0~10。 脆弱概率值的意义为:主机上因存在某个漏洞,导致该主机的安全性受到影响的概率。可以看到,由于Spi的取值范围为0~10的整数,Pi的取值范围为0.001~0.8。这里将CVSS评分为10的漏洞的脆弱概率值设为0.8,是为了避免当某台主机上出现了一个漏洞为10的漏洞时,整个主机的脆弱性被量化为1(见下一步的主机脆弱性量化算法)。另外,0.8的取值是一个经验值,其含义为一个评分为10的漏洞的脆弱性比两个评分为9的漏洞高,比三个评分为9的漏洞低。 若一台主机上包含n个漏洞,则该主机上所有漏洞的总体脆弱概率值,可以这么考虑:攻击者利用任意一个漏洞,对主机进行攻击,造成主机的CIA属性受到破坏的概率,这就转化为概率求和的问题。根据概率论的算法,并将其值量化到0~100之间,具体计算公式为 其中:Vul为主机漏扫结果量化值,0~100。Pi为漏洞i的脆弱概率值,0~0.8。 2.3.2信息安全终端安全配置评估量化方法 安全配置评估主要是针对操作系统的安全策略配置进行检测,还包括空、弱口令、涉密文件、违规外联的检测。检测方法是通过程序自动化的获取,并分析主机的注册表信息以及关键配置文件信息实现的。安全配置评估分值res取值为0~100,分数越高表示该主机越安全。那么从脆弱性的角度考虑,采用以下方法量化安全配置的脆弱性: bas=100-res 其中:bas为主机安全配置检查结果量化值,0~100;res为主机安全配置检查后得到的分值,0~100。 2.3.3信息安全终端完整性评估量化方法 完整性检查中,不给出量化的分值和安全等级,将给完整性检查结果的量化带来很大困难。因此本方法中的处理方法如下: 1) 根据完整性检查项(包括端口、进程、文件、关键启动项)等,每项100分,设定每项的权重; 2) 基于每个检查项的具体检查条目,判断每个检查项通过的百分比,得到每个检查项自己的分数; 3) 加权计算完整性的量化值。 2.3.4信息安全终端脆弱性等计划方法 在完成了资产脆弱性的量化后,需要根据量化值为其赋予一定的安全级别。本评估方法中采用了5级的等级化方案,在将资产脆弱性量化为0~100的数值后,需要根据量化结果为其赋予一定的级别。由于本方案采用的是指数形式的量化方法,所以采用如下非等间距量化方案。对于不同级别的漏洞,在不考虑完整性、安全配置评估结果的情况下,其脆弱性量化值如表2所示。 表2 资产脆弱性量化值 根据表2量化结果,本评估方法采用如下的脆弱性量化方案: 低:0 中:5≤V<10; 中高:10≤V<25; 高:V≥25。 采用这种非等间距划分的优点是:将漏洞的综合分值划分为五个区间,即: 0 2≤Sp<4:较低危漏洞; 4≤Sp<6:中危漏洞; 6≤Sp<8:高危漏洞; 8≤Sp<10:极高危漏洞。 现在只要有一个相应安全等级的漏洞出现,就能将资产的脆弱性大致量化至相应等级。例如如果有一个中危漏洞,则资产的脆弱性值将会是中等风险;如果有一个高危漏洞,资产的脆弱性将会是高风险。 2.4威胁量化方法 本评估方法中针对威胁的量化是基于威胁严重程度及发生可能性的综合判断。本方案中给出的量化方案为 T=Evt*f(Evt,Vul)*g(SIP) 其中:T为安全事件威胁量化值,0~1;Evt为安全事件威胁等级量化值,0~1;f()为事件-资产相关性判断函数,0.1~1;g()为攻击源属性判断函数,0~1。 2.4.1安全事件威胁等级量化 本系统对于安全事件的获取是通过对系统日志进行分析后获得的,在本方法中将事件分为五个等级,具体如表3所示。 表3 安全事件分级 根据事件等级,本方案采用的量化方案为 其中:Evt为安全事件威胁等级量化值,0~1;Level为范式化后的事件等级,1~5。 2.4.2事件-资产相关性判断函数 利用f表示事件-资产间的相关性判断函数,本方案基于如下原则判断攻击事件与资产的相关性: f=1:目标资产上存在可被攻击利用的漏洞; f=0.8:目标资产上不存在可被攻击利用的漏洞,但被攻击端口开放; f=0.4:漏洞、开放端口均不相符,但操作系统类型相符; f=0.2:漏洞、开放端口、操作系统类型均不相符,且目标资产存在漏扫结果; f=0.1:漏洞、开放端口、操作系统类型均不相符,且系统中不存在目标资产的漏扫结果。 2.4.3攻击源属性判断函数 利用g表示攻击源属性判断函数,本方案采用如下原则: g=1:如攻击源IP地址为企业外部IP地址,则将该IP地址加入黑名单中。这个黑名单可以基于某个规则动态生成,例如检测到某个IP曾经发出过扫描、入侵类事件,就把该IP加入黑名单; g=0.7:攻击源既不在黑名单,也不在白名单中; g=0:攻击源位于白名单,是企业内部完全信任的主机。这样设置是为了保证执行某个特定安全维护任务时(例如某台由安全人员维护的主机上安装了漏洞扫描工具,会定期对域内所有主机进行漏洞扫描,从而触发IDS设备产生大量事件),产生大量安全报警导致风险量化结果异常的场景出现。 2.5信息安全终端安全评价得分量化方法 在完成资产价值及威胁量化后,即可基于如下公式计算单个攻击事件造成的资产风险: Re=M·T 本方法中资产的风险都是基于一个时间段计算以及TopN排序的。在一个周期内,一个资产可能会遭受多次攻击,那么对于多次攻击造成的资产风险可同样采取概率求和的方式计算: 其中:Rei为单个事件i造成的风险,0~100;n为单个观测周期内的事件总数。 考虑到在实际网络环境中,一个观测周期内汇总的事件数量有可能会很大,这样风险计算会占用大量计算资源,影响整体性能。鉴于此,可将单个事件风险计算与资产风险合并进行,具体方法为 其中:M为资产价值量化值;i、Evti为事件威胁等级量化值,由于只需要关心范式化后等级为2~5的事件,所以总共存在四种可能的量化值;j、fj为事件-资产相关性量化值,总共存在五种可能的量化值;k、gk为攻击源属性量化值,总共存在三种可能的量化值。nl为符合i、j、k类条件的事件数量。 采用该方法后,将所有的安全事件归结为60类,每种类型的安全事件只需要关注一次。这在事件量大的情况下能减少运算量,但在事件量小的情况下反而会增大运算量。 2.6信息安全终端安全评价等级化方法 表4 终端风险量化与评级 在完成了风险值的量化时,需要根据量化值为其赋予一定的安全级别。本文采用五级的等级化方案,在将风险量化为0~100的数值后,可供采用的量化方案包括: · 基于等值区间的量化方案。将0~100的量化值每20分划为一个等级,这种方法比较直观,但由于本方案中的量化项大都是基于指数的,用这种方法得到的安全等级不一定科学。 · 基于经验值的非等值区间量化方案。这种方法是依据经验选取几个场景,每个场景分别对应1~5级的风险等级,然后根据本方案的方法对每个场景的风险进行量化,依据量化结果制定各级风险的阈值。 几个场景的量化结果如表4所示。 根据以上经验值,建议采用如下的风险等级量化方案: 0 0.1≤R<1:二级风险(中低); 1≤R<5:三级风险(中); 5≤R<20:四级风险(中高); 20≤R<100:五级风险(高)。 3.1安全评估系统结构 针对越来越严峻的信息安全现状,国家电网公司近年来不断加强信息安全督查工作,监督和保障信息安全措施和管理要求落实到位。信息安全督查工作的主要目的就是监督检查、督促信息安全管理技术要求和措施落实,采取有效手段督促隐患整改,持续提升信息安全防护能力,实现信息安全的可控、能控、再控。 信息安全技术督查范围覆盖信息系统规划、设计、建设、上线、运行、废弃等信息系统全生命周期各环节。督查对象包括信息内外网络、内外网信息系统及其设备。公司要求各单位根据年度信息化工作情况,按照纵向到底、横向到边的原则对所有安全责任单位开展年度督查,对督查责任单位的物理环境、网络、业务应用、主机、数据和各项安全管理和技术措施进行全面督查,并监督督查整改。在国网公司安全督查要求的基础上,充分考虑了华中分部以及湖北省公司的现状和行业最佳实践,形成一套信息安全终端区域督查系统,结构如图2所示。 信息安全督查系统具体的功能包括:对信息内外网络、信息系统及设备漏洞及弱口令检测;对信息内外网桌面终端违规接入、安全策略部署、未注册终端检测,对信息内网桌面终端的违规外联检测;对安全移动存储介质使用及内容安全交换情况;对病毒木马感染情况检测;对责任范围内互联网出口攻击与非正常访问检测;对责任范围内信息内外网网站的内容安全、网站被篡改或被植入木马检测,检测网站是否采用公司统一域名,检测网站论坛是否关闭,检测网站在外单位托管情况、网站备案情况、网站非办公娱乐信息清理情况等;检测责任范围内信息内外网邮件系统疑似敏感信息内容审计及阻截情况,检测邮件内容审计关键字动态更新情况;检测责任范围内各单位隐患整改情况;每周负责对技术督查工作结果进行汇总、统计、分析,并报督查管理部门和被督查单位。 图2 信息安全终端区域督查系统结构图 终端安全督查工作是信息安全督查的基础单元和重要组成部分,是实现信息安全督查任务在各检查单位落地的有效途径。终端安全督查工作是一个技术和管理两个方面结合非常紧密的工作,两方面必须深度融合才能达到安全工作目标。如何将技术和管理紧密结合,搭建技术和管理之间的桥梁,进而指导和优化终端安全督查工作,行业内尚无可参考的研究和成熟的系统。 3.2安全评估系统实现 信息安全终端区域督查系统是一个自动化的检查工具,系统为服务器客户端模式,服务器端为三层架构,系统实现模块如图3所示。 图3 系统实现模块图 1) 展现层:展现层是人机交互的接口,主要用于督查模板的设置、督查任务的建立以及督查结果的查看,同时负责本系统和华中电力第三方系统的接口,包括与LDAP服务器的接口(用于获取用户信息),与北信源服务器的接口(用于将违规外联信息纳入本系统进行统一呈现)。 2) 应用层:应用层是用于客户端程序和服务器端程序的连接和数据交互,设置应用层,是从安全和性能方面的考虑,可以避免直接将服务器端数据库暴露给客户端。所有从客户端发送来的督查结果数据会经由应用层写入服务器端数据库,同时服务器端下发的督查任务以及客户端版本升级等数据也是由应用层转发给客户端程序。 3) 数据库层:本系统数据库采用的是SQL SERVER 2008,数据库中存放有督查相关所有信息,包括督查模板、督查任务、督查结果等,同时从第三方系统获取的信息,如用户信息和违规外联告警信息等也存放在此数据库中。数据库与客户端的数据交互需要通过应用层转发,数据库中相关信息由展现层来统一呈现。 客户端采用C++开发,客户端界面如图5所示,客户端程序定期检测服务器端生成的安全督查任务,在发现有新督查任务后,通过客户端和服务器端SSL加密通道,下载督查任务XML文件。并由客户端对督查任务进行解析执行,客户端通过以下三种方式获得安全相关信息,并完成安全督查任务: 1) Windows本地安全组策略数据库检查,使用secedit指令,对本地安全组策略数据库(secedit.sdb)进行检查,获取包含帐户策略、审核策略、访问权限以及登录权限等策略。 2) WMI技术(Windows Management Instrumentation,Windows管理规范),WMI是一项核心的Windows管理技术;用户可以使用WMI管理本地和远程计算机。WMI是对Windows安全模板技术的有力补充,可以对终端网络端口、进程信息、网络接口信息、自动启动项信息、共享信息进行检查。 3) 注册表检查,对本地注册表配置信息进行检查,获取包含审核策略、访问权限以及IP协议安全等策略配置信息。 图4 客户端界面 针对电力行业桌面终端、操作终端安全评估的特点,本文提出了一种融合CVSS的信息安全终端安全评估模型,本模型基于ISO/IEC13335[10]标准实现对电力行业桌面终端、操作终端的信息安全评估,并在ISO/IEC13335标准的基础上融入CVSS评价体系。下一步的工作是融入CCSS标准对评估模型进行优化,使其能够自动地适应不同的敏感行业信息终端。 参 考 文 献 [1] 汪生,孙乐昌.基于CVE的安全脆弱性数据库系统的扩展设计[J].微电子学与计算机,2005,22(10):152-155. WANG Sheng, SUN Lechang. Extended Design of a CVE Based on Security Vulnerability Database System[J]. Microelectronics & Computer,2005,22(10):152-155. [2] 胡炎,董名垂,韩英铎.电力工业信息安全的思考[J].电力系统自动化,2002,26(5):1-4. HU Yan, DONG Mingchui, HAN Yingduo. Consideranon of information security for electric power industry[J]. Automation of Electric Power Systems,2002,26(5):1-4. [3] United States Computer Emergency Readiness Team(us—CERT). US—CERT Vulnerability NoteField Descriptions[EB/OL]. 2006. http://kb.cert.org/vuls/html/fieldhelp. [4] SANS Institute. SANS Critical vulnerability Analysis Archive[EB/OL]. http://www.sans.org/newsletters/cva/. [5] Microsoft Corporation. Microsoft Security Response Center Security Bullet in Severity Rating System, 2002[EB/OL]. http://www.microsoft.com/technet/security/bulletin/rating.mspx. [6] SCAP Homepage[EB/OL]. http://scap.nist.gov. [7] 李艺,李新明,崔云飞.软件脆弱性危险程度量化评估模型研究[J].计算机科学,2011,38(6):169-172,216. LI Yi, LI Xinming, CUI Yunfei. Research of Evaluating Model on the Criticality of Software Vulnerability[J]. Computer Science,2011,38(6):169-172,216. [8] 刘哲,张为群,肖魏娜.一种基于模糊评估分层模型的构件可测试性评价方法[J].计算机科学,2011,38(5):113-115. LIU Zhe, ZHANG Weiqun, XIAO Weina. Method Based on Fuzzy Evaluation Model of Layered Component Testability Evaluation[J]. Computer Science,2011,38(5):113-115. [9] IRST. A Complete Guide to the Common Vulnerabil ity Scoring System Version 2.0[EB/OL]. http://www.first.org/CVSS/CVSS—guide.html. [10] 国际标准化组织,国际电工委员会.信息技术安全管理指南ISO/IEC13335[S]. International Organization for Standardization, International Electrotechnical Commission. Information Technology Security Guide ISO/IEC13335[S]. 收稿日期:2015年10月7日,修回日期:2015年11月22日 基金项目:国家自然科学青年基金(编号:61502438)资助。 作者简介:王强,男,硕士,高级工程师,研究方向:信息系统运维与安全管理。孟浩华,男,硕士,高级工程师,研究方向:信息安全。 中图分类号TP393 DOI:10.3969/j.issn.1672-9722.2016.04.026 Information Security Evaluation Model with CVSS WANG Qiang1MENG Haohua2 (1. Central China Grid Company Limited, Wuhan430077)(2. Information and Communication Branch of Hubei Electric Power Company, Wuhan430077) AbstractIn view that there isn’t evaluation method for desktop terminals and operation terminals with weak security protection and poor controlability to reflect the characteristics of power industry’s information security terminals, an information security terminals security evaluation model is prooposed according to requirements of information security in power industry and threats faced by desktop terminals and operation terminals to discuss the security evaluation system and evaluation criteria. The model can meet the requirements and objectives of destop terminals security evaluation, including detailed project assessment and quantitative evaluation system. Then based on the model, the automatic security evaluation for power industry’s information security terminals is realized. Key Wordsdesktop terminal, operation terminal, CVSS, vulnerability quantification, threat quantification

3 敏感行业信息终端安全评估系统

4 结语