广义收益信息物理系统脆弱性评估方法

黄家辉, 冯冬芹

(浙江大学 控制科学与工程学院,浙江 杭州 310027)

广义收益信息物理系统脆弱性评估方法

黄家辉, 冯冬芹

(浙江大学 控制科学与工程学院,浙江 杭州 310027)

摘要:提出一种基于广义收益的信息物理系统脆弱性的量化评估方法.从网络的角度分析系统的脆弱性,结合物理设备验证该评估方法的合理性.考虑网络中组件的收益和物理层面的收益,根据信息物理系统网络的拓扑结构,结合链路的失效来评估整个系统的脆弱性.将理想网络和实际网络进行对比,采用传输成本函数、网络平衡条件、网络连通性能、链路重要度等相关指标量化收益最大的传输链路.基于攻防博弈模型,从攻击策略集和防御策略集两方面对各个组件的收益进行量化.借鉴国内外脆弱性标准对物理收益进行量化.综合链路收益、组件收益和物理收益计算广义收益的值.以变电站系统网络为背景进行案例分析和脆弱性仿真.仿真结果表明,该方法能够较全面地分析网络中各条路径的脆弱性,得到广义收益最大(即脆弱性最高)的传输路径.

关键词:广义收益;脆弱性;传输成本函数;网络连通性能;链路重要度

信息物理系统(Cyber-physicalsystem,CPS)[1]是具备感知、通信和处理能力的多维复杂系统,能够提供实时监控和驱动能力.CPS已经成为工业控制系统和关键基础设施的核心,其安全运行直接影响国家的经济和社会的稳定[2].然而近几年接连出现针对CPS的各种安全事故[3],例如美国9座关键性变电站遭到攻击导致全美陷入几个月的停电状态.对CPS进行脆弱性评估已然刻不容缓.

目前国内针对CPS的脆弱性研究还处于起步阶段,由于CPS的复杂性和动态性,目前仍然缺少一种有效的进行脆弱性评估的建模工具和分析方法.Swiler等[4]基于图论理论来研究CPS的网络攻击空间,使用模型检测方法[5]生成针对CPS的攻击图,从而提出一种最小化分析方法来进行定性分析,但该方法从本质上缺少量化指标的支撑,难以对系统的安全程度进行直观、合理的评价.Orojloo等[6]考虑可能导致物理破坏的网络攻击和影响攻击者行为的因素,基于半马尔科夫链[7]对CPS中的物理组件进行安全性和可用性的分析[8].但该方法研究的网络为静态网络,没有考虑网络内部的动态安全因素对于提高网络安全性的作用,缺少实际应用的意义.Ashok等[9]提出了博弈理论框架[10]来对CPS的安全进行建模,引入广域监控、实时管理和控制应用等方面的因素,分别从攻击者和防御者的角度来刻画CPS的脆弱性平衡点.但是该方法没有考虑系统的脆弱性与网络拓扑结构、攻击成本和网络供应需求等动态因素相关,现实中很难进行脆弱性平衡点的估量.Yu等[11]提出基于概率风险评估的变电站脆弱性评估方法,通过分析发生安全事件的概率以及产生的电力损耗来量化脆弱性强度.但该方法在统计概率时缺少历史数据的支撑.

国内外针对系统脆弱性的标准也对CPS的脆弱性评估具有一定的借鉴作用.IEC62443标准[12]、GB/T30976标准[13]、IEC62351标准[14]、《集散控制系统风险与脆弱性检测要求》标准、《集散控制系统安全评估指南》标准、SP800-82指南[15]等都对涉及脆弱性的相关概念和理论依据进行了分析和研究,然而这些标准和指南仅仅提出了一些概念知识和术语,缺乏具体的可操作的内容和真正的应用价值.

基于上述存在的问题,本文提出一种基于广义收益的CPS脆弱性量化评估方法.所谓广义收益,即同时考虑路径上组件的收益、物理收益和链路的收益.组件收益指不同组件遭到不同攻击时所产生的后果,物理收益主要结合上述脆弱性标准中具体的物理工艺特征来进行量化,可以分为工艺重要性、工艺影响性和工艺复杂度.链路收益考虑影响CPS网络性能的各个安全因素,包括网络的供应需求、链路流量的均衡、链路传输成本、网络连通性等.本文分析了理想静态网络[16]与实际动态网络[17]之间的差异,考虑网络链路重新分布对脆弱性的影响,相比于Orojloo[6]的方法更适用于实际应用.对广义收益指标进行分析和仿真应用,能够体现定量分析具有直观性的优点,同时也表现了动态安全因素对系统脆弱性的影响.结合国内外标准中的概念,增强了方法的可用性.最后将该方法应用于变电站系统来进行案例仿真.

本文首先分别对上述3类收益:链路收益、组件收益和物理收益进行量化,然后通过数学建模来计算广义收益,通过对比不同路径的广义收益来判断出广义收益最大(脆弱性最高)的传输路径.

1链路收益

定义1组件——CPS网络中的各个节点.

定义2链路——CPS网络中2个节点之间的连线.

定义3路径——起始节点到终端节点之间的各个节点和连线的组合.

评价链路失效对CPS的影响,需要测量链路失效前后系统服务能力的变化情况.由于系统网络的服务能力无法直接进行测量,本文通过不同的侧面来进行反映.动态网络相比于静态网络分析更加困难,是由于在链路失效后,动态网络考虑了网络上的服务流可能会重新分布,进而需要分析运作成本和运作容量上的一系列变化.

1.1静态网络

静态网络指即使链路失效,网络流量也不重新分布,即某条链路断开后,这一部分的网络流量被认为是丢失了,而不考虑其他链路“端点”传输给该链路“终点”的流量.

1)网络连通性(networklink,NL)[18]:根据文献[19]的定义,NL可以表示为

(1)

式中:n为链路的个数,G为系统网络图,dij为组件i和j之间的最短路径长度.

2)链路重要度(linkimportance,LI):LI可以表示为某链路c失效后,网络连通性的下降相对值,即

LI(c)=NL(G)-NL(G-c).

(2)

式中:G-c表示失去链路c后的剩余网络图.

1.2动态网络

动态网络在静态网络的基础上,考虑了重新分布网络流量所需要的成本[20],该成本与链路相关,因此研究动态网络的脆弱性更有现实意义.

1)传输成本(transmissioncost,TC)[21]:攻击起始点到攻击目标的路径上的成本与每条链路上的成本相关,可以表示为

(3)

式中:P为路径,b为链路,Cb为链路b上的成本,βb为权重因子.Cb为链路b上流量的连续函数,流量满足:

(4)

式中:fb和fP分别为链路b上的流量和整个路径流量,QP为路径上的流量需求,αb为权重因子.

3)网络连通性:考虑整个网络的需求Q,动态网络中的网络连通性:

(5)

4)链路重要度:根据上面对LI的定义,在动态网络中某链路c的重要度LI*可以表示为

(6)

2组件收益

组件收益(componentprofit,CP)可以通过组件遭到攻击后所造成的系统服务损失来侧面反映[23].本文采用攻防博弈模型[24]来对组件收益进行量化,在有限资源的限制下进行系统的动态分析.

2.1动态冲突

攻防博弈模型可以采用以下的动态冲突场景来进行模拟:

1)攻击者:具备智能性[25],最多能对系统中的m个组件进行攻击,其目标为尽可能降低系统的网络连通性.

2)防御者:具备智能性,最多能对系统中的n个组件进行保护,其目标为最小化攻击者对系统的影响.

3)攻击策略集{X}:X={x1,x2,…,xm},其中,

4)防御策略集{Y}:Y={y1,y2,…,yn},其中,

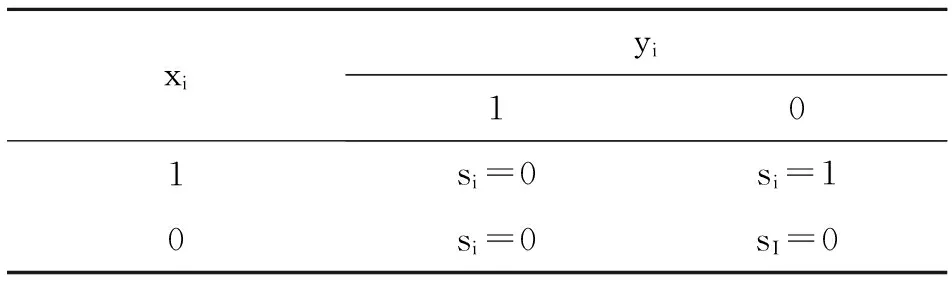

5)组件状态集{S},其元素si为组件i的状态:

对该攻防博弈模型进行以下假设:

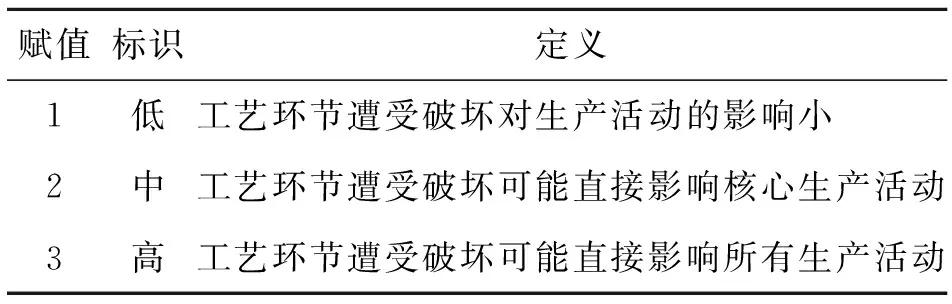

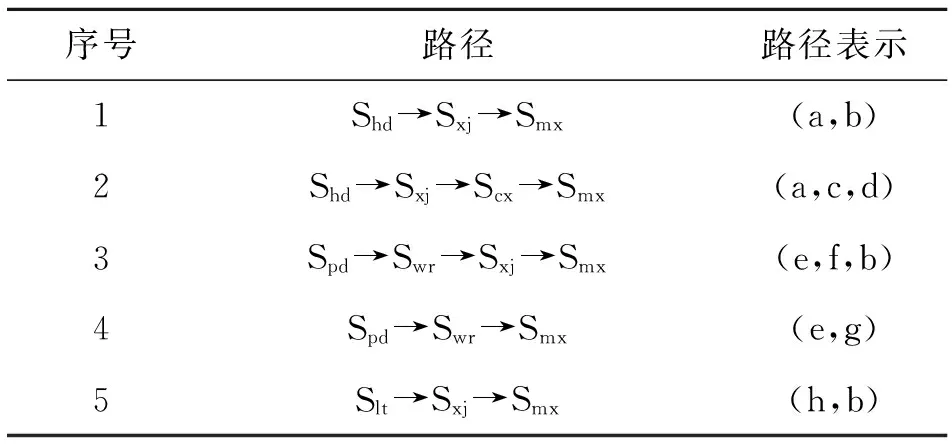

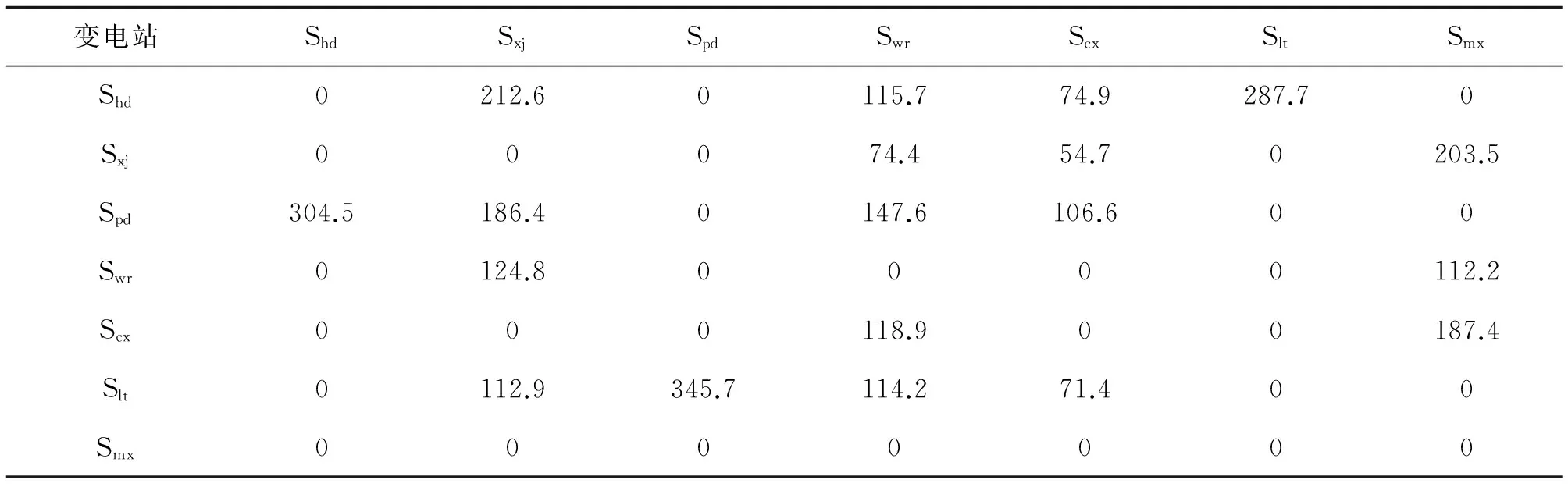

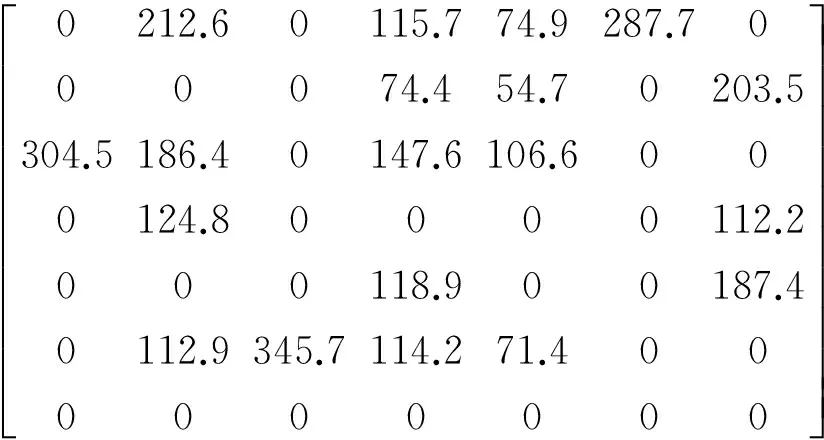

假设1:攻击者和防御者的资源都有限,被保护的组件个数和被攻击的组件个数之和应小于总的组件数目N,即m+n 假设2:为了简化攻防过程,若组件被保护了,则任何攻击不会造成影响.同样若未进行保护,则组件一定被破坏. 假设3:组件之间独立,攻击多个组件造成的损失为各个组件被攻击的损失和. 2.2攻防博弈模型 攻击策略集X、防御策略集Y和组件状态集S之间的关系如表1所示. 表1攻击策略集、防御策略集与组件状态集 Tab.1Relationamongattackstrategyset,denfensestrategysetandcomponentstatusset xiyi101si=0si=10si=0sI=0 令CP(X,Y)表示网络的服务性能,则攻击者的目标函数为minCP(X,Y){X},防御者的目标函数为maxCP(X,Y){Y},同时满足以下条件: si+yi≤1, si≤xi+yi, (7) (1-si)≤yi+(1-xi), (8) (9) 式中:xi,yi,si∈{0,1}.式(9)分别表示攻击者和防御者的资源限制条件. 3物理收益 CPS物理层面的安全威胁与系统所在的工艺过程的特征相关.参考《集散控制系统安全评估指南》,脆弱性对系统实际影响程度主要由生产工艺的重要性、影响性和复杂度3个属性来决定.物理收益表示为3个属性之和. 3.1重要性赋值 工艺重要性应根据该工艺环节遭到破坏后,对整个生产或管理的影响程度进行综合评定得出.本文将工艺重要性分为3级,如表2所示. 表2 生产工艺重要性赋值 3.2影响性赋值 工艺影响性应根据工艺环节被破坏后,对人员、环境和财产可能造成的影响进行评定得出.本文将工艺影响性分为3级,如表3所示. 表3 生产工艺影响性赋值 3.3复杂度赋值 工艺复杂度由生产过程中的复杂程度和系统的复杂程度来综合评定得出.本文将复杂度分为3级,如表4所示. 4广义收益 广义收益对上述3种收益进行综合,如图1所示为一个简单的系统网络示例.其中圆形表示组件,直线表示链路,W1、W2和W3分别表示组件1、2、3的组件收益和物理收益之和,CIij表示从组件i到j的链路收益.该网络存在2条攻击路径,分别为组件1→组件2→组件3和组件1→组件3.路径广义收益可以表示为 (10) 式中:GP表示攻击路径的广义收益,cn为该路径上链路的个数,Wit为链路t上组件i的组件收益与物理收益之和,Wjt为链路t上组件j的组件收益与物理收益之和.利用式(10),不仅可以计算出收益最大的攻击路径,同时也可以定位局部收益最大的链路,从而选择局部保护. 5案例分析 为了验证本文提出的脆弱性分析方法的可用性,以文献[26]的供电系统网络作为目标系统,令Shd、Sxj、Smx、Scx、Swr、Spd、Slt分别表示各个变电站.表5列出了针对这些变电站可能存在的攻击路径. 表5 攻击各个变电站的各条攻击路径 其中,a、b、c、d、e、f、g、h分别表示Shd到Sxj、Sxj到Smx、Sxj到Scx、Scx到Smx、Spd到Swr、Swr到Sxj、Swr到Smx、 Slt到Sxj的链路. 5.1链路收益的计算 各条链路上的成本函数表示为 Ca=20fa,Cb=10fb+40,Cc=10fc+40, Cd=20fd,Ce=10fe+20,Cf=15ff, Cg=20fg,Ch=15fh+20. 权重因子βb用于判定某条链路是否包含于相应路径,若是,则需要将该链路所属的路径流量考虑进来,根据上述的成本函数和变电站网络结构,可以计算出各条路径的成本函数: TC(1)=Ca(f1+f2)+Cb(f1+f3+f5)= 30f1+20f2+10f3+10f5+40, TC(2)=20f1+50f2+40, TC(3)=10f1+35f3+10f4+10f5+60, TC(4)=10f3+30f4, TC(5)=10f1+10f3+25f5+40. 假设整个网络的供应需求为122,则满足f1+f2+f3+f4+f5=122,根据网络平衡条件,TC(1)=TC(2)=TC(3)=TC(4)=TC(5),从而可以计算出相应的流量分别为f1=17,f2=20,f3=12,f4=42,f5=31,以及最低平均成本τ=32.86. 根据式(5)计算网络连通性得NL*=0.03.再根据式(6),可以计算每条链路的重要度,即为链路收益,计算结果如表6所示. 表6 攻击各变电站的通信链路收益 5.2组件收益的计算 由于各个组件之间相互独立,令攻击组件个数m=1,防御组件个数n=1,总的组件个数为变电站个数,N=7.目标函数CP(X,Z)取为 CP(X,Z)=(BX)TZT. (11) 式中:B代表系数矩阵,其各元素为不同变电站节点之间的相互电力传输量,Z为防御措施部署在各变电站的概率.为了简化过程,令各个变电站部署防御措施的概率相等.表7收集了2013年上述变电站的电力传输量. 表7 变电站之间的电力传输量 矩阵B为 B= 根据式(11),同时通过Matlab软件来求解上述线性规划问题,可得最优的攻击策略集X的转置为 X=[0, 1, 0, 0, 0, 0, 0]. 攻击不同组件i的收益CP(X,Z),i=1,2,3,4,5,6,7.变电站Shd、Sxj、Spd、Swr、Scx、Sit和Smx的组件收益分别为43.5、91.0、49.4、81.5、43.9、41.1和71.9. 5.3物理收益的计算 根据文献[26]中对上述各个变电站的描述,结合表2、3、4,从工艺重要性、工艺影响性和工艺复杂度3个方面对各个变电站进行打分赋值,变电站的物理收益如表8所示. 表8 各变电站的物理收益 5.4广义收益的计算 综合上述量化结果,可以绘制如图2所示的系统图.根据式(10)计算各条路径的GP,通过对比可知路径1的GP最大,GP=2.48,因此该路径的脆弱性最高,需要重点进行防御. 图2 供电系统网络Fig.2 Network of power supply system 6结语 本文提出了一种基于广义收益的脆弱性评估方法,同时考虑系统中组件收益、物理收益以及传输链路的收益.链路收益以动态网络作为模型,通过传输成本、网络连通性能、链路重要性等相关指标进行量化;组件收益以攻防博弈模型进行建模,从攻击和防御2个角度来量化组件收益;物理收益基于国内外脆弱性标准进行量化.仿真结果表明,该方法能够较全面的分析系统中各条路径的脆弱性,具有一定的现实意义.本文对信息物理系统的脆弱性评估主要还是站在信息安全的角度,在未来的工作中,可以通过分析具体物理设备遭到攻击后所导致的一系列物理后果(如:停车停产、物理破坏等)来分析系统的脆弱性. 参考文献(References): [1]VENKATASUBRAMANIANKK.SecuritysolutionsforCyber-physicalsystems[D].Phoenix:ArizonaStateUniversity, 2009. [2]LAPRIEJC,KANOUNK,KANICHEM.Modellinginterdependenciesbetweentheelectricityandinformationinfrastructures[J].LectureNotesinComputerScience, 2008, 4680: 54-67. [3]VALENTEJ,BARRETOC,CRDENASAA.Cyber-physicalsystemsattestation[C]∥IEEEInternationalConferenceonDistributedComputinginSensorSystems.MarinaDelRey:IEEE, 2014: 354-357. [4]SWILERLP,PHILLIPSC,GAYLORT.Agraph-basednetwork-vulnerabilityanalysissystem[J].SandiaNationalLaboratoriesAlbuquerqueNew, 1970: 97-3010. [5]YAMANES,NAKAMURAK.Model-checkingmethodbasedonbinarydecisiondiagramforreal-timesystems[J].TechnicalReportofIeice, 1997, 96: 1-8. [6]OROJLOOH,AZGOMIMA.Amethodformodelingandevaluationofthesecurityofcyber-physicalsystems[C]∥ 11thInternationalISCConferenceonInformationSecurityandCryptology.Tehran:IEEE, 2014: 131-136. [7]BINDAL,MOLINAC.Buildingmaterialsdurability:semi-markovapproach[J].JournalofMaterialsinCivilEngineering, 2014, 2(4):223-239. [8]RASSS,SCHARTNERP.Aunifiedframeworkfortheanalysisofavailability,reliabilityandsecurity,withapplicationstoquantumnetworks[J].IEEETransactionsonSystemsManandCyberneticsPartCApplicationsandReviews, 2011, 41(1):107-119. [9]ASHOKA,HAHNA,GOVINDARARASUM.Cyber-physicalsecurityofwide-areamonitoring,protectionandcontrolinasmartgridenvironment[J].JournalofAdvancedResearch, 2014, 5(4):481-489. [10]KEARNSM,LITTMANML,SINGHS.Graphicalmjodelsforgametheory[J].Uai, 2013: 253-260. [11]YUJX,MAOAJ,GUOZZ.Vulnerabilityassessmentofcybersecurityinpowerindustry[C]∥IEEEPESPowerSystemsConferenceandExposition.Piscataway:IEEE, 2006: 2200-2205. [12]PIGGINRSH.Developmentofindustrialcybersecuritystandards:IEC62443forSCADAandIndustrialControlSystemsecurity[C]∥ConferenceonControlandAutomation:UnitingProblemsandSolutions.Birmingham:IET, 2013: 1-6. [13]YOUNESM,KHERFANERL.Anewhybridmethodformuliti-objectiveeconomicpower/emissiondispatchinwindenergybaasedpowersystem[J].InternationalJournalofSystemAssuranceEngineeringandManagament. 2014,5(4): 577-590. [14]HUANGX,ZHANGT,MAY,etal.ReinforcedprotectiondesignforrreplayattackofintelligentsubstationGOOSE/SMVBasedonIEC62351 [C]∥InternationalConferenceonChemical,MaterialandFoodEngineering.Kunming:AtlantisPress, 2015: 49-55. [15]KHALILIA,SAMIA,AZIMIM,etal.Employingsecurecodingpracticesintoindustrialapplications:acasestudy[J].EmpiricalSoftwareEngineering, 2016,21(1):1-13. [16]HOLMEP.Epidemiologicallyoptimalstaticnetworksfromtemporalnetworkdata[J].PlosComputationalBiology, 2013, 9(7):3529-3546. [17]DORONKW,BASSETTDS,GAZZANIGAMS.Dynamicnetworkstructureofinterhemisphericcoordination[J].ProceedingsoftheNationalAcademyofSciences, 2012, 109(46): 18661-18668. [18]PERELMANL,AMINS.Anetworkinterdictionmodelforanalyzingthevulnerabilityofwaterdistributionsystems[C]∥Proceedingsofthe3rdinternationalconferenceonHighconfidencenetworkedsystems.Berlin:ACM, 2014: 135-144. [19]LATORAV,MARCHIORIM.Efficientbehaviorofsmall-worldnetworks[J].Physicalreviewletters, 2001, 87(19): 198701. [20]BLANCKAERTK,VRIENDHJ.Nonlinearmodelingofmeanflowredistributionincurvedopenchannels[J].WaterResourcesResearch, 2003, 39(12):21-26. [21]RICHARDL,MARIAP,RICHARDS.Identifyingcriticalinfrastructure:themedianandcoveringfacilityinterdictionproblems[J].AnnalsoftheAssociationofAmericanGeographers, 2004, 94(3):491-502. [22]NAGURNEYA,QIANGQ.Anetworkefficiencymeasurewithapplicationtocriticalinfrastructurenetworks[J].JournalofGlobalOptimization, 2008, 40(1-3):261-275. [23]JIAL,THOMASRJ,TONGL.Maliciousdataattackonreal-timeelectricitymarket[C]∥ 2011IEEEInternationalConferenceonAcoustics,SpeechandSignalProcessing.Prague:IEEE, 2011: 5952-5955. [24]MACYT,YAUDKY,LOUX,etal.Markovgameanalysisforattack-defenseofpowernetworksunderpossiblemisinformation[J].IEEETransactionsonPowerSystems, 2013,28(2): 1676-1686. [25]LIUY,SHAOCH,YANCZ,etal.Dynamicgametheorywithincompleteinformationinopiniondynamic[J].JournalofConvergenceInformationTechnology, 2012, 7(1):297-306. [26] 徐漪楠, 朱荣旭. 从上海电力网络试论大城市供电网络的若干基本原则[J]. 华东电力, 1981, 12: 002. XUYi-nan,ZHURong-xu.SomebasicprinciplesofpowernetworkbasedonShanghaipowernetwork[J].EastChinaPower, 1981, 12: 002. 收稿日期:2015-06-06. 基金项目:国家自然科学基金资助项目(61223004);工控网络安全研究(2015XZZX005-03). 作者简介:黄家辉(1990—),男,硕士生,从事工业网络通信工作.ORCID: 0000-0002-6960-8159.E-mail: elninohjh@163.com 通信联系人:冯冬芹,男,教授,博导.ORCID: 0000-0002-3034-0933. E-mail: dqfeng@iipc.zju.edu.cn DOI:10.3785/j.issn.1008-973X.2016.06.015 中图分类号:TP 11 文献标志码:A 文章编号:1008-973X(2016)06-1119-07 MethodforvulnerabilityevaluationofCyber-physicalsystembasedongeneralizedprofit HUANGJia-hui,FENGDong-qin (State Key Laboratory of Industrial Control Technology, Zhejiang University, Hangzhou 310027, China) Abstract:A method for quantitatively vulnerability evaluation of Cyber-physical system based on generalized profit was proposed. The vulnerability was analyzed from the network point of view, and physical devices were used to access the rationality. Component profit, physical profit and link profit, which can be calculated based on the topological structure of Cyber-physical system, were combined to evaluate the vulnerability of the whole system. By comparing ideal network with real network, some indicators, such as transmission cost function, network equilibrium condition, network connectivity performance and link importance, were used to calculate link profit. Later, component profit was quantified by offensive and defensive game model. Attack strategy set and defense strategy set should be both considered. The quantification of physical profit was based on vulnerability criteria. Generalized profit was calculated after quantifying the link profit, component profit and physical profit. Finally, a case of substation system network was analyzed and simulated to verify the rationality of this method. The experimental results show that this method can analyze the vulnerability of each path more comprehensively and obtain a path with the largest generalized profit (i.e. highest vulnerability). Key words:generalized profit; vulnerability; transmission cost function; network connectivity performance;link importance