椭圆曲线加密结合 cookie 信息的物联网终端安全认证协议

赵洁,张华荣

(1.江苏第二师范学院数学与信息技术学院,江苏 南京 210013;2.南京师范大学科技处,江苏 南京 210023)

椭圆曲线加密结合 cookie 信息的物联网终端安全认证协议

赵洁1,张华荣2

(1.江苏第二师范学院数学与信息技术学院,江苏 南京 210013;2.南京师范大学科技处,江苏 南京 210023)

针对物联网(IoT)中终端设备接入网络服务器的安全性问题,提出了一种基于椭圆曲线加密(ECC)和cookie 信 息 的 物 联 网 终 端 安 全 认 证 协 议 。 协议首先将用户身份信息、服 务 器 私 钥 、随机数和 cookie 有 效 期 信 息组成一个 cookie 文件,然后利用椭圆曲线加密体制对其进行加密,并将之存储在智能终端。 在认证阶段,通过比对由 cookie 信息计算的安全参数来实现相互身份认证。 性能分析表明,该协议在具有较低计算和通信成本的同时,能够有效抵抗多种攻击,提供了较高的安全性,非常适合应用于物联网中资源有限的终端设备。

物联网;终端设备;身份认证;椭圆曲线加密;cookie 信息

1 引言

物 联 网 (internet of things,IoT)是 在 计 算 机 互 联 网 基 础上,将各种信息传感设备(如嵌入式设备、RFID 等)与互联网 结 合 ,形 成 的 一 个 巨 大 的 实 物 互 联 网 络[1]。随 着 物 联 网 的迅速发展,大量嵌入式设备连接到互联网进行信息交换和数据通信,这对安全性提出了很高的要求。由于物联网的很多嵌入式终端设备资源有限,传统安全协议无法在其上直接应用,而针对嵌入式设备的各种攻击越来越多,如假冒 、窃 听 、重 放 、拒 绝 服 务 攻 击 等[2],因 此 安 全 问 题 已 经 成 为物联网发展中的关键问题之一。

目前,针对物联网的安全传输问题,业界已开展了深入研究,主要集中在终端与服务器之间的认证研究,通常采用的方法有基于散列函数的认证、基于状态的认证、基于 密 钥 加 密 的 认 证 等[3]。在 基 于 密 钥 加 密 的 方 法 中 ,椭 圆 曲线 加 密 (elliptic curve cryptography,ECC)[4]机 制 利 用 较 小 尺寸的密钥提供了较高的安全性,且适用于资源有限的嵌入式设备,因此出现了多种基于 ECC 的身份认证协议。例如,参考文献[5]提出了一种用于保证智能设备和 服务器之间安全性的 ECC 认证协议,并证明了 ECC 比其他公钥加密(public key cryptography,PKC)技术更具有效性。参考文献[6]提出了一种基于 ECC 的智能卡远程认证方案,但因其没有密钥协商阶段,故导致其易受到重复攻击。参考文献[7]基于 ECC 提出了一种基于轻属性加权的加密协议,一定程度上解决了多项式认证机制存在的计算复杂问题,降低了认证消耗,但安全性不够高,不能抵抗字典攻击,且不具备匿名性保护。参考文献[8]提出了一种 用于物联网中 RFID系统的 ECC 身份认证协议,利用 ECC 生成公钥和私钥,并通过生成的随机数动态计算验证信息来实现标签认证,可有效抵抗安全攻击,但存在被跟踪的隐私安全问题。参考文 献[9]提 出 了 一 种 基 于 ECC 的 身 份认 证 传 输 协 议 ,但 计算复杂度较高,且不能抵御中间人和字典攻击。

目前,物联网中的终端智能设备大都配备 Web 浏览器,使其能够接入网络。在访问网络时,终端设备会产生一个 cookie 文 件[10],记 录 用 户 的 访 问 信 息 。本 文 受 其 启 发 ,在终端设备访问网络时,也构建了一个 cookie 文件,并将其与 ECC 进行结合,构建了一种低计算复杂度、高安全性的身份认证协议,用于物联网终端设备和云服务器之间的安全通信。其中,本文认证方案所适用的物联网终端设备为具有一定计算能力和支持 HTTP 访问物联网服务器功能的智能终端,例如智能传感设备、手机等移动手持设备。与现有基于 ECC 的认证协议相比,本文所提协议在保持较低计算成本的同时,提供了较高的安全性能,非常适合用于物联网系统中嵌入式终端设备的安全认证。

2 椭圆曲线加密机制

在提供相同级别安全性的基础上,相比于其他非对称加 密 技 术 ,椭 圆 曲 线 加 密 (ECC)具 有 更 小 的 密 钥 尺 寸[11]。例如 ,一 个 256 bit的 对 称 密 钥 必 须 由 大 于 15 000 bit的 RSA来保护,然 而 ,仅 用 512 bit的 ECC 非对称密钥就可以提供相等的安全性,因而可有效节约计算成本。

通常,加密系统的安全性与基本数学问题的相对复杂性成正比。若将一个算法的时间复杂度表达为多项式 T(n)= o(nk)且取上界,则该算 法是一个多 项式时间算 法,其中,n 为输入的尺寸,k为非负整数。ECC 的安全性取决于解决椭圆曲线 离 散 对 数 问 题 (elliptic curve discrete logarithm problem,ECDLP)[12]的 难 度 。

在 ECDLP 中,P 和 Q 为椭圆曲线上的两个点,kP 代表添加到其本身 k倍的点,其中 k是一个标量,kP=Q。对已知的 P 和 Q,若 k足够大,则不可能计算出 k。k为 Q 到基数 P的离散对数。

ECC 的 数 学 运 算 在 椭 圆 曲 线 方 程 上 的 定 义 为 y2=x3+ ax+b,其中,4a3+27b2≠0。

椭 圆 曲 线 是 满 足 上 述 方 程 的 解(x,y)的 集 合 。 a 和 b 的每个值给出了一个不同的椭圆曲线。满足上述方程和无穷远处点 O 的所有点(x,y)均 位 于 椭 圆 曲 线 上 。

在 ECC 点乘运算中, 椭圆曲线上的 P利用椭圆曲线方程乘以一个标量 k,即获得椭圆曲线上的另一点 Q,如 kP=Q。通过两种基本的椭圆曲线操作,即点加运算和倍点运算来实现点乘运算。

3 提出的认证协议

在物联网中,为连接网络,嵌入式设备通常配置一个Web 浏 览 器 和 TCP/IP 协 议 栈 ,使 其 作 为 HTTP 客 户 端[13]。cookie 是由 Web 服务器生成并存储于用户计算机内存中的文本信息,是实现 Web 应用认证的主要手段,由 cookie名称、有效期、目录和站点域等信息组成。对嵌入式 HTTP设备,在安全认证中融入 cookie 信息有助于提高其安全性。

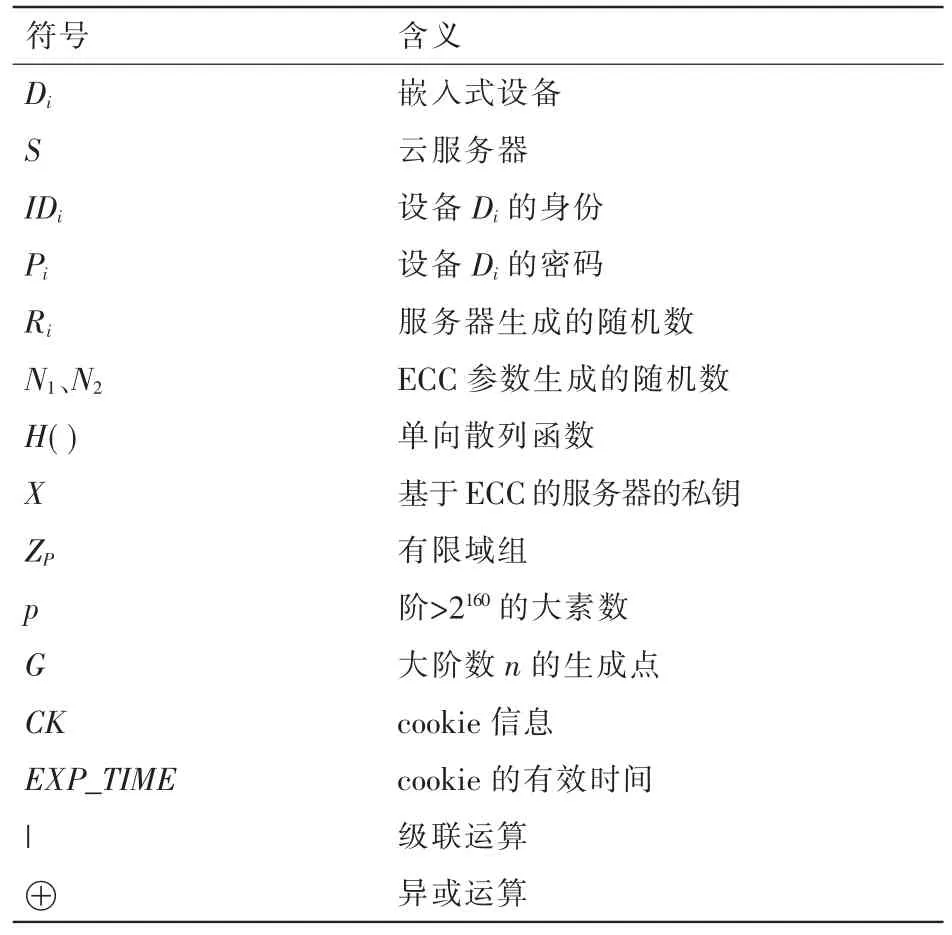

为此,本文提出了一种基于 ECC 和 cookie 信息的安全认证协议,用于物联网系统中的嵌入式设备。其中,ECC主要用于密钥加密,使之对应椭圆曲线上的密文点,利用椭圆曲线离散对数问题来实现密钥的安全传输和签名认证。表1为本文所提协议用到的符号及其含义。

表1 本文协议用到的符号及含义

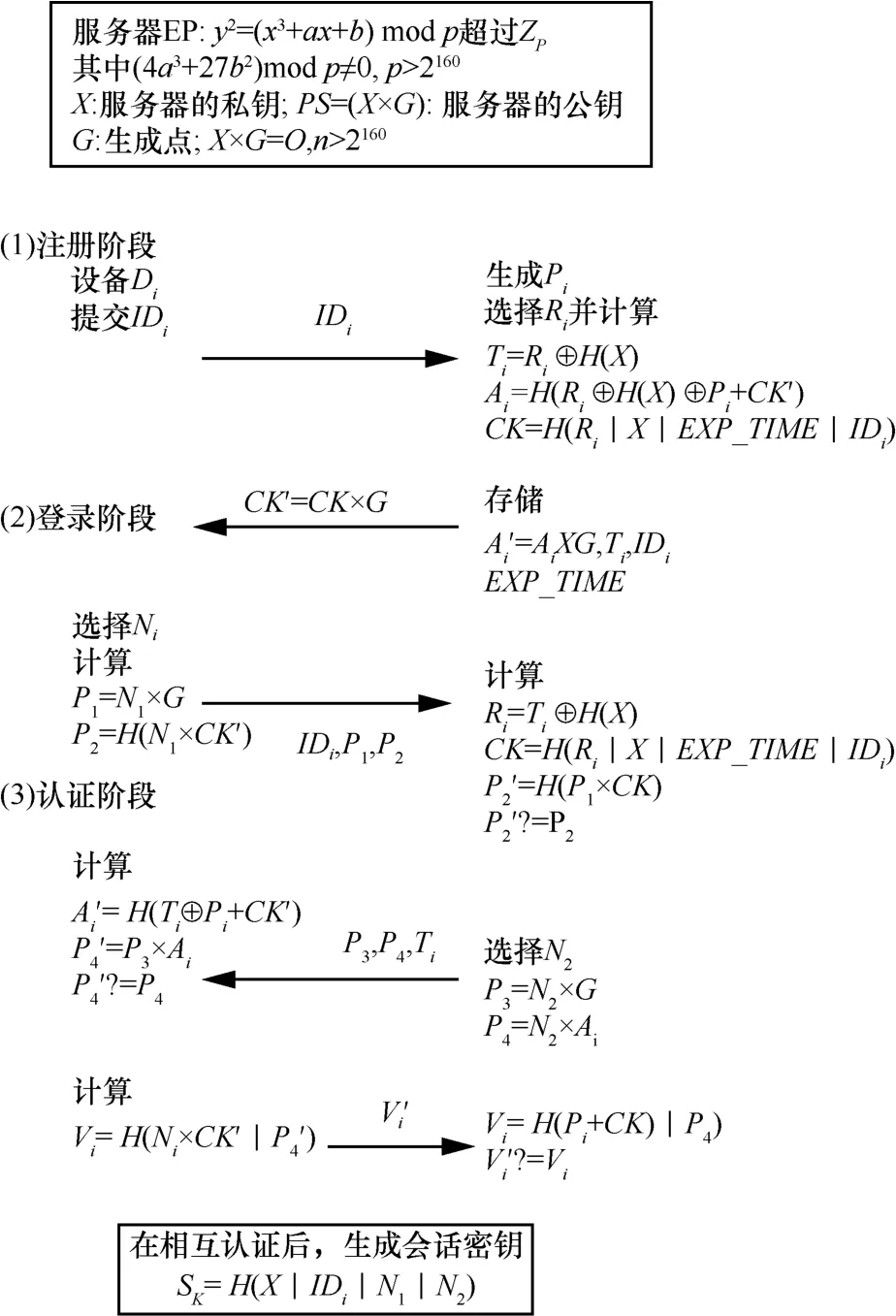

本文所提协议包括 3 个阶段:注册阶段,嵌入式设备在云服务器上进行注册,服务器将 cookie 存储在嵌入式设备上;登录阶段,当设备需要与服务器连接时,在这一阶段发送登录请求;认证阶段,嵌入式设备和云服务器利用ECC 参数进行相互认证。图 1 描述了本文所提协议的工作流程。

在系统开始运行前,服务器 S在 Zp上选择一个椭圆曲线 方 程 y2=x3+ax+b,其 中 Zp(p>2160)为 有 限 域组 。服务 器 选 择 两个 域 元 素 a,b∈Zp,其 中 ,a 和 b 满 足 条 件 47a3+27b2(mod p)≠0。令 G 为 含 有 n(n>2160)个 素 数 阶 的 椭 圆 曲 线 的 基 本 点 ,O 为无穷点,则 n×G=0。服务器选择一个随机数 X 作为它的私钥。

3.1 注册阶段

首先,嵌入式设备 Di在云服务器 S 上进行注册,发送唯一的 IDi到服务器;云服务器收到这个请求后,为每个设备 Di生成一个唯一的密码 Pi。

步 骤 1 Di→S:IDi,服 务 器 S 生 成 Pi。

服务器为每个设备选择一个唯一的随机数,并生成一个 cookie CK=H(Ri|X|EXP_TIME|IDi),其 中 ,X 为 服 务 器 的私钥。同时,服务器将该 cookie 存储在嵌入式设备上,作为ECC 点 CK'=CK×G 。然 后 ,服 务 器 计 算 安 全 性 参 数 Ti=Ri⊕ H(X),Ai=H(Ri⊕H(X)⊕Pi+CK'),并 将 Ai'=H(Ri⊕H(X)⊕Pi+ CK')×G 和 对 应 设 备 Di身 份 IDi的 Ti存 储 在 数 据 库 中 。服务 器 自 己 存 储 对 应 该 cookie 的 有 效 时 间 EXP_TIME。 当cookie 过 期 时 ,将 有 效 时 间 更 新 为 EXP_TIME',并 将 cookie更 新 为 CK=H(Ri|X|EXP_TIME'|IDi)。

图1 本文所提协议的工作流程

步 骤 2 S→Di:cookie CK'。

3.2 登录阶段

在每次登录前,设备选择一个随机数 N1,计算 ECC 点P1=N1×G,并 将 其 存 储 在 它 的 内 存 中 。

步骤 1 Di计算 ECC 点 P1。

为登 录 云服务器 ,设 备 计 算 ECC 点 P2=H(N1×CK'),并发送 P1、P2和它的 IDi到服务器。

步 骤 2 S→Di:cookie CK'。

3.3 认证阶段

服务器在收到登录请求的参数后,首先使用其私钥 X计 算 来 自 Ti的 随 机 数 Ri=Ti⊕H(X);然 后 ,利 用 其 私 钥 、设备 身 份 IDi和 有 效 时 间 EXP_TIME 计 算 cookie 信 息 CK= H(Ri|X|EXP_TIME|IDi);接 着 计 算 点 P2'=H(P1×CK),并 核 对P2'的 值 是 否 等 于 接 收 到 的 P2'值 ,若 相 等 ,则 服 务 器 执 行 下一个步骤,否则服务器终止会话。

步 骤 1 S 核 对 P2'?=P2;S→Di:P3,P4和 Ti。

服务器选择一 个随机数 N2,计算 ECC 点 P3=N2×G,P4= N2×Ai',并 发 送 P3、P4和 Ti到 嵌 入 式 设 备 。

步 骤 2 嵌 入 式 设 备 核 对 P4'?=P4;Di→S:Vi。

设 备 收 到 信 息 后 ,计 算 Ai=H(Ti⊕Pi⊕CK')和 ECC 点P4'=P3×Ai,并将 P4'的值 与 接 收 到的 P4值 进 行比 较 。若 相等 ,则 嵌 入 式 设 备 计 算 Vi=H((N1×CK')|P4')并 发 送 Vi到 服务器。

步 骤 3 服 务 器 核 对 Vi'?=Vi。

服 务 器 计 算 Vi'=H((P1×CK')|P4),并将该值与收到的 Vi进行比较以认证该设备。

在嵌入式设备和云服务器相互认证后,两者共同协商一 个 会 话 密 钥 SK=H(X|IDi|N1|N2),用 于 后 续 在 设 备 与 云 服务器之间进行的通信。

4 安全性分析

(1)抵抗重放攻击

重放攻击是指在认证过程中,攻击者窃听服务器和设备之间的通信信息,并重发这些消息,以试图达成通过系统 认 证 、充 当 合 法 用 户 进 行 登 录 的 目 的[14]。

在本文所提协议中,利用唯一新值 N1生成椭圆曲线点 P1,利用单向散列函数生成 P2。当恶意设备试图利用新值 N'登录时,在服务器认证信息时会失败。若攻击者试图利用 先 前 的 P1和 P2值 计 算 点 P1〞=N'×P1和 P2〞=N'×P2,则在第一步认证阶段会失败。这是因为服务器利用新值计算的点 P2〞=N'×H(P1〞×CK)与期望值 P2'=H(N'×G×CK)不 相等。因此,本文所提协议可以抵抗重放攻击。此外,恶意用户不能重发登录信息,这是因为它不能访问 N1或 CK'的值 ,这 使 得 它 不 能 生 成 Vi=H((P1×CK')|P4')。还 有 ,它 不 能重复使用相同的 P4值进行重放,这是因为 P4取决于 N3,而 N3是服务器为每次认证随机生成的新值。

(2)抵抗中间人攻击

中间人攻击类似于重放攻击,攻击者通过冒充合法服务器发送从设备中获得的响应消息来模仿合法设备。

在中间人攻击中,恶意用户可能会收集通信参数,如CK'、P1、P2、P3和 P4。在本文所提协议中,由于这些点有很高的熵,因此恶意用户无法计算这些 ECC 点,在真正的多项式时间内解决 ECDLP 是不可能的。此外,恶意用户不知道随机 新值 N1和 N2。 因此,本文所提协议能够抵抗中间人攻击。

(3)抵抗 cookie 盗窃攻击

在 cookie 盗窃攻击中,攻击者从智能设备中窃取存储在其上的 cookie 信息,并试图利用该信息登录云服务器 S。但 在 本 文 所 提 协 议 中 ,cookie 信 息 CK=H(Ri|X|EXP_TIME| IDi)×G 被 存 储 为 一 个 ECC 点 ,因 此 不 能 利 用 该 信 息 来 获得登录所需的正确参数。此外,在任何消息通信中,本文所提协议不发送 cookie CK 到 服 务 器 ,这样,即 使 恶 意 用 户 可能 得 到 cookie CK,该 信 息 也 几 乎 毫 无 用 处 。因 此 ,本 文 所提协议能够抵抗 cookie 盗窃攻击。

(4)抵抗窃听攻击

由于服务器和嵌入式设备之间的通信消息通过不安全通道传输,因此攻击者可以通过窃听获取用户的机密信息 ,并 利 用 窃 听 信 息 伪 造 合 法 用 户 的 身 份 来 认 证 信 息[15]。

在 本 文 所 提 协 议 中 ,当 攻 击 者 试 图 修 改 从 IDi、P1和 P2进 入 IDi*、P1*和 P2*的 登 录 请 求 时 ,恶 意 用 户 无 法 获 取 随 机数 N1和 N2。此外,P1和 P2的熵非常高,故 ECC 不能被仿造。因此这类攻击将在认证阶段的第一步遭遇失败。

(5)抵抗暴力破解攻击

在暴力破解攻击中,恶意用户首先从通信消息中获得参数 P1、P2、P3、P4和 Ti。在 本 文 所 提 协 议 中 ,即使恶 意 用 户成功记录这些信息,仍无法利用暴力破解攻击找出正确的密码 Pi,这是因为他不知道服务器的密钥 X 且没有办法猜测随机数 N1和 N2。 因此,本文所提协议可以抵抗暴力破解攻击。

(6)抵抗离线字典攻击

在这种类型的攻击中,恶意用户首先记录通信消息,接着尝试从这些信息中猜测合法用户的密码。在本文协议中,恶意用户不能在多项式时间内从作为高熵 ECC 点的记录通信消息中计算出密码。因此,本文所提协议可以抵抗离线字典攻击。

(7)抵抗认证器泄漏攻击

在这种类型的攻击中,恶意用户进入服务器并窃取存储在其内的信息,然后利用这些信息计算合法用户的密码。在本文所提协议中,存储在设备数据库中的信息为 CK=H(Ri|X|EXP_TIME'|IDi),Ai'=H(Ri⊕H(X)⊕Pi)×G ,这是一个 ECC 点,故恶意用户不能猜测服务器的私钥 X或 ECC 点 Ai'。因 此 ,本 文 所 提 协议 可 以 抵 抗 认 证 器 泄漏攻击。

(8)提供相互身份认证

在本文所提协议中,服务器通过比较收到的 P2值和计 算 P2'值来 检 查 智 能设 备 的 真 实 性 。设 备利 用 方 程 P2= H(N1×CK〞)计 算 P2值 ,其 中 ,CK'=CK×G,并 将 其 发 送 给 服务 器。 接着 ,服 务 器利用方 程 P2'=H(P1×CK)计 算值 P2',其中,P1=N1×G。若值相等,则该服务器成功认证此用户。另外,用户通过比较收到的 P4值和计算的 P4'值来认证服务器。服务 器 利 用 方 程 P4=N2×Ai'计 算 P4值 并 将 其 发 送 给 设 备 ,其 中Ai'=Ai×G。接 着 ,设 备 利 用 方 程 P4'=P3'×Ai计 算 P4'值 ,其中 ,P3'=N2×G。若 这 两 个 值 相 等 ,则设备成功认证服务器。

(9)提供机密性保护

本文所提协议利用 ECC 点和散列函数来保护设备认证信息,确保只有经过认证的设备才能访问服务器。因此,本文所提协议可以抵抗流量分析和窃取,保证信息机密性。

(10)提供匿名性保护

通常设备可以发送用于认证的消息到其附近的任何服务器。如果攻击者冒充服务器来接触设备,则该设备将与攻击者交换初始消息。本文协议中,攻击者不能访问与设 备 有 关 的 cookie(CK'),不 能 生 成 Ai'=H(Ti⊕Pi⊕CK')×G的 正 确 值 ,从而不能生成正确的 P4=N2×Ai'值 。接 收 到 的 P4值 与 期 望 值 P4'=P3×Ai进 行 认 证 会 失 败 ,其 中 ,Ai=H(Ti⊕Pi⊕CK')。因 此 ,本 文 所 提 协 议 可 以 提 高 匿 名 性 。

(11)提供前向保密性

前向保密性指的是利用设备当前的传播信息不能追踪先前的传播信息。由于在每次会话中,随机产生的新值提供了机密性,即恶意用户没法知道设备内生成的随机数,因此本文通过使过去的通信信息具有不可预测性来确保前向保密性。

5 成本分析

一个有效的身份认证协议必须考虑计算和通信成本。本文使用了 XOR 操作和单向散列函数,这些在密码学中都是计 算量较低的操作。在本文协议中,设置身份 IDi、密码 Pi、新 值 (N1,N2)、随 机 数 Ri和 安 全 性 参 数 Ti、Ri都 为 128 bit;同时 ,单 向 散 列 函 数 的 输 出 也 为 128 bit,椭 圆 曲 线 公 钥 密码 ECC 为 224 bit。

令 TH表 示 一 次散 列 运 算 ,TE表 示 一 次 指 数 运 算 ,TECM表示一次椭 圆 曲线上的 点 乘 运算,TECA表示一 次 椭 圆曲线上的点加运算,这些运算的时间复杂性比较结果为:TE≥TECM>TECA>TH,其 中 ,执 行 一 次 指 数 运算 消 耗 的 时间 比 执 行一 次 椭 圆 点 乘 运 算 大 很 多 (约 8 倍 )[20]。此 外 ,在 本 文 协 议中没有使用时间戳,因此不存在时间同步问题。

(1)通信成本

协议的通信成本 C1是指安全参数的传输成本。在本文 所 提 协 议 中 ,传 输 的 安 全 参 数 为 [P1,P2,P3,P4,Ti,IDi]=[4× 224+3×128]=1 280 bit。

(2)计算成本

令 C2为注册阶段中由服务器执行的所有操作消耗的总时间,在本文所提协议 中为(3TH+2TECM);令 C3 为认证阶段中云服务器的计算成本,为(4TH+4TECM);令 C4 为认证阶段中嵌入式设备用于计算的时间,为(3TH+3TECM)。

(3)存储成本

令 C5 为嵌入式设备所需内存,C6 为服务器用于存储安全参数所需内存,在本文所提协议中,嵌入式设备将cookie CK'储 存 为 ECC 点,因 此 C5=224 bit。云服务器储存(Ai',IDi),因 此 C6=224+128=352 bit。

6 性能比较

将现有基于 ECC 的认证协议与本文所提协议在安全与成本方面进行比较。表2对各种协议提供的功能和攻击抵抗能力进行了比较,其中,“是”表示具有该功能或能够抵抗该攻击,“否”表示不具备该功能或不能抵抗该攻击,“-”表示不涉及该项目。可以看出,与现有协议相比,本文所提协议能够提供全面的功能且能够抵御常见类型的攻击。

表3 给出了各种协议的计算、通信和存储成本,可以看出,本文所提协议具有较低的成本,这就使其非常适合用于资源有限的物联网嵌入式终端设备中。

7 结束语

由于现有安全认证协议不能直接用于保护物联网中嵌入式设备和云服务器之间的安全通信,为此,本文提出了一种基于 ECC 和 cookie 信息的高效安全认证协议。性能分析表明,本文所提协议有效降低了计算、通信和存储成本,使其适合用于资源有限的智能终端设备上。此外,本文所提协议提供了双向认证、机密性、匿名性和前向安全性,能够抵抗常见的多种身份攻击模式,具有很高的安全性能。在今后的研究工作中,将考虑采用轻量级ECC 来进一步提高其认证速度,以期最终形成一种快速、高效的安全协议。

表2 安全性能比较

表3 成本性能比较

[1] 吴振 强,周彦 伟,马建 峰. 物 联 网安 全 传输 模型[J]. 计算 机 学报,2011,34(8):1351-1364. WU Z Q,ZHOU Y W,MA J F.A security transmission model for internet of things[J].Chinese Journal of Computers,2011,34(8):1351-1364.

[2] 汪礼臻,张龙军. 适合物联网环境的混合双向匿名认证协议[J].计算机应 用 研 究,2015,32(1):222-225. WANG L Z, ZHANG L J.Hybrid mutualanonymous authentication protocol for the internet of things environment[J]. Application Research of Computers,2015,32(1):222-225.

[3] 唐雅玲. 一种基于认证的物联网安全传输机制 [J]. 计 算机 工程,2014,40(1):144-148. TANG Y L.A secure transmission mechanism for internet of things based on certification [J].Computer Engineering,2014,40(1):144-148.

[4] 黄碧翼,陈泽茂,朱婷婷. 基于椭圆曲线签密协议的无线安全认证协 议[J]. 武汉理 工 大学学报,2013,35(6):145-150. HUANG B Y,CHEN Z M,ZHU T T.Wireless security authentication protocol based on elliptic curve signcryption scheme [J].Journal of Wuhan University of Technology,2013 ,35(6):145-150.

[5] ZHAO G,SI X,WANG J,et al.A novel mutual authentication scheme for internet of things[C]//IEEE International Conference on Modelling,Identification and Control (ICMIC),June 26-29,2011, Shanghai, China.New Jersey: IEEE Press, 2011:563-566.

[6] LI C T.A new password authentication and user anonymity scheme based on elliptic curve cryptography and smart card [J]. Iet Information Security,2013,7(1):3-10.

[7] SHEN G,ZHEN Y.Application of elliptic curve cryptography in node authentication of internet of things [C]//2013 Ninth International Conference on Intelligent Information Hiding and Multimedia Signal Processing,October 16-18,2013,Beijing,China.New Jersey:IEEE Press,2013:452-455.

[8] SHIVRAJ V L,RAJAN M A,SINGH M,et al.One time password authentication scheme based on elliptic curves for internet of things (IoT)[C]// 5th National Symposium on Information Technology:Towards New Smart World (NSITNSW),February 17-19,2015,Riyadh,Kingdom of Saudi Arabia.New Jersey:IEEE Press,2015:1-6.

[9] HE D,ZEADALLY S.An analysis of RFID authentication schemes for internet of things in healthcare environment using elliptic curve cryptography[J].Internet of Things Journal IEEE,2015,2(1):72-83.

[10]冯伟华,刘亚丽.基于 cookie 的统一认证系统的设计与实现[J].计算机工程与设计,2010,31(23):4971-4975. FENG W H,LIU Y L.Design and implementation of unified authentication system on cookie [J].Computer Engineering and Design,2010,31(23):4971-4975.

[11]张文芳,王小敏,郭伟,等. 基于椭圆曲线加密体制的高效虚拟企业跨域认证协议[J]. 电子学报,2014(6):1095-1102. ZHANG W F,WANG X M,GUO W,et al.An efficient inter-enterprise authentication scheme for VE based on the elliptic curve cryptosystem[J].Acta Electrctronica Sinica,2014(6):1095-1102.

[12]刘柱文,李丽琳. 新的基于椭圆曲线的三方口令认证密钥协商协议[J]. 计算机应用,2011,31(10):2687-2688. LIU Z W, LI L L. New three-party password-based authenticated key agreement protocol with elliptic curve [J]. Journal of Computer Applications,2011 ,31 (10 ):2687-2688.

[13]BENINI L.Designing next-generation smart sensor hubs for the internet-of-things [C]//5th IEEE International Workshop on Advances in Sensors and Interfaces (IWASI),June 13-14,2013,Bari,Italy.New Jersey:IEEE Press,2013:113.

[14]CHEN P Y,CHENG S M,CHEN K C.Information fusion to defend intentional attack in internet of things [J].Internet of Things Journal IEEE,2014,1(4):337-348.

[15]冯福伟,李瑛,徐冠宁,等. 基于集群架构的物联网身份认证系统[J]. 计算机应用,2013,33(1):126-129. FENG F W,LI Y,XU G N,et al.IoT authentication system based on cluster architecture[J].Journal of Computer Applications,2013,33(1):126-129.

Security authentication protocol based on elliptic curve cryptography and cookie information for terminal of IoT

ZHAO Jie1,ZHANG Huarong2

1.Department of Mathematics and Information Technology,Jiangsu Second Normal College,Nanjing 210013,China 2.Department of Science and Technology,Nanjing Normal University,Nanjing 210023,China

For the security problem of terminal devices accessing to the network server in internet of things (IoT),an identity authentication protocol was presented based on elliptic curve cryptography (ECC)and cookie information for internet of things terminal.Firstly,the protocol used user identity information,server private key,random number and expiration time of cookie to form a cookie file.Then,it was encrypted with ECC and stored in the smart terminal.In authentication phase,the mutual authentication was achieved by comparing the security parameters calculated by cookie information.Performance analysis shows that it can resist many kinds of attacks and provide high security,low computation and low communication cost,which was suitable for the terminal devices of limited resources in internet of things.

internet of things,terminal device,identity authentication,elliptic curve cryptography,cookie information

s:The National Natural Science Foundation of China(No.61170298),The Foundation of “12th Five-Year” in Jiangsu Second Normal College(No.JSNU2014QZ02)

TP309

:A

10.11959/j.issn.1000-0801.2016116

赵洁(1979-),女,江苏第二师范学院数学与信息技术学院讲师,主要研究方向为信息安全及物联网。

张华荣(1980-),女,南京师范大学科技处助理研究员,主要研究方向为管理科学与工程。

2016-01-07;

:2016-03-16

国家自然科学基金资助项目 (No.61170298);江苏第二师范学院“十二五”规 划 课 题 (No.JSNU2014QZ02)