网络化测控系统的信息安全方法研究

胡向东,刘竹林

(重庆邮电大学 自动化学院,重庆 400065)

网络化测控系统的信息安全方法研究

胡向东,刘竹林

(重庆邮电大学 自动化学院,重庆400065)

摘要:网络化测控系统(NMCS)的安全威胁包括内部滥用攻击和病毒攻击等多种攻击形式,其中内部滥用攻击的平均成功率高,造成的损失更大。针对网络化测控系统的内部滥用攻击,提出了针对管理员攻击行为的有色Petri网(CPN)安全模型,包括无响应攻击安全模型、配置错误攻击安全模型;系统分析了NMCS所受到的安全威胁,并以智能家居网络化测控平台为例,针对错误配置攻击、无响应攻击和错误配置-无响应联合攻击3种攻击场景进行安全模型的仿真测试。结果表明:在错误配置攻击和无响应攻击的单一攻击中,系统能对攻击行为进行报警响应;但对于联合攻击,系统无法进行正常的报警响应处理,所以此时应将无响应的报警警情创建为一个新的高级级联报警。

关键词:网络化测控系统;信息安全;有色Petri网;安全模型

随着科学技术的发展,网络化已成为现代测控技术的发展趋势之一[1]。网络化测控系统(networked measurement and control systems,NMCS)是一种分布式网络化的闭环反馈控制系统[2],许多关键性基础设施(crucial instruments,CI)的运作都依赖NMCS,所以NMCS的可靠性和安全性是国家经济安全的重要保证。过去,控制系统在封闭的环境中运行,依靠专有网络和非标准的协议来防止攻击[3],造成了诸多安全缺陷。随着信息化进程的加快,NMCS的安全威胁日益凸显。例如2016年1月初,乌克兰电网遭受攻击,导致大规模停电,原因是电网系统中被植入了恶意软件,使发电站意外关闭[4]。因此,针对NMCS软件自身的安全性评测分析及脆弱性评估是当前首要考虑的问题。

Petri网是一种用来模拟系统运行中各种进程的图形工具[5]。Petri网模型可以容易地用于描述通过以顺序的方式进行的事件或因果关系事件之间的联系,便于对有漏洞的系统和攻击行为建模。文献[6]使用Petri网对智能电网协调网络的物理攻击进行建模。Henry等[7]使用Petri网分析了攻击者控制潜在的量化计算机网络操作对工业控制系统的风险。Bouchti等[8]提出了一个网络攻击中控制系统的CPN模型。

本文旨在建立一种NMCS在攻击行为中的安全模型,来学习NMCS受到内部滥用攻击时的响应模式,以确定系统的安全性。

1网络化测控系统

1.1系统结构

NMCS是数据采集和远程控制的组合。图1为NMCS结构。NMCS通过远程终端(remote terminal units,RTUs)、可编程逻辑控制器(programmable logic controllers,PLCs)和智能电子设备(intelligent electronic devices,IEDs)来实现数据采集回传,控制中心进行必要的分析和控制,然后在人机交互服务器的显示器上操作。NMCS主要由4部分组成:人机交互界面(human machine interface,HMI),备份服务器,各种远程终端(RTU、PLC、IED)和它们之间的通信过程。HMI用来让管理员对系统进行最高级别的控制和监视[9]。管理员可以使用HMI对控制中心的控制命令进行调整或完全覆盖正常的RTU控制权限。NMCS操作日志需要发送到备份服务器,这个功能常用在商品数据库管理系统中,可以对商品出货趋势和其他数据进行分析统计[10]。备份服务器上的NMCS事件日志则提供了对系统运行进程的完整的高级视图,包括在连续时间内捕获的用户活动、系统设置变更、系统更新等信息[11]。

图1 NMCS结构

1.2攻击方式

由于大部分的CI都由NMCS控制,因此保障NMCS的安全性至关重要。NMCS容易受到两方面的攻击:网络攻击和物理攻击。其中网络攻击主要包括垃圾邮件、病毒和人为可控因素造成的不同程度的攻击。另一方面,物理攻击则体现在停电、遭受自然灾害等方面。因此,研究NMANS遭受攻击的类型和对系统产生的影响,对于采用更有效的保护措施来保障网络化测控系统的安全具有重要的意义。

1.2.1针对NMCS的攻击

人机界面、历史数据、远程终端、通信链路、传感器阈值的设置和执行器的正常设置都是NMCS中常见的被攻击对象[12]。以工业系统为例,常见的针对NMCS的攻击包括病毒攻击、内部滥用攻击。外部攻击是从系统外部发起的,攻击来自非法用户或未经授权的用户,例如黑客组织。外部攻击通常是故意的,但成功率较低。

内部滥用攻击是目前NMCS面对的最危险的威胁之一[13]。据相关报道,内部滥用攻击的数量占计算机犯罪和安全总事故数量的33%[14]。内部滥用攻击来自组织内部的个人或团体对系统的破坏,主要是(授权的)管理员滥用权限、破坏系统流程。因此,这种行为有一定的随机性,很难预测和防止。虽然内部滥用攻击可能不会发生得像其他形式攻击那样频繁,但这种攻击成功率更高、损失更大。所以,内部滥用攻击可能比来自外部的其他攻击有更大风险[15]。在一般情况下,内部滥用攻击方案不包括任何利用软件实现的漏洞,即认为所有的管理员命令都是合法的。

1.2.2针对NMCS的内部滥用攻击

NMCS的用户主要是系统管理员,负责监视HMI服务器的系统状态,并对警报和某些事件做出响应,使得处理正确运行。管理员的典型操作包括为响应警报,决定要增加或改变网格拓扑结构,并使用备份路径以防产生新的报警。在管理员的操作中任何错误的决定或者延迟都将导致NMCS停止运行。因此,将管理员的内部滥用攻击划分为两部分:

1) 管理员解决传入报警的状态,包括:① 延迟响应攻击,即无响应或延迟反应;② 错误或不完整响应攻击,即发送错误或不完整的命令/响应报警,使得警报不被完全解决,或变得更加严重。

在这种情况下,有可能创建级联故障。

2) 管理员试图创建错误配置或关闭设备和报警装置,包括:① 过载攻击,即错误更改拓扑结构,这可能会导致系统过载或电源出现大面积故障;② 断电攻击,即关闭设备电源。

2NMCS内部滥用攻击模型的petri网的表现形式

一个CPN模型是由9元组定义的模型CPN=(P,T,A,∑,V,C,G,E,M0),其中:P={p1,p2,…,pm}表示一组库所;T={t1,t2,…,tn}表示一组变迁;A⊆(P×T)∪(T×P)是一组有向弧;∑是一组非空类型(称为颜色集);V是有限的类型集,type[v]∈∑;C:P→∑是一个颜色集合函数,表示库所p的颜色;G是保卫函数,用来保证变迁t的执行性,所以type[G(t)]=Boolean,E是弧的a表达式函数,type[E(a)]=C(p),p是与此弧a相连的下一个库所;M0为一个初始化函数,初始化每个变迁p的类型type[I(p)]=C(p)。变迁发生的条件:① 所有输入的库所都有足够的令牌;② 弧的输入条件已经满足;③ 变迁的值计算结果为true。从时延上看变迁有两种类型:瞬时变迁被表示为黑框;延时变迁被表示为白框。

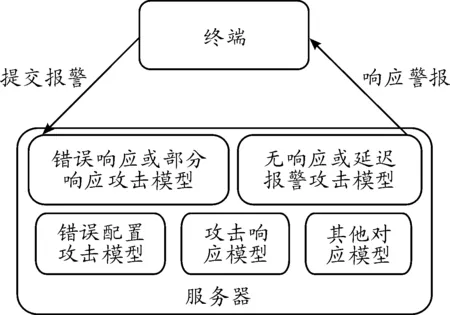

本文提出的所有模型都是基于CPN的模型,模型代表在控制中心管理员操作行为(命令或攻击)的NMCS的处理模式。图2是攻击-响应行为的基本模型结构。

图2 攻击-响应行为的基本模型结构

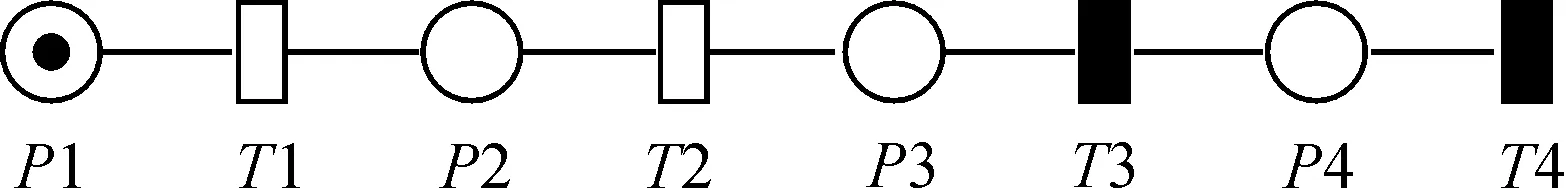

2.1报警正常响应模型

图3表示一个熟练的管理员做出正确的响应攻击报警流程。图3中的库所和变迁的描述见表1和表2。做出响应警报的决策需要耗费时间,所以是变迁T1和T2延时变迁,延时的值是决策的时长。基本过程为“收到报警—报警确认—下达指令”。

图3正确的响应攻击报警流程

库所P1中的所有令牌都是一次报警,如果管理员做出正确决策,那么报警将删除,所以在库所P1的令牌数量是未响应的警报的数量。

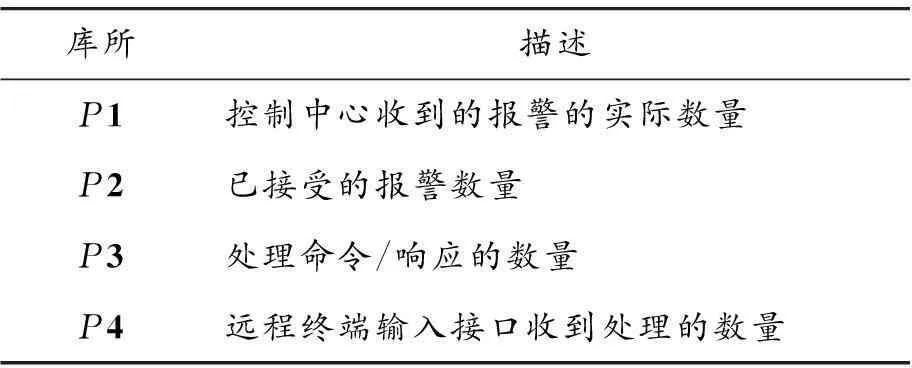

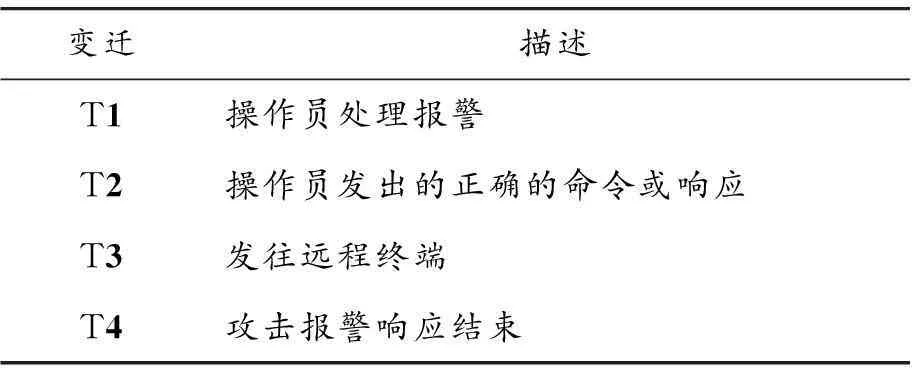

表1 报警正常响应模型中库所的描述

表2 报警正常响应模型中变迁的描述

2.2配置错误攻击安全模型

配置错误攻击包括:① 改变网络的拓扑结构,可能导致设备过载、设备断电等;② 改变设备设置,如因失误打开或关闭一些设备。

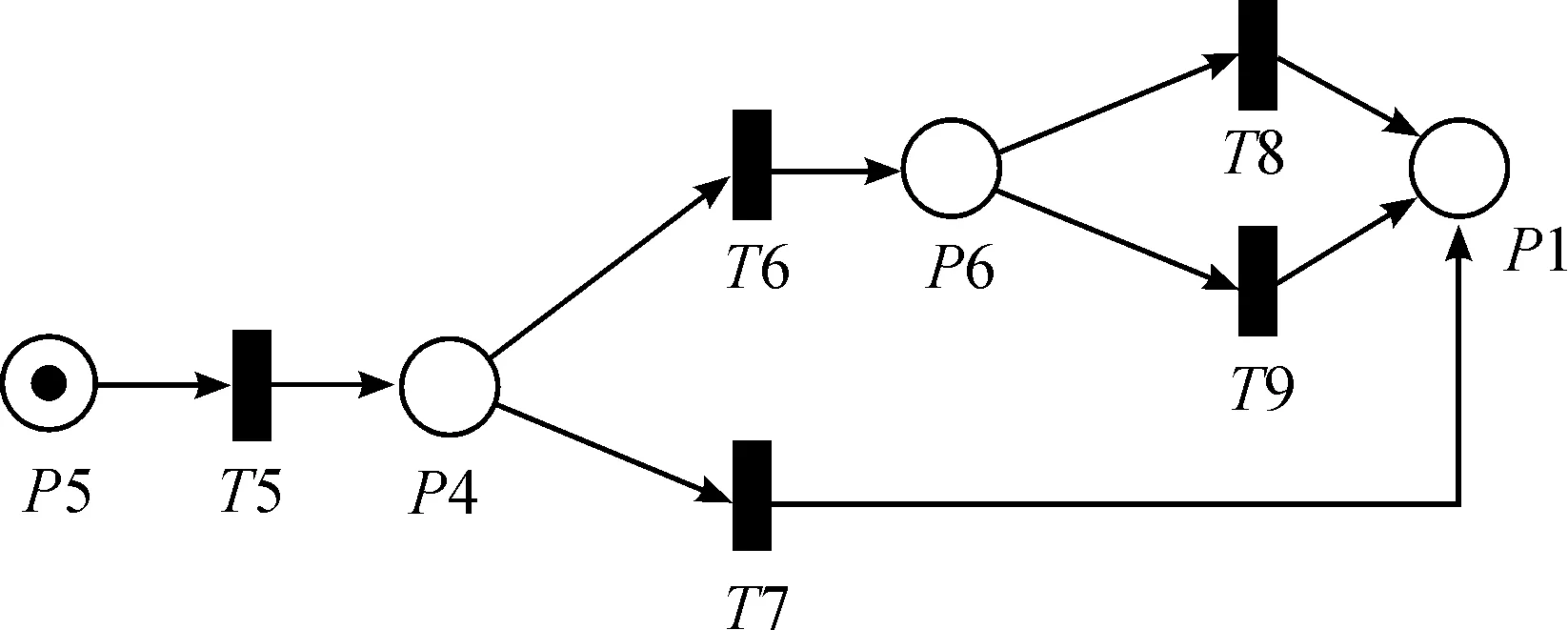

改变正常状态的开关配置,可能产生中断攻击或过载攻击,引发新的报警。图4为错误配置攻击的安全模型。表3和表4说明了图4模型描述的库所和变迁的含义。

图4 错误配置攻击的安全模型

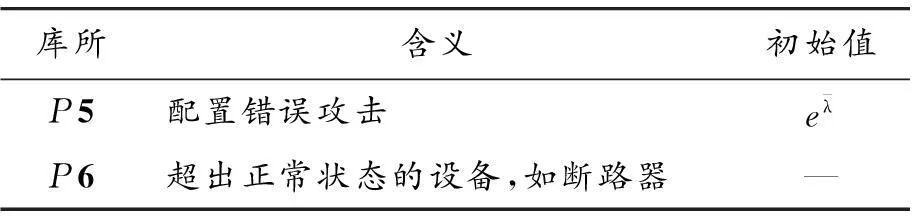

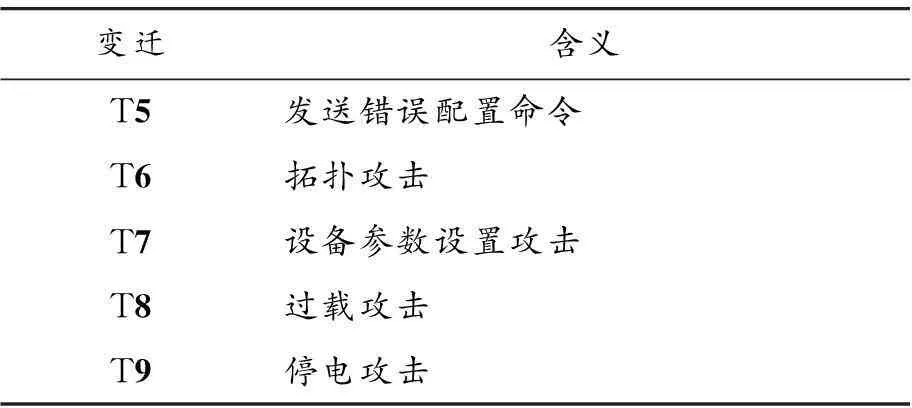

表3 错误配置攻击安全模型中库所的含义

表4 错误配置攻击安全模型中变迁的含义

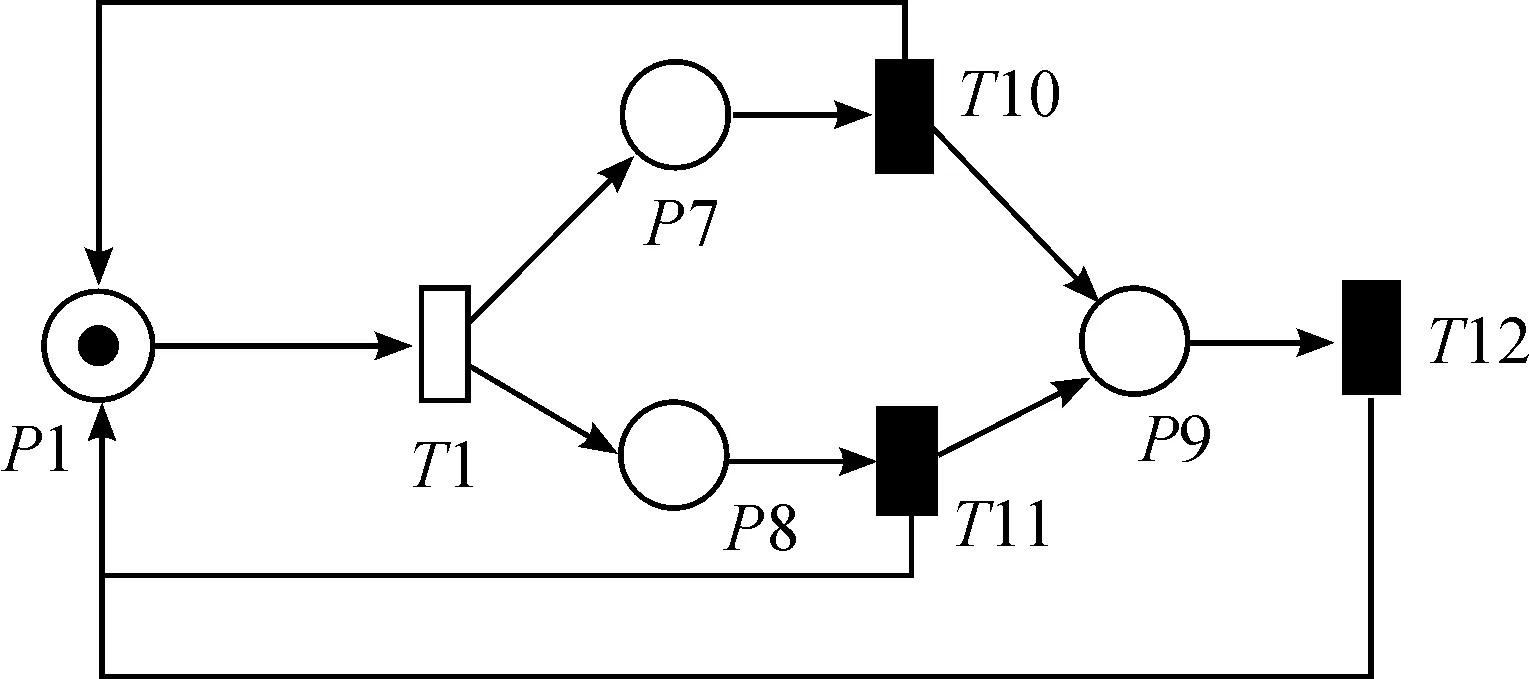

2.3未响应攻击安全模型

在控制中心收到报警时,管理员可以采用以下攻击方法:无响应、延迟响应、错误响应、部分响应。上述任何一种行为报警都不能解除,并导致长报警或其他终端产生新的级联报警。也有可能因错误响应导致报警被关闭,但是警情并没有解除。图5为所有4种类型攻击的无响应攻击安全模型。表5和表6描述了构成图5的Petri网模型的所有库所和变迁的含义。

图5 无响应攻击安全模型

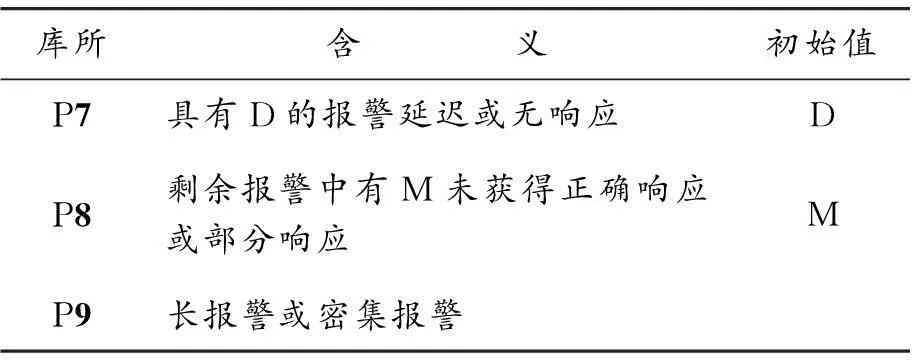

表5 无响应攻击安全模型中库所的含义

表6 无响应攻击安全模型中变迁的含义

此外,在更严重的攻击中,攻击者为了隐藏攻击行为需要关闭一些报警。在这种情况下,可以通过以下方式模拟攻击行为的2个参数:D是无响应、延迟响应两种攻击类型的密度;M是错误响应、部分响应中未被关闭的报警(继续报警)的数量, (100-M)为被关闭的报警数量。

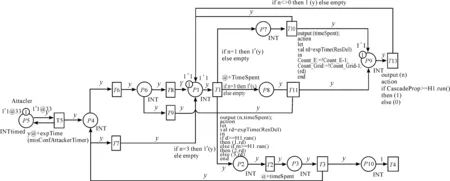

2.4整个系统建模

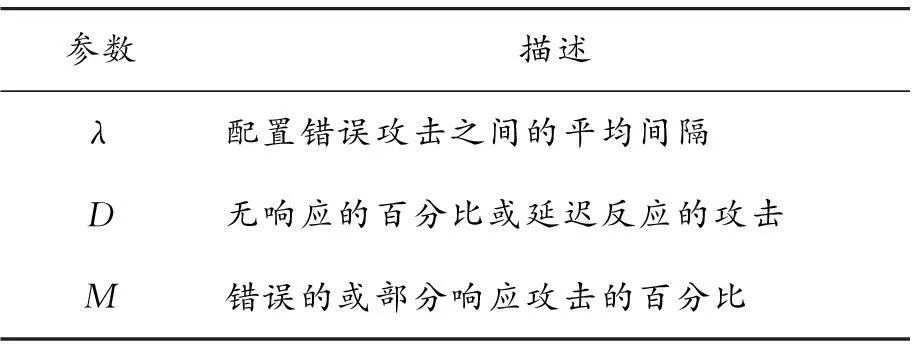

图6为使用CPNTOOLS仿真的NMCS在内部滥用攻击中的CPN安全模型。其中库所P5为服从指数分布的延时颜色集,变迁T1和T2为延时变迁,其他为瞬时变迁。表7是系统模型的所有3个控制参数的详细描述。

图6 NMCS在内部滥用攻击中的CPN安全模型

表7 系统模型控制参数的详细描述

3在智能家居系统上的仿真实验

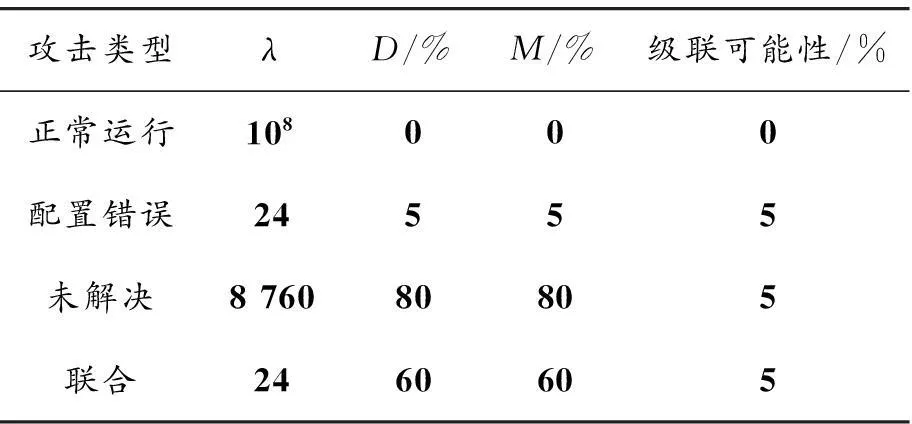

为了进行模型验证,提出了一些攻击方案。通过控制参数λ,D,M的值来模拟攻击者的行为。每种仿真场景的控制参数见表8。所有模拟和仿真采用CPNTOOLS进行,同时,每次变迁触发时在“消息序列图”中记录每一个变迁和库所的状态,用“文件监视”工具记录库所P1的令牌数,并生成日志。

表8 每种仿真场景的控制参数

3.1系统正常响应警报

在系统正常响应警报的情况下,每次报警都得到响应,所以未响应的报警数量始终为0。

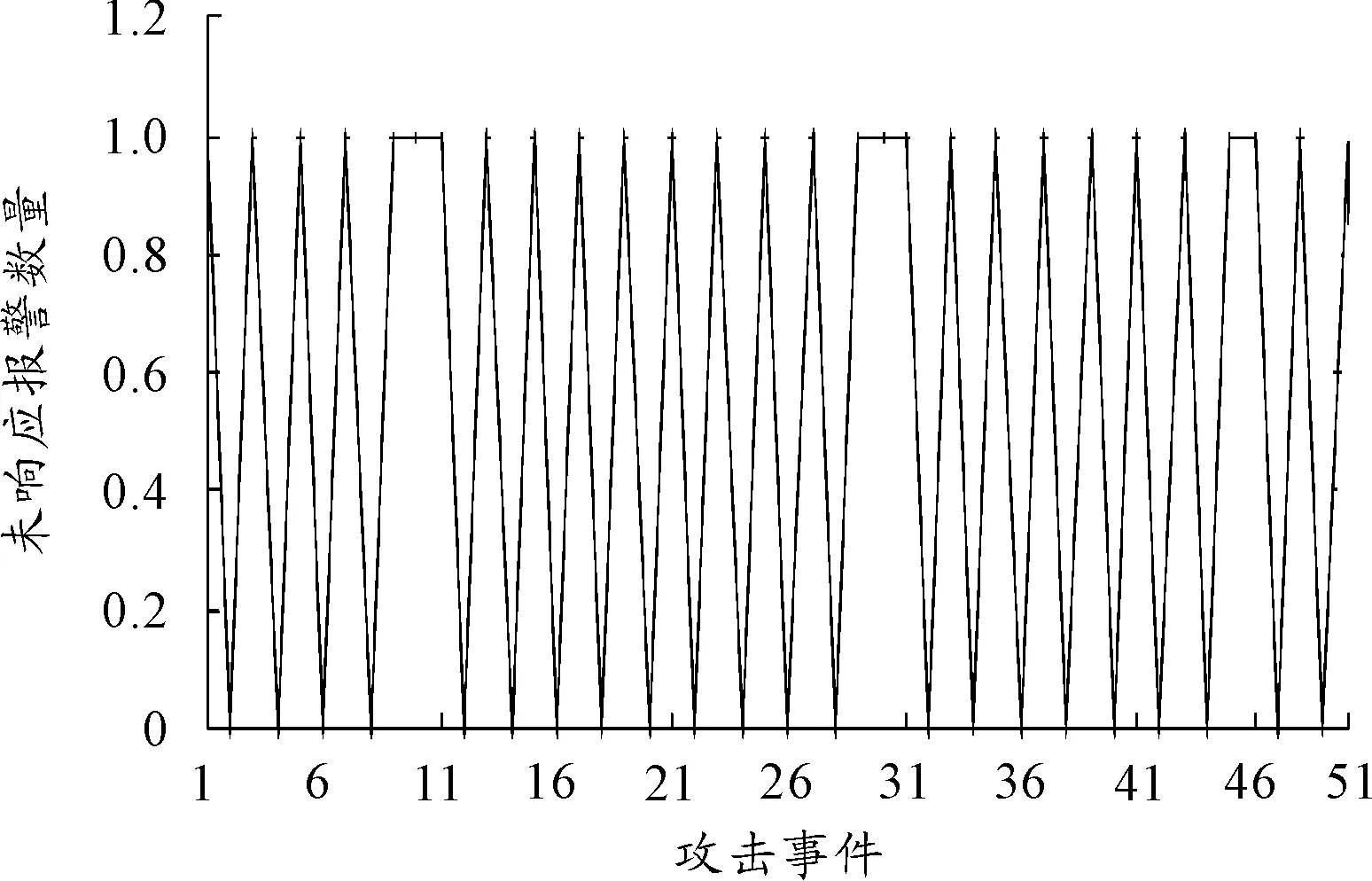

3.2配置错误攻击仿真

配置错误攻击未响应报警数见图7。

图7 配置错误攻击未响应报警数

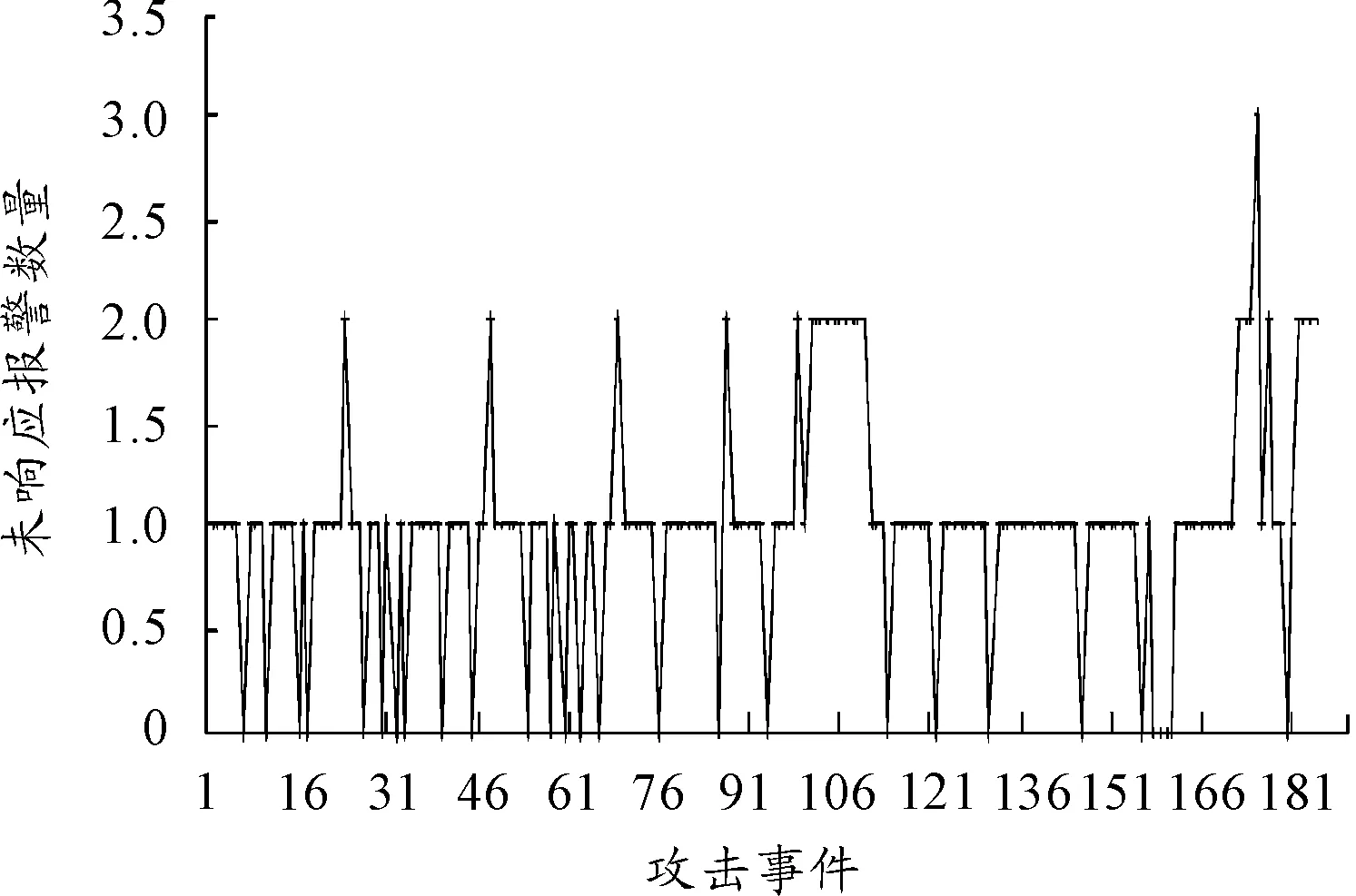

3.3无响应攻击仿真

在无响应攻击情况下,假设参数D和M的值是80%,即80%的剩余报警为有错误或为部分响应,以及只有20%的剩余报警是及时和正确的响应。在智能家居服务器上测量警报的数量,并在图8中表示出来。可以看出,警报可以得到正确响应(警报解除)。

图8 无响应攻击中的未响应报警数

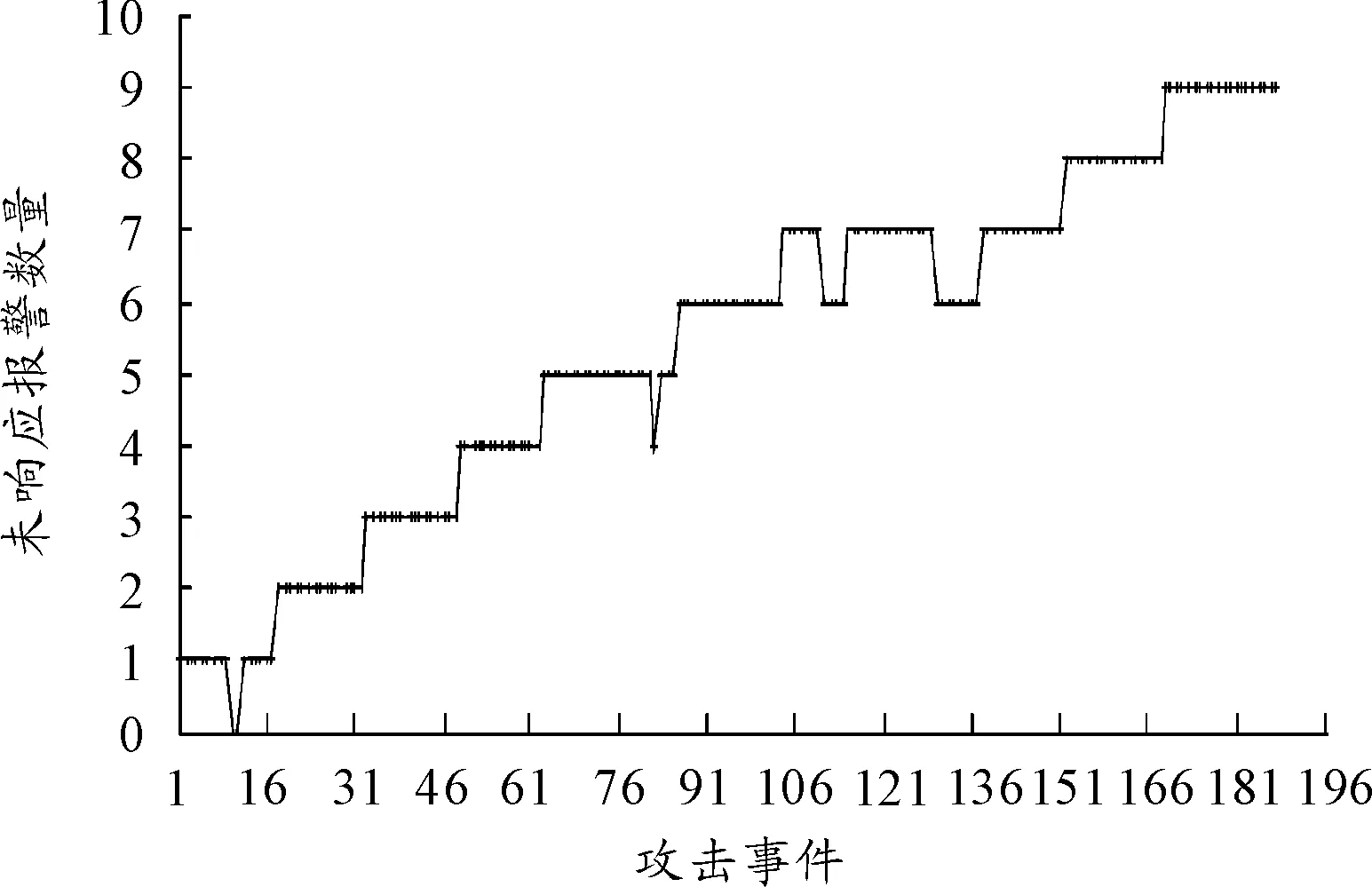

3.4错误配置-无响应联合攻击仿真

在这种情况下,管理员同时实施错误配置攻击和无响应的警报攻击。在智能家居系统服务器上测量警报数,结果见图9。由图9可以看到:此时系统的警报将逐渐累积,无法正确响应终端上的攻击报警。因此,系统应增设更高级的级联报警,提高响应级别,维持系统正常运行。

图9 错误配置-无响应联合攻击中的响应报警数

4结论

通过仿真可以得出以下结论:在错误配置攻击和无响应攻击的单一攻击中,系统能对攻击行为进行报警响应;但对于联合攻击,无法进行正常的报警响应处理;此外,可以通过调节不同的系统控制参数来改变系统的表现,如控制面板的防误触设计可以显著降低错误配置攻击的频率。

5结束语

本文提出了一种在网络化测控系统中模拟处置管理员的内部滥用攻击行为的CPN模型,分别为配置错误攻击安全模型、无响应攻击安全模型。用CPN分析在获得管理权限的管理员通过合法命令进行攻击时所产生的威胁,并在仿真中展示了智能家居系统在错误配置攻击、无响应攻击、联合攻击中的响应情况,说明了在实际应用系统中将未解决的报警创建为一个新的级联报警的必要性。此外还说明:可通过改变控制参数来分析各种不同类型的网络化测控系统对管理员攻击的影响和表现。

参考文献:

[1]陈国顺,宋新民,马峻.网络化测控技术[M].北京:电子工业出版社,2006:5-6.

[2]刘耀崇,巢翌,高艳华.网络化测控系统关键技术研究[J].软件导刊,2015,14(6):157-160.

[3]MILLER B,ROWE D.A survey SCADA of and critical infrastructure incidents[C]//Proceedings of the 1st Annual conference on Research in information technology.[S.l.]:ACM,2012:51-56.

[4]SHACKELFORD S,RUSSELL S.Operationalizing Cybersecurity Due Diligence:A Transatlantic Comparative Case Study[J].South Carolina Law Review,2016(12):28-30.

[5]CHEUNG S,DUTERTRE B,FONG M,et al.Using model-based intrusion detection for SCADA networks[C]//Proceedings of the SCADA security scientific symposium.Miami:[s.n.],2007:1-12.

[6]CHEN T M,SANCHEZ-AARNOUTSE J C,BUFORD J.Petri net modeling of cyber-physical attacks on smart grid[J].IEEE Transactions on Smart Grid,2011,2(4):741-749.

[7]HENRY M H,LAYER R M,SNOW K Z,et al.Evaluating the risk of cyber attacks on SCADA systems via Petri net analysis with application to hazardous liquid loading operations[C]//HST’09.IEEE Conference on Technologies for Homeland Security.USA:IEEE,2009:607-614.

[8]BOUCHTI A E,HAQIQ A.Modeling cyber-attack for SCADA systems using CoPNet approach[C]//International Conference on Complex Systems (ICCS).USA:IEEE,2012:1-6.

[9]ROBLES R J,CHOI M.Assessment of the vulnerabilities of SCADA,control systems and critical infrastructure systems [J].Assessment,2009,2(2):27-34.

[10]FIAIDHI J,GELOGO Y E.SCADA Cyber Attacks and Security Vulnerabilities:Review[J].SERSC,Research Trend of Computer Science and Related Areas,ASTL,2012,14:202-208.

[11]HAD IOSMANOVI D,BOLZONI D,HARTEL P H.A log mining approach for process monitoring in SCADA[J].International Journal of Information Security,2012,11(4):231-251.

[12]ZHU B,SASTRY S.SCADA-specific intrusion detection/prevention systems:a survey and taxonomy[C]//Proc.of the 1st Workshop on Secure Control Systems (SCS).Stockholm:[s.n.],2010.

[13]BARACALDO N,JOSHI J.An adaptive risk management and access control framework to mitigate insider threats[J].Computers & Security,2013,39:237-254.

[14]RICHARDSON R.CSI computer crime and security survey[J].Computer Security Institute,2008(1):1-30.[15]CHINCHANI R,HA D,IYER A,et al.Insider threat assessment:Model,analysis and tool[M].Network:Springer US,2010:143-174.

(责任编辑杨黎丽)

Research on Methods of Information Security for Networked Measurement and Control Systems

HU Xiang-dong, LIU Zhu-lin

(College of Automation, Chongqing University of Posts and Telecommunications, Chongqing 400065, China)

Abstract:The networked measurement and control system (NMCS) has possible security threats including internal attacks and external attacks such as virs attack and so on. Internal attacks with higher success rate can result in great losses while the external ones with a larger number of attacks but lower success rate. For the internal attacks, we proposed colored petri net (CPN) model, including Petri net (PN) security model for resolving alarms and PN security model for misconfigured attack. Security threat of NMCS was systematically analyzed and we had simulative test for security model under the attack situations of misconfigured attack, unresolved alarms attack and combined attack, taking the smart home network control platform as the example. The results show that platform returns to normal under only the misconfigured attack or only unresolved alarms attack, but stays in abnormal under combined attacks, thus nonresponse alarm should be created into a new advanced cascade alarm.

Key words:networked measurement and control system; information security; colored petri net; security model

收稿日期:2016-02-26

基金项目:国家自然科学基金资助项目(61170219);重庆市基础与前沿研究计划资助项目(cstcjcyjA40002)

作者简介:胡向东(1971—),男,四川人,博士,教授,主要从事网络化测控及网络空间安全、复杂系统建模仿真与优化研究;刘竹林,女,硕士研究生,主要从事网络化测控系统信息安全研究。

doi:10.3969/j.issn.1674-8425(z).2016.05.015

中图分类号:TP393

文献标识码:A

文章编号:1674-8425(2016)05-0081-07

引用格式:胡向东,刘竹林.网络化测控系统的信息安全方法研究[J].重庆理工大学学报(自然科学),2016(5):81-87.

Citation format:HU Xiang-dong, LIU Zhu-lin.Research on Methods of Information Security for Networked Measurement and Control Systems[J].Journal of Chongqing University of Technology(Natural Science),2016(5):81-87.