基于CSI的模拟攻击识别*

汤 尚,李永贵,李胜男,齐扬阳

(1.解放军理工大学 通信工程学院,江苏 南京 210007;

2.南京电讯技术研究所,江苏 南京 210007;

3.中国人民解放军73903部队,福建 厦门 361000)

基于CSI的模拟攻击识别*

汤尚1,2,李永贵2,李胜男1,齐扬阳3

(1.解放军理工大学 通信工程学院,江苏 南京 210007;

2.南京电讯技术研究所,江苏 南京 210007;

3.中国人民解放军73903部队,福建 厦门 361000)

摘要:针对现有无线通信系统难以在物理层识别模拟攻击的问题,以合法用户位置先验信息为基础,首先将无线通信物理层通信参数以及信道状态信息划分出适合的特征项,然后针对不同特征,分别提出接收信号强度识别、功率时延模型识别、信号到达角识别以及朴素贝叶斯分类识别等四种物理层模拟攻击识别方法,并对比各类方法识别概率随用户距离的变化。仿真结果表明,用户距离越近,所提方法识别率越高。

关键词:模拟攻击;接收信号强度;功率时延模型;到达角;朴素贝叶斯分类

0引言

近些年,无线通信快速发展,也使其安全面临着巨大挑战。无线通信信道的开放性、终端的移动性、以及网络拓扑结构的灵活性,使得其用户易遭到模拟攻击的威胁[1]。

模拟攻击(impersonation attack)是指恶意用户通过模拟合法用户的发射信号,如果接收端用户不具有物理层信号识别能力,接收端将接收错误信息,恶意用户达到欺骗接收端用户的目的[2]。

在网络层及其以上的应用层,文献[3]总结了如下几类识别模拟攻击方法:基于信息论相对熵算法[4];文本挖掘算法[5];隐马尔科夫链算法[6];朴素贝叶斯算法[7]以及支持向量机[8]。但以上应用于网络协议栈高层的模拟攻击识别方法均基于UNIX平台,利用了AT&T Shannon实验室提供的的shell命令数据,通过分析用户的操作特征曲线进行识别。然而在实际通信网络中,以上方法并非普遍适用,部分用户终端不具备应用层的模拟攻击识别能力。所以如何在物理层实现模拟攻击识别成为近些年研究热点。

在以上研究基础上,本文针对无线通信物理层特征,利用无线通信的信道状态信息(Channel State Information, CSI),应用不同的识别方法或方案探究在物理层实现模拟攻击识别的可行性。

1物理层识别模型

1.1模型建立

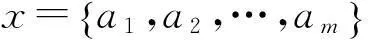

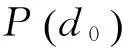

表1 用户物理层特征属性

1.2模型分析

在以上分析基础上,现分别应用四种方法以实现物理层的模拟攻击识别。

1.2.1RSS识别

根据Friis公式[9],当发送端功率固定时,接收端功率随距离呈指数规律衰减。如式(1)所示:

(1)

式中,d为收发端之间的距离,pt、pr分别为发送和接收功率,λ为发射波长。本文假设收发端天线增益Gt、Gr均为1,硬件损耗L值为1。理想情况下,如果接收端已知发送端位置与信号发射功率,当攻击者与接收端的距离不等于发送端与接收端距离时,通过接收信号的功率值,根据式(1)则可以识别攻击者[10]。然而,正态阴影模型符合实际电波传输环境[11],如(2)式所示:

(2)

(3)

1.2.2PDP识别

根据文献[12]提出的功率时延分布(PowerDelayProfile,PDP)概率密度函数,如(4)所示

(4)

其中,

τrms=T1dεB

(5)

式中,τrms为均方根时延扩展,T1为τrms在1 km处的中值,市区环境取值为0.4 μs,郊区环境取值0.3 μs。ε取值为0.5或1,B满足对数正态分布,如下所示:

(6)

(7)

(8)

(9)

由以上分析可知,接收信号的均方根时延取决于距离d。

1.2.3AOA识别

假设用户均具有方向性天线,考虑平均到达角为0o的拉普拉斯功率方位谱,均方根角度扩展为σA[13-14],如式(10)所示:

(10)

(11)

1.2.4朴素贝叶斯分类识别

(12)

则x∈yk。在NBC识别流程中,关键是如何计算式(12)中各个条件概率。

(13)

(14)

通过以上分析,NBC识别方法中各个特征项的条件概率,其实质分别对应着RSS识别[10]、PDP识别以及AOA识别。

2仿真结果

本文利用Matlab进行仿真,通信参与者包括一个合法发送端,一个合法接收端以及一个攻击者。假设模拟攻击者随机出现在一个以接收端用户为圆心,半径为2 km的圆形区域内(为符合实际情形,设定合法用户周围100 m内不会出现攻击者)。

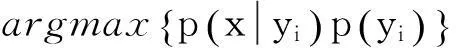

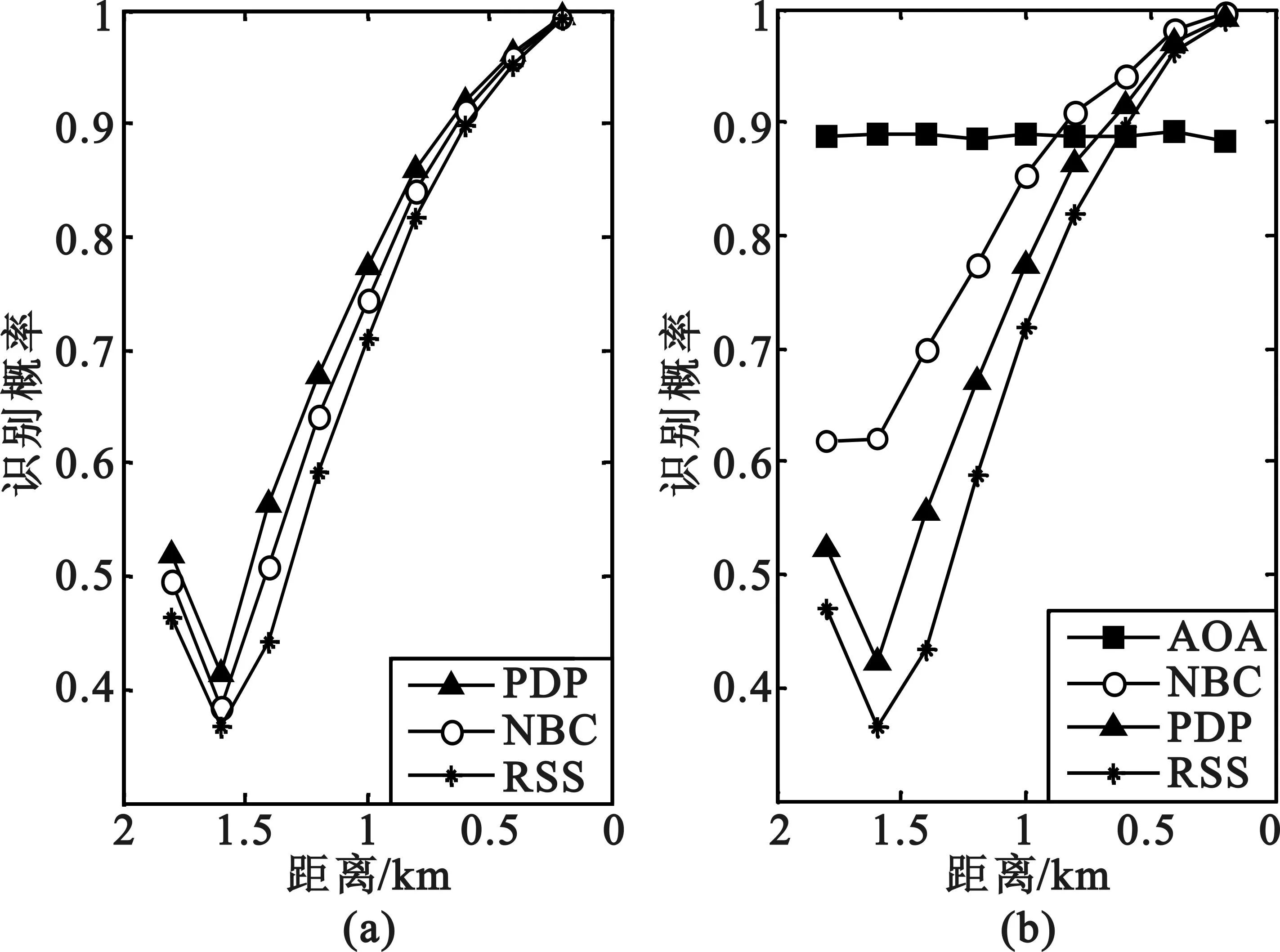

图1表示随着发送端用户与接收端用户距离变化,不同识别方法的模拟攻击识别概率对比。图1(b)相比图1(a)增加AOA识别方法。部分仿真参数设置如表2所示。

图1 各类识别方法对比

参数名称参数值载波频率fo1.5GHzσN3dBσB4dBσA20°

可以看出:①除了AOA识别方法外,其余方法的识别概率与收发端用户之间距离成反比(由于仿真条件中攻击者是随机的,并限制在2 km区域之内,从而采用蒙特卡洛方法仿真后,致使相距1.8 km处的识别概率高于1.6 km),并且各类方法在用户距离在0.6 km以内时,识别概率均在90%以上;②虽然当用户距离大于1 km时,AOA识别概率明显高于其他方法,但是同时可以看到前者的识别概率不会随用户距离的缩短而变小,并且在图2中具有固定的盲区。因此AOA应对用户距离变化的灵敏度要低于其他识别方法;③由(a)(b)对比,虽然在(b)图中,NBC识别概率始终高于RSS识别与PDP识别,但在(a)图中,NBC识别性能明显下降,可以看出NBC方法受各个特征属性的条件概率的影响较大。

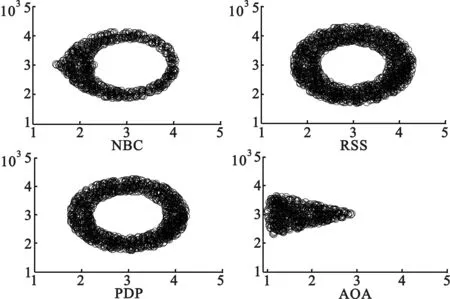

图2是各类识别方法的识别盲区(即当x为攻击者,而识别结果是y2)分布范围对比,此时收发端用户距离为1 km。可以看出,RSS识别、PDP识别以及NBC识别的识别盲区均近似圆环形状,而AOA识别盲区则近似以σA为圆心角的扇形。

图2 各类方法识别盲区对比(用户距离d=1 km)

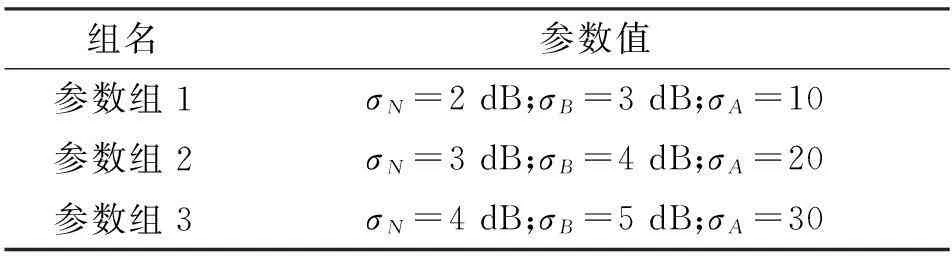

表3 NBC识别方法参数组

由图3可以看出,识别方法各自受到相关参数不同程度的影响。各类相关参数方差值越低,对应识别方法的识别概率越高。

图3 各类识别方法不同参数下的识别概率

3结语

为突破常规应用层用户异常检测方法的局限性,本文在已有理论研究基础上,提出几种无线通信物理层模拟攻击识别方法,分别是RSS识别、PDP识别、AOA识别以及NBC识别。上述方法利用攻击者信道与合法用户的通信信道的差异性,针对不同的信道状态信息参数进行分析。理论分析以及仿真实践表明,合法发射机与接收机在一定距离内(仿真环境中为0.6 km以内),接收端用户对模拟攻击的识别概率超过90%,该结果验证了无线通信物理层模拟攻击识别的可行性,研究工作对提高无线通信模拟攻击识别纵深具有积极的意义。但是本文所提识别方法的应用通信环境比较单一,与实际通信环境还有一定距离,下一步将针对多用户复杂网络的物理层模拟攻击识别进行研究。

参考文献:

[1]刘在爽,王坚等.无线通信物理层安全技术综述[J].通信技术,2014,46(02):128-135.

LIU Zai-Shuang, WANG Jian, et al. LIU Zai-shuang, WANG Jian, et al. A Survey of Physical Layer Security Technology for Wireless Communication [J]. Communications Technology, 2014,46(02):128-135.

[2]Mustafa H Y, Huseyin A. Impersonation Attack Identification for Secure Communication [J]. Globecom Workshop-Trusted Communications with Physical Layer Security, 2013:1275-1279.

[3]Bertacchini M, Fierens P I, Bertacchini M. A Survey on Masquerader Detection Approaches [C] CIBSI, Retrieved August 25, 2011, from:http://www.criptored.upm.es/cibsi/cibsi2009/docs/Papers/CIBSI-Dia2-Sesion5(2). pdf2008.

[4]Tapiador J E, Clark J A. Information-Theoretic Detection of Masquerade Mimicry Attacks[C] Network and System Security,International Conference on IEEE,2010:183-190.

[5]Latendresse M. Masquerade Detection via Customized Grammars [J]. Of Lecture Notes in Computer Science, 2005:141-159.

[6]Posadas, Rom., Mex-Perera C, et al. Hybrid Method for Detecting Masqueraders Using Session Folding and Hidden Markov Models[C]// Proceedings of the 5th Mexican International Conference on Artificial Intelligence Springer-Verlag, 2006:622-631.

[7]Maxion R A, Townsend T N. MasqueradeDetection Augmented with Error Analysis [J]. IEEE Transactions on Reliability, 2004, 53(1):124-147.

[8]WANG K,Stolfo S. One Class Training for Masquerade Detection,presented at Third[J]. IEEE Conference Data Mining Workshop on Data Mining for Computer Security,2003.

[9]Friis H T. A Note on a Simple Transmission Formula [J]. Proceedings of the Ire, 1946, 34(5):254-256.

[10]YU K, GUO Y J. Statistical NLOS Identification based on AOA, TOA, and Signal Strength [J]. IEEE Transactions on Vehicular Technology,2009,58(1):274-286.

[11]Rappaport T S. Wireless Communications: Principles and Practice 2/E. Prentice Hall, 2001.

[12]Greenstein L J, Erceg V, Yeh Y S, et al. ANew Path-Gain/Delay-Spread Propagation Model for Digital Cellular Channels [J]. Vehicular Technology IEEE Transactions on,1997,46(2):477-485.

[13]SCM (2002) 033-R1. Spatial Channel Model Issues.

[14]Ahmed A, Sumant D, Richard K, et al. Angle-of-Arrival Reception for Optical Wireless Location Technology [J]. Optics Express, 2015, 23(6):7755-7766.

汤尚(1990—),男,硕士研究生,主要研究方向为无线通信安全;

李永贵(1964—),男,硕士,高级工程师,主要研究方向为通信抗干扰;

李胜男(1993—),女,硕士研究生,主要研究方向为频谱管理;

齐扬阳(1990—),男,硕士,助理工程师,主要研究方向为通信抗干扰。

Impersonation Attack Identificationbased on CSI

TANG Shang1,2, LI Yong-gui2, LI Sheng-nan1, QI Yang-yang3

(1.College of Communications Engineering, PLA University of Science and Technology,Nanjing Jiangsu 210007,China;2.Nanjing Telecommunication Technology Institute,Nanjing Jiangsu 210007,China;3.Unit 73903 of PLA, Xiamen Fujian 361000,China)

Abstract:Aiming at the problem of impersonation attack identification in physical layer of wireless communication, and based on priori information of the legal user’s location, the physical layer communications parameters and channel state information of wireless communication are firstly divided into appropriate classification characteristic items, then in accordance with these characteristic items, the four appropriate algorithms for these items are proposed and applied to indentifying the impersonation attack in physical layer, including the received signal strength identification, power delay profile identification, signal arrival angle identification and Naive Bayesian classification identification, and the changes of the identification probability of each identification algorithm with the change of user distance are compared. Simulation results show that, the closer the user’s distance, the higher the identification rate is.

Key words:impersonation attack; Received Signal Strength; Power Delay Profile; Angle of Arrival; Naive Bayesian classification

作者简介:

中图分类号:TN918.91

文献标志码:A

文章编号:1002-0802(2016)01-0082-05

基金项目:国家自然科学基金(No.61401505)Foundation Item:National Natural Science Foundation of China (No.61401505)

*收稿日期:2015-08-26;修回日期:2015-12-08Received date:2015-08-26;Revised date:2015-12-08

doi:10.3969/j.issn.1002-0802.2016.01.017