非毁伤性攻击下C2关系网络效能评估方法*

任清辉,张东戈,万贻平,董浩洋

(解放军理工大学指挥信息系统学院,江苏南京 210007)

非毁伤性攻击下C2关系网络效能评估方法*

任清辉,张东戈,万贻平,董浩洋

(解放军理工大学指挥信息系统学院,江苏南京210007)

摘要:非致命毁伤对C2关系网络效能的影响,目前需要更为有效的评估方法。考虑到指控网络能否有效发挥作用,主要体现于指挥控制信息能否及时有效地按需到达,因此分析计算指挥控制信息按时按需到达的情况,可以作为指挥控制关系网络效能的一种有效评价方法。形式化描述了任务信息的到达时延、信息到达率等参数,给出了单次任务信息效用的解析计算方法。在此基础上,通过仿真计算,得到了非毁伤性攻击、多任务条件下网络效能取值及其随完成任务数量的变化关系。最后,分析了网络攻击范围、攻击策略与网络效能间的关系,评价并检验了与之相关的两点结论。

关键词:信息效用;非毁伤性攻击;多任务;网络效能

修回日期: 2015-12-14

张东戈(1965-),男,教授,硕士生导师。

万贻平(1989-),男,硕士研究生。

董浩洋(1989-),男,硕士研究生。

常态高效能、战时高鲁棒性的指挥控制(Command and Control,C2)关系网络是信息化条件下作战制胜的关键要素之一。采用科学方法定量化地研究C2关系网络在各时刻及各毁伤状态下的网络效能,对于适应性C2组织设计、作战效能评估等诸多领域具有重要价值[1]。

系统复杂性理论通常以网络效率、网络最大连通分量等指标评价网络性能[2],作为衡量网络抗毁性的一项重要指标,它发挥着重要的参考作用。然而,进一步分析可以发现,这些指标仅考虑了网络自身的拓扑结构特性,并未充分地反映使命任务性质、组织及节点间复杂的内在关系等因素,因此在C2关系网络效能评价中并不能充分适用。为解决以上问题,张东戈最早借鉴微观经济学中效用的概念,引入信息效用[3](information utility)对任务信息的用户运用价值进行分析评估,进而对整个系统进行评估。而同样以任务信息价值为研究内容,文献[4]则提出了一种网络节点信息价值评估方法,为节点信息效能的定性评估提供了参考。除任务信息价值计算外,文献[5]从C2组织测度设计角度出发,以组织的规范描述为目的,提出C2组织要素间的多重关系及关系的定量描述方法,进而对C2组织进行了定量描述和分析。文献[6]基于复杂网络理论,提取信息化作战体系中的核心作战活动,提出一种基于作战环的作战体系网络效能评价指标。可以看出,当前研究,更多的是对C2关系网络静态属性的评价,而没有考虑到C2关系网络在高对抗性以及在这种高强度网络对抗过程中可能存在的效能动态下降问题,当前的研究对C2关系网络应对各类网络攻击、执行大量不同使命任务时的网络效能,也缺少足够恰当合理的评价标准。

为更进一步研究C2关系网络遭受攻击后的网络效能评价方法,本文通过定义任务信息效用,将网络效能评价问题转化为网络执行任务能力的评价问题,从而建立出一套更符合作战需要、可以适合于任务驱动情境的网络效能评价指标,进而在随机攻击和选择性攻击下,仿真分析计算出网络在非毁伤攻击下的网络效能随完成任务数量的变化关系。

1基于信息交互的任务信息效用计算方法

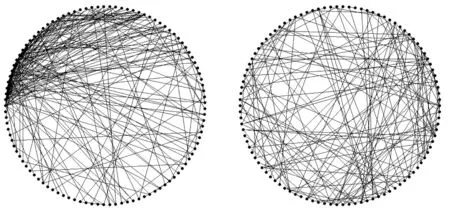

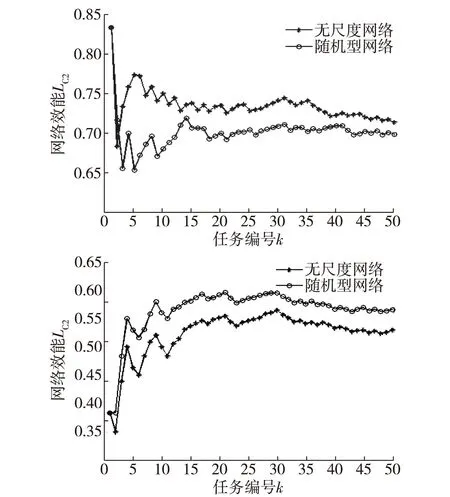

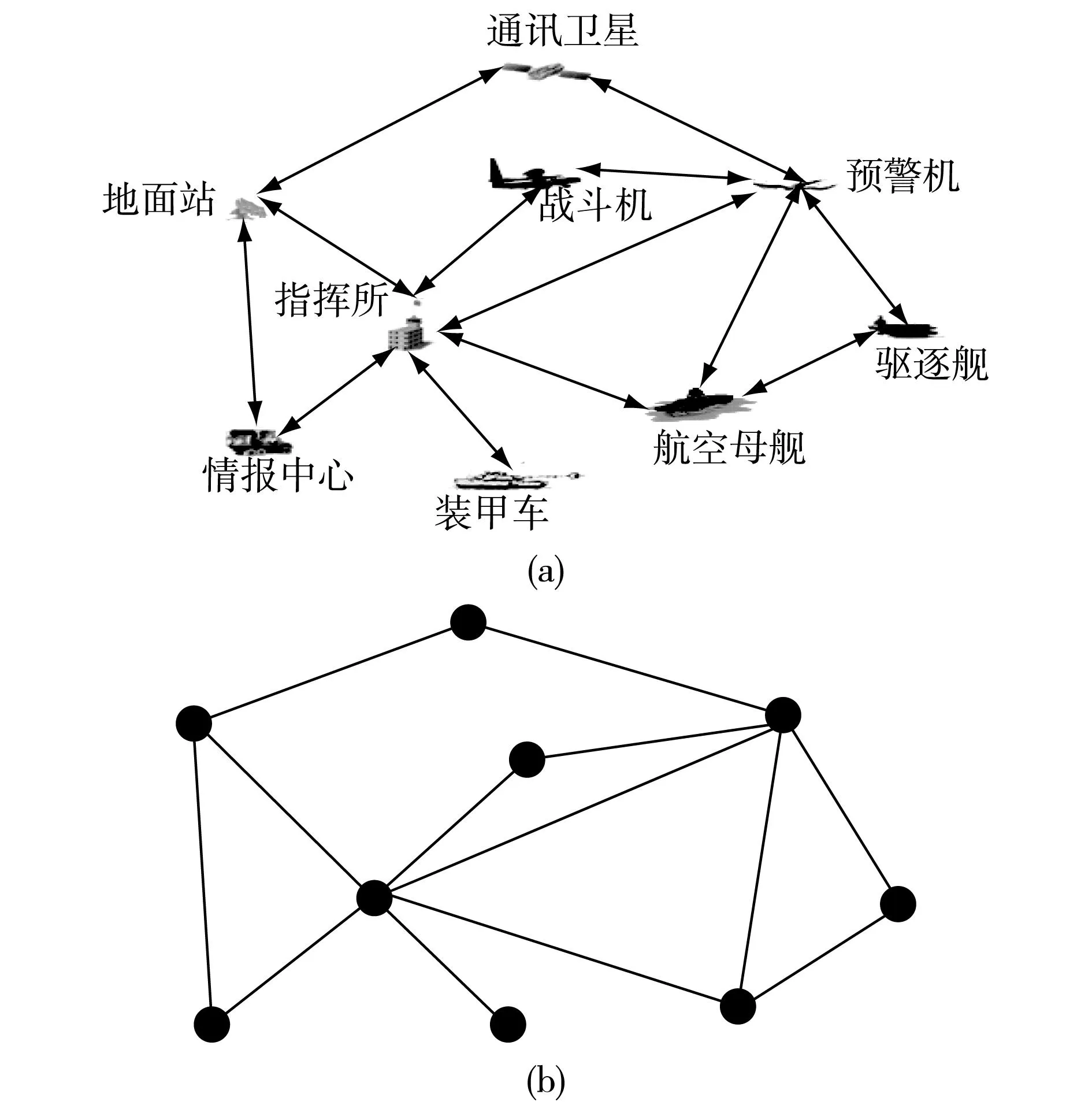

战场指挥控制过程的各个信息相关要素可以通过抽象映射到C2关系网络上,例如,将作战实体抽象为C2节点,实体间的指挥控制(信息交互)关系抽象为节点之间的边,由此可以将整个指挥控制过程看作C2关系网上节点之间信息交互的过程,并可以从信息传递、处理的角度,定量地分析传递在指挥控制关系网络上的任务信息的信息效用,进而对C2关系网络的性能进行评价[7]。一个简单的指挥控制网及其抽象出的C2关系网络如图1所示。

图1 指挥控制网及其对应C2关系网络示意图

如图1(a)是一个简单的指挥控制网,实体间的双向箭头表示实体间的指挥控制关系,图1(b)则是由指挥控制网抽象出的C2关系网络,每个节点代表一个实体。鉴于实体之间的指挥控制关系均是双向关系,不具有差异性,所以在C2关系网中可以以无向线段表示节点间的连接关系。

1.1信息及信息效用

香农(Shannon)信息论认为消除信源输出消息的随机不确定度就是通信中的信息量[8]。在C2关系网中,信息的获取、传输、处理以及使用等过程都要面向具体的使命任务(mission),本文中所讨论的信息为:可为其它节点提供服务或供上级使用的“作战要素”的值。也就是说一次成功的信息传递,就是信息可以按时限要求到达目的地节点,并且最终所传输的信息完整可用。

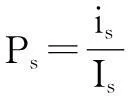

设C2关系网络在执行任务S的过程中需要传输的信息总量为Is(条),实际工作中,节点可能因自身故障或受到外部攻击而致使性能下降甚至失效,使得部分信息可能无法顺利到达预定的目的地节点,记is是从信息源到达目的节点的信息条数总量,称为到达信息数量,简称为信息量,单位为条数,显然,当且仅当is=Is时,所有必需的信息才算是得到了完全传输传递,由此有如下定义。

信息到达率,从到达目的地节点的有效信息数量的角度,对信息的客观价值进行了描述。通常人们认为信息到达率越高,则目的地节点可用信息越多,形成的信息效用越大。实际上,除信息数量的限制外,信息的内容时效性不同也会对信息效用产生较大影响。例如,执行防空任务时指挥员仅关心当前的战场态势,而对数日前的敌情不感兴趣,因此,在衡量信息价值的时候,还必须定量地研究信息时效性对信息效用的影响。

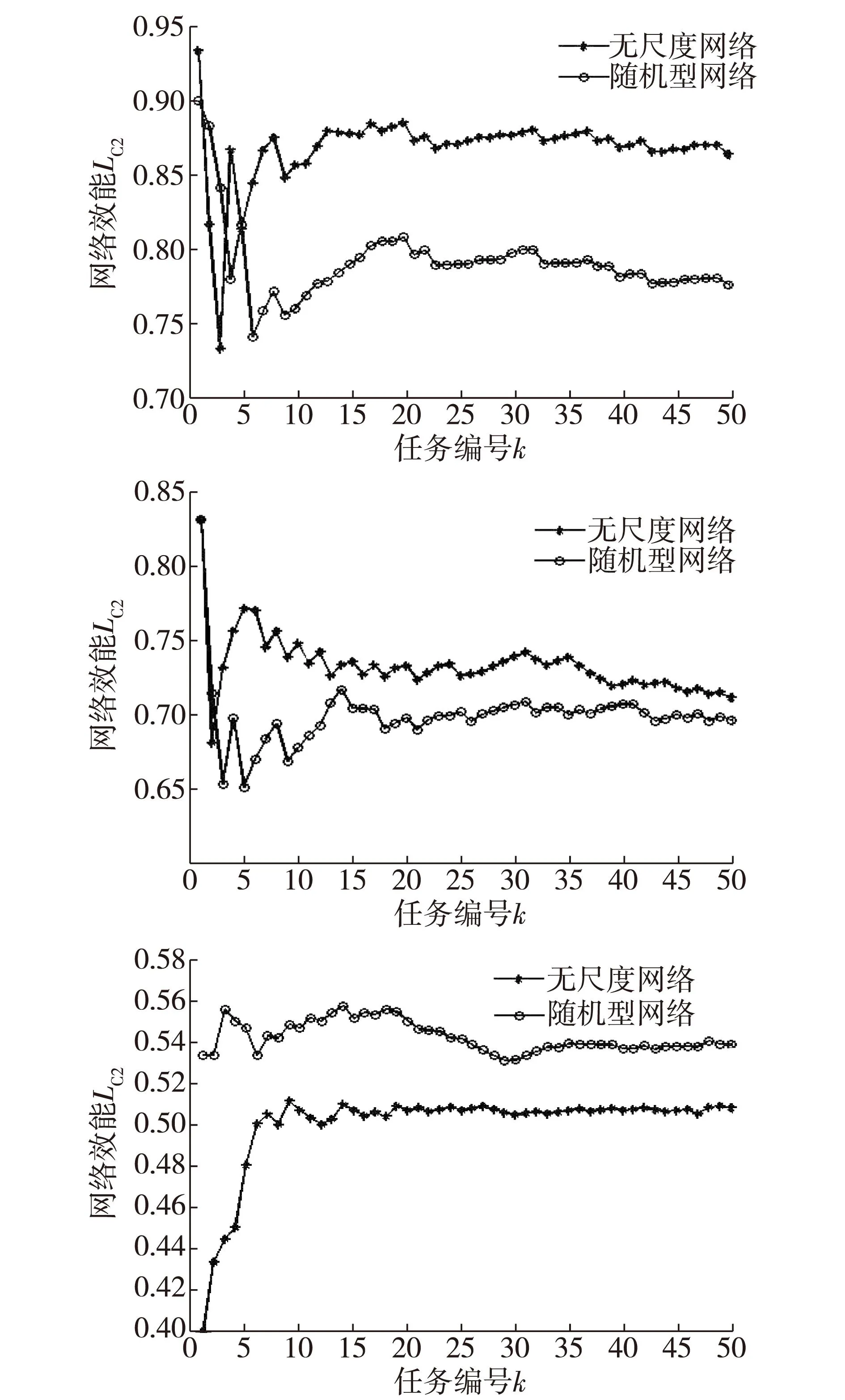

任务S的态势信息从源节点vi发送到目的地节点vj的流程如下:1)vi察觉战场态势信息后,首先会进入初步的个体态势感知过程[9],该过程包含信息的理解及预测,这部分时延即为信息的响应时延treact-i;2)vi根据态势感知结果,形成态势信息的个体认知,认知信息所生成的信息量为Is;3)vi将认知所获得的结果信息发送给上级节点,记发送时延为tsend-i;4)传输路径上的节点依次转发认知所获结果信息直到信息到达目的地节点vj。根据以上流程,设任务S的有效决策时间为Ts,供决策所需的信息完全失效的时间为Tlast-S,当信息的到达时延T在有效决策时间内,即T (1) 假设1设初始时刻各节点的信息发送时延、响应时延分别各自相等,这里分别表示为tsend和treact,并且信息在传输过程的各段链路上传输时延相等,均设定为te。由此可得初始时: T=tsend+kijte+treact (2) 式(2)中,kij是节点vi和vj之间所跨越的链路的累计数量。 显然,当T>Ts时,T的值越大,则信息的时效性越差,目的地节点对信息的满意程度也就越低。与信息到达率反映信息的数量相对应,信息的时效性反映的是目的地节点对信息的满意程度,二者结合可对信息效用有如下定义。 定义2信息效用I(S)是关于信息到达率和信息满意程度的函数,它与信息到达率成正比,即I(S)∝Ps,并且当T 由信息效用Wundt曲线[10]可知,人们对于过于陈旧和过于新奇的信息的满意程度都比较低,这是由于陈旧的信息可用性差,这里所说的“陈旧”反映的是信息的时效性差;而根据态势感知理论[9],过于新奇的信息由于无法被目的地节点所理解,导致其不可用,这里所说的“新奇”反映的是信息的内容生僻。由于本文仅对信息的时效性问题进行研究,故此假设目的地节点收到的所有信息都能充分理解。 假设2为简化计算,假设Ts≤T (3) 1.2非毁伤性攻击下单次任务信息效用计算方法研究 记V={v1,v2…vn}是C2关系网络节点的集合,这些节点按照功能可分为传感器、决策者、执行者等几种类型。由于信息技术和武器装备的发展使得C2节点已经成为兼具传感、决策、执行等多种功能的实体[9],因此本文在讨论节点性能时,不区分具体的节点类型,而是统一当作高度抽象的集成节点,并通过各时刻节点的毁伤状态来体现节点的性能差异。 设节点vi表示为vi(Hi(t),tsend-i(t),treact-i(t)),其中包含的状态参数tsend-i(t)和treact-i(t)分别是t时刻节点vi的信息发送时延和响应时延,Hi(t)是节点的完好率状态,它表示t时刻某一节点的当前效能占其初始最大完好效能的比例。t时刻节点vi的信息发送时延和响应时延分别是关于Hi(t)的函数,有 (4) 式中,treact-i和tsend-i分别是Hi(t)=1时的信息响应时延和发送时延。进而结合式(1)及假设一可得信息传输路径上的最大发送时延为: (5) 式(5)中,Hmin(t)是源节点到目的地节点的传输路径上完好率最低的节点的完好率。由式(1)、(4)、(5)可得任务S的信息到达时延表达式为 T=tsend/Hmin(t)+kijte+treact/Hi(t) (6) 根据式(6),可得到任务S的信息到达时延,进而代入式(3),即可得到当网络节点遭受非毁伤性攻击情况时任务S的信息效用。 2基于信息效用的网络效能评价方法研究 上文通过解析计算的方法对单次任务S的信息效用进行了计算方法的描述,但由于任务要求,网络总会选择信息到达率高并且信息到达时延小的路径传输信息,而在网络状态动态变化条件下,通过解析方法计算kij的值其复杂程度较高;此外,在实际战场环境下,C2关系网络传递的不仅只是一个任务信息,而是长时间同时存在多个任务,此时如果仍然采用解析计算的方法,其复杂性也将大大增加。因此,更为适当的方法是通过仿真对以上两个问题加以研究,其中kij的仿真计算方法如下:首先找出节点vi和vj之间的所有路径,而后以信息到达率Ps为标准,选择所有路径中Ps值最大的路径,如果存在多条路径Ps值最大且相等,则再以信息到达时延T为标准,选取T值最小的路径,此时如仍有多条路径,vi将随机选取其中一条进行信息传输,该路径长度即为kij的值。需要说明的是,由于本文是对非毁伤性攻击条件下的网络效能进行研究,所以当网络中不存在完全失效的节点时,所有信息都能传递到目的地节点。 记C2关系网络所需完成的任务序列为{S1,S2,…,Sm},其中第k(1≤k≤m)个任务记为Sk,任务Sk的信息效用记为I(Sk)。由于存在网络故障、外部攻击以及使命任务自身特性等因素的影响,网络效能在整个对抗过程中并非一成不变。因此在设定网络依次逐一完成序列中各项任务的条件下,可对不同时刻的网络效能有如下定义。 定义3C2关系网络在完成任务Sk时刻的网络效能是所有已完成任务的信息效用的算术平均值,其表达式为 (7) 设定总任务的数量m=50,各任务的有效决策时间Tk(1≤k≤m)服从[15,25]上的均匀分布,并且完全失效时间满足Tlast=2Tk,实际应用中以上各信息参数可在仿真或模拟战场环境中通过实测得到。下面我们分别以节点个数N=100,平均度为6的无尺度网络(Scale-Free Network)、随机网络(Random Network)为背景加以讨论,其中无尺度网络的度分布p(k)∝k-3[11]。两种网络拓扑结构示意如图2所示。 从左至右分别为无尺度网络、随机网络图2 网络结构拓扑特性示意图 由于C2关系网络具有明显的复杂网络特性,而在复杂网络抗毁性的研究中,对于网络攻击目标节点的选择,通常有随机攻击和选择性攻击两种策略[12]。随机攻击策略下网络中的任一节点被选择为攻击目标节点的概率相同,而选择性攻击策略下网络中的高重要性节点被选择为攻击目标节点的概率更大。在目前的研究中,人们通常以网络节点的度数的大小来评价节点的重要性[13]。 对于一个网络,如果网络中有一半的节点因受到攻击而导致性能明显下降,那么在两种攻击方式下,攻击目标节点的选择方式将有很大的区别,设定性能下降节点的完好率为0.4,我们分别对两种策略进行讨论。 设定参数:初始发送时延tsend=2、初始响应时延treact=5,信息传输时延te=1,分别得到图2所示两种网络拓扑下,网络效能LC2随任务完成数量k的变化曲线如图3所示。 图3 不同攻击策略下网络效能-任务数量变化对比图 由图3可见,随机攻击下,两种类型网络的网络效能稳定值均在区间(0.65,0.75),无尺度网络的网络效能大于随机型网络的网络效能;而在选择性攻击下,两种类型网络的网络效能稳定值均在区间(0.5,0.6),无尺度网络的网络效能小于随机型网络的网络效能。以上仿真结果表明“选择性攻击会对网络造成更大的毁伤,并且无尺度网络应对随机攻击具有更高的鲁棒性,而在选择性攻击下却比较脆弱”,该结论与Albert等[12]的研究一致,这验证了基于信息效用评价网络效能方法的正确性与有效性。此外,从图3中两幅图的对比中可以看到,网络效能随任务数量的变化曲线在开始时均有较大幅度的变化,而后逐渐趋于稳定,这是由于初始时计算网络效能的样本较少,导致网络效能受攻击方式、任务特性影响较大,曲线的稳定值反映了C2关系网络常态下的网络效能取值情况,我们可以通过该取值对网络效能进行评价。 显然,网络中性能下降节点数量的多少会对网络效能产生较大影响,考虑一种极端情况:当全部节点因受到攻击而性能下降时,此时两种攻击策略对网络来说没有区别。为定量研究网络受到攻击的节点数量与攻击策略的关系,我们分别取受到攻击节点占总节点数量比例p=0.1、p=0.5、p=0.9,并选择随机攻击方式(p值越大,两种攻击方式差异越小,因此这里仅对一种攻击方式进行研究),得到仿真结果如图4所示。 图4 不同毁伤范围下网络效能-任务数量变化对比图 从图4中可以看到,在随机攻击下,当p=0.1时,无尺度网络的网络效能大于随机型网络的网络效能,并且二者相差较大;当p=0.5时,无尺度网络的网络效能大于随机型网络的网络效能,但是二者取值相近;p=0.9时,无尺度网络的网络效能小于随机型网络的网络效能。 以上结果可以表明,“无尺度网络应对随机攻击具有更强的鲁棒性”[12]这一先前大家普遍认可的研究结论并不绝对正确。无尺度网络在随机攻击下,当受到攻击的节点数量较少时,少数高重要性的集散节点受到攻击的概率很小,此时无尺度网络的鲁棒性强于随机型网络;但是随着受到攻击的节点数量逐渐增多,集散节点受到攻击的概率增大,网络攻击对无尺度网络的攻击效果也变大,而随机型网络由于节点之间差异较小,网络攻击效果相对于无尺度网络变化得慢,也就出现了p=0.5时二者网络效能取值相近的情况;而当p=0.9时,由于攻击覆盖面太广,两种攻击方式区别不大,随机攻击基本上等同于选择性攻击,所以出现了无尺度型网络的网络效能小于随机型网络的网络效能的情况,这也从侧面验证了“无尺度网络在选择性攻击下比较脆弱”[12]这一结论。 3结束语 C2关系网络在常态和遭受攻击时的网络效能并非一成不变,本文综合考虑了网络自身特性、任务信息性质以及网络攻击策略等指标,提出了一种基于信息效用的网络效能评价方法,相对于静态的研究方式更具有一般性,因此可应用到C2关系网络动态抗毁性的一般性研究中。从方法研究的角度出发,文中模型进行了一定程度的简化,未来还可以提出更加符合C2关系网络特性的网络效能评价方法,以及适应性网络拓扑调整方法,以使网络在应对攻击时其效能不会下降过大。 参考文献: [1]段谟意.网络抗毁性及其评价指标研究[J].小型微型计算机系统,2013,34(11):2553-2557. [2]S Trajanovski, J Martin-Hernandez, W Winterbach, et al. Robustness envelopes of networks[J]. Journal of Complex Networks, 2013, 1(1):44-62. [3]张东戈. C3I系统评估中信息效用概念的提出[J].系统工程与电子技术,2001,23(6):46-48. [4]陈政,李玉东,孔捷,等. C4ISR系统节点信息价值评估研究[J].舰船电子工程,2010,30(2):41-44. [5]强军,阳东升,刘忠,等. C2组织的定量描述与分析[J]. 火力与指挥控制,2012,37(1):20-25. [6]张春华,张小可,邓宏钟. 一种基于作战环的作战体系效能评估方法[J]. 电子设计工程,2012,20(21):62-68. [7]杨春辉, 陈洪辉, 罗雪山. 基于信息流的组织结构仿真评价研究[J]. 系统工程与电子技术,2007, 29(4):574-578. [8]王勇. 香农信息定义分析与改进[J]. 情报杂志,2008,27(8): 57-60. [9]黄匆,陶九阳,张东戈,等.分布式态势感知一致性分析与度量方法研究[J]. 指挥控制与仿真,2014,3(3):1-8. [10]戴昌钧. 信息效用函数与Wundt曲线[J]. 高校应用数学学报,1991, 2(6): 241-252. [11]陶九阳,张东戈,赵普山. 适应性指挥控制关系网的度分布[J].系统工程理论与实践,2012,32(8):1808-1813. [12]Albert R, Jeong H, Barabasi A-L. Error and attack tolerance of complex networks [J].Nature, 2000, 406:378-382. [13]Newman M E J. Networks an Introduction[M].New York:Oxford University Press,2010. Effective Evaluation Method of C2 Network under Non-mutilate Attack REN Qing-hui, ZHANG Dong-ge, WAN Yi-ping, DONG Hao-yang (College of Command Information Systems, PLA University of Science and Technology, Nanjing 210007, China) Abstract:The impact of non-fetal damage on the C2 network needs more effective methods. Taking into account the network plays an role mainly lies in its effective command and control information on-demand arrived, so the analysis and calculation of command and control information on-demand arrived on time can be a network performance of an effective evaluation method. In this paper, we formal describes the task information reaches the parameters such as delay and information arrival rate, gives the calculation method for the information utility. Based on this, through the simulation calculation, we get the information utility value and their changes with the number of completed the tasks under the condition of non-mutilate attack and multitasking. In the end, the relationship between the range of network attack, attack strategy and network efficiency is analyzed, and the two conclusions are evaluated. Key words:information utility; non-mutilate attack; multitasking; network efficiency 作者简介:任清辉(1991-),男,黑龙江佳木斯人,硕士研究生,研究方向为指控与军事系统运筹分析。 *基金项目:国家自然科学基金(61174198); 全军军事学研究生课题资助项目(2011JY002-163); 总装预研基金(9140A15070414JB25224) 收稿日期:2015-12-01 中图分类号:E94 文献标志码:A DOI:10.3969/j.issn.1673-3819.2016.01.005 文章编号:1673-3819(2016)01-0018-05