基于节点信任值的WSNs入侵检测方案

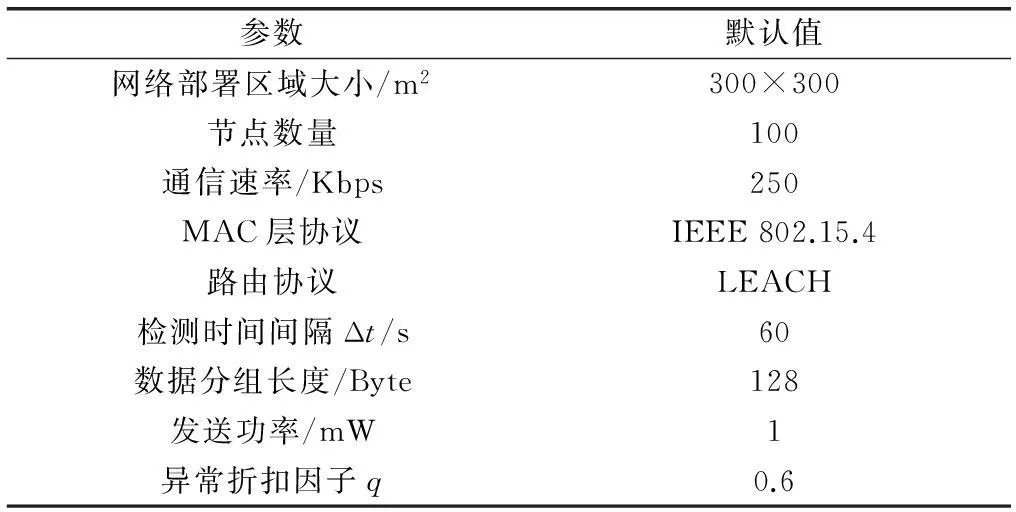

佟为明, 梁建权, 卢 雷, 金显吉

(哈尔滨工业大学电气工程及自动化学院, 黑龙江 哈尔滨 150001)

基于节点信任值的WSNs入侵检测方案

佟为明, 梁建权, 卢雷, 金显吉

(哈尔滨工业大学电气工程及自动化学院, 黑龙江 哈尔滨 150001)

摘要:为了保证无线传感器网络(wireless sensor network,WSNs)内部节点入侵检测中具有较高的检测率和较低的误检率,提出了一种基于节点信任值的层簇式WSNs入侵检测方案。该方案通过分析WSNs中典型网络攻击特征,定义了节点的多种典型信任属性,并利用马氏距离判断节点信任属性是否异常来获知节点是否存在异常,最后利用贝塔分布理论和异常折扣因子相结合实现节点信任值的计算和更新,从而实现节点入侵检测判断。经仿真,结果表明该方案可实现常见入侵的检测,具有较高的检测率和较低的误检率。

关键词:节点信任值; 入侵检测; 无线传感器网络; 贝塔分布

0引言

随着无线传感器网络(wireless sensor network,WSNs)技术的不断发展,其在各行各业的应用变得越来越广泛,甚至在军事、电力、医疗等关键领域都有重要应用。而这些关键领域由于其行业特殊性,都有严格的安全要求。因此,WSNs的通信安全就变得至关重要[1]。WSNs所面临的恶意攻击根据攻击来源可以分为外部节点攻击和内部节点攻击,外部节点攻击可以通过身份认证和加密等防御技术实现预防和阻止,而内部节点攻击却很难用防御技术来消除入侵,因此就需要入侵检测来作为保障WSNs安全的第二道防线[2]。

国内外对WSNs的入侵检测机制已有不少研究,文献[3]针对WSNs的丢包攻击提出了基于博弈论的入侵检测方案,运用重复博弈理论模型来进行入侵检测;针对选择性转发攻击,文献[4]提出了基于支持向量机的异常检测;文献[5]基于流量监测并利用统计学理论进行分析,为WSNs设计了一种入侵检测方案。然而,已有的检测方法主要是针对检测网络中节点是否遭受某种特定类型的攻击行为,也就是说,只有事先已知某个节点可能受到某种攻击行为才能采取有针对性的特征检测[6],这显然与实际应用不符。

因此,就出现了一些通用的入侵检测技术,最常用的方法是使用信任管理[7],根据每个节点的通信行为计算出各自的信任值,根据信任值的高低区别出正常节点和被俘节点。信任评估机制能够识别恶意节点和不协作节点,抵抗网络攻击,提高了WSNs的安全性、机密性和完整性[8]。在现有的基于信任机制的WSNs应用中,信任值的计算大多都用贝塔(Beta)分布来完成,如文献[9-11]所述。然而,它们在统计节点合作次数和不合作次数时没有对是否合作的判断给出具体解决方法,在信任值计算时也没有考虑非入侵因素带来的不合作影响。

为此,本文针对层簇式无线传感器网络提出了一种基于节点信任值的WSNs入侵检测方案。在该方案中,簇头节点采集并计算本簇内终端节点和邻近簇头节点的信任属性,根据信任属性异常与否判断节点行为是否异常,并基于Beta分布理论和异常折扣因子计算本簇内终端节点和邻居簇头节点的信任值,每过一定周期重新计算信任值,实现信任值的更新,最终根据信任值做出入侵判断并采取入侵响应。

1入侵检测方案总体结构

1.1网络拓扑结构

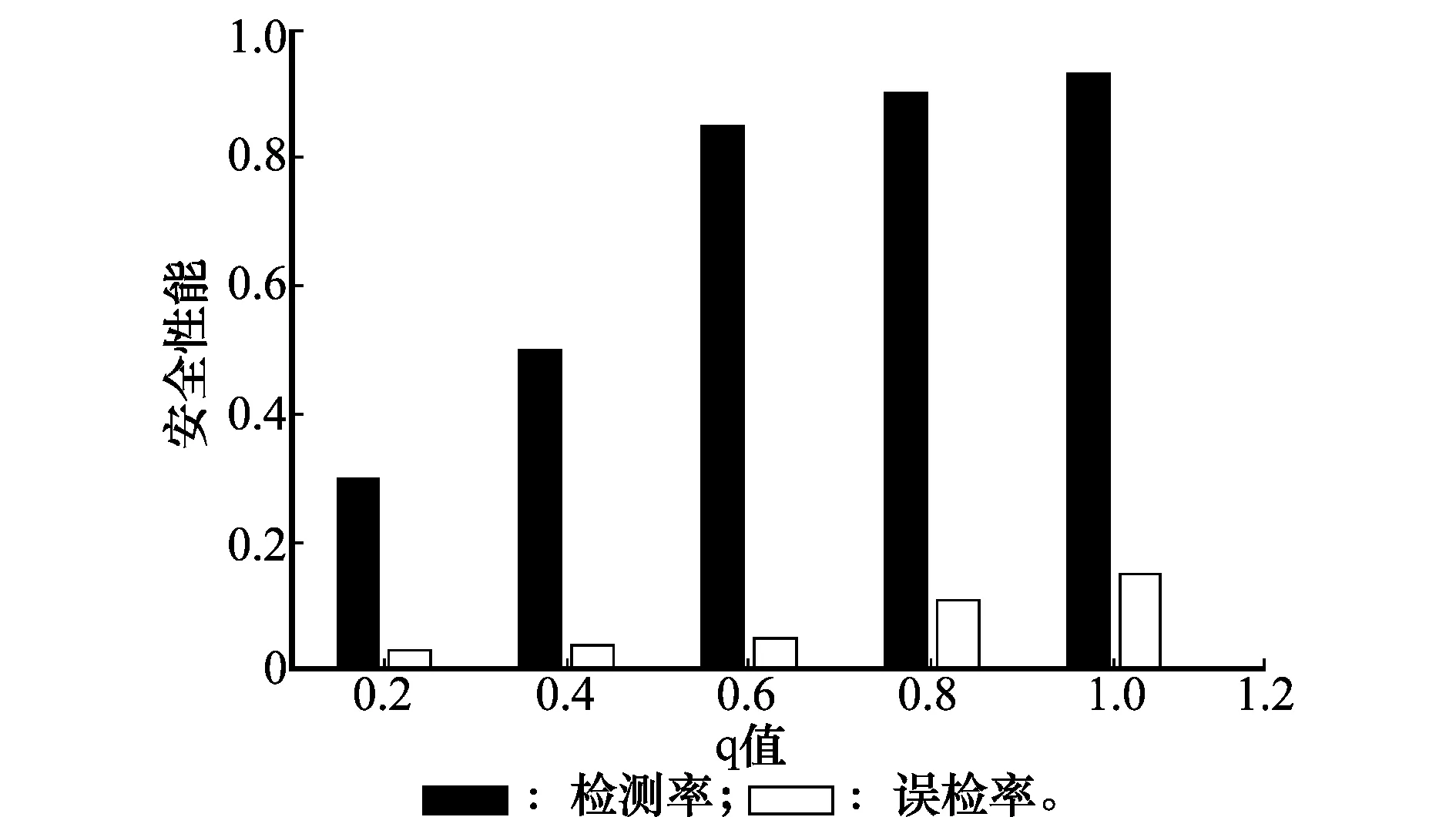

层簇式网络一方面可以获得较好的可扩展性,另外一方面可以有效地降低管理的复杂度和通信能耗,因此,在实际应用中,WSNs的拓扑结构多为层簇式网络[12]。本文所采用的层簇式网络由普通成员节点(也叫终端节点)、簇头节点和基站组成,拓扑结构如图1所示。终端节点的供电、计算、存储、通信等方面的能力都是受限的,终端节点与簇头节点之间通过单跳或多跳方式实现,终端节点与基站之间通信需要通过簇头节点才能实现;簇头节点负责管理本簇内的所有节点,簇头节点和基站之间的通信也可以通过单跳或多跳的方式实现。鉴于在本文中簇头节点需要完成更多的功能,因此需要比终端节点拥有更充足的能量供应、内存及计算资源。

图1 网络拓扑结构图

1.2方案实现流程

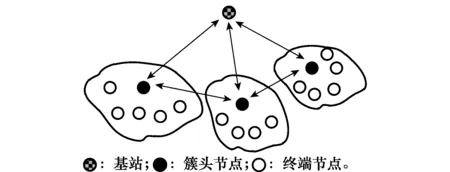

簇头节点负责实现本簇内终端节点的信任值计算和入侵评判,基站负责实现对各个簇头节点的信任值计算和入侵评判,具体实现流程如图2所示。

图2 方案实现流程

2节点信任值计算

2.1信任属性的定义

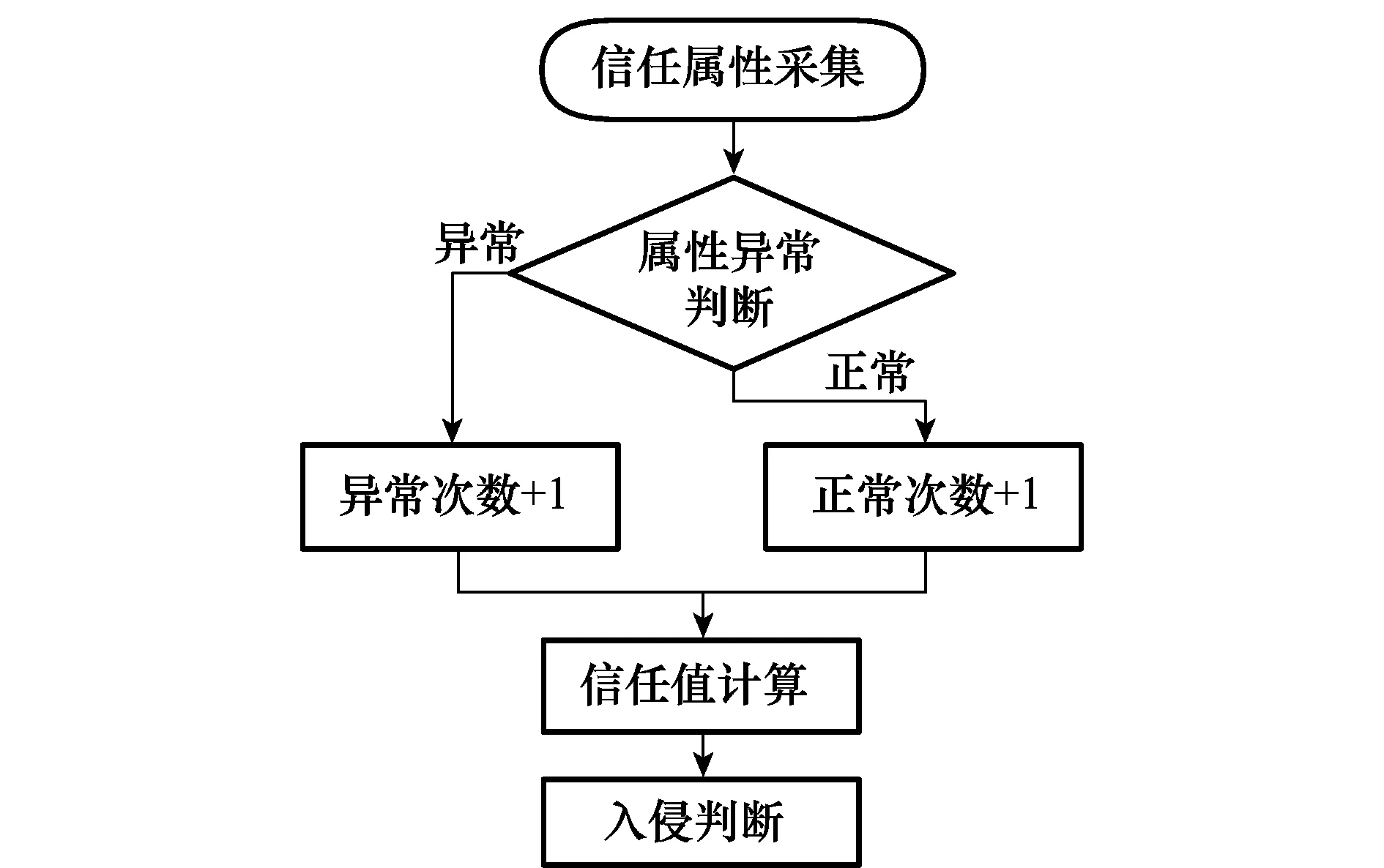

无线传感器网络由于采用无线信道,节点资源有限不能采用复杂通信技术,使得比传统的无线通信更加容易受到各种形式的网络攻击,典型的网络攻击及其主要特征如表1所示。

表1 WSNs中典型网络攻击

通过对WSNs中典型网络攻击及主要表现分析,从表1可看出大部分攻击都表现为丢弃报文、拒绝转发报文及耗尽节点能源等形式。因此为了更准确及简单地计算各节点的信任值,本文借鉴文献[13]中的属性建模方式并结合以上分析的各网络攻击特点对本文所采用的几类信任属性(trust feature,TF)作如下定义:

定义 1丢包率。节点A与其他节点进行通信时,节点A的丢包数据占总发送数据的百分比称为节点A的丢包率,其值可以通过公式(1)求得:

(1)

式中,TF1表示丢包率;N1表示节点丢失的数据包数;Na表示节点A向外发送的总数据包数。丢包率能够反应一个节点的数据传输质量,如果一个节点的丢包率持续保持较大的值则说明该节点很可能遭受入侵了。

定义 2报文发送频率。报文发送频率表征的是节点在某一段时间发送报文的快慢。

(2)

式中,TF2表示报文发送频率;Ns表示在Δt时间内成功发送的报文数。如果该属性异常可能发生了耗尽攻击。

定义 3报文接收频率。报文接收频率为某节点在一段时间内成功接收数据包的速率,可以通过以下公式求得:

(3)

式中,TF3表示报文接收频率;Nr表示在Δt时间内成功接收的报文数。

定义 4能量消耗率。节点在某一时间段里能量消耗的快慢称为能量消耗率,可以由下式求得:

(4)

式中,TF4表示能量消耗率;Et+Δt表示时间(t+Δt)时刻节点剩余能量;Et表示时间t时刻节点剩余能量。当发生能源耗尽攻击、DoS攻击时这个属性变化明显。

定义 5传感器测量值TF5。有些恶意入侵会对传感器测量的数据进行篡改、伪造,而在网络传输上不表现出任何异常,这种攻击会严重影响物理系统正常功能的实现。TF5正常情况下是一个平稳序列,收到攻击时会产生很大的偏差。

2.2基于马氏距离的节点异常判断

距离判别分析方法是判别样品所属类别的应用性很强的一种决策方法,根据已掌握的、历史上每个类别的若干样本数据信息,总结出客观事物分类的规律性,建立判别准则,当遇到新的样本点,只需根据总结得出的判别公式和判别准则,就能判别该样本点所属的类别。欧式距离和马氏距离是距离判别分析法中两种常见的距离定义。

针对欧氏距离没有考虑总体分布的分散性信息,印度科学家马哈拉诺比斯(Mahalanobis)提出了马氏距离的概念。马氏距离是用于判断样本相似度的重要依据,它综合考虑到各种特性之间的联系,因此,利用马氏距离对信任属性的异常判断是一个比较合理的方式,马氏距离定义如下:

设G为m维总体(具有m个考察指标),样本均值向量为μ=(μ1,μ2,…,μm)T,协方差阵为Σ=(σij),则样本X=(x1,x2,…,xm)T与总体G的马氏距离定义为[14]:

(5)

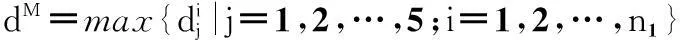

在本方案中,首先在确保WSNs的安全,且信任属性正常的情况下,先对某一簇内节点的每类信任属性TFj(j=1,2,…,5)分别进行n1次采样。将对应的采样样本属性集记为G,则有

(6)

因此,采样样本均值μ可通过式(7)计算所得:

(7)

(8)

为节约WSNs的计算资源,以上计算都是在离线状态并借助辅助设备完成,并将马氏距离计算时所要用到的参数存入簇头节点,以便在WSNs正常工作阶段簇头节点计算所用。在WSNs正常工作时期,簇头节点每隔Δt时间获取一次本簇内终端节点和邻近簇头节点的TFj值,如果获取的相应节点的TFj值的马氏距离小于dM表示节点正常,反之则表示节点异常。

2.3基于Beta分布的信任值计算及改进

2.3.1Beta分布信任值计算

在信任管理的研究中,诸如Beta分布、二项式分布、泊松分布及高斯分布都可以用于表达节点的信誉,然而Beta分布具有简单性、灵活性和很强的统计理论基础等特点[15],因此更适合用来构建资源受限的WSNs的信任体系。Beta分布beta(α,β)的概率分布密度函数如式(9)所示:

(9)

式中,x应满足0≤x≤1;α=S+1,β=L+1,其中S和L分别表示对于某一事件合作和不合作的记录;并规定如果α<1则x≠0;如果β<1则x≠1。该Beta分布的期望值可通过式(10)求得:

(10)

文献[16]提出的传感器网络的β信用系统(Beta reputation system for sensor network, BRSN)模型对Beta分布和信誉分布进行了拟合分析,得出Beta分布能够很方便的描述信誉分布,并得出节点的信任值即为信誉分布的统计期望,本文的信任值计算就是借鉴Beta分布统计期望计算的思想来实现。

假如在t时刻对各节点的行为正常与否进行统计,节点行为是否正常根据本文2.2节中提出的马氏距离判别法实现。用Si(t)表示t时刻节点i的信任属性在正常范围内的次数;用Li(t)表示t时刻节点i的信任属性不在正常范围内的次数。根据Beta分布的定义,就可以得到簇头节点对节点i信任值计算公式:

(11)

然而在WSNs中,信任属性值TFj的变化受到多种不定因素的影响,TFj的异常有可能是受到入侵引起但也有可能是受到其他非入侵的因素如环境因素等的影响而产生的。因此,如果不采取措施就会增加误检率而影响系统的性能,如何减少这种情况的发生就具有重要意义。

2.3.2信任值计算的方案改进

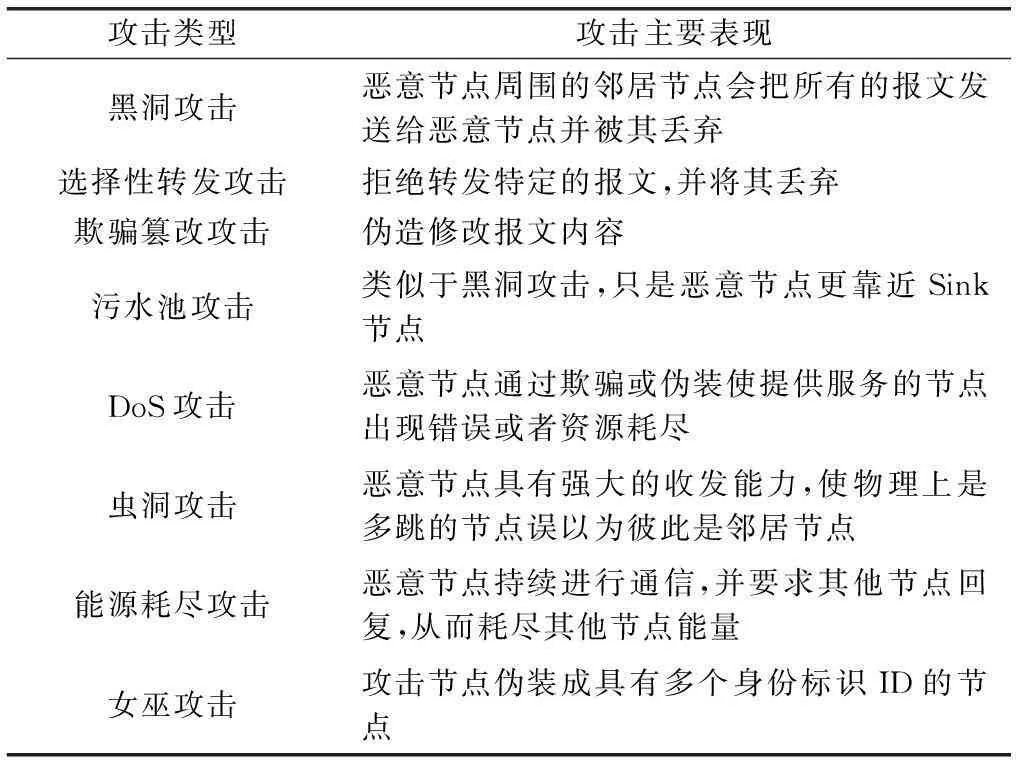

衡量一个入侵检测系统最重要的指标主要有检测率、误检率和漏检率[17]。理想的入侵检测系统需要尽可能高地提高检测率,并同时尽可能降低系统的误检率。然而,如果按照原有的基于Beta分布的信任值计算方案会产生很大的误检率,因此需要对原有方案进行改进。为此本文在计算信任值时引入了异常折扣因子的概念,记为q。q表示当某一信任属性通过马氏距离判断为异常时,该异常是由入侵产生的概率,如当q=0.6时就表示信任属性的异常由入侵产生的概率是60%。q可以通过式(12)表示:

(12)

式中,Nintru表示为实际入侵次数;Ndetec表示检测出的报警总数。由于存在误检,因此Ndetec≥Nintru,于是q的取值应该满足0 因此,在本文中,簇头节点在实际信任值计算时将判断出的节点实际属性异常次数乘以异常折扣因子q才是计算用的异常次数。因此,式(11)就可以变为 (13) 本文规定系统的信任值更新周期为T,经过T时间以后的节点信任值变为 (14) 信任值计算式(13)既可以用于簇头节点对本簇内的终端节点信任值计算,也可以用于对邻居簇头节点的信任值计算。簇头节点将计算出的邻居簇头的信任值传递给基站。当簇内某终端节点不是簇头单跳能到达的节点时,该终端节点就需要借助其他节点将有关信任属性的变量传递给簇头节点,然后再根据信任属性进行信任值计算。但是有一个前提条件就是该中转节点必须是可信节点。 3入侵评判 3.1簇头节点对终端节点入侵评判和响应 本文设计的基于信任管理的入侵检测方案会根据实际应用和所有节点信任值情况对终端节点会选择一个信任值阈值TRth1。簇头节点根据计算出的信任值和TRth1的比较做出入侵评判。如果TRci 3.2基站对簇头节点的入侵评判和响应 在本文建立的WSNs中,簇头节点的作用比较重要,因此需要基站来判断簇头节点的入侵状态。 前文2.3.2小节中已经得到簇头节点对邻居簇头节点的信任值,并传递给基站。基站对于每个簇头节点的信任值可以通过以下式(15)求得: (15) 式中,TRB k(t)表示t时刻基站对簇头节点k的信任值;avg{…}是求平均值函数;TRck(t)表示在t时刻簇头节点k的邻居簇头节点对k的信任值的集合,这里只采用可信邻居簇头节点的计算值。信任值的更新随着TRck(t)的变化而变化。 基站对于簇头节点k的入侵评判依据主要有两方面组成:一方面根据信任值TRB k(t)和针对簇头节点的信任值阈值TRth1的比较;另一方面是根据被簇头节点k判断为恶意终端节点的数量占本簇内终端节点数的比重大小。因此,簇头节点入侵评判函数如逻辑运算式(16): (16) 4算法性能分析和仿真 4.1 算法性能分析 4.1.1信任值计算算法可实现性分析 信任值计算是本方案的核心,其是否能够可靠实现是整个算法的关键。节点的物理层和MAC层的属性都可以很容易地从本地获得,而本文关注的信任属性中TF1~TF4都可以通过这两层获得的数据计算求得,TF5是传感器的测量值也很容易获得。因此,本文涉及的信任属性值获取简单,而且所有信任信息都是簇头节点直接从终端节点或邻近簇头节点获得,因此不存在坏嘴攻击的可能,使得计算的信任值更可靠。 本方案采用Beta分布相关理论来实现信任值的计算,Beta分布算法简单、易实现、技术成熟可靠,适合应用于资源受限的WSNs的信任值计算。 4.1.2方案可靠性分析 本方案采用节点的多个信任属性特征来计算信任值,既包括了表征网络安全特征的信任属性如TF1、TF2和TF3;也包括了表征物理状态信任属性,如TF4和TF5。使得涉及到的入侵行为特征范围更加全面,能检测出的入侵也更多,入侵检测更可靠。 方案中节点行为的异常判断是通过马氏距离来判断,由于马氏距离考虑到各种信任属性之间的联系,因此使节点异常判断更准确从而使计算信任值的依据更可靠。 4.2仿真验证 本文将采用OMNeT++4.3.1软件作为模拟仿真工具,MAC层协议采用IEEE802.15.4,以LEACH[18]作为路由协议。本文中信任域值TRth1取0.8,TRth1取0.6。其他仿真参数如表2所示。 本次仿真采用的攻击主要有2种:DoS攻击和Sinkhole攻击,仿真时每次随机选择某种类型的攻击节点,每次选择的攻击节点数目分别取{1,3,6,10,15,20}个,每一个数目都独立运行10次仿真,结果取平均值。其中采用的DoS攻击,用攻击节点不间断发送报文来表征其攻击行为;Sinkhole攻击节点的行为表现为吸引别的节点向它发送数据并丢弃这些数据,用丢包的概率来表征其攻击行为,这里将此概率设置为0.9,也就是说通过此节点的数据有90%被丢弃。 表2 仿真所用参数设置 4.2.1正常节点和攻击节点的信任值比较 正常节点和攻击节点的信任值比较如图3所示。通过分别对正常节点和攻击节点求取信任值然后取平均值,从图3中可以看出正常节点的信任值逐渐趋向于1,而攻击节点的信任值则逐渐趋向于0。因此,表明该信任值计算方法可以有效地鉴别正常节点和攻击节点。 图3 正常节点和攻击节点信任值比较 4.2.2安全性能分析 入侵检测方案的安全性能主要通过检测率和误检率两个指标分析,其中检测率是指被检测出的恶意节点数占网络中恶意节点总数的比例;误检率是指被误检的节点占总的被检测节点个数的比例。仿真完成后将本方案的仿真结果与不带异常折扣因子q的方案及单一属性方案的结果进行对比,单一属性方案采用文献[5]提出的方案。仿真结果如图4和图5所示。 图4为本方案检测率仿真结果与其他方案的对比,随着攻击节点的增多3种方案的检测率都有所下降,然而由于基于单一网络属性的方案考虑因素比较单一,因此当攻击节点较多且种类较多时其检测率下降变快,而本文提出的方案由于异常折扣因子q的存在,会产生一些漏检从而影响检测率,但是可以通过调整q值来保证较高的检测率。 图5为本方案与其他方案的误检率仿真结果对比,从图中可以看出随着攻击节点数目的增加3种方案的误检率都有所增加,然而本文提出的方案引入了异常折扣因子q,排除了一些非入侵因素产生的信任属性异常,因此大大降低了系统的误检率,比其他两种方案变现的更出色。 图4 检测率仿真对比 图5 误检率仿真对比 因此,综合检测率和误检率的仿真结果,本文提出的方案可以达到很低的误检率,虽然会因为漏检影响检测率,但是可以通过调整异常折扣因子而同时实现较高的检测率和较低的误检率。 4.2.3异常折扣因子q对安全性能的影响 采用20个攻击节点参与仿真,q的值分别取{0.2,0.4,0.6,0.8,1},对每个q值仿真10次并计算出对应的检测率和误检率的平均值,其结果如图6所示。 图6 q值对安全性能的影响 从图6中可以看出,随着q值的增大检测率和误检率都会增大,从本仿真来看当q等于0.6时安全性能表现最好,也就是系统具有较高的检测率同时误检率保持在较低值。 5结论 本文提出了一种基于节点信任值的层簇式WSNs入侵检测方案,该方案具有如下特点:①基于节点多种信任属性,采用马氏距离来判断节点行为的异常,使得判断更准确,提高了信任值的精度;②在信任值计算时引入了异常折扣因子,降低了系统的误检率,针对不同应用环境的安全情况可以做动态调整,提高了方案的灵活性;③本方案中采用的信任属性不仅包括网络行为属性TF1~TF3,还有节点物理状态属性TF4~TF5,考虑全面使得检测更准确,并且信任属性值容易获得,算法可实现性好。仿真结果表明,无论是遭受单种攻击还是多种攻击,我们的方案都具有较高的检测率和较低的误检率,能完成对常见入侵的准确检测。在将来的工作中,我们将在信任域值边界行为的判断和异常折扣因子取值上完善我们的方案,将最大限度的减少漏报。 参考文献: [1] Sedjelmaci H, Senouci S M. Efficient and lightweight intrusion detection based on nodes’ behaviors in wireless sensor networks[C]∥Proc.oftheIEEEInternationalConferenceonGlobalInformationInfrastructureSymposium, 2013: 1-6. [2] Bao F, Chen R, Chang M J, et al. Trust-based intrusion detection in wireless sensor networks[C]∥Proc.oftheIEEEInternationalConferenceonCommunications, 2011: 1-6. [3] Estiri M, Khademzadeh A. A game-theoretical model for intrusion detection in wireless sensor networks[C]∥Proc.ofthe23rdCanadianConferenceonElectricalandComputerEngineering, 2010:1-5. [4] Tian J W, Gao M J, Zhou S R. Wireless sensor network for community intrusion detection system based on classify support vector machine[C]∥Proc.oftheIEEEInternationalConfe-renceonInformationandAutomation, 2009:1217-1221. [5] Ponomarchuk Y, Seo D W. Intrusion detection based on traffic analysis in wireless sensor networks[C]∥Proc.ofthe19thWirelessandOpticalCommunicationsConference, 2010: 1-7. [6] Wang L M, Liao W J.Thesurvivaltheoryandtechnologyresearchofwirelesssensornetworks[M]. Beijing: Posts and Telecom Press, 2011: 172-173.(王良民, 廖闻剑. 无线传感器网络可生存理论与技术研究[M]. 北京: 人民邮电出版社, 2011: 172-173.) [7] Hu X D, Wei Q F, Tang H. Model and simulation of creditability-based data aggregation for the internet of things[J].ChineseJournalofScientificInstrument, 2010, 31(11): 2636-2640.(胡向东, 魏琴芳, 唐慧. 物联网中数据融合的信誉度模型与仿真[J].仪器仪表学报, 2010, 31(11): 2636-2640.) [9] Liu C, Liu Y, Zhang Z. Improved reliable trust-based and energy-efficient data aggregation for wireless sensor networks[J].InternationalJournalofDistributedSensorNetworks, 2013(2013):1-11. [10] Gerrigagoitia K, Uribeetxeberria R, Zurutuza U, et al. Reputation-based intrusion detection system for wireless sensor networks[C]∥Proc.oftheIEEEInternationalConferenceonComplexityinEngineering, 2012: 1-5. [11] Zhang Y, Jin Z G, Luo Y M, et al. Node secure localization algorithm in underwater sensor network based on trust mechanism[J].JournalofComputerApplications, 2013, 33(5): 1208-1211.(张尧, 金志刚, 罗咏梅, 等. 基于信任机制的水下传感器网络节点安全定位算法[J].计算机应用, 2013, 33(5): 1208-1211.) [12] Liu Y N, Wang J, Zhang N N. Intra-cluster key agreement in hierarchical sensor networks[J].SystemsEngineeringandElectronics, 2011, 33(7): 1633-1637.(柳亚男, 王箭, 张楠楠. 层次型传感器网络簇内密钥协商方法[J].系统工程与电子技术, 2011, 33(7): 1633-1637.) [13] Liu H B, Cui J M, Dai H J. Multivariate classification-based malicious node detection for wireless sensor network[J].ChineseJournalofSensorsandActuators,2011,24(5):771-777.(刘华博,崔建明,戴鸿君.基于多元分类的无线传感器网络恶意节点检测算法[J].传感技术学报,2011,24(5):771-777.) [14] Gao H X.Appliedmultivariatestatisticalanalysis[M]. Beijing: Peking University Press, 2005: 135-137.(高惠璇. 应用多元统计分析[M]. 北京: 北京大学出版社, 2005:135-137.) [15] Jsang A, Ismail R. The beta reputation system[C]∥Proc.ofthe15thBledElectronicCommerceConference, 2002: 41-55. [16] Ganeriwal S, Balzano L K, Srivastava M B. Reputation-based framework for high integrity sensor networks[J].ACMTrans.onSensorNetworks, 2008, 4(3):15-18. [17] Bao F, Chen I R, Chang M J, et al. Hierarchical trust management for wireless sensor networks and its applications to trust-based routing and intrusion detection[J].IEEETrans.onNetworkandServiceManagement, 2012, 9(2): 169-183. [18] Heinzenlman W B, Chandrakasan A P, Balakrishnan H. An application-specific protocol architecture for wireless microsensor networks[J].IEEETrans.onWirelessCommunications, 2002, 1(4): 660-670. 佟为明(1964-),男,教授,博士,主要研究方向为无线传感器网络及其应用、智能电网信息与通信安全。 E-mail:dianqi@hit.edu.cn 梁建权(1983-),男,博士研究生,主要研究方向为无线传感器网络及其应用、智能电网信息与通信安全。 E-mail:ljq_hit@163.com 卢雷(1987-),男,博士研究生,主要研究方向为智能电网信息与通信安全。 E-mail:lulei@hit.edu.cn 金显吉(1982-),男,助理研究员,博士,主要研究方向为物联网技术及其应用、智能电网信息与通信安全。 E-mail:mrking@hit.edu.cn 网络优先出版地址:http://www.cnki.net/kcms/detail/11.2422.TN.20150202.1727.005.html Intrusion detection scheme based node trust value in WSNs TONG Wei-ming, LIANG Jian-quan, LU Lei, JIN Xian-ji (SchoolofElectricalEngineeringandAutomation,HarbinInstituteofTechnology,Harbin150001,China) Abstract:In order to achieve a higher detection rate and a lower false positive rate of internal nodes intrusion detection in wireless sensor networks (WSNs), an intrusion detection scheme of cluster WSNs based node trust value is proposed. In this scheme, variety of typical trust attributes of nodes are defined by analyzing the typical network attack characteristics in WSNs, and the theory of Mahalanobis distance is used to judge whether the trust attributes are abnormal to determine whether the nodes are abnormal. Finally, the node trust value which is used to judge the intrusion detection is calculated and updated based on the Beta distribution theory combined with the abnormal discount factor. The simulation results show that the scheme can detect common intrusion and has a higher detection rate and a lower false positive rate. Keywords:node trust value; intrusion detection; wireless sensor networks (WSNs); Beta distribution 作者简介: do I[8] Lopez J,Roman R,Agu,et al.Trust management system for wireless sensor networks: best practices[J].Computer Communication, 2010, 33(9): 1086-1093. 10.3969/j.issn.1001-506X.2015.07.27 中图分类号:TP 393 文献标志码:A 基金项目:国家自然科学基金(50907014, 51077015);中央高校基本科研业务费专项资金(HIT. NSRIF. 2015017)资助课题 收稿日期:2014-08-28;修回日期:2014-12-16;网络优先出版日期:2015-02-02。